Routing Problem VLANS Internet

Hi all ,

nachdem die Kiste Thread (danke Aqui! ) jetzt einigermaßen läuft für TV und Internet habe ich folgendes Prob und komm nicht mehr weiter :

VLANS per SubiF auf dem Router über 2 Switche per Trunk verbunden. Ext Modem -> Router 2821 -> Trunk -> SG300 Trunk -> Cisco2960G (VLAN30 Access Port)

Interne Kommunikation läuft problemlos also Routing passt.

Extern wird der Dialer 0 genutzt. Die VLAN sind per ACL freigeschaltet über den Dialer und matchen auch. Ich komme aber nicht ins Internet .

Konfig : als Beispiel VLAN30

sh ip route:

Dialer 0:

access list

Mein "normales Netz hängt am Gi0/1 und da funktioniert Internet

Subif :

port Gi0.07

Pinge ich direkt vom Router mit :

Habe Laptop an den Switch am dem access port angeschlossen und - ping 192.168.30.1 (subIF) geht einwandfrei .

Ping 8.8.8.8 von dort nicht.

??

Auch kann ich vom Router selbst alle devices pingen auf den Access ports auf dem 2960er

Das verstehe ich nicht. Kann mir da bitte jemand helfen oder Tipps geben wie ich da weiterkomme?

Danke vorab

Greets

Cyb

nachdem die Kiste Thread (danke Aqui! ) jetzt einigermaßen läuft für TV und Internet habe ich folgendes Prob und komm nicht mehr weiter :

VLANS per SubiF auf dem Router über 2 Switche per Trunk verbunden. Ext Modem -> Router 2821 -> Trunk -> SG300 Trunk -> Cisco2960G (VLAN30 Access Port)

Interne Kommunikation läuft problemlos also Routing passt.

Extern wird der Dialer 0 genutzt. Die VLAN sind per ACL freigeschaltet über den Dialer und matchen auch. Ich komme aber nicht ins Internet .

Konfig : als Beispiel VLAN30

Extended IP access list 101

10 permit ip 192.168.5.0 0.0.0.255 any (35426 matches)

20 permit ip 192.168.30.0 0.0.0.255 any (644 matches)

...sh ip route:

Gateway of last resort is 87.186.224.118 to network 0.0.0.0

S* 0.0.0.0/0 [1/0] via 87.186.224.118

...interface Dialer0

description VDSL Einwahl Interface

ip address negotiated

ip access-group 111 in

no ip redirects

no ip unreachables

no ip proxy-arp

ip mtu 1492

ip pim sparse-mode

ip nat outside

ip inspect myfw1 out

ip virtual-reassembly in

encapsulation ppp

ip igmp version 3

ip igmp query-interval 15

ip igmp proxy-service

dialer pool 1

dialer-group 1

no keepalive

ppp authentication pap callin

ppp pap sent-username xxxx

ppp ipcp dns request

ppp ipcp mask request

ppp ipcp route default

no cdp enable

endaccess list

access-list 101 permit ip 192.168.30.0 0.0.0.255 any

...

access-list 101 deny ip any any log

access-list 111 permit icmp any any administratively-prohibited

access-list 111 permit icmp any any echo-reply

access-list 111 permit icmp any any packet-too-big

access-list 111 permit icmp any any time-exceeded

access-list 111 permit icmp any any unreachable

...

access-list 111 deny ip any any log

dialer-list 1 protocol ip list 101Mein "normales Netz hängt am Gi0/1 und da funktioniert Internet

!

interface GigabitEthernet0/1

description internal network

ip address 192.168.5.2 255.255.255.0

ip pim sparse-mode

ip nat inside

ip virtual-reassembly in

ip igmp helper-address 10.246.63.254

ip igmp version 3

ip igmp explicit-tracking

ip igmp query-interval 15

ip igmp proxy-service

duplex auto

speed auto

endinterface GigabitEthernet0/1.30

description vlan_ps3

encapsulation dot1Q 30

ip address 192.168.30.1 255.255.255.0

endport Gi0.07

!

interface GigabitEthernet0/0.7

description VDSL Internet Connection

encapsulation dot1Q 7

no ip route-cache

pppoe enable group global

pppoe-client dial-pool-number 1Pinge ich direkt vom Router mit :

ping 8.8.8.8 source Gi0/1.30

Type escape sequence to abort.

Sending 5, 100-byte ICMP Echos to 8.8.8.8, timeout is 2 seconds:

Packet sent with a source address of 192.168.30.1

!!!!!

Success rate is 100 percent (5/5), round-trip min/avg/max = 28/28/32 msHabe Laptop an den Switch am dem access port angeschlossen und - ping 192.168.30.1 (subIF) geht einwandfrei .

Ping 8.8.8.8 von dort nicht.

??

Auch kann ich vom Router selbst alle devices pingen auf den Access ports auf dem 2960er

Das verstehe ich nicht. Kann mir da bitte jemand helfen oder Tipps geben wie ich da weiterkomme?

Danke vorab

Greets

Cyb

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 331030

Url: https://administrator.de/forum/routing-problem-vlans-internet-331030.html

Ausgedruckt am: 29.07.2025 um 08:07 Uhr

74 Kommentare

Neuester Kommentar

Die Lösung ist kinderleicht...

Du hast schlicht und einfach vergessen auf dem VLAN 30 Interface NAT zu aktivieren !

!

interface GigabitEthernet0/1.30

description vlan_ps3

encapsulation dot1Q 30

ip address 192.168.30.1 255.255.255.0

ip nat inside

!

Ohne NAT kommst natürlich nicht ins Internet mit deinem .30.0er Netz

Kleine Ursache, große Wirkung...

Du hast schlicht und einfach vergessen auf dem VLAN 30 Interface NAT zu aktivieren !

!

interface GigabitEthernet0/1.30

description vlan_ps3

encapsulation dot1Q 30

ip address 192.168.30.1 255.255.255.0

ip nat inside

!

Ohne NAT kommst natürlich nicht ins Internet mit deinem .30.0er Netz

Kleine Ursache, große Wirkung...

das ip nat inside ist doch auf dem Gi0/1 drauf und gilt für alle SubIf oder?

Nein !Der Router sieht jedes Interface als eigenständiges Interface ! Folglich musst du ip nat inside auch zwingend auf dem 0.30er setzen. Bzw. bei JEDEM Subinterface.

Steck zu Testen immer einen PC oder Laptop ran. Wenn der ins Internet kann ist alles gut.

Tip:

Den Google DNS solltest du besser niemals verwenden. Google erstellt von dir dann ein Profil. Jeder der heute wenigstens etwas auf Sicherheit bedacht ist läst das !

Du musst auch keinen externen DNS nehmen denn das ist aus Performance Sicht immer kontraproduktiv. Wenn dann immer den lokalen des Providers.

Außerdem hast du doch einen DNS Proxy laufen auf dem Cisco, oder ?? ("ip dns server" als Global Command) Dann nimm den doch als DNS. Ist viel sinnvoller....und sicherer.

aber als DNS - so weit hat ich nicht gedacht.

Du musst noch vieeeeel weiter denken und das reicht dann auch noch nicht ansatzweise zu dem was wirklich gemacht wird !Deswegen hab ich auch fatzebuch adieu gesagt.

Eine weise Entscheidung !Mein Gi0/0.8 nimmt ja den VLAN Tag für TV an

Das ist richtig ! Dort landen alle Frames die einVLAN Tag 8 haben.und wird mit Multicast über meine Verbindung zum SG geschickt

Jein... Es wird per PIM Routing auf die Router Interfaces geforwardet die auch für PIM Routing aktiviert sind und dann natürlich in die dazu korrespondierenden VLANs.Aber so meintest du das sicherlich, oder ?

Ansonsten hilft das hier zum Verständnis von PIM Routing:

youtube.com/watch?v=AvbSMBKBZgY

Kann ich das nicht einfach nochmal taggen und nur an den Port wo entertain dran ist ein vlan machen?

Klar das geht. Wie bereits gesagt. MC kommt nur da an wo PIM aktiviert ist.Auf Interfaces wo kein PIM ist geht auch kein Entertain, Multicast.

So kannst du dir ganz einfach VLANs "basteln" mit und ohne Multicast.

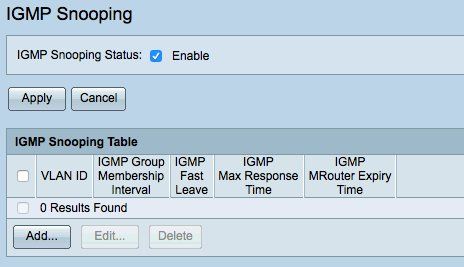

IGMP ist immer ein Teil von PIM

Der Switch kann nur IGMP Snooping. Er kaspert also nur intelligent raus wo überhaupt Clients sind die Multicast machen und forwardet das nur an diese Ports.

Hättest du einen dummen Switch ohne IGMP dann müsste der Switch alle MC Pakete fluten und so behandeln wie Broadcasts. Ungemanagete Switches machen das auch so.

IGMP regelt den MC Traffic also nur auf Layer 2 nicht aber auf L3, das macht PIM.

interface GigabitEthernet0/1

description internal network

ip address 192.168.5.2 255.255.255.0

ip pim sparse-mode

ip nat inside

ip virtual-reassembly in

ip igmp helper-address 10.246.63.254

ip igmp version 3

ip igmp explicit-tracking

ip igmp query-interval 15

ip igmp proxy-service

duplex auto

speed auto

In den VLANs (außer eben VLAN 1 oben) dürfte aber kein Entertain sprich Multicasting funktionieren.

Der Switch kann nur IGMP Snooping. Er kaspert also nur intelligent raus wo überhaupt Clients sind die Multicast machen und forwardet das nur an diese Ports.

Hättest du einen dummen Switch ohne IGMP dann müsste der Switch alle MC Pakete fluten und so behandeln wie Broadcasts. Ungemanagete Switches machen das auch so.

IGMP regelt den MC Traffic also nur auf Layer 2 nicht aber auf L3, das macht PIM.

Auch nicht wegen den VLANs weil imo habe ich ja gar nichts in den IF stehen und es geht ?

Das stimmt ja de facto nicht ! interface GigabitEthernet0/1

description internal network

ip address 192.168.5.2 255.255.255.0

ip pim sparse-mode

ip nat inside

ip virtual-reassembly in

ip igmp helper-address 10.246.63.254

ip igmp version 3

ip igmp explicit-tracking

ip igmp query-interval 15

ip igmp proxy-service

duplex auto

speed auto

In den VLANs (außer eben VLAN 1 oben) dürfte aber kein Entertain sprich Multicasting funktionieren.

Ich wollte ja damit sagen, dass ich in den IF am SG300 nichts drin habe

Ahhhh so !! OK, ist ja auch logisch, denn du machst ja das ganze Routing auf dem Router und eben NICHT am Switch. Deshalb darfst du auch gar nix IP mässiges am Switch machen das wäre fatal und kontraproduktiv.Dein Switch sollte außer einer Management IP keine aktive IP haben.

Er muss also quasi als reiner L2 Switch arbeiten wie ein SG-200.

Das was vom G0/1 reinkommt an MC landet bei ihm ausschliesslich auch nur in VLAN 1 und nirgendwo anders.

und den MC traffic sowieso nur an den port schiebt wo entertain ist.

Richtig!...das aber eben nur im VLAN 1 weil du PIM Routing ja nur ins VLAN 1 machst.Das könnte das anhalten problem lösen. Vielleicht auch das stocken manchmal.

Das könnte sein. Ich meine es ist aber der Query Intervall Timer. Den solltest du mal hochdrehen auf 5. Ich meine das war das irgendwie.Stimmt..habs gefunden:

cisco-forum.net/topic_2769.0.html

Letzter Threadeintrag....

auf dem L2 SG 300 aktivieren kann und er dann nicht auf alle ports im vlan 1 schickt sondern "nur" auf die anfragenden?

Das ist die Grundfunktion von IGMP das MC nur dahin geforwardet wird wo es angefordert wird !versteh ich das richtig, das ich am SG300 den UPLINK zum Router mirroren kann für den Netztraffic?

Jepp...das kannst du !Das macht man mit einem Mirror Port ! Du speigelst den Port wo dein Router dran ist auf einen Port und klemmst da den Wireshark an. Dann hast du quasi einen 2ten Routerport und kannst auf dem Wireshark schön sehen was alles an den Router geht und was kommt

Da kommt immer wieder :

Das ist auch normal. Die 101er ACL blockiert Multicast Adressen wie 224.0.0.13. Die dürfen nicht geNATet werden und auch icht ins Internet.Du solltest das Error Logging der ACL 101 ausschalten, das müllt dir nur das Log voll. Zudem erzwingt es dann das diese Packete über die CPU müssen (Performance). ACL Logging sollte man nur machen wenn man was debuggen will.

Du kannst die ACL auch ändern in:

access-list 101 permit ip 192.168.30.0 0.0.0.255 any

access-list 101 permit ip any 224.0.0.0 0.255.255.255

...

access-list 101 deny ip any any

Das lässt dann alle MC Pakete passieren. Aber wenn du keine Einschränkungen hast ?!

Irgendwie war der DNS den ich hinterlegt hatte

Sorry aber WARUM "hinterlegst" du einen ??Du bekommst doch immer den besten automatisch per PPPoE übermittelt und dann lässt du deinen Cisco doch als DNS Proxy laufen so das die Clients die Cisco IP als DNS haben. So hast du immer den besten DNS Server am laufen.

Was frickelst du denn da immer mit DNS ???

Warum gibt es denn dann IGMP Snooping ?

Eben damit nur MC an Ports geforwardet wird wo es gefordert wird. Ohne aktives IGMP flutet der Switch alle MC Pakete, sprich er forwardet sie an alle Ports. Das muss er per Definition ja auch ist nur sehr unökonomich, da er damit ja auch alle Ports belastet wo kein MC erforderlich ist. Deshalb eben IGMP.der switch SG300 hat wohl auch Option das snooping einzuschalten.

Dann solltest du das auch dringenst machen, denn sonst flutet der Switch sämtlichen MC Traffic wie ein billiger, unmanaged Blödmarkt Switch.Lad dir mal ein freies MC Testtool wie den MC Hammer von Nortel auf den Rechner:

michaelfmcnamara.com/files/avaya/mchammer_installer_for_windows_ ...

Damit kannst du das wunderbar sehen !

Ich wusste es ehrlich gesagt nicht, dass per PPPoE einer mitgeliefert wird.

Na komm....das ist seit Generationen so und jede FritzBox bekommt so den DNS Server geliefert. Oder wie dachtest du soll Otto Normalverbraucher das machen der von IT und besonders IP keinerlei Ahnung hat ??!Außerdem findest du im ppp Dialer doch auch das Kommando ppp ipcp dns request !!

Dreimal darfst du raten was das wohl macht...?!!

Es kann eigentlich nur noch an den Multicasting Parametern liegen. Wenn die optimiert sind sollte das eigentlich verschwinden. Ich check das mal...

MMmhhh, das ist interessant. Das könnte ein Hinweis darauf sein das du zwischen TV und vorherigem Routerport ein Autonegotiation Problem hast. Sprich also ein Speed- Und Duplex Mismatch.

Das würde auch die Performance Probleme erklären, denn bei steigendem Traffic Volumen entstehen mehr Collisions.

Was sagt denn ein show interface an diesem Port wo der TV dranhängt. Siehst du dort irgendwelche Runts oder Giants oder Paket Drops ? Ggf. ein clear count vorher machen.

Gut möglich das der Switch das kompensiert und damit den Durchsatz wiederherstellt. Das solltest du mal untersuchen.

Mit sh run ist schon komisch. Eigentlich sollte das den Switch wenig bis gar nicht belasten aber solange es dabei bleibt ist das ja tolerabel.

Das würde auch die Performance Probleme erklären, denn bei steigendem Traffic Volumen entstehen mehr Collisions.

Was sagt denn ein show interface an diesem Port wo der TV dranhängt. Siehst du dort irgendwelche Runts oder Giants oder Paket Drops ? Ggf. ein clear count vorher machen.

Gut möglich das der Switch das kompensiert und damit den Durchsatz wiederherstellt. Das solltest du mal untersuchen.

Mit sh run ist schon komisch. Eigentlich sollte das den Switch wenig bis gar nicht belasten aber solange es dabei bleibt ist das ja tolerabel.

Mmmhhh... wie ist denn deinen aktuelle ACL 101 ??

Denk dran das du das Multicasting da aus dem NAT rausnehmen musst !

Eigentlich lügt das IOS nicht Wenn dort ein denied steht, dann blockt er es auch aus ACL Gründen.

Wenn dort ein denied steht, dann blockt er es auch aus ACL Gründen.

Dazu müsste man aber die aktuelle ACL mal sehen um zu entscheiden ob das Router oder Layer 8 ist

Denk dran das du das Multicasting da aus dem NAT rausnehmen musst !

Eigentlich lügt das IOS nicht

Dazu müsste man aber die aktuelle ACL mal sehen um zu entscheiden ob das Router oder Layer 8 ist

Die Multicast Address Range ist ja 224.0.0.0 /4 (Wildcard: 15.255.255.255) Mir war erst so als müsste man das vom NAT excluden, das geht aber nicht weil intern RFC 1918 IP Adressen verwendet werden.

Vergiss das...kleiner Denkfehler meinerseits

Interessant ist aber schon die Frage warum der Deny Counter so hoch ist, denn eigentlich sollten dort ja keine anderen Absender IP Adressen als 5er und 30er bis 90er sein.

Es muss aber de facto noch ne Menge internen Traffic geben in deinen Subnetzen die andere IP Adressen haben und im Deny hängenbleiben.

Was das ist kannst nur du wissen. Normal ist das nicht das der Counter so hoch ist.

Vergiss das...kleiner Denkfehler meinerseits

Interessant ist aber schon die Frage warum der Deny Counter so hoch ist, denn eigentlich sollten dort ja keine anderen Absender IP Adressen als 5er und 30er bis 90er sein.

Es muss aber de facto noch ne Menge internen Traffic geben in deinen Subnetzen die andere IP Adressen haben und im Deny hängenbleiben.

Was das ist kannst nur du wissen. Normal ist das nicht das der Counter so hoch ist.

Das hört sich aber in der Tat dann an als ob die Kiste einen HW Defekt hat ?!

Hast du dir mal die Interface Statistiken angesehen ? Nicht das du da ein physisches Problem am Switch oder Port hast mit Autonegotiation oder sowas...

Mit einem einfachen 886va rennt das mit einer aktuellen Telekom BNG Konfig vollkommen ruckelfrei:

Cisco 800, 900, ISR1100 Router Konfiguration mit xDSL, Kabel, FTTH Anschluss und VPN

Und das ist ein kleiner Accessrouter.

Hast du dir mal die Interface Statistiken angesehen ? Nicht das du da ein physisches Problem am Switch oder Port hast mit Autonegotiation oder sowas...

Mit einem einfachen 886va rennt das mit einer aktuellen Telekom BNG Konfig vollkommen ruckelfrei:

Cisco 800, 900, ISR1100 Router Konfiguration mit xDSL, Kabel, FTTH Anschluss und VPN

Und das ist ein kleiner Accessrouter.

Guckst du hier ! Das ist doch ein Schnapper

ebay.de/itm/Cisco-886VA-100-Mbps-4-Port-10-100-CISCO886VA-SEC-K9 ...

ebay.de/itm/Cisco-886VA-100-Mbps-4-Port-10-100-CISCO886VA-SEC-K9 ...

Für deinen Anwendungszweck wohl eher nicht. Was der genaue Unterschied zwischen den Versionen/Lizenzmodellen ist, kannst du im Cisco Feature Navigator auslesen:

cfn.cloudapps.cisco.com/ITDIT/CFN/jsp/index.jsp

Nur mal so nebenbei: Die Cisco 890-Serie fällt für zu Hause wohl eher im Moment noch flach, die Dinger bekommt man (leider) immer noch nicht für unter 800€.. Den 881/886 bekommt man allerdings aktuell zu einem sehr guten Kurs und sollte bei dir alles abdecken!

cfn.cloudapps.cisco.com/ITDIT/CFN/jsp/index.jsp

Nur mal so nebenbei: Die Cisco 890-Serie fällt für zu Hause wohl eher im Moment noch flach, die Dinger bekommt man (leider) immer noch nicht für unter 800€.. Den 881/886 bekommt man allerdings aktuell zu einem sehr guten Kurs und sollte bei dir alles abdecken!

OK, es ist ganz einfach:

Den DNS Server den du mit

ip name-server x.y.z.h

(ip domain lookup source-interface Dialer0)

in der Konfig definierst hat NICHTS mit einer DNS Auflösung oder Konfig der Endgeräte zu tun !!

Er gilt lediglich nur für die Router Plattform selber.

Sprich also es ist genau das was du an einem PC unter "DNS Adresse" einstellst damit diese Namen auflösen kann.

Es dient einzig nur auf der Router Plattform selber zur Namensauflösung also wenn du z.B. in der Cisco Konfig Hostnamen beim NTP Server, SNMP oder VPN Peers usw. usw. angibst, damit der Router dann selber diese Hostnamen auflösen kann braucht er ja selber auch eine DNS Server Information und genau das ist das.

DNS Traffic von Endgeräten in deinem Netz haben damit rein gar nichts zu tun.

Wenn du den Cisco also nicht als Proxy DNS konfigurierst, dann hat er DNS seitig rein gar nichts mit der DNS Auflösung deiner Endgeräte zu tun, das ist ja logisch. Die Endgeräte sind dann allein auf sich gestellt.

Klar, wenn du denne dann 8.8.8.8 einträgst geht es. Der Cisco ist ja dann raus aus dem DNS Geschäft....

Hier muss du dann immer in allen Endgeräten statisch einen entsprechenden DNS Server konfigurieren. Da der Router dann ja NICHT involviert ist muss das ein Provider DNS oder Öffentlicher oder was auch immer sein.

Oder auch ein lokaler DNS Server mit Windows Server oder Raspberry Pi usw. der dann eine Weiterleitung definiert hat auf Privider DNS etc. Es ist wie gesagt eine Baumstruktur.

In dem Fall nimmt man logischerweise immer den Bereichs DNS Server seines Providers.

Google wegen der Ausschnüffelei schon mal gar nicht und auch nicht weil ene DNS Anfrage so um die halbe Welt geschickt wird und wieder zürück. Kontraproduktiv was Schnelligkeit anbetrifft.

Genau das ist auch der Grund warum alle billigen Consumer Router immer im Default als DNS Proxy laufen. Sie bekommen damit dynmaisch per PPPoE (oder bei Kabel TV Internet per DHCP) die IP des nächstgelegenen Provider DNS Servers und geben ihre eigene an die Endgeräte im lokalen Netz weiter.

Alle Anfragen aus dem lokalen Netz reichen sie also durch zum Provider UND speichern sie gleichzeitig in ihrem Cache um sie ab dann lokal zu beantworten.

Nur die allererste Anfrage nach z.B. www.administrator.de geht dann also an den Provider DNS alle weiteren Anfragen an www.administrator.de beantwortet der Router dann also direkt selber aus seinem Cache.

Ein sehr sinnvolles Konzept also.

Genau DAS kannst du auch realisieren mit dem Cisco indem du ihm wie sonst auch zum Proxy DNS machst ! Mit..

ppp ipcp dns request

in der Konfig des Dialer Interfaces bekommt der Router die lokale Provider DNS immer dynamisch übermittelt. Damit erübrigt sich dann auch ein ip name-server x.y.z.h denn so klappt schon die lokale Auflösung auf dem Router selber.

Mit einem globalen ip dns server in der Konfig ist der Cisco dann auch Proxy DNS.

Erst jetzt kannst du die lokale Router IP auch als DNS Server angeben bei allen deinen Endgeräten. Der Cisco cacht dann alles als Proxy DNS Server und die Sache funktioniert wie oben beschrieben.

Ein show host zeigt dir dann den Router internen DNS Cache und welche Namen er gelernt hat. Mit clear host all * kannst du den z.B. temporär auch löschen.

Aber ACHTUNG !:

Bei einer CBAC ACL in Verbindung mit einer Router Firewall würde OHNE entsprechende ACL Einträge die Firewall die angefragten DNS Replies des Routers selber blocken.

Du musst also IMMER mit

access-list xyz permit udp any eq domain any

access-list xyz permit tcp any eq domain any

DNS Traffic in der Firewall freigeben !! Ohne Firewall ist das obsolet.

Ansonsten funktioniert der Proxy DNS nicht.

Jetzt alles verstanden ???

Laut Definition nutzt DNS beides oder ist für beides spezifiziert:

de.wikipedia.org/wiki/Domain_Name_System

Aktuell ist aber so gut wie immer nur TCP im Spiel. Du kannst deine CBAC ACL also einfach mal auf rein nur TCP 53 limitieren wenn deine Endgeräte da alle mitspielen, das sollte das Problem dann schon fixen.

Den DNS Server den du mit

ip name-server x.y.z.h

(ip domain lookup source-interface Dialer0)

in der Konfig definierst hat NICHTS mit einer DNS Auflösung oder Konfig der Endgeräte zu tun !!

Er gilt lediglich nur für die Router Plattform selber.

Sprich also es ist genau das was du an einem PC unter "DNS Adresse" einstellst damit diese Namen auflösen kann.

Es dient einzig nur auf der Router Plattform selber zur Namensauflösung also wenn du z.B. in der Cisco Konfig Hostnamen beim NTP Server, SNMP oder VPN Peers usw. usw. angibst, damit der Router dann selber diese Hostnamen auflösen kann braucht er ja selber auch eine DNS Server Information und genau das ist das.

DNS Traffic von Endgeräten in deinem Netz haben damit rein gar nichts zu tun.

Wenn du den Cisco also nicht als Proxy DNS konfigurierst, dann hat er DNS seitig rein gar nichts mit der DNS Auflösung deiner Endgeräte zu tun, das ist ja logisch. Die Endgeräte sind dann allein auf sich gestellt.

Klar, wenn du denne dann 8.8.8.8 einträgst geht es. Der Cisco ist ja dann raus aus dem DNS Geschäft....

Hier muss du dann immer in allen Endgeräten statisch einen entsprechenden DNS Server konfigurieren. Da der Router dann ja NICHT involviert ist muss das ein Provider DNS oder Öffentlicher oder was auch immer sein.

Oder auch ein lokaler DNS Server mit Windows Server oder Raspberry Pi usw. der dann eine Weiterleitung definiert hat auf Privider DNS etc. Es ist wie gesagt eine Baumstruktur.

In dem Fall nimmt man logischerweise immer den Bereichs DNS Server seines Providers.

Google wegen der Ausschnüffelei schon mal gar nicht und auch nicht weil ene DNS Anfrage so um die halbe Welt geschickt wird und wieder zürück. Kontraproduktiv was Schnelligkeit anbetrifft.

Genau das ist auch der Grund warum alle billigen Consumer Router immer im Default als DNS Proxy laufen. Sie bekommen damit dynmaisch per PPPoE (oder bei Kabel TV Internet per DHCP) die IP des nächstgelegenen Provider DNS Servers und geben ihre eigene an die Endgeräte im lokalen Netz weiter.

Alle Anfragen aus dem lokalen Netz reichen sie also durch zum Provider UND speichern sie gleichzeitig in ihrem Cache um sie ab dann lokal zu beantworten.

Nur die allererste Anfrage nach z.B. www.administrator.de geht dann also an den Provider DNS alle weiteren Anfragen an www.administrator.de beantwortet der Router dann also direkt selber aus seinem Cache.

Ein sehr sinnvolles Konzept also.

Genau DAS kannst du auch realisieren mit dem Cisco indem du ihm wie sonst auch zum Proxy DNS machst ! Mit..

ppp ipcp dns request

in der Konfig des Dialer Interfaces bekommt der Router die lokale Provider DNS immer dynamisch übermittelt. Damit erübrigt sich dann auch ein ip name-server x.y.z.h denn so klappt schon die lokale Auflösung auf dem Router selber.

Mit einem globalen ip dns server in der Konfig ist der Cisco dann auch Proxy DNS.

Erst jetzt kannst du die lokale Router IP auch als DNS Server angeben bei allen deinen Endgeräten. Der Cisco cacht dann alles als Proxy DNS Server und die Sache funktioniert wie oben beschrieben.

Ein show host zeigt dir dann den Router internen DNS Cache und welche Namen er gelernt hat. Mit clear host all * kannst du den z.B. temporär auch löschen.

Aber ACHTUNG !:

Bei einer CBAC ACL in Verbindung mit einer Router Firewall würde OHNE entsprechende ACL Einträge die Firewall die angefragten DNS Replies des Routers selber blocken.

Du musst also IMMER mit

access-list xyz permit udp any eq domain any

access-list xyz permit tcp any eq domain any

DNS Traffic in der Firewall freigeben !! Ohne Firewall ist das obsolet.

Ansonsten funktioniert der Proxy DNS nicht.

Jetzt alles verstanden ???

bekam ich Post vom Provider das mein DNS Port offen ist.

Das ist Quatsch, zumal der DNS ja nur ein Proxy DNS ist. Es ist gut möglich das das der UDP Port ist. Oder es ist ein Phishing Email !! Vorsicht.Laut Definition nutzt DNS beides oder ist für beides spezifiziert:

de.wikipedia.org/wiki/Domain_Name_System

Aktuell ist aber so gut wie immer nur TCP im Spiel. Du kannst deine CBAC ACL also einfach mal auf rein nur TCP 53 limitieren wenn deine Endgeräte da alle mitspielen, das sollte das Problem dann schon fixen.

ist durch den ISP der TV Datenstrom getaggt mit vlan8.

Richtig !an meinem Subif Gi0/0.8 und geht dann untaggt native vlan1 über Gi0/1 in mein Netzwerk.

Es "geht" nicht, es wird dahin geroutet wie es sich gehört bei einem Router ! Kann ich es einrichten, dass ich als Beispiel VLAN8 nur für IPTV nehme?

Ja natürlich ! Es kann auch VLAN 88 oder VLAN xyz sein. Die VLAN ID des separaten MC Segments spielt keine Rolle.Eine entsprechende Konfig sähe dann so aus (VLAN 1 dann ohne Multicasting):

!

interface FastEthernet0

no ip address

!

interface FastEthernet1

no ip address

!

interface FastEthernet2

no ip address

!

interface FastEthernet3

description Port für VLAN 88

switchport mode access

switchport access vlan 88

!

interface Vlan1

description Lokales LAN

ip address 192.168.5.1 255.255.255.0

ip nat inside

ip virtual-reassembly in

ip tcp adjust-mss 1452

!

interface Vlan88

description VLAN nur fuer Multicast

ip address 192.168.88.1 255.255.255.0

ip nat inside

ip tcp adjust-mss 1452

ip pim sparse-mode

ip igmp helper-address 62.155.243.102

ip igmp version 3

ip igmp explicit-tracking

ip igmp query-interval 15

ip igmp proxy-service

!

access-list 101 permit ip 192.168.5.0 0.0.0.255 any

access-list 101 permit ip 192.168.88.0 0.0.0.255 any

access-list 101 permit ip 172.16.100.0 0.0.0.255 any

!

Das wenn du einen Router hast mit embeddetem 4 Port Switch.

Bei deinem mit dedizierten Interfaces ist es etwas anders:

!

interface GigabitEthernet0/1

description Lokales Netzwerk

ip address 192.168.5.2 255.255.255.0

ip nat inside

ip tcp adjust-mss 1452

ip virtual-reassembly in

!

interface GigabitEthernet0/1.88

description Multicast only VLAN

encapsulation dot1Q 88

ip address 192.168.88.1 255.255.255.0

ip nat inside

ip tcp adjust-mss 1452

ip pim sparse-mode

ip igmp helper-address 62.155.243.102

ip igmp version 3

ip igmp explicit-tracking

ip igmp query-interval 15

ip igmp proxy-service

!

Falls du deine VLANs zentral mit einem tagged Uplink auf deine Switch Infrastruktur überträgst sieht die Konfig am physischen Port etwas anders aus:

!

interface FastEthernet3

description Tagged Uplink auf Switch

switchport mode trunk

switchport trunk encapsulation dot1q

switchport trunk allow vlan all

Auch das obige entfällt natürlich wenn du keinen embeddeten Switch auf dem Router hast sondern nur dedizierte Interfaces.

Du musst natürlich dann die Switchseite entsprechend haben: VLAN 88 einrichten, Ports hinzufügen und Tagging auf dem Uplink Port zum Router einrichten.

DHCP für die VLAN Range noch anlegen ..

Da du ja jetzt Cisco Profi" bist hatte ich mir dieses Detail, da Standard, mal erspart kann man auch noch Routerports mrouter anlegen oder definieren

Das stimmt ! Musst du aber nicht.In jedem Falle solltest du aber zwingen IGMP Snooping auf dem 300er aktivieren wenn nicht schon gemacht.

Ansonsten müsste der die MC Frames alle umständlich fluten was auf die Performance geht.

Nochwas zum Thema Klötzchen bei Entertain:

Das mal gelesen:

telekomhilft.telekom.de/t5/Fernsehen/Entertain-2-0/td-p/1896231/ ...

Entertain 2.0 nutzt SSM/MLD

cisco.com/c/en/us/td/docs/ios/12_2/ip/configuration/guide/fipr_c ...

Du solltest es deshalb mal mit dem globalen Kommando

ip pim ssm default

versuchen ob das ggf. nochwas bringt.

Ein Feedback dazu wäre mal ganz spannend !!

Das mal gelesen:

telekomhilft.telekom.de/t5/Fernsehen/Entertain-2-0/td-p/1896231/ ...

Entertain 2.0 nutzt SSM/MLD

cisco.com/c/en/us/td/docs/ios/12_2/ip/configuration/guide/fipr_c ...

Du solltest es deshalb mal mit dem globalen Kommando

ip pim ssm default

versuchen ob das ggf. nochwas bringt.

Ein Feedback dazu wäre mal ganz spannend !!

udp rausgenommen aus der acl aber dann ging mein wlan nicht mehr.

Dein WLAN ging ganz sicher noch aber deine Endgeräte im WLAN nutzen dann UDP 53 für die DNS Auflösung und das kommt dann nicht mehr durch die Firewall.Es ist also weniger dein WLAN selber als deine Geräte dort.

Habe nochmal mit denen auch telefoniert...

Ruf die nochmal an (am besten gleich 2nd Level Support) und erzähle denen das du einen Cisco IOS Router einsetzt was sie ja ganz sicher auch in ihrem gesamten Backbone haben.Dann fragst du sie wie sie denn die Konfig mit einem Proxy DNS lösen würden bei Cisco IOS???

Auf die Antwort bin ich gespannt....

Du könntest in der ACL noch das "Established" Bit setzen bzw. aktivieren. Ggf. hilft das.

Schon komisch das die sowas sehen weil es ja gar kein vollständiger DNS ist sondern nur ein Caching Server. Ein offener DNS ist es schonmal gar nicht.

Ggf. verbirgt sich irgendwo einen RFC1918 IP die das auslöst. Das kannst du mit dem Kommando:

dns forwarding source-interface dialer0

mal festnageln.

Was sagt ein sh ip dns view bei dir ?

Hier gibt es noch ein paar Details zu dem Thema:

cisco.com/c/en/us/td/docs/ios/12_4t/12_4t11/htspldns.html

Lesenswert auch:

blog.ipspace.net/search/label/DNS

Du solltest es deshalb mal mit dem globalen Kommando

ip pim ssm default

versuchen ob das ggf. nochwas bringt.

Übrigens kann auch das Interface Kommando ip igmp proxy-service bei Entertain 2.0 (sofern du das hast) komplett entfallen.ip pim ssm default

versuchen ob das ggf. nochwas bringt.

Auch hier wäre ein Feedback mal spannend ob dem so ist und was es bringt !

tcp keine Treffer und UDP kann ich ja nicht establishen ?!

Richtig. Sorry das bezog sich auf TCP. Entferne doch TCP mal völlig und warte mal ob sie immer noch meckern..?!warum ist da diese IP ( 62.138.239.45) ??

Mmmhh die muss irgendwo in der Konfig stehen oder er bekommt die dynamisch von irgendwoher.Hast du ggf. noch einen DHCP Client irgendwo am werkeln der noch einen DNS bekommt ??

Du kannst aber uch ein no ip dns domain lookup setzen in der Konfig, dann löst er keine Namen am CLI Prompt mehr auf.

Glückwunsch !!

Ja CEF abschalten ist tödlich, denn dann ist der gesamte Traffic Process Switched, geht also immer über die CPU. Das würde das Verhalten erklären.

Sorry ich meinte auch no ip domain-lookup hatte die genaue Syntax nicht mehr auf der Reihe. Geht dann auch kein Caching mehr ?

Ja CEF abschalten ist tödlich, denn dann ist der gesamte Traffic Process Switched, geht also immer über die CPU. Das würde das Verhalten erklären.

Sorry ich meinte auch no ip domain-lookup hatte die genaue Syntax nicht mehr auf der Reihe. Geht dann auch kein Caching mehr ?

Das dann in neuem Fred bei Mikrotik?Oder hier da es ja hauptsächlich um das Routing geht ?

Ja, macht mehr Sinn. Gleiche Rubrik Netzwerk Router/Routing.

massenmarktrouter an massenmarktanschluss .

wenn man auf ein anderes "produkt" umstellt, dann aendern sich diverse Paramerter,

die bei einer "home-box" automagisch autoprovisioniert werden was man bei einem handwerklich selbst konfigurierten Geraet nicht gerne hat.

Wenn das PPPoE bisher vlan 7 getagged war, dann evtl nun anders oder gar nicht mehr;

evtl. kann nun auch einfach per DHCP die Wan-IP Bezogen werden.

Habe richtiges Internet, brauche t-entertain nicht

wenn man auf ein anderes "produkt" umstellt, dann aendern sich diverse Paramerter,

die bei einer "home-box" automagisch autoprovisioniert werden was man bei einem handwerklich selbst konfigurierten Geraet nicht gerne hat.

Wenn das PPPoE bisher vlan 7 getagged war, dann evtl nun anders oder gar nicht mehr;

evtl. kann nun auch einfach per DHCP die Wan-IP Bezogen werden.

Habe richtiges Internet, brauche t-entertain nicht

Ist das ein neuer ADSL2+ BNG Anschluss der Telekom ??

Dann haben die ein VLAN 7 Tagging auf dem ADSL Interface was eine geringfügig andere Konfig erfordert.

!

interface ATM0

description DTAG-BNG ADSL2plus

no ip address

no atm ilmi-keepalive

!

interface ATM0.7 point-to-point

pvc 1/32

bridge-dot1q encap 7

pppoe-client dial-pool-number 1

!

Bei VDSL ist alles beim Alten.

Dann haben die ein VLAN 7 Tagging auf dem ADSL Interface was eine geringfügig andere Konfig erfordert.

!

interface ATM0

description DTAG-BNG ADSL2plus

no ip address

no atm ilmi-keepalive

!

interface ATM0.7 point-to-point

pvc 1/32

bridge-dot1q encap 7

pppoe-client dial-pool-number 1

!

Bei VDSL ist alles beim Alten.