2921 sicher aufbauen für Internet

Hi all ,

aufbauend auf diesen post fb-wlan-2821

werde ich die FB als Client einbinden und ggfs. , wenn alles läuft mit Mikrotik noch nachrüsten für das WLAN.

ok.. vigor130 modem ist bestellt - sollte morgen kommen.

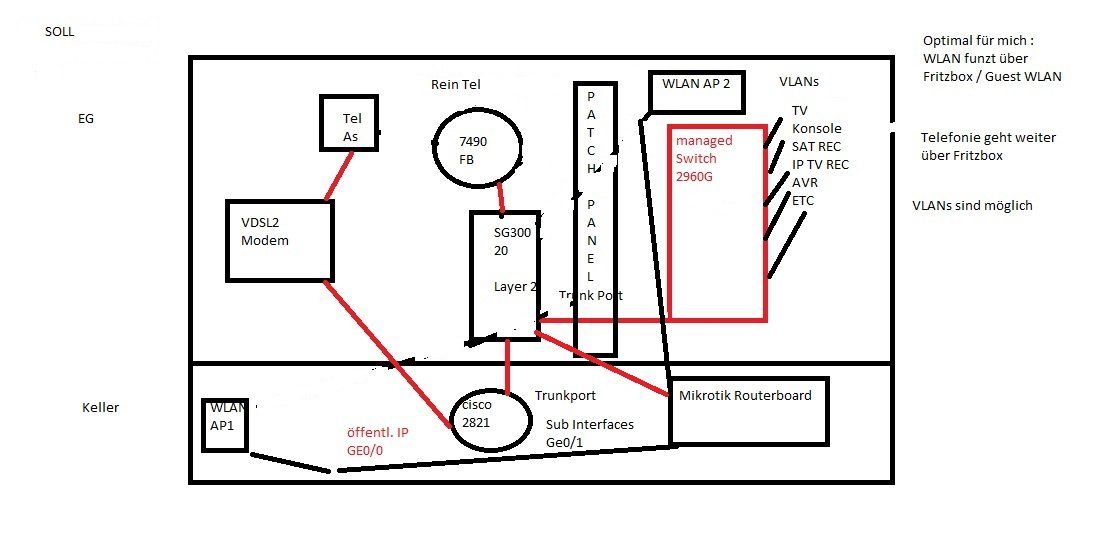

Der Aufbau nochmal kurz -- ADSL Modem Vigor130 - Router 2821 gi0/0 , Router 2821 gi0/1 internal net ->Trunk zu SG300,20 -> 1.Trunkport zu 2960g ,2. -> FB als Client für Telefonie

Status quo :

- Auf dem Router 2821 svis angelegt für vlans incl. net adressen

- vlans angelegt auf cisco 2960g accessports für vlan configured . Trunkport zu SG300 allowed all vlans

- vlans angelegt auf SG300 (L2) ..trunkport noch zu konfigurieren

- das "home" netz hat imo noch kein vlan - notwendig?

-die jetzigen vlans brauchen kein internes routing zu anderen vlans. (TV,PS3,Sat Rec etc)

So , wenn das Modem da ist , konfiguriere ich den Router dann anhand hier ? Anleitung

Was sollte ich sicherheitstechnisch auf jedem Fall checken / beachten ? Hatten ja geschaut, dass meine Firmware auch FW mit drin sein sollte.

Danke vorab

greets

Cyb

aufbauend auf diesen post fb-wlan-2821

werde ich die FB als Client einbinden und ggfs. , wenn alles läuft mit Mikrotik noch nachrüsten für das WLAN.

ok.. vigor130 modem ist bestellt - sollte morgen kommen.

Der Aufbau nochmal kurz -- ADSL Modem Vigor130 - Router 2821 gi0/0 , Router 2821 gi0/1 internal net ->Trunk zu SG300,20 -> 1.Trunkport zu 2960g ,2. -> FB als Client für Telefonie

Status quo :

- Auf dem Router 2821 svis angelegt für vlans incl. net adressen

- vlans angelegt auf cisco 2960g accessports für vlan configured . Trunkport zu SG300 allowed all vlans

- vlans angelegt auf SG300 (L2) ..trunkport noch zu konfigurieren

- das "home" netz hat imo noch kein vlan - notwendig?

-die jetzigen vlans brauchen kein internes routing zu anderen vlans. (TV,PS3,Sat Rec etc)

So , wenn das Modem da ist , konfiguriere ich den Router dann anhand hier ? Anleitung

Was sollte ich sicherheitstechnisch auf jedem Fall checken / beachten ? Hatten ja geschaut, dass meine Firmware auch FW mit drin sein sollte.

Danke vorab

greets

Cyb

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 326292

Url: https://administrator.de/forum/2921-sicher-aufbauen-fuer-internet-326292.html

Ausgedruckt am: 29.07.2025 um 20:07 Uhr

58 Kommentare

Neuester Kommentar

Moin,

Warum willst du dir dieses große alte Teil zuhause hin stellen? Nur weil Cisco drauf steht?

Cisco selbst gibt einen typischen Verbrauch von 54W an und die Leistung des Gerätes ist ebenfalls grottig:

Für den Heimgebrauch wäre wohl ein MikroTik hEXr3 sinnvoller und er verbraucht nur 5W:

varia-store.com/Wireless-Systeme/MikroTik-Komplettsysteme/Mikrot ...

Falls es unbedingt der Cisco sein muss kennst du das Tutorial ja bereits.

VG

Val

Warum willst du dir dieses große alte Teil zuhause hin stellen? Nur weil Cisco drauf steht?

Cisco selbst gibt einen typischen Verbrauch von 54W an und die Leistung des Gerätes ist ebenfalls grottig:

The throughput for the routing capacity of the 2821 is 87Mbps capacity maximum.

Für den Heimgebrauch wäre wohl ein MikroTik hEXr3 sinnvoller und er verbraucht nur 5W:

varia-store.com/Wireless-Systeme/MikroTik-Komplettsysteme/Mikrot ...

Falls es unbedingt der Cisco sein muss kennst du das Tutorial ja bereits.

Was sollte ich sicherheitstechnisch auf jedem Fall checken / beachten ?

Verstehen was die Einstellungen im Tutorial machen ist am wichtigsten, dann kannst du selbst entscheiden was du brauchst.VG

Val

wenn das Modem da ist , konfiguriere ich den Router dann anhand hier ?

Ja, konfig steps sind die gleichen allerdings kannst du den ganzen Kram für das interne Modem weglassen was dein Router ja nicht hat.Du brauchst einzig nur die Dialer 0 Konfig mit PPPoE. Den Rest macht ja dein externes Vigor Modem !

Was sollte ich sicherheitstechnisch auf jedem Fall checken

Steht doch alles dort im Tutorial !- Firewall Image aktivieren

- Telnet und HTTP Zugriff deaktivieren

- Nur SSH aktivieren und mit einer ACL auf das oder die lokalen Netze oder Management Netz einschränken (Dort ACL 23)

- SSH Timeout und Password Check und Anforderungen setzen (service xyz)

Was meinst du mit 85 Mbit genau ?? Was soll das für ein Wert sein und wo kommt der her ?

Die Packet Forwarding Rate bei 128-256 Byte Paketen (Durchschnitt) dürfte deutlich drüber liegen und bedenke das es noch eine Menge Infrastrukturen mehr gibt für eine WAN Anbindung.

Es gibt leider viele verwirrende Dokumente aber der reine Routing Throughput mit aktiviertem CEF Forwarding liegt beim 2901 so bei ca. 500 Mbit. Mit NAT und PPPoE wird das sicher etwas geringer sein aber noch deutlich über 100Mbit. Insofern ist das Gig Interface schon gerechtfertigt.

Die Packet Forwarding Rate bei 128-256 Byte Paketen (Durchschnitt) dürfte deutlich drüber liegen und bedenke das es noch eine Menge Infrastrukturen mehr gibt für eine WAN Anbindung.

Es gibt leider viele verwirrende Dokumente aber der reine Routing Throughput mit aktiviertem CEF Forwarding liegt beim 2901 so bei ca. 500 Mbit. Mit NAT und PPPoE wird das sicher etwas geringer sein aber noch deutlich über 100Mbit. Insofern ist das Gig Interface schon gerechtfertigt.

sorry das ich nochmal nachfragen muss

Kein Thema...dafür ist ein Forum ja da... Hab Modem jetzt und es läuft und synct standalone.

Perfekt !Brauch ich das doch gar nicht mit Modem oder?? Und falls doch habe ich

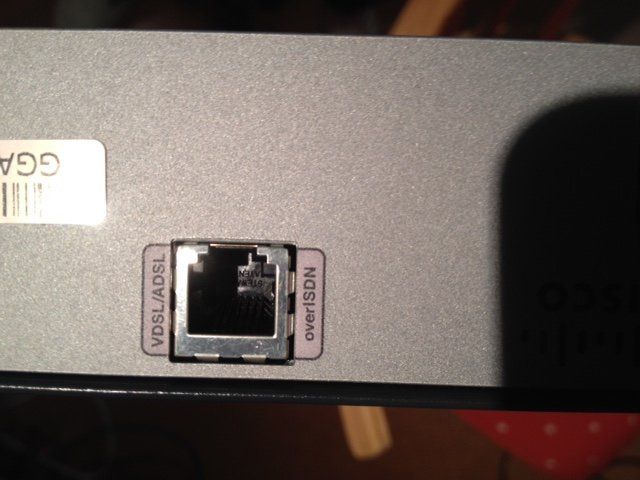

Das kommt drauf an.. Wenn dein Router natürlich ein eingebautes Hybridmodem hat wie der 880er oder der 890, dann hast du Recht dann brauchst du das Modem natürlich nicht.Wenn dein Router kein internes xDSL Modem an Bord hat und du nur ein RJ-45 Breitband (Ethernet) Interface hast benötigst du ein zusätzliches NUR Modem wie Vigor 165/167 oder Zyxel VMG3006 o.ä. um ein Ethernet Interface an einen xDSL Anschluss zu bringen....siehst du vermutlich auch selber ein ?!

Ein Blick ins Datenblatt oder auf die Rückseite des Router sollte das aber im Handumdrehen klären was deine Cisco HW kann oder nicht. 😉

Mit integriertem Modem ist dort ein RJ-11 Interface was so aussieht:

Das mroute Cache Kommando was er nicht kennt kannst du ignorieren und weglassen.

Ist das eine authentication Abfrage zum Internet via browser?`

Das bedeutet das nach 5 Mal falschen Login Daten du rausgeschmissen wirst. Kann man für die Einfache Startkonfig auch erstmal alles ignorieren. Ist nicht zwingend sondern nur Security Kosmetik Dein Dialer Interface ist so wie oben komplett richtig. 👍

Außer natürlich das die Kommentare und Hinweise mit Klammern und Pfeil da nicht hingehören...ist aber vermutlich klar.

Die PPPoE Login Daten musst du natürlich auf deine persönlichen anpassen...auch klar.

Falls du doch mit Breitband Interface und Modem arbeitest muss am Breitbandinterface was du dafür verwendest noch folgendes rein:

interface xyz0

no ip address

!

interface xyz0.7

description VDSL Internet Verbindung - VLAN 7 tagged

encapsulation dot1Q 7

pppoe enable

pppoe-client dial-pool-number 1

!

Achtung das gilt nur wenn dein Modem kein VLAN Tagging macht und VLAN Tags einfach nur durchreicht. Dann muss natürlich dein Router das VLAN 7 Tagging machen wie oben.

Es gibt Modems die von sich aus automatisch ein VLAN7 Tag ranhängen, dann kann das natürlich entfallen mit dem Tagging bzw. Subinterface und dann kann man das direkt auf dem Interface machen:

interface FastEthernet0

description VDSL Internet Verbindung

encapsulation dot1Q 7

pppoe enable

pppoe-client dial-pool-number 1

!

Sonst ist soweit alles richtig.

Öhm ..ne Router hat kein Hybrid Modem. Dafür hab ich ja das externe Vigor.

Du schriebst ja oben "Brauch ich das doch gar nicht mit Modem oder?? " Daraus konnte man schliessen das du dein Modem gar nicht brauchst ?!Ob das weiter Tagged weiß ich gar nicht genau.

Besser wäre natürlich du wüsstest es... Kannst ja sehen ob die PPPoE Session hochkommt oder nicht. Das ist ein sicheres Indiz ob tagged oder nicht

meine Dial in credentials sind ja bereits im Modem .

Das wäre tödlich und logischerweise eine Fehlkonfiguration des Vigor Modems !!!Damit hast du das vermeintliche Modem dann als Router konfiguriert !! Dann kann das ganze Konstrukt so natürlich nie funktionieren.

Wäre auch technisch sehr übel, denn somit hast du eine Perfromance vernichtende Router Kaskade und doppeltes NAT was technisch nicht ideal ist.

Oder du verzichtest auf den Modembetrieb, lässt den Vigor als Router laufen und hängst den Cisco als einfachen Router dahinter. Damit ist dann aber Dialer Interface, Firewall usw. alles obsolet...und die hast wieder eine Router Kaskade.

Wie man den Vigor 130 richtig als reines Modem einrichtet siehst du hier:

wiki.port23.de/wiki/Draytek_Vigor_130_als_VDSL_Modem

Da ist also bei der Modem Konfig was ziemlich schiefgelaufen bei dir.

Macht es einen Unterschied ob das Modem sich "anmeldet" oder der Router sich anmeldet mit den ISP Zugangsdaten?

Einen gewaltigen ! Siehe oben...Ein Modem meldet sich natürlich niemals per PPPoE an, das ist technischer Quatsch denn es ist ja nur ein passiver Medienwandler.

Genau deshalb hast du doch logischerweise die Anmeldedaten auf dem Cisco ! DER meldet sich dann an und macht auch das gesamte PPPoE Geschäft. Niemals ein Modem denn das ist immer passiv und nur ein dummer Medienwandler zw. Ethernet und xDSL Framing.

Wenn es sich anmeldet dann ist es als Router konfiguriert, macht also das was dein Cisco machen sollte. Das ist dann falsch.

Damit (Router Mode am Vigor) sähe die Cisco Konfig am Koppelport komplett anders aus, denn er macht in dem Falle dann kein PPPoE mehr. Da würde dann eine einfache IP reichen....und eine statische Route.

Aber sonst geht nichts .

Schalte mal den PPPoE Debugger an beim Cisco mit debug pppoeAchtung wenn du mit Telnet oder SSH drauf bist auch term mon eintippen, damit die Log Messages auf dein Termi kommen.

Dann führst du mal ein ping 8.8.8.8 aus und checkst mal ob es zu einer PPPoE Negotiation kommt.

Mt dem Debugger kannst du alles sehen was auf der Maschine abgeht.

Ausschalten geht mit undebug all.

Es ist möglich das dein Modem schon das VLAN 7 Tagging macht. Wenn das der Fall sein sollte (Check Handbuch !) musst du die Konfig ändern OHNE ein Subinterface !

interface GigabitEthernet0/0

description VDSL Internet Verbindung

encapsulation dot1Q 7

no ip route-cache

pppoe enable group global

pppoe-client dial-pool-number 1

!

no ip domain lookup sollte schon an sein.

Das ist aber für die Endgeräte irrelevant sondern gilt nur wenn du auf dem Router selber direkt drauf bist.Damit schaltet man das DNS Lookup aus auf dem CLI. Sonst würde der Router jeden Vertipper als Hostname interpretieren und danach im Internet suchen.

DNS scheint auch nicht zu gehen

Daszu musst du den Proxy DNS auf dem Router aktivieren !ip dns server muss dazu aktiviert sein und ppp ipcp dns request auf dem PPPoE Interface.

Dann klappt das auch. Ein show hosts zeigt dir welche DNS Adressen der Router cached.

Cisco886va#sh hosts

Default domain is soho.intern

Name/address lookup uses domain service

Name servers are 143.21.253.71, 143.21.252.72

Codes: UN - unknown, EX - expired, OK - OK, ?? - revalidate

temp - temporary, perm - permanent

NA - Not Applicable None - Not defined

Host Port Flags Age Type Address(es)

adserver.idg.de None (temp, OK) 0 IP 62.146.107.114 Was ist denn jetzt dein Status ??

Wenn du die beiden öffentlichen IPs siehst, sieht das sehr gut aus, denn dann macht der Router erfolgreich eine PPPoE Session zum Provider auf !!!

Die Inbound ACL auf dem Dialer Interface ist richtig. Minimal muss die so aussehen damit alles klappt:

access-list 111 permit icmp any any administratively-prohibited

access-list 111 permit icmp any any echo-reply

access-list 111 permit icmp any any packet-too-big

access-list 111 permit icmp any any time-exceeded

access-list 111 permit icmp any any unreachable

access-list 111 permit udp any eq domain any

access-list 111 permit tcp any eq domain any

access-list 111 deny ip any any

5060 ist nur SIP (Voice). Wenn du das erstmal nicht hast kannst du das auch weglassen.

Damit sollte vom Router CLI ein Ping ins Internet ping 8.8.8.8 klappen. Ist das der Fall ?

aber ping 8.8.8.8 ging vom router aus.

Perfekt ! das sieht dann aber sehr gut aus !!!Das kann dann nur noch am Endgerät liegen...

Deine DHCP Einstellungen oben sind soweit alle richtig. Du musst nur mal checken ob du am Endgerät die richtigen IPs bekommen hast. Das geht mit ipconfig (Winblows) oder ifconfig bei unixoiden Endgeräten.

Dein Endgeräte sollte:

- Eine IP aus dem Bereich zw. 192.168.5.150 und .169 haben

- Gateway IP auf 192.168.5.2 stehen haben

- DNS IP auch 192.168.5.2 stehen haben

- Die Router IP 192.168.5.2 anpingen können.

Ein ganz wichtiges Kommando fehlt noch auf deinem lokalen Interface. Ode rist oben abgeschnitten worden:

!

interface GigabitEthernet0/1

description internal network

ip address 192.168.5.2 255.255.255.0

ip nat inside

duplex auto

speed auto

!

Das musst du unbedingt noch nachtragen sonst macht der Router KEIN NAT zum Internet !

Danach machst du mal ein Ping auf einen nackte Internet IP wie 8.8.8.8 bei einem Endgerät, das schliesst dann erstmal evtl. DNS Probleme aus.

Klappt das ?? Sollte eigentlich !

Wenn ja dann ist es wirklich ein DNS Problem. Ggf. funktioniert der Router dann nicht als Proxy DNS.

Du kannst das umgehen indem du dann mal deine Provider DNS IP Adresse im local DHCP Server definierst und ein ipconfig -release und danach ein ipconfig -renew machst (Winblows). Damit bekommst du neue IPs zugewiesen und DNS am Endgerät.

Dann sollte auch ein Ping auf einem FQDN klappen wie www.heise.de und wir müssen dann mal checken warum der DNS Proxy nicht rennt.

das debug pppoe brauche ich ja dann eigentlich nicht

Richtig ! Hier unbedingt u all auf dem Router CLI eingeben. Ein show debug sollte dann sagen das alles Debugging OFF ist was dann richtig ist.2 öffentliche IPs bekommst du bei PPPoE immer. Eins ist die Provider IP seines Zugangsnetzes und eins ist die IP des PPP Tunnels...ist also alles vollkommen normal !

Aber webseite ging keine auf. - auch die 8.8.8.8 vom PC war nicht pingbar.

Das ist auch klar ! Wenn ip nat inside auf dem lokalen LAN Port fehlt kann nix nach draußen funktionieren da kein NAT. (Adress Translation) Wenn Modem nicht - kann ich subif machen wo das macht.

Ja, Bingo, richtig.Wenn du ein Subinterface einrichtest dann tagged der Router, sprich addiert das VLAN ID Feld an das Ethernet Paket. Das beschreibt der Standard 802.1q

de.wikipedia.org/wiki/IEEE_802.1Q

Wenn wie bei dir das Modem das übernimmt ist das Subinterface natürlich dann obsolet, so das man es dann auf dem normalen Interface konfiguriert. Kein VLAN Tag...kein Subinterface. Einfache Logik

Dort steht interface vlan1 ... Das kann ich doch gar nicht anlegen

Jetzt verwechselst du was grundlegend... Die vlan x Interfaces beziehen sich immer auf den embeddeten 4 Port Switch im Router.Wie viele Router hat dieser einen 4 Port Switch an Bord und den kannst du dann vollkommen frei konfigurieren.

Default ist immer das VLAN 1 und alle Ports im 4Port Switch sind Accessports in diesem VLAN.

Wenn du aber jetzt 2 Ports mehr brauchst für DMZ und für die Gäste dann sieht das so aus:

!

interface FastEthernet0

description Lokales LAN

!

interface FastEthernet1

description Lokales LAN

!

interface FastEthernet2

description DMZ

switchport access vlan 10

!

interface FastEthernet3

description Gastnetz

switchport access vlan 20

!

interface Vlan1

description Lokales LAN (FastEthernet0 und 1)

ip address 192.168.0.254 255.255.255.0

!

interface Vlan10

description DMZ (FastEthernet2)

ip address 192.168.100.254 255.255.255.0

!

interface Vlan20

description Gastnetz (FastEthernet3)

ip address 172.16.100.254 255.255.255.0

!

Die vlan Interface sind also quasi virtuelle Ethernet Routerports die du wahlfrei den 4 Switchports zuweisen kannst, was die Interface Konfiguration sehr flexibel macht.

Du kannst natürlich auch mehr als 4 vlan Interfaces definieren wenn du mit einem tagged Upling arbeitest:

!

interface FastEthernet3

description tagged Uplink

switchport mode trunk

switchport trunk allow vlan all

!

Es ist also quasi sowas wie ein frei programmierbarer kleiner Switch im Router

Man könnte auch über diesen "Umweg" tagged Traffic nach draussen senden z.B.:

!

interface FastEthernet3

description tagged Uplink

switchport mode trunk

switchport trunk allow vlan 7

!

Würde nur tagged Traffic vom VLAN 7 senden. Allerdings könntest du diesen Port nicht als PPPoE Dialer konfigurieren, das ist auf solchen kombinierten Switchports nicht supportet.

Das sollte etwas Licht ins Dunkel bringen für dich

Den hab ich ja nicht sondern einen 2821

OK, wenn der keinen embeddeten Switch hat oder ein Einschub mit 4port Switch dann vergiss das Obige. Das gilt dann natürlich nicht.Dann ist aber auch das vlan Interface für dich obsolet, denn das gibts dann logischerweise auch nicht

Klar bei meinem 2960 er und SG300 ist das dann so wie du schreibst .

Dann kennst du dich ja bestens aus Mit singulären Interfaces auf den Routern kannst du VLAN Tags dann nur über die x.y Subinterfaces absenden, anders geht das nicht.

Also so ganz hab ich das dann nicht verstanden was bei mir dann dann anstatt des VLAN1 stehen müsste

Sowas wie ein vlan Interface hast du dann ja nicht. Bei dir ist das Gigabit 0/1 ja das lokale LAN.Das steckt dann in dem Switch in dem dein lokales LAN ist...aus die Maus.

Kein Switch kein VLAN Interface...ist ja auch egal wie das Ding letztlich heisst...

Bei dir steht dann statt vlan 1:

!

interface GigabitEthernet0/1 (---> Ersatz für Int vlan 1)

description Lokales Netzwerk

ip address 192.168.5.2 255.255.255.0

ip nat inside

!

Fertisch

Anpassungen wie von dir gesagt hatte ich natürlich gemacht.

Damit meinst du hoffentlich das ip nat inside auf deinem lokalen LAN Port, oder ??Prüf das bitte nochmal genau. Es kann eigentlich nur noch daran liegen !!

Am Router selber leigt es nicht. Wenn du von ihm direkt die 8.8.8.8 anpingen kannst ist alles in bester Ordnung mit deinem xDSL Zugang.

Modem und Dialer Konfig sind damit raus, die sind dann absolut korrekt.

Es kann dann nur noch am NAT bzw. den NAT bezogenen ACLs liegen.

Diese Dinge sind wichtig dafür:

Lokales LAN muss so aussehen:

!

interface GigabitEthernet0/1

description Lokales LAN

ip address 192.168.5.2 255.255.255.0

ip nat inside

!

Die NAT ACLs so:

!

access-list 101 permit ip 192.168.5.0 0.0.0.255 any

!

dialer-list 1 protocol ip list 101

!

NAT auf dem Interface aktivieren:

!

ip nat inside source list 101 interface Dialer0 overload

!

Das ist das Minimum das NAT sauber funktioniert. Möglich das das Kommando dialer-list 1 protocol ip list 101 bei dir fehlt ?! Das konnte man in der o.a. Konfig NICHT sehen ?!

debug ppp brachte nix

Nee, klar und logisch, denn das debuggt logischerweise nur PPP bezogene Dinge aber nix mit DHCP !Ein debug ? oder debug ip ? zeigt dir die Übersicht der sinnvollsten Debug Optionen auf dem Router !

Bring aber erstmal sauber den Internet Zugang aus dem lokalen LAN zum Fliegen, dann sehen wir weiter.

Ein Schritt nach dem anderen

Danke Aqui ...es geht jetzt

Klasse, hort sich gut an...Glückwunsch !Also das nat inside hatte gefehlt

Wie vermutet. Damit schlägt das NAT fehl und die Pakete gehen mit den privaten IPs ins Internet und damit ins Nirwana.aktualisiert sich der Dialer nicht automatisch. Kann das sein?

Nein, das kann nicht sein. Der Dialer ist ein virtuelles Interface und der rennt vollkommen unabhängig von externen Geräten.Er ist zwar physisch an das Hardware Interface gebunden GigabitEthernet0/0 ist hier aber nur vom Link Status dieses Interfaces abhängig.

OK, wenn der Link runtergeht also z.B. wenn du das Modem ausschlatest oder das Kabel abziehst dann ist das Interface physisch down und der Dialer der an dies Interface gebunden ist dann natürlich auch.

Aber solange das Interface up/up ist (show int gig 0/0) ist alles OK. Normal schaltet ja auch niemand das Modem aus oder ab.

Shut / no shut muss man wenn dann nur ein einziges Mal machen sonst nie mehr.

Kann man jetzt noch irgendwie schauen was so die Firewall blockt oder ist das so jetzt sicher??

Das ist jetzt so wasserdich sicher. Du kannst testweise mal das Logging an der ACL 111 aktivieren. Solltest du aber nicht permament laufen lassen, denn das zwingt den Router ins Process Switching (CPU).Es macht aber Sinn das mal zu machen um mal einen Eindruck zu bekommen wie hoch die sekündliche !! Angriffsbelastung so eines Systems aus dem Internet ist.

Das Kommando access-list 111 deny ip any any log aktiviert das Logging. Mit sh logg kannst du sehen wer so alles rein will bei dir

danke schon mal für die Geduld und Mühe

Immer gerne wieder Darf ich noch folgendes fragen :

Aber immer doch, ich bitte darum Heißt das jetzt ohne irgendeine Einstellung, dass diese vlans miteinander kommunzieren könnten?

Die Frage kann man nicht beantworten, da du nicht schilderst wie dein Restnetz aussieht - Benutzt du einen L3 Switch

- Benutzt du z. Routen der VLANs einen Router wie hier im VLAN_Tutorial beschrieben ? Vermutlich ja ?!

- Oder soll jetzt dein Cisco die VLANs routen

Normal routet man die VLANs ja lokal und nimmt ein von den Produktiv VLANs getrenntes VLAN um zentral aufs Internet zuzugreifen.

So eine Konfig ist z.B. hier beschrieben:

Verständnissproblem Routing mit SG300-28

Zentrale Frage ist also WIE dein Netz nachher aussehen soll oder wie du dir das vorstellst ?!

Das bestimmt dann die finale Konfig

Ganz ehrlich...?? Das Maling ist so wirr, das versteht keiner.

Kannst du das etwas entzerren ??

Nicht das wir von unterschiedlichen Dingen reden nachher

Wieviel VLANs und welche ID oder reicht dir ein globales Beispiel wie das zu konfigurieren ist ?!

Kannst du das etwas entzerren ??

Nicht das wir von unterschiedlichen Dingen reden nachher

VLANs werden getrunkt zum Router (subIFs) und sollen bis auf eine Ausnahme nur ins Internet - sonst nix.

OK, das macht es etwas klarer. Du hattest kein Model mit embeddetem Switch, richtig ?Also ja cisco routet die VLAns - allerdings nur ins Internet. Und ganz wenig Ausnahmen für gewisse PC

OK, VLANs mit .1q Trunk auf dem Cisco definieren und dann mit ACLs nur bestimmte Verbindungen zulassen.Wieviel VLANs und welche ID oder reicht dir ein globales Beispiel wie das zu konfigurieren ist ?!

OK, dann ist die Konfig eigentlich ganz einfach. Auf dem tagged Uplink Port zu deinem VLAN Switch definierst du dann einfach Subinterfaces für jedes VLAN welches du auf dem Router terminieren willst.

Das sieht dann so aus:

!

ip routing

!

interface GigabitEthernet0/1

description Lokales LAN (Def. VLAN 1)

ip address 192.168.5.2 255.255.255.0

!

interface GigabitEthernet0/1.10

description Lokales LAN, VLAN 10

encapsulation dot1q 10

ip address 192.168.10.2 255.255.255.0

!

interface GigabitEthernet0/1.20

description Lokales LAN, VLAN 20

encapsulation dot1q 20

ip address 192.168.20.2 255.255.255.0

!

usw. für jedes VLAN

Du erkennst vermutlich das Prinzip, oder ?

Subinterface mit Index das der VLAN ID entspricht, encapsulation auf dot1q setzen mit VLAN ID und den Rest ganz normal konfigurieren wie ein normales IP Router Interface.

Hier kannst du dann auch entsprechende Accesslisten usw. usw. konfigurieren wie gewohnt.

Das wars...

Sieht dann als komplette Konfig so aus:

!

ip routing

!

interface GigabitEthernet0/1

description Lokales LAN (Def. VLAN 1)

ip address 192.168.5.2 255.255.255.0

!

interface GigabitEthernet0/1.10

description Lokales LAN, VLAN 10

encapsulation dot1q 10

ip address 192.168.10.2 255.255.255.0

ip access-group VLAN10 in

!

interface GigabitEthernet0/1.20

description Lokales LAN, VLAN 20

encapsulation dot1q 20

ip address 192.168.20.2 255.255.255.0

!

ip access-list extended VLAN10

permit ip 192.168.10.0 0.0.0.255 host 192.168.20.222

!

ip nat inside source list 101 interface Dialer0 overload

!

access-list 101 permit ip 192.168.5.0 0.0.31.255 any (---> NATet VLAN Netze .0.0 bis .31.0 ins Internet !)

dialer-list 1 protocol ip list 101

Die ACL VLAN10 bewirkt das Clients im VLAN 10 ausschiesslich nur mit einem Host im VLAN 20 sprechen können nichts anderes. (Ist hier nur mal ein Beispiel !)

Die CBAC ACL 111 brauchst du nicht anfassen die gilt ja nur für die Firewall.

Das sieht dann so aus:

!

ip routing

!

interface GigabitEthernet0/1

description Lokales LAN (Def. VLAN 1)

ip address 192.168.5.2 255.255.255.0

!

interface GigabitEthernet0/1.10

description Lokales LAN, VLAN 10

encapsulation dot1q 10

ip address 192.168.10.2 255.255.255.0

!

interface GigabitEthernet0/1.20

description Lokales LAN, VLAN 20

encapsulation dot1q 20

ip address 192.168.20.2 255.255.255.0

!

usw. für jedes VLAN

Du erkennst vermutlich das Prinzip, oder ?

Subinterface mit Index das der VLAN ID entspricht, encapsulation auf dot1q setzen mit VLAN ID und den Rest ganz normal konfigurieren wie ein normales IP Router Interface.

Hier kannst du dann auch entsprechende Accesslisten usw. usw. konfigurieren wie gewohnt.

Das wars...

Reicht es nicht wenn ich auf die jeweiligen SubIF eine ACL so mache?

Ja, das ist genau richtig !Sieht dann als komplette Konfig so aus:

!

ip routing

!

interface GigabitEthernet0/1

description Lokales LAN (Def. VLAN 1)

ip address 192.168.5.2 255.255.255.0

!

interface GigabitEthernet0/1.10

description Lokales LAN, VLAN 10

encapsulation dot1q 10

ip address 192.168.10.2 255.255.255.0

ip access-group VLAN10 in

!

interface GigabitEthernet0/1.20

description Lokales LAN, VLAN 20

encapsulation dot1q 20

ip address 192.168.20.2 255.255.255.0

!

ip access-list extended VLAN10

permit ip 192.168.10.0 0.0.0.255 host 192.168.20.222

!

ip nat inside source list 101 interface Dialer0 overload

!

access-list 101 permit ip 192.168.5.0 0.0.31.255 any (---> NATet VLAN Netze .0.0 bis .31.0 ins Internet !)

dialer-list 1 protocol ip list 101

Die ACL VLAN10 bewirkt das Clients im VLAN 10 ausschiesslich nur mit einem Host im VLAN 20 sprechen können nichts anderes. (Ist hier nur mal ein Beispiel !)

Die CBAC ACL 111 brauchst du nicht anfassen die gilt ja nur für die Firewall.

Auf outbound ACL sollte man generell verzichten ! Ist auch logisch, denn dann sind die Pakete ja schon im Router oder Switch drin, belassten also sinnloserweise die Forwarding Engine um nacher am Ausgang dann doch weggeschmissen zu werden.

Ziemlich unproduktiv und unökonomisch sowas und auch aus Sicherheits Sicht ein NoGo da man ja erst gar keinen ungewollten Traffic im Router haben will.

Bei vielen Geräten wie Billigswitches sind outbound Pakets CPU switchesd müssen also über die CPU und belasten diese erheblich. Oder...worst Case, sie supporten gar keine outbound ACL.

Fazit: Immer vermeiden wenn es nicht unbedingt sein muss.

Also haben wir hier am Beispiel einen inbound ACL. Der Router filtert also schon alles was man nicht will das am Port reinkommt gleich rechtzeitig weg

Die ACL sagt: "Erlaube hier alles was mit einer Absender IP 192.168.10.irgendwas reinkommt und als Ziel IP die 192.168.20.222 hat. Und...Schmeisse alles andere wech. "

(Letzteres ist immer Default in einer ACL wenn nicht definiert)

Folglich kommen nur Pakete aus dem VLAN 10 raus die zum Server 192.168.20.222 wollen. Alles andere blockt der Port.

Der Parameter in oder out an der Accessgroup am Interface besagt nur ob die ACL für inbound oder outbound Traffic angewendet werden soll.

Warum immer besser inbound steht oben.

Ziemlich unproduktiv und unökonomisch sowas und auch aus Sicherheits Sicht ein NoGo da man ja erst gar keinen ungewollten Traffic im Router haben will.

Bei vielen Geräten wie Billigswitches sind outbound Pakets CPU switchesd müssen also über die CPU und belasten diese erheblich. Oder...worst Case, sie supporten gar keine outbound ACL.

Fazit: Immer vermeiden wenn es nicht unbedingt sein muss.

Also haben wir hier am Beispiel einen inbound ACL. Der Router filtert also schon alles was man nicht will das am Port reinkommt gleich rechtzeitig weg

Die ACL sagt: "Erlaube hier alles was mit einer Absender IP 192.168.10.irgendwas reinkommt und als Ziel IP die 192.168.20.222 hat. Und...Schmeisse alles andere wech. "

(Letzteres ist immer Default in einer ACL wenn nicht definiert)

Folglich kommen nur Pakete aus dem VLAN 10 raus die zum Server 192.168.20.222 wollen. Alles andere blockt der Port.

Der Parameter in oder out an der Accessgroup am Interface besagt nur ob die ACL für inbound oder outbound Traffic angewendet werden soll.

Warum immer besser inbound steht oben.

jetzt muss ich doch noch mal fragen:

Kein Problem, dafür ist ein Forum ja da Aber wie kommen dann clients vlan10 auch ins internet? Gut dafür hast du die 101 angepasst. Aber dachte geht immer nur eine ACL ??

Du hast es richtig erkannt ! Die ACL 101 steuert das: access-list 101 permit ip 192.168.5.0 0.0.31.255 any

Das inkludiert alle IP Adressen von 192.168.5.1 bis .31.255 also auch alle VLAN Netze in diesem Bereich.

Die ACL 101 steuert wie du ja an der Konfig siehst einmal den PPPoE Dialer, triggert damit also PPPoE Sessions Richtung Provider und sie steuert welches IP Pakete geNATet werden zum Provider und welche nicht.

Sofern du also KEINE Accesslisten erstmal konfiguriert hast kommen damit die VLANs 10 und 20 problemlos ins Internet, da ja der ganze IP Bereich 192.168.5.1 bis .31.255 erlaubt ist.

Soweit erstmal ganz einfach und logisch.

Wenn du jetzt ein neues VLAN 40 aufsetzt mit 192.168.40.x ist's natürlich aus. Das erkennst du selber, denn da greift dann die ACL und diese IP Pakete werden nicht mehr geNATet, gehen also mit der 192.168er Absender IP zum Provider und triggern die PPPoE Verbindung nicht mehr.

Klar, denn sie werden nicht mehr von der ACL 101 erfasst. De müsstest du dann ändern auf:

access-list 101 permit ip 192.168.5.0 0.0.63.255 any

Das inkludiert dann wieder alle IP Netze bis .63.0.

Du kannst die ACL auch etwas strickter fassen:

access-list 101 permit ip 192.168.5.0 0.0.0.255 any

access-list 101 permit ip 192.168.10.0 0.0.0.255 any

access-list 101 permit ip 192.168.20.0 0.0.0.255 any

access-list 101 permit ip 192.168.40.0 0.0.0.255 any

Damit ist sie dann sicherer, da sie einzig nur die von dir verwendeten VLAN IP Segmente passieren lässt und nicht noch alle IP Netze dazwischen wie es eine 0.0.31.255 Wildcard Maske z.B. machen würde.

Prinzip hast du vermutlich verstanden, oder ?

Jetzt kommt deine inbound Access Liste an VLAN 10 dazu:

permit ip 192.168.10.0 0.0.0.255 host 192.168.20.222

Ohne diese kommt VLAN 10 normal ins Internet. Siehe oben....

Mit ihr filtert der Router vorab alle IP Paket raus die als Absender eine 192.168.10.x IP haben und als Empfänger die 192.168.20.222 haben.

Alle anderen IP Pakete werden blockiert.

Allein aus diesem Grund kommt jetzt schon keiner mehr aus VLAN 10 ins Internet sondern nur noch zum Zielhost in VLAN 20. Alles andere blockiert die ACL.

Paket kommt aus vlan 10 auf den einen host vlan20 - Prüft ACL Extendendx -> hostbereich passt -> permit host passt -> alle protokolle = durchlassen bzw. routen

Genau richtig !Sähe die ACL so aus:

!

ip access-list extended VLAN10

permit tcp 192.168.10.0 0.0.0.255 host 192.168.20.222 eq www

!

Kommst du nicht mehr mit allen Protokollen drauf sondern nur noch per Webbrowser (www = TCP 80)

!

ip access-list extended VLAN10

permit tcp 192.168.10.0 0.0.0.255 host 192.168.20.222 eq www

permit tcp 192.168.10.0 0.0.0.255 host 192.168.20.222 eq ssh

!

Erlaubt nur http und ssh. Oder...

permit tcp 192.168.10.0 0.0.0.255 host 192.168.20.222 eq www

permit tcp 192.168.10.0 0.0.0.255 host 192.168.20.222 eq 443

permit tcp 192.168.10.0 0.0.0.255 host 192.168.20.222 eq ssh

Erlaubt nur http, https und ssh usw. usw.

Prinzip ist klar, oder ?

Du hast doch die Kiste, probier doch einfach mal etwas rum damit und spiele mit den ACLs

frage mich gerade wo steht, das er für das Internet Gi0/0 nehmen soll

An Gi 0/0 ist ja dein Modem angeschlossen bzw. das Interface korrespondiert dann direkt auf das Dialer 0 Interface !Dort in der Dialer 0 Konfig steht: ppp ipcp route default !

Das bedeutet dann das die dort per PPPoE vom Provider propagierte Default Route in deine Routing Tabelle injiziert wird mit der höchsten Prio.

Die mangelt dir dann deine Kabel Route über. Wenn du das nicht willst musst du also zwingend das ppp ipcp route default aus der Dialer Konfig entfernen !

Damit sind dann beide Provider gleichgestellt und der Router entscheidet wohin.

dass alle IPs aus Vlanx auf host in VLANy zugreifen können UND gleichzeitig nur noch auf das Interface Gi0/0 (also Internet) ??

Ja, na klar geht das !Die inbound ACL must du dann entsprechend anpassen:

!

ip access-list extended VLAN10

permit tcp 192.168.10.0 0.0.0.255 host 192.168.20.222 eq www

deny ip 192.168.10.0 0.0.0.255 192.168.20.0 0.0.0.255

permit ip 192.168.10.0 0.0.0.255 any

!

Damit erlaubst du dann den Zugriff per Web HTTP auf den Host in VLAN 20 und verbietest den gesamten Rest in VLAN 20 und erlaubst den Internet Zugang von allen VLAN 10 Endgeräten.

Die Route Map ACL klassifiziert dann allen Traffic der von 192.168.10.0 0.0.0.255 ins Internet geht und weist dem dann als Next Hop das Dialer 0 Interface zu. Folglich geht dann der Internet Traffic der VLAN 10 Endgeräte immer fest über Dialer 0 / Gig 0/0

Wenn du ihm als 2ten next Hop den Kabel TV Link einträgst geht er im Backup darüber wenn der Dialer 0 Link mal tot ist.

Eigentlich doch ganz einfach und logisch

Auch auf dem Interface Gi0/0.8 zieht er sich keine IP

Jemand hat hier neulich gepostet das die T-Com IPTV jetzt auch auf dem VLAN 7 propagiert.Dann müsstest du natürlich das ganze Multicasting auch auf das VLAN 7 ziehen sollte das stimmen.

cisco-forum.net/topic_4350.0.html

Die Multicast Anfrage müsste in jedem Fall am Dialer0 ankommen seitens Telekom?

Jein !Die kommt auf dem VLAN 7 Subinterface (oder 8) an wenn du VDSL hast ! Alle empfangenen Pakete die ein VLAN 7 Tagging haben werden dann diesem Interface zugeordnet !

Da aber dein Modem ja schon das VLAN 7 Tagging übernimmt "sieht" der Cisco logischerweise kein .1q Tagging mehr, denn das Modem strippt den Tag ja ab am LAN Port.

Dadurch hast du dann recht das dein zentrales Interface dann das Dialer Interface ist auf dem alles auflaufen muss.

Sollte es wirklich auf VLAN 7 und 8 gesplittet sein ist das tagging des Modems dann kontraproduktiv. Klar denn der Router kann den Traffic dann nicht mehr den entsprechenden Interfaces zuordnen und entsprechend behandeln.

Dann musst du das Modem in den Transparent Mode schalten das es die Tags durchreicht an den Router und der dann wieder das Zuordnen übernimmt.

Was dann natürlich VLAN Subinterfaces dann bedingt !!

und vlan 8 sollte dann doch wie beschrieben "durch" kommen

Sollte....?!Das ist die große Frage. Normal geht eigentlich immer nur entweder oder.

Damit du dir keinen Wolf suchst solltest du das besser mal mit dem Kabelhai checken vorher. Ggf. strippt dann das Modem in dem Modus alles an .1q Tags ab dann siehst du in die Röhre und konfigurierst dir einen Wolf am Cisco.

Aber ich bekomme dort weder dhcp IP noch wie gesagt über die Änderung der ACL 111 mit "log" irgendetwas von Multicast angezeigt ...

Spricht dann eher dafür das das Modem alles abstrippt was an .1q da ist Kabelhai ist hier dein Freund... Oder noch einfacher der Cisco Debugger...

Ok.. Das heißt ..ich muss das Modem auf Transparent schalten und noch ein SubIf Gi0/0.7 anlegen?

Jepp...das sieht danach aus !Dasselbe das vorher auf int Gi0/0 war

Ja, genau Gig 0/0 bleibt dann leer und was darauf war dann auf Gig 0/0.7und bekomme auf Gi0/0.7 Internet sowie die IP per DHCP auf Gi0/0.8

Sind das 2 unterschiedliche IP Adressen ? im Tut wird immer von VLAN1 gesprochen.

Das ist das lokale LAN !Das entspricht bei dir dem interface GigabitEthernet0/1 mit der .5.2er IP.

Im Beispiel ist ein Router mit embedded Switch aktiv und da werden die lokalen LAN Ports auf vlan Interfaces gemappt.

Das ist bei dir dann das GigEth 0/1.

Denke aber das ist falsch oder?

Nope...das ist genau richtig !sh ip pim Interface gibt bei mir aus :

Das sieht sehr gut aus ! IP Adressen stimmen, alles richtig soweit.Da stimmt was mit dem Multicasting nicht. Entweder fehlt der Rendezvous Point mit dem globalen Kommando "ip pim rp-address 10.41.127.254 " oder du hast den Helper "ip igmp helper-address 10.41.127.254" vergessen auf dem Gig 0/1 Interface ?! Oder irgendwas hast du da noch vergessen ! Die richtige IP im Multicast Segment hat er aber ! Das ist nur noch ne Kleinigkeit.

Auf dem Gig 0/0.8 sollte sowas stehen:

!

ip pim sparse-mode

ip igmp version 3

ip igmp query-interval 15

ip igmp proxy-service

Auf dem GiG 0/1

!

ip pim sparse-mode

ip igmp helper-address 10.41.127.254

ip igmp version 3

ip igmp explicit-tracking

ip igmp query-interval 15

ip igmp proxy-service

!

Dann global der IGMP Rendezvous Point:

ip pim rp-address 10.41.127.254

Sehr wahrscheinlich sind das bei dir aber andere Multicast IP Adressen für Rendezvous und Helper, denn du bist in einem anderen IP Segment: 10.246.43.173

Du musst also erstmal den Rendezvous Point ermitteln. Das geht ganz einfach mit einer ACL auf dem Gig0/0.8 Interface:

access-list 105 deny ip any any log

Das blockt dann testweise alles auf diesem Interface und mit sh logg kannst dann sehen was.

Du kannst auch den Debugger auf die ACL loslassen und die ACL 105 debuggen. Auch das zeigt dir deinen RP dann an.

Dann helper und RP Adresse anpassen und die ACL 105 natürlich wieder entfernen !!

Dann sollte es klappen.

Hi Urmel !

Bingo ! Hört sich gut an ! Glückwunsch dem IP-TV Multicast Helden ! 😉 👍

Interessant wäre:

Mit "Trunk" meinst du das was Cisco als Etherchannel bezeichent, also ein Link Aggregation mit 802.3ad und LACP ??

Oder ist "Trunk" für dich jetzt nur ein tagged Uplink vom Router auf den Switch ?

Wenn du ein SG-300 hast müsstest du ja eh nicht die VLANs auf dem Router terminieren sondern idealerweise auf dem Switch selber, denn das ist ja ein L3 Switch !!

Oder hat das einen Grund das du das (oder die) VLAN(s) an den Router ranführen willst ?

Die hat gar nicht sowas wie ein "Subinterface" ! Das kennen einfache IP Endgeräte gar nicht. Für die ist das ihre LAN IP Adresse, Maske und Gateway...fertig.

Da müsste dann rein IP: 192.168.30.xyz, Maske: 255.255.255.0, Gateway: 192.168.30.1 (Router)

Was sagt ein show hosts auf dem Router ??

Kannst du dort die gecachten DNS Namen sehen ? Ein Check um zu sehen das der DNS Proxy auf dem Router rennt.

Das ist auch so genau richtig wenn du die VLANs auf dem Router selber terminieren willst statt auf dem Switch.

Das warum wäre hier nochmal interessant zu erfahren ?!

So sollte es dann auf dem Gig 0/1 aussehen dazu damit die VLANs 10, 20 und 30 tagged rüberkommen auf den Switch:

!

interface GigabitEthernet0/1

description Lokales LAN (Def. VLAN 1)

ip address 192.168.5.2 255.255.255.0

!

interface GigabitEthernet0/1.10

description Lokales LAN, VLAN 10

encapsulation dot1q 10

ip address 192.168.10.1 255.255.255.0

!

interface GigabitEthernet0/1.20

description Lokales LAN, VLAN 20

encapsulation dot1q 20

ip address 192.168.20.1 255.255.255.0

!

interface GigabitEthernet0/1.30

description Lokales LAN, VLAN 30

encapsulation dot1q 30

ip address 192.168.30.1 255.255.255.0

!

ip nat inside source list 101 interface Dialer0 overload

!

access-list 101 permit ip 192.168.5.0 0.0.31.255 any (---> NATet VLAN Netze .0.0 bis .31.0 ins Internet !)

dialer-list 1 protocol ip list 101

Das war doch oben alles schon längst ausdiskutiert und geklärt

War wohl doch gestern abend etwas zu spät, oder ???

Wie bereits gefragt: Warum auf dem Router terminieren und nicht auf dem Switch routen ?

Bingo ! Hört sich gut an ! Glückwunsch dem IP-TV Multicast Helden ! 😉 👍

Interessant wäre:

- Genaue Vorgehensweise die Rendezvous Adressen rauszubekommen. Outputs der Logs im Router wäre sehr gut wenn du sowas noch hast. Kannst anonymisieren von den IPs

- Die aktuell laufende Entertain Konfig. Oder gesamte laufende Konfig per PM, ich such mir dann das relevante raus.

Die VLANs alle zum laufen bringen.

Das ist das Geringste aller Probleme Ping router 8.8.8.8 source IF vlan30 geht. (Auch mit ping heise.de)

Perfekt ! Damit ist das VLAN 30 einsatzklar.Trunk von Router zu SG300 Port18 und SG300 Port 17 Trunk zum CG2960 VLAN ID ist drin .

Mmmmhhh...nur nochmal doof nachgefragt:Mit "Trunk" meinst du das was Cisco als Etherchannel bezeichent, also ein Link Aggregation mit 802.3ad und LACP ??

Oder ist "Trunk" für dich jetzt nur ein tagged Uplink vom Router auf den Switch ?

Wenn du ein SG-300 hast müsstest du ja eh nicht die VLANs auf dem Router terminieren sondern idealerweise auf dem Switch selber, denn das ist ja ein L3 Switch !!

Oder hat das einen Grund das du das (oder die) VLAN(s) an den Router ranführen willst ?

In Ps3 gebe ich IP ,Subnet ein und als Router das SubIF 192.168.30.1

"PS3" ist eine PlayStation 3, ist das richtig ??Die hat gar nicht sowas wie ein "Subinterface" ! Das kennen einfache IP Endgeräte gar nicht. Für die ist das ihre LAN IP Adresse, Maske und Gateway...fertig.

Da müsste dann rein IP: 192.168.30.xyz, Maske: 255.255.255.0, Gateway: 192.168.30.1 (Router)

DNS habe ich primär getestet mit dem SubIF und der Router IP 192.168.5.2

Müsste beides gehen !Was sagt ein show hosts auf dem Router ??

Kannst du dort die gecachten DNS Namen sehen ? Ein Check um zu sehen das der DNS Proxy auf dem Router rennt.

Auf der SG Seite habe ich dem port die ganzen vlans getagged reingemacht.

"Reinmachen" tut man eigentlich woanders...aber Spaß beiseite...Das ist auch so genau richtig wenn du die VLANs auf dem Router selber terminieren willst statt auf dem Switch.

Das warum wäre hier nochmal interessant zu erfahren ?!

Beim Router geht es physikalisch ha auf Gi0/1 (nix mit dot1.q)

Ääähhhh, das kann natürlich logischerweise nicht klappen... Nachdenken bitte !!! Kein Tagging dort = keine VLANs = keine Funktion = Logisch ...Denkfehler !!!So sollte es dann auf dem Gig 0/1 aussehen dazu damit die VLANs 10, 20 und 30 tagged rüberkommen auf den Switch:

!

interface GigabitEthernet0/1

description Lokales LAN (Def. VLAN 1)

ip address 192.168.5.2 255.255.255.0

!

interface GigabitEthernet0/1.10

description Lokales LAN, VLAN 10

encapsulation dot1q 10

ip address 192.168.10.1 255.255.255.0

!

interface GigabitEthernet0/1.20

description Lokales LAN, VLAN 20

encapsulation dot1q 20

ip address 192.168.20.1 255.255.255.0

!

interface GigabitEthernet0/1.30

description Lokales LAN, VLAN 30

encapsulation dot1q 30

ip address 192.168.30.1 255.255.255.0

!

ip nat inside source list 101 interface Dialer0 overload

!

access-list 101 permit ip 192.168.5.0 0.0.31.255 any (---> NATet VLAN Netze .0.0 bis .31.0 ins Internet !)

dialer-list 1 protocol ip list 101

Das war doch oben alles schon längst ausdiskutiert und geklärt

War wohl doch gestern abend etwas zu spät, oder ???

Wie bereits gefragt: Warum auf dem Router terminieren und nicht auf dem Switch routen ?