Site2Site VPN Verbindung mit pfSense

Hallo zusammen,

da ich leider bei der letzten Thematik gänzlich gescheitert bin, ist mir eine deutliche bessere Idee gekommen, eine dauerhafte VPN Verbindung darzustellen.

Der ursprüngliche Gedanke bzw. Verwendungszweck lag darin, dass ich möchte, dass alle Clients am Standort A im Firmennetzwerk sind, ohne Benutzerinteraktion - abgesehen vom Einschalten des PC's.

Ich habe bereits super zahlreiche und qualifizierte Hilfe von @Dani @aqui und vielen weiteren bekommen und hoffe, dass diese hier auch fleißig weiter machen. :-P

Ich eröffne ein neues Thema dazu, weil es nicht mehr wirklich zum alten Thementitel passt.

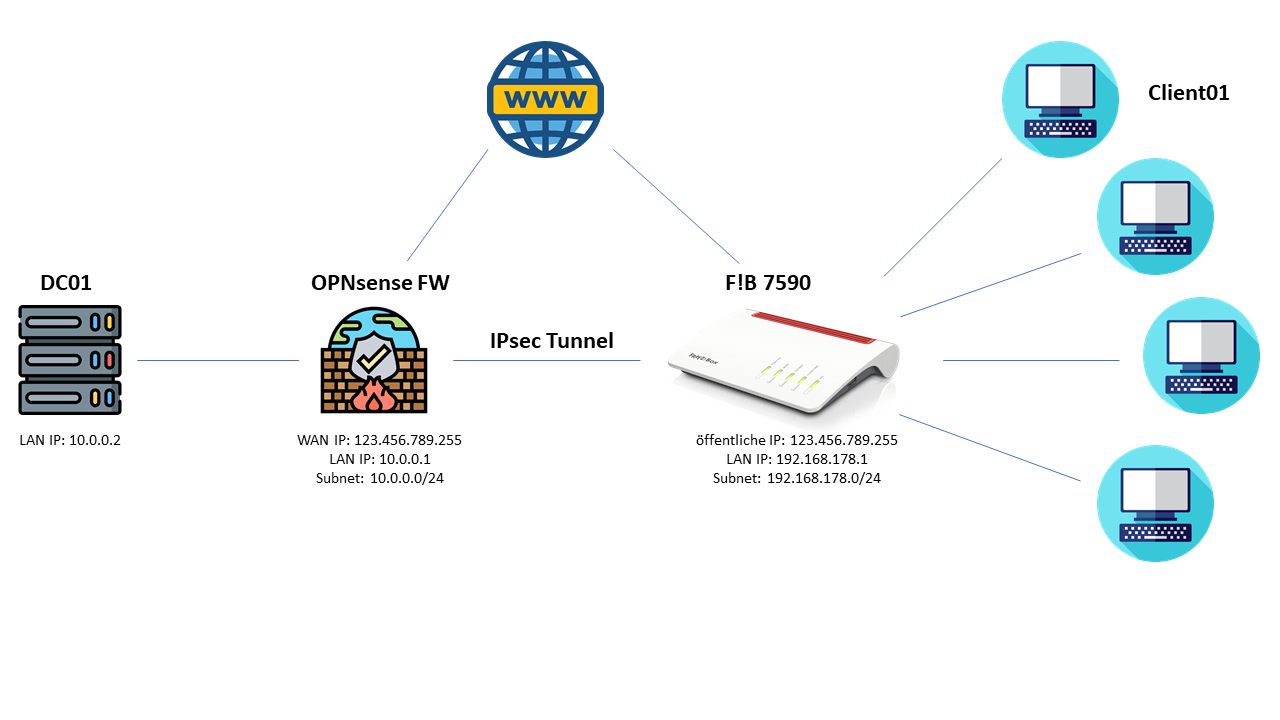

Ich habe folgende Ausgangssituation:

Standort A: Eine Lagerhalle mit 4 PC's, 1 Packtisch, 2 Kassentablets, 1 Kassenserver, 2 Kamera-NVR und 4 Drucker (2xNetzwerkdrucker, 1xBluetooth & 1xUSB Drucker) + Fritzbox 7590

Standort B: virtuell, gemieteter Rootserver (Server1) bei Netcup mit AD-Diensten.

Meine Idee: Bei netcup eine kleine VM mieten (Server 2), auf der ich pfSense installiere und diese dann per vLAN mit o.g. Server 1 verbinde. So würde der DC nicht den Gefahren des öffentlichen Netzes ausgesetzt sein und sich nur lokal um Subnetz der pfSense befinden.

Bei Standort A würde ich einen 10" oder 19" Serverschrank hinsetzen, in den ich dann ein Routerboard o.Ä. und einen Switch reinpacke.

Die Fritte würde ich dann an den Switch hängen und nur für IP-Telefonie nutzen.

Die pfSense würde ja direkt an die DSL-Leitung dran kommen und sich dort mit den Zugangsdaten mit dem Internet verbinden. Grundsätzlich würde diese ja dann erstmal ein normales Subnetz á la 192.168.172.0/24 erstellen für das lokale Standortnetz. Wenn ich den VPN einrichte und die pfSense bei A mit B verbinde, würde sich ja dort wieder ein neues Subnetz ergeben, für den VPN richtig? Z.B. 30.30.1.0/24

Den Clients würden dann entsprechend 2 IP-Adresse zugewiesen werden einmal die Lokale von der pfSense und die des VPN.

Funktioniert das alles so einfach und geschmeidig, wie ich mir das vorstelle, oder ist das Wunschdenken und ziemlich gruselig?

Mein Ziel: Alle Clients sollen sich dauerhaft im VPN befinden, auf alle Unternehmensressourcen zugreifen können und nur mit der öff. IP des VPN nach außen kommunizieren.

Vielen Dank im Voraus!

Grüße

Simon

da ich leider bei der letzten Thematik gänzlich gescheitert bin, ist mir eine deutliche bessere Idee gekommen, eine dauerhafte VPN Verbindung darzustellen.

Der ursprüngliche Gedanke bzw. Verwendungszweck lag darin, dass ich möchte, dass alle Clients am Standort A im Firmennetzwerk sind, ohne Benutzerinteraktion - abgesehen vom Einschalten des PC's.

Ich habe bereits super zahlreiche und qualifizierte Hilfe von @Dani @aqui und vielen weiteren bekommen und hoffe, dass diese hier auch fleißig weiter machen. :-P

Ich eröffne ein neues Thema dazu, weil es nicht mehr wirklich zum alten Thementitel passt.

Ich habe folgende Ausgangssituation:

Standort A: Eine Lagerhalle mit 4 PC's, 1 Packtisch, 2 Kassentablets, 1 Kassenserver, 2 Kamera-NVR und 4 Drucker (2xNetzwerkdrucker, 1xBluetooth & 1xUSB Drucker) + Fritzbox 7590

Standort B: virtuell, gemieteter Rootserver (Server1) bei Netcup mit AD-Diensten.

Meine Idee: Bei netcup eine kleine VM mieten (Server 2), auf der ich pfSense installiere und diese dann per vLAN mit o.g. Server 1 verbinde. So würde der DC nicht den Gefahren des öffentlichen Netzes ausgesetzt sein und sich nur lokal um Subnetz der pfSense befinden.

Bei Standort A würde ich einen 10" oder 19" Serverschrank hinsetzen, in den ich dann ein Routerboard o.Ä. und einen Switch reinpacke.

Die Fritte würde ich dann an den Switch hängen und nur für IP-Telefonie nutzen.

Die pfSense würde ja direkt an die DSL-Leitung dran kommen und sich dort mit den Zugangsdaten mit dem Internet verbinden. Grundsätzlich würde diese ja dann erstmal ein normales Subnetz á la 192.168.172.0/24 erstellen für das lokale Standortnetz. Wenn ich den VPN einrichte und die pfSense bei A mit B verbinde, würde sich ja dort wieder ein neues Subnetz ergeben, für den VPN richtig? Z.B. 30.30.1.0/24

Den Clients würden dann entsprechend 2 IP-Adresse zugewiesen werden einmal die Lokale von der pfSense und die des VPN.

Funktioniert das alles so einfach und geschmeidig, wie ich mir das vorstelle, oder ist das Wunschdenken und ziemlich gruselig?

Mein Ziel: Alle Clients sollen sich dauerhaft im VPN befinden, auf alle Unternehmensressourcen zugreifen können und nur mit der öff. IP des VPN nach außen kommunizieren.

Vielen Dank im Voraus!

Grüße

Simon

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 780190666

Url: https://administrator.de/forum/site2site-vpn-verbindung-mit-pfsense-780190666.html

Ausgedruckt am: 02.08.2025 um 15:08 Uhr

52 Kommentare

Neuester Kommentar

Funktioniert das alles so einfach und geschmeidig

Jupp, das würde alles auf Anhieb problemlos funktionieren und ist ein simples Allerwelts VPN Design.Einen kleinen kosmetischen Denkfehler hast du allerdings begangen bzw. resultiert daraus das du mit keinem Wort erwähnt hast WELCHES der zahllosen VPN Protokolle die die Firewall supportet du zur Kopplung verwenden willst.

Deshalb ist deine Aussage:

würde sich ja dort wieder ein neues Subnetz ergeben, für den VPN richtig? Z.B. 30.30.1.0/24

nur sehr bedingt richtig.- Nein = wenn es IPsec v1 oder v2 ist

- Ja = wenn es OpenVPN oder Wireguard usw. ist

Ein öffentliches IP Netz wie das 30er was dir NICHT gehört solltest du intelligenterweise hier nicht verwenden sondern immer ein Subnetz aus dem klassischen RFC 1918 Bereich der HIER.

Du müsstest auch nicht zwingend in Mehrkosten stürzen und eine zusätzliche Firewall am Standort A einsetzen. Die FritzBox spricht IPsec als VPN und ist damit vollkommen VPN kompatibel zur pfSense/OPNsense in deinem vServer.

Wenn du also mit der etwas mickrigen VPN Bandbreite der FritzBox leben kannst, musst du dort gar nichts verändern sondern lässt die Fritze lediglich einen Site-to-Site IPsec Tunnel zur Firewall auf der Serverseite aufbauen. 😉

Spart Kosten, Aufwand und funktioniert ebensogut. Infos dazu zeigt dir dieser_Thread.

Der Rest ist "perfectly OK" aber du solltest im Standort B 2 VMs laufen lassen einen mit der Firewall und einen mit dem AD Server !

Ich habe noch nie mit pfSense gearbeitet und habe daher leider absolut keine Ahnung

Kostenlosen Virtualisierer wie z.B. Virtual_Box auf deinem Rechner installieren und dort ein pfSense oder OPNsens Image mal drauf laufen lassen. Damit kannst du doch, ohne jegliche Kosten, vorab schon mal üben und dich schlau machen. Und so (d)ein laufendes Setup wasserdicht ausprobieren was du nachher in dein Live Setup übernimmst.

Einfacher gehts ja nun nicht mehr und da wäre doch jeder IT Laie auch selber draufgekommen !

wenn ich IPSec nutze und ich alle Geräte über ihre, aus dem lokalen Subnetz verteilte, IP-Adresse ansprechen kann.

Du machst auch hier vermutlich einen Denkfehler. Das ist ja immer der Fall das du IMMER die Endgeräte IPs ansprichst oder Hostnamen zu diesen IPs. Egal ob du ein dediziertes IP Koppelnetz zwischen den Lokationen hast oder nicht.Aber die Bandbreite soll ja wirklich sehr schlimm sein.

Hängt vom jeweiligen Modell ab.... Guckst du hier: heise.de/select/ct/2018/22/1540270249088029/ct.2218.176-178.qxp_ ...Hast du ein bisschen Lesestoff für mich an der Hand?

Aber immer doch... 😉Merkzettel: VPN Installation mit Wireguard

Merkzettel: VPN Installation mit OpenVPN

IPsec IKEv2 Standort VPN Vernetzung mit Cisco, pfSense OPNsense und Mikrotik

IPsec VPN Praxis mit Standort Vernetzung Cisco, Mikrotik, pfSense, FritzBox u.a

Bzw. für mobile Clients auch:

Scheitern am IPsec VPN mit MikroTik

PfSense VPN mit L2TP (IPsec) Protokoll für mobile Nutzer

IPsec IKEv2 VPN für mobile Benutzer auf der pfSense oder OPNsense Firewall einrichten

und reicht eigentlich für die entsprechenden Bedürfnisse

Je nachdem was für eine FB da im Standort A bei dir werkelt sollte die 10 Mbit plus/minus schaffen. Es reicht ja erstmal zum Starten und Erfahrungen sammeln und Kosten zu sparen.Sollte die VPN Bandbreite nicht reichen, kannst du da ja immer noch ein APU4 oder IPU-450 mit pfSense oder OPNsense hinstellen oder ein Mikrotik RB3011 oder RB4011. 😉

hier DoD für Department of Defense (Verteidigungsministerium der USA) steht

Holla die Waldfee ! Das war ein Volltreffer 💣 ! Wenn sie @bluelight da erwischen beim Kapern ihrer IP Adressen hilft ihm nichtmal mehr die Bundeskanzlerin... 🤣

@aqui

Warum sollte Frau Merkel oder ihr Nachfolger helfen? Er macht doch nur Urlaub im Ferienlager auf Kuba (Guantanamo) 😆

hier DoD für Department of Defense (Verteidigungsministerium der USA) steht

Holla die Waldfee ! Das war ein Volltreffer 💣 ! Wenn sie @bluelight da erwischen beim Kapern ihrer IP Adressen hilft ihm nichtmal mehr die Bundeskanzlerin... 🤣Warum sollte Frau Merkel oder ihr Nachfolger helfen? Er macht doch nur Urlaub im Ferienlager auf Kuba (Guantanamo) 😆

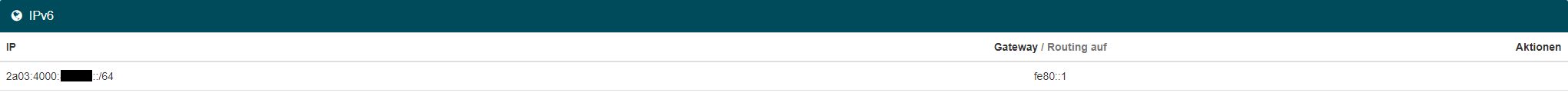

Müsste die nicht eigentlich auch mit fe80 anfangen??

Oha, da scheitert es wieder an den Basics. Für ein Administrator Forum solltest du dir wirklich mal ein wenig Grundlagen anlesen, wenigstens die wichtigsten.FE80: Adressen sind Link Local Scope Adressen gelten also rein nur für das Segment und vergeben sich die Interfaces selber. Ist im IPv4 Bereich sowas wie die Zeroconf Adressen 169.254.x.y. und werden immer automatisch vergeben !

Bei IPv6 haben Interfaces immer mehrere Adressen. Normal bekommt man eine Provider Adresse automatisch per DHCPv6 und Prefix Delegation an einem Provider Dual Stack Anschluss. Mit anderen Worten: Am WAN brauchst du nur die DHCPv6 Vergabe einstellen was m.E. eh Default ist.

Tip:

IPv6 Grundlagen lesen und verstehen. Eine sehr gute und kostenlose Lektüre für Anfänger ist hier zu finden:

danrl.com/ipv6/

Zitat von @bluelight:

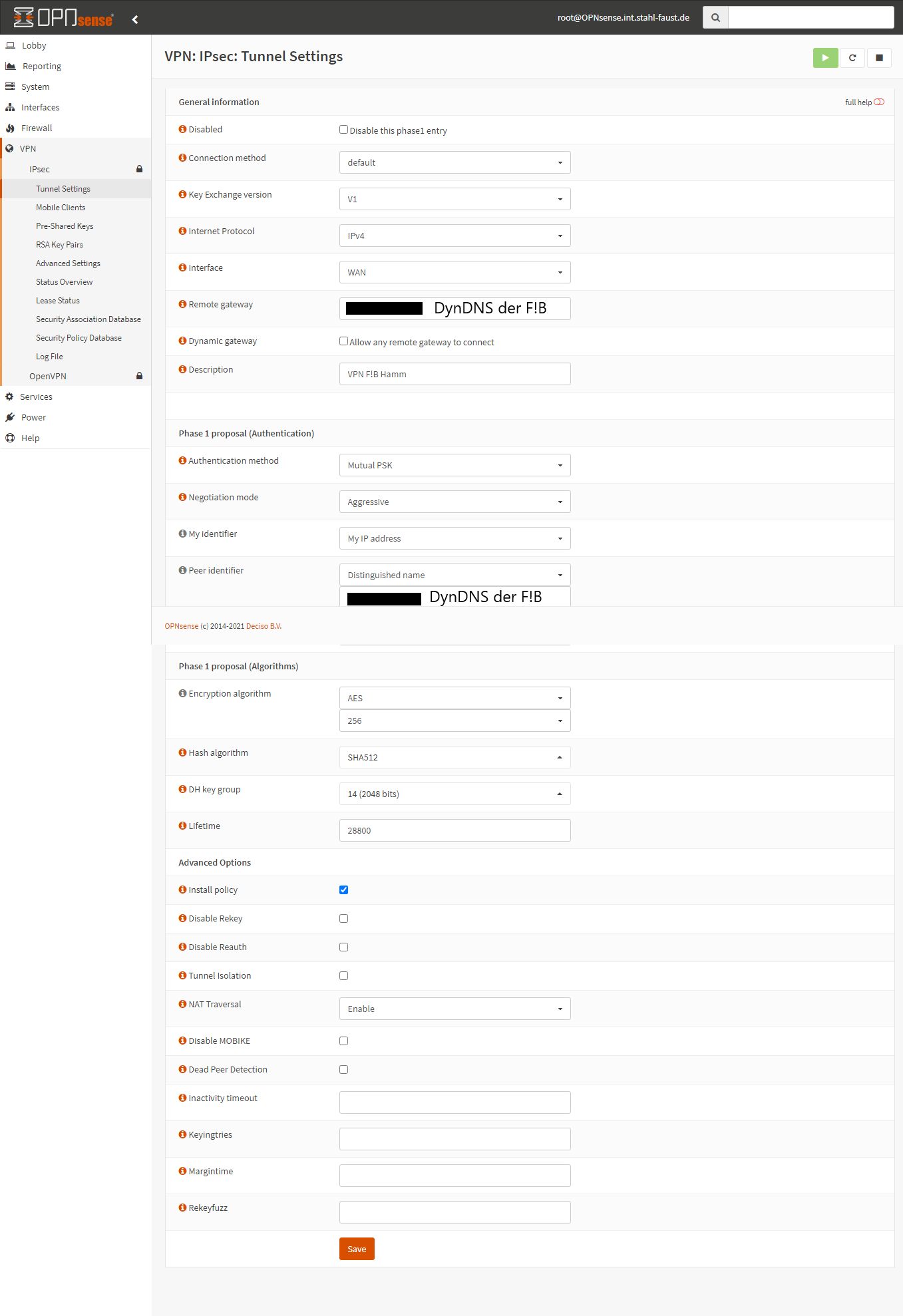

Uuuund weiter gehts. Ich habe einen IPsec VPN eingerichtet um diesen mit der F!B zu connecten. Läuft nicht.

Hast du die Anleitungen von Meister Aqui gelesen und verstanden?Uuuund weiter gehts. Ich habe einen IPsec VPN eingerichtet um diesen mit der F!B zu connecten. Läuft nicht.

Log in der FritzBox sagt: IKE-Error: 0x2027

Junge, junge... so langsam wirds aber haarig mit meinen VPN Versuchen

Haarig ist nicht unbedingt das Wort, welches mir dazu in den Sinn kommt.Junge, junge... so langsam wirds aber haarig mit meinen VPN Versuchen

Bin nach dieser Anleitung vorgegangen.

Hast du dort einen Kommentar hinterlassen?Habe aber auch andere ausprobiert, ohne Erfolg.

Einfach die Links lesen und verstehen. Ggf auch nochmal das Fachbuch aus der Ausbildung hinzuziehen und Fachbegriffe in eine Suchmaschine eingeben.Ich habe ebenfalls eine Scheunentorregel erstellt, um sicher zu gehen, dass die Firewall nichts blockt.

Warum? Im Log wird alles protokolliert. Da muss man nix mit Starallüren einrichten.

Moin Simon,

Zeig doch einfach Mal die Config von der Fritz!Box und der Sense.

Meine Glaskugel funktioniert nur bei Einwurf von großen Münzen.🤗

Gruß

C.C.

Zeig doch einfach Mal die Config von der Fritz!Box und der Sense.

Meine Glaskugel funktioniert nur bei Einwurf von großen Münzen.🤗

Gruß

C.C.

Zitat von @bluelight:

Hey,

welche Teile der Config auf der Sense möchtest du genau sehen?`

Die IPsec Config oder welche?

Gruß

Simon

Hey,

welche Teile der Config auf der Sense möchtest du genau sehen?`

Die IPsec Config oder welche?

Gruß

Simon

Dein Vorhaben besteht aus mehreren Teilen...

Der VPN-Tunnel steht. Jetzt musst du nur noch die die Routen eintragen. Deine Fritzbox kennt derzeit nur das Netz deiner VPN Verbindung. Hat jedoch keine Ahnung, dass es dort noch mehr Netze gibt.

Gruß

C.C.

Aber die Clients greifen auf die Ressourcen hinter der Sense zu.

dass ich eines der beiden Netze nicht anpingen/erreichen kann.

Sind das Winblows Endgeräte ??Bedenke das deren lokale Firewall dir da immer einen Strich durch die Rechnung macht ! Das aus 2 Gründen:

- Ping (ICMP Protokoll) ist im Default deaktiviert !

- Die lokale Firewall lässt nur Traffic aus dem lokalen IP Netz zu. Nicht aber aus Fremdnetzen wie deine remoten VPN IP Netze.

Lösung zu 1:

ICMP freigeben:

windowspro.de/wolfgang-sommergut/ping-windows-10-erlauben-gui-po ...

Lösung zu 2:

Die IP Range der Absender IP des betreffenden Dienstes (Port) auf ANY stellen in der lokalen Firewall !

Was immer pingbar sein sollte sind die jeweiligen lokalen LAN IP Adressen der FritzBox und der OPNsense. Ist das der Fall ? Das zeigt dann das der VPN Tunnel fehlerfrei funktioniert.

Beachten das wenn du das Ping Tool der OPNsense nutzt auch die Absender IP auf die lokale LAN IP setzt !

Zitat von @bluelight:

So gut, wie!

Jetzt muss ich es nur noch hinbekommen, dass meine Clients, ohne manuelle Konfiguration des Netzwerkadapters, den DC als primären DNS Server nutzen.

DNS Server der F!B ändern, bringt leider nicht den gewünschten Erfolg - auch wenn ich das DHCP-Lease neu anfordere via ipconfig /release & ipconfig /renew

Zitat von @aqui:

Mit anderen Worten alles rennt wie es soll !

Auch das geht jetzt, ohne dass ich irgendetwas verändert habe.

👍Mit anderen Worten alles rennt wie es soll !

So gut, wie!

Jetzt muss ich es nur noch hinbekommen, dass meine Clients, ohne manuelle Konfiguration des Netzwerkadapters, den DC als primären DNS Server nutzen.

DNS Server der F!B ändern, bringt leider nicht den gewünschten Erfolg - auch wenn ich das DHCP-Lease neu anfordere via ipconfig /release & ipconfig /renew

Du sollst auch nicht die DNS Server der Fritzbox ändern, sondern die in den DHCP Optionen der FritzBox.

EDIT:

Noch besser wäre es einen AD-integrierten DHCP Server zu verwenden. Als einziger Server hierfür käme dein DC infrage. Das ganze scheitert allerdings daran, dass die FritzBox kein DHCP Relay unterstützt. Ein Grund, weshalb ich eher auf ein APU Board gesetzt hätte.

Zitat von @bluelight:

Zur Info für die, die das selbe Problem haben: Unter Heimnetz -> Netzwerkeinstellungen könnt ihr den DNS Server einstellen, der per DHCP verteilt werden soll. Aber denkt dran, es kann nur einer verteilt werden.

Zur Info für die, die das selbe Problem haben: Unter Heimnetz -> Netzwerkeinstellungen könnt ihr den DNS Server einstellen, der per DHCP verteilt werden soll. Aber denkt dran, es kann nur einer verteilt werden.

Das ist so eine nette Einschränkung an den FritzBüchsen

Aber da du ja nur einen internen AD-DNS betreibst, ja für dich kein Problem.

Grüße

Simon

Gruß

Alex

Zitat von @bluelight:

Hi Alex,

ja, da hast du Recht. Aber für den Anfang tut es erstmal seinen Dienst.

Die Fritte wird demnächst sowieso abgelöst, wenn ich noch tiefer in den Themen drin bin. Dann will ich dort ein APU Board + Switch stehen haben. Der Laden wird dann mit APs ausgebaut für WLAN Roaming.

Gruß

Simon

Zitat von @Ad39min:

Das ist so eine nette Einschränkung an den FritzBüchsen

Aber da du ja nur einen internen AD-DNS betreibst, ja für dich kein Problem.

Grüße

Simon

Gruß

Alex

Zitat von @bluelight:

Zur Info für die, die das selbe Problem haben: Unter Heimnetz -> Netzwerkeinstellungen könnt ihr den DNS Server einstellen, der per DHCP verteilt werden soll. Aber denkt dran, es kann nur einer verteilt werden.

Zur Info für die, die das selbe Problem haben: Unter Heimnetz -> Netzwerkeinstellungen könnt ihr den DNS Server einstellen, der per DHCP verteilt werden soll. Aber denkt dran, es kann nur einer verteilt werden.

Das ist so eine nette Einschränkung an den FritzBüchsen

Aber da du ja nur einen internen AD-DNS betreibst, ja für dich kein Problem.

Grüße

Simon

Gruß

Alex

Hi Alex,

ja, da hast du Recht. Aber für den Anfang tut es erstmal seinen Dienst.

Die Fritte wird demnächst sowieso abgelöst, wenn ich noch tiefer in den Themen drin bin. Dann will ich dort ein APU Board + Switch stehen haben. Der Laden wird dann mit APs ausgebaut für WLAN Roaming.

Gruß

Simon

Gute Entscheidung. Wenn deine Leute wirklich darüber produktiv arbeiten und es somit geschäftskritisch wird, solltest Du Dir dennoch Gedanken drüber machen wie Du Dein Netzwerk samt Ressourcen (AD,...) redundant ausgelegst.

Zitat von @bluelight:

Eine Frage hätte ich dennoch: Welche Vor- und Nachteile hätte ich, wenn ich den gesamten Traffic durch den VPN jagen würde. Split-Tunneling ist ja in dem Szenario am sinnvollsten, damit die Unternehmenressourcen verfügbar sind und trotzdem die Internetgeschwindigkeit nicht leidet, weil normalen Surfen.

Welchen Sinn hätte das?

Grüße

Simon

Eine Frage hätte ich dennoch: Welche Vor- und Nachteile hätte ich, wenn ich den gesamten Traffic durch den VPN jagen würde. Split-Tunneling ist ja in dem Szenario am sinnvollsten, damit die Unternehmenressourcen verfügbar sind und trotzdem die Internetgeschwindigkeit nicht leidet, weil normalen Surfen.

Welchen Sinn hätte das?

Grüße

Simon

Das hätte kaum Vorteile, eher (wie Du bereits vermutet hast) den Nachteil eines zusätzlichen Flaschenhalses. Die Performance des Tunnels kann nämlich nie besser sein, als die des Mediums, das er benutzt.

Es könnte lediglich dann von Vorteil sein, wenn Du den Internetzugriff Deiner User mit den Webfilter-Funktionen der PFsense einschränken wolltest (welche weit über die Webfilter-Funktionen der FritzBüchse hinausragen).

Aber auch da wäre es besser wenn Du bei euch vor Ort ein APU Board mit PFsense betreiben würdest. Somit könntest Du die Vorteile beider Varianten kombinieren.

Mehr Privatsphäre, dann alle Kommunikation über eine IP stattfindet.

Das wäre dann das Argument für einen Gateway Redirect. Bei der mickrigen VPN Performance der FB aber vielleicht nicht gerade zielführend für den Anfang. Kollege @ad39m hat es schon angesprochen.Ich frage mich jetzt nur, wie ich quasi Standort B sage, dass es jetzt auch Standort C gibt

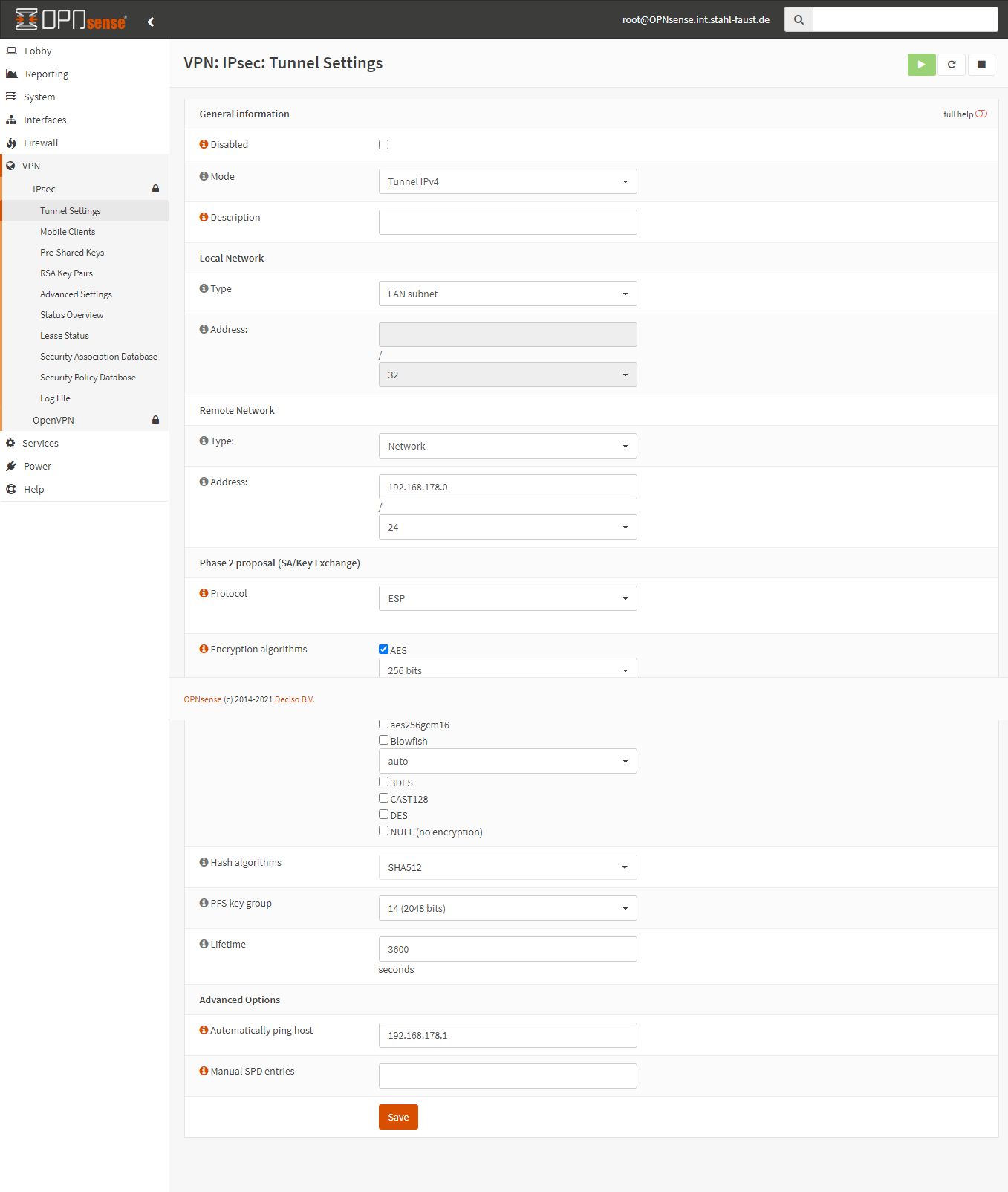

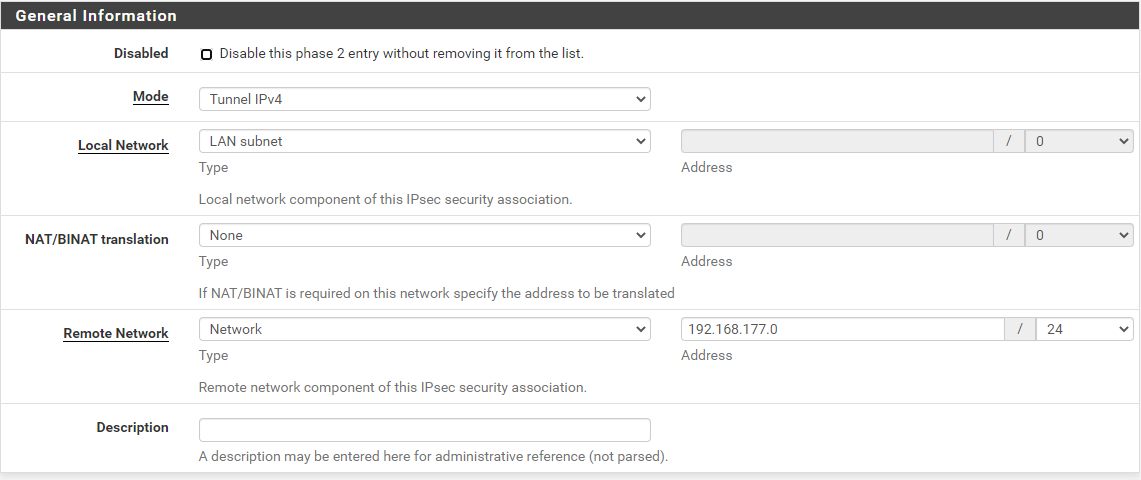

Das machst du mit der IPsec Konfig in der Phase 2 ! Dort gibst du doch den jeweiligen VPN Routern immer die lokalen und remoten IP Netze mit und damit "kennen" sie diese logischerweise und auch die Route dahin. Ganz simpel und einfach ! Ich bin sicher, dass hat was mit Routen zu tun

So ist es !allerdings musste ich das noch nie machen

Weil die IPsec Phase 2 eben dein bester Freund ist.Tip: Mal etwas Grundlagen zu IPsec lesen und schlau machen !!

IPSEC Protokoll - Einsatz, Aufbau, benötigte Ports und Begriffserläuterungen

Wie immer: Lesen und verstehen !

Glotzen uff wie der Berliner so schön sagt... 😵💫

Local Network = Dein lokales LAN Subnet ! Welches das ist siehst du (und die FW) an den IP Einstellungen dieses LAN Interfaces

Remote Network = 192.168..177.0 /24

Bei der Phase 2 Negotiation machen sich die beiden VPN Systeme diese IP Netze gegenseitig automatisch bekannt und "kennen" so alle Routen.

Zumindestens auf der pfSense kannst du dir das bei aktivem Tunnel auch in der Routing Tabelle unter Diagnostics anzeigen lassen und auch unter Status -> IPsec.

Local Network = Dein lokales LAN Subnet ! Welches das ist siehst du (und die FW) an den IP Einstellungen dieses LAN Interfaces

Remote Network = 192.168..177.0 /24

Bei der Phase 2 Negotiation machen sich die beiden VPN Systeme diese IP Netze gegenseitig automatisch bekannt und "kennen" so alle Routen.

Zumindestens auf der pfSense kannst du dir das bei aktivem Tunnel auch in der Routing Tabelle unter Diagnostics anzeigen lassen und auch unter Status -> IPsec.

Ich komme nur nicht von Site1 zu Site2.

Bahnhof, Ägypten ???Du hast doch oben selber stolz verkündet: "Ich liebe euch so sehr! Es hat alles geklappt."

Was denn nun ??? Du sprichst in Rätseln ??

Wenn das VPN steht und du Site1 und Site 2 Endgeräte untereinander pingen kannst inkl. der FW Interfaces wie du selber sagst ist doch alles OK ?!

Wenn einzelne Geräte nicht pingbar sein sollten und das zudem Winblows Gurken sind kann es nur die lokale Windows Firewall dieser Geräte sein und es gilt das dir oben gesagte zu ICMP und den Datei- und Druckerdiensten.

Ich möchte aber jetzt Beispielsweise von hier (C) aus, auf den Drucker bei B zugreifen.

Aaaahhhsooo, sorry, das hatte ich auch in den falschen Hals bekommen.Ja, das ist klar das das nicht geht und das hast du auch richtig erkannt !

Meine F!B kennt ja nur das Netz 10.0.0.0/24 und nicht 192.168.178.0/24 von Standort B.

Genau, denn deine C FB kennt das Netz der B FB nicht bzw. weiss nicht das sie das auch in den VPN Tunnel nach A routen muss. Die Routing Tabelle ist hier wieder dein Freund ! Es gibt eine einfache Optionen das zu lösen:

Du definierst einfach ein weiteres VPN zw. den beiden FritzBoxen FB B und FB C.

Zitat von @bluelight:

Es gibt eine einfache Optionen das zu lösen:

Du definierst einfach ein weiteres VPN zw. den beiden FritzBoxen FB B und FB C.

Also F!B mit F!B verbinden, unabhängig von der pfSense?Du definierst einfach ein weiteres VPN zw. den beiden FritzBoxen FB B und FB C.

Ja klar. Damit sparst Du Dir bei der Verbindung die PFsense als Knotenpunkt und hast einen SPOF weniger und bestenfalls eine bessere Performance.

Man könnte auch etwas frickeln mit größeren Phase 2 Subnetzmasken wie z.B. HIER aber wir wollen dich jetzt auf deinem guten VPN Weg nicht "versauen" mit solchen Basteleien.

Zitat von @bluelight:

SPOF? Single point of failure? Oder waas soll das heißen?

Zitat von @Ad39min:

Ja klar. Damit sparst Du Dir bei der Verbindung die PFsense als Knotenpunkt und hast einen SPOF weniger und bestenfalls eine bessere Performance.

Zitat von @bluelight:

Es gibt eine einfache Optionen das zu lösen:

Du definierst einfach ein weiteres VPN zw. den beiden FritzBoxen FB B und FB C.

Also F!B mit F!B verbinden, unabhängig von der pfSense?Du definierst einfach ein weiteres VPN zw. den beiden FritzBoxen FB B und FB C.

Ja klar. Damit sparst Du Dir bei der Verbindung die PFsense als Knotenpunkt und hast einen SPOF weniger und bestenfalls eine bessere Performance.

SPOF? Single point of failure? Oder waas soll das heißen?

Exakt. Du hast schon so viele SPOFs in deiner Infrastruktur, da braucht es garantiert nicht noch mehr davon.

Zitat von @aqui:

Man könnte auch etwas frickeln mit größeren Phase 2 Subnetzmasken wie z.B. HIER aber wir wollen dich jetzt auf deinem guten VPN Weg nicht "versauen" mit solchen Basteleien.

Man könnte auch etwas frickeln mit größeren Phase 2 Subnetzmasken wie z.B. HIER aber wir wollen dich jetzt auf deinem guten VPN Weg nicht "versauen" mit solchen Basteleien.

Ne, für's erste ist es erstmal gut wenn sein Setup läuft

Dann muss er erst noch seine Hausaufgaben machen und für Redundanz in seiner geschäftskritischen Infrastruktur sorgen.