Smarthome Heimnetzwerk absichern

Hallo.

Ich mach mir gerade gedanken wie ich meine neue Wohnung sicher mache...

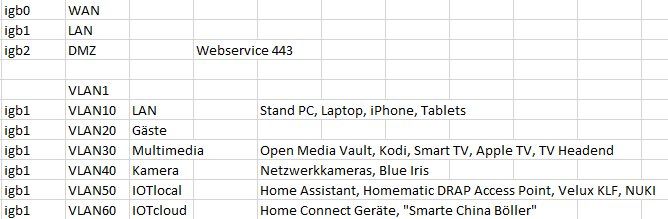

Überischthalber zur Hardware:

Vorhanden:

Modem

APU4D4

Cisco SG250X-24P

Mikrotik cAP ac

Ein Synology NAS

mehrere Netzwerkkameras

Laptops und einen StandPc

Drucker und einige Smarthome Produkte (Siemens Home Connect Küchengeräte, Nuki, ekey Uno, Alexa, AppleTV, FireTV)

Habe noch ein Linksys WRT1200 herumliegen.

Einen "Server" mit Proxmox wo verschiedene VM's laufen sollen, ioBroker, Raspberrymatic, OpenMediaVault.

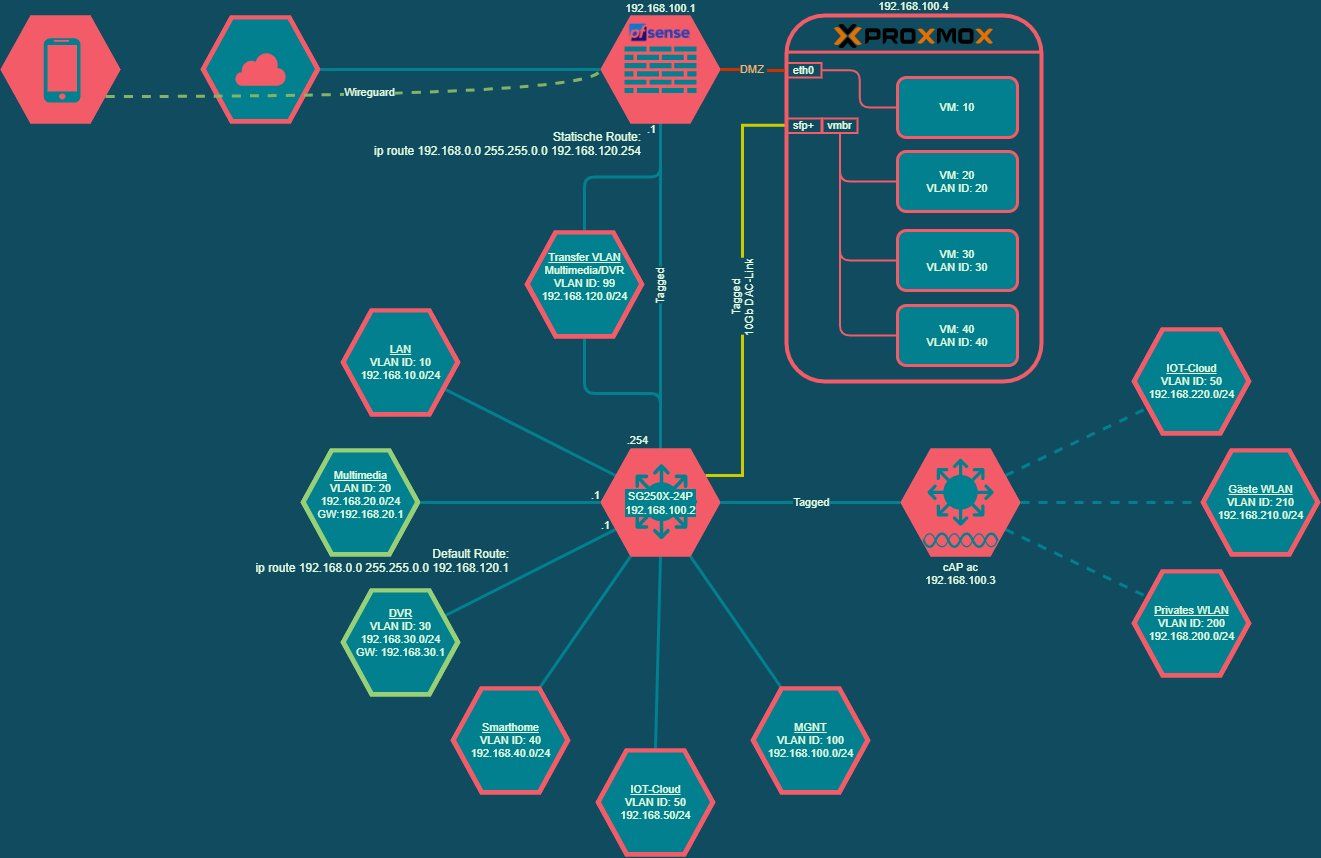

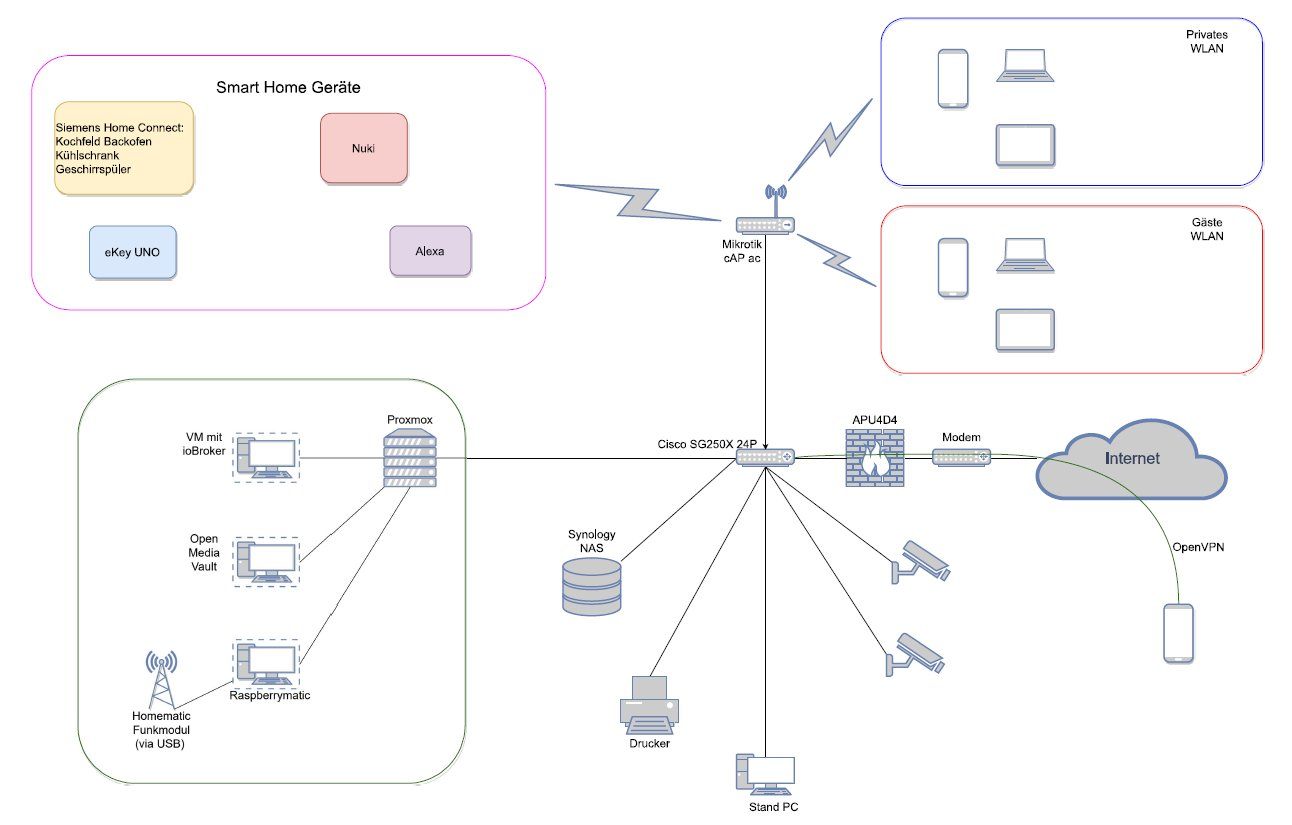

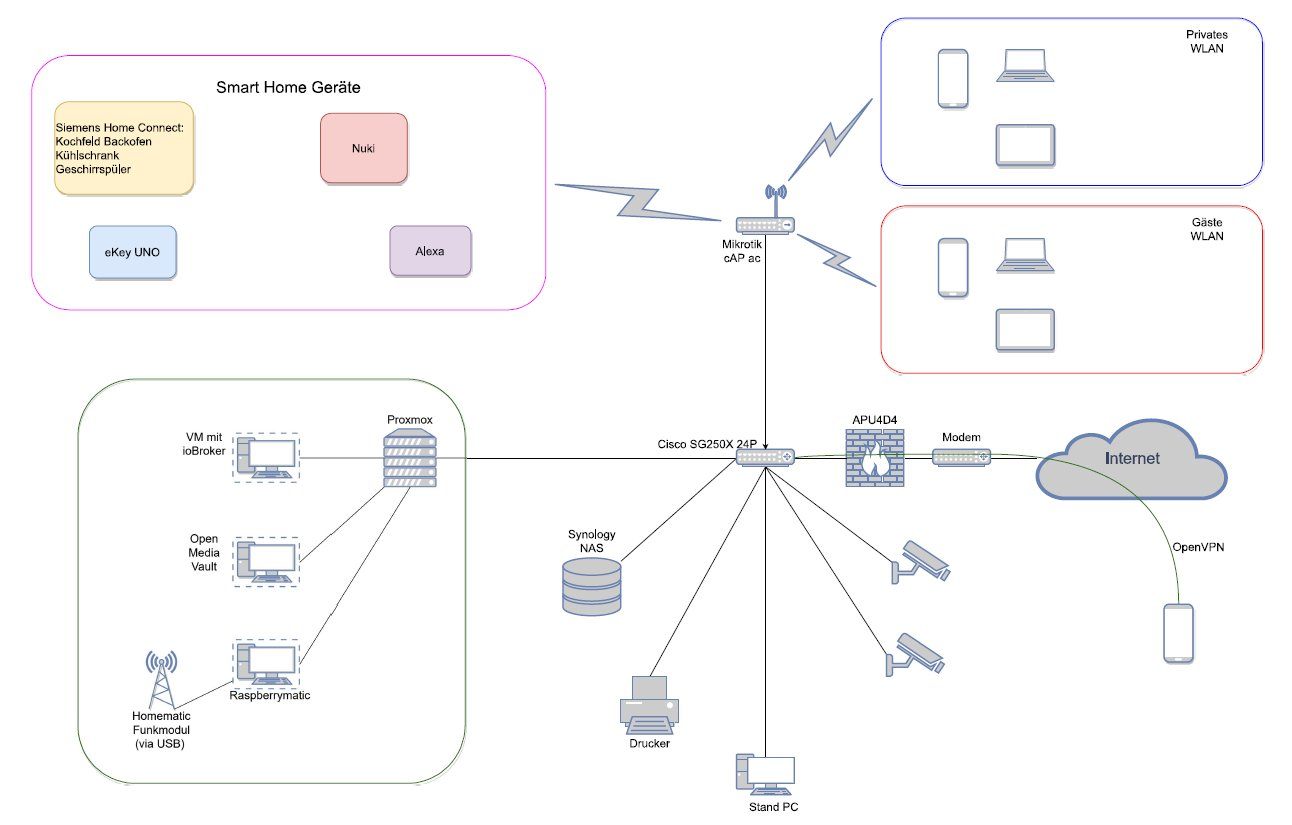

Ich hab mal schnell ein Diagramm zusammen geklopft.

Von extern würde ich gerne via VPN zugreifen. (Wireguard, OpenVPN???).

Wie würdet ihr das Netzwerk sicher aufbauen?

Welche Geräte würdet ihr in verschiedene VLans aufteilen?

Ich mach mir gerade gedanken wie ich meine neue Wohnung sicher mache...

Überischthalber zur Hardware:

Vorhanden:

Modem

APU4D4

Cisco SG250X-24P

Mikrotik cAP ac

Ein Synology NAS

mehrere Netzwerkkameras

Laptops und einen StandPc

Drucker und einige Smarthome Produkte (Siemens Home Connect Küchengeräte, Nuki, ekey Uno, Alexa, AppleTV, FireTV)

Habe noch ein Linksys WRT1200 herumliegen.

Einen "Server" mit Proxmox wo verschiedene VM's laufen sollen, ioBroker, Raspberrymatic, OpenMediaVault.

Ich hab mal schnell ein Diagramm zusammen geklopft.

Von extern würde ich gerne via VPN zugreifen. (Wireguard, OpenVPN???).

Wie würdet ihr das Netzwerk sicher aufbauen?

Welche Geräte würdet ihr in verschiedene VLans aufteilen?

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 658264

Url: https://administrator.de/forum/smarthome-heimnetzwerk-absichern-658264.html

Ausgedruckt am: 16.07.2025 um 22:07 Uhr

28 Kommentare

Neuester Kommentar

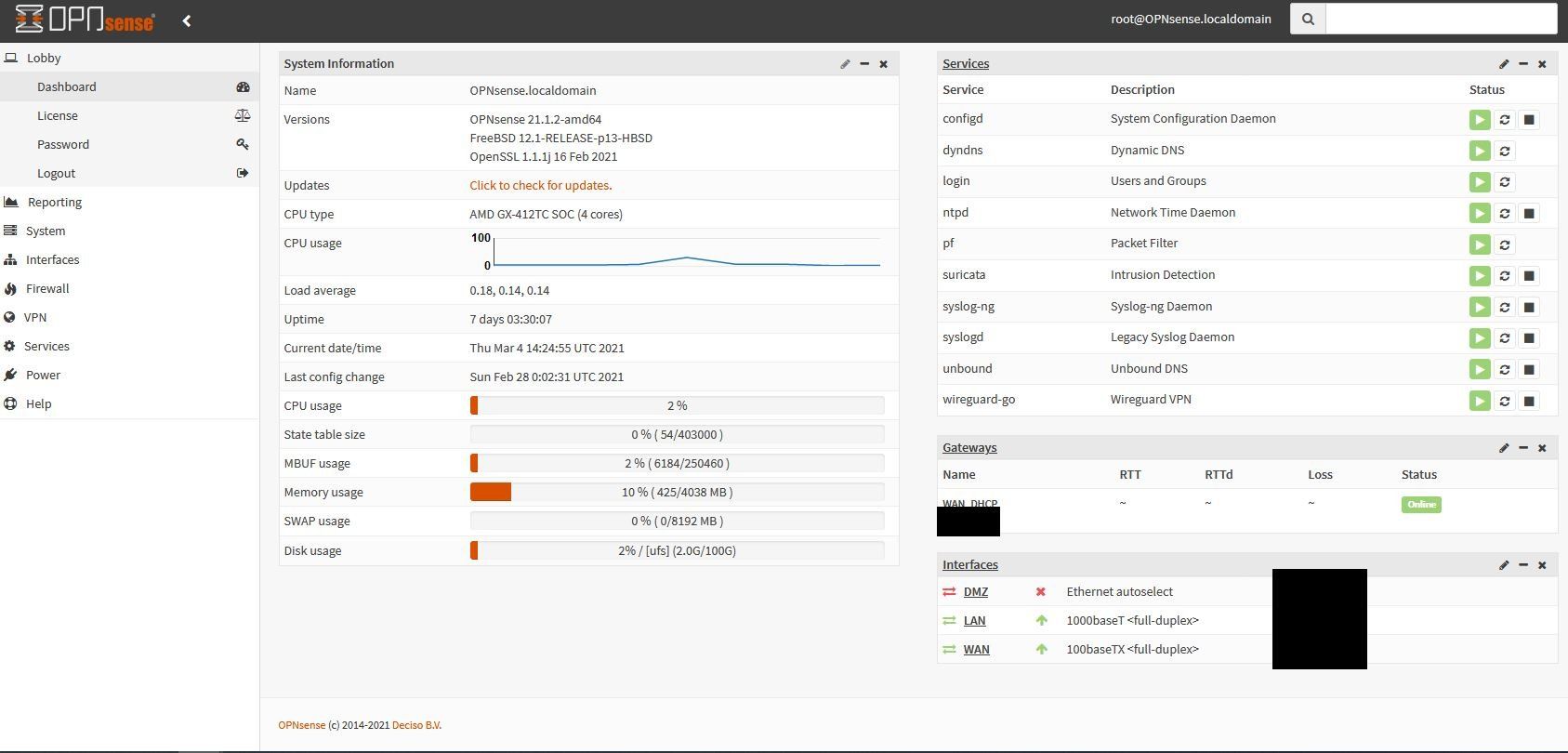

OPNsense auf das APU4D4

- Netzwerk segmentieren in VLANs

- Suricata einschalten (IDS/IPS)

- WireGuard installieren

- Wireguard konfigurieren

- Ruleset erstellen

Fertig ist die Hexerei und Du hast alles was du benötigst um dein Netzwerk abzusichern.

- Netzwerk segmentieren in VLANs

- Suricata einschalten (IDS/IPS)

- WireGuard installieren

- Wireguard konfigurieren

- Ruleset erstellen

Fertig ist die Hexerei und Du hast alles was du benötigst um dein Netzwerk abzusichern.

Ob pfSense oder OPNsesne ist reine Geschmacksache und wie weit man pfSense noch traut. Für mich ein NoGo was die machen.

- Proxmox ist nur der Hypervisor und der sollte mit VLAN ohne Probleme klarkommen.

(Proxmox VLAN -> forum.proxmox.com/threads/proxmox-opnsense-vlan.60602/

- VLAN Segmentierung ist einfach und es gibt zig guten Anleitungen dazu die man mit Google findet.

- Microsgementierung wenns dann auf App Ebene geht ist auch ganz Sexy. Kann auf den ersten Blick jedes deiner vorhanden Geräte händeln.

- WireGuard ist unschlagbar was die Performance und Sicherheit angeht.

- OpenVPN ist ein lahmes Pferd im Vergleich.

- Proxmox ist nur der Hypervisor und der sollte mit VLAN ohne Probleme klarkommen.

(Proxmox VLAN -> forum.proxmox.com/threads/proxmox-opnsense-vlan.60602/

- VLAN Segmentierung ist einfach und es gibt zig guten Anleitungen dazu die man mit Google findet.

- Microsgementierung wenns dann auf App Ebene geht ist auch ganz Sexy. Kann auf den ersten Blick jedes deiner vorhanden Geräte händeln.

- WireGuard ist unschlagbar was die Performance und Sicherheit angeht.

- OpenVPN ist ein lahmes Pferd im Vergleich.

Hallo,

Du solltest testen, ob die Anwendungen in gerouteten Netzwerken zurechtkommen. Das ist für webseitenbasierte Bedienoberflächen gegeben. Aber insbesondere Apps haben sich aber Zickig, wenn irgendwelche Discoveryprotokolle verwendet werden. Beispiel Sonos. Da braucht man einen multicast-proxy Dienst auf dem Router.

Ich komme mit der OPNSense gut klar, ist ein europäisches Produkt. Andere hier halten deren Codebasis aber für noch nicht ausreichend gereift.

halten deren Codebasis aber für noch nicht ausreichend gereift.

Grüße

lcer

Du solltest testen, ob die Anwendungen in gerouteten Netzwerken zurechtkommen. Das ist für webseitenbasierte Bedienoberflächen gegeben. Aber insbesondere Apps haben sich aber Zickig, wenn irgendwelche Discoveryprotokolle verwendet werden. Beispiel Sonos. Da braucht man einen multicast-proxy Dienst auf dem Router.

Ich komme mit der OPNSense gut klar, ist ein europäisches Produkt. Andere hier

Grüße

lcer

Andere hier  face-smile halten deren Codebasis aber für noch nicht ausreichend gereift.

face-smile halten deren Codebasis aber für noch nicht ausreichend gereift.

Solange der aber auf z.B. einer APU Hardware bootet und nur 2 Interfaces statt 4 erkennt (auch nach 4 oder 5 Bootversuchen), eine pfSense aber gleich beim ersten Booten die 4 Interfaces auf Anhieb erkennt, dann hinterlässt sowas schon gehörige Bauchschmerzen was den Code anbetrifft und ob man sowas in den Produktivbetrieb übernehmen soll....Zitat von @aqui:

Das ist nachvollziehbar.Andere hier  halten deren Codebasis aber für noch nicht ausreichend gereift.

halten deren Codebasis aber für noch nicht ausreichend gereift.

Solange der aber auf z.B. einer APU Hardware bootet und nur 2 Interfaces statt 4 erkennt (auch nach 4 oder 5 Bootversuchen), eine pfSense aber gleich beim ersten Booten die 4 Interfaces auf Anhieb erkennt, dann hinterlässt sowas schon gehörige Bauchschmerzen was den Code anbetrifft und ob man sowas in den Produktivbetrieb übernehmen soll....grüße

lcer

Zitat von @aqui:

Andere hier  face-smile halten deren Codebasis aber für noch nicht ausreichend gereift.

face-smile halten deren Codebasis aber für noch nicht ausreichend gereift.

Solange der aber auf z.B. einer APU Hardware bootet und nur 2 Interfaces statt 4 erkennt (auch nach 4 oder 5 Bootversuchen), eine pfSense aber gleich beim ersten Booten die 4 Interfaces auf Anhieb erkennt, dann hinterlässt sowas schon gehörige Bauchschmerzen was den Code anbetrifft und ob man sowas in den Produktivbetrieb übernehmen soll....Keine Ahnung wovon du schreibst, OPNsense auf einem apu4d4 Board installiert und dies ohne ein Problem alles funktionierend. Alle 4 Ports sind erkannt und können genutzt werden. Auch das Failover auf das 4G Modem funktioniert ohne das geringste Problem.

Dies direkt nach der Installation

Frage mich was du für Fake News verbreitest nur weil du das Produkt nicht magst.

Du ziehst ganz falsche Schlüsse. Mit nicht mögen hat das nicht das Geringste zu tun. Gerade die Neugierde auf das Produkt und die EU fokussierte Entwicklercommunity war Antrieb eines optionalen Wechsels.

Ich will nicht ausschliessen das das Board einen an der Waffel hatte war ein gebrauchtes. Aber dann frag ich mich warum der pfSense Boot Stick reproduzierbar alles erkannt hat, der OPNsense Boot Stick aber immer reproduzierbar nur 3 Interface.

Übrigens passierte das gleiche bei einem älteren APU2 Board...auch da nur 2 Interface erkannt statt 3. Beide Boards mit aktuellstem BIOS.

Ist auch ein halbes Jahr her...gut möglich das der Code da verbessert wurde. Zeit mal wieder einen neuen OPNsense Boot Stick zu erstellen !

Aber zurück zum Thread hier...

Ich will nicht ausschliessen das das Board einen an der Waffel hatte war ein gebrauchtes. Aber dann frag ich mich warum der pfSense Boot Stick reproduzierbar alles erkannt hat, der OPNsense Boot Stick aber immer reproduzierbar nur 3 Interface.

Übrigens passierte das gleiche bei einem älteren APU2 Board...auch da nur 2 Interface erkannt statt 3. Beide Boards mit aktuellstem BIOS.

Ist auch ein halbes Jahr her...gut möglich das der Code da verbessert wurde. Zeit mal wieder einen neuen OPNsense Boot Stick zu erstellen !

Aber zurück zum Thread hier...

1.)

Das native VLAN oder PVID VLAN ist immer das was an einem Tagged Uplink immer untagged übertragen wird. Alles was die pfSense von ihrem physischen Interfaces sendet kommt immer UNtagged !

Alle pfSense VLAN Interfaces die z.B. auf das physische LAN Interface gebunden sind kommen immer getagged mit ihrer VLAN ID.

Wenn dein Cisco Uplink also 1U, 30T, 40T anzeigt auf dem pfSense Port dann liegt das physische LAN Interface mit seinem IP Netz in VLAN 1. Bzw. VLANs 30 und 40 kommen dann Tagged aus dem LAN Port zum Switch und werden mit ihren Tags dann entsprechend geforwardet.

Zur VLAN Logik siehe auch HIER.

Eigentlich doch ganz einfach...

2.)

Das Traffic Limit ist immer die Summe allen Traffics aller VLAN pro Zeiteinheit die an dem physischen Interface empfangen wird.

Wenn das PVID VLAN (1) und 30 und 40 aus dem Beispiel oben jeweils mit 500 Mbit Traffic senden ist der Port natürlich überbucht, das ist klar. Das ist dann aber schon der Switchport selber, denn der kann ja auch nur physisch 1 Gig forwarden. Dann müsstest du schon den 10G Port des Switches nutzen um die pfSense damit "omne armed" anzubinden.

Ausgehender Traffic kann ja nie mehr als 1Gig sein weil die pfSense (und auch der Switch) physisch nicht mehr senden kann. Jedenfalls an einem 1 Gig Port.

Du machst ja leider keinerlei Angabe zu den erwarteten Voluminas...können wir also auch nur raten...

Oder eben "Fat Pipe" mit 10G....

Andere Alternative ist du machst den Inter VLAN Traffic direkt auch deinem SG250X, routest also im Layer 3 Mode im Switch und nutzt die pfSense rein nur für den Outbound Traffic ins Internet. Damit hast du dann keinerlei Hindernisse mehr was das IP Forwarding angeht.

Wie so ein Layer 3 Design aussieht kannst du HIER sehen !

Ggf. wäre die Option dann bei hohem internen Traffic Volumen besser. Mit dem 250er hast du auch ACLs um den VLAN Vergehr zu regeln. Allerdings sind ACL nicht stateful was aber in einem heimnetz tolerabel ist.

Entscheidung was und wie liegt also bei dir !

Das native VLAN oder PVID VLAN ist immer das was an einem Tagged Uplink immer untagged übertragen wird. Alles was die pfSense von ihrem physischen Interfaces sendet kommt immer UNtagged !

Alle pfSense VLAN Interfaces die z.B. auf das physische LAN Interface gebunden sind kommen immer getagged mit ihrer VLAN ID.

Wenn dein Cisco Uplink also 1U, 30T, 40T anzeigt auf dem pfSense Port dann liegt das physische LAN Interface mit seinem IP Netz in VLAN 1. Bzw. VLANs 30 und 40 kommen dann Tagged aus dem LAN Port zum Switch und werden mit ihren Tags dann entsprechend geforwardet.

Zur VLAN Logik siehe auch HIER.

Eigentlich doch ganz einfach...

2.)

aufgrund von VLAN30, 40 ziemlich am Limit sein wird.

WAS für eine Art "Limit" meinst du ??Das Traffic Limit ist immer die Summe allen Traffics aller VLAN pro Zeiteinheit die an dem physischen Interface empfangen wird.

Wenn das PVID VLAN (1) und 30 und 40 aus dem Beispiel oben jeweils mit 500 Mbit Traffic senden ist der Port natürlich überbucht, das ist klar. Das ist dann aber schon der Switchport selber, denn der kann ja auch nur physisch 1 Gig forwarden. Dann müsstest du schon den 10G Port des Switches nutzen um die pfSense damit "omne armed" anzubinden.

Ausgehender Traffic kann ja nie mehr als 1Gig sein weil die pfSense (und auch der Switch) physisch nicht mehr senden kann. Jedenfalls an einem 1 Gig Port.

Du machst ja leider keinerlei Angabe zu den erwarteten Voluminas...können wir also auch nur raten...

Macht es Sinn igb2 als extra Trunk zu verwenden?

Ja, das macht in jedem Falle Sinn wenn es sehr viel Inter VLAN Routing Traffic gibt der über 1G liegt ! Damit verteilt sich der Traffic auf 2 Links und wird erheblich entzerrt wenn man die 2 Ports zu einem LACP LAG zusammenfasst. Auf Switchseite dann natürlich auch.Oder eben "Fat Pipe" mit 10G....

Andere Alternative ist du machst den Inter VLAN Traffic direkt auch deinem SG250X, routest also im Layer 3 Mode im Switch und nutzt die pfSense rein nur für den Outbound Traffic ins Internet. Damit hast du dann keinerlei Hindernisse mehr was das IP Forwarding angeht.

Wie so ein Layer 3 Design aussieht kannst du HIER sehen !

Ggf. wäre die Option dann bei hohem internen Traffic Volumen besser. Mit dem 250er hast du auch ACLs um den VLAN Vergehr zu regeln. Allerdings sind ACL nicht stateful was aber in einem heimnetz tolerabel ist.

Entscheidung was und wie liegt also bei dir !

aber mir geht’s speziell um das „Management LAN

Der Nachteil vom Default VLAN 1 ist das dort alle nicht zugewiesenen Ports liegen. Legt man das Management VLAN da rein ist über jeden nicht zugewiesenen Port Mgmt Zugang möglich. Deshalb ist das nicht so ideal und man nimmt dann meist ein dediziertes VLAN was man dann über entsprechende Regelwerke absichert.

2.)

Nein, die Default Route am Switch ist falsch. Richtig ist 0.0.0.0/0 Gateway: 192.168.120.1

Was du da eingegeben hast ist eine Netzwerk Route aber keine Default Route ! (Siehe auch Layer_3_Tutorial)

3.)

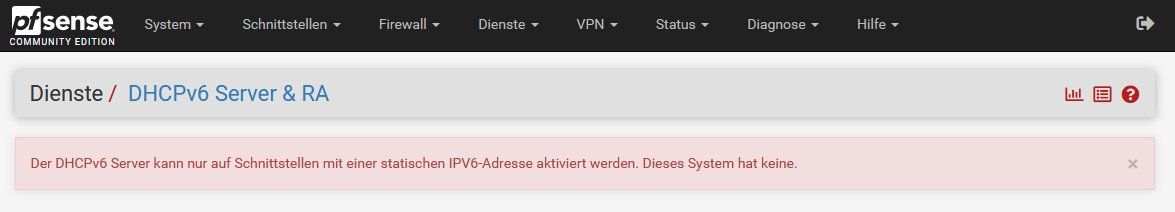

Wenn die Interfaces tagged auf der pfSense liegen ja. Wenn der Switch routet nein. DHCP ist immer ein Layer 2 Verfahren ! Weisst du auch selber...

Nein, die Default Route am Switch ist falsch. Richtig ist 0.0.0.0/0 Gateway: 192.168.120.1

Was du da eingegeben hast ist eine Netzwerk Route aber keine Default Route ! (Siehe auch Layer_3_Tutorial)

3.)

Wenn die Interfaces tagged auf der pfSense liegen ja. Wenn der Switch routet nein. DHCP ist immer ein Layer 2 Verfahren ! Weisst du auch selber...

Dachte ich kann mit 192.168.0.0 den Bereich "eingrenzen".

Ist natürlich auch richtig ! Routet dann aber wie man schon an der Route sehen kann einzig nur alle 192.168.0.0er Netze und nix anderes. Von einer "Default" Route die alles routen soll kann man dann natürlich nicht mehr sprechen, klar. Wenn du nur die 192.168er Netze routen willst ist das dann aber absolut OK.und den als Zentralen DHCP Server verwenden

Theoretisch würde das gehen. Auf dem Switch könntest du DHCP Relay konfigurieren und alle DHCP Requests dann forwarden. Aaaaber....M.E. supportet der pfSense DHCP Server NICHT das Eintragen mehrere Scopes. Musst du aber ggf. mal ausprobieren ob das klappt.

was wäre best practice?

Best practise ist natürlich immer eine DMZ. Ob die aber über ein physisches Interface oder ein VLAN Interface angebunden wird ist dabei vollkommen Wumpe.Fazit: LAG mit den 2 Ports und das DMZ Interface über ein VLAN Interface realisieren, fertisch.

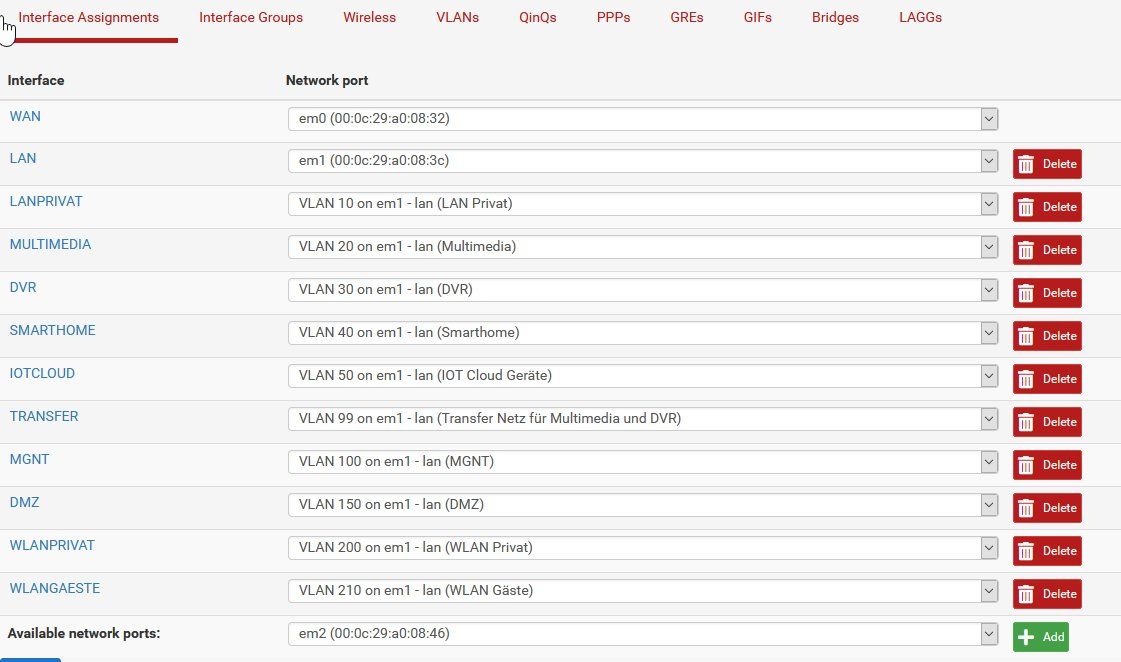

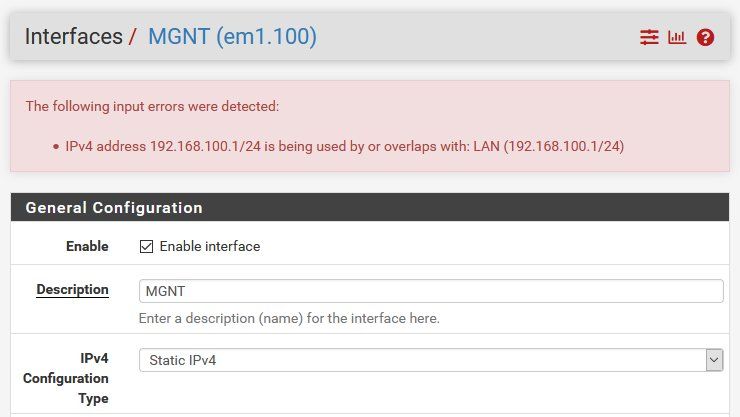

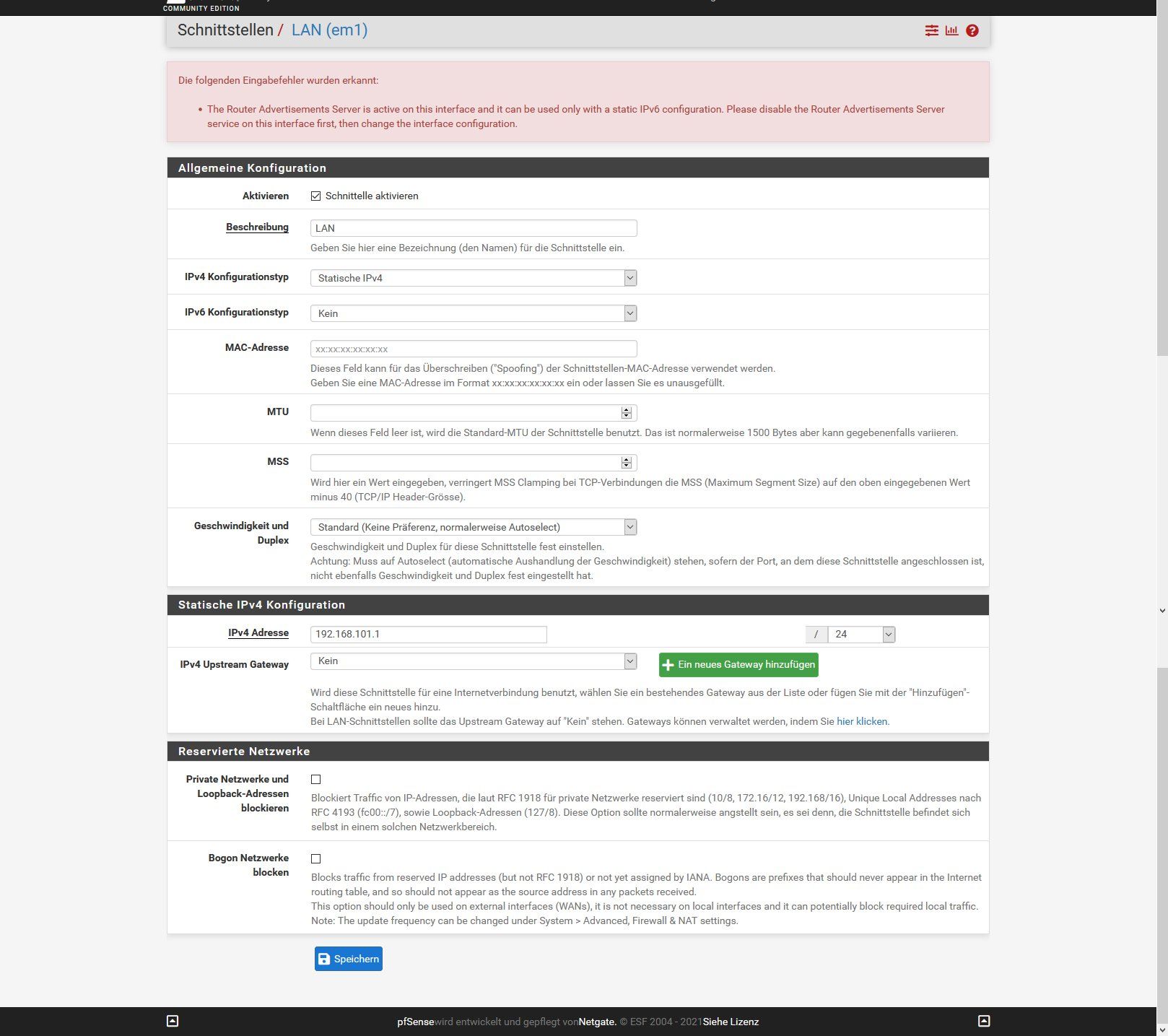

Irgendwo gibt eine IP Adressbereichs Überschneidung auf deinen zahllosen Interfaces.

Mit Sicherheit hast du das .100.0 /24er Netz doppelt vergeben sonst würde er nicht meckern.

Irgendwo also eine falsche IP Adresse eingegeben oder eine falsche Subnetzmaske. Ganz sicher ein Tippfehler.

Betroffen ist das native LAN Interface em1 (Default VLAN) und das VLAN Subinterface em1.100 dort, die haben gleiche IP Adressen bzw. Netze konfiguriert.

Da solltest du also nochmal die Brille aufsetzen und genau hinsehen bei den beiden !

Mit Sicherheit hast du das .100.0 /24er Netz doppelt vergeben sonst würde er nicht meckern.

Irgendwo also eine falsche IP Adresse eingegeben oder eine falsche Subnetzmaske. Ganz sicher ein Tippfehler.

Betroffen ist das native LAN Interface em1 (Default VLAN) und das VLAN Subinterface em1.100 dort, die haben gleiche IP Adressen bzw. Netze konfiguriert.

Da solltest du also nochmal die Brille aufsetzen und genau hinsehen bei den beiden !

ich will ja die pfSense auf 192.168.100.1 haben....

Etwas sinnfreie Aussage, denn was sollen wir damit anfangen... An welchem Interface denn ?? Du hast ja 12 Stück davon und folglich kannst du die pfSense an 12 möglichen Stellen mit der .100.0 /24 konfigurieren ! Da müssen auch wir jetzt in die Kristallkugel sehen....

Und wie du ja selber weisst müssen IP Netze immer einzigartig sein in einem Netzwerk.

Nur so viel...

em1 und em1.100 haben vermutlich fehlerhaft das gleiche IP Netz von dir konfiguriert ?! Das mag kein IP basiertes Endgerät auf der ganzen Welt weil doppelte IP Adressen fundamental gegen TCP/IP Standards verstoßen. Solche Binsenweisheiten kennst du ja ganz sicher auch selber ?!

Auf einem musst du das also entfernen oder auf etwas anderes wie .101.0 umstellen sonst kann es ja nicht gehen.

Kann ich die pfSense vorerst auf em3 verlegen, em1+em2 LAG erstellen und dann wieder retour auf das LAG mit der pfSense?

Das würde natürlich auch gehen und wäre vermutlich die intelligenteste Variante !

Vermutlich gehst du unlogisch und falsch vor bei der Erstellung des LAGs

Das sind deine ToDos:

Immer erst die physische Port Zurordnung und LAG bilden dann erst zum Schluss die IP Adressierung ! Eigentlich doch ganz einfach und logisch.

Das sind deine ToDos:

- Konfig Port ist dein em3 Port. Dort hast du deinen Konfig PC dran

- em1 und em2 schmeisst du komplett mit "Delete" aus dem Assignment raus

- Jetzt gehst du unter das LAG Setup, markierst em1 und em2 als LAG Interfaces und bildest den LACP LAG

- Im Assignment nimmst du den LAG Port nun wieder mit "+Add" auf

- Klickst ihn an und setzt den Namen und die IP Adresse

- Dann generierst du deine VLAN Subinterfaces auf dem LAG Port als Parent Port

Immer erst die physische Port Zurordnung und LAG bilden dann erst zum Schluss die IP Adressierung ! Eigentlich doch ganz einfach und logisch.