Sophos UTM Radius Authentifizierung

Hallo!

Ich versuche soeben meine UTM 9.1 mit meinem Windows Server Active Directory zu Verbinden. Da ich für VPN Verbindungen als Authentifizierungsmethode nur Radius oder Lokal nehmen kann.

Den Windows Server habe ich wie in der Anleitung von Sophos (sophos.com/de-de/support/knowledgebase/115050.aspx) beschrieben konfiguriert.

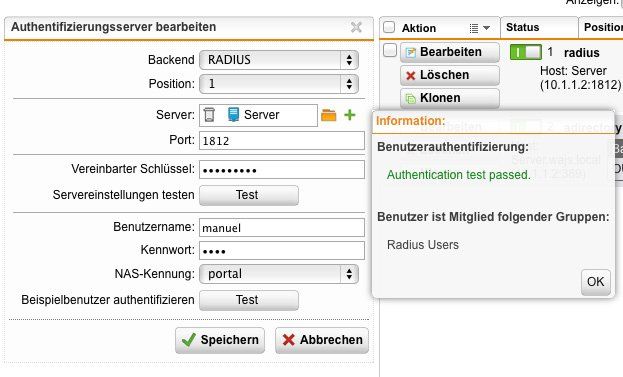

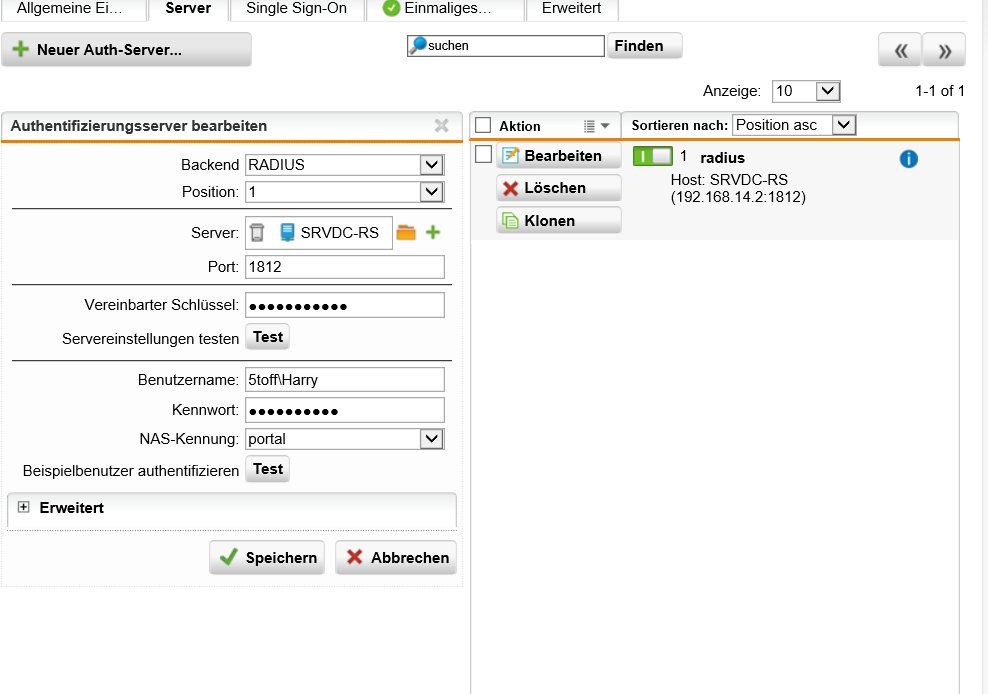

In der UTM habe ich dann auch alles eingegeben und habe auf "Servereinstellungen Testen" geklickt.

Sofort erschien die Meldung "Servertest bestanden" und im LOG stand:

Gleich darunter habe ich die Möglichkeit mich mit einem Beispielbenutzer zu authentifizieren.

Wenn ich allerdings da meinen Benutzernamen, welcher auch in der Berechtigten Gruppe ist, eingebe und dann auf "Test" klicke, erhalte ich die Meldung:

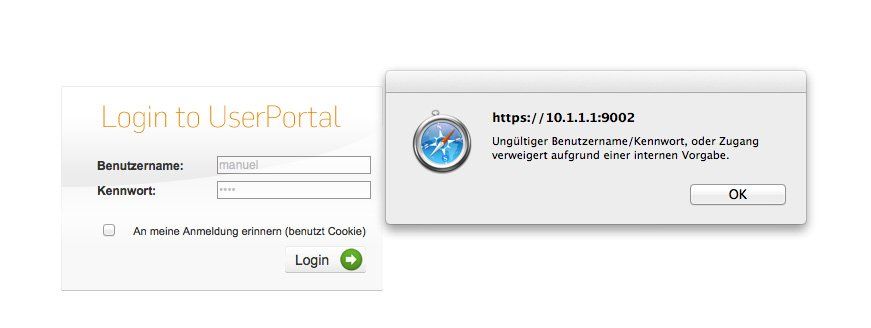

Hier habe ich auch die Möglichkeit die NAS-Kennung anzugeben. Ich habe am Windows Server nur die Kennung für das Benutzerportal (portal) hinterlegt. Wenn ich jetzt die Kennung auf der UTM auswähle und erneut auf "Test" klicke, erhalte ich folgende Meldung:

Und im LOG steht:

Habe ich hierbei einen Punkt übersehen, der noch konfiguriert werden muss?

L.G.

Manuel

Ich versuche soeben meine UTM 9.1 mit meinem Windows Server Active Directory zu Verbinden. Da ich für VPN Verbindungen als Authentifizierungsmethode nur Radius oder Lokal nehmen kann.

Den Windows Server habe ich wie in der Anleitung von Sophos (sophos.com/de-de/support/knowledgebase/115050.aspx) beschrieben konfiguriert.

In der UTM habe ich dann auch alles eingegeben und habe auf "Servereinstellungen Testen" geklickt.

Sofort erschien die Meldung "Servertest bestanden" und im LOG stand:

2013:12:05-12:52:04 firewall aua[8168]: id="3006" severity="info" sys="System" sub="auth" name="Bind test request: radius"

2013:12:05-12:52:04 firewall aua[8168]: id="3006" severity="info" sys="System" sub="auth" name="Bind test successfull. Method: radius"Gleich darunter habe ich die Möglichkeit mich mit einem Beispielbenutzer zu authentifizieren.

Wenn ich allerdings da meinen Benutzernamen, welcher auch in der Berechtigten Gruppe ist, eingebe und dann auf "Test" klicke, erhalte ich die Meldung:

Benutzerauthentifizierung: Authentication test passed. Benutzer ist Mitglied folgender Gruppen: Für diesen Benutzer wurden keine Gruppen gefundenHier habe ich auch die Möglichkeit die NAS-Kennung anzugeben. Ich habe am Windows Server nur die Kennung für das Benutzerportal (portal) hinterlegt. Wenn ich jetzt die Kennung auf der UTM auswähle und erneut auf "Test" klicke, erhalte ich folgende Meldung:

Benutzerauthentifizierung:Radius authentication failedBenutzer ist Mitglied folgender Gruppen:

Für diesen Benutzer wurden keine Gruppen gefundenUnd im LOG steht:

2013:12:05-12:56:21 firewall aua[8535]: id="3006" severity="info" sys="System" sub="auth" name="Spawned child for authentication test"

2013:12:05-12:56:21 firewall aua[8535]: id="3006" severity="info" sys="System" sub="auth" name="Authentication test request: m:radius, f:portal, u:manuel, ip:0.0.0.0"

2013:12:05-12:56:21 firewall aua[8535]: id="3006" severity="info" sys="System" sub="auth" name="Authentication test failed: Radius authentication failed"Habe ich hierbei einen Punkt übersehen, der noch konfiguriert werden muss?

L.G.

Manuel

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 223778

Url: https://administrator.de/forum/sophos-utm-radius-authentifizierung-223778.html

Ausgedruckt am: 26.07.2025 um 13:07 Uhr

13 Kommentare

Neuester Kommentar

schaumal im eventlog im IAS (system eventlog) oder NPS (security eventlog) server WARUM er den user abgelehnt hat.

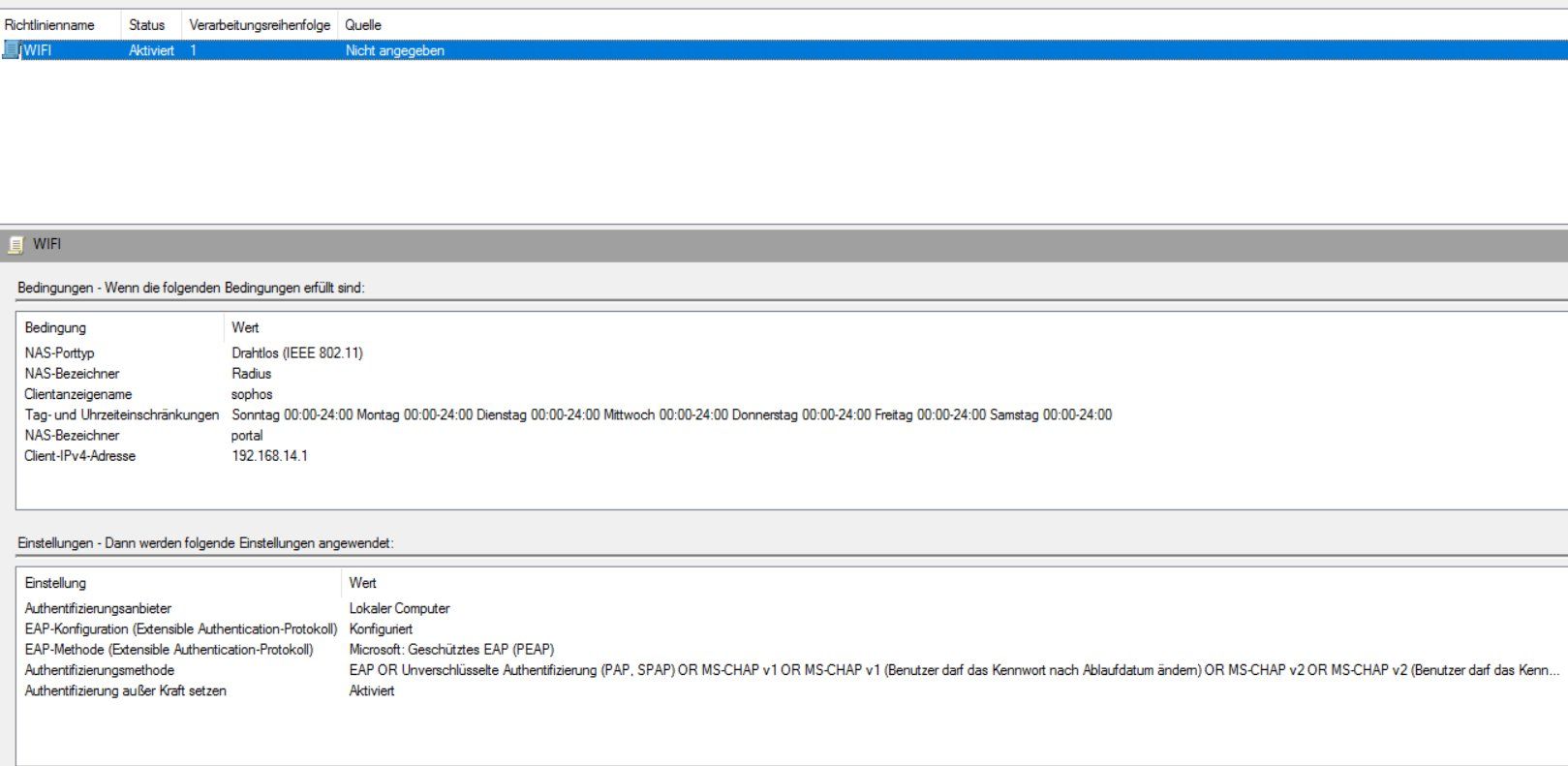

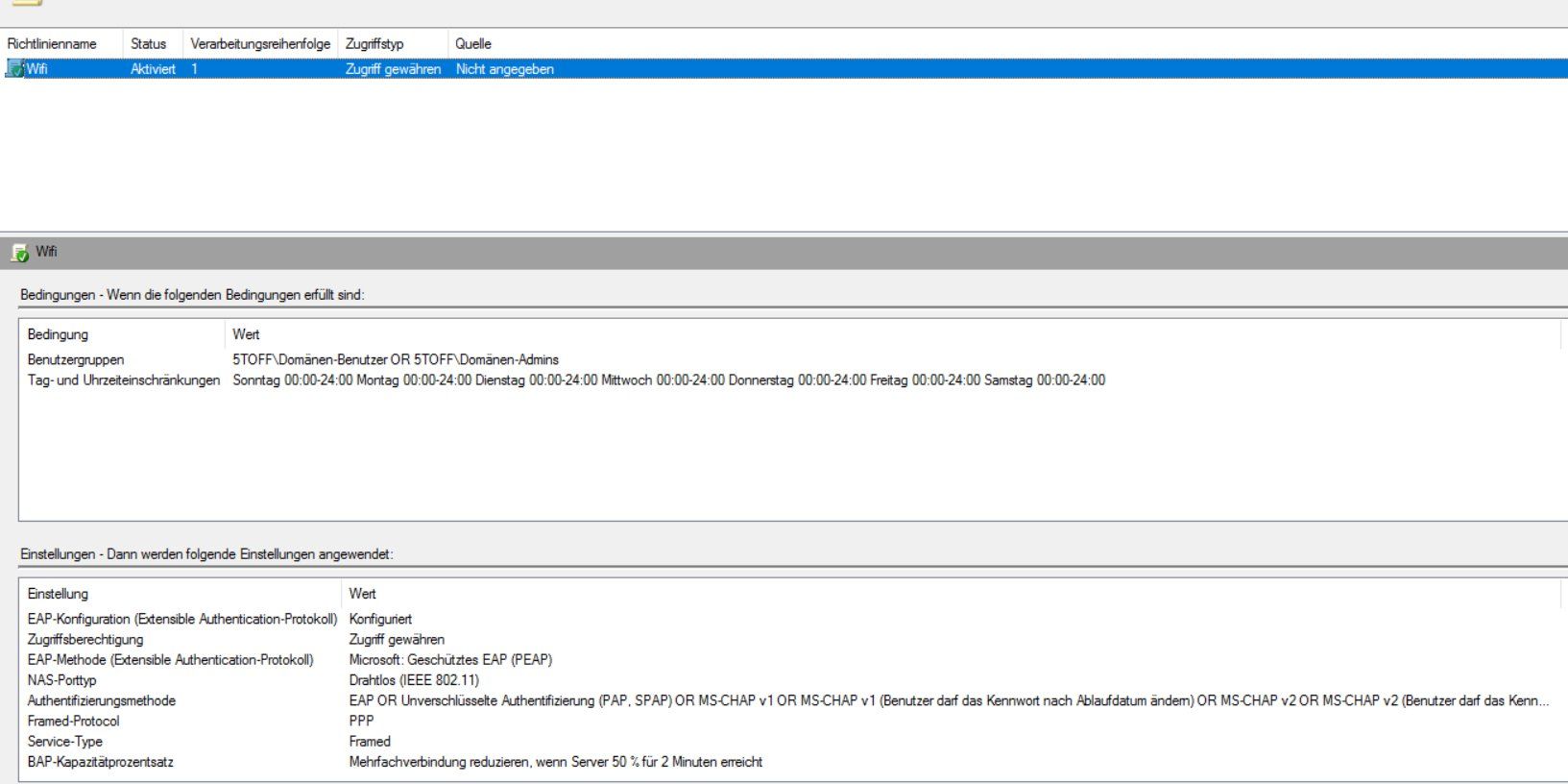

hast du auch ne ras-policy auf dem radius angelegt?

Die NAS-Kennung (network access server) kann (optional) benutzt werden wenn man viele RAS-Policies für verschiedene Zwecke betreibt, als Attribut das man als Bedingung nutzen kann damit die spezifische RAS-Policy "matcht".

Da kann dann eine RAS-Policy das User Portal regeln (wer darf sich da anmelden), eine andere RAS-Policy zb wlan-anwender authentisieren usw.

Ansonsten muss die NAS-Kennung in der RAS Policy und auf dem UTM gleich sein, egal wie die heisst, hautpsache sie heisst auf beiden gleich.

Wenn man eh nur einen zweck für den radius hat muss man die NAS Kennung garnicht verwenden. NAS Identifier ist nur ein radius attribut von vielen.

Welches Attribut man nimmt hängt davon ab was man erreichen will.

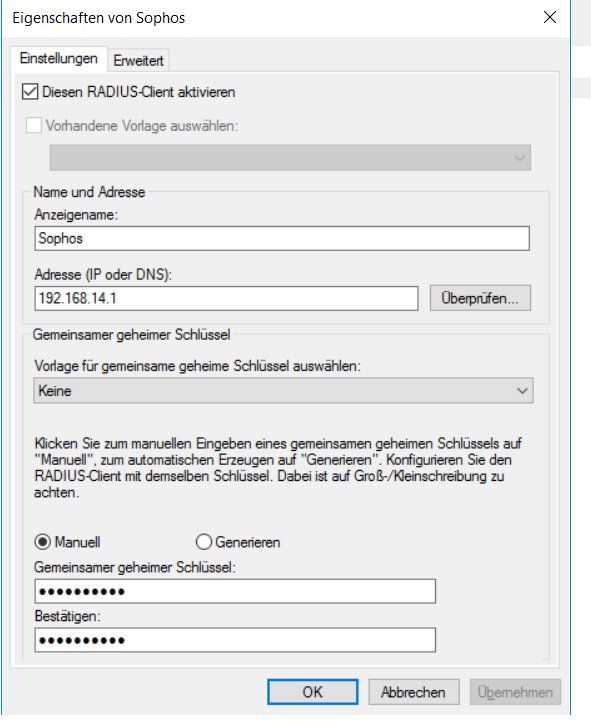

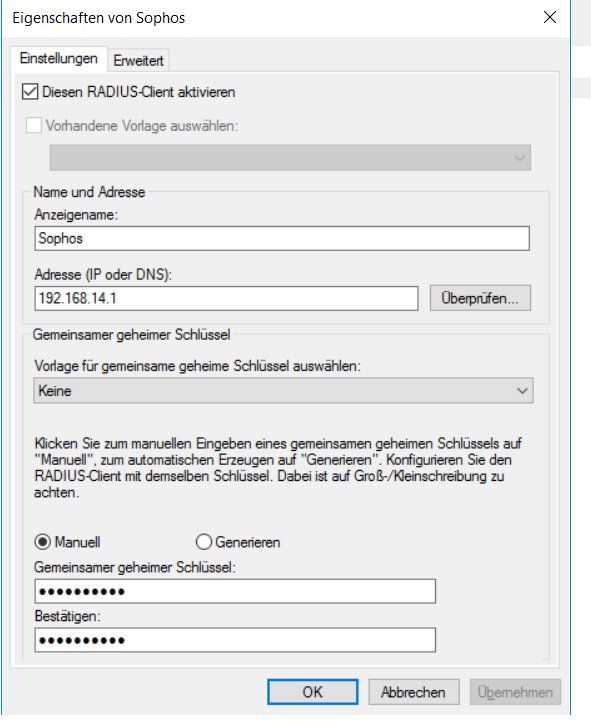

Wichtig ist vor allem dass die UTM als RAdiusClient mit gleichem Secret auf dem RAdius angelegt ist und der Radius im UTM mit dem selben SEcret eingetragen ist.

Wenn das gegeben ist, schaut man die RAS Policy an und die BEDINGUNG(EN) die erfüllt sein müssen, damit der Radius den User im AD authentisiert.

Einfachste Bedingung wäre "es ist Mo-So zwischen 00:00 und 24:00" (glaube das ist die default policy).

Alternativ kann man als Bedingung verwenden "User ist Mitglied in AD Gruppe VPN Users".

Hilfreich ist oft auch networksniffer wie network monitor oder wireshark, da radius pakete nicht verschlüsselt sind kann man in den paketen guggen was der so treibt und rückschlüsse ziehen.

Kann auch sein dass die Sophos den NAS-identifier eintrag "verhunzt" und zb "porrtal" statt "portal" schickt oder sowas. (bug).

DAs sieht man dann in den gesnifften paketen was da konkret für werte und attribute geschickt werden grade bei radius sehr schön.

Man kann auch auf dem UTM schön sniffen via ssh / putty kommandozeile drauf (ssh erst aktivieren unter management glaub ich in der UTM).

tcpdump -i eth0 -vvv | grep 10.20.30.40 z. B.

oder in ne datei schreiben und diese dann per scp auf den rechner kopieren und in wireshark öffnen

tcpdump -i eth0 -vvv | grep 10.20.30.40 >> superdump

Erster Blick jedoch ist eventlog im radiussrever, da steht allermeist drin warum nix geht.

Und - nach jeder RAdius-Konfig Änderung muss der IAS/NPS Dienst neu gestartet werden sonst liest der die Änderung nicht ein.

hast du auch ne ras-policy auf dem radius angelegt?

Die NAS-Kennung (network access server) kann (optional) benutzt werden wenn man viele RAS-Policies für verschiedene Zwecke betreibt, als Attribut das man als Bedingung nutzen kann damit die spezifische RAS-Policy "matcht".

Da kann dann eine RAS-Policy das User Portal regeln (wer darf sich da anmelden), eine andere RAS-Policy zb wlan-anwender authentisieren usw.

Ansonsten muss die NAS-Kennung in der RAS Policy und auf dem UTM gleich sein, egal wie die heisst, hautpsache sie heisst auf beiden gleich.

Wenn man eh nur einen zweck für den radius hat muss man die NAS Kennung garnicht verwenden. NAS Identifier ist nur ein radius attribut von vielen.

Welches Attribut man nimmt hängt davon ab was man erreichen will.

Wichtig ist vor allem dass die UTM als RAdiusClient mit gleichem Secret auf dem RAdius angelegt ist und der Radius im UTM mit dem selben SEcret eingetragen ist.

Wenn das gegeben ist, schaut man die RAS Policy an und die BEDINGUNG(EN) die erfüllt sein müssen, damit der Radius den User im AD authentisiert.

Einfachste Bedingung wäre "es ist Mo-So zwischen 00:00 und 24:00" (glaube das ist die default policy).

Alternativ kann man als Bedingung verwenden "User ist Mitglied in AD Gruppe VPN Users".

Hilfreich ist oft auch networksniffer wie network monitor oder wireshark, da radius pakete nicht verschlüsselt sind kann man in den paketen guggen was der so treibt und rückschlüsse ziehen.

Kann auch sein dass die Sophos den NAS-identifier eintrag "verhunzt" und zb "porrtal" statt "portal" schickt oder sowas. (bug).

DAs sieht man dann in den gesnifften paketen was da konkret für werte und attribute geschickt werden grade bei radius sehr schön.

Man kann auch auf dem UTM schön sniffen via ssh / putty kommandozeile drauf (ssh erst aktivieren unter management glaub ich in der UTM).

tcpdump -i eth0 -vvv | grep 10.20.30.40 z. B.

oder in ne datei schreiben und diese dann per scp auf den rechner kopieren und in wireshark öffnen

tcpdump -i eth0 -vvv | grep 10.20.30.40 >> superdump

Erster Blick jedoch ist eventlog im radiussrever, da steht allermeist drin warum nix geht.

Und - nach jeder RAdius-Konfig Änderung muss der IAS/NPS Dienst neu gestartet werden sonst liest der die Änderung nicht ein.

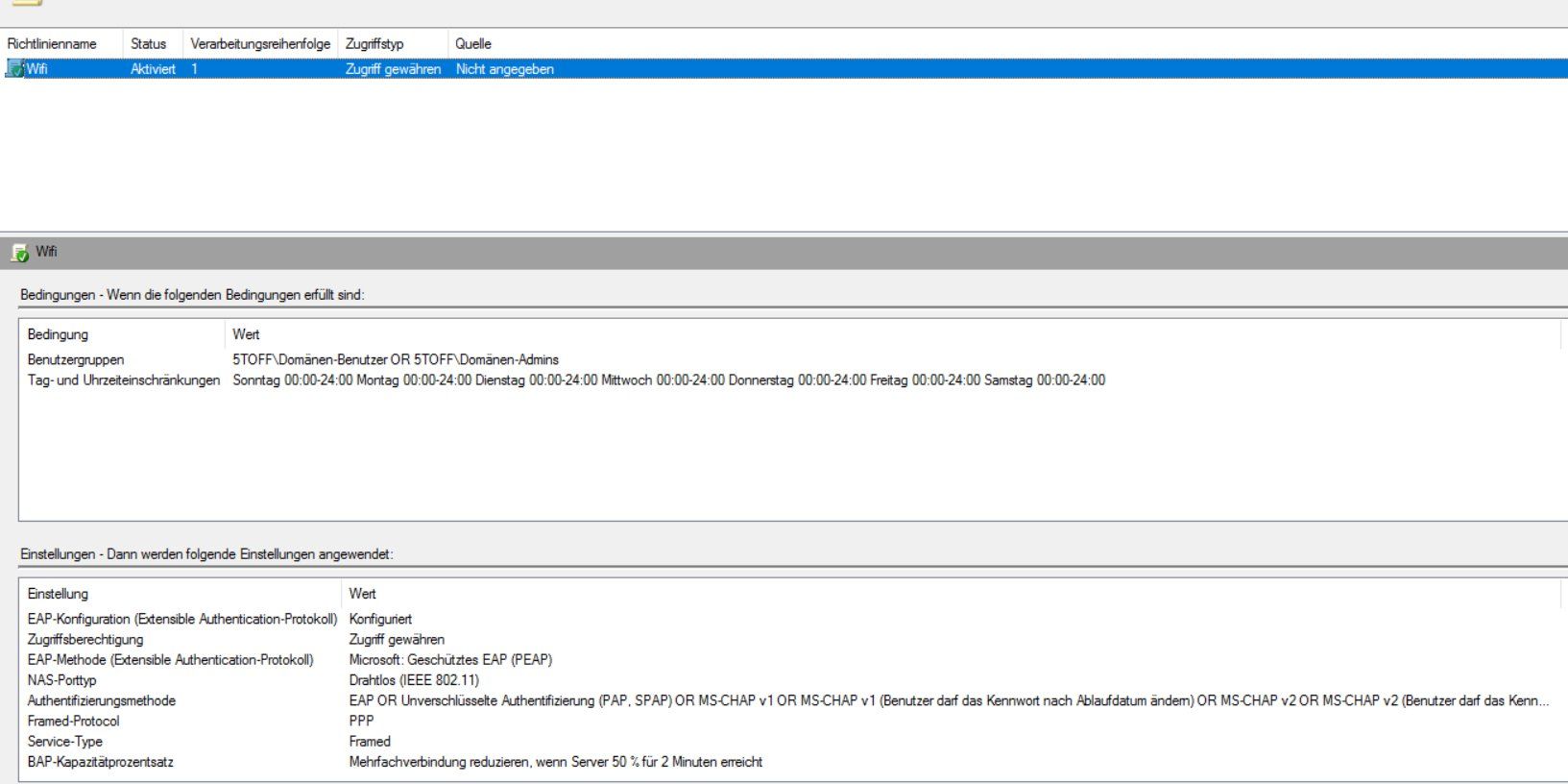

AuthenticationType PAP

Reason Der Benutzer hat versucht, eine Authentifizierungsmethode zu verwenden, die in der entsprechenden Netzwerkrichtlinie nicht aktiviert wurde.

Da steht alles in Doitsch.

In den RAS-Policies kann man verschiedene Auth-Methoden aktivieren wie PAP, CHAP, MSchap, MSchapv2 und sowas (RAS-Policy...Profile.. Authentication).

Da ist ein "mismatch" - die UTM will eine Auth-Methode verwenden die in deiner Policy nicht aktiviert ist. Ich wette bei dir ists PAP deaktiviert.

PAP ist unverschlüsselt - aber das ist auch wieder egal weil das Radiusprotokoll das Kennwort des Anwenders verschlüsselt überträgt zwischen UTM und Radius-Server.

cn.cbsimg.net/cnwk.1d/i/tr/Eve/figs05022007/graphic8.png

Aktivier doch ma alle verfügbaren Methoden in der RAS-Policy, starte den Radius service neu und hol dir nen Kaffee?

Du bist fast am Ziel! Ansonsten denke ich passt alles wie es aussieht..

Reason Der Benutzer hat versucht, eine Authentifizierungsmethode zu verwenden, die in der entsprechenden Netzwerkrichtlinie nicht aktiviert wurde.

Da steht alles in Doitsch.

In den RAS-Policies kann man verschiedene Auth-Methoden aktivieren wie PAP, CHAP, MSchap, MSchapv2 und sowas (RAS-Policy...Profile.. Authentication).

Da ist ein "mismatch" - die UTM will eine Auth-Methode verwenden die in deiner Policy nicht aktiviert ist. Ich wette bei dir ists PAP deaktiviert.

PAP ist unverschlüsselt - aber das ist auch wieder egal weil das Radiusprotokoll das Kennwort des Anwenders verschlüsselt überträgt zwischen UTM und Radius-Server.

cn.cbsimg.net/cnwk.1d/i/tr/Eve/figs05022007/graphic8.png

Aktivier doch ma alle verfügbaren Methoden in der RAS-Policy, starte den Radius service neu und hol dir nen Kaffee?

Du bist fast am Ziel! Ansonsten denke ich passt alles wie es aussieht..

Die Radiusgeschichte ist funktional, sonst hättest nicht die "DENIED" <meldung gekriegt im log.

Aus irgendeinem Grund lehnt der RAdius deine Anfrage ab. Berechtigungsthema glaub ich.

Probier mal dein AD Kennwort zu ändern, manchmal gibts probleme mit gewissen Sonderzeichen im Kennwort.

Versuch mal ein ganz einfaches so als Test.

Aus irgendeinem Grund lehnt der RAdius deine Anfrage ab. Berechtigungsthema glaub ich.

Probier mal dein AD Kennwort zu ändern, manchmal gibts probleme mit gewissen Sonderzeichen im Kennwort.

Versuch mal ein ganz einfaches so als Test.

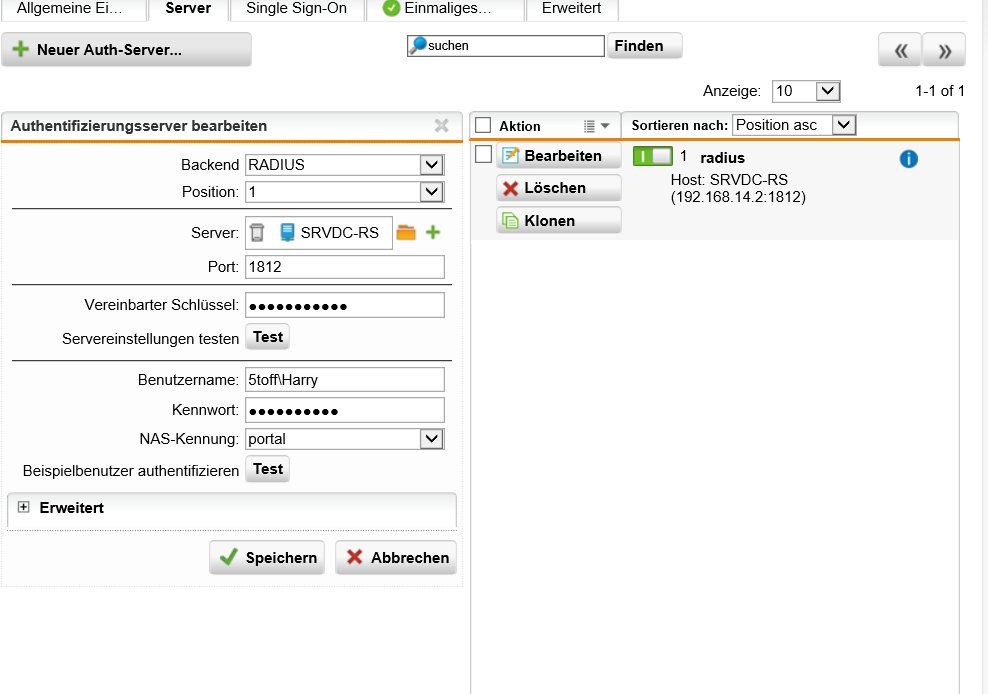

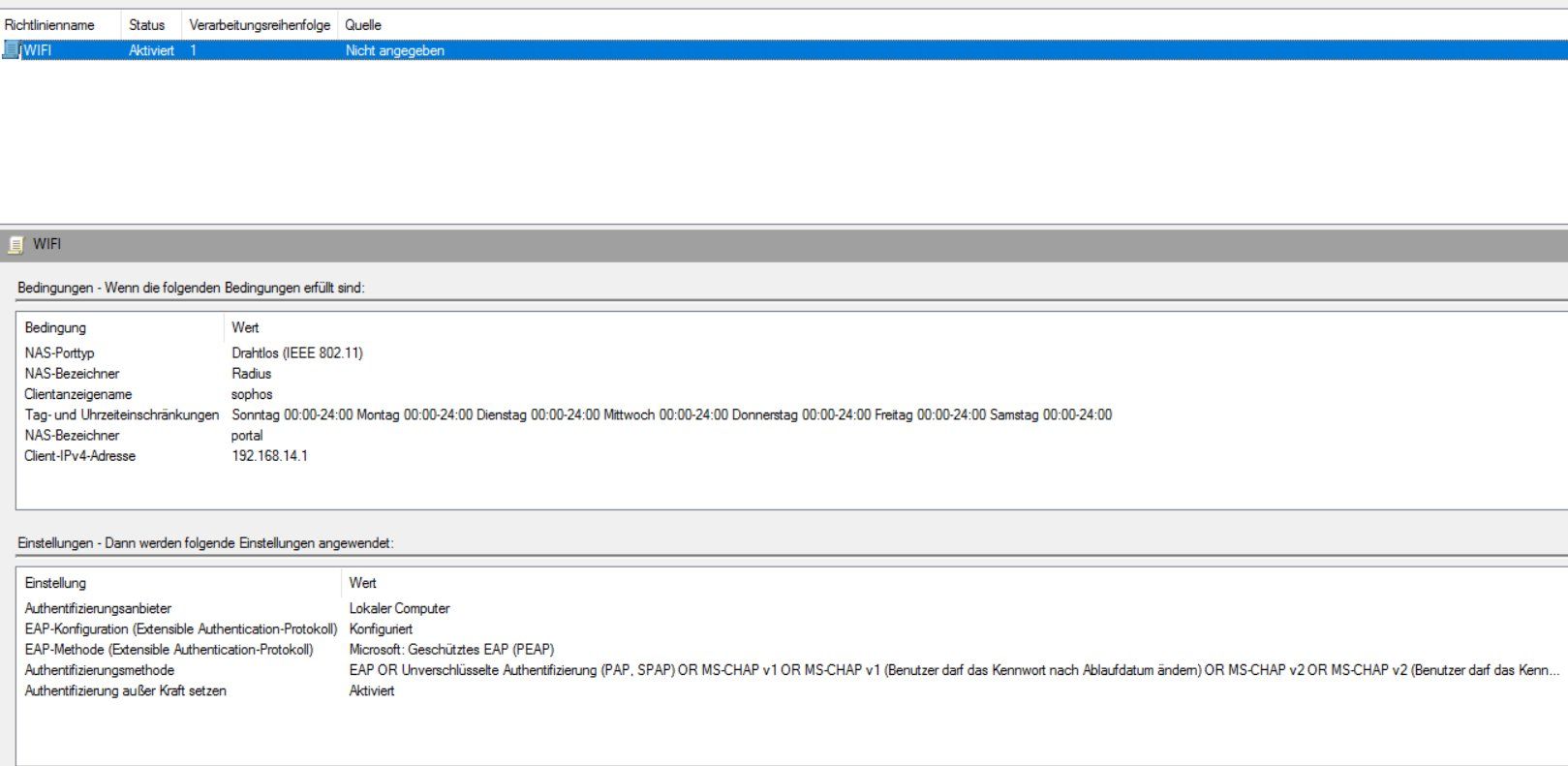

Hallo Leute,

ich bekomme echt die Kriese, versuch seit mehrere Tagen den Radius Server zu konfigurieren, ich bin schon nach zig Anleitungen vorgegangen, aber leider immer das gleiche Resultat...

Log Auszug:

SRVDC-RS 6273 Informationen Microsoft Windows security auditing. Sicherheit 24.03.2018 09:46:47

Der Netzwerkrichtlinienserver hat einem Benutzer den Zugriff verweigert.

Wenden Sie sich an den Administrator des Netzwerkrichtlinienservers, um weitere Informationen zu erhalten.

Benutzer:

Sicherheits-ID: S-1-0-0

Kontoname: 5toff\Harry

Kontodomäne: -

Vollqualifizierter Kontoname: -

Clientcomputer:

Sicherheits-ID: S-1-0-0

Kontoname: -

Vollqualifizierter Kontoname: -

ID der Empfangsstation: -

ID der Anrufstation: -

NAS:

NAS-IPv4-Adresse: -

NAS-IPv6-Adresse: -

NAS-ID: portal

NAS-Porttyp: -

NAS-Port: -

RADIUS-Client:

Clientanzeigename: Sophos

Client-IP-Adresse: 192.168.14.1

Authentifizierungsdetails:

Name der Verbindungsanforderungsrichtlinie: -

Netzwerkrichtlinienname: -

Authentifizierungsanbieter: -

Authentifizierungsserver: SRVDC-RS.5toff.local

Authentifizierungstyp: -

EAP-Typ: -

Kontositzungs-ID: -

Protokollierungsergebnisse: Die Kontoinformationen wurden in die lokale Protokolldatei geschrieben.

Ursachencode: 49

Ursache: Die RADIUS-Anforderung stimmte mit keiner konfigurierten Verbindungsanforderungsrichtlinie (Connection Request Policy, CRP) überein.

ich bekomme echt die Kriese, versuch seit mehrere Tagen den Radius Server zu konfigurieren, ich bin schon nach zig Anleitungen vorgegangen, aber leider immer das gleiche Resultat...

Log Auszug:

SRVDC-RS 6273 Informationen Microsoft Windows security auditing. Sicherheit 24.03.2018 09:46:47

Der Netzwerkrichtlinienserver hat einem Benutzer den Zugriff verweigert.

Wenden Sie sich an den Administrator des Netzwerkrichtlinienservers, um weitere Informationen zu erhalten.

Benutzer:

Sicherheits-ID: S-1-0-0

Kontoname: 5toff\Harry

Kontodomäne: -

Vollqualifizierter Kontoname: -

Clientcomputer:

Sicherheits-ID: S-1-0-0

Kontoname: -

Vollqualifizierter Kontoname: -

ID der Empfangsstation: -

ID der Anrufstation: -

NAS:

NAS-IPv4-Adresse: -

NAS-IPv6-Adresse: -

NAS-ID: portal

NAS-Porttyp: -

NAS-Port: -

RADIUS-Client:

Clientanzeigename: Sophos

Client-IP-Adresse: 192.168.14.1

Authentifizierungsdetails:

Name der Verbindungsanforderungsrichtlinie: -

Netzwerkrichtlinienname: -

Authentifizierungsanbieter: -

Authentifizierungsserver: SRVDC-RS.5toff.local

Authentifizierungstyp: -

EAP-Typ: -

Kontositzungs-ID: -

Protokollierungsergebnisse: Die Kontoinformationen wurden in die lokale Protokolldatei geschrieben.

Ursachencode: 49

Ursache: Die RADIUS-Anforderung stimmte mit keiner konfigurierten Verbindungsanforderungsrichtlinie (Connection Request Policy, CRP) überein.

Der Netzwerkrichtlinienserver hat einem Benutzer den Zugriff verweigert.

Wenden Sie sich an den Administrator des Netzwerkrichtlinienservers, um weitere Informationen zu erhalten.

Benutzer:

Sicherheits-ID: S-1-0-0

Kontoname: host/xxxxxx

Kontodomäne: -

Vollqualifizierter Kontoname: -

Clientcomputer:

Sicherheits-ID: S-1-0-0

Kontoname: -

Vollqualifizierter Kontoname: -

ID der Empfangsstation: 00-1A-8C-7B-85-2A:Radius

ID der Anrufstation: 54-8C-A0-38-02-9C

NAS:

NAS-IPv4-Adresse: -

NAS-IPv6-Adresse: -

NAS-ID: Radius

NAS-Porttyp: Drahtlos (IEEE 802.11)

NAS-Port: 1

RADIUS-Client:

Clientanzeigename: Sophos

Client-IP-Adresse: 192.168.14.1

Authentifizierungsdetails:

Name der Verbindungsanforderungsrichtlinie: -

Netzwerkrichtlinienname: -

Authentifizierungsanbieter: -

Authentifizierungsserver: SRVDC-RS.5toff.local

Authentifizierungstyp: -

EAP-Typ: -

Kontositzungs-ID: -

Protokollierungsergebnisse: Die Kontoinformationen wurden in die lokale Protokolldatei geschrieben.

Ursachencode: 49

Ursache: Die RADIUS-Anforderung stimmte mit keiner konfigurierten Verbindungsanforderungsrichtlinie (Connection Request Policy, CRP) überein.

Wenden Sie sich an den Administrator des Netzwerkrichtlinienservers, um weitere Informationen zu erhalten.

Benutzer:

Sicherheits-ID: S-1-0-0

Kontoname: host/xxxxxx

Kontodomäne: -

Vollqualifizierter Kontoname: -

Clientcomputer:

Sicherheits-ID: S-1-0-0

Kontoname: -

Vollqualifizierter Kontoname: -

ID der Empfangsstation: 00-1A-8C-7B-85-2A:Radius

ID der Anrufstation: 54-8C-A0-38-02-9C

NAS:

NAS-IPv4-Adresse: -

NAS-IPv6-Adresse: -

NAS-ID: Radius

NAS-Porttyp: Drahtlos (IEEE 802.11)

NAS-Port: 1

RADIUS-Client:

Clientanzeigename: Sophos

Client-IP-Adresse: 192.168.14.1

Authentifizierungsdetails:

Name der Verbindungsanforderungsrichtlinie: -

Netzwerkrichtlinienname: -

Authentifizierungsanbieter: -

Authentifizierungsserver: SRVDC-RS.5toff.local

Authentifizierungstyp: -

EAP-Typ: -

Kontositzungs-ID: -

Protokollierungsergebnisse: Die Kontoinformationen wurden in die lokale Protokolldatei geschrieben.

Ursachencode: 49

Ursache: Die RADIUS-Anforderung stimmte mit keiner konfigurierten Verbindungsanforderungsrichtlinie (Connection Request Policy, CRP) überein.