Speicherort Zertifikate im LDAP

Moin,

ich habe mal eine grundsätzliche Frage zu Zertifikaten im LDAP. Wie, bzw wo kann ich einzelne Zertifikate im LDAP löschen?

Ich bin mir jetzt nicht sicher, aber könnte das in diesem Pfad sein:

CN=OID,CN=Public Key Services,CN=Services,CN=Configuration,DC=subdomain,DC=doamin,DC=de

Wenn ich mir jetzt ein Zertifikat ansehe, dann kann ich keinen Bezug zu den Einträgen in den Container CN=OID herstellen.

Das ist wie gesagt aber auch nur eine Vermutung von mir, dass hier die Zertifikate liegen.

Im Container CN=AIA ist ja nur, bzw. sind ja nur die eigentliche Zertifierungsstelle gelistet.

Wenn man sich das Attribut "cACertificate" ansieht, dann erkenne ich in diesem Fall 4 Einträge.

ich habe mal eine grundsätzliche Frage zu Zertifikaten im LDAP. Wie, bzw wo kann ich einzelne Zertifikate im LDAP löschen?

Ich bin mir jetzt nicht sicher, aber könnte das in diesem Pfad sein:

CN=OID,CN=Public Key Services,CN=Services,CN=Configuration,DC=subdomain,DC=doamin,DC=de

Wenn ich mir jetzt ein Zertifikat ansehe, dann kann ich keinen Bezug zu den Einträgen in den Container CN=OID herstellen.

Das ist wie gesagt aber auch nur eine Vermutung von mir, dass hier die Zertifikate liegen.

Im Container CN=AIA ist ja nur, bzw. sind ja nur die eigentliche Zertifierungsstelle gelistet.

Wenn man sich das Attribut "cACertificate" ansieht, dann erkenne ich in diesem Fall 4 Einträge.

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 374197

Url: https://administrator.de/forum/speicherort-zertifikate-im-ldap-374197.html

Ausgedruckt am: 19.06.2025 um 15:06 Uhr

12 Kommentare

Neuester Kommentar

Zertifikate löscht man nicht, man Revoked (Wiederruft) sie. Grundregel NR. 1 einer CA.

Zum Thema siehe Certificate Directory

Zum Thema siehe Certificate Directory

War klar, das von dir nur Müll als Rückantwort kommt.

Hi,

wenn Du von einer Windows CA sprichst:

Hier sind die Zertifikate meines Wissens in der DB des CA-Dienst gespeichert.

Im AD sind diese nur veröffentlicht. Die Verteilung auf die Clients erfolgt per GPO.

An Benutzerobjekten kann man Zertifikate "anhängen". Diese werden dann im Attribut "userCertificate" des Benutzerobjekts gespeichert.

Was unter

CN=Public Key Services,CN=Services,CN=Configuration,DC=subdomain,DC=doamin,DC=de

steht sind meines Wissens nur Informationen über die CA und über die Zertifikatsvorlagen.

Schau mal hier: How Certificate Services Works

Dort steht auch etwas über den OID-Container.

E.

wenn Du von einer Windows CA sprichst:

Hier sind die Zertifikate meines Wissens in der DB des CA-Dienst gespeichert.

Im AD sind diese nur veröffentlicht. Die Verteilung auf die Clients erfolgt per GPO.

An Benutzerobjekten kann man Zertifikate "anhängen". Diese werden dann im Attribut "userCertificate" des Benutzerobjekts gespeichert.

Was unter

CN=Public Key Services,CN=Services,CN=Configuration,DC=subdomain,DC=doamin,DC=de

steht sind meines Wissens nur Informationen über die CA und über die Zertifikatsvorlagen.

Schau mal hier: How Certificate Services Works

Dort steht auch etwas über den OID-Container.

E.

Kuckuck.

https://docs.microsoft.com/en-us/windows-server/administration/windows-c ...

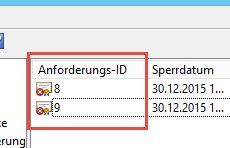

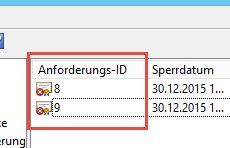

Einfach DeleteRow die Anforderungs-ID übergeben die in der Konsole bei jeder Anforderung steht.

Einfach DeleteRow die Anforderungs-ID übergeben die in der Konsole bei jeder Anforderung steht.

certutil -deleterow <ID>