Split DNS bei einer VPN Site2Site Verbindung - Wo konfigurieren?

Hallo zusammen,

Ich habe eine VPN IPsec Site2Site Verbindung zwischen einer XG115 FW und einer WatchGuard FW. Es funktioniert soweit alles gut und nun möchte ich für die entfernten Clients, welche hinter der Sophos FW hängen einen zusätzlichen DNS verteilen, sodass Sie auch von der anderen Seite sich am DC Server anmelden können und die DNS Auflösung, welcher auch auf dem DC Server läuft, machen können.

Aktuell kann ich von den Clients von der Gegenseite via die IP Verbindung alle Server, welche ich im VPN Tunnel unter den Remote Hosts angegeben habe, erreichen.

Da Sie den DNS Server der Sophos nur nutzen, welcher in den DHCP Einstellungen hinterlegt ist, können sie logischerweise nicht die Server von der anderen Seite via dem DNS Namen erreichen.

Nun ist meine Frage, an welcher Stelle sollte ich am besten den Remote DNS Server für die Clients welcher hinter der Sophos sind angeben?

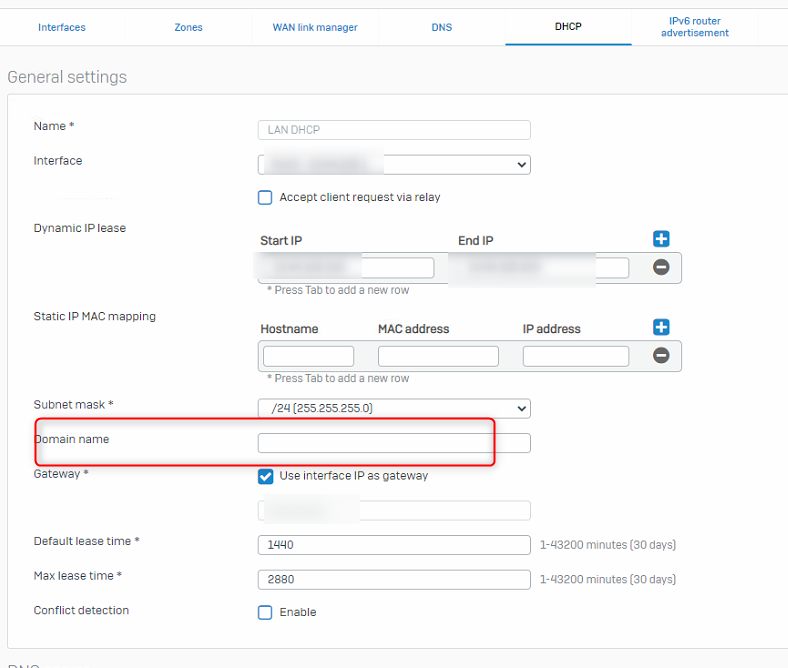

Soll ich dies einfach auf der Sophos in der DHCP Einstellung hinterlegen, sodass ich als primären DNS Server die Sophos angebe und als zweiten DNS Server den DC Server welcher auf der anderen Seite der VPN Verbindung steht angeben?

Oder sollte ich dies lieber irgendwo in der VPN Site2Site Anbindung konfigurieren, sodass die DNS Server im VPN Tunnel bekannt sind und eine Art "Split DNS" Konfiguration vorhanden ist? Ich weiss garnicht wo man das genau konfigurieren muss.

Wie habt ihr das bei euch konfiguriert für eine Site2Site VPN Verbindung?

Vielen Dank vorab für eure Hilfe!

Ich habe eine VPN IPsec Site2Site Verbindung zwischen einer XG115 FW und einer WatchGuard FW. Es funktioniert soweit alles gut und nun möchte ich für die entfernten Clients, welche hinter der Sophos FW hängen einen zusätzlichen DNS verteilen, sodass Sie auch von der anderen Seite sich am DC Server anmelden können und die DNS Auflösung, welcher auch auf dem DC Server läuft, machen können.

Aktuell kann ich von den Clients von der Gegenseite via die IP Verbindung alle Server, welche ich im VPN Tunnel unter den Remote Hosts angegeben habe, erreichen.

Da Sie den DNS Server der Sophos nur nutzen, welcher in den DHCP Einstellungen hinterlegt ist, können sie logischerweise nicht die Server von der anderen Seite via dem DNS Namen erreichen.

Nun ist meine Frage, an welcher Stelle sollte ich am besten den Remote DNS Server für die Clients welcher hinter der Sophos sind angeben?

Soll ich dies einfach auf der Sophos in der DHCP Einstellung hinterlegen, sodass ich als primären DNS Server die Sophos angebe und als zweiten DNS Server den DC Server welcher auf der anderen Seite der VPN Verbindung steht angeben?

Oder sollte ich dies lieber irgendwo in der VPN Site2Site Anbindung konfigurieren, sodass die DNS Server im VPN Tunnel bekannt sind und eine Art "Split DNS" Konfiguration vorhanden ist? Ich weiss garnicht wo man das genau konfigurieren muss.

Wie habt ihr das bei euch konfiguriert für eine Site2Site VPN Verbindung?

Vielen Dank vorab für eure Hilfe!

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 4332044044

Url: https://administrator.de/forum/split-dns-bei-einer-vpn-site2site-verbindung-wo-konfigurieren-4332044044.html

Ausgedruckt am: 17.07.2025 um 02:07 Uhr

12 Kommentare

Neuester Kommentar

irgendwo in der VPN Site2Site Anbindung konfigurieren, sodass die DNS Server im VPN Tunnel bekannt sind und eine Art "Split DNS" Konfiguration vorhanden ist?

Das ist bekanntlich bei Site-2-Site VPNs nicht vorgesehen. DNS Funktionen haben mit Site-2-Site VPNs nichts zu tun und sind eine völlig separate Baustelle. Wo willst du das auch konfigurieren? Sowas gibt es nur bei Client VPNs.Deine Option 1 ist dann also der richtige Weg.

Moin,

da muss ich den Kollegen @aqui leider korrigieren.

Wenn die Remote Clients sich an der Domäne anmelden sollen, dann brauchen die zwingend(!) einen DC als primären DNS-Server eingetragen. Oder du bringst der Sophos bei, wo sie sich Antworten für die AD-Domäne besorgen kann (conditional fotwarding)

Je nach Standortgröße kann es auch sinnvoll sein in der Site einen (RO-)DC aufzustellen, der dann die lokalen Anmeldungen und DNS-Anfragen regelt, ohne das alles über die Leitung muss.

vg,

Slainte

da muss ich den Kollegen @aqui leider korrigieren.

Wenn die Remote Clients sich an der Domäne anmelden sollen, dann brauchen die zwingend(!) einen DC als primären DNS-Server eingetragen. Oder du bringst der Sophos bei, wo sie sich Antworten für die AD-Domäne besorgen kann (conditional fotwarding)

Je nach Standortgröße kann es auch sinnvoll sein in der Site einen (RO-)DC aufzustellen, der dann die lokalen Anmeldungen und DNS-Anfragen regelt, ohne das alles über die Leitung muss.

vg,

Slainte

Wenn die Remote Clients sich an der Domäne anmelden sollen, dann brauchen die zwingend(!) einen DC als primären DNS-Server eingetragen.

Da hast du mich dann wiederum missverstanden... Das das auf den Clients so sein muss steht völlig außer Frage. Nur bei Router oder Firewall Komponenten die einen Site-to-Site VPN Tunnel aufbauen ist das völlig irrelevant, denn die dafür entsprechenden VPN Protokolle haben keinerlei Möglichkeiten irgendwelchen Clients irgendwelche DNS Server zu übermitteln. Das wäre auch sinnfrei weil diese ja lediglich den Tunnel zur Verfügung stellen. Da sind VPN und DNS zwei völlig getrennte Baustellen. Es ging oben rein NUR ums VPN. Alles was dazu in den Dokus steht bezieht sich auf Client VPNs also Clients die sich direkt auf einem VPN Server einloggen der dem Client ein VPN spezifischen DNS mitgibt. Sowas gibt es bei Site-to-Site VPNs prinzipbedingt nicht. Sorry, wenn das doppeldeutig war.

Muss das wirklich zwingend der primäre DNS sein oder kann ich den DC auch als sekundären DNS mitangeben in den DHCP Optionen?

So funktionieren die DNS-Einstellungen nicht. Der sekundäre DNS wird nur angefragt, wenn der erste ÜBERHAUPT NICHT antwortet. Wenn der erste mit "die Domäne kenn ich nicht" antwortet, wird der 2te DNS-Server nicht mehr gefragt.Die Antwort auf deine Frage lautet also: Ja!

Allerdings geht noch nicht das ich nur den server ohne den FQDN anpingen kann, das kann ich hier von meinem Netz aus. Ist das noch eine spezielle Einstellung die fehlt?

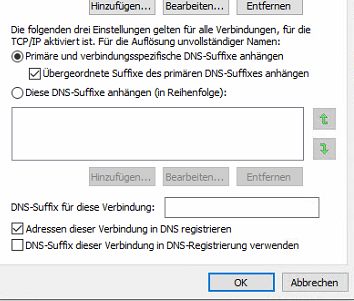

Du musst den Domain-Teil in den DNS Einstellung am Client als DNS Suffix eintragen - spricht aber auch nichts dagegen das per DHCP zu tun.Und an der Stelle sei nicht angemerkt: "PING" ist kein Tool um DNS-Auflösung zu testen

der DNS Traffic direkt auch mit einer ipsec_route für die Clients gesteuert werden kann:

Das ist Unsinn und kann so bei einem S-2-S Design nichts bewirken wie schon mehrfach oben gesagt. Mal abgesehen davon das es technischer Unsinn ist mit PBR Routing im DNS Umfeld zu arbeiten.Kollege @SlainteMhath hat ja schon alle wirklich relevanten Schritte zur Lösung umfassend erklärt.