Statische Route zu pfsense hinter fritzbox

Guten Tag,

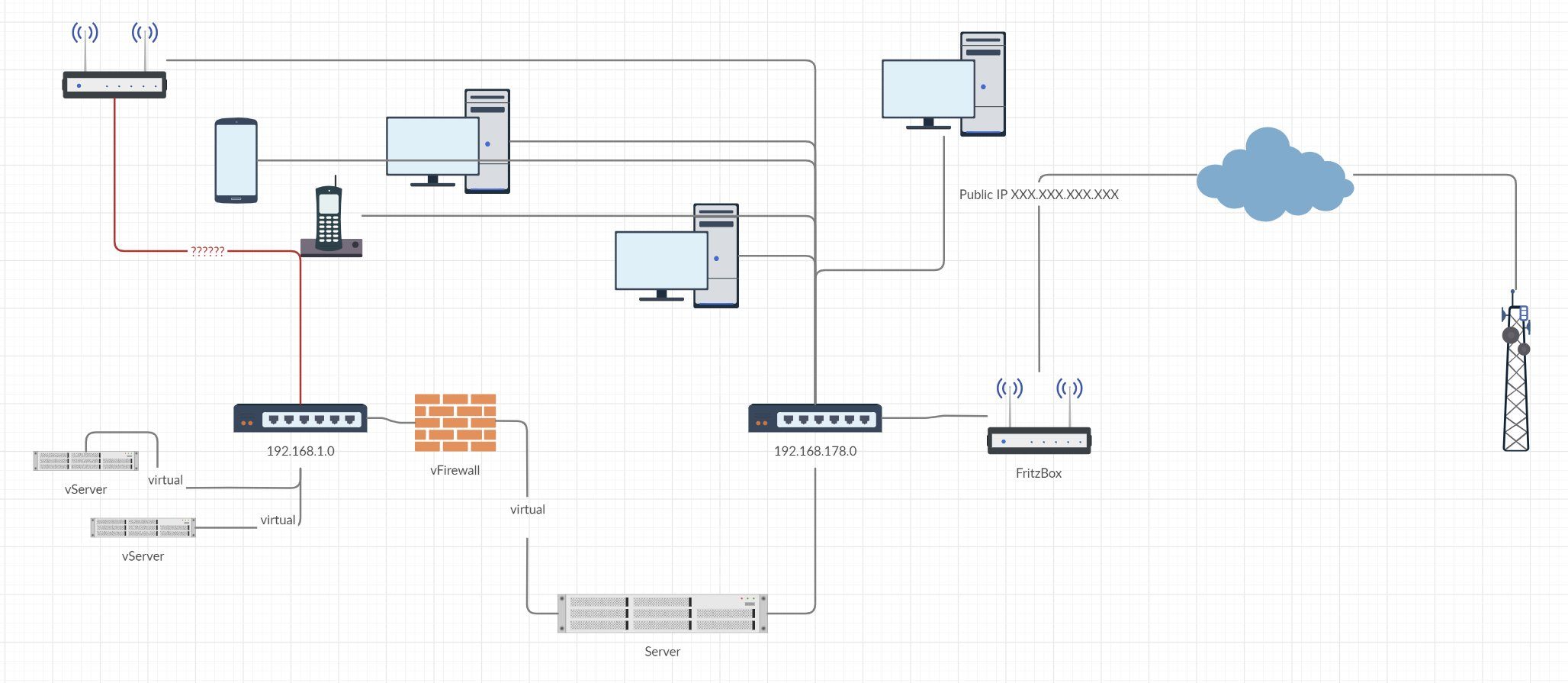

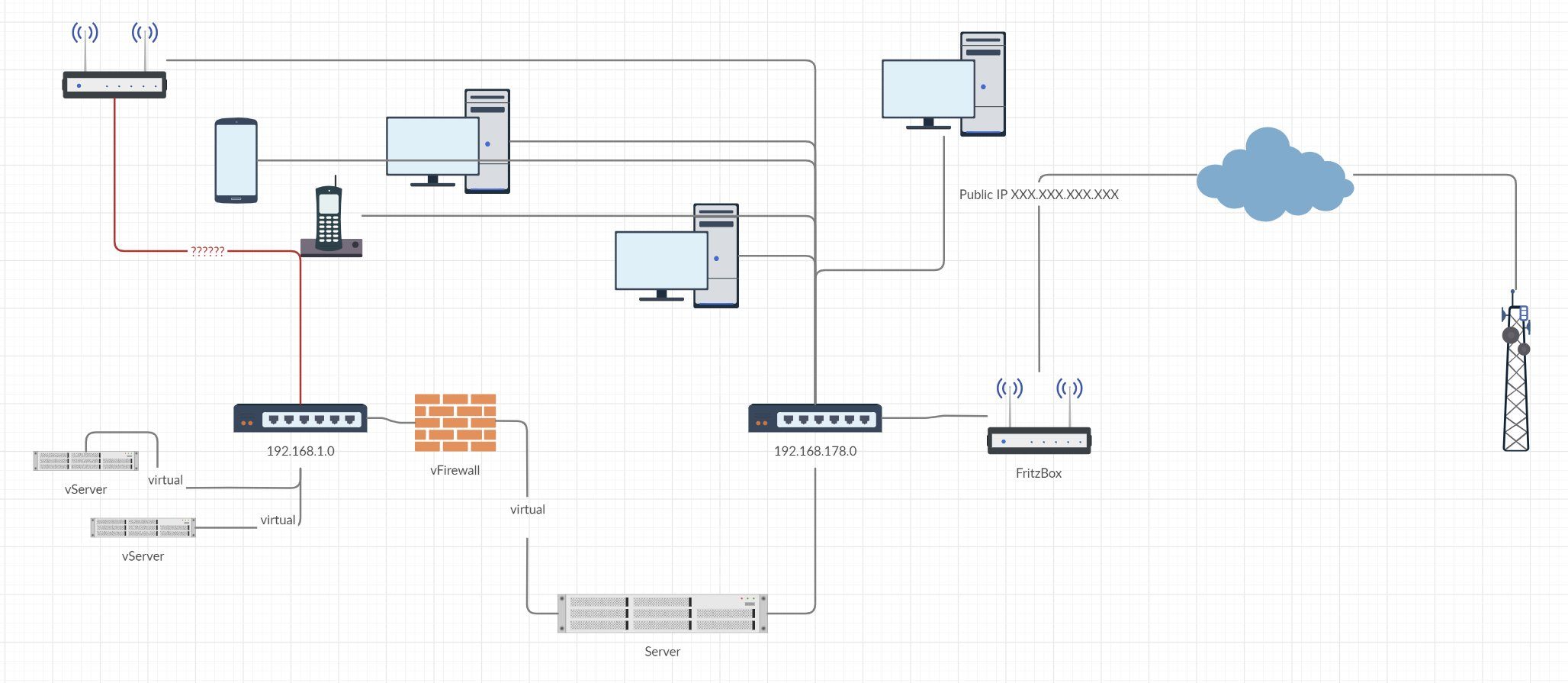

Ich möchte eine Verbindung zwischen dem Netzwerk der FritzBox und der Pfsense herstellen. Ich habe dazu auf der Fritze eine statische Route zum pfSense Netz erstellt und die pfsense als einzige Freigabe mit exposed Host versehen, jedoch kann ich nicht auf Geräte aus dem anderen Netz zugreifen. Dazu Was mache ich falsch? Muss ich hierzu gewisse NAT Rules auf der pfSense konfigurieren? An einem Site to Site mit gleicher Remoteadresse und Subnet bin ich gescheitert.

Bilder zu Aufbau und statischer Route findet ihr im Anhang.

Eckdaten:

LAN IP Fritze: 192.168.178.1

WAN IP pfSense: 192.168.178.254

LAN IP pfsense: 192.168.1.1

Ein Ping aus dem pfsense LAN in das fritze LAN ist möglich, nur nicht umgekehrt.

Ich würde mich über eine hilfreiche Antwort freuen.

LG Anazhir

PS: Fragen wie: "Wieso willst du eine pfSense hinter eine fritze packen?", oder "Warum legst du nicht alle Geräte in ein Netz?" kann man sich sparen. Ich möchte es einfach so.

Ich möchte eine Verbindung zwischen dem Netzwerk der FritzBox und der Pfsense herstellen. Ich habe dazu auf der Fritze eine statische Route zum pfSense Netz erstellt und die pfsense als einzige Freigabe mit exposed Host versehen, jedoch kann ich nicht auf Geräte aus dem anderen Netz zugreifen. Dazu Was mache ich falsch? Muss ich hierzu gewisse NAT Rules auf der pfSense konfigurieren? An einem Site to Site mit gleicher Remoteadresse und Subnet bin ich gescheitert.

Bilder zu Aufbau und statischer Route findet ihr im Anhang.

Eckdaten:

LAN IP Fritze: 192.168.178.1

WAN IP pfSense: 192.168.178.254

LAN IP pfsense: 192.168.1.1

Ein Ping aus dem pfsense LAN in das fritze LAN ist möglich, nur nicht umgekehrt.

Ich würde mich über eine hilfreiche Antwort freuen.

LG Anazhir

PS: Fragen wie: "Wieso willst du eine pfSense hinter eine fritze packen?", oder "Warum legst du nicht alle Geräte in ein Netz?" kann man sich sparen. Ich möchte es einfach so.

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 595238

Url: https://administrator.de/forum/statische-route-zu-pfsense-hinter-fritzbox-595238.html

Ausgedruckt am: 17.07.2025 um 08:07 Uhr

21 Kommentare

Neuester Kommentar

Zitat von @Anazhir:

Guten Tag,

Ich habe dazu auf der Fritze eine statische Route zum pfSense Netz erstellt und die pfsense als einzige Freigabe mit exposed Host versehen, jedoch kann ich nicht auf Geräte aus dem anderen Netz zugreifen.

Guten Tag,

Ich habe dazu auf der Fritze eine statische Route zum pfSense Netz erstellt und die pfsense als einzige Freigabe mit exposed Host versehen, jedoch kann ich nicht auf Geräte aus dem anderen Netz zugreifen.

Warum machst Du die pfsense zum exposed host?

Du weißt schon, daß das eine von dem anderen völlig unabhängig ist und Du keinen exposed host brauchst um in den LANs hinter der Fritte Verbindungen aufzubauen?

Dazu Was mache ich falsch? Muss ich hierzu gewisse NAT Rules auf der pfSense konfigurieren?

Vermutlich hast Du entweder die Windows-Firewall außer acht gelassen oder das NAT auf der pfsense nicht abgeschaltet.

An einem Site to Site mit gleicher Remoteadresse und Subnet bin ich gescheitert.

Was meinst Du damit genau?

Ein Ping aus dem pfsense LAN in das fritze LAN ist möglich, nur nicht umgekehrt.

Dann hast Du das NAT auf der pfsense nciht abgeschaltet, daß per default aktiv ist.

PS: Fragen wie: "Wieso willst du eine pfSense hinter eine fritze packen?", oder "Warum legst du nicht alle Geräte in ein Netz?" kann man sich sparen. Ich möchte es einfach so.

Das ist aber nicht zielführend. Manchmal kann man besseren Rat geben, wenn man die ursprüngliche Intention kennt. "Ich will das so" führt meisten zu falschen "Lösungen".

lks

Zitat von @Anazhir:

Ich habe exposed Host aktiviert, da auf den vServern ein Webserver und mehrere Gameserver laufen und der Traffic direkt an die pfSense gehen soll. Ich möchte mich von überall darauf verbinden können, deswegen ist NAT auch aktiviert.

Ich habe exposed Host aktiviert, da auf den vServern ein Webserver und mehrere Gameserver laufen und der Traffic direkt an die pfSense gehen soll. Ich möchte mich von überall darauf verbinden können, deswegen ist NAT auch aktiviert.

Dann mußt Du halt das NAT durch entsprechende Regeln für das Frittennetz, das am WAN-Port der pfsense hängt ausschalten.

Aber Du kannst generell auch das NAT an der pfsense auschalten, weil die Fritte schon das NAT macht.

lks

Ansonsten steht wie immer HIER alles was du zu dem Thema Kaskade wissen musst:

IPsec IKEv2 VPN für mobile Benutzer auf der pfSense oder OPNsense Firewall einrichten

IPsec IKEv2 VPN für mobile Benutzer auf der pfSense oder OPNsense Firewall einrichten

Zitat von @Anazhir:

Noch abschließend, falls jmd das gleiche Problem hat: Es muss diese Regel im WAN Interface gesetzt werden.

Source: WAN net

Destination: any

Port: any

Noch abschließend, falls jmd das gleiche Problem hat: Es muss diese Regel im WAN Interface gesetzt werden.

Source: WAN net

Destination: any

Port: any

Wozu hast Du dann überhaupt eine pfsense.

lks

Noch abschließend, falls jmd das gleiche Problem hat: Es muss diese Regel im WAN Interface gesetzt werden.

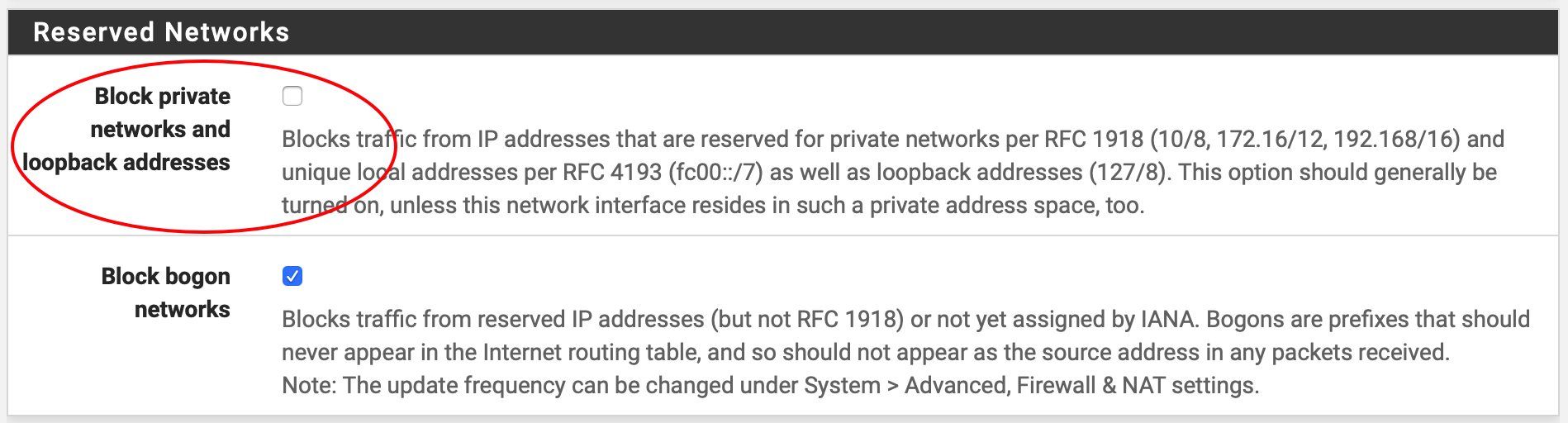

Das ist natürlich Quatsch und öffnet fahrlässigerweise die Firewall. Die Default Regel macht das schon völlig ohne zutun.Das Einzige was wichtig ist in einer kaskadenkonfiguratiuon mit einem Router davor und doppeltem NAT ist das am WAN Port der Haken entfernt wird der RFC1918 IP netze blockiert. Das Koppelnetz vom Router (hier FritzBox) ist in der Regel ja immer ein RFC 1918 Privates IP Netz !

Preiswerte, VPN fähige Firewall im Eigenbau oder als Fertiggerät

Das hatte ich bereits deaktiviert und es brachte keine Lösung.

Dann hast du sinnloserweise an der NAT Konfig rumgefummelt und die Default Konfig "verschlimmbessert".Man muss dort in einer Kaskadenkonfig wie deiner kein bischen konfigurieren, denn das macht die Default Konfig alles von sich aus allein.

Gut wenn du nur aus dem Koppelnetz (FritzBox LAN auf pfSense WAN) das Konfig GUI der pfSense erreichen willst ist das natürlich OK und dann auch notwendig so eine Regel einzufügen.

Normalerweise sollten sich aber niemals Clients in dem Koppelnetz befinden. Das zeigt schon das dein netzwerk Design nicht das Beste ist...aber egal.

Fahrlässig ist dann nur das du den Port auf any und Destination any gesetzt hast, denn damit hast du Tür und Tor geöffnet zumal davor die FritzBox mit dem Exposted Host ALLES auf den WAN Port freigibt.

Sinnvoll wäre gewesen das wenigstens rein auf das Konfig GUI einzuschränken also:

Source: WAN_net

Destination: WAN IP_address

Port: TCP 80, 443

Kollege @Lochkartenstanzer hat ansonsten Recht wenn er dann nach der Sinnhaftigkeit einer Firewall fragt wenn man eh alles ala Scheunentor freigibt.

Das ist völlig sinnfrei was du jetzt gemacht hast. Der Alias WAN_NET bezeichnet ja nichts anderes als das Netzwerk was am WAN Port anliegt. Bei dir also 192.168.178.0 /24

Du hast jetzt sinnloserweise nur den Alias durch die IP Netzwerkadresse ersetzt was ja aber im Endeffekt exakt das gleiche ist.

Völlig überflüssig also da nur kosmetisch.

Der Knackpunt sind die Ports, denn diese bestimmen die Dienste die auf die Firewall zugreifen dürfen.

Es bleibt also dabei das es rein nur für den GUI Konfig Zugriff dies dann auf die HTTP(S) TCP Ports limitiert wird. Sprich:

Source: WAN_net, Port: any

Destination: WAN IP_address, Port: TCP 80, 443

Fertisch

Wie gesagt: In das Koppelnetz zwischen FritzBox und pfSense gehören normalerweise niemals Endgeräte so das diese Regel gar nicht existieren sollte.

Es stellt sich dann wirklich die Frage der Siunnhaftigkeit einer Firewall...aber egal !

Du hast jetzt sinnloserweise nur den Alias durch die IP Netzwerkadresse ersetzt was ja aber im Endeffekt exakt das gleiche ist.

Völlig überflüssig also da nur kosmetisch.

Der Knackpunt sind die Ports, denn diese bestimmen die Dienste die auf die Firewall zugreifen dürfen.

Es bleibt also dabei das es rein nur für den GUI Konfig Zugriff dies dann auf die HTTP(S) TCP Ports limitiert wird. Sprich:

Source: WAN_net, Port: any

Destination: WAN IP_address, Port: TCP 80, 443

Fertisch

Wie gesagt: In das Koppelnetz zwischen FritzBox und pfSense gehören normalerweise niemals Endgeräte so das diese Regel gar nicht existieren sollte.

Es stellt sich dann wirklich die Frage der Siunnhaftigkeit einer Firewall...aber egal !