Suche HA-fähigen Proxy bzw Konzept bzw HowTo

Hi,

ich hab das ganze System HA-mäßig aus- und aufgebaut...

nun soll ein Proxy mit rein für verschiedene Aufgaben (PS: keine Kommentare zu meinen mal-Künsten :p)

grobes System: Win2012(r2) Server, 80 Geräte, HA-Aufbau

Zum Thema:

gesucht ist ein Proxy mit folgenden Anforderungen, mein Wissen ist dahingehend rel. dünn bis dato...

- HA-fähig (falls machbar)

- WAN1 + WAN2 + WAN3 (WAN3 wäre optional)

- Website Filter - deny für gewisse User und gewisse Websites (YouTube)

- LDAP Anbindung bzw. WindowsDomäne(User) auslesen? (damit ich nicht alles doppelt eintackern muss)

- Traffic-Logs --> Welcher User/Client hat welche Seite besucht, evtl. mit Datum/Uhrzeit falls machbar

- Volumen-Logs --> Welches Team braucht am meisten Volumen (per User oder FQDN?)

- performant --> es sollte sich nicht zum Engpass entwickeln

- unsichtbar für die User

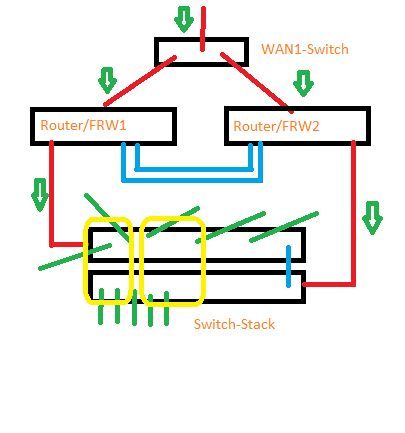

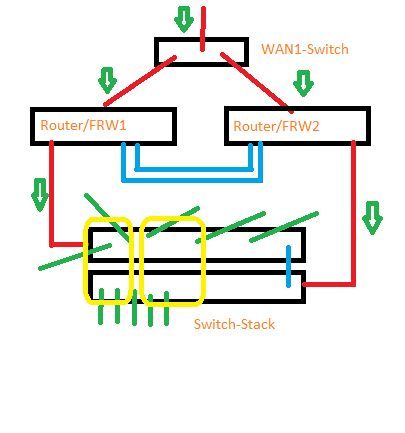

ich hab mal ne grobe Skizze des Aufbaus angehängt

Unser System vor den Servern anhand meines Kunstwerkes (von oben nach unten)

- die WAN1 Verbindung kommt an und wird in einen Switch gejagt (erster schwarzer Kasten).

- von dort geht ein Kabel zum Router1 (2.Kasten links) auf WAN1 und ein Kabel zum Router2 (3.Kasten rechts) auch auf WAN1

- diese 2 Router sind im HA Modus geschaltet. D.h. primär läuft alles über den linken Strang (Router1).... sollten die 2 Heartbeat-Kabel in der Mitte (blaue Verbindung) kein Signal mehr geben wird automatisch auf Router2 umgeschaltet. --> für die Besserwisser, ja in der Zeichnung fehlt die Anbindung von WAN2 damit das Konzept Sinn macht ;)

-Von jedem Router geht nun ein Kabel in den Switch Stack. Router1 auf den oberen StackMember, Router2 auf den unteren StackMember.

die grünen Linien in den StackMembern sind die Ableitungen zu Servern und anderen Switchen... die 2 gelben Kreise sind Port-LAGs (je 4GB)

Das Rätsel (für mich) ... WIE bekomme ich da einen Proxy rein, der die Anforderungen erfüllt UND nach Möglichkeit HA fähig ist um das HA-Konzept nicht rissig werden zu lassen

Sinn würde es ja theoretisch nur vor den Routern machen oder? und dann einen für WAN1 und einen für WAN2 (damit wäre ich ja evtl. je nach config HA fähig)

- jeder mit 3 Netzwerkbuchsen (1x in, 2x out) und quasi den Proxy dort platzieren(ersetzen) wo jetzt der WAN1 Switch sitzt (es ist nur WAN1 eingezeichnet, einfach doppelt vorstellen)

wie gesagt, so ist meine grobe Vorstellung in Verbindung mit den Gegebenheiten und den Anforderungen

bin erstmal für eine Software Lösung?! wie auch für eine Hardwarelösung offen...

Gruß und danke für Input und Denkanstöße

ich hab das ganze System HA-mäßig aus- und aufgebaut...

nun soll ein Proxy mit rein für verschiedene Aufgaben (PS: keine Kommentare zu meinen mal-Künsten :p)

grobes System: Win2012(r2) Server, 80 Geräte, HA-Aufbau

Zum Thema:

gesucht ist ein Proxy mit folgenden Anforderungen, mein Wissen ist dahingehend rel. dünn bis dato...

- HA-fähig (falls machbar)

- WAN1 + WAN2 + WAN3 (WAN3 wäre optional)

- Website Filter - deny für gewisse User und gewisse Websites (YouTube)

- LDAP Anbindung bzw. WindowsDomäne(User) auslesen? (damit ich nicht alles doppelt eintackern muss)

- Traffic-Logs --> Welcher User/Client hat welche Seite besucht, evtl. mit Datum/Uhrzeit falls machbar

- Volumen-Logs --> Welches Team braucht am meisten Volumen (per User oder FQDN?)

- performant --> es sollte sich nicht zum Engpass entwickeln

- unsichtbar für die User

ich hab mal ne grobe Skizze des Aufbaus angehängt

Unser System vor den Servern anhand meines Kunstwerkes (von oben nach unten)

- die WAN1 Verbindung kommt an und wird in einen Switch gejagt (erster schwarzer Kasten).

- von dort geht ein Kabel zum Router1 (2.Kasten links) auf WAN1 und ein Kabel zum Router2 (3.Kasten rechts) auch auf WAN1

- diese 2 Router sind im HA Modus geschaltet. D.h. primär läuft alles über den linken Strang (Router1).... sollten die 2 Heartbeat-Kabel in der Mitte (blaue Verbindung) kein Signal mehr geben wird automatisch auf Router2 umgeschaltet. --> für die Besserwisser, ja in der Zeichnung fehlt die Anbindung von WAN2 damit das Konzept Sinn macht ;)

-Von jedem Router geht nun ein Kabel in den Switch Stack. Router1 auf den oberen StackMember, Router2 auf den unteren StackMember.

die grünen Linien in den StackMembern sind die Ableitungen zu Servern und anderen Switchen... die 2 gelben Kreise sind Port-LAGs (je 4GB)

Das Rätsel (für mich) ... WIE bekomme ich da einen Proxy rein, der die Anforderungen erfüllt UND nach Möglichkeit HA fähig ist um das HA-Konzept nicht rissig werden zu lassen

Sinn würde es ja theoretisch nur vor den Routern machen oder? und dann einen für WAN1 und einen für WAN2 (damit wäre ich ja evtl. je nach config HA fähig)

- jeder mit 3 Netzwerkbuchsen (1x in, 2x out) und quasi den Proxy dort platzieren(ersetzen) wo jetzt der WAN1 Switch sitzt (es ist nur WAN1 eingezeichnet, einfach doppelt vorstellen)

wie gesagt, so ist meine grobe Vorstellung in Verbindung mit den Gegebenheiten und den Anforderungen

bin erstmal für eine Software Lösung?! wie auch für eine Hardwarelösung offen...

Gruß und danke für Input und Denkanstöße

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 291063

Url: https://administrator.de/forum/suche-ha-faehigen-proxy-bzw-konzept-bzw-howto-291063.html

Ausgedruckt am: 26.07.2025 um 14:07 Uhr

7 Kommentare

Neuester Kommentar

Hallo,

Ist die private Internet-Nutzung durch den Arbeitgeber nicht gestattet, darf er unter bestimmten Voraussetzungen überwachen, was Beschäftigte mit dem Arbeitsplatz-PC oder Firmen-Laptop machen. Dies wird damit begründet, dass eine unerlaubte private Internet-Nutzung letztlich einen Missbrauch der Arbeitszeit darstellt.

Um dem zu begegnen, ist eine stichprobenartige Überprüfung durch den Arbeitgeber zulässig.

Eine permanente Überwachung als eine Art elektronischer Leistungskontrolle ist aber nicht erlaubt. Da kann man nichts gestalten....

Mit freundlichen Grüßen Andreas

danke für Input und Denkanstöße

Zitat von @neueradmuser:

andererseits ist das auch gar nicht die frage, das muss mein Vorgesetzter klären / "rechtssicher" gestalten ;)

andererseits ist das auch gar nicht die frage, das muss mein Vorgesetzter klären / "rechtssicher" gestalten ;)

Ist die private Internet-Nutzung durch den Arbeitgeber nicht gestattet, darf er unter bestimmten Voraussetzungen überwachen, was Beschäftigte mit dem Arbeitsplatz-PC oder Firmen-Laptop machen. Dies wird damit begründet, dass eine unerlaubte private Internet-Nutzung letztlich einen Missbrauch der Arbeitszeit darstellt.

Um dem zu begegnen, ist eine stichprobenartige Überprüfung durch den Arbeitgeber zulässig.

Eine permanente Überwachung als eine Art elektronischer Leistungskontrolle ist aber nicht erlaubt. Da kann man nichts gestalten....

Mit freundlichen Grüßen Andreas

Am weitesten verbreitet ist wohl Squid.

- HA-fähig (falls machbar)

Was heißt das? Ich kann in einem Proxy PAC Script zwei Proxys übergeben, wenn der eine tot ist müssten die meisten Browser damit klarkommen den anderen zu benutzen. Wenn das an HA reicht kannst du das mit jedem Proxy erreichen.

- WAN1 + WAN2 + WAN3 (WAN3 wäre optional)

Der Proxy nutzt grundsätzlich mal einen Standardgateway, der Gateway Router verteilt dann die Zugriffe ins WAN.

Es gibt auch Büchsen die alles ineinander vereinen, z.B. von Barracuda, kosten aber einiges.

- Website Filter - deny für gewisse User und gewisse Websites (YouTube)

- LDAP Anbindung bzw. WindowsDomäne(User) auslesen? (damit ich nicht alles doppelt eintackern muss)

- Traffic-Logs --> Welcher User/Client hat welche Seite besucht, evtl. mit Datum/Uhrzeit falls machbar

- Volumen-Logs --> Welches Team braucht am meisten Volumen (per User oder FQDN?)

- performant --> es sollte sich nicht zum Engpass entwickeln

- LDAP Anbindung bzw. WindowsDomäne(User) auslesen? (damit ich nicht alles doppelt eintackern muss)

- Traffic-Logs --> Welcher User/Client hat welche Seite besucht, evtl. mit Datum/Uhrzeit falls machbar

- Volumen-Logs --> Welches Team braucht am meisten Volumen (per User oder FQDN?)

- performant --> es sollte sich nicht zum Engpass entwickeln

Zu jedem dieser Punkte gibt es Squid Howtos im Web, auch zu LDAP, dazu kann ich aber persönlich nix sagen, da ich das nicht selber nutze.

- unsichtbar für die User

Unsichtbar ist so ne Sache. Meines Wissens funktioniert Single Sign on nur mit Internet Explorer, mit einem anderen Browser müsstest du glaub ich ein Passwort eingeben ob das für dich noch als unsichtbar zählt ist die Frage. Und unsichtbar ist auf jeden Fall rechtlich unzulässig denn den Usern muss bekannt sein das sie über ein überwachtes Gateway ins Internet gehen.Zitat von @runasservice:

Eine permanente Überwachung als eine Art elektronischer Leistungskontrolle ist aber nicht erlaubt. Da kann man nichts gestalten....

Eine permanente Überwachung als eine Art elektronischer Leistungskontrolle ist aber nicht erlaubt. Da kann man nichts gestalten....

Das ist so auch nicht ganz korrekt. Eine permanente Überwachung des Traffics um potentielle Sicherheitsrisiken wie zum Beispiel einen Botnet verseuchten Rechner ausfindig zu machen ist schon gestattet. Und wenn die Person ausdrücklich zugestimmt hat, was ich durch eine Zusatzklausel im Arbeitsvertrag leicht festnageln kann, dann steht dem normal nix im Weg. Man darf es nur nicht klammheimlich machen sondern muss vorher die nötige Rechtsgrundlage dafür schaffen.

Zitat von @runasservice:

Eine permanente Überwachung als eine Art elektronischer Leistungskontrolle ist aber nicht erlaubt. Da kann man nichts gestalten....

Eine permanente Überwachung als eine Art elektronischer Leistungskontrolle ist aber nicht erlaubt. Da kann man nichts gestalten....

Das ist so auch nicht ganz korrekt. Eine permanente Überwachung des Traffics um potentielle Sicherheitsrisiken wie zum Beispiel einen Botnet verseuchten Rechner ausfindig zu machen ist schon gestattet. Und wenn die Person ausdrücklich zugestimmt hat, was ich durch eine Zusatzklausel im Arbeitsvertrag leicht festnageln kann, dann steht dem normal nix im Weg. Man darf es nur nicht klammheimlich machen sondern muss vorher die nötige Rechtsgrundlage dafür schaffen.

Gestattet der Arbeitgeber die Internetnutzung zu privaten Zwecken, kann er rechtlich gesehen zum Anbieter von Telekommunikationsdienstleistungen (§3 Nr. 6 + 10 TKG) werden, was für den Arbeitgeber erhebliche Konsequenzen nach sich zieht.

Die Verletzung des Fernmeldegeheimnisses ist strafbar (§206 StGB). Folge ist, dass der Arbeitgeber die näheren Umstände von Seitenaufrufen seitens seiner Arbeitnehmer in der Regel nicht mehr protokollieren darf.

- Traffic-Logs --> Welcher User/Client hat welche Seite besucht, evtl. mit Datum/Uhrzeit falls machbar

- unsichtbar für die User

- unsichtbar für die User

Aber auch wenn die privat veranlasste Internetnutzung gänzlich verboten ist, so ist eine Permanentüberwachung des Arbeitnehmerverhaltens durch umfassende Protokollierungen ausgeschlossen.

Aber auch der Einsatz von Firewalls, Black- oder Whitelists oder anderen Einschränkungen birgt bei allzu restriktiven Einschränkungen strafrechtliche Risiken im Hinblick auf unzulässige Datenveränderungen (§303a StGB).

Link: Überwachung am Arbeitsplatz: Internetnutzung vs. Datenschutz

Link: Rechtlich erlaubt Traffic zu speichern/kontrollieren?

MfG Andreas

Im Prinzip sagen die Links genau was ich geschrieben habe. Die Protokollierung muss im Arbeitsvertrag mit angegeben werden und wenn der User das unterschreibt ist es auch rechtens. Wenn er es nicht unterschreiben will kann er auch woanders arbeiten oder ich nagel ihm das Internet komplett zu.

Zitat: "Die gesetzlichen Regelungen können weitestgehend vertraglich angepasst werden. "

Zitat: "Die gesetzlichen Regelungen können weitestgehend vertraglich angepasst werden. "