Unifi-USG-Netz hinter FritzBox nicht erreichbar über S2S-VPN

Werte Foristen!

Vielleicht könnt Ihr einem unbedarftem Amateuer auf die Sprünge helfen, meine bisherigen Recherchen hier und Selbstversuche landen alle im Nirvana...

Problem:

Ich habe zwei Standorte A und B.

A: Fritzbox 7490: 192.168.99.0/24

B: Fritzbox 7490: 192.168.178.0/24, als Internet-Router, dahinter USG-3P Gateway von Unifi 192.168.1.0/24 (Fritzbox-seitig: 192.168.178.139; Seite USG-Netz: 192.168.1.1)

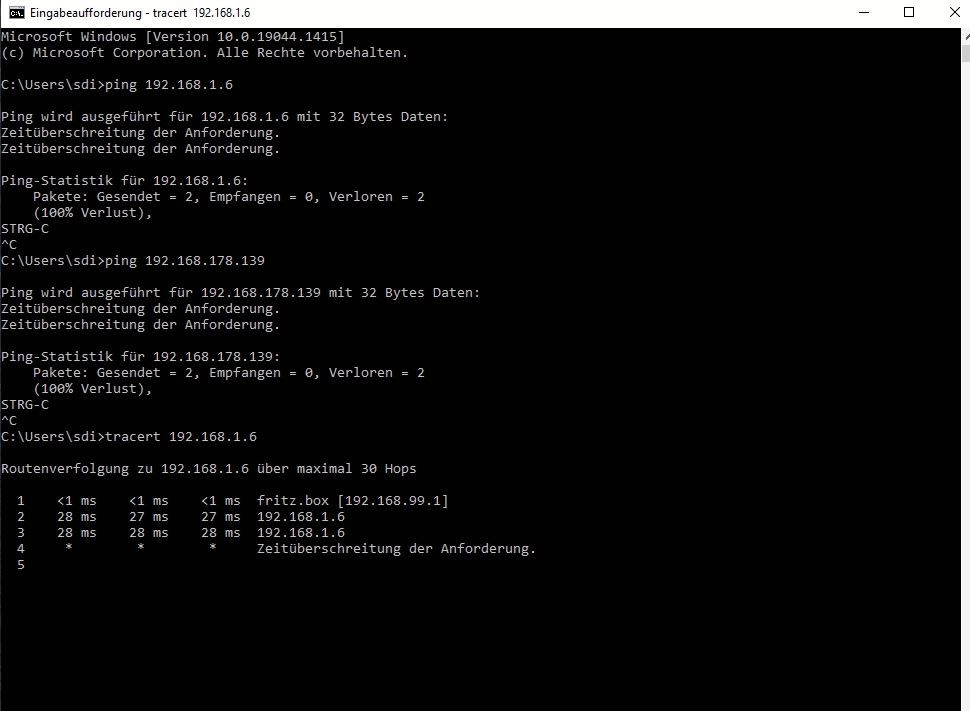

Die Fritten sind mittels Site-to-Site-VPN verbunden, der Zugriff zwischen dem 99er und dem 178er Netz funktioniert. Ich komme auch vom 1er Netz an Standort B ins 99er Netz an Standort A. Nur vom 99er Netz Standort A komme ich nicht ins 1er Netz an Standort B.

Ich habe versucht, mich an aquis Anleitung (aqui Silbertablett) und an der von AVM (Über VPN-Verbindung zwischen zwei FRITZ!Boxen auf mehrere IP-Netzwerke hinter einer FRITZ!Box zugreifen) zu orientieren, aber an irgendeiner Stelle bin ich auch scheinbar für Silbertablett-Anleitungen zu doof.

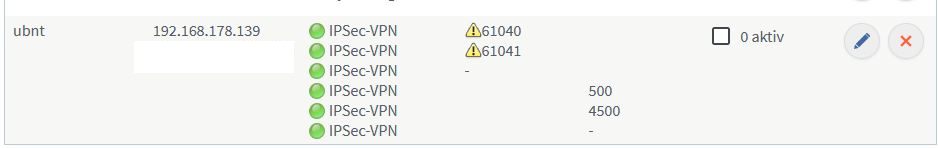

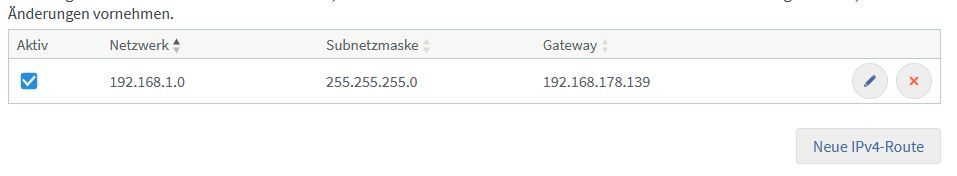

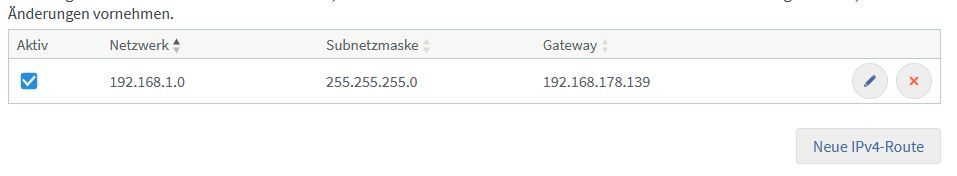

Route Fritzbox Standort B:

VPN cfg FB Standort A:

VPN cfg FB Standort B:

Wo kann es denn da noch klemmen? Firewall der USG? Route vermurkst? Gateway an der USG anders einstellen?

Vielen Dank für Eure Hilfe!

Vielleicht könnt Ihr einem unbedarftem Amateuer auf die Sprünge helfen, meine bisherigen Recherchen hier und Selbstversuche landen alle im Nirvana...

Problem:

Ich habe zwei Standorte A und B.

A: Fritzbox 7490: 192.168.99.0/24

B: Fritzbox 7490: 192.168.178.0/24, als Internet-Router, dahinter USG-3P Gateway von Unifi 192.168.1.0/24 (Fritzbox-seitig: 192.168.178.139; Seite USG-Netz: 192.168.1.1)

Die Fritten sind mittels Site-to-Site-VPN verbunden, der Zugriff zwischen dem 99er und dem 178er Netz funktioniert. Ich komme auch vom 1er Netz an Standort B ins 99er Netz an Standort A. Nur vom 99er Netz Standort A komme ich nicht ins 1er Netz an Standort B.

Ich habe versucht, mich an aquis Anleitung (aqui Silbertablett) und an der von AVM (Über VPN-Verbindung zwischen zwei FRITZ!Boxen auf mehrere IP-Netzwerke hinter einer FRITZ!Box zugreifen) zu orientieren, aber an irgendeiner Stelle bin ich auch scheinbar für Silbertablett-Anleitungen zu doof.

Route Fritzbox Standort B:

VPN cfg FB Standort A:

/*

vpncfg {

connections {

enabled = yes;

conn_type = conntype_lan;

name = "AAA";

always_renew = no;

reject_not_encrypted = no;

dont_filter_netbios = yes;

localip = 0.0.0.0;

local_virtualip = 0.0.0.0;

remoteip = 0.0.0.0;

remote_virtualip = 0.0.0.0;

keepalive_ip = 192.168.178.1;

remotehostname = "bbbbbbbbbb.myfritz.net";

localid {

fqdn = "aaaaaaaaaa.myfritz.net";

}

remoteid {

fqdn = "bbbbbbbbbb.myfritz.net";

}

mode = phase1_mode_aggressive;

phase1ss = "all/all/all";

keytype = connkeytype_pre_shared;

key = ":xyxyxyxyxyxyxyxyxyxy";

cert_do_server_auth = no;

use_nat_t = yes;

use_xauth = no;

use_cfgmode = no;

phase2localid {

ipnet {

ipaddr = 192.168.99.0;

mask = 255.255.255.0;

}

}

phase2remoteid {

ipnet {

ipaddr = 192.168.178.0;

mask = 255.255.255.0;

}

}

phase2ss = "esp-all-all/ah-none/comp-all/pfs";

accesslist = "permit ip any 192.168.178.0 255.255.255.0",

"permit ip any 192.168.1.0 255.255.255.0";

}

ike_forward_rules = "udp 0.0.0.0:500 0.0.0.0:500",

"udp 0.0.0.0:4500 0.0.0.0:4500";

}

// EOFVPN cfg FB Standort B:

/*

vpncfg {

connections {

enabled = yes;

conn_type = conntype_lan;

name = "BBB";

always_renew = no;

reject_not_encrypted = no;

dont_filter_netbios = yes;

localip = 0.0.0.0;

local_virtualip = 0.0.0.0;

remoteip = 0.0.0.0;

remote_virtualip = 0.0.0.0;

keepalive_ip = 192.168.99.1;

remotehostname = "aaaaaaaaaa.myfritz.net";

localid {

fqdn = "bbbbbbbbbb.myfritz.net";

}

remoteid {

fqdn = "aaaaaaaaaa.myfritz.net";

}

mode = phase1_mode_aggressive;

phase1ss = "all/all/all";

keytype = connkeytype_pre_shared;

key = "xyxyxyxyxyxyxyxyxyxy";

cert_do_server_auth = no;

use_nat_t = yes;

use_xauth = no;

use_cfgmode = no;

phase2localid {

ipnet {

ipaddr = 192.168.178.0;

mask = 255.255.255.0;

}

}

phase2remoteid {

ipnet {

ipaddr = 192.168.99.0;

mask = 255.255.255.0;

}

}

phase2ss = "esp-all-all/ah-none/comp-all/pfs";

accesslist = "permit ip any 192.168.99.0 255.255.255.0";

}

ike_forward_rules = "udp 0.0.0.0:500 0.0.0.0:500",

"udp 0.0.0.0:4500 0.0.0.0:4500";

}

// EOFWo kann es denn da noch klemmen? Firewall der USG? Route vermurkst? Gateway an der USG anders einstellen?

Vielen Dank für Eure Hilfe!

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 1633709648

Url: https://administrator.de/forum/unifi-usg-netz-hinter-fritzbox-nicht-erreichbar-ueber-s2s-vpn-1633709648.html

Ausgedruckt am: 02.08.2025 um 15:08 Uhr

12 Kommentare

Neuester Kommentar

Werter Forenuser !

Die FB VPN Konfig ist generell richtig. (Siehe auch hier).

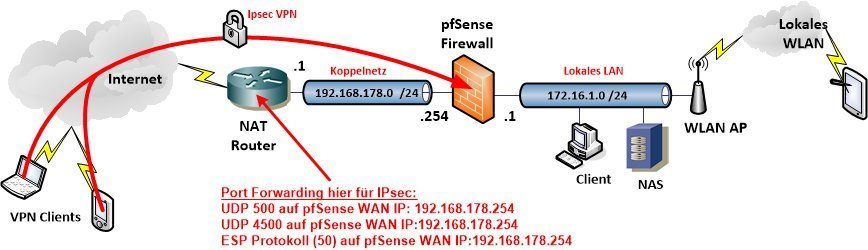

Was du aber vermutlich nicht auf dem Radar hattest, ist das deine UniFy Gurke ja mit dem WAN Port, sprich also dem heissen Port, an dem die Firewall und (vermutlich) auch NAT aktiv ist, am FritzBox LAN kaskadiert wie z.B. HIER beschrieben.

Mit anderen Worten: Der FW WAN Port der dahinter kaskadierten Firewall lässt keinerlei eingehende IP Verbindungen zu. Für ihn ist das .178.0er Netz (und auch das per VPN gekoppelte .99.0er) der davor kaskadierten FritzBox ja das böse Internet vor dem es das eigene .1.0er Netz ja zu schützen gilt. Der tiefere Sinn der USG...

Du musst hier also dein FW Regelwerk und das NAT entsprechend im Setup anpassen das diese Pakete passieren dürfen ! Tust du das nicht bleibt dieser, wie zu erwarten, an der Firewall hängen.

Viel sinnvoller wäre es an Standort B nicht die FB zu nutzen sondern das IPsec VPN von Standort A mit Port Forwarding auf die Firewall zu leiten und dort zu terminieren.

Die FritzBox macht ein stinknormales IPsec VPN mit IKEv1 auf was auch jede Firewall supportet. Damit entfällt dann die gesamte Problematik von oben.

community.ui.com/questions/Site-to-Site-VPN-with-AVM-FritzBox-fi ...

novag.github.io/posts/site-to-site-vpn-usg-fritzbox/

bzw. auch bei anderen FWs:

PFsense VPN tunnel zur FritzBox 7390 (IPSec)

Fritzbox 7590 x opnsense

Fritz!Box VPN Mikrotik als VPN Client

usw. usw.

Die FB VPN Konfig ist generell richtig. (Siehe auch hier).

Was du aber vermutlich nicht auf dem Radar hattest, ist das deine UniFy Gurke ja mit dem WAN Port, sprich also dem heissen Port, an dem die Firewall und (vermutlich) auch NAT aktiv ist, am FritzBox LAN kaskadiert wie z.B. HIER beschrieben.

Mit anderen Worten: Der FW WAN Port der dahinter kaskadierten Firewall lässt keinerlei eingehende IP Verbindungen zu. Für ihn ist das .178.0er Netz (und auch das per VPN gekoppelte .99.0er) der davor kaskadierten FritzBox ja das böse Internet vor dem es das eigene .1.0er Netz ja zu schützen gilt. Der tiefere Sinn der USG...

Du musst hier also dein FW Regelwerk und das NAT entsprechend im Setup anpassen das diese Pakete passieren dürfen ! Tust du das nicht bleibt dieser, wie zu erwarten, an der Firewall hängen.

Viel sinnvoller wäre es an Standort B nicht die FB zu nutzen sondern das IPsec VPN von Standort A mit Port Forwarding auf die Firewall zu leiten und dort zu terminieren.

Die FritzBox macht ein stinknormales IPsec VPN mit IKEv1 auf was auch jede Firewall supportet. Damit entfällt dann die gesamte Problematik von oben.

community.ui.com/questions/Site-to-Site-VPN-with-AVM-FritzBox-fi ...

novag.github.io/posts/site-to-site-vpn-usg-fritzbox/

bzw. auch bei anderen FWs:

PFsense VPN tunnel zur FritzBox 7390 (IPSec)

Fritzbox 7590 x opnsense

Fritz!Box VPN Mikrotik als VPN Client

usw. usw.

Den VPN-Zugang habe ich aus zwei Gründen auf die FB eingerichtet

Und warum hast du dann völlig unsinnigerweise die VPN Ports auf die FW geforwardet ? Das wäre dann ja Quatsch wenn die FritzBox das VPN bedient. Das ist oben also falsch, denn wenn du das VPN auf der FB bedients ist das Forwarden der VPN Ports ja absolut sinnfrei, da funktionslos.Bei VPN auf den USG käme ich aus einem anderen Netzbereich, richtig?

Nein ! Denke mal bitte selber etwas nach. Deine Absender IP ist ja immer eine .99.x IP wenn du aus dem remoten IP Netz kommst. Ob du den VPN Tunnel nun auf der FB oder der UBQT Gurke terminierst ist dabei doch vollkommen Wumpe. Damit ändert sich ja deine Absender IP nicht. Wie auch...denn der Absender ist ja nun mal im .99.0er IP Netz.

Übrigens auch wenn du das VPN auf der Firewall terminierst kannst du trotzdem auch immer das WebGUI der davor liegenden FritzBox erreichen. Für die USG Firewall ist das ja nichts weiter als eine externe Webseite wie alle anderen auch.

Das Setup würde dir so zumindestens das FW Regelwerk massiv erleichtern bzw. ganz obsolet machen. Wenn du auf der FritzBox terminierst musst du alles was ins .1.0er Netz will einmal per Port Forwarding dort eintragen um das NAT zu überwinden und auch zusätzlich noch im Firewall Regelwerk erlauben.

Wenn du das so machst, dann solltest du zumindestens das NAT auf der USG deaktivieren um wenigstens dann alle Dienste im VPN Netz transparent erreichen zu können. Mit aktivem NAT auf der USG ist das nur sehr eingeschränkt möglich.

Siehe dazu auch hier.

Andersrum wäre es deutlich einfacher und flexibler.

Beide Lösungen sind aber machbar.

Dieses Bild hatte ich so verstanden, war dann wohl falsch gedacht?

Du hast den VPN-Tunnel auf der Fritzbox terminiert, im Bild als NAT-Router bezeichnet.Dein "USG-3P Gateway von Unifi" wäre im Bild dann vergleichbar mit der pfSense-Firewall.

Da der Tunnel auf der Fritzbox terminiert ist, erklärt sich auch die Unsinnigkeit des Portforwardings dort.

Dieses Bild hatte ich so verstanden, war dann wohl falsch gedacht?

Kollege @orcape hat es oben ja schon gesagt. Ja, falsch gedacht, denn du terminierst das VPN ja auf dem ersten Router und NICHT, wie im Bild oben gezeigt, auf der dahinter kaskadierten Firewall. Logischerweise entfällt damit dann natürlich auch das Port Forwarding ! Sinnfrei, denn der Router hat ja somit gar nichts mehr zum Port Forwarden.Fazit:

Falsch gedacht, da nicht nachgedacht ! 🧐

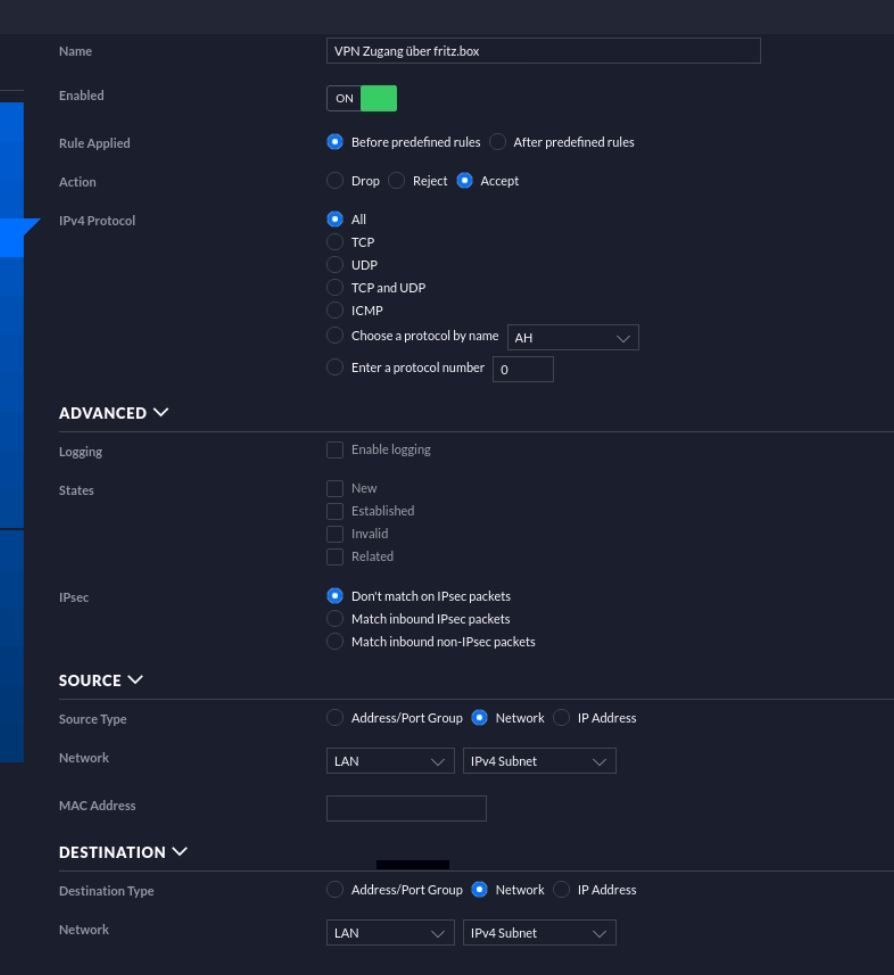

Das NAT am Unifi USG abgeschaltet

Das ist aber dann nur die halbe Miete, denn du musst an der USG auch eine Default Route auf die FritzBox einstellen ! (Siehe Routing Tutorial oben !)FW Regel eingerichtet am USG

Diese Regel ist doch völliger Quatsch. Siehst du doch auch selber. Dort steht Source=LAN und Destination=LAN. Sprich also Source und Destination sind GLEICH. Das ist natürlich unsinnig.Source, also Absender IP Adresse der Clients, ist ja immer das IP Netz der FritzBox A, sprich also .99.0 /24 und niemals das eigene LAN Netz was ja das Ziel (Destination) ist !

Wenn also, dann müsste dort eine IP Netz Definition für das Fritz A Netz eingerichtet sein 192.168.99.0 /24 und im Regelwerk stehen also Source=192.168.99.0 /24 und Destination=LAN stehen. Das sagt einem doch schon der gesunde Menschenverstand.

Vielleicht solltest du dir mal einen Wireshark Sniffer zur Hand nehmen und dir mal so eine einfache Ping Kommunikation mal Live ansehen damit die die einfache Source und Destination IP Adress Logik einmal verstehst ?!

wie kann ich denn bestimmte IP-Bereiche am Standort A in den VPN-Tunnel zum Netz hinter der USB leiten? Geht das mit der Fritte?

Ja, natürlich !Das machst du genau wie du das schon für dein .178.0 und dein .1.0er Netz gemacht hast ganz einfach mit einem oder mehreren weiteren "permit ip any 192.168.x.0 255.255.255.0"; Einträgen !

Siehe auch HIER !

Du kannst dort auch etwas mit der Subnetzmaske spielen. Ein permit ip any 192.168.0.0 255.255.0.0"; routet dir mit nur einem Eintrag z.B. ALLE 192.168er IP Netze in den VPN Tunnel statt mehrer Einzeleinträge (was auch ginge). Das ist die Phase 2 bei IPsec. Dieser Thread behandelt das gleiche Thema.

Mit DNS hat das übrigens nicht das Geringste zu tun. Ganz andere Baustelle !