Verständnisfrage VPN Performance pfSense

Moin Kollegen,

ich betreibe 3 pfSense Firewalls an 3 Standorten. Zwischen Standort A und B gibt es einen IPSec Tunnel. Der läuft seit Jahren stabil und

ich habe mir nie Gedanken um den IPSec Durchsatz gemacht. Dachte immer das der IPSec Durchsatz durch die Anschluss Bandbreite begrenzt ist.

Weil wir überlegen den Fileserver an Standort B aufzulösen, habe ich mal ein paar Tests gemacht. Windows SMB über VPN Dateien kopieren /

Dateien öffnen etc. Dabei habe ich mich gewundert, dass eine 900MB Datei ca. 15 min benötigt egal in welche Richtung. Dann habe ich das

Ganze mal mit SCP probiert, auch hier benötigen 900MB ca 13 Min. Komisch dachte ich mir und habe die selbe Datei über die selbe Firewall,

den selben Anschluss, ans selbe Ziel über das Internet kopiert. Dazu hatte ich in der Ziel Firewall Port 222 auf eine Debian VM freigegeben.

Siehe da die Geschwindigkeit ist mehr als 3x Mal schneller als über die VPN Verbindung.

Da mir das alles keine Ruhe lässt habe ich, IPSec sogar deaktiviert und die Standorte über eine Wireguard Verbindung verbunden. Dazu habe ich

2 VMs installiert und Routen und Gateways eingerichtet. Mit dem Ergebnis, dass auch die Geschwindigkeit über Wireguard dem der VPN

Verbindung entspricht.

Hier ein paar Beispiele

scp over Wireguard

C:\Users\Florian\Downloads>scp ubuntu-18.04.5-server-amd64.iso lda@intern.intern.intern.3:/home/lda

lda@server's password:

ubuntu-18.04.5-server-amd64.iso 4% 46MB 951.3KB/s 16:13 ETA

scp over IpSec

C:\Users\Florian\Downloads>scp -P 22 ubuntu-18.04.5-server-amd64.iso lda@intern.intern.intern.3:/home/lda

lda@server's password:

ubuntu-18.04.5-server-amd64.iso 7% 72MB 917.9KB/s 16:21 ETA

scp over Internet

C:\Users\Florian\Downloads>scp -P 222 ubuntu-18.04.5-server-amd64.iso lda@extern.extern.extern.146:/home/lda

lda@server's password:

ubuntu-18.04.5-server-amd64.iso 17% 168MB 4.1MB/s 03:12 ETA

Die Konfiguration ist im wesentlichen folgende.

Standort A

Bandbreite 250/50Mbit

Provider 1

PPPoE Einwahl

1 statische IP

pfSense 2.4.5p1

ASG 220 rev. 4 Appliance

Intel Dual Core 2,2 GHz kein AES-NI Support

4GB Ram

8x Intel Nic

Standort B

Bandbreite 100/40Mbit

Provider 2

Public Statisches /28 Subnetz

pfSense 2.4.5p1

APU4D4 Board

4x 1GHz mit AES-NI Support

4GB Ram

4x Intel NIC

Standort C

Bandbreite 100/40Mbit

Provider 2

Public Statisches /29 Subnetz

pfSense 2.4.5p1

APU4D4 Board

4x 1GHz mit AES-NI Support

4GB Ram

4x Intel NIC

An den Standorten B und C habe ich zum Test auch andere Hardware verwendet. U.a. eine weitere ASG 220 Rev.4 oder einen PC mit

Intel Core i3 und intel PCI-E NICs. Habe unterschiedlichste Tunnel konfiguriert, mit und ohne AES-NI Verschlüsselung über alle

3 Standorte hinweg. Habe immer die selbe ISO Datei kopiert um vergleichbare Ergebnisse zu reproduzieren. Auch die Wireguard

Konfiguration habe ich über alle Standorte getestet. In Summe sind die Kopierzeiten immer die Selben. Anderer Traffik ist kein Problem

da ich ausserhalb der Geschäftszeiten teste.

Bei der VPN Konfiguration habe ich mich an den Empfehlungen von der Docu orientiert. Sogar OpnSense habe ich mal installiert

und damit alle Tests wiederholt. Mit dem Ergebnis, dass sich nichts ändert.

Da aber auch mit der Wireguard Konfiguration komme ich nicht über 9xxKB/s. Das würde für eine Fehlkonfiguration der NICs sprechen.

Speedtest im Internet sind aber alle unauffällig und entsprechen den Anschluss Bandbreiten.

Nur die VPN sind langsamer. Gib es hier in der Community Leute, die mir den Grund erklären können bzw. Wissen ob ich etwas ändern

kann, damit ich den Flaschenhals beseitigen kann?

Vielen Dank

ich betreibe 3 pfSense Firewalls an 3 Standorten. Zwischen Standort A und B gibt es einen IPSec Tunnel. Der läuft seit Jahren stabil und

ich habe mir nie Gedanken um den IPSec Durchsatz gemacht. Dachte immer das der IPSec Durchsatz durch die Anschluss Bandbreite begrenzt ist.

Weil wir überlegen den Fileserver an Standort B aufzulösen, habe ich mal ein paar Tests gemacht. Windows SMB über VPN Dateien kopieren /

Dateien öffnen etc. Dabei habe ich mich gewundert, dass eine 900MB Datei ca. 15 min benötigt egal in welche Richtung. Dann habe ich das

Ganze mal mit SCP probiert, auch hier benötigen 900MB ca 13 Min. Komisch dachte ich mir und habe die selbe Datei über die selbe Firewall,

den selben Anschluss, ans selbe Ziel über das Internet kopiert. Dazu hatte ich in der Ziel Firewall Port 222 auf eine Debian VM freigegeben.

Siehe da die Geschwindigkeit ist mehr als 3x Mal schneller als über die VPN Verbindung.

Da mir das alles keine Ruhe lässt habe ich, IPSec sogar deaktiviert und die Standorte über eine Wireguard Verbindung verbunden. Dazu habe ich

2 VMs installiert und Routen und Gateways eingerichtet. Mit dem Ergebnis, dass auch die Geschwindigkeit über Wireguard dem der VPN

Verbindung entspricht.

Hier ein paar Beispiele

scp over Wireguard

C:\Users\Florian\Downloads>scp ubuntu-18.04.5-server-amd64.iso lda@intern.intern.intern.3:/home/lda

lda@server's password:

ubuntu-18.04.5-server-amd64.iso 4% 46MB 951.3KB/s 16:13 ETA

scp over IpSec

C:\Users\Florian\Downloads>scp -P 22 ubuntu-18.04.5-server-amd64.iso lda@intern.intern.intern.3:/home/lda

lda@server's password:

ubuntu-18.04.5-server-amd64.iso 7% 72MB 917.9KB/s 16:21 ETA

scp over Internet

C:\Users\Florian\Downloads>scp -P 222 ubuntu-18.04.5-server-amd64.iso lda@extern.extern.extern.146:/home/lda

lda@server's password:

ubuntu-18.04.5-server-amd64.iso 17% 168MB 4.1MB/s 03:12 ETA

Die Konfiguration ist im wesentlichen folgende.

Standort A

Bandbreite 250/50Mbit

Provider 1

PPPoE Einwahl

1 statische IP

pfSense 2.4.5p1

ASG 220 rev. 4 Appliance

Intel Dual Core 2,2 GHz kein AES-NI Support

4GB Ram

8x Intel Nic

Standort B

Bandbreite 100/40Mbit

Provider 2

Public Statisches /28 Subnetz

pfSense 2.4.5p1

APU4D4 Board

4x 1GHz mit AES-NI Support

4GB Ram

4x Intel NIC

Standort C

Bandbreite 100/40Mbit

Provider 2

Public Statisches /29 Subnetz

pfSense 2.4.5p1

APU4D4 Board

4x 1GHz mit AES-NI Support

4GB Ram

4x Intel NIC

An den Standorten B und C habe ich zum Test auch andere Hardware verwendet. U.a. eine weitere ASG 220 Rev.4 oder einen PC mit

Intel Core i3 und intel PCI-E NICs. Habe unterschiedlichste Tunnel konfiguriert, mit und ohne AES-NI Verschlüsselung über alle

3 Standorte hinweg. Habe immer die selbe ISO Datei kopiert um vergleichbare Ergebnisse zu reproduzieren. Auch die Wireguard

Konfiguration habe ich über alle Standorte getestet. In Summe sind die Kopierzeiten immer die Selben. Anderer Traffik ist kein Problem

da ich ausserhalb der Geschäftszeiten teste.

Bei der VPN Konfiguration habe ich mich an den Empfehlungen von der Docu orientiert. Sogar OpnSense habe ich mal installiert

und damit alle Tests wiederholt. Mit dem Ergebnis, dass sich nichts ändert.

Da aber auch mit der Wireguard Konfiguration komme ich nicht über 9xxKB/s. Das würde für eine Fehlkonfiguration der NICs sprechen.

Speedtest im Internet sind aber alle unauffällig und entsprechen den Anschluss Bandbreiten.

Nur die VPN sind langsamer. Gib es hier in der Community Leute, die mir den Grund erklären können bzw. Wissen ob ich etwas ändern

kann, damit ich den Flaschenhals beseitigen kann?

Vielen Dank

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 665605

Url: https://administrator.de/forum/verstaendnisfrage-vpn-performance-pfsense-665605.html

Ausgedruckt am: 31.07.2025 um 05:07 Uhr

11 Kommentare

Neuester Kommentar

Hallo,

was sagt denn die Auslastung der pfSense (CPU und RAM)?

Hardwareverschlüsselung ist aktiv?

Gruß,

Jörg

was sagt denn die Auslastung der pfSense (CPU und RAM)?

Hardwareverschlüsselung ist aktiv?

Gruß,

Jörg

Wie Kollege @117471 sagt: Ist der AES-NI Support auch aktiviert im Setup der pfSense ?? (System -> Advanced -> Miscellaneous)

Wenn nicht muss sie alle Krypto Funktionen in Software erledigen was dann erheblich auf die VPN Performance drückt.

Wenn nicht muss sie alle Krypto Funktionen in Software erledigen was dann erheblich auf die VPN Performance drückt.

Zusätzlich solltest du die korrekten MTU Settings für die Tunnel Interface kontrollieren. Passen die nicht kommt es zu Fragmentierungen was sich ebenfalls im Durchsatz bemerkbar macht. In der regel mit der richtigen Hardware macht die pfSense schon wirespeed im VPN.

Zusätzlich solltest du die korrekten MTU Settings für die Tunnel Interface kontrollieren. Passen die nicht kommt es zu Fragmentierungen was sich ebenfalls im Durchsatz bemerkbar macht. In der regel mit der richtigen Hardware macht die pfSense schon wirespeed im VPN.

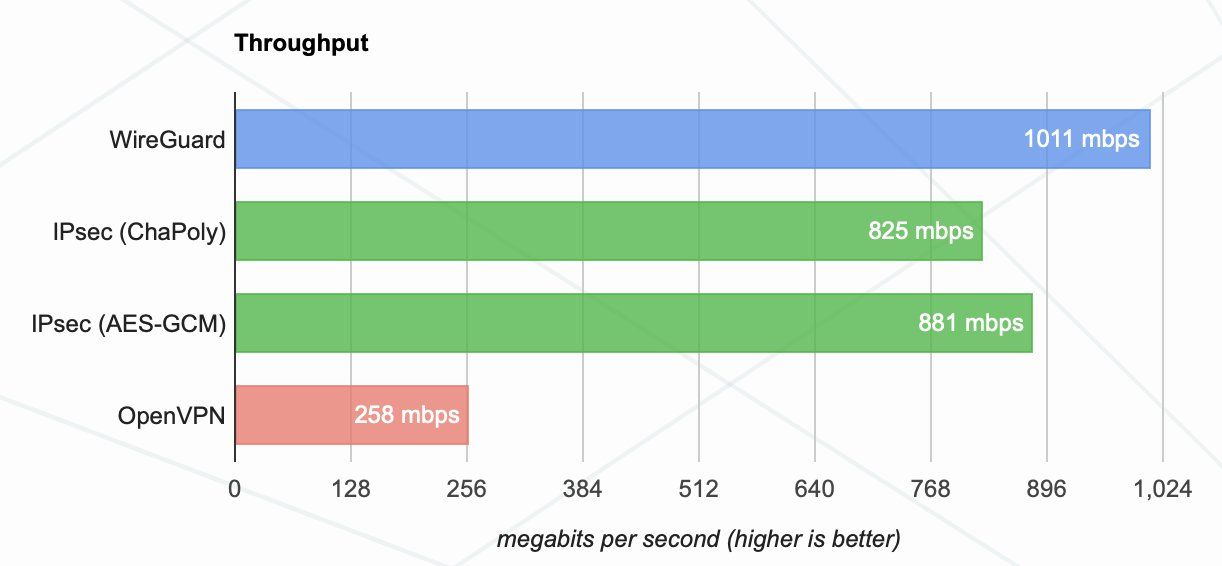

Naja, dass iPSec per se nicht der Performance-Künstler ist, wird doch bei jedem WG-Vergleich thematisiert?!

Schaut man sich die speziellen Hinweise auf hardware gestützte iPSec-entschlüsselung z.B. bei Mikrotik an, dann ist das wohl notwendig. Dein DualCore hat doch auch schon mehr als ein Jahrzehnt auf dem Buckel? Intel z.B. beschreibt hier die Auswirkungen von AES-NI auf iPSec:

intel.de/content/dam/www/public/us/en/documents/white-papers/aes ...

Was spricht denn eigentlich dagegen auf WG umzusteigen?

Schaut man sich die speziellen Hinweise auf hardware gestützte iPSec-entschlüsselung z.B. bei Mikrotik an, dann ist das wohl notwendig. Dein DualCore hat doch auch schon mehr als ein Jahrzehnt auf dem Buckel? Intel z.B. beschreibt hier die Auswirkungen von AES-NI auf iPSec:

intel.de/content/dam/www/public/us/en/documents/white-papers/aes ...

Was spricht denn eigentlich dagegen auf WG umzusteigen?

Zitat von @aqui:

Hier schaffen 2 pfSense auf APU2 Hardware Back to Back über 1 Gig um die 890 Mbit/s mit IKEv2 IPsec. Gemessen mit iPerf3.

Hier schaffen 2 pfSense auf APU2 Hardware Back to Back über 1 Gig um die 890 Mbit/s mit IKEv2 IPsec. Gemessen mit iPerf3.

haste evtl. entspr. "wg" werte (mit iperf3)?

teklager.se/en/knowledge-base/apu-pfsense-throughput-bios-compar ...

teklager.se/en/knowledge-base/apu2-vpn-performance/

WireGuard Performance ist gleichzusetzen mit IPsec.

teklager.se/en/knowledge-base/apu2-vpn-performance/

WireGuard Performance ist gleichzusetzen mit IPsec.