Verständnisfrage zu clients hinter einer Firewall

Hallo Leute,

ich muss an dieser Stelle nochmals um eure Unterstützung bitten.

Mir ist in meinem Netzwerk etwas aufgefallen, was ich mir auf die schnelle noch nicht erklären kann.

Netzaufbau:

Internet -> Fritz 7490 --[VLAN 80]--> Sophos XG --> Clients VLAN 20 / VLAN 50

Vlan 80 hat keinen Zugriff auf VLAN 20 oder 50.

Sofern ich nun alles richtig verstanden habe, sollte doch im "Heimnetzwerk" der Fritzbox (192.168.0.x/24) lediglich die Firewall, also ein client angezeigt werden. Oder irre ich mich an dieser Stelle schon?

Nun kommen wir zu dem "seltsamen". Wenn ich in den Heimnetzbereich der Fritzbox reinschaue, so sehe ich genau ein client, welcher mit dem Internet verbunden ist. - Die Firewall.

Aber, aus einem unbekannten Grund sehe ich noch weitere Teilnehmer im Netzwerk, welche laut der Fritzbox aktiv (ohne Internetzugriff) sind. Diesen wurde auch aus dem IP Pool der Fritzbox eine Adresse zugewiesen.

=> Die zugewiesen Adressen funktionieren jedoch nicht und führen ins "Leere".

Schaue ich nun in mein "Richtiges" Netzwek VLAN 20, sind die gleichen Geräte ebenfalls aufgeführt, aber mit einer Adresse aus dem VLAN 20. Über diese kann ich die Geräte nun auch ansprechen.

Habt ihr eine Idee was das sein könnte?

Danke schon einmal im Voraus.

ich muss an dieser Stelle nochmals um eure Unterstützung bitten.

Mir ist in meinem Netzwerk etwas aufgefallen, was ich mir auf die schnelle noch nicht erklären kann.

Netzaufbau:

Internet -> Fritz 7490 --[VLAN 80]--> Sophos XG --> Clients VLAN 20 / VLAN 50

Vlan 80 hat keinen Zugriff auf VLAN 20 oder 50.

Sofern ich nun alles richtig verstanden habe, sollte doch im "Heimnetzwerk" der Fritzbox (192.168.0.x/24) lediglich die Firewall, also ein client angezeigt werden. Oder irre ich mich an dieser Stelle schon?

Nun kommen wir zu dem "seltsamen". Wenn ich in den Heimnetzbereich der Fritzbox reinschaue, so sehe ich genau ein client, welcher mit dem Internet verbunden ist. - Die Firewall.

Aber, aus einem unbekannten Grund sehe ich noch weitere Teilnehmer im Netzwerk, welche laut der Fritzbox aktiv (ohne Internetzugriff) sind. Diesen wurde auch aus dem IP Pool der Fritzbox eine Adresse zugewiesen.

=> Die zugewiesen Adressen funktionieren jedoch nicht und führen ins "Leere".

Schaue ich nun in mein "Richtiges" Netzwek VLAN 20, sind die gleichen Geräte ebenfalls aufgeführt, aber mit einer Adresse aus dem VLAN 20. Über diese kann ich die Geräte nun auch ansprechen.

Habt ihr eine Idee was das sein könnte?

Danke schon einmal im Voraus.

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 389311

Url: https://administrator.de/forum/verstaendnisfrage-zu-clients-hinter-einer-firewall-389311.html

Ausgedruckt am: 24.07.2025 um 08:07 Uhr

21 Kommentare

Neuester Kommentar

Moin,

Ja.

Die Fritzbiüx zeigt alles an, was sie in ihrem internen Netz sieht, auch was "hinter" Nat und Firewalls ist.

lks

Zitat von @mario89:

Sofern ich nun alles richtig verstanden habe, sollte doch im "Heimnetzwerk" der Fritzbox (192.168.0.x/24) lediglich die Firewall, also ein client angezeigt werden. Oder irre ich mich an dieser Stelle schon?

Sofern ich nun alles richtig verstanden habe, sollte doch im "Heimnetzwerk" der Fritzbox (192.168.0.x/24) lediglich die Firewall, also ein client angezeigt werden. Oder irre ich mich an dieser Stelle schon?

Ja.

Die Fritzbiüx zeigt alles an, was sie in ihrem internen Netz sieht, auch was "hinter" Nat und Firewalls ist.

lks

Dieser hängt folglich hinter der Fritte.

Aber dann hoffentlich nicht in VLAN 80 ??Richtig müsste er hinter der Firewall hängen aber NICHT hinter der Fritte !

Die Fritzbiüx zeigt alles an, was sie in ihrem internen Netz sieht, auch was "hinter" Nat und Firewalls ist.

Das kann eigentlich nicht so sein, denn durch das NAT (Adress Translation) an der Firewall "sieht" die FB rein gar nichts von Netzen und IP Adressen hinter dem NAT Router bzw. Firewall.Sie "denkt" das alles von dieser einzigen IP Adresse des Firewall WAN Ports kommt.

Wie Kollege @certifiedit.net schon bemerkt kann man dann nur vermuten das das ein Anzeigefehler in der Fritzbox ist.

Interessant wäre mal zu wissen WELCHE Mac Adressen die FB anzeigt für diese "Geisterstationen" um mal zu checken was sich wirklich physisch dahinter verbirgt !!

Gravierend auch die Tatsache das IP Adressen aus dem FritzBox Pool zugewiesen wurden. Das allein wäre schon extrem ungewöhnlich und zeugt eher davon das sich auch physisch weiterhin andere Geräte im FritzBox LAN befinden.

Als Schluss lasst das dann nur zu das der TO sehr wahrscheinlich die VLANs an der Firewall FALSCH konfiguriert hat und das vermutlich das VLAN 80 nicht exklusiv und abgesichert am Firewall Port anliegt wo die FritzBox verbunden ist.

Irgendwie sind hier vermutlich via Bridging noch andere Segmente dran.

Gruselig...und sollte dir in einem Firewall Umfeld doch eher schwer zu denken geben und solltest du dringenst überprüfen.

Normal liegt ein Internet / WAN Port niemals an einem virtuellen VLAN Interface einer Firewall sondern immer an einem dedizierten physischen Port.

Allein das zeigt schon den grundsätzlichen Denkfehler dieses falschen Designs !

Das hiesige VLAN Tutorial beschreibt wie so etwas designtechnisch richtig zu lösen ist:

VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern

wenn man keine direkte hilfe hat.

Aber die hast du doch hier im Forum !!handelt es sich um ein Heimnetzwerk, mit dem ich versuche die Sachen mir etwas besser anzueignen.

Vielleicht dann auch mal einen Blick ins hiesige VLAN Tutorial riskieren:VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern

oder vielleicht in ein VLAN Router spezifisches Tutorial:

Mikrotik VLAN Konfiguration ab RouterOS Version 6.41

Dort findest du viele Grundlagen wie man es richtig macht

jedoch kann ich aufgrund der Räumlichen Gegebenheiten kein Kabel direkt vom Keller zu dem Server Rechner ziehen.

Dann vielleicht Power LAN (D-LAN) das geht eigentlich immer !!Da erschien mir die Variante mit den VLANs eine sehr gute Idee.

Mmmhhh, jetzt widersprichst du dir aber selber...?! Ein VLAN Link mit Tagging der VLANs erfordert aber zwingend einen direkten Link sprich Kabel.Oder meinst du das jetzt so das du einen Tagged Uplink mit mehreren Hops nutzt um in den Keller zu kommen also z.B. Keller - Erdgeschoss - 1.OG - Server ??

Dann müssen sich im Erdgeschoss und 1.OG dann aber zwingend VLAN fähige Switches befinden, ist das der Fall ?

Dennoch muss ich für den Heimgebrauch immer die Stromrechnung im Hinterkopf behalten.

Deshalb installiert man die Firewall ja auch auf einem strompsparenden Mini Mainboard:Preiswerte, VPN fähige Firewall im Eigenbau oder als Fertiggerät

Das isnd dann Stromkosten von ca. 20 Euro im Jahr. Sollte einem die Sicherheit ja wert sein, oder hast du dort etwa einen 100 Watt Intel Rechner mit VmWare usw. am "glühen" ?

Hier waren tatsächlich noch andere Ports im VLAN 80 auf "getaggt".

Wie immer...klassischer Fehler !Sowas ist in deinem Firewall Umfeld natürlich tödlich aus Sicherheits Sicht !!

Es steht lediglich noch der Hostname da.

Was ja auch noch falsch ist !! Es zeigt das dort immer nich ein Bridging in fremde, nicht autorisierte Netzsegemente gibt, sprich immer noch irgendwo eine Fehlkonfig.Dein Netzwerk von der Firewall ist ein reines Punkt zu Punkt Transfer Netzwerk ! Dort gibt es maximal 2 Host IP Adressen, nämlich ein,al die des WAN Ports deiner Firewall und die der FritzBox, sonst NIX !

Dafür reicht sogar ein /30er Netzwerk aus !!

Alle anderen Adressen und Hosts gehören da nicht hin !

Kann dies vielleicht etwas damit zu tun haben, dass bei dem ein oder anderen Gerät noch Portweiterleitungen exsistieren?

Nein, denn das ist ja rein nur Port bezogener Traffic.

Der GS116GE ist ein ungemanagter Switch.

netgear.com/images/datasheet/switches/GS105v5_GS108v4_GS116v2.pd ...

Einen VLAN "Trunk" kannst du also damit unmöglich zum Cisco SG-300 konfigurieren !

Das ist technisch damit NICHT möglich.

Erschwerend kommt hier noch dazu was du genau mit "Trunk" meinst, denn leider ist das Wort doppeldeutig in der Netzwerkwelt und führt deshalb leider immer wieder zu Mißverständnissen !

Trunk bei Cisco = Ein 802.1q VLAN getaggter Uplink. (LAG nennt Cisco "Etherchannel")

Trunk beim Rest der Netzwerk Welt = Ein aggregierter LACP Link (LAG) mit 2 oder mehr Links (Link Aggregation)

So oder so wirst du mit der NICHT managebaren NetGear Gurke weder einen Tagged Uplink noch einen LAG auf den Cisco konfigurieren können, weil der NG eben gar nicht konfigurierbar ist.

Fragt sich also WAS du denn wirklich gemacht hast ??

Fakt ist das der Port der zum NetGear geht ein Access Port (Untagged) sein muss der Member im VLAN 80 ist.

Am NetGear darf dann NICHTS weiter angeschlossen sein, denn da dieser Switch ungemanaged ist sind somit ALLE Ports dann im VLAN 80 wo nichts weiter rein soll außer Firewall WAN Port und FritzBox.

Im Grunde ist dann dieser Switch eigentlich überflüssig und du kannst den VLAN 90 Access port der vom SG-300 kommt dann eigentlich DIREKT in die FritzBox stecken !!

Dann wäre es richtig, wenigstens die Seite zur FritzBox.

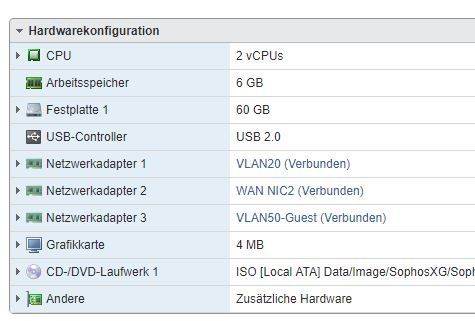

Die andere Seite hängt davon ab wie du die Firewall auf dem ESXi angebunden hast an den SG-300.

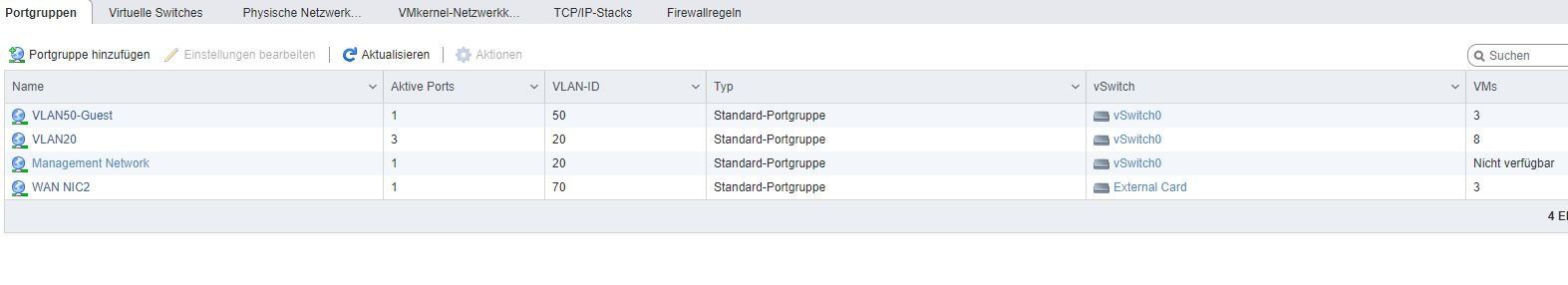

Normalerweise macht man das mit einem vSwitch in der VMWare, der einen Tagged Uplink auf den Cisco bekommt, wo man die ganzen ESXi internen VLANs dann auf den physischen Switch nach außen führt.

Die VMs bzw. deren Ports hängt man dann entsprechend am vSwitch ein.

So sähe die andere Seite aus ! Wenn man es richtig macht....

netgear.com/images/datasheet/switches/GS105v5_GS108v4_GS116v2.pd ...

Einen VLAN "Trunk" kannst du also damit unmöglich zum Cisco SG-300 konfigurieren !

Das ist technisch damit NICHT möglich.

Erschwerend kommt hier noch dazu was du genau mit "Trunk" meinst, denn leider ist das Wort doppeldeutig in der Netzwerkwelt und führt deshalb leider immer wieder zu Mißverständnissen !

Trunk bei Cisco = Ein 802.1q VLAN getaggter Uplink. (LAG nennt Cisco "Etherchannel")

Trunk beim Rest der Netzwerk Welt = Ein aggregierter LACP Link (LAG) mit 2 oder mehr Links (Link Aggregation)

So oder so wirst du mit der NICHT managebaren NetGear Gurke weder einen Tagged Uplink noch einen LAG auf den Cisco konfigurieren können, weil der NG eben gar nicht konfigurierbar ist.

Fragt sich also WAS du denn wirklich gemacht hast ??

habe eine ESXI am laufen.

Gruselig ! Un du redest dann von Stromkosten ?? Nicht dein Ernst, oder ? Aber egal..ist hier ja nicht das Problem...Der Cisco läuft aktuell noch als Layer3, wird jedoch nicht für das Routing genutzt.

Das ist ja auch OK und stört nicht weiter... Solange du keine IP Adressen in den VLANs konfiguriert hast routet er nicht.Kann es sein, dass dadurch noch ein Fehler kommt?

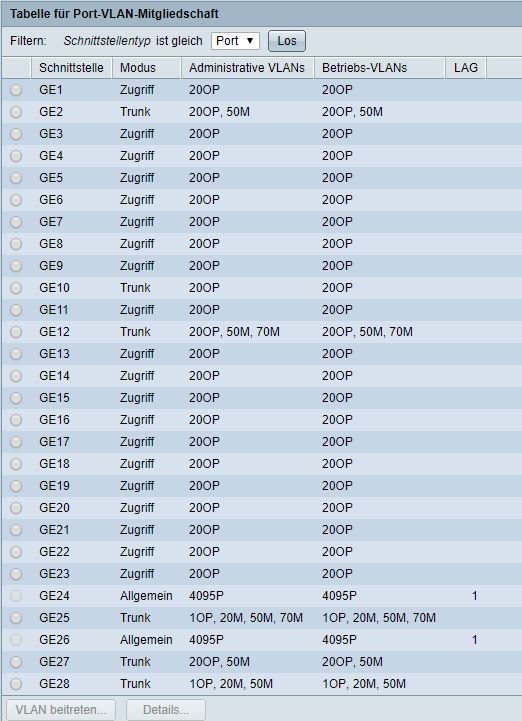

Dazu müsstest du mal deine Cisco VLAN Switchkonfig hier posten (Screenshot).Fakt ist das der Port der zum NetGear geht ein Access Port (Untagged) sein muss der Member im VLAN 80 ist.

Am NetGear darf dann NICHTS weiter angeschlossen sein, denn da dieser Switch ungemanaged ist sind somit ALLE Ports dann im VLAN 80 wo nichts weiter rein soll außer Firewall WAN Port und FritzBox.

Im Grunde ist dann dieser Switch eigentlich überflüssig und du kannst den VLAN 90 Access port der vom SG-300 kommt dann eigentlich DIREKT in die FritzBox stecken !!

Dann wäre es richtig, wenigstens die Seite zur FritzBox.

Die andere Seite hängt davon ab wie du die Firewall auf dem ESXi angebunden hast an den SG-300.

Normalerweise macht man das mit einem vSwitch in der VMWare, der einen Tagged Uplink auf den Cisco bekommt, wo man die ganzen ESXi internen VLANs dann auf den physischen Switch nach außen führt.

Die VMs bzw. deren Ports hängt man dann entsprechend am vSwitch ein.

So sähe die andere Seite aus ! Wenn man es richtig macht....

haben den Netgear GS116E-200PES.

OK, mit dem klappt das natürlich sofern man dessen verwartes VLAN Handling dann durchschaut hat:VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern

Hier habe ich selbst scheinbar einen falschen Begriff im Hinterkopf gehabt.

Das passiert, denn "Trunk" ist durch die Doppeldeutigkeit leider missverständlich.Dachte immer das würde man Trunk nennen.

Leider nein !Cisco hat da eine andere Vorstellung als der Rest der Welt was das ist

dass ich ihm lediglich im VLAN20 - also meinem Internen Lan eine IP adresse vergebe ?

Ja, richtig. Im Setup dann unter Administration die VLAN ID auf 20 setzen. Hast du sicher auch so gemacht ?!Cisco VLAN Switchkonfig hier posten

Ggrrr... deutsch, wie gruselg.Wenn man jetzt wüsste was dort "OP" und "M" wohl bedeutet ?? Im Englsichen steht dort U = Untagged und T = Tagged was man sofort versteht.

Setzt man jetzt mal voraus das OP=Untagged ist und M=Tagged würde es soweit stimmen. Aber meint das deutsche GUI das auch so ???

Der ESXI hängt an Port GE25 und GE28.

Die Frage ist WIE ??So wäre es tödlich, denn nicht nur das dort asymetrische VLAN Konfigs auf den Ports wären, das ist auch kein LACP LAG Port.

Damit würde die Gefahr eines Loops bestehen. Aus reiner Cisco Switch Sicht wäre diese Anbindung falsch.

Möglich aber das du den als Active Standby geschaltet hast. Fällt 25 aus dann geht alles über 28 usw.

Oder du nutzt getrennte vSwitches intern, was ja laut unten der Fall ist.

Das würde dann wieder gehen, allerdings fällt dann wie gesagt die nicht konsistente VLAN Konfig auf !!

GE12 ist der Uplink zu dem Netgear Switch

Wäre soweit richtig. VLAN 20 ist dann untagged (native VLAN) und 50 und 70 tagged.Auf NetGear Seite musst du aber aufpassen !

Am Link vom Cisco kommen die untagged Pakete aus VLAN 20. Wenn du am NG kein VLAN 20 eingerichtet hast und die PVID nicht auf 20 gelegt hast am NG, dann landen diese Pakete dort im VLAN 1 (PVID 1) !

GE2 und GE27 sind die anbindung an meine Unifi APs.

Soweit auch ok. VLAN 20 ist native und VLAN 50 tagged.Im ESXI selbst wurden 2 VSwitche erstellt, welche wie folgt aufgeteilt sind:

OK, hier ist es jetzt aber wichtig zu wissen:- Sind diese vSwitches aus Layer 2 Sicht vollkommen getrennt oder intern verbunden ? Müssten getrennt sein !

- WIE sind diese vSwitches an den externen Switch angeschlossen ?

Klar, dann ist Port 25 z.B. an vSwitch 1

Hier ist dann das Default VLAN 1 des Cisco (untagged) drauf und die VLANs 20, 50 und 70 tagged !

Port 28 dann an vSwitch 2 außer das hier VLAN 70 fehlt.

Wie gesagt: Die vSwitches müssen getrennt sein dafür !

Bedenke hier aber das die PVID also das native VLAN (untagged) dieser vSwitches im Cisco Default VLAN 1 liegt !

Ggf. wäre es hier besser nur einen vSwitch zu verwenden und den dann mit einem LACP LAG anzubinden.

Das hängt aber letztlich von deinem Umfeld ab und was du machen willst.

Was die APs betrifft liegt vermutlich deren Management IP in deren Default VLAN 1 was dann untagged an deren Port rausgeht und folglich dann bei dir im VLAN 20 liegt.

Managementmäßig solltest du also die APs aus dem VLAN 20 problemlos erreichen, oder ?

Soweit sieht von der Switchkonfig gesehen alles ok aus !

Welche in der Grundkonfiguration in das VLAN 4095 gelegt wurden.

Das ist tödlich und solltest du NIEMALS machen !Die VLAN ID 4095 ist generell NICHT supportet !!! Siehe dazu:

de.wikipedia.org/wiki/IEEE_802.1Q#Funktionsweise_nach_IEEE_802.1 ...

(die VLAN-IDs "0" und "4095" sind reserviert und nicht zulässig) !

Die oberen VLANs werden generell von allen Herstellern proprietär verwendet für interne Management Funktionen wie z.B. bei MSTP usw.

Generell gilt: man sollte sicherheitshalber ALLE VLAN IDs über 4000 besser wenn möglich meiden !!!

Lösche also diese VLAN ID (deine ist eh nicht supportet) und wähle eine andere wie 3999 oder sowas wenn du eine Dummy ID nutzen willst.

Gut möglich das das dein Problem ist.