VLAN auf dem Proxmox - Konzept

Hallo zusammen,

wir haben im Unterricht (Externvorbereitung FISI) das Thema VLAN zwar durch genommen bzw. angesprochen. Jedoch völlig ohne praktischen Bezug. Nun möchte ich hier eine Testumgebung aufsetzen um das auch mal praktisch anzuwenden.

Im Unterricht wurde das Thema lediglich so erwähnt dass man für seine unterschiedlichen VLAN's eine ID hat, diese im Switch (der muss es natürlich können) die VLAN-ID konfiguriert und schon wären die virtuellen Netze voneinander getrennt.

Ich habe an dem Testsystem zwar einen entsprechenden Switch (Ciso CBS250-48P-4X) aber bin mir nicht sicher ob das überhaupt relevant ist da die Systeme die ich per VLAN trennen möchte allesamt VM's unter Proxmox sein werden. Bis auf PVE ist jedoch noch nichts installiert.

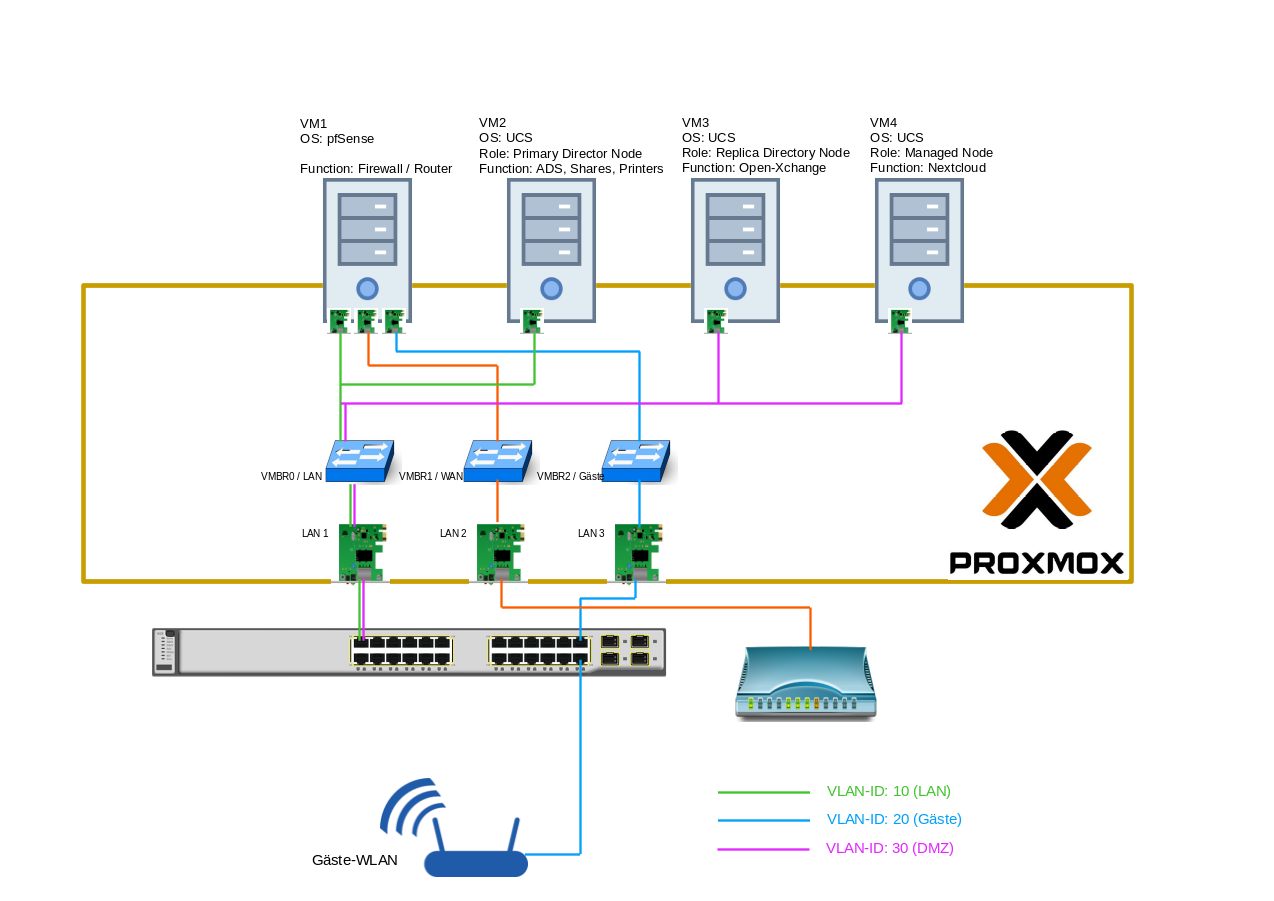

Bisher habe ich auf dem PVE zwei Bridges eingerichtet:

Name: vmbr0 (LAN)

daran ist die erste NIC gebunden, 192.168.17.1/24 -> Port1 am o.g. Cisco

Name: vmbr1 (WAN)

daran ist die zweite NIC gebunden, -> Zu einem Router ins Internet (DHCP)

Auf dem fertigen System sollen nun folgende VM's installiert/eingerichtet werden. Wie ich die Systeme an und für sich konfiguriere und einrichte (ohne VLAN) ist mir bekannt:

- pfSense (als Router/Firewall)

- ads01 (LDAP, Samba, Kerberos für Benutzer, Freigaben, Drucker)

- db01 (Datenbankserver)

- cloud01 (Nextcloud)

- ox01 (Groupware)

- media01 (Media/Streaming-Server)

Jetzt wäre mein Gedanke ein VLAN für intern zu machen in welchem lediglich die internen Clients/Geräte und der ads01 sowie der db01sind.

Ein weiteres VLAN für eine DMZ in welche die VM's kommen die von extern erreichbar sein sollen was dann: cloud01, ox01 und media01 wären.

Wo konfiguriere ich nun die VLAN's? Das macht nach meinem Verständnis doch nur auf dem Proxmox Sinn da die VM's ja physikalisch überhaupt nicht an den Switch angeschlossen sind.

Oder macht mein Vorhaben so überhaupt keinen Sinn?

Beste Grüße

pixel24

wir haben im Unterricht (Externvorbereitung FISI) das Thema VLAN zwar durch genommen bzw. angesprochen. Jedoch völlig ohne praktischen Bezug. Nun möchte ich hier eine Testumgebung aufsetzen um das auch mal praktisch anzuwenden.

Im Unterricht wurde das Thema lediglich so erwähnt dass man für seine unterschiedlichen VLAN's eine ID hat, diese im Switch (der muss es natürlich können) die VLAN-ID konfiguriert und schon wären die virtuellen Netze voneinander getrennt.

Ich habe an dem Testsystem zwar einen entsprechenden Switch (Ciso CBS250-48P-4X) aber bin mir nicht sicher ob das überhaupt relevant ist da die Systeme die ich per VLAN trennen möchte allesamt VM's unter Proxmox sein werden. Bis auf PVE ist jedoch noch nichts installiert.

Bisher habe ich auf dem PVE zwei Bridges eingerichtet:

Name: vmbr0 (LAN)

daran ist die erste NIC gebunden, 192.168.17.1/24 -> Port1 am o.g. Cisco

Name: vmbr1 (WAN)

daran ist die zweite NIC gebunden, -> Zu einem Router ins Internet (DHCP)

Auf dem fertigen System sollen nun folgende VM's installiert/eingerichtet werden. Wie ich die Systeme an und für sich konfiguriere und einrichte (ohne VLAN) ist mir bekannt:

- pfSense (als Router/Firewall)

- ads01 (LDAP, Samba, Kerberos für Benutzer, Freigaben, Drucker)

- db01 (Datenbankserver)

- cloud01 (Nextcloud)

- ox01 (Groupware)

- media01 (Media/Streaming-Server)

Jetzt wäre mein Gedanke ein VLAN für intern zu machen in welchem lediglich die internen Clients/Geräte und der ads01 sowie der db01sind.

Ein weiteres VLAN für eine DMZ in welche die VM's kommen die von extern erreichbar sein sollen was dann: cloud01, ox01 und media01 wären.

Wo konfiguriere ich nun die VLAN's? Das macht nach meinem Verständnis doch nur auf dem Proxmox Sinn da die VM's ja physikalisch überhaupt nicht an den Switch angeschlossen sind.

Oder macht mein Vorhaben so überhaupt keinen Sinn?

Beste Grüße

pixel24

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 63765750521

Url: https://administrator.de/forum/vlan-auf-dem-proxmox-konzept-63765750521.html

Ausgedruckt am: 17.07.2025 um 00:07 Uhr

12 Kommentare

Neuester Kommentar

Wo konfiguriere ich nun die VLAN's?

Vom VLAN Verständnis her liegst du richtig...Vielleicht hilft das etwas zum weiteren VLAN Verständnis. Insbesondere wenn man nur eine NIC am Proxmox hat wie bei NUCs etc.:

Pfsense in Proxmox als Router

Moin,

stell dir die VLans doch einfach wie separate Switche vor. Die Netze kannst du nicht zusammen stecken. Also brauchst einen Router/Gateway dazwischen.

Vlans ersetzen doch nur die physische Infrastruktur zur Trennung für zu einer logischen Trennung.

Was miteinander kommunizieren kann, regelst du dann mit na Firewall.

Gruß

Spirit

stell dir die VLans doch einfach wie separate Switche vor. Die Netze kannst du nicht zusammen stecken. Also brauchst einen Router/Gateway dazwischen.

Vlans ersetzen doch nur die physische Infrastruktur zur Trennung für zu einer logischen Trennung.

Was miteinander kommunizieren kann, regelst du dann mit na Firewall.

Gruß

Spirit

Du stehst vermutlich wirklich etwas auf dem Schlauch....

Wenn du VMs trennen willst platzierst du sie ja in 2 oder mehr unterschiedlichen, getrennten Netzen. Sie liegen so also in getrennten Netzen bzw. VLANs, können damit logischerweise ohne einen Router oder Firewall nicht kommunizieren.

Wenn sie kommunizieren sollen dann müssen sie entweder im gleichen Netzwerk / VLAN liegen oder sie müssen sich über einen Router oder Firewall erreichen können. Kollege @Spirit-of-Eli hat es oben schon gesagt.

Liegen also ad01 und db01 in einem VLAN Segment 10 und ox01 und cloud01 im VLAN 20 können sie sich VLAN übergreifend natürlich nicht erreichen.

Ist ja auch so gewollt, denn VLANs sind bekanntlich eine Layer 2 Segmentierunsgtechnik zum Trennen von Layer 2 Netzsegmenten.

Soll also ad01 (was ist as01?? Ein weitere VM??) in VLAN 10 mit ox01 in VLAN 20 kommunizieren geht das nicht bzw. nur über einen Router oder Firewall die zwischen den beiden Netzen routen kann.

Folglich musst du also eine Router VM mit 2 virtuellen NICs haben, die ein Bein im VLAN 10 und eins im VLAN 20 hat um diese beiden Netze / VLANs routingtechnisch zu verbinden.

Alternativ müssen sie in ein gemeinsames L2 Netzwerk. Je nachdem.

Eigentlich doch eine ganz simple Logik...?!

Wenn du VMs trennen willst platzierst du sie ja in 2 oder mehr unterschiedlichen, getrennten Netzen. Sie liegen so also in getrennten Netzen bzw. VLANs, können damit logischerweise ohne einen Router oder Firewall nicht kommunizieren.

Wenn sie kommunizieren sollen dann müssen sie entweder im gleichen Netzwerk / VLAN liegen oder sie müssen sich über einen Router oder Firewall erreichen können. Kollege @Spirit-of-Eli hat es oben schon gesagt.

Liegen also ad01 und db01 in einem VLAN Segment 10 und ox01 und cloud01 im VLAN 20 können sie sich VLAN übergreifend natürlich nicht erreichen.

Ist ja auch so gewollt, denn VLANs sind bekanntlich eine Layer 2 Segmentierunsgtechnik zum Trennen von Layer 2 Netzsegmenten.

Soll also ad01 (was ist as01?? Ein weitere VM??) in VLAN 10 mit ox01 in VLAN 20 kommunizieren geht das nicht bzw. nur über einen Router oder Firewall die zwischen den beiden Netzen routen kann.

Folglich musst du also eine Router VM mit 2 virtuellen NICs haben, die ein Bein im VLAN 10 und eins im VLAN 20 hat um diese beiden Netze / VLANs routingtechnisch zu verbinden.

Alternativ müssen sie in ein gemeinsames L2 Netzwerk. Je nachdem.

Eigentlich doch eine ganz simple Logik...?!

Wäre es nun eine Möglichkeit eine dritte Bridge (vmbr2) für eine - nennen wir es einfach mal DMZ anzulegen.

Das macht auch Sinn aber wenn du dann wieder VLANs vermeiden willst benötigst du eben unbedingt deine 3te NIC, denn die musst du dann an ein weiteres DMZ Segment binden um die VMs dann dort einzuhängen.Die pfSense Firewall bekommt dann analog dazu eine 3te vNIC die dann das DMZ Segment bedient.

Auch keine Raketenwissenschaft... 😉

die VM's die von extern erreichbar sein sollen ebenfalls an diese Bridge hänge.

Das wäre dann korrekt und wie oben schon beschrieben eine klassische DMZ Lösung.Suboptimal ist das natürlich für ein Gäste-WLAN da man jedes Gerät am ad01 anlegen muss.

Kommt drauf an wie man sein Gäste WLAN betreibt?! Eine einfache Lösung könnte sein an der Firewall an VLAN Interface einzurichten und dort IPs per DHCP der Firewall zu vergeben. Ohne VLANs benötigst du wieder eine physische NIC.Alternativ kann man auf ad01 einen DHCP Server nur für das Gast WLAN einrichten und dann nur diesen Scope per DHCP Forwarding (Relay) aus dem Gastsegment bedienen.

Da gibt es mehrere Wege nach Rom...

Auf der pfSense könnte ich dann auf dieser Schnittstelle einen DHCP-Server laufen lassen der die Gast-Geräte mit Adressen versorgt

Bedeutet dann aber das deine Gäste dann zusammen mit deinen DMZ Hosts das DMZ Segment benutzen. Ob das eine gute Idee ist musst du selber entscheiden. Wenn du allerdings wieder VLAN frei bleiben willst hast du keine andere Wahl.VLAN's noch gewinnbringend eingesetzt werden können kann ich jetzt nicht abschätzen.

Wir leider auch nicht, da wir deine zukünftigen Planungen nicht kennen.Ohne VLANs bist du mit deinen 3 Segmenten (NICs) WAN, DMZ und LAN dann am Ende. Du siehst ja selber das du deine Gäste dann zusammen mit deinen DMZ Hosts in ein Segment legen muss. Normalerweise ein securitytechnisches NoGo weil Gastsegmente bekanntlich immer getrennt sein sollten aber wenn du VLAN frei bleiben willst hast du ja keine andere Wahl oder musst noch eine zusätzliche NIC in den Supermicro einbauen.

die auf LAN bzw. LAN & DMZ zugreifen sollen bekommen die VLAN-ID 10 bzw. 10 & 20.

Da hast du dich wohl vertippt wenn die DMZ laut deiner eigenen Zeichnung die VLAN ID 30 hat?! 🤔Ansonsten ist die Aussage falsch!

Der Rest sieht soweit ganz korrekt aus:

- vmbr0

- muss auf "VLAN aware" im Proxmox Setup geklickt sein

- VMs bekommen dann ein VLAN Tag 10 oder 30 je nachdem ob sie im LAN oder DMZ Segment arbeiten

- Der Link der LAN1 NIC auf den Switch muss auf der Switchseite als Trunk (tagged 10 und 30) konfiguriert sein

- 10 und 30 Tags müssen auf die vNIC der pfSense VM durchgereicht werden damit die Firewall das LAN und DMZ Segment routet.

- Über Accessports in 10 und 30 auf dem Switch hast du bequem direkten Zugang zum LAN und DMZ Netzwerk als auch zum Gastnetzwerk (20)

- vmbr1 (WAN) reicht nur durch auf den Router. Kein VLAN Aware erforderlich

- vmbr2 ebenso. Switchseite muss in einen UNtagged Accessport in VLAN 20