VLAN mit MikroTik und Zyxel GS1920

Hallo,

ich habe mich hier angemeldet, weil ich eure Unterstützung brauche.

Ich möchte mein Netz in VLAN’s aufteilen.

VLAN 1 – Management – 172.19.3.0/24

VLAN 15 – Internetzugang – 192.168.25.0/24 = altes Netz

VLAN 25 – Clients – 172.19.25.0/24

VLAN 35 – WLAN – 172.19.35.0/24

VLAN 45 – Kameras – 172.19.45.0/24

VLAN 55 – Multimedia – 172.19.55.0/24

VLAN 65 – Telefonanlage – 172.19.65.0/24

VLAN 95 – Gäste-WLAN – 172.19.95.0/24

Macht das soweit sinn?

Für den Testaufbau habe ich den MikroTik hEX mit dem GS1920 verbunden.

Ich bin nach der Anleitung: Mikrotik VLAN Konfiguration ab RouterOS Version 6.41 vorgegangen.

Zum Testen habe ich die VLAN’s 1,15 und 25 angelegt.

Wenn ich mich mit einem PC auf den entsprechenden Ports der Switches anstecke, bekommen ich eine richtige IP zugewiesen.

Ein Ping auf jede Gatway-IP funktioniert.

Ein Raspi habe ich als NTP-Server mit der festen IP 192.168.25.63 angeschlossen.

Leider kann ich den Raspi nur aus dem eigenen Netz (192.168.25) anpingen.

Aus den VLAN’s 1 und 25 geht es nicht

Wo ist mein Fehler?

Gruß

Marco

ich habe mich hier angemeldet, weil ich eure Unterstützung brauche.

Ich möchte mein Netz in VLAN’s aufteilen.

VLAN 1 – Management – 172.19.3.0/24

VLAN 15 – Internetzugang – 192.168.25.0/24 = altes Netz

VLAN 25 – Clients – 172.19.25.0/24

VLAN 35 – WLAN – 172.19.35.0/24

VLAN 45 – Kameras – 172.19.45.0/24

VLAN 55 – Multimedia – 172.19.55.0/24

VLAN 65 – Telefonanlage – 172.19.65.0/24

VLAN 95 – Gäste-WLAN – 172.19.95.0/24

Macht das soweit sinn?

Für den Testaufbau habe ich den MikroTik hEX mit dem GS1920 verbunden.

Ich bin nach der Anleitung: Mikrotik VLAN Konfiguration ab RouterOS Version 6.41 vorgegangen.

Zum Testen habe ich die VLAN’s 1,15 und 25 angelegt.

Wenn ich mich mit einem PC auf den entsprechenden Ports der Switches anstecke, bekommen ich eine richtige IP zugewiesen.

Ein Ping auf jede Gatway-IP funktioniert.

Ein Raspi habe ich als NTP-Server mit der festen IP 192.168.25.63 angeschlossen.

Leider kann ich den Raspi nur aus dem eigenen Netz (192.168.25) anpingen.

Aus den VLAN’s 1 und 25 geht es nicht

Wo ist mein Fehler?

Gruß

Marco

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 519535

Url: https://administrator.de/forum/vlan-mit-mikrotik-und-zyxel-gs1920-519535.html

Ausgedruckt am: 26.07.2025 um 14:07 Uhr

18 Kommentare

Neuester Kommentar

Bitte klicke das "+" Symbol an den richtigen Stellen im Text zu den embeddeten Bildern, dann erscheinen die auch im richtigen Kontext oben und man weiss genau was gemeint ist ! (Kann man über "Bearbeiten" auch noch nachträglich korrigieren.  )

)

Zurück zum Thema:

Das Verhalten zeigt das der RasPi vermutlich eine falsche oder fehlerhafte statische IP Konfig an eth0 hat ?! Speziell das Gateway ist vermutlich falsch oder fehlerhaft eingetragen so das Ping Replys nicht in andere VLAN Netze kommen.

Unter Rasbian wird das in der Datei /etc/dhcpcd.conf konfiguriert. (Man achte auf das zusätzliche "d" !)

Dort entkommentierst du die Zeilen:

("#" davor entfernen)

Dann rebootest du den RasPi und checkst a) mit ifconfig ob auf dem eth0 die richtige IP ist und b) mit netstat -rn oder ip route show das auch das richtige Default Gateway (VLAN IP Mikrotik) dort eingetragen ist.

Dann pingst du vom RasPi mal die lokale MT Gateway IP und dann die MT VLAN IPs der der anderen VLANs. Klappt das, ist der RasPi dann auch aus allen anderen Netzen erreichbar.

Grundlegende Infos zum RasPi LAN Setup findest du auch hier:

Netzwerk Management Server mit Raspberry Pi

Zurück zum Thema:

Macht das soweit sinn?

Ja, macht Sinn.Für den Testaufbau habe ich den MikroTik hEX mit dem GS1920 verbunden.

Richtig !Ich bin nach der Anleitung: Mikrotik VLAN Konfiguration ab RouterOS Version 6.41 vorgegangen.

Auch richtig !Wenn ich mich mit einem PC auf den entsprechenden Ports der Switches anstecke, bekommen ich eine richtige IP zugewiesen. Ein Ping auf jede Gatway-IP funktioniert.

Zeigt das du alles richtig gemacht hast ! 👍Ein Raspi habe ich als NTP-Server mit der festen IP 192.168.25.63 angeschlossen.

Dann vermutlich an einem Untagged Endgeräte Port im VLAN 25, richtig ?Das Verhalten zeigt das der RasPi vermutlich eine falsche oder fehlerhafte statische IP Konfig an eth0 hat ?! Speziell das Gateway ist vermutlich falsch oder fehlerhaft eingetragen so das Ping Replys nicht in andere VLAN Netze kommen.

Unter Rasbian wird das in der Datei /etc/dhcpcd.conf konfiguriert. (Man achte auf das zusätzliche "d" !)

Dort entkommentierst du die Zeilen:

# Example static IP configuration:

interface eth0

static ip_address=192.168.25.63/24

static routers=192.168.25.1

static domain_name_servers=192.168.178.1 Dann rebootest du den RasPi und checkst a) mit ifconfig ob auf dem eth0 die richtige IP ist und b) mit netstat -rn oder ip route show das auch das richtige Default Gateway (VLAN IP Mikrotik) dort eingetragen ist.

Dann pingst du vom RasPi mal die lokale MT Gateway IP und dann die MT VLAN IPs der der anderen VLANs. Klappt das, ist der RasPi dann auch aus allen anderen Netzen erreichbar.

Grundlegende Infos zum RasPi LAN Setup findest du auch hier:

Netzwerk Management Server mit Raspberry Pi

Kannst Du vom Mikrotik aus, den Raspberry anpingen?

Ansonsten würde ich nicht so viele "leere" Netze Platz lassen. Ist später ggf unpraktisch beim Regeln schreiben.

Ansonsten würde ich nicht so viele "leere" Netze Platz lassen. Ist später ggf unpraktisch beim Regeln schreiben.

Die Subnetmasken sind alle richtig?

Nein, an einem Untagged Endgeräte Port im VLAN 15.

OK, das ist das Altnetz. Dann ist der Fehler vermutlich klar !Im Altnetz ist sehr wahrscheinlich ein vorhandener Internet Router (192.168.25.250 ?) der dort in dem Segment DHCP macht und dein NTP RasPi in diesem Altnetz hat vermutlich den Internet Router als Default Gateway, kann das sein ??

Wenn ja, raten wir mal das du dann auf dem Internet Router sämtliche, dann zwingend erforderlichen, statischen Routen in deine VLAN Subnetze hast vergessen einzutragen ?!

Ist dem so ?

Dort auf dem Internet Router in VLAN 15, dem Altnetz, muss zwingend eine statische Route ala:

Zielnetz: 172.19.0.0, Maske: 255.255.0.0, Gateway: 192.168.25.254

stehen ! (192.168.25.254 = Mikrotik IP im Altnetz)

Andernfalls werden alle Pakete aus dem Altnetz die in deine 172.19er VLAN Netze gehen sollen ins Nirwana geroutet.

Hast du an diese Route gedacht ?

Details dazu erklärt dir dieses Routing Tutorial:

Routing von 2 und mehr IP Netzen mit Windows, Linux und Router

Tip:

Es wäre besser gewesen dem Mikrotik aus dem Altnetz die IP direkt auf einem dedizierten Port zu konfigurieren statt einem VLAN Port wie es auch hier_im_Tutorial z.B. am ether1 Port steht.

Funktionieren tut aber beides.

Laut dem ersten Post arbeitet er mit kleinen Netzen zu 254 IPs.

Wenn ich den ersten Post richtig verstehe macht der Altnetz Router nur das Internet. Er selber scheint von dort aus gar nicht zu arbeiten.

Bezüglich Einzelrouten, habe ich ihn ja schon darauf hingewiesen dass ich nicht zu große Lücken zwischen den letzten lassen würde.

Weil 172.19.0.0/21 reicht für seine Netze und 172.19.8.0/24 für die Gäste.

Ansonsten könnte ich mir vorstellen dass die Subnetzmasken der Clients nicht stimmen.

Je nach Client OS oder Router, können Probleme auftauchen, die hier beschrieben sind.

Bezüglich Einzelrouten, habe ich ihn ja schon darauf hingewiesen dass ich nicht zu große Lücken zwischen den letzten lassen würde.

Weil 172.19.0.0/21 reicht für seine Netze und 172.19.8.0/24 für die Gäste.

Ansonsten könnte ich mir vorstellen dass die Subnetzmasken der Clients nicht stimmen.

Je nach Client OS oder Router, können Probleme auftauchen, die hier beschrieben sind.

kann ich da leider keine statische Routen einrichten. Das Altnetz wird später aufgeteilt.

Dann musst du zwingend bei allen Geräten die im Altnetz sind und weiter ins Internet sollen eine feste statische Route in deine VLAN Subnetze via Mikrotik IP einrichten.Winblows:

route add 172.19.0.0 mask 255.255.0.0 192.168.25.254 -p

Linux, RasPi

sudo ip route add 172.19.0.0/16 via 192.168.25.254 dev eth0

Unter Winblows überprüfst du das Routing mit dem Kommando route print in der Eingabeaufforderung oder Power Shell. Unter Linux/RasPi ip route list oder auch netstat -rn

Ein Ping sollte danach dann fehlerfrei funktionieren !

Weil 172.19.0.0/21 reicht für seine Netze und 172.19.8.0/24 für die Gäste.

Nein !Das ist schlicht falsch ! Wer rechnen kann...

Ein 21er Prefix erfasst nur alle Netze von 172.19.0.0 bis 172.19.23.0. Dabei fallen die Hälte seiner VLANs >.23.0 hinten runter. Wegen der 172.19.95.0 muss es mindestens ein 17er Prefix sein (255.255.128.0).

Aber vergiss das. Der TO soll es bei der klassischen /16 belassen.

Wir müssen ihn hier jetzt nicht auch noch mit Routing Spitzfindigkeiten verwirren. Keep it simple stupid !!

Nein !

Das ist schlicht falsch, ein 21er Prefix erfasst nur alle Netze von 172.19.0.0 bis 172.19.23.0. Dabei fallen die Hälte seiner VLAN hinten runter. Wegen der 172.19.95.0 muss es mindestens ein 17er Prefix sein (255.255.128.0).

Aber vergiss das. Der TO soll es bei der klassischen /16 belassen.

Wir müssen ihn hier jetzt nicht auch noch mit Routing Spitzfindigkeiten verwirren. Keep it simple stupid !!

Das ist schlicht falsch, ein 21er Prefix erfasst nur alle Netze von 172.19.0.0 bis 172.19.23.0. Dabei fallen die Hälte seiner VLAN hinten runter. Wegen der 172.19.95.0 muss es mindestens ein 17er Prefix sein (255.255.128.0).

Aber vergiss das. Der TO soll es bei der klassischen /16 belassen.

Wir müssen ihn hier jetzt nicht auch noch mit Routing Spitzfindigkeiten verwirren. Keep it simple stupid !!

Muss ich mich noch selber zitieren? Ich sagte die Lücken sind sinnfrei.

172.19.0.0/21 sind 8 Netze zu 254.

Ich denke nicht, dass das Kosmetik ist.

Seine Gäste befinden sich in 172.19.3.0/16.

Spätestens wenn dann die Firewall- oder Routing-Regel kommt die verhindert, dass Gäste auf die internen Netzwerke zugreifen können oder von Intern in das Gästenetzwerk, dann wird es "dirty".

In der Prüfung gibt es dafür Abzug, wenn man keine kreative Erklärung hat. Und es ist wirklich sinnfrei, abgesehen vom Arbeitsaufwand und steigender unnötiger Komplexität.

Alternativ die Gäste raus aus 172.19.0.0/16

Seine Gäste befinden sich in 172.19.3.0/16.

Spätestens wenn dann die Firewall- oder Routing-Regel kommt die verhindert, dass Gäste auf die internen Netzwerke zugreifen können oder von Intern in das Gästenetzwerk, dann wird es "dirty".

In der Prüfung gibt es dafür Abzug, wenn man keine kreative Erklärung hat. Und es ist wirklich sinnfrei, abgesehen vom Arbeitsaufwand und steigender unnötiger Komplexität.

Alternativ die Gäste raus aus 172.19.0.0/16

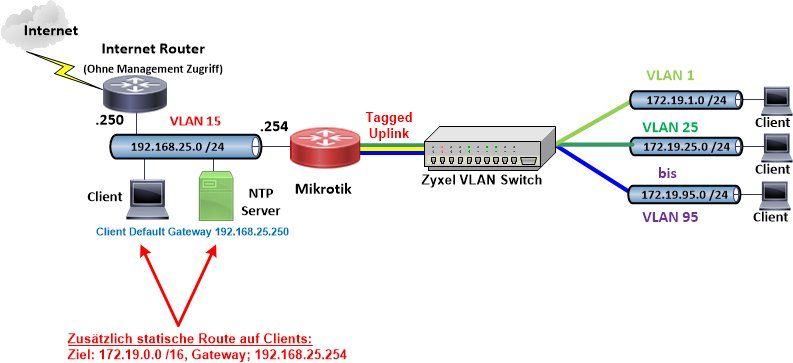

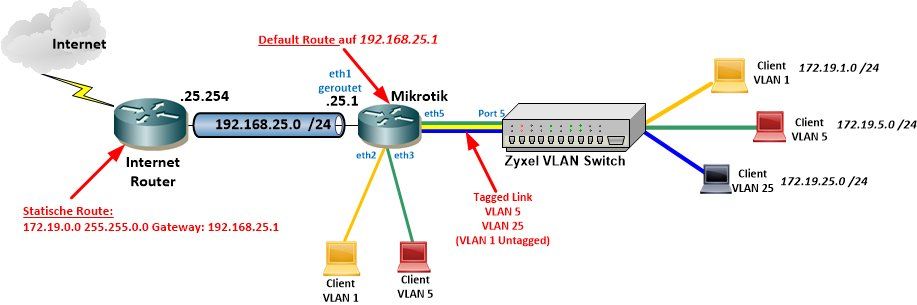

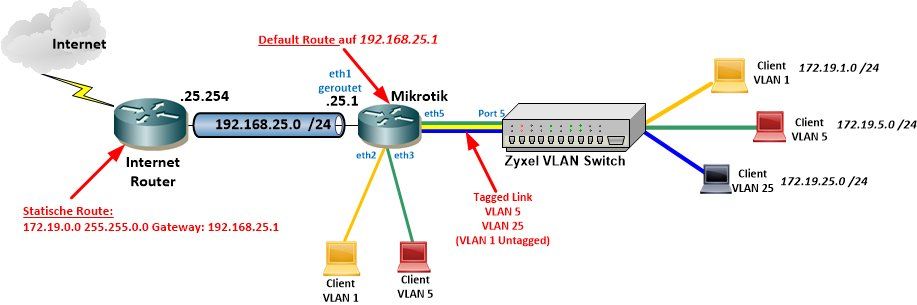

Hier die einzelnen Konfig Schritte:

Test Setup Design:

ACHTUNG Dreckfuhler !!: Die Default Route MT geht natürlich richtig auf die 192.168.25.254 !! Sorry...

ACHTUNG Dreckfuhler !!: Die Default Route MT geht natürlich richtig auf die 192.168.25.254 !! Sorry...

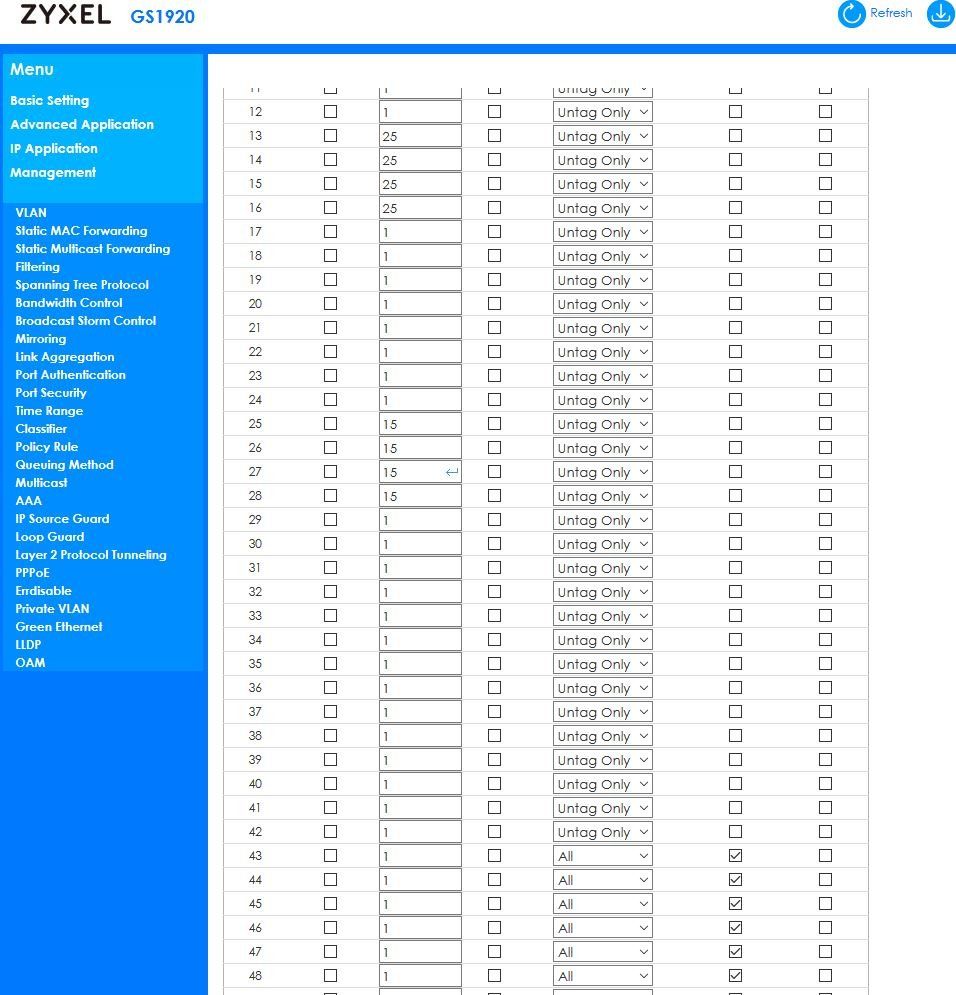

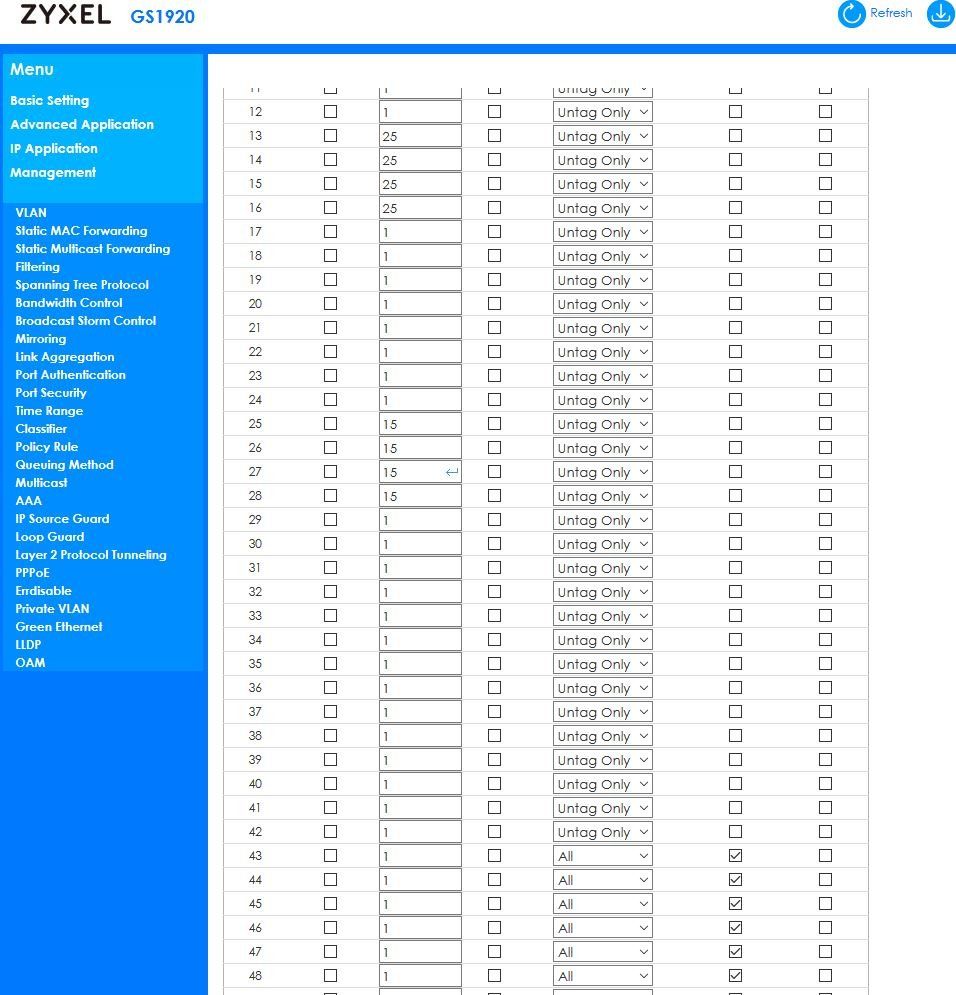

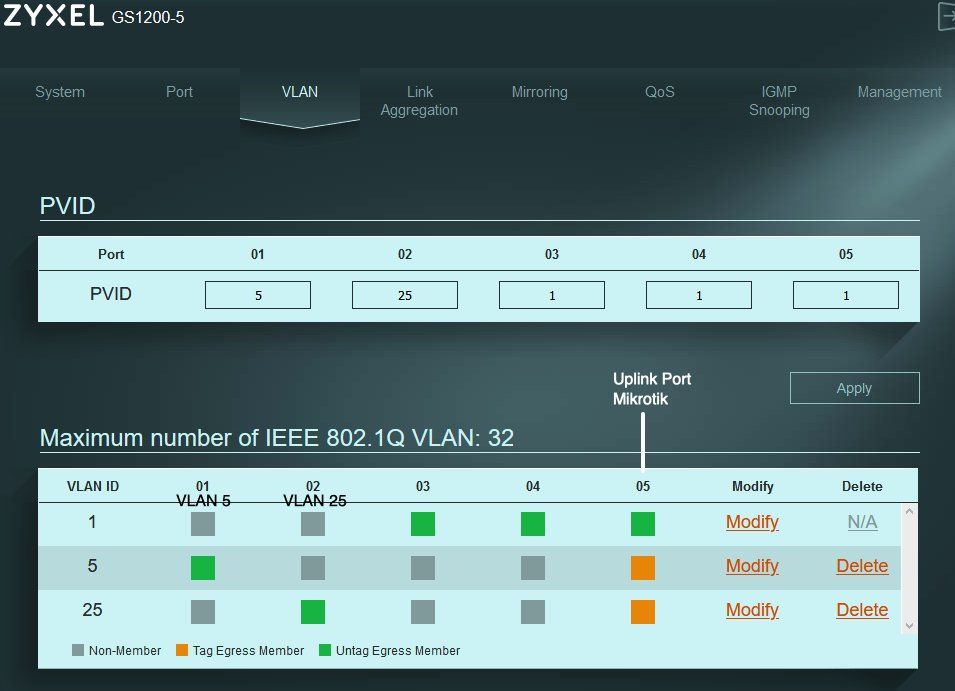

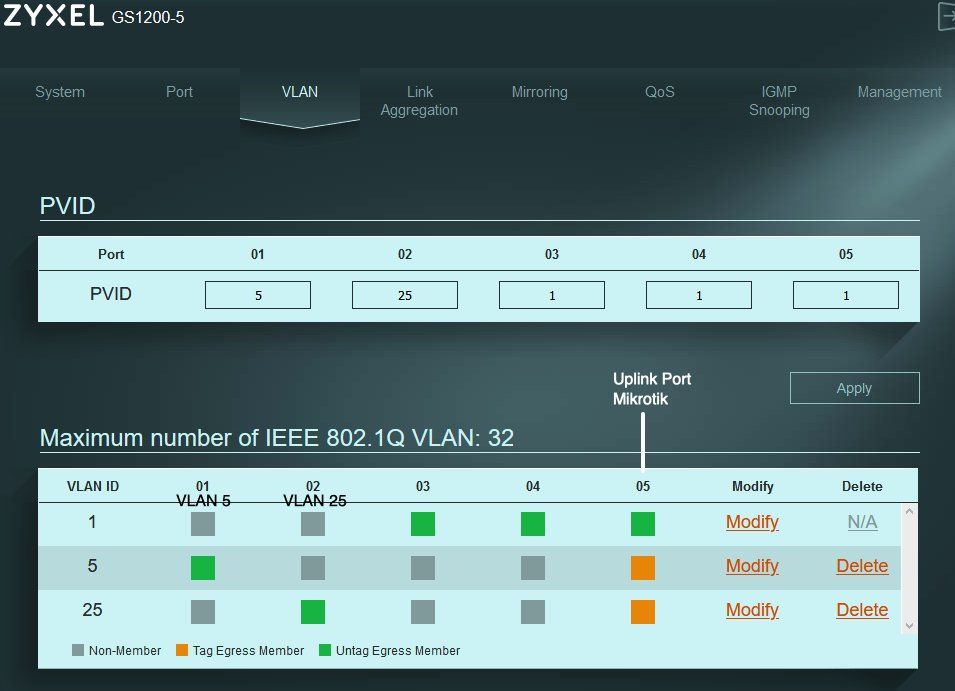

1.) Zyxel Switch Setup:

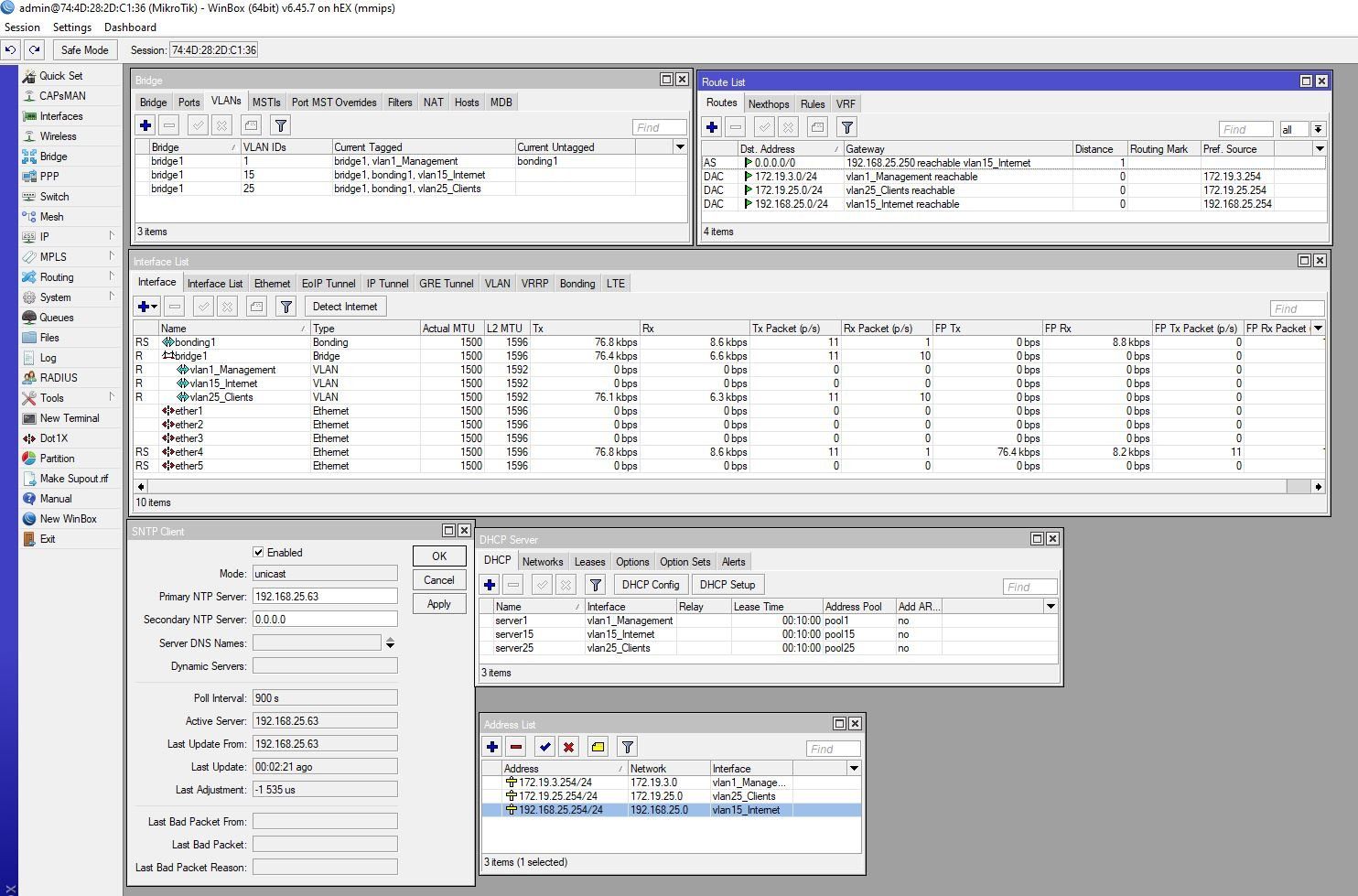

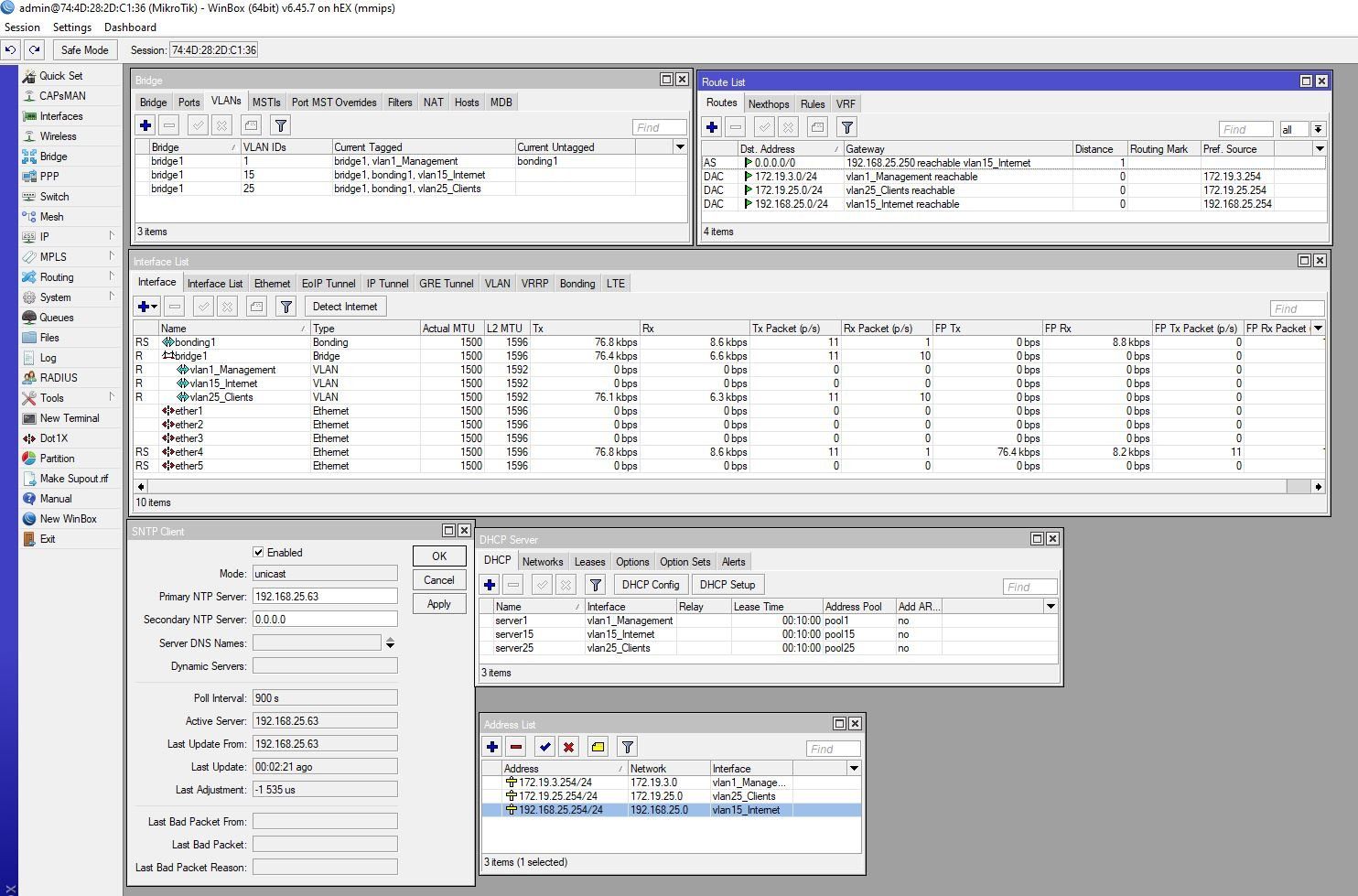

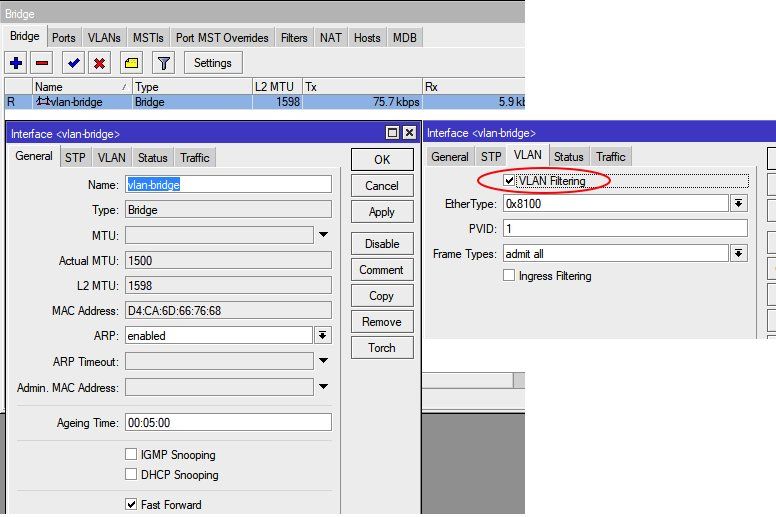

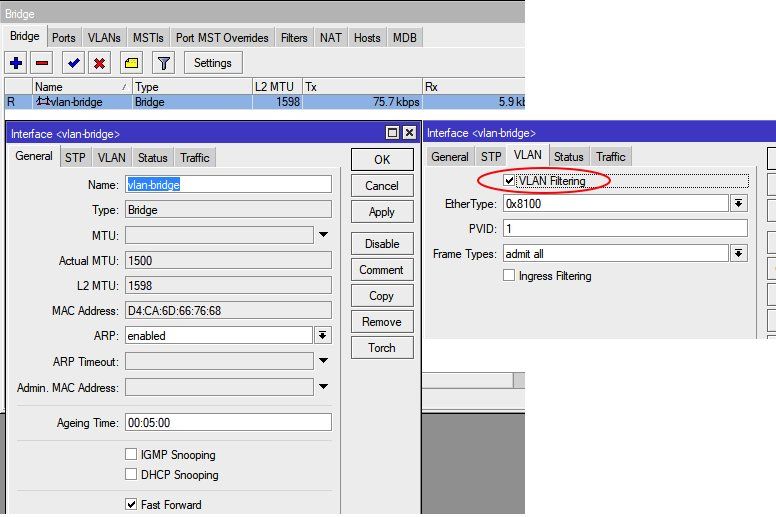

2.) Bridge einrichten:

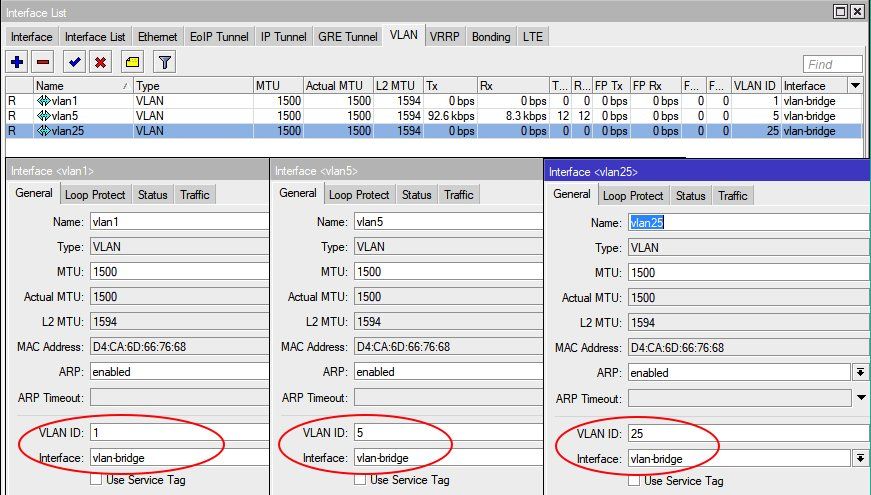

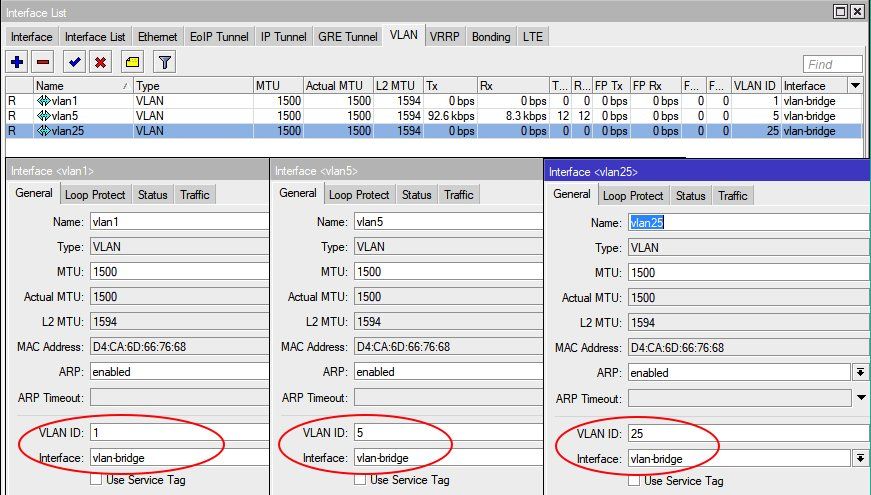

3.) VLAN Interfaces einrichten:

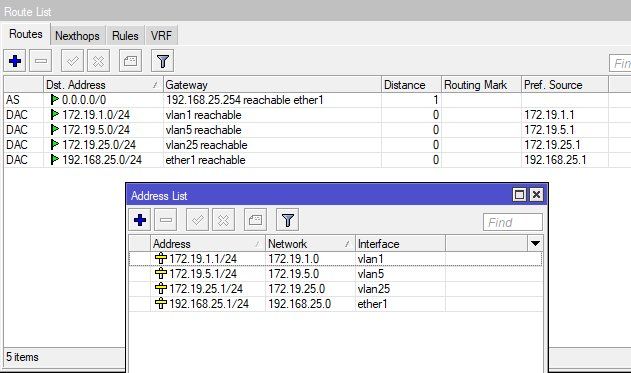

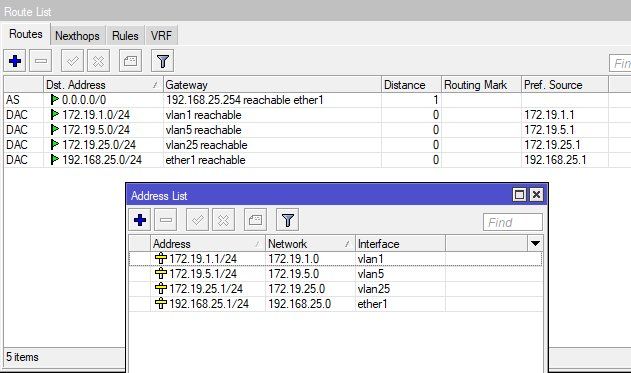

4.) IP Adressierung und Routing:

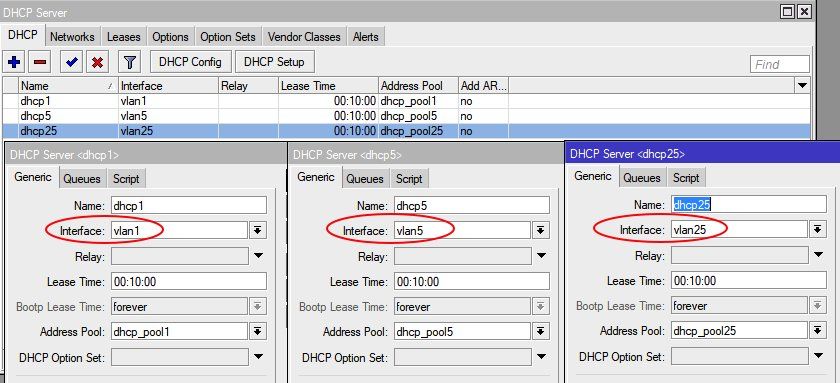

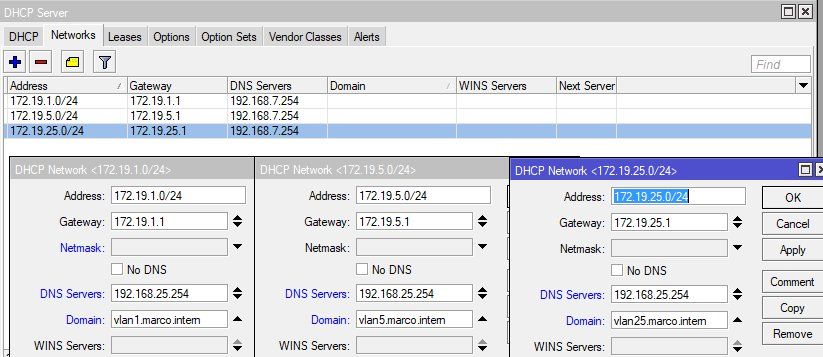

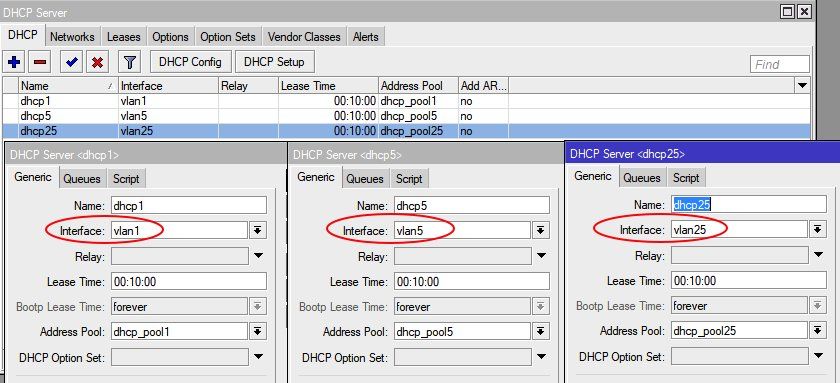

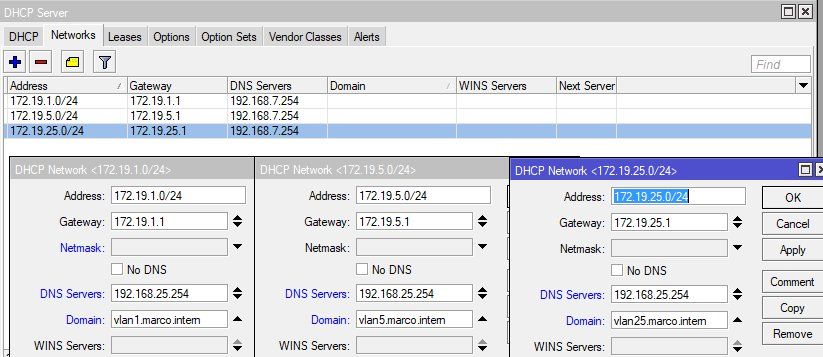

5.) DHCP Server Setup:

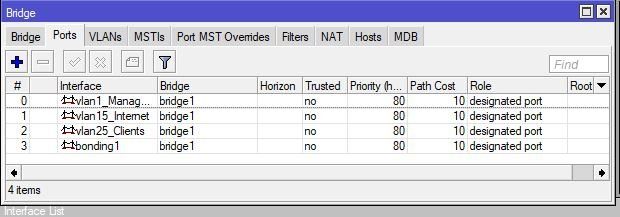

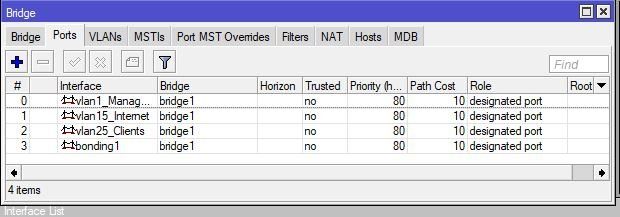

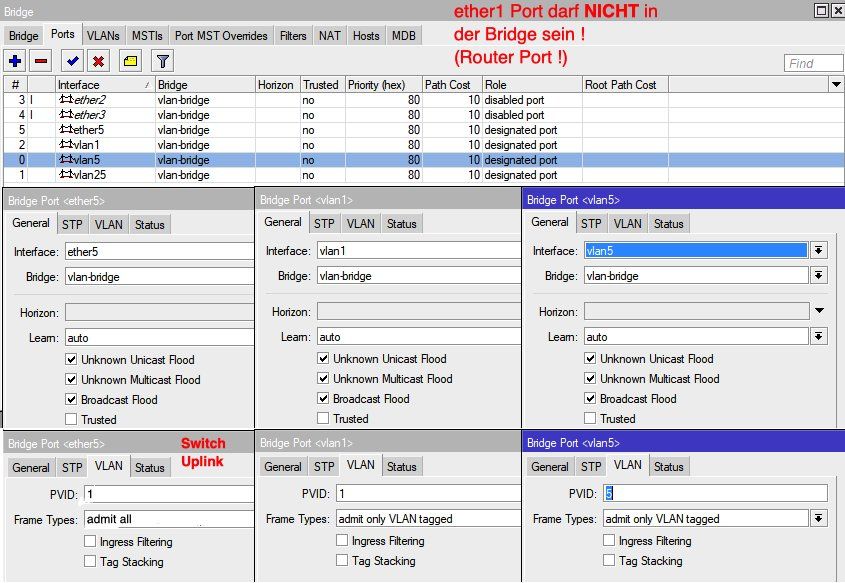

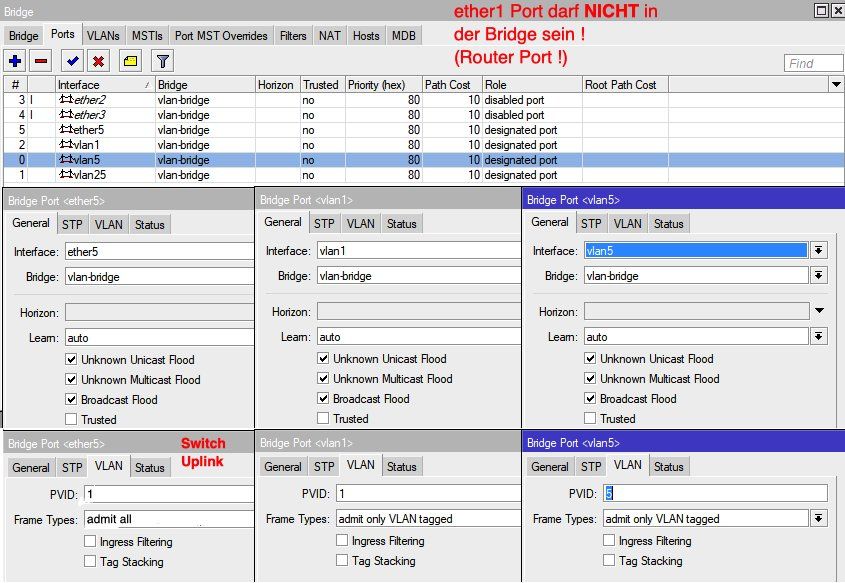

6.) Interfaces der VLAN Bridge zuweisen:

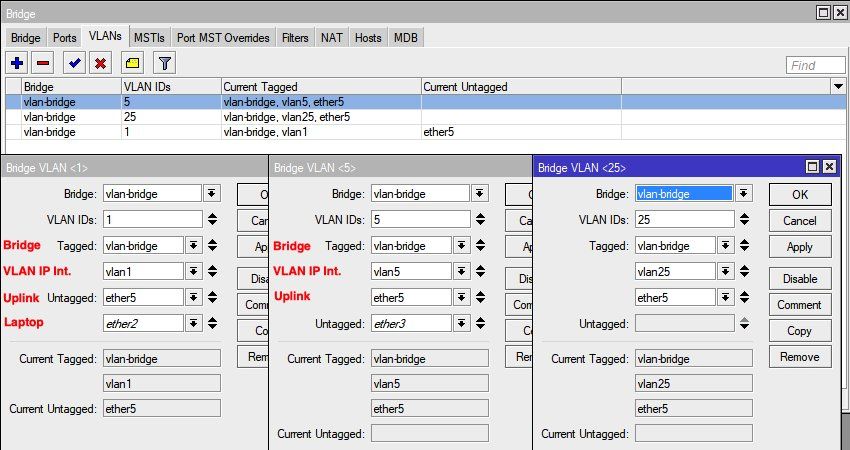

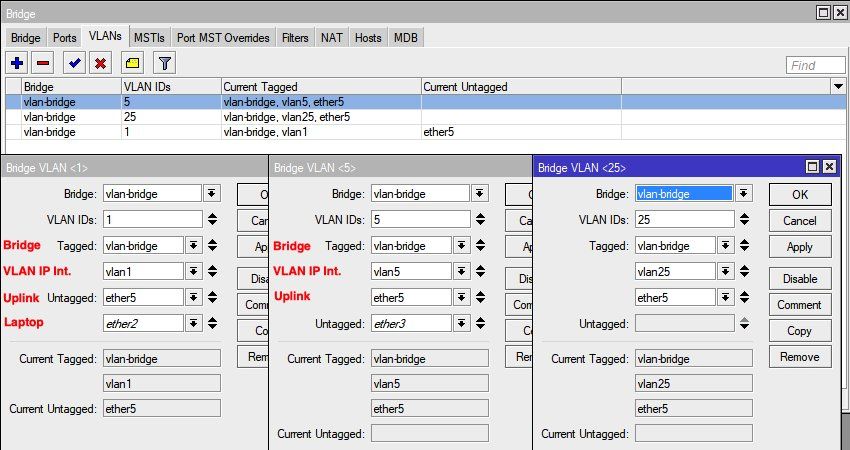

7.) Bridge VLAN Tagging einrichten:

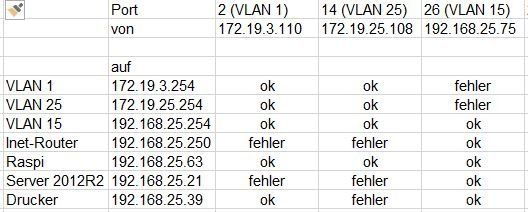

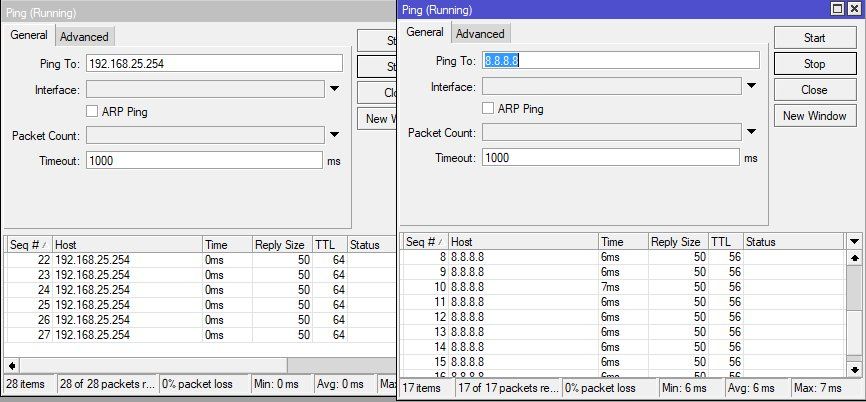

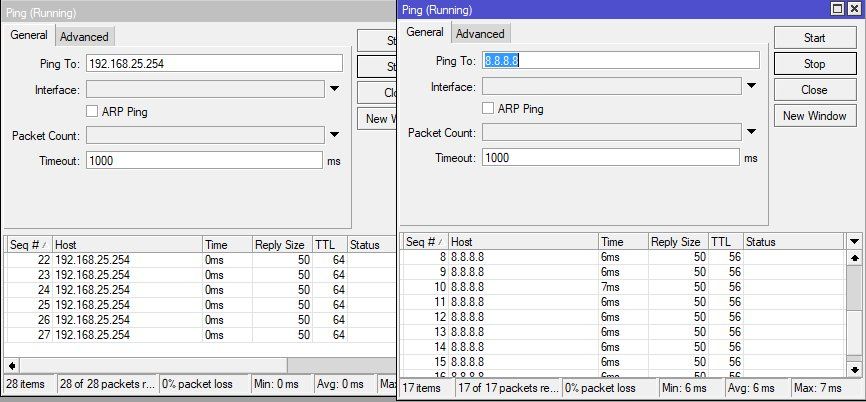

Finaler Ping Check:

Fazit:

Rennt alles fehlerlos !

Test Setup Design:

1.) Zyxel Switch Setup:

2.) Bridge einrichten:

3.) VLAN Interfaces einrichten:

4.) IP Adressierung und Routing:

5.) DHCP Server Setup:

6.) Interfaces der VLAN Bridge zuweisen:

7.) Bridge VLAN Tagging einrichten:

Finaler Ping Check:

Fazit:

Rennt alles fehlerlos !