VLAN Port in anderes VLAN

Hallo zusammen,

folgende Konstellation:

Cisco CBS350er Switche

3 Konfigurierte VLANs sagen wir mal 10, 20, 30

10 ist mein Internes hier sitzt auch mein Radius Server

20 soll für die APs sein dort befindet sich auch der Router fürs Gäste Internet

30 anderweitig verwendet

Switche werden aus dem VLAN 10 verwaltet haben also nur für dieses Netz ein IPv4 interface

Die VLAN sind physikalisch getrennt was ja out oft he box so ist… jetzt möchte ich aber Radius für den Zugang zum internen Netz nutzen dazu müsst ich aus dem 20er VLAN den Port 1812 im VLAN 10 erreichen und auf meinen Radius Server leiten.

Und nun steh ich auf dem Schlauch… wie stell ich das an bzw. bau ich mir hier ein großes Sicherheitsrisiko rein? Routing?

Hoffe ihr zerreißt mich jetzt nicht in der Luft 😊 wenn doch viel Spaß

Freue mich auf konstruktive Hilfe und sag schon mal vielen Dank

folgende Konstellation:

Cisco CBS350er Switche

3 Konfigurierte VLANs sagen wir mal 10, 20, 30

10 ist mein Internes hier sitzt auch mein Radius Server

20 soll für die APs sein dort befindet sich auch der Router fürs Gäste Internet

30 anderweitig verwendet

Switche werden aus dem VLAN 10 verwaltet haben also nur für dieses Netz ein IPv4 interface

Die VLAN sind physikalisch getrennt was ja out oft he box so ist… jetzt möchte ich aber Radius für den Zugang zum internen Netz nutzen dazu müsst ich aus dem 20er VLAN den Port 1812 im VLAN 10 erreichen und auf meinen Radius Server leiten.

Und nun steh ich auf dem Schlauch… wie stell ich das an bzw. bau ich mir hier ein großes Sicherheitsrisiko rein? Routing?

Hoffe ihr zerreißt mich jetzt nicht in der Luft 😊 wenn doch viel Spaß

Freue mich auf konstruktive Hilfe und sag schon mal vielen Dank

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 8110167021

Url: https://administrator.de/forum/vlan-port-in-anderes-vlan-8110167021.html

Ausgedruckt am: 28.07.2025 um 20:07 Uhr

12 Kommentare

Neuester Kommentar

Moin,

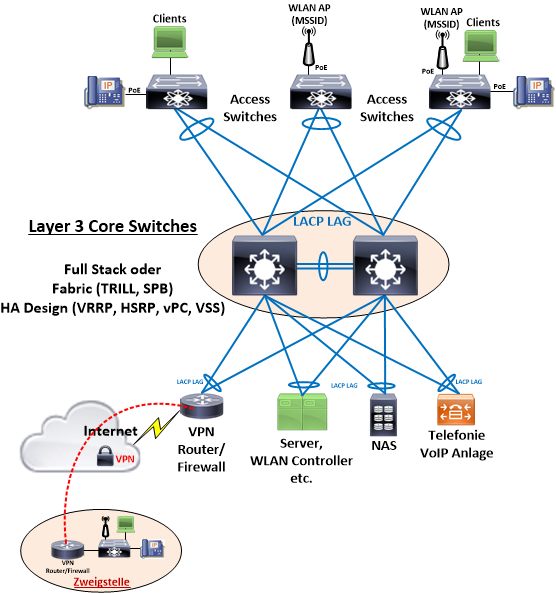

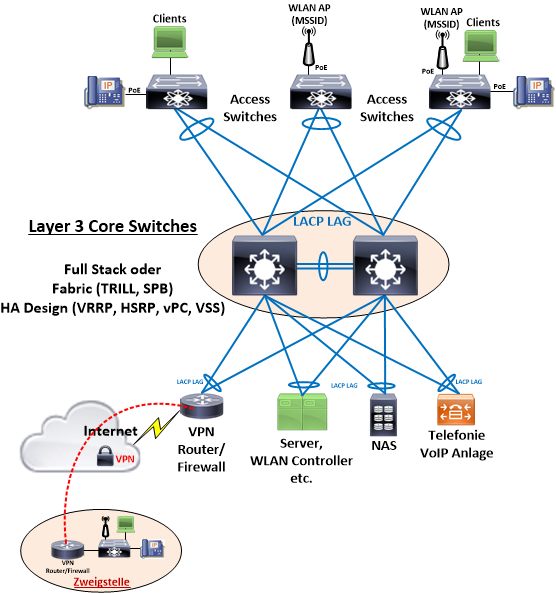

wie @chiefteddy schon sagte: Du kannst Dir die VLAns wie einzelne (physikalisch) getrennte Netze vorstellen, die i.d.R. auch getrennte IP-Subnetze haben. Damit diese miteinander kommunizieren können mußt Du dies über einen Router verbninden. Das kann ein eigenständiger Router sein, ein layer-3-switch oder eine Firewall.

Die "falsche" Methode wäre es , zwei VLANs ins gleiche IP-netz zu packen und diese einfach "kurzzuschlißen, auch wenn man über Filterregeln am switch das Ganze einschränken könnte.

lks

wie @chiefteddy schon sagte: Du kannst Dir die VLAns wie einzelne (physikalisch) getrennte Netze vorstellen, die i.d.R. auch getrennte IP-Subnetze haben. Damit diese miteinander kommunizieren können mußt Du dies über einen Router verbninden. Das kann ein eigenständiger Router sein, ein layer-3-switch oder eine Firewall.

Die "falsche" Methode wäre es , zwei VLANs ins gleiche IP-netz zu packen und diese einfach "kurzzuschlißen, auch wenn man über Filterregeln am switch das Ganze einschränken könnte.

lks

Das Wichtigste hast du leider nicht gesagt!

Betreibst du mit dem Switch ein Layer 2 VLAN Konzept oder ein Layer 3 VLAN Konzept??

Davon ist massgeblich abhängig wie eine Lösung aussieht.

Grundsätzlich ist Routing und eine Firewall Regel oder Accessliste ein gangbarer Weg.

Noch sinnvoller wäre es aber wenn deine APs MSSID fähig sind. Auch dazu machst du leider keinerlei hilfreiche Angaben.

Ist dem so dann würde man als Netzwerker das Management der APs auch immer in dein Management VLAN 10 legen ohne das auf dieses VLAN eine WLAN SSID gemappt wird. Das ist auch übliche Best Practise in so einem Setup. Siehe o.a. L 2 Tutorial.

Die VLAN IDs bzw. ggf. auch dynamische VLANs weist du dann im er über den Radius Server in VLAN 10 zu so das ein IP Interfaces und o.a. Regelwerk gar nicht erforderlich ist!

Betreibst du mit dem Switch ein Layer 2 VLAN Konzept oder ein Layer 3 VLAN Konzept??

Davon ist massgeblich abhängig wie eine Lösung aussieht.

Grundsätzlich ist Routing und eine Firewall Regel oder Accessliste ein gangbarer Weg.

Noch sinnvoller wäre es aber wenn deine APs MSSID fähig sind. Auch dazu machst du leider keinerlei hilfreiche Angaben.

Ist dem so dann würde man als Netzwerker das Management der APs auch immer in dein Management VLAN 10 legen ohne das auf dieses VLAN eine WLAN SSID gemappt wird. Das ist auch übliche Best Practise in so einem Setup. Siehe o.a. L 2 Tutorial.

Die VLAN IDs bzw. ggf. auch dynamische VLANs weist du dann im er über den Radius Server in VLAN 10 zu so das ein IP Interfaces und o.a. Regelwerk gar nicht erforderlich ist!

Ein Haken bzw. „Showstopper“ ist das ja nicht. Du hast es aber schon richtig erkannt das du dann zw. den Segmenten routen musst und den Traffic dann mit Accesslisten entsprechend steuern musst. Ob L2 oder L3 Mode wie oben beschrieben ist dabei erstmal zweitrangig solange es nur ein Verfahren ist. Beides parallel geht natürlich nicht!

Letztlich ja kein Problem und im Handumdrehen erledigt!

Letztlich ja kein Problem und im Handumdrehen erledigt!

Das Gateway auf PC 2 in VLAN 20 ist falsch!

Das muss logischerweise auf die Switch VLAN IP gesetzt werden damit das klappt. Einfache Routing Basics die man beachten sollte!! 🧐

Beachte auch noch das, sofern diese PCs, ein Windows OS haben das dort per Default ICMP (Ping) in der lokalen Firewall per Default geblockt ist!

windowspro.de/wolfgang-sommergut/ping-windows-10-erlauben-gui-po ...

Zusätzlich blockiert die lokale Windows Firewall alle Zugriffe aus fremden IP Netzen!! Auch das musst du entsprechend customizen!

Das muss logischerweise auf die Switch VLAN IP gesetzt werden damit das klappt. Einfache Routing Basics die man beachten sollte!! 🧐

Beachte auch noch das, sofern diese PCs, ein Windows OS haben das dort per Default ICMP (Ping) in der lokalen Firewall per Default geblockt ist!

windowspro.de/wolfgang-sommergut/ping-windows-10-erlauben-gui-po ...

Zusätzlich blockiert die lokale Windows Firewall alle Zugriffe aus fremden IP Netzen!! Auch das musst du entsprechend customizen!

Nope, das Routing (L3 Switching) wird immer nur auf einem einzigen Switch dem Core Switch konfiguriert. Das kann auch ein Core Stack sein.

Ausnahme wäre nur wenn der Core aus 2 Systemen besteht die aus Redundanzgründen in einem HA (High Avalilability) Verbund betrieben werden mit VRRP.

Ein klassisches, einfaches und redundantes Netzwerk Allerweltsdesign mit Layer 3 sähe z.B. so aus:

Ausnahme wäre nur wenn der Core aus 2 Systemen besteht die aus Redundanzgründen in einem HA (High Avalilability) Verbund betrieben werden mit VRRP.

Ein klassisches, einfaches und redundantes Netzwerk Allerweltsdesign mit Layer 3 sähe z.B. so aus: