VLAN Routing Pfsense

Hallo alle zusammen,

Erstmal meine Netzwerke sind:

Vlan 60 = 172.26.131.0/24

Vlan 70 = 172.27.131.0/24

Vlan 80 = 172.28.131.0/24

Vlan 90 = 172.29.131.0/24

Ich habe ein Problem mit dem Routing vom Vlan.

Und zwar habe ich einen Cisco-Switch (in jedem Netz mit der Endung 254) der als Switch fungiert und alle Internetpakete/VPN zu meiner Pfsense (nur als Router, 172.28.131.1) sendet.

Im gleichen Netzwerk wie das vom Pfsense funktioniert das auch einwandfrei, nur für jedes andere lokale VLAN muss ich zurzeit eine Netzwerkkarte erstellen mit einer IP vom VLAN, also zb. 172.26.131.1 oder 172.27.131.1 für das jeweilige VLAN.

Das kann natürlich nicht richtig sein !!!

Wie erzähle ich jetzt PFsense das er z.B. für das Netz 172.26.131.0/24 das Gateway 172.28.131.254 nutzen soll?

Danke für eure Hilfe

Erstmal meine Netzwerke sind:

Vlan 60 = 172.26.131.0/24

Vlan 70 = 172.27.131.0/24

Vlan 80 = 172.28.131.0/24

Vlan 90 = 172.29.131.0/24

Ich habe ein Problem mit dem Routing vom Vlan.

Und zwar habe ich einen Cisco-Switch (in jedem Netz mit der Endung 254) der als Switch fungiert und alle Internetpakete/VPN zu meiner Pfsense (nur als Router, 172.28.131.1) sendet.

Im gleichen Netzwerk wie das vom Pfsense funktioniert das auch einwandfrei, nur für jedes andere lokale VLAN muss ich zurzeit eine Netzwerkkarte erstellen mit einer IP vom VLAN, also zb. 172.26.131.1 oder 172.27.131.1 für das jeweilige VLAN.

Das kann natürlich nicht richtig sein !!!

Wie erzähle ich jetzt PFsense das er z.B. für das Netz 172.26.131.0/24 das Gateway 172.28.131.254 nutzen soll?

Danke für eure Hilfe

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 359928

Url: https://administrator.de/forum/vlan-routing-pfsense-359928.html

Ausgedruckt am: 26.07.2025 um 17:07 Uhr

16 Kommentare

Neuester Kommentar

Hey,

Das der Switch als Switch fungiert ist ja klar...

Auf der Firewall?

Wenn ja, ist klar das die Firewall in jedem Vlan eine Ip braucht....

Der Switch natürlich braucht auch wenn er das Routing übernehmen soll in jedem vlan eine Ip!

Dein Text liest sich leider nicht so super...

Nochmal kurz zusammen gefasst:

Pfsense braucht für jedes Vlan eine Ip

Was für ein Modell ist es?

Macht der Switch das Routing zwischen den Vlans?

Der Switch hat in jedem Vlan eine Ip?

Gruß

Und zwar habe ich einen Cisco-Switch (in jedem Netz mit der Endung 254) der als Switch fungiert und alle Internetpakete/VPN zu meiner Pfsense (nur als Router, 172.28.131.1) sendet.

Also ist der Cisco Switch ein Layer 3 Switch?! Welches Modell?Das der Switch als Switch fungiert ist ja klar...

Im gleichen Netzwerk wie das vom Pfsense funktioniert das auch einwandfrei, nur für jedes andere lokale VLAN muss ich zurzeit eine Netzwerkkarte erstellen mit einer IP vom VLAN, also zb. 172.26.131.1 oder 172.27.131.1 für das jeweilige VLAN.

Wo erstellen??Auf der Firewall?

Wenn ja, ist klar das die Firewall in jedem Vlan eine Ip braucht....

Der Switch natürlich braucht auch wenn er das Routing übernehmen soll in jedem vlan eine Ip!

Dein Text liest sich leider nicht so super...

Nochmal kurz zusammen gefasst:

Pfsense braucht für jedes Vlan eine Ip

Was für ein Modell ist es?

Macht der Switch das Routing zwischen den Vlans?

Der Switch hat in jedem Vlan eine Ip?

Gruß

Moin,

Kann es sein, dass du auf der pfSense die Ruckrouten zu den anderen VLANs nicht eingetragen hast?

Also z.B.

Zielnetz: 172.26.31.0

Netzmaske: 255.255.255.0

Gateway: 172.28.31.254

Die pfSense muss ja wissen, wohin deine "fremden" LAN-Pakete Gesendet werden sollen. Wenn du das nicht machst, gehen alle Pakete an das WAN-Interface, da alles, was die pfSense nicht kennt, dorthin gwht

Gruß

em-pie

Kann es sein, dass du auf der pfSense die Ruckrouten zu den anderen VLANs nicht eingetragen hast?

Also z.B.

Zielnetz: 172.26.31.0

Netzmaske: 255.255.255.0

Gateway: 172.28.31.254

Die pfSense muss ja wissen, wohin deine "fremden" LAN-Pakete Gesendet werden sollen. Wenn du das nicht machst, gehen alle Pakete an das WAN-Interface, da alles, was die pfSense nicht kennt, dorthin gwht

Gruß

em-pie

Moin,

oke das ließt sich besser xD

Statische Routen tägst du in der PfSense unter System ->Routing ein. Hier zum nachlesen.

Wenn der Switch das Routing machen soll, muss er eigentlich im Layer 3 Mode sein!?

Im Layer 2 wird ja nur mit Mac-Adressen gearbeitet. Erst im Layer 3 kommen IP-Adressen.

Gruß

oke das ließt sich besser xD

Statische Routen tägst du in der PfSense unter System ->Routing ein. Hier zum nachlesen.

Wenn der Switch das Routing machen soll, muss er eigentlich im Layer 3 Mode sein!?

Im Layer 2 wird ja nur mit Mac-Adressen gearbeitet. Erst im Layer 3 kommen IP-Adressen.

Gruß

Du widersprichst dir:

Du schreibst, dass der Cisco-Switch als Layer2- Device agiert. Das bedeutet, daß der nicht Routen kann und wird. Nur im Layer3-Modus geht das erst.

Und mit den Rückrouten: suche in der pfSense mal nach static Routes.

Am aller besten wäre es, wenn du dir mal den Folge den Link anschaust. Hier hat der Kollege @aqui alles sauber in einer Anleitung fixiert:

VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern

Du schreibst, dass der Cisco-Switch als Layer2- Device agiert. Das bedeutet, daß der nicht Routen kann und wird. Nur im Layer3-Modus geht das erst.

Und mit den Rückrouten: suche in der pfSense mal nach static Routes.

Am aller besten wäre es, wenn du dir mal den Folge den Link anschaust. Hier hat der Kollege @aqui alles sauber in einer Anleitung fixiert:

VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern

Wenn der Switch das Routing machen soll, muss er im Layer 3 Mode sein!! Hier steht wie.

Wenn er nicht im Layer 3 Mode ist muss die Firewall dies übernehmen.

Wenn er nicht im Layer 3 Mode ist muss die Firewall dies übernehmen.

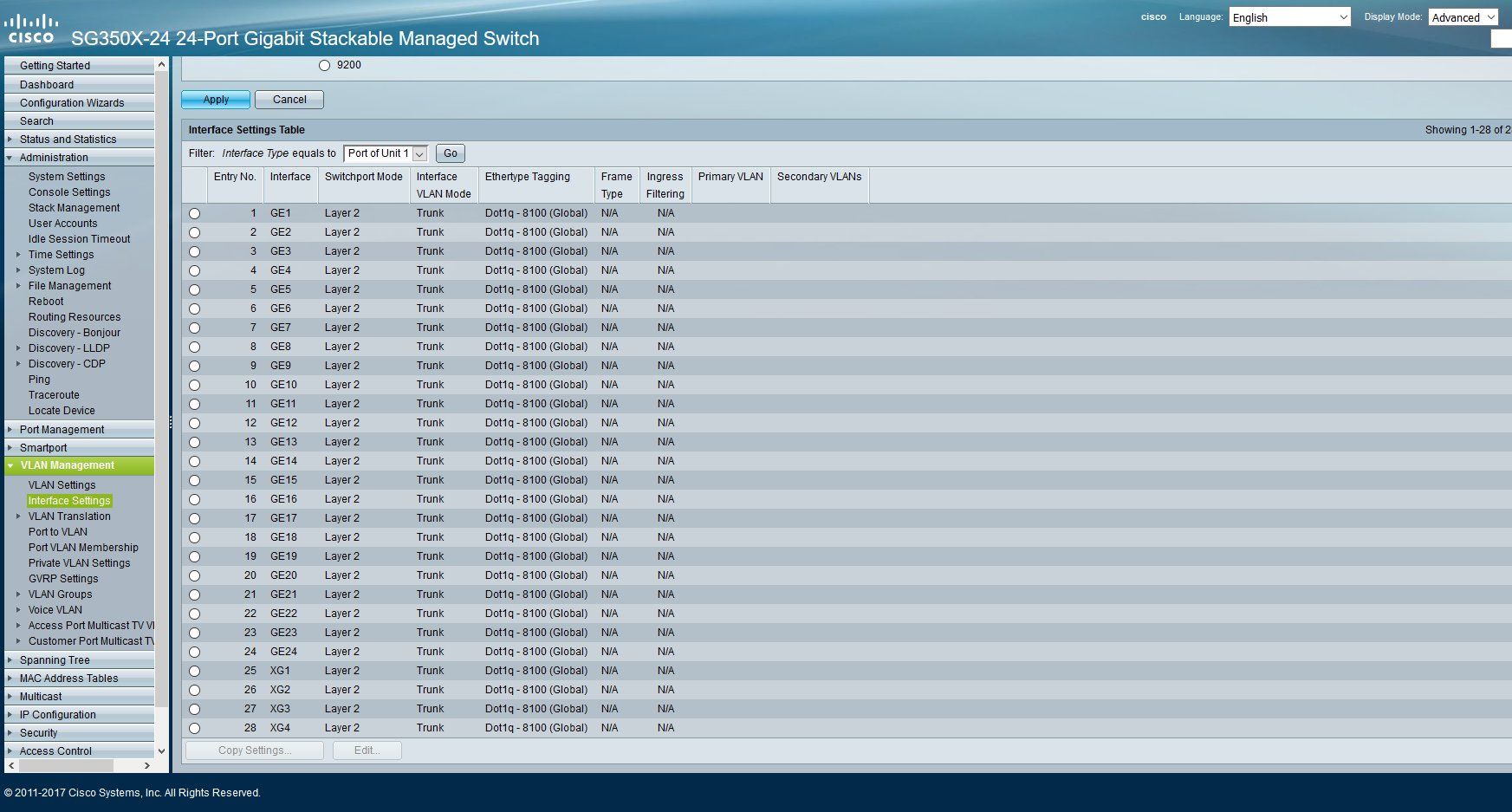

Das mit dem Layer 2/3 kann sein, weil unter VLAN - Interface Settings alle Ports als Layer 2 gesetzt sind.

Das ist ja mal quatsch...

Ein einzelner Port kann nicht auf Lager 2 oder 3 gesetzt werden.

Macht ja gar keinen sinn.

Entweder der Switch agiert als Layer 3 und routet die IP-Pakete oder er ist als Layer 2 gesetzt und kann nur ETHERNET-Frames behandeln...

Und da du nicht weisst, wo du das ändern musst, läuft der Switch aktuell im Layer3-Modus, da dies die Standard-Einstellung bei den SGs ist... Willst du das andern, musst du den Switch zurück setzen, den Modus ändern und alle settings wieder setzen.

Ich vermute, du hast nicht wirkliches Wissen in Punkte VLAN, von daher noch mal der Hinweis mit der obigen Anleitung des Kollegen aqui...

Dazu sollte man zuerst einmal klären WAS für ein Cisco Switch das ist ?? Der TO macht dazu ja leider keine weiteren Angaben.

Ist es ein IOS basierter Catalyst oder einer der SG-200 / SG-300 SoHo Serie ??

Ein gravierender Unterschied in der Konfig Syntax !

Das o.a. VLAN_Tutorial hat aber Beispiele für beide Switch Modelle.

Normal ist es dann wenn man mit dem Switch zw. den VLANs routet (also L3 Mode) das man auf diesem ein "Internet" VLAN einrichtet das dann die Verbindung zur Firewall macht. So trennt man sauber die Produktivnetze vom Internet Traffic

Klassisches Konzept also. Dieser Thread beschreibt so ein Szenario:

Verständnissproblem Routing mit SG300-28

Hier muss die Firewall NUR den Internet Verkehr routen ! Der Switch routet die VLANs.

Braucht man allerdings nicht nur einfache Accesslisten zw. den VLANs zur Zugriffssteuerung dann muss man einzelnen oder alle VLANs mit einem 802.1q tagged Uplink auf die Firewall ziehen. Das o.a. Tutorial beschreibt das.

Ist es ein IOS basierter Catalyst oder einer der SG-200 / SG-300 SoHo Serie ??

Ein gravierender Unterschied in der Konfig Syntax !

Das o.a. VLAN_Tutorial hat aber Beispiele für beide Switch Modelle.

Normal ist es dann wenn man mit dem Switch zw. den VLANs routet (also L3 Mode) das man auf diesem ein "Internet" VLAN einrichtet das dann die Verbindung zur Firewall macht. So trennt man sauber die Produktivnetze vom Internet Traffic

Klassisches Konzept also. Dieser Thread beschreibt so ein Szenario:

Verständnissproblem Routing mit SG300-28

Hier muss die Firewall NUR den Internet Verkehr routen ! Der Switch routet die VLANs.

Braucht man allerdings nicht nur einfache Accesslisten zw. den VLANs zur Zugriffssteuerung dann muss man einzelnen oder alle VLANs mit einem 802.1q tagged Uplink auf die Firewall ziehen. Das o.a. Tutorial beschreibt das.

Moin aqui

Das Geheimnis hat er - wenn auch erst in seinem zweiten Post - dann gelüftet:

Zitat von @aqui:

Dazu sollte man zuerst einmal klären WAS für ein Cisco Switch das ist ?? Der TO macht dazu ja leider keine weiteren Angaben.

Ist es ein IOS basierter Catalyst oder einer der SG-200 / SG-300 SoHo Serie ??

Dazu sollte man zuerst einmal klären WAS für ein Cisco Switch das ist ?? Der TO macht dazu ja leider keine weiteren Angaben.

Ist es ein IOS basierter Catalyst oder einer der SG-200 / SG-300 SoHo Serie ??

Das Geheimnis hat er - wenn auch erst in seinem zweiten Post - dann gelüftet:

Zu deinen Informationen, ich habe einen Cisco SG350X-24 im Layer 2 Betrieb.

Wobei ich das mit dem L2 mal für ein Gerücht halte (lies dir mal den weiteren Verlauf hier durch)Das Geheimnis hat er -

OK, ich nehme alles zurück und behaupte das Gegenteil ich kann das Layer von meinen Switch nicht nach deiner Anleitung ändern:

"Den" Layer...soviel Zeit muss sein...Hier steht wie man es richtig macht:

schulnetz.info/layer-3-fahigkeit-auf-einem-cisco-small-business- ...

und damit klappt das auch. Sollte identisch für den SG-350 sein.

Sehr sinnvoll ist es auch den Switch mit der aktuellsten Firmware zu flashen bevor man in Produktion geht !

software.cisco.com/download/navigator.html?mdfid=286282036

Macht es auch sinn, wenn mein Router durch VPN mit externe LAN-Netzwerke verbunden ist?

Ja, ganz besonders macht das sogar Sinn.Du willst ja den Internet Traffic und auch das VPN nur auf dem Internet Router terminieren. Dort gehört der VPN Tunnel auch hin.

Es wäre fahrlässig den Internet Router in eins der Produktiv VLANs zu legen. Dafür solltest du immer ein separates VLAN nehmen.

Muss ich den Switch überhaupt umstellen,

Nein ! Sehr wahrscheinlich NICHT, denn der Switch ist ja per se ein Layer 3 Switch und Layer 3 sprich Routing per Default schon aktiv !Es sollte also vollkommen reichen wenn du jedem VLAN seine IP Adresse auf dem Switch vergibst.

Diese VLAN IP Adresse des Switches ist dann gleichzeitig auch immer die Default Gateway IP der Endgeräte in diesen VLANs. Ein simple Layer 3 Standardkonfig !

Du solltest also für einen Banaltest erstmal folgendes machen:

- 2 VLANs einrichten z.B. VLAN 10 und Vlan 20

- Jedem VLAN ein paar untagged Access Ports zuweisen

- Jedem VLAN eine IP Zuweisen, z.B. VLAN 10 = 10.10.10.1 /24 und VLAN 20 = 10.20.20.1 /24

- Ein Client an einen VLAN 10 Port hängen mit Default Gateway = 10.10.10.1

- Ein Client an einen VLAN 20 Port hängen mit Default Gateway = 10.20.20.1

- Fertisch

ACHTUNG:

Bei Windows Clients musst du in deren lokalen Firewall ICMP Protokoll zulassen (Ping) damit das geht !!

windowspro.de/tipp/ping-windows-7-server-2008-r2-zulassen

Dieser Test MUSS funktionieren. Erst dann kannst du weitermachen...