VLAN segmentierung funktioniert nicht kein DHCP Vergabe

Servus Leute

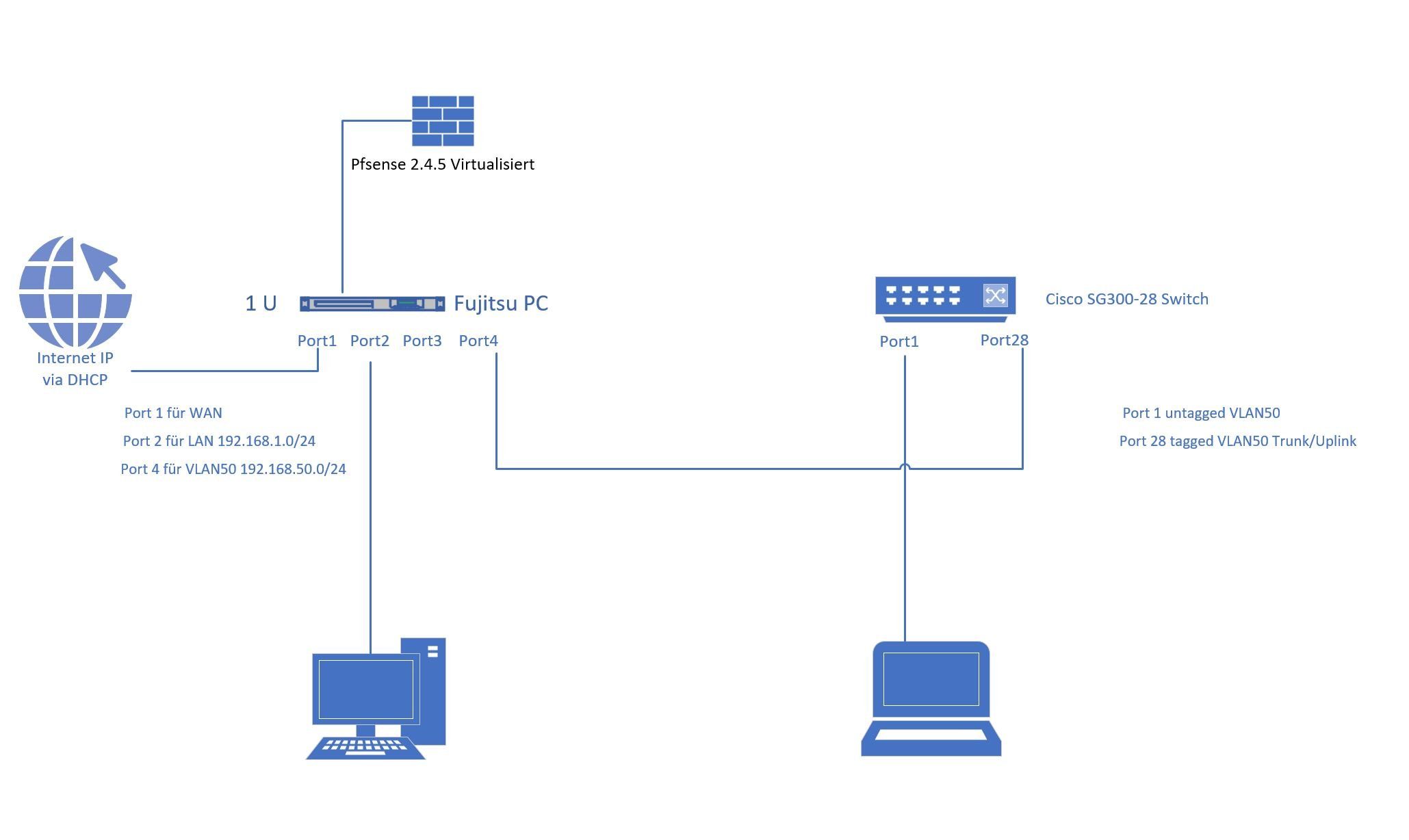

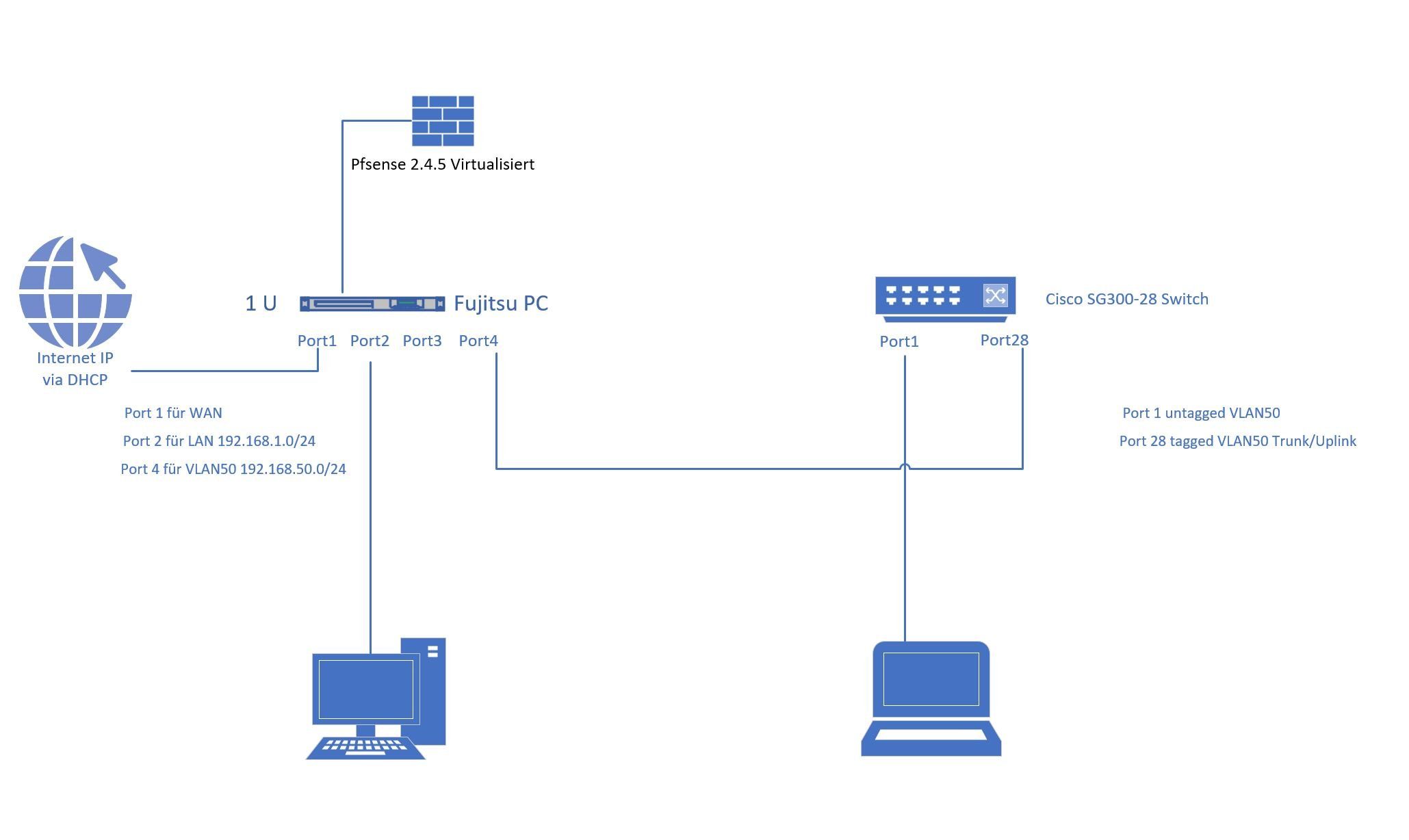

Aktuell versuch ich bei meiner Pfsense und Cisco ein VLAN Netz einzurichten damit ich 1 Client (Laptop) im VLAN50 Netz betreiben kann.

Jedoch erhalte ich keine IP auf dem Client und somit kann ich auch keine weitere Einstellungen auf der PFsense Gateway vornehmen wie z.B Rule für WAN VLAN50 und etc.

Beim LAN Interface der direkt von der PFsense zum PC angeschlossen ist läuft alles einwandfrei. Ich kann Rules vornehmen, Ports freischalten etc.

Folgende Hardware/Software sind im Betrieb:

Pfsense 2.4.5 installiert auf einem Fujitsu PC mit i5 und Dell Gigabit Ethernet Karte Intel Pro/1000 ET (4Ports) . Das ganze ist virtualisiert mit VMware 6.5.0.

Verbunden ist das mit einem Switch der Marke Cisco Model: SG300-28.

Vorgegangen bin ich folgt:

Vmware:

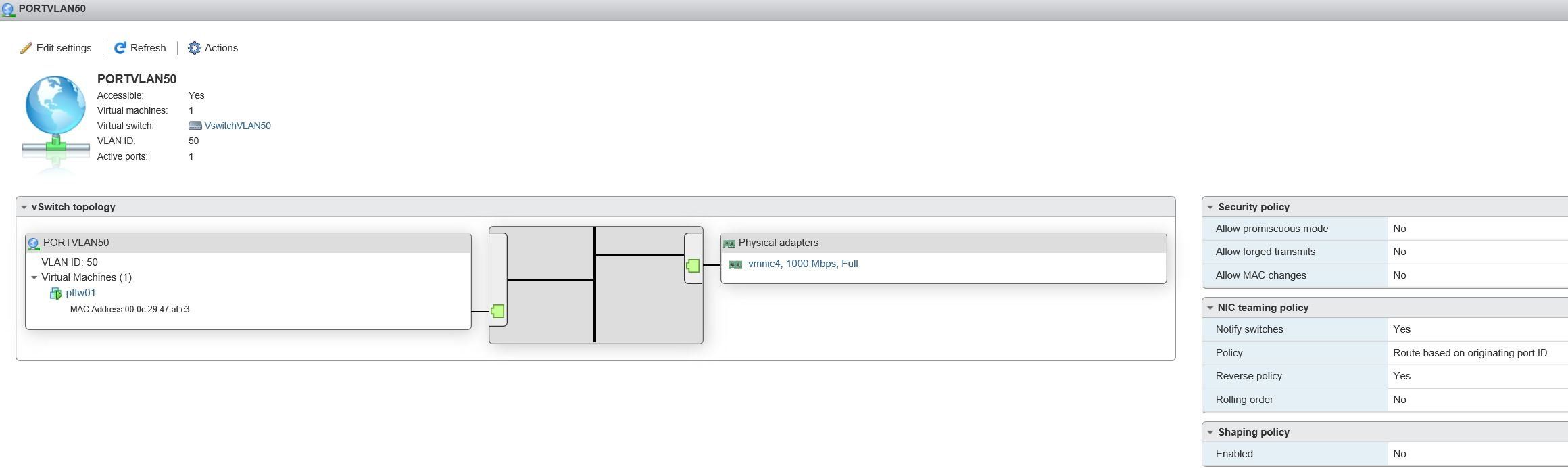

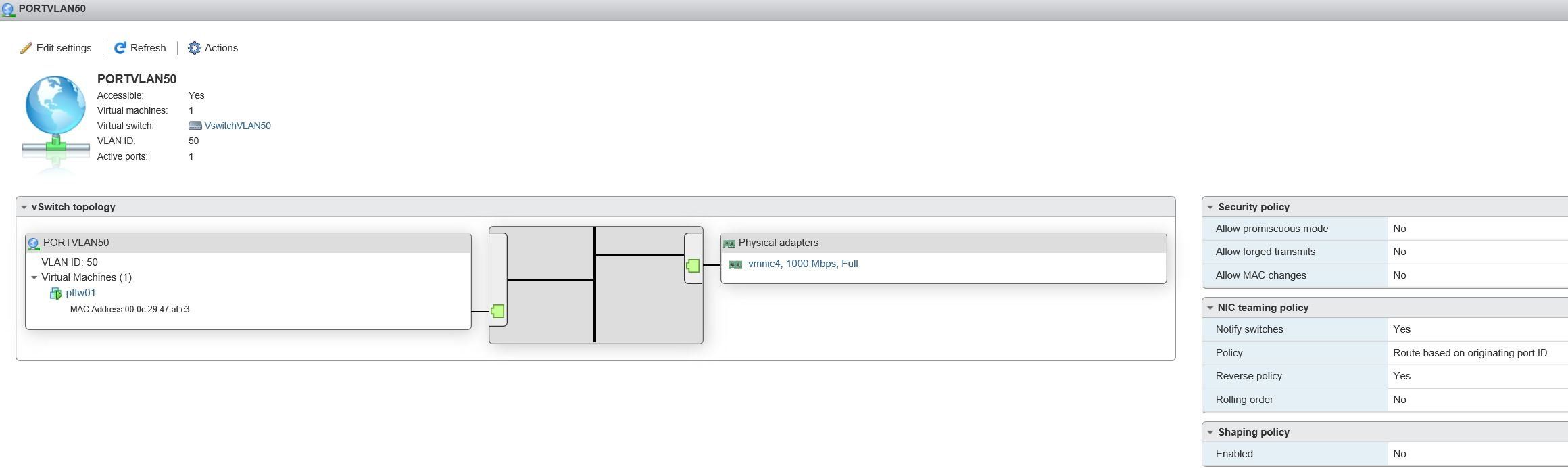

vSwitch mit dem Namen: vSwitchVLAN50 erstellt.

Die Port Gruppe: PORTVLAN50 erstellt mit der VLAN ID 50.

Nun habe ich Vmnic4 (Port 4 bei der Ethernetkarte) dem vSwitchVLAN50 zugewiesen sowie die Port Gruppe: PORTVLAN50 dem vSwitch zugewiesen.

Als schluss habe ich noch der Firewall (pffw01) die Portgruppe hinzugefügt.

Pfsense:

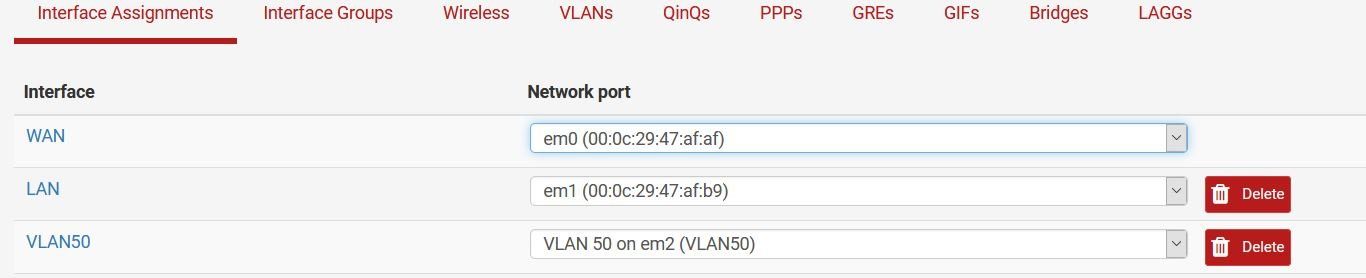

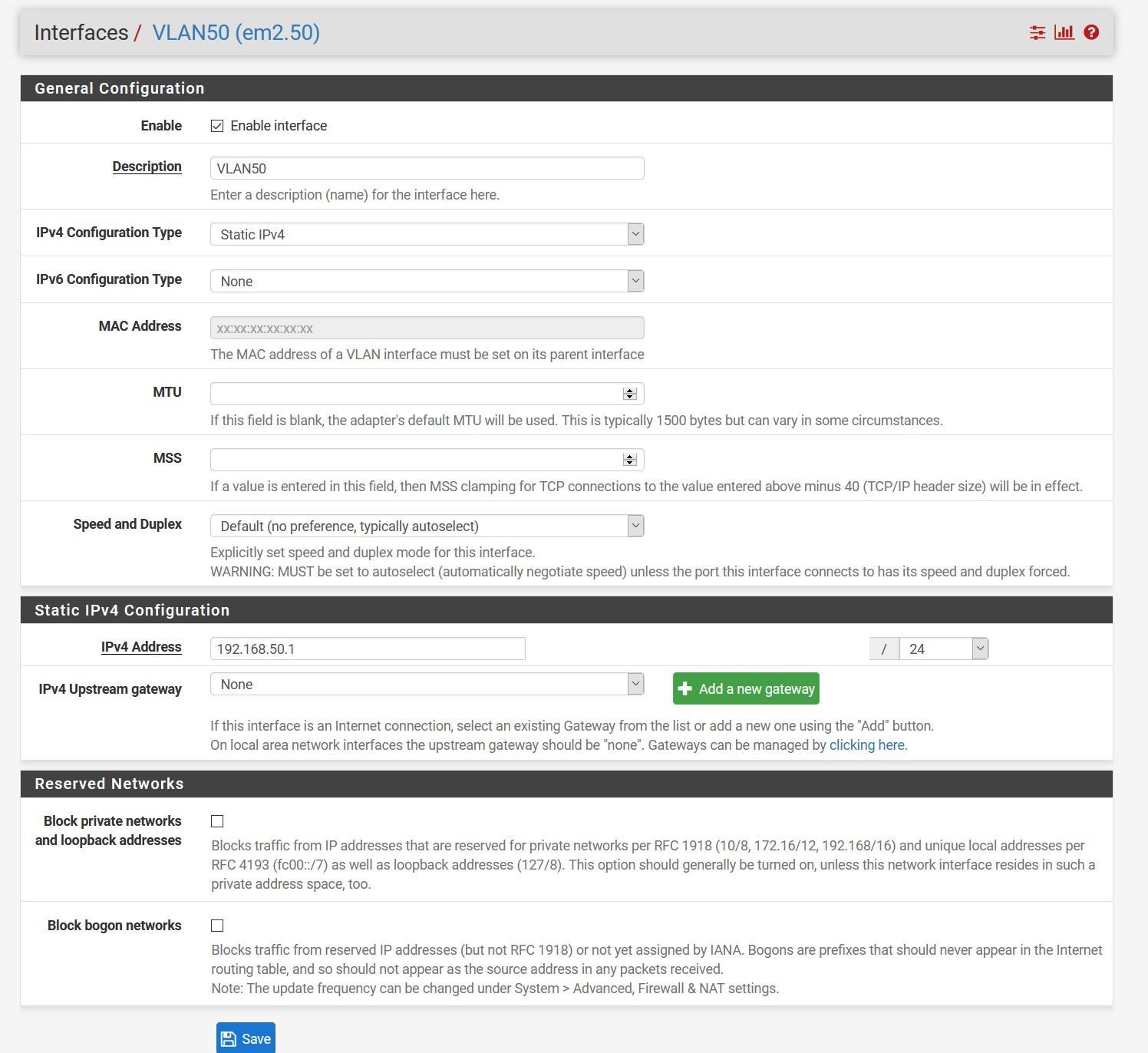

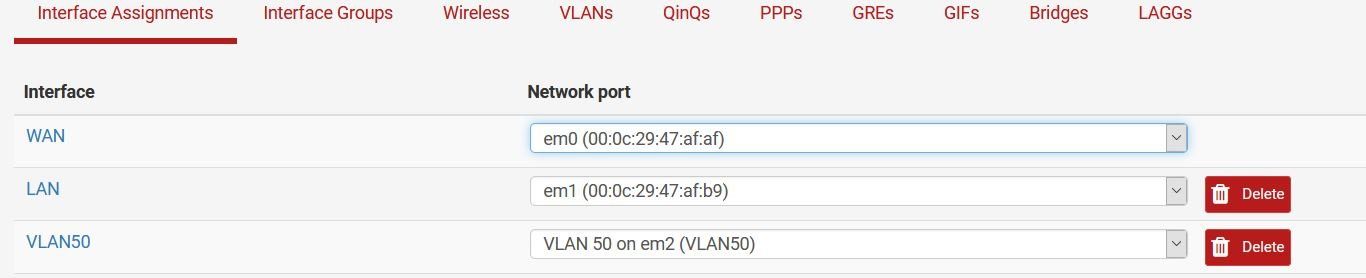

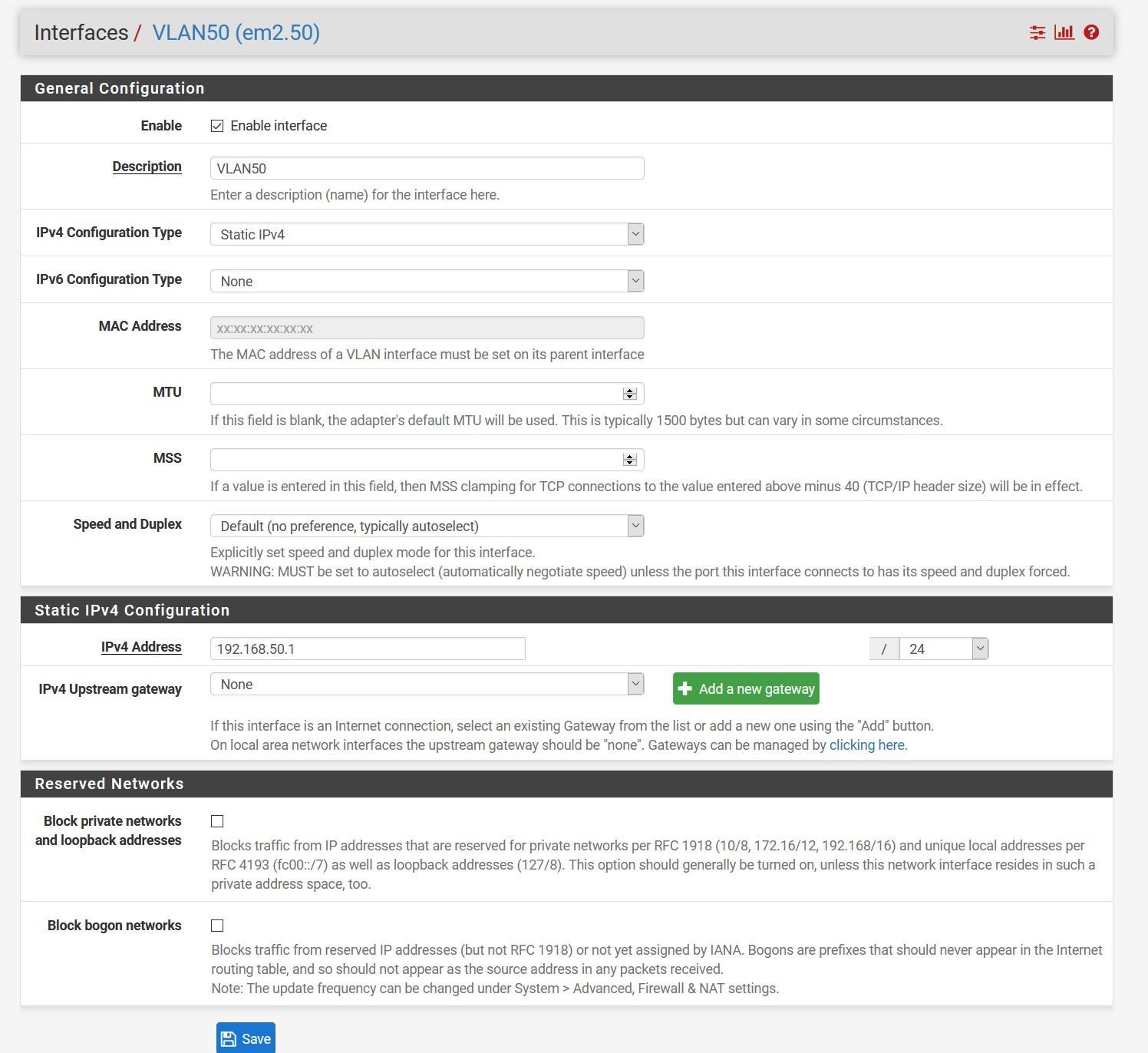

VLAN50 erstellt auf der Interface em2, dannach auf der VLAN50 Interface auf Static IPv4 sowie auf Enable umgestellt. Bei der IPv4 Adress folgende IP eingetragen: 192.168.50.1/24

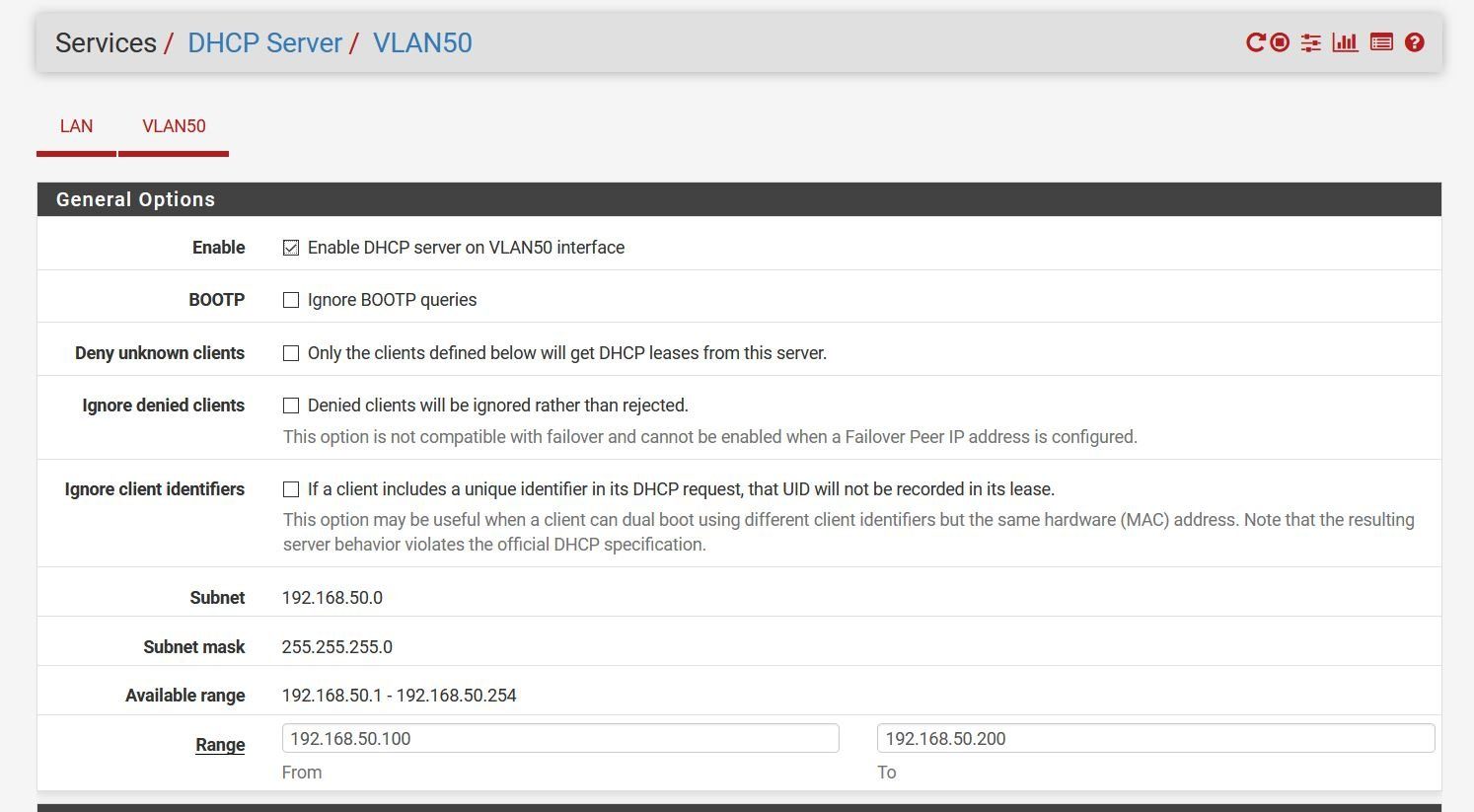

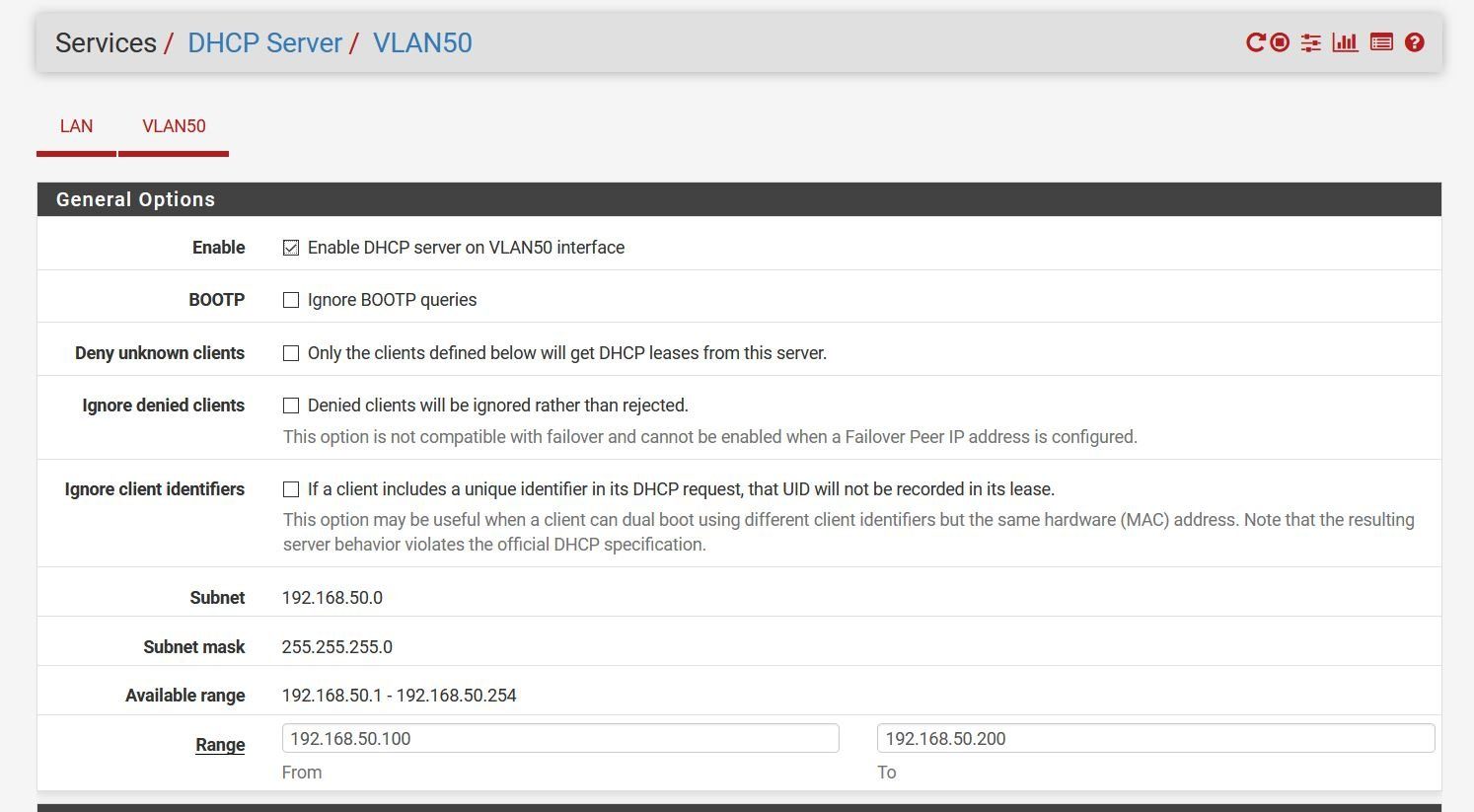

Bei DHCP habe ich auf Enable umgestellt sowie Range von 192.168.50.100 bis 192.168.50.200 eingetragen.

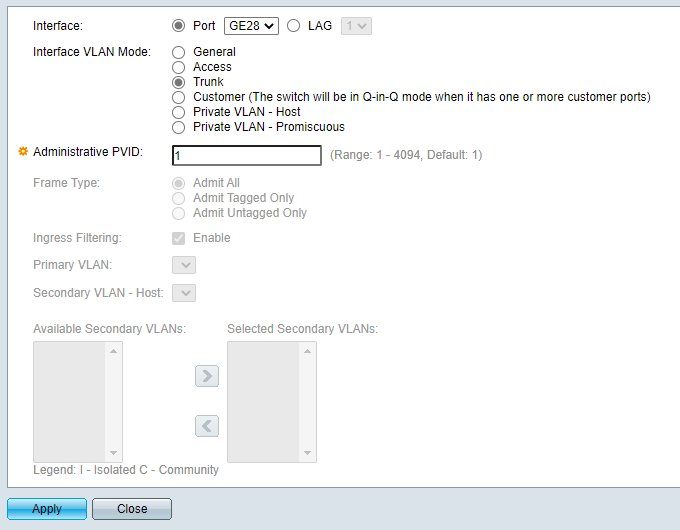

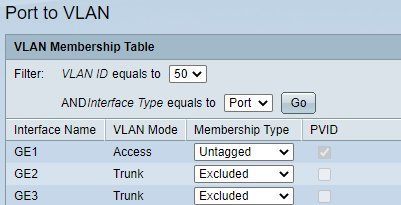

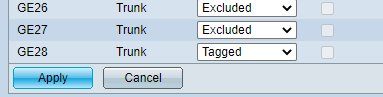

Cisco:

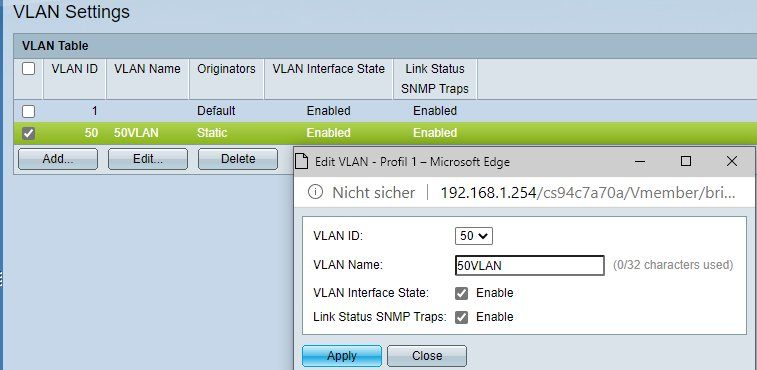

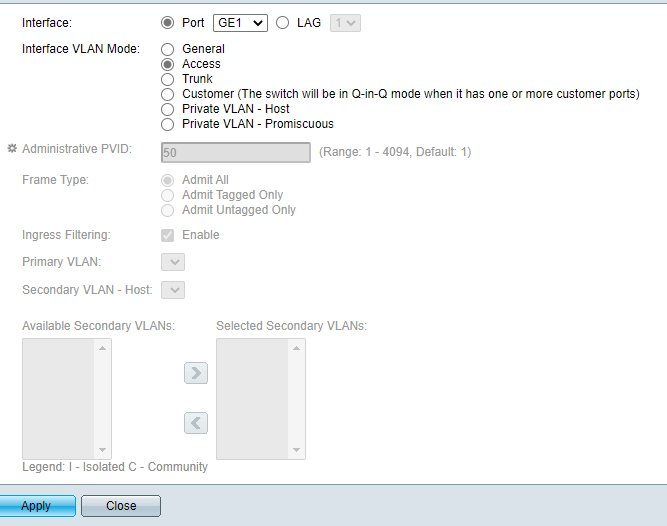

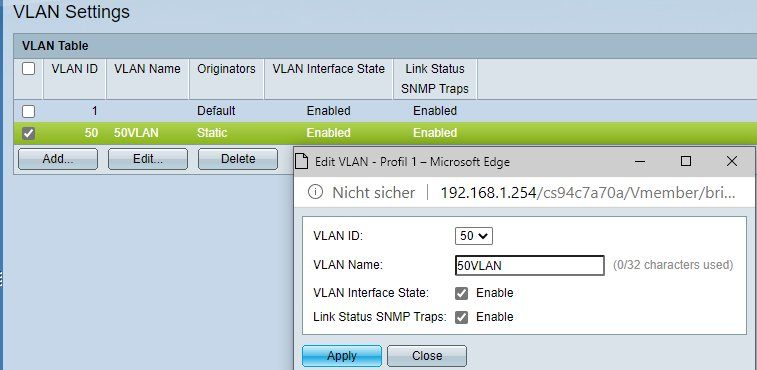

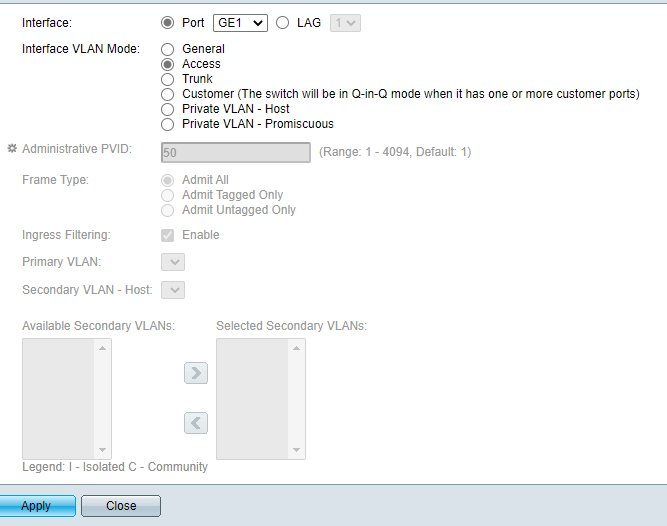

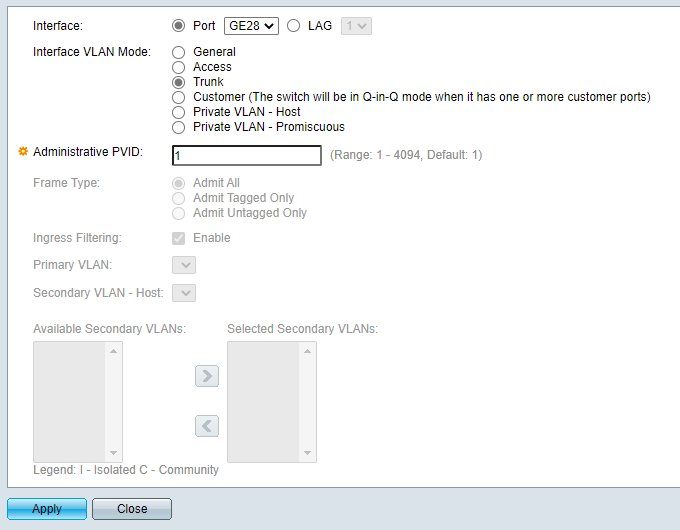

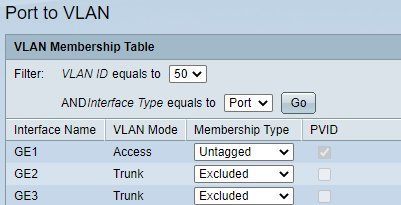

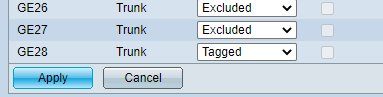

Habe ich zuerst VLAN50 unter VLAN Settings erstellt. Dannach Port to VLAN habe ich bei GE1 für VLAN50 Untagged und Access Mode eingestellt und bei GE28 für VLAN50 Tagged und Trunk eingestellt.

Laptop:

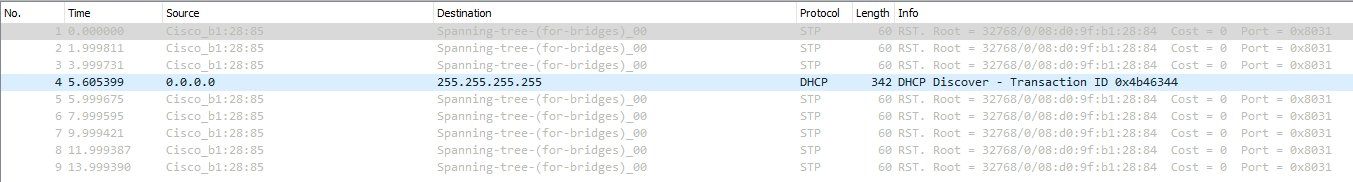

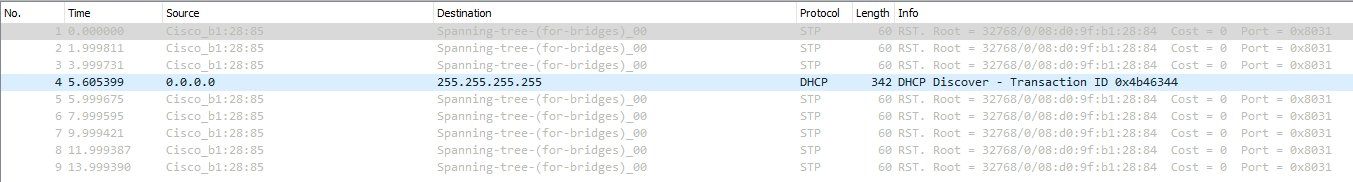

Beim Client erhalte ich eine ARP IP zugewiesen über und das wars. Auch wenn ich die IP manuell eintrage, erhalte keinen Ping vom Gateway.

Pfsense Interface = em0 (WAN) -> Vmware Interface Nic = VMnic 1 -> vSwitch1 -> Port WANVK1

Pfsense Interface = em1 (LAN) -> Vmware Interface Nic = VMnic 2 -> vSwitch0 -> Port LANVK2/VMkernel

Pfsense Interface = em2 (VLAN50) -> Vmware Interface Nic = VMnic 4 -> vSwitchVLAN50 -> Port Vlan50 mit VLANID 50

Leider bin ich nun seit 1 Woche daran und komme einfach nicht weiter. Ich habe schon diverse Anleitungen auch die von aqui und Videos angeschaut.Ich weiss nicht ob ich ein Denkfehler mache und ich jedesmal falsch konfiguriere oder ob es evt. bei der Hardware ein fehler vorliegt. Die Kabel sind definitv überall richtig verbunden, ich mache die übung nähmlich schon zum 8 mal xD.

und Videos angeschaut.Ich weiss nicht ob ich ein Denkfehler mache und ich jedesmal falsch konfiguriere oder ob es evt. bei der Hardware ein fehler vorliegt. Die Kabel sind definitv überall richtig verbunden, ich mache die übung nähmlich schon zum 8 mal xD.

Ich hoffe Ihr könnt mir hier weiterhelfen.

Vielen herzlichen Dank für eure Hilfe.

Aktuell versuch ich bei meiner Pfsense und Cisco ein VLAN Netz einzurichten damit ich 1 Client (Laptop) im VLAN50 Netz betreiben kann.

Jedoch erhalte ich keine IP auf dem Client und somit kann ich auch keine weitere Einstellungen auf der PFsense Gateway vornehmen wie z.B Rule für WAN VLAN50 und etc.

Beim LAN Interface der direkt von der PFsense zum PC angeschlossen ist läuft alles einwandfrei. Ich kann Rules vornehmen, Ports freischalten etc.

Folgende Hardware/Software sind im Betrieb:

Pfsense 2.4.5 installiert auf einem Fujitsu PC mit i5 und Dell Gigabit Ethernet Karte Intel Pro/1000 ET (4Ports) . Das ganze ist virtualisiert mit VMware 6.5.0.

Verbunden ist das mit einem Switch der Marke Cisco Model: SG300-28.

Vorgegangen bin ich folgt:

Vmware:

vSwitch mit dem Namen: vSwitchVLAN50 erstellt.

Die Port Gruppe: PORTVLAN50 erstellt mit der VLAN ID 50.

Nun habe ich Vmnic4 (Port 4 bei der Ethernetkarte) dem vSwitchVLAN50 zugewiesen sowie die Port Gruppe: PORTVLAN50 dem vSwitch zugewiesen.

Als schluss habe ich noch der Firewall (pffw01) die Portgruppe hinzugefügt.

Pfsense:

VLAN50 erstellt auf der Interface em2, dannach auf der VLAN50 Interface auf Static IPv4 sowie auf Enable umgestellt. Bei der IPv4 Adress folgende IP eingetragen: 192.168.50.1/24

Bei DHCP habe ich auf Enable umgestellt sowie Range von 192.168.50.100 bis 192.168.50.200 eingetragen.

Cisco:

Habe ich zuerst VLAN50 unter VLAN Settings erstellt. Dannach Port to VLAN habe ich bei GE1 für VLAN50 Untagged und Access Mode eingestellt und bei GE28 für VLAN50 Tagged und Trunk eingestellt.

Laptop:

Beim Client erhalte ich eine ARP IP zugewiesen über und das wars. Auch wenn ich die IP manuell eintrage, erhalte keinen Ping vom Gateway.

Pfsense Interface = em0 (WAN) -> Vmware Interface Nic = VMnic 1 -> vSwitch1 -> Port WANVK1

Pfsense Interface = em1 (LAN) -> Vmware Interface Nic = VMnic 2 -> vSwitch0 -> Port LANVK2/VMkernel

Pfsense Interface = em2 (VLAN50) -> Vmware Interface Nic = VMnic 4 -> vSwitchVLAN50 -> Port Vlan50 mit VLANID 50

Leider bin ich nun seit 1 Woche daran und komme einfach nicht weiter. Ich habe schon diverse Anleitungen auch die von aqui

Ich hoffe Ihr könnt mir hier weiterhelfen.

Vielen herzlichen Dank für eure Hilfe.

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 605374

Url: https://administrator.de/forum/vlan-segmentierung-funktioniert-nicht-kein-dhcp-vergabe-605374.html

Ausgedruckt am: 16.07.2025 um 02:07 Uhr

12 Kommentare

Neuester Kommentar

Essentiell zu wissen wäre ob du das Layer 3 Forwarding zwischen den VLANs auf dem Cisco selber machst wie hier beschrieben:

Verständnissproblem Routing mit SG300-28

oder ob du das auf der pfSense machst:

VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern

Der SG300 kann ja auch routen...

Nach der o.a. Konfig zu urteilen arbeitet dein Cisco SG aber rein nur im Layer 2 Mode wenn man das richtig versteht, routet also NICHT.

Das du die Gateway IP der pfSense schon nicht pingen kannst lässt 2 mögliche Fehler vermuten:

docs.netgate.com/pfsense/en/latest/virtualization/virtualizing-p ...

medium.com/@glmdev/how-to-set-up-virtualized-pfsense-on-vmware-e ...

Verständnissproblem Routing mit SG300-28

oder ob du das auf der pfSense machst:

VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern

Der SG300 kann ja auch routen...

Nach der o.a. Konfig zu urteilen arbeitet dein Cisco SG aber rein nur im Layer 2 Mode wenn man das richtig versteht, routet also NICHT.

Das du die Gateway IP der pfSense schon nicht pingen kannst lässt 2 mögliche Fehler vermuten:

- 1.) Es fehlt eine entsprechende Firewall Regel am VLAN 50 Port !

- 2.)

Das VLAN 50 muss ja m.E. (nicht sicher) Tagged an den vSwitch damit dieser erkennt das es ein VLAN 50 Frame ist und er es entsprechend auch tagged weiter an die NIC nach draußen reicht, denn der Switch erwartet ja auch einen Tagged Frame.

docs.netgate.com/pfsense/en/latest/virtualization/virtualizing-p ...

medium.com/@glmdev/how-to-set-up-virtualized-pfsense-on-vmware-e ...

wenn die Portgruppen untagged sind wie kann der dann die VLANID TAG an den Switch schicken.

Welchen Switch meinst du? Die PG bekommt einen VLAN Tag, dieser wird gesetzt/entfernt, sobald das Paket den vSwitch verlässt/erreicht. In Richtung Phys. Switch wird (von VMWAre) immer der korrekte Tag gesetzt. Am Phys Switch muss dann der Uplink zum ESXi mit allen VLANs getagged werden die auf den PGs konfiguriert sind (sog. Trunk)

Er meint vermutlich den vSwitch des ESXi. Relevant ist was man als ID dort definiert. Bzw. diese vSwitches reichen die Tags auch einfach nur durch.

Wenn du das L3 Routing auf dem Cisco meinst steht im berits o.g. Tutorial alles was du dazu wissen musst.

Aber ACHTUNG !!

Du kannst natürlich nicht mit pfSense UND Switch routen. Das würde wenig Sinn machen in deinem Umfeld bzw. ist auch ein großes Sicherheitsproblem !!

Es geht nur entweder oder !

Wenn du das L3 Routing auf dem Cisco meinst steht im berits o.g. Tutorial alles was du dazu wissen musst.

Aber ACHTUNG !!

Du kannst natürlich nicht mit pfSense UND Switch routen. Das würde wenig Sinn machen in deinem Umfeld bzw. ist auch ein großes Sicherheitsproblem !!

Es geht nur entweder oder !

Antwortthreads kann man auch immer intelligent zusammenfassen mit einem "@" vor dem Nickname...

Technisch kannst du das eine (VLAN Routing auf der pfSense) oder auch das andere (VLAN Routing auf dem Layer 3 Switch) machen.

Aber nicht beides zusammen, was ja auch Unsinn wäre.

Es hängt also einzig und allein nur von DIR selber ab für welche der beiden Varianten du dich entscheidest !!

Also bei pfsense werde ich nur das Routing für WAN einrichten bzw. VLAN nach WAN und alles andere was Routing betrifft mach ich dann beim Cisco. Ist das korrekt ?

Korrekt in dem Sinne wenn DU persönlich es so willst !!Technisch kannst du das eine (VLAN Routing auf der pfSense) oder auch das andere (VLAN Routing auf dem Layer 3 Switch) machen.

Aber nicht beides zusammen, was ja auch Unsinn wäre.

Es hängt also einzig und allein nur von DIR selber ab für welche der beiden Varianten du dich entscheidest !!

da hier ja auch immer wieder empfohlen bzw bevorzugt wird.

Das kann man so nicht sagen bzw. hast du das ggf. missverstanden. Es gibt da keinen goldenen Weg sondern es hängt in erster Linie von den eigenen Sicherheitsanforderungen bzw. Anwendungen ab.Sofern du ein Any zu Any Routing machen willst ohne Einschränkungen ist das OK, keine Frage.

Anders sieht es aus mit Zugriffsbeschränkungen, dann das geht auf einem L3 Switch immer nur mit Access Listen. Es gibt nur sehr wenige Ausnahmen wie z.B. Mikrotik die auch eine FW an Bord haben.

Access Listen sind aber im Gegensatz zu einer Firewall nicht stateful !

Ein Beispiel dafür sind Gastnetze. Die möchte man eher nicht zusammen routen mit seinen lokalen bzw. privaten LANs oder Haustechnik Segmenten usw.

Da macht es Sinn diese dann nicht auf dem Switch zu routen sondern besser auf der Firewall zu terminieren. Entscheided man sich für ein Switch Routing Konzept müsste man es für solchen Fall sinnvollerweise aufweichen. Das bedeutet dann aber auch eine etwas anspruchsvollere Konfig.

Wie du siehst gibt es niemals eine generelle Antwort oder "goldene Lösung" für solche Anforderung, das ist immer individuell und hängt von den jeweiligen lokalen Bedingungen oder Anforderungen ab.

Fazit also: Du selber musst immer entscheiden und umsetzen !

Herzlichen Dank für deine Hilfe aqui.

Immer gerne !