VLAN über WLAN erreichen

Hallo zusammen,

Ich habe gerade ein kleines Problemchen.

Ich habe in der Gartenhütte einen Router stehen, der als WLAN Client in dem WLAN eingeloggt ist, damit ich dort Internet habe.

Allerdings möchte ich ein vlan bauen damit ich nicht alles in einem großen Netzwerk habe.

Ich habe im Keller eine NAS Stehen die soll mit in das Netz.

Die Frage ist, kann ich die NAS mit in das vlan über die Lan Schnittstelle nehmen. Kann ich über das WLAN dann auf das VLAn zugreifen ?

DHCP sollte dann ja logischerweise auch in das Netz.

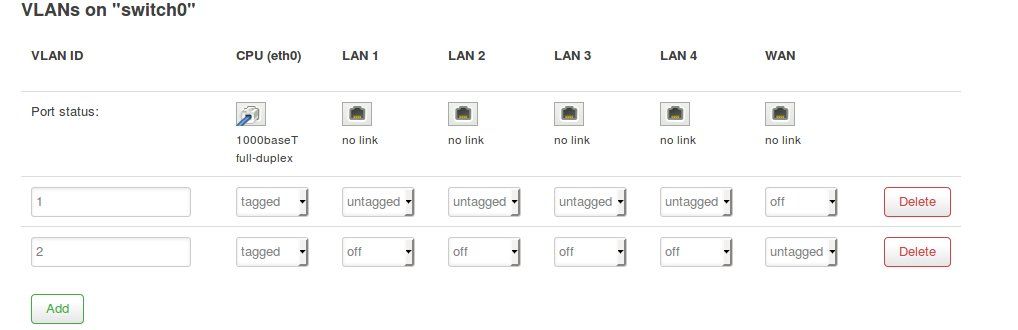

Als Router kommt ein tplink TL- WR1043N mit openwrt.

Rein theoretisch sollte das ja funktionieren oder ?

Vielen Dank

Ich habe gerade ein kleines Problemchen.

Ich habe in der Gartenhütte einen Router stehen, der als WLAN Client in dem WLAN eingeloggt ist, damit ich dort Internet habe.

Allerdings möchte ich ein vlan bauen damit ich nicht alles in einem großen Netzwerk habe.

Ich habe im Keller eine NAS Stehen die soll mit in das Netz.

Die Frage ist, kann ich die NAS mit in das vlan über die Lan Schnittstelle nehmen. Kann ich über das WLAN dann auf das VLAn zugreifen ?

DHCP sollte dann ja logischerweise auch in das Netz.

Als Router kommt ein tplink TL- WR1043N mit openwrt.

Rein theoretisch sollte das ja funktionieren oder ?

Vielen Dank

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 379695

Url: https://administrator.de/forum/vlan-ueber-wlan-erreichen-379695.html

Ausgedruckt am: 03.07.2025 um 03:07 Uhr

29 Kommentare

Neuester Kommentar

Hallo,

ein VLAN erhöht nicht per se die Sicherheit im Netzwerk.

Wie soll den deine VLAN-Struktur am Ende aussehen? Welche VLANs hast du wofür vorgesehen? ZB. Server/NAS in ein VLAN, SmartHome-Geräte in ein anderes. Gäste- und privates WLAN. usw.

Für eine Netzwerkstruktur mit VLANs brauchst du einen VLAN-fähigen Switch, einen Router, der zw. den VLANs die Kommunikation regelt (oder besser einen L3-Switch) und wenn du mehere WLANs über VLANs trennen willst, einen Multi-SSID-fähigen AccessPoint.

Jürgen

ein VLAN erhöht nicht per se die Sicherheit im Netzwerk.

Wie soll den deine VLAN-Struktur am Ende aussehen? Welche VLANs hast du wofür vorgesehen? ZB. Server/NAS in ein VLAN, SmartHome-Geräte in ein anderes. Gäste- und privates WLAN. usw.

Für eine Netzwerkstruktur mit VLANs brauchst du einen VLAN-fähigen Switch, einen Router, der zw. den VLANs die Kommunikation regelt (oder besser einen L3-Switch) und wenn du mehere WLANs über VLANs trennen willst, einen Multi-SSID-fähigen AccessPoint.

Jürgen

Allerdings möchte ich ein vlan bauen damit ich nicht alles in einem großen Netzwerk habe.

Sehr vernünftig !Allerdings wird das so in deiner Konstellation mit dem Client schwer bzw. nicht möglich.

Die VLAN Segmentierung machst du auf deinem Switch im Haus und musst von dort natürlich dieses VLAN in die Gartenhütte bringen.

Dazu hast du 2 Optionen:

- 1.) Du bringst über eine WLAN Bridge und einen tagged Port das VLAN in den Garten

- 2.) Du nimmst im Haus einen MSSID Accesspoint, schliesst den an den Haus VLAN Switch an und spannst 2 WLANs auf: "Garten" und "Haus". Im Garten connectest du den Client dann auf das WLAN Garten und bist so im "Garten VLAN".

Du siehst die Option 2 ist sinnvoller, da einfacher aufzusetzen. Für Option 1 benötigst du ein WLAN Bridge Pärchen was in der Lage sein muss 802.1q tagged Pakete zu übertragen. Nicht alle billig WLAN Komponenten supporten das.

Mit Option 2 fährst du also am besten, da du am wenigsten ändern musst.

Wie man das alles macht erklärt dir Schritt für Schritt das hiesige VLAN Tutorial im Kapitel "Praxisbeispiel":

VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern

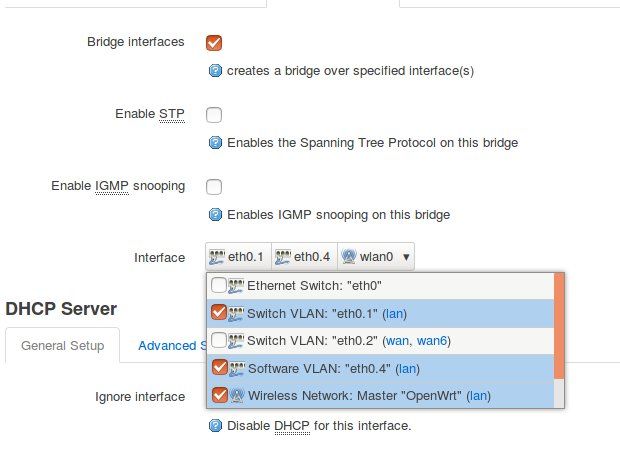

Du musst das mit MSSID WLANs lösen also auf einem AP mehrere WLANs aufspannen und die an die VLAN ID binden.

DD-WRT auf dem WRT54 kann das. Tutorial lesen !

Wenn alle Stricke reissen inverstierst du mal 25 Euro aus der Haushaltskasse und leistest dir einen modernen und leistungsfähigen AP der das alles mit links kann und übers GUI ruck zuck dafür konfiguriert ist:

https://de.varia-store.com/produkt/10133-mikrotik-cap-lite-mit-ar9533-65 ...

Das sollte ja wohl noch drinliegen damit du es perfekt lösen kannst, oder ?

DD-WRT auf dem WRT54 kann das. Tutorial lesen !

Wenn alle Stricke reissen inverstierst du mal 25 Euro aus der Haushaltskasse und leistest dir einen modernen und leistungsfähigen AP der das alles mit links kann und übers GUI ruck zuck dafür konfiguriert ist:

https://de.varia-store.com/produkt/10133-mikrotik-cap-lite-mit-ar9533-65 ...

Das sollte ja wohl noch drinliegen damit du es perfekt lösen kannst, oder ?

so lädt die Seite einfach neu und nichts passiert. Ist das ein Bug ?

Mmmhhh...sollte nicht passieren. Ggf. zum Querchecken mal einen anderen Browser probieren.Ein 3tes VLAN musst du ja in jedem Falle einrichten und an dieses einen virtuellen AP binden, das ist also absolut der richtige Weg.

Möglich aber auch das diese billige China HW das nicht supportet im Chipset.

Besser wäre da in jedem Falle dann der Mikrotik AP.

ISt es möglich auf ein Interface z.B LAN4 DHCP zu deaktiveren

Nein.Jedenfalls nicht wenn der Port LAN4 Switch Member im lokalen LAN ist.

Da müsste der AP dann auf Mac Adress Basis (Layer 2) DHCP Pakete Port spezifisch wegfiltern. Das kann die TP-Link Gurke auch mit DD-WRT nicht. Ggf. über den SSH Zugriff auf der Konsole aber das ist ne arge Frickelei.

Dann beser 25 Euro investieren, erspart dir ne Menge grauer Haare

Dort ist dein Szenario mit ein paar Mausklicks im GUI erledigt.

Naja villeicht blockiert das meine Fritz box .

Ja, die FritzBox versteht keinerlei VLAN Tagging.Kann ICh das VLAN auch direkt über den WAN Port laufen lassen , getagget ?

Normal ja. Generell sind bei OpenWRT bzw. seinen Derivaten wie DD-WRT die Poerts erstmal gleichbereichtigt.Oft hängt am WAN Port aber fest ein NAT Prozess (IP Translation) dran. Dann musst du da aufpassen und es ggf. vorher entfernen. NAT benötigst du da ja keinesfalls.

Ja und ja !

Guckst du auch hier für die Grundlagen:

Routing von 2 und mehr IP Netzen mit Windows, Linux und Router

Guckst du auch hier für die Grundlagen:

Routing von 2 und mehr IP Netzen mit Windows, Linux und Router

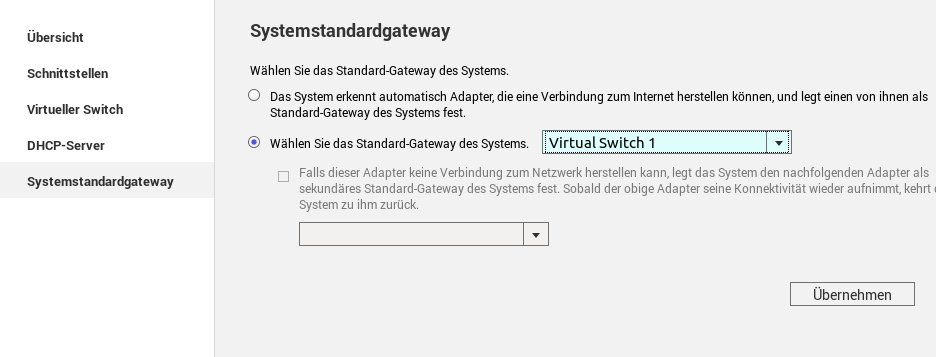

Wo muss ich die Default Route definieren ?

Immer auf dem zentralen Layer 3 (Routing) Gerät. Das ist ja vermutlich dein OpenWRT, richtig ?! Auf dem WAN Port des OpenWRT Routers. Siehe hier am Beispiel von DD-WRT. Ist das gleiche Spielchen:Mit einem WLAN zwei LAN IP Netzwerke verbinden

welche Firewall Regeln brauche ich um von dem vlan 1 ins vlan 10 zu kommen und von vlan 10 ins Internet ?

Wenn Vlan 1 = 192.168.0.0 /24 und Vlan 10 192.168.10.0 /24 ist sieht das so aus am VLAN 10 IP Interface: PERMIT IP source 192.168.10.0 255.255.255.0 destination 192.168.0.0 255.255.255.0 ESTABLISHED

DENY IP source 192.168.10.0 255.255.255.0 destination 192.168.0.0 255.255.255.0

PERMIT IP source 192.168.10.0 255.255.255.0 destination ANY

Damit kommen nur Pakete ins VLAN 1 die das Established Bit gesetzt haben. Also aus dem VLAN 1 angesprochene Geräte im VLAN 10 die antworten.

Wird direkt aus dem VLAN 10 aufs VLAN 1 zugegriffen werden diese Pakete geblockt.

Alles andere (Internet) ist erlaubt.

Vlan 1 darf natürlich alles aus seinem Netz ! (PERMIT IP source 192.168.0.0 255.255.255.0 destination ANY)

So wie ich das sehen kann, läuft alles ohne NAT.

Sollte es eigentlich auch...ganz egal ob ich im WAN Interface Masquerade bei der WAN Schnittstelle drin habe oder nicht.

Ja, aber nur wenn du den Traffic vom NAT Interface weg betrachtest. Traffic zum NAT bleibt dort logischerweise hängen, was es beim transparenten Routing nicht tut. Es gibt also schon einen Unterschied NAT oder kein NAT.Ich musste in der Fritz Box dann eine statische Route einpflegen.

Logisch !Wie sollte die FB denn auch das Netz hinter dem Router "kennen".

Hättest du dir mal das Routing_Tutorial hier im Forum zu Gemüte geführt wäre auch dir das sofort klar gewesen !!!

KAnn es sein das der Router auch DHCP von VLAN 10 im Hauptnetz verteilt ?

Wenn du ihn falsch konfiguriert hast kann das u. U. passieren !Gibt es da einen Weg zu testen wie viele DHCP bei einem Discover Paket antworten ?

Ja !Ganz einfach am DHCP Client mal parallel den Wireshark laufen lassen und dort nachsehen wieviel DHCP Replies auf einen Request ankommen

diese soll von Aussen mittels Port Freigabe erreichbar sein. OVPN

Hier widersprichst du dich jetzt diametral !!Was denn nun ?? Per Port Freigabe erreichen oder per VPN mit OpenVPN. Eins zur Zeit geht nur.

Port Freigabe meinst du nicht wirklich im Ernst, oder ??

Damit schickst du deine Daten komplett ungeschützt über das Internet. Das macht heute nichmal mehr der größte Dummie !!

Wenn dann Open VPN (OVPN). Da gibst du dann nur Port UDP 1194 frei auf den VPN Server.

Dieser ist unter Port 51123 erreichbar.

UDP ?Da die NAS allerdings im VLAN steht, brauche ich eine Portfreigabe aus dem internet um auf den Openvpn Server zu kommen.

Ja, das ist logisch, ansonsten könntest du niemals die NAT Firewall des Internet Routers überwinden !!Muss in der Fritz Box direkt die NAS eintragen

Ja ! Das Port Forwarding muss direkt auf die NAS IP Adresse eingetragen werden.Allerdings hat die FB hier einen gravierenden Bug.

Sie forwardet nur Packete die Port Forwarding IP Adressen in ihrem lokalen LAN haben.

Trägst du dort Port Forwarding Adressen aus anderen VLAN Segmenten ein forwardet sie diese nicht mehr.

Möglich das das mittlerweile gefixt ist. Das musst du austesten.

Dafür ganz einfach mal statt des NAS einen Wireshark Sniffer PC mit gleicher IP ins Netz klemmen und checken ob dort die UDP 51123 Pakete vom OpenVPN ankommen.

Tun sie das ist alles gut. Wenn nicht...FritzBox wegschmeissen und einen Router verwenden der das richtig macht.

Durch das Vlan erkennt diese scheinbar kein Internet automatisch mehr an.

Das klingt irgendwie laienhaft verschwurbelt und keiner weiss was du damit meinst Solange DAS NAS (ein NAS ist sächlich) ein Default Gateway hat (und der Internet Router eine statische Route dahin !) kommt es auch ins Internet !!

Mit "automatisch" hat das nix zu tun ! Was sollte das auch sein ?!? Ein NAS bekommt IMMER wie es für Server usw. allgemein üblich ist eine feste, statische IP Adresse im Netz. Oder mindestens eine per Mac Adresse fest eingestellte IP im DHCP Server.

Niemals hat ein NAS eine rein dynamische IP !

Ich musste also unter den Schnittstellen sagen welcher Adapter Internetzugang besitzt.

Mehrfache Schnittstellen fasst man in der Regel ja auch immer als LACP LAG (302.3ad LAG, Link Aggregation) zusammen um dem NAS eine bessere Performance im LAN zu geben !Das kann man dem QNAP im Netzwerk Menü beibringen ! Dein Switch muss das aber auch können !