VPN Performance durch Mikrotik erhöhen

Hallo zusammen,

ich habe Stand heute zwei Standort die ich per Site-to-Site VPN über zwei Fritzboxen verbinde. Da hier die VPN Performance zu wünschen lässt habe ich mir zwei Mikrotik Hex S gekauft.

Diese sollen im ersten Schritte den VPN Tunnel zwischen den beiden Standorten erstellen.

Leider scheitere ich derzeit schon dabei die Mikrotik hinter den Fritzboxen zu erreichen.

Könnt Ihr mir eine "Schritt für Schritt Anleitung geben" damit ich die Site-to-Site Verbindung der Fritzbox durch die Mikrotik zu ersetzen. Der Rest soll erstmal alles weiter über die Fritzbox laufen.

Netz 1 - 192.168.1.0/24 --> die Fritzbox hat die IP 192.168.1.250 --> Mikrotik hat die 192.168.1.248 (derzeit als DHCP Client von der Fritzbox mit fester IP auf der Fritzbox hinterlegt)

Netz 2 - 192.168.2.0/24 --> die Fritzbox hat die IP 192.168.2.250 --> Mikrotik hat die 192.168.2.248 (derzeit als DHCP Client von der Fritzbox mit fester IP auf der Fritzbox hinterlegt)

Ich hoffe Ihr könnt mir helfen und mir sagen, was ich auf der Fritzbox (Portfreigaben und Routen) und auf dem Mikrotik machen muss.

Leider blicke ich doch nicht durch (habe mir auch schon viele Video auf Youtube angeschaut)

Danke im voraus

Jens

P.S im zweiten Schritt möchte ich dann auch die Einwahl per VPN von iPhone usw nutzen (aber ich denke das ist dann das kleinere Problem)

ich habe Stand heute zwei Standort die ich per Site-to-Site VPN über zwei Fritzboxen verbinde. Da hier die VPN Performance zu wünschen lässt habe ich mir zwei Mikrotik Hex S gekauft.

Diese sollen im ersten Schritte den VPN Tunnel zwischen den beiden Standorten erstellen.

Leider scheitere ich derzeit schon dabei die Mikrotik hinter den Fritzboxen zu erreichen.

Könnt Ihr mir eine "Schritt für Schritt Anleitung geben" damit ich die Site-to-Site Verbindung der Fritzbox durch die Mikrotik zu ersetzen. Der Rest soll erstmal alles weiter über die Fritzbox laufen.

Netz 1 - 192.168.1.0/24 --> die Fritzbox hat die IP 192.168.1.250 --> Mikrotik hat die 192.168.1.248 (derzeit als DHCP Client von der Fritzbox mit fester IP auf der Fritzbox hinterlegt)

Netz 2 - 192.168.2.0/24 --> die Fritzbox hat die IP 192.168.2.250 --> Mikrotik hat die 192.168.2.248 (derzeit als DHCP Client von der Fritzbox mit fester IP auf der Fritzbox hinterlegt)

Ich hoffe Ihr könnt mir helfen und mir sagen, was ich auf der Fritzbox (Portfreigaben und Routen) und auf dem Mikrotik machen muss.

Leider blicke ich doch nicht durch (habe mir auch schon viele Video auf Youtube angeschaut)

Danke im voraus

Jens

P.S im zweiten Schritt möchte ich dann auch die Einwahl per VPN von iPhone usw nutzen (aber ich denke das ist dann das kleinere Problem)

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 616034

Url: https://administrator.de/forum/vpn-performance-durch-mikrotik-erhoehen-616034.html

Ausgedruckt am: 03.07.2025 um 23:07 Uhr

43 Kommentare

Neuester Kommentar

Könnt Ihr mir eine "Schritt für Schritt Anleitung geben"

Nö, dafür sind Foren nicht gedacht.Ein paar Fragen vorweg:

Hast du an beiden Standorten eine feste WAN-IP?

Hast du das VPN auf den Fritzboxen vor deinem ersten Test vollständig deaktiviert?

Was hast du bisher konfiguriert?

Portweiterleitungen sind ganz einfach: UDP/500, UDP/4500 und ESP, wenn die Fritzbox es nicht automatisch macht.

Zitat von @tikayevent:

Könnt Ihr mir eine "Schritt für Schritt Anleitung geben"

Nö, dafür sind Foren nicht gedacht.Würde ich nicht so sagen. Gerade in diesem Forum findet man viele hilfreiche Anleitungen, auch wenn aufgrund teils unterschiedlicher Setups nicht jeder kleinste Schritt aufgezählt werden kann.

@Jseidi:

Schau Dich mal in den Anleitungen von @aqui um, da wirst Du ähnliche Setups finden.

Am Schluss wirst Du jedoch feststellen, dass ein so kinderleichtes Setup auch Du selber mit ein paar Handgriffen hinkriegst.

Leider scheitere ich derzeit schon dabei die Mikrotik hinter den Fritzboxen zu erreichen.

Warum ?? Was genau ist dein Problem ?? Kannst du das etwas konkreter beschreiben ?Im Grunde ist es kinderleicht:

- Konfig PC mit WinBox Tool in Port 5 stecken und auf den Router verbinden.

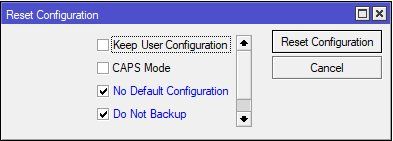

- Reset der Boxen und Haken bei "Default Konfig laden"

- Dann hast du am eth1 Port einen DHCP Client laufen und die Ports 2 bis 5 sind als Bridge zusammengefasst im lokalen LAN mit der Default IP 192.168.88.0 /24 und aktivem DHCP Server.

- Eth1 steckst du in einen der LAN Ports an der FritzBox und als DHCP Client zieht dieser sich dann eine IP von der FB

- Fertisch

Die o.a. Konfig macht auch NAT. Falls du eine stinknormale Konfig ohne NAT möchtest (technisch etwas besser) dann löschst du die Konfig und setzt sie so um wie hier beschrieben:

Routing von 2 und mehr IP Netzen mit Windows, Linux und Router

Dann aber mit statischer Route auf der FritzBox ins hinter dem MT gelegenen IP Netz !

Das gleiche machst du am 2ten Standort aber dort musst du die lokale IP Adresse natürlich ändern. 2mal mit der gleichen lokalen IP wird natürlich nix mit VPNs. Guckst du auch hier.

Alles zum Thema Port Forwarding auf der FritzBox findest du hier:

IPsec IKEv2 VPN für mobile Benutzer auf der pfSense oder OPNsense Firewall einrichten

Denke dir statt der kaskadierten Firewall deine kaskadierten Mikrotiks !

Bevor wir ins Eingemachte gehen solltest du die Hilfe Community hier auch mal aufklären WELCHE Art von VPN du denn umsetzen willst ?

Der Mikrotik kann ja im Gegensatz zur FritzBox eine Menge an VPNs mehr.

Außerdem solltest du deinen hexS auch mit dem aktuellsten Stable Release (6.47.6) flashen:

https://mikrotik.com/download (Achtung: MMIPS Image !!)

- Runterladen und per Drag and Drop einfach ins "Files" Windows kopieren.

- Router rebooten

- Dann unter System --> Routerboard auf Upgrade klicken um den Bootcode upzudaten.

- Auf rote "ready" Message unten warten

- Nochmal rebooten

- Fertisch

Wenn das alles erledigt ist machen wir hier mit deinem VPN weiter...

Zitat von @Ad39min:

Würde ich nicht so sagen. Gerade in diesem Forum findet man viele hilfreiche Anleitungen, auch wenn aufgrund teils unterschiedlicher Setups nicht jeder kleinste Schritt aufgezählt werden kann.

Nur weil es hier genug Mitglieder gibt, die Anleitungen schreiben, braucht man hier dennoch nicht mit dem Wunsch nach einer individuellen Komplettlösung ankommen. Foren sind dazu da, um einen bei spezifischen Problemen den Tritt in die richtige Richtung zu geben. Komplettlösungen bekommt man z.B. bei Systemhäusern.Zitat von @tikayevent:

Könnt Ihr mir eine "Schritt für Schritt Anleitung geben"

Nö, dafür sind Foren nicht gedacht.Würde ich nicht so sagen. Gerade in diesem Forum findet man viele hilfreiche Anleitungen, auch wenn aufgrund teils unterschiedlicher Setups nicht jeder kleinste Schritt aufgezählt werden kann.

Die Anleitungen machen hier einen enormen Teil des Wissens aus, am Ende ist es aber die Freizeit, die hier geopfert wird, die sich andere dadurch ersparen können.

Zitat von @tikayevent:

Die Anleitungen machen hier einen enormen Teil des Wissens aus, am Ende ist es aber die Freizeit, die hier geopfert wird, die sich andere dadurch ersparen können.

Zitat von @Ad39min:

Würde ich nicht so sagen. Gerade in diesem Forum findet man viele hilfreiche Anleitungen, auch wenn aufgrund teils unterschiedlicher Setups nicht jeder kleinste Schritt aufgezählt werden kann.

Nur weil es hier genug Mitglieder gibt, die Anleitungen schreiben, braucht man hier dennoch nicht mit dem Wunsch nach einer individuellen Komplettlösung ankommen. Foren sind dazu da, um einen bei spezifischen Problemen den Tritt in die richtige Richtung zu geben. Komplettlösungen bekommt man z.B. bei Systemhäusern.Zitat von @tikayevent:

Könnt Ihr mir eine "Schritt für Schritt Anleitung geben"

Nö, dafür sind Foren nicht gedacht.Würde ich nicht so sagen. Gerade in diesem Forum findet man viele hilfreiche Anleitungen, auch wenn aufgrund teils unterschiedlicher Setups nicht jeder kleinste Schritt aufgezählt werden kann.

Die Anleitungen machen hier einen enormen Teil des Wissens aus, am Ende ist es aber die Freizeit, die hier geopfert wird, die sich andere dadurch ersparen können.

Hier wird auch niemand gezwungen, zu helfen.

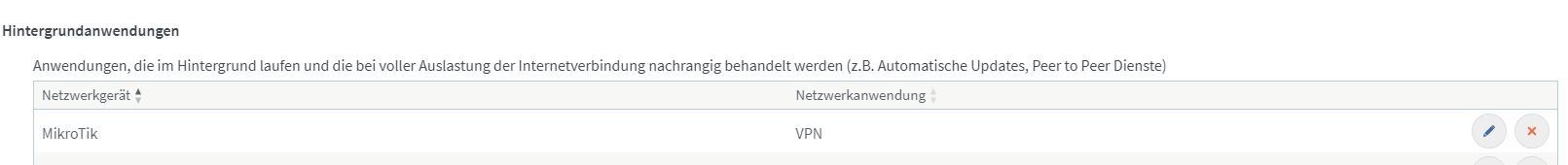

Genau für das Szenario ist RouterOS nicht unbedingt für seine Stärken bekannt.

Schau dir mal das Video an: https://www.youtube.com/watch?v=hxdIYXL_DAY&list=PLnzEbgyK52GvvgQ4L2 ...

Es gibt noch andere Möglichkeit, die die beiden auch vorstellen (Tutorial 34 bis 37 meine ich), aber die sind dann auch etwas heftiger.

Schau dir mal das Video an: https://www.youtube.com/watch?v=hxdIYXL_DAY&list=PLnzEbgyK52GvvgQ4L2 ...

Es gibt noch andere Möglichkeit, die die beiden auch vorstellen (Tutorial 34 bis 37 meine ich), aber die sind dann auch etwas heftiger.

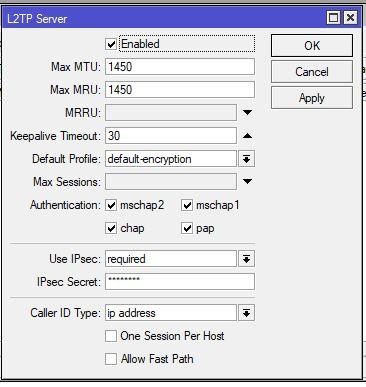

Hier ist eine wasserdichte Anleitung für L2TP VPN Server mit Mikrotik für alle Betriebssysteme und Smartphones:

Scheitern am IPsec VPN mit MikroTik

Musst du nur alles richtig abtippen (oder klicken) !

Eine Site to Site Kopplung solltest du aber besser NICHT mit L2TP machen sondern dazu immer IPsec native mit IKEv1 verwenden.

Scheitern am IPsec VPN mit MikroTik

Musst du nur alles richtig abtippen (oder klicken) !

Eine Site to Site Kopplung solltest du aber besser NICHT mit L2TP machen sondern dazu immer IPsec native mit IKEv1 verwenden.

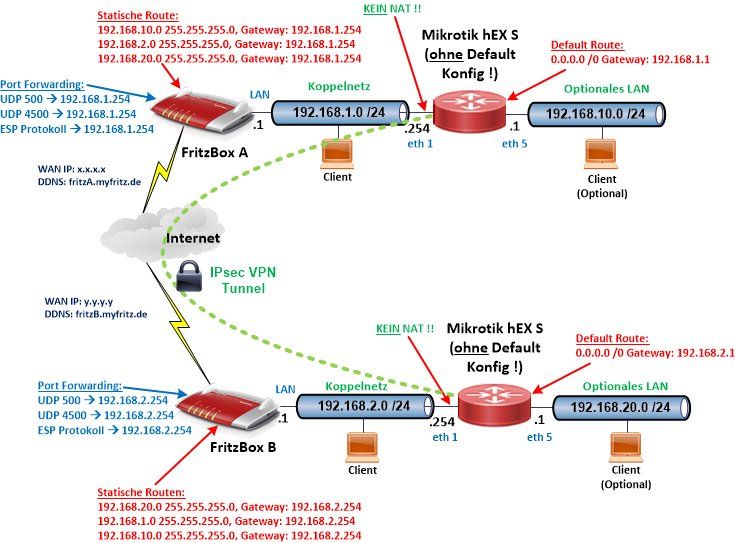

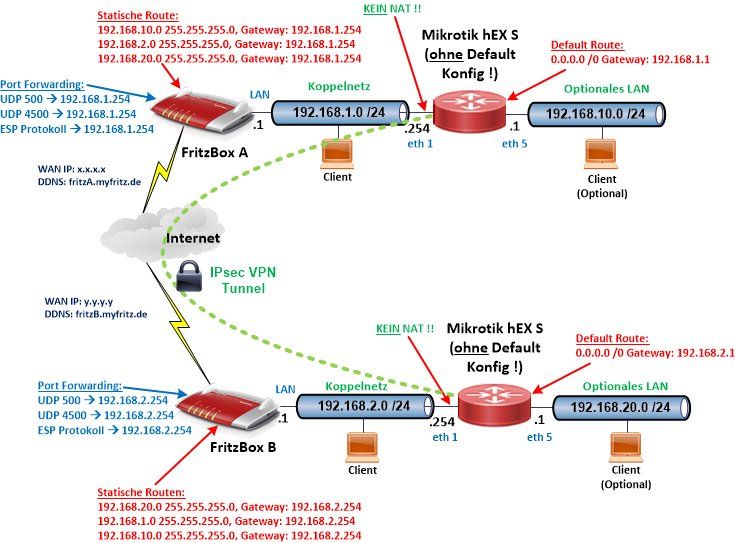

Damit du es wirklich besser verstehst kannst du hier einmal sehen wie deine Grundkonfiguration auszusehen hat

Du musst ja eine Router Kaskade betreiben wenn du die FritzBoxen behalten willst und nicht durch NUR Modems (PPPoE Passthrough) ersetzen willst. Die MTs machen dann kein NAT um Performanceverlust und Problem durch eine 2te NAT Firewall zu vermeiden.

Das ist also Fakt für das reine Grundsetup !

Technisch sinnvoll (aber nicht zwingend) wäre es die Clients in lokale Netze an den kaskadierten Mikrotiks zu migrieren um doppelten Routing Traffic zu vermeiden. Ist oben mit (Optional) bezeichnent:

Das solltest du also im ersten Schritt schonmal genau so umsetzen !

Den Tunnel besser nicht mit L2TP sondern immer mit IPsec native ! Aber das kommt dann im 2ten Teil.

Du musst ja eine Router Kaskade betreiben wenn du die FritzBoxen behalten willst und nicht durch NUR Modems (PPPoE Passthrough) ersetzen willst. Die MTs machen dann kein NAT um Performanceverlust und Problem durch eine 2te NAT Firewall zu vermeiden.

Das ist also Fakt für das reine Grundsetup !

Technisch sinnvoll (aber nicht zwingend) wäre es die Clients in lokale Netze an den kaskadierten Mikrotiks zu migrieren um doppelten Routing Traffic zu vermeiden. Ist oben mit (Optional) bezeichnent:

Das solltest du also im ersten Schritt schonmal genau so umsetzen !

Den Tunnel besser nicht mit L2TP sondern immer mit IPsec native ! Aber das kommt dann im 2ten Teil.

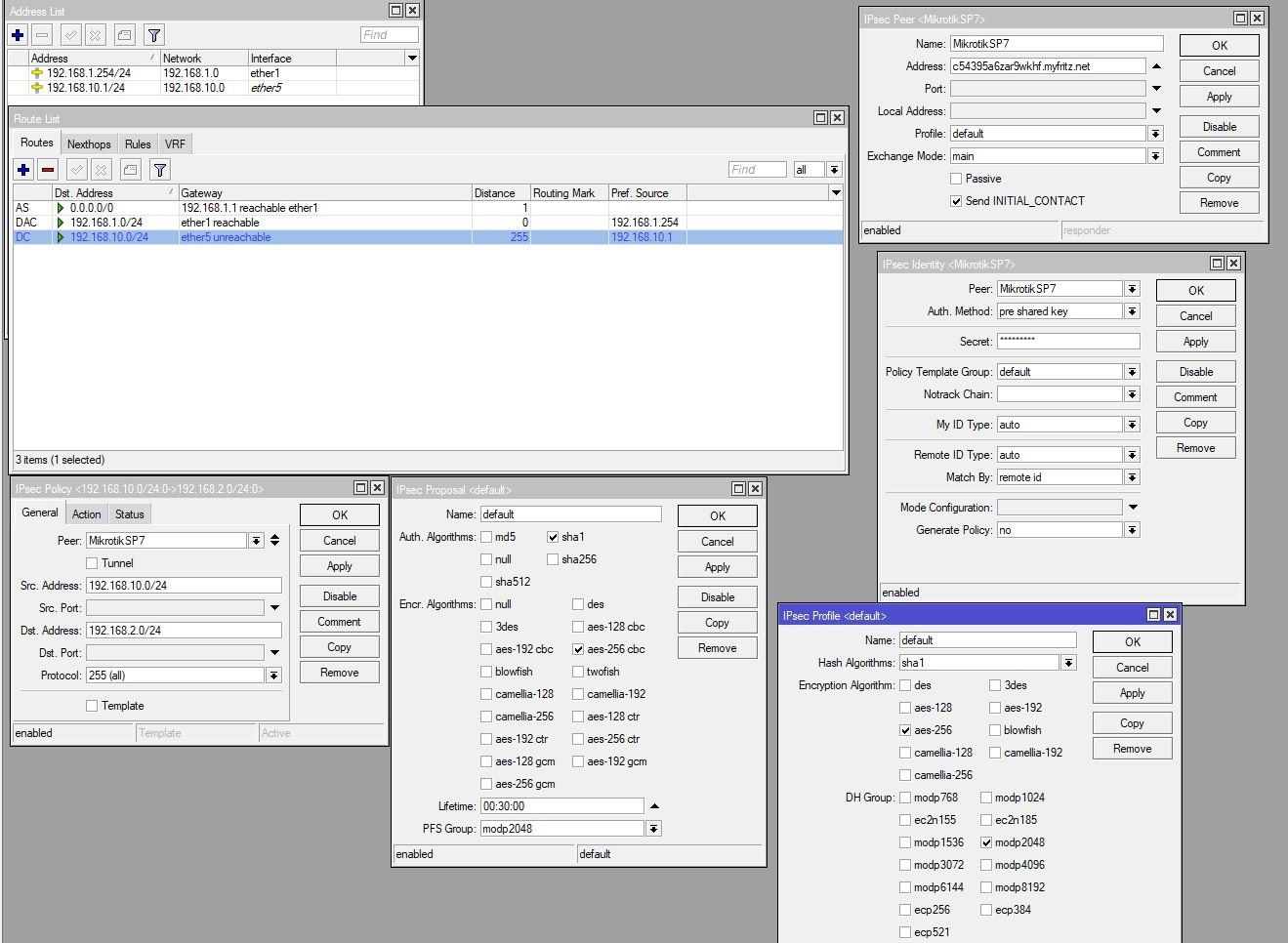

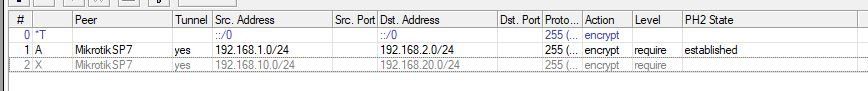

Wenn du das obige nun verstanden, durchdrungen und umgesetzt hast, kommt hier der IPsec VPN Teil zum verstehen und umsetzen für dich:

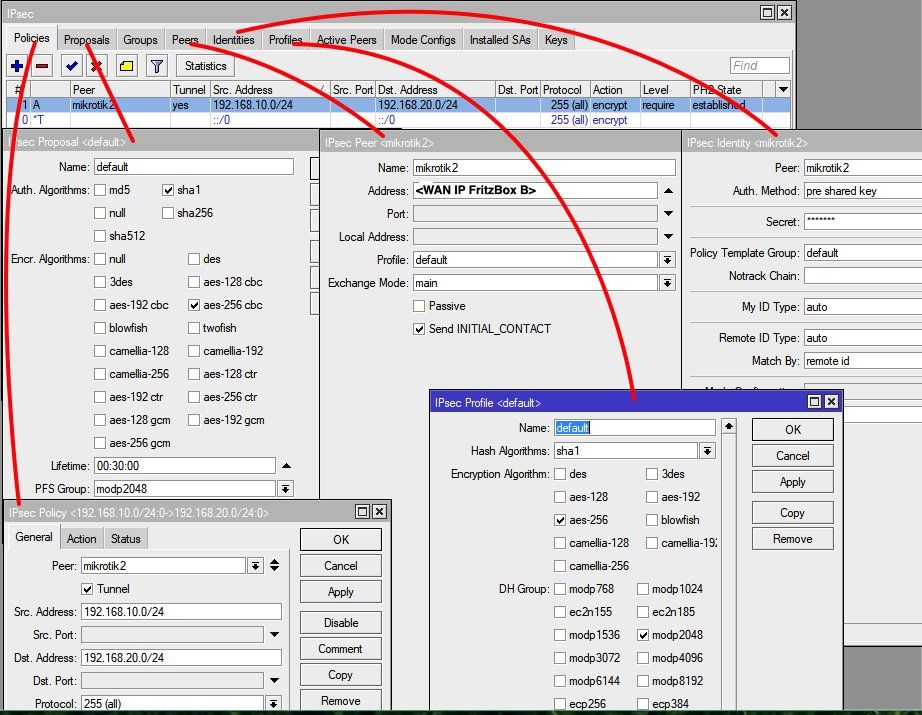

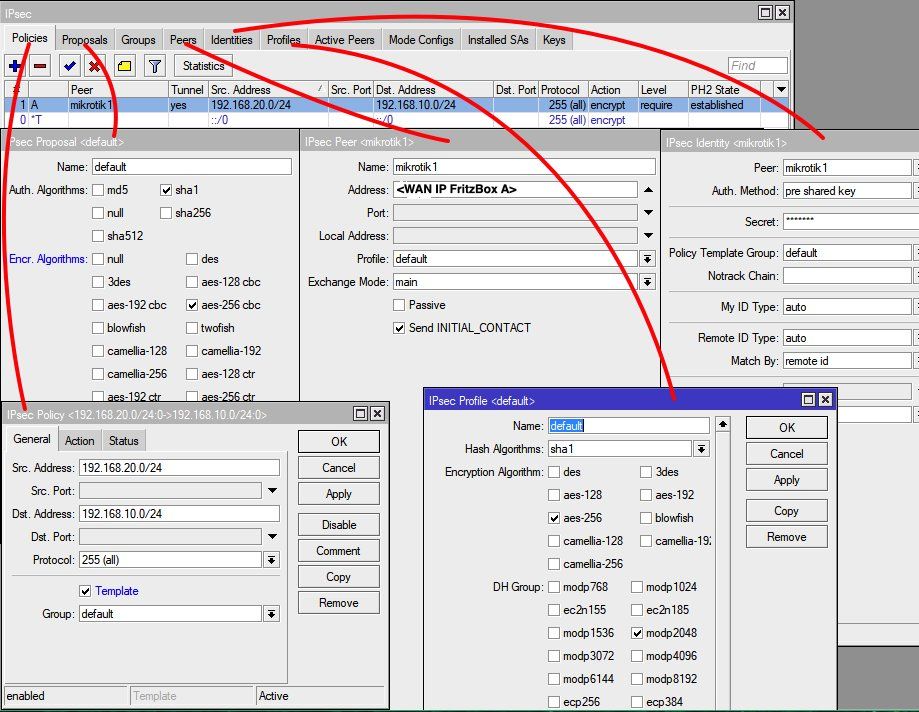

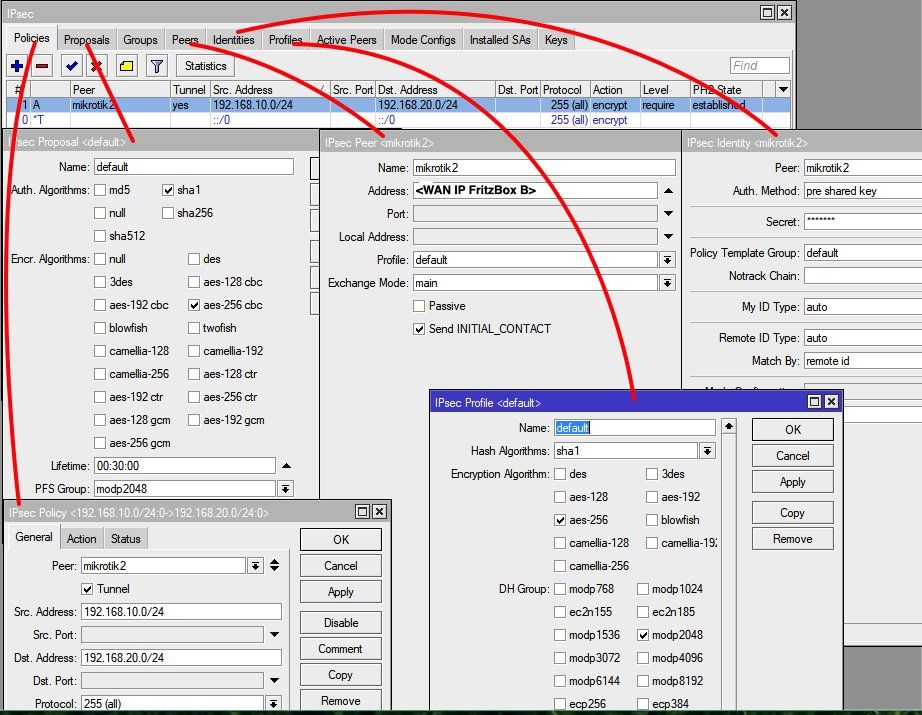

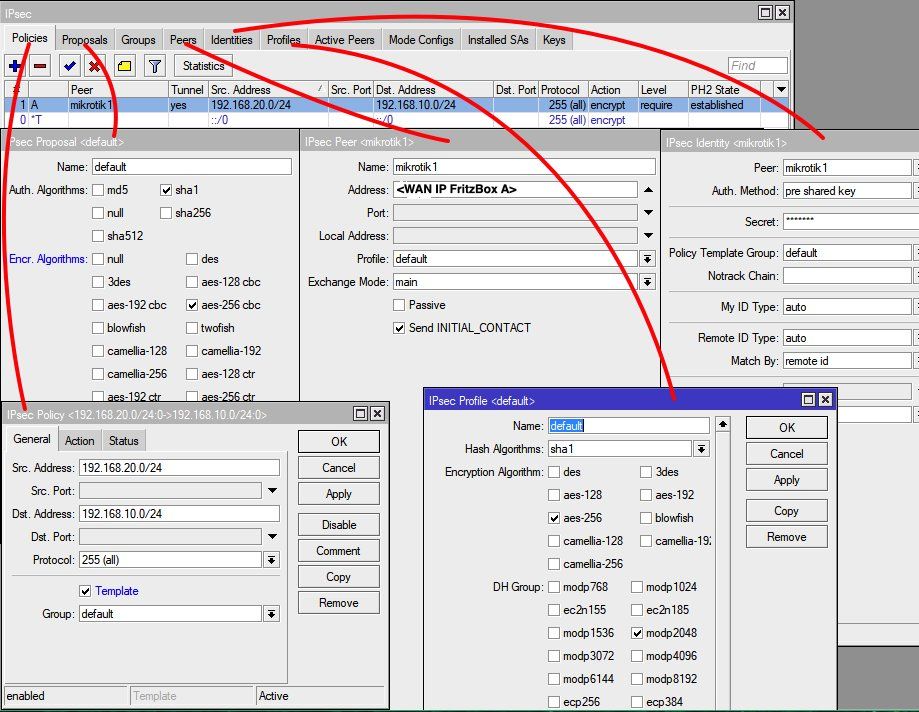

IPsec Konfiguration Standort A:

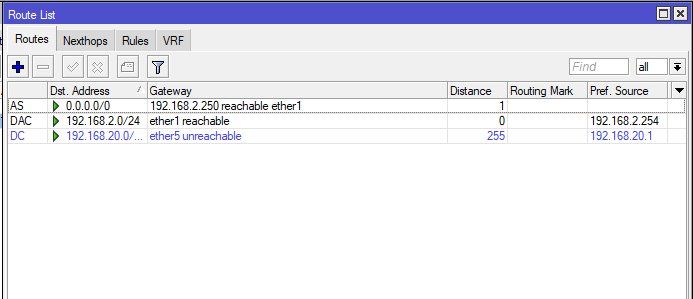

IPsec Konfiguration Standort B:

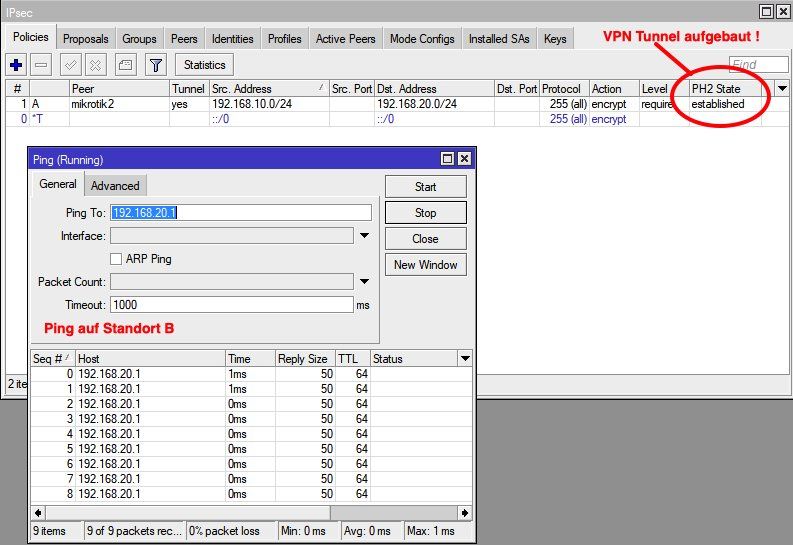

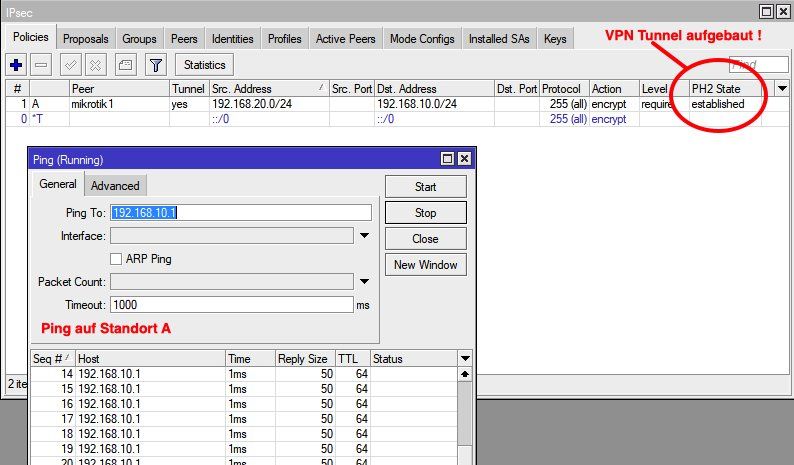

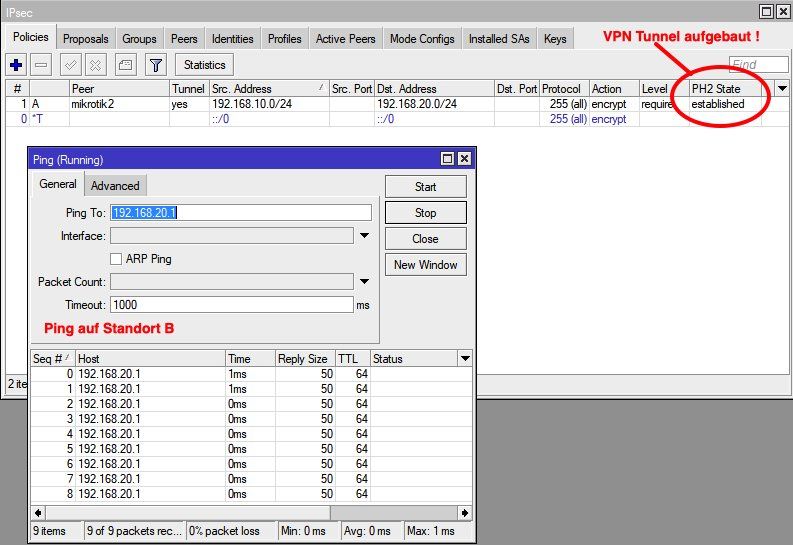

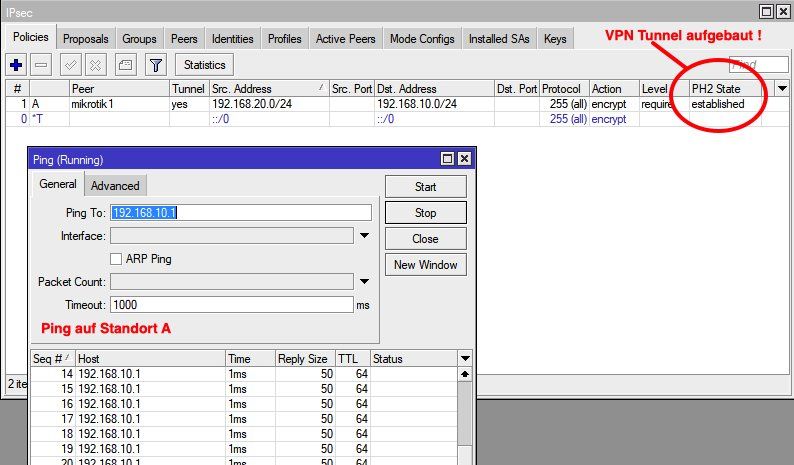

Ping Connectivity Check Standort A:

Ping Connectivity Check Standort B:

Fazit:

Works as designed !

Mehr Silbertablett für dich (Stichwort: "Könnt Ihr mir eine "Schritt für Schritt Anleitung geben"...) geht nun aber in einem Forum nicht mehr...!!

IPsec Konfiguration Standort A:

IPsec Konfiguration Standort B:

Ping Connectivity Check Standort A:

Ping Connectivity Check Standort B:

Fazit:

Works as designed !

Mehr Silbertablett für dich (Stichwort: "Könnt Ihr mir eine "Schritt für Schritt Anleitung geben"...) geht nun aber in einem Forum nicht mehr...!!

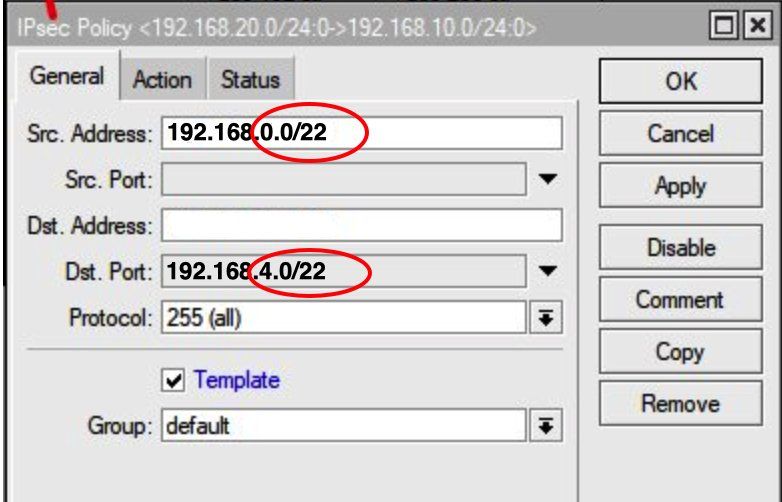

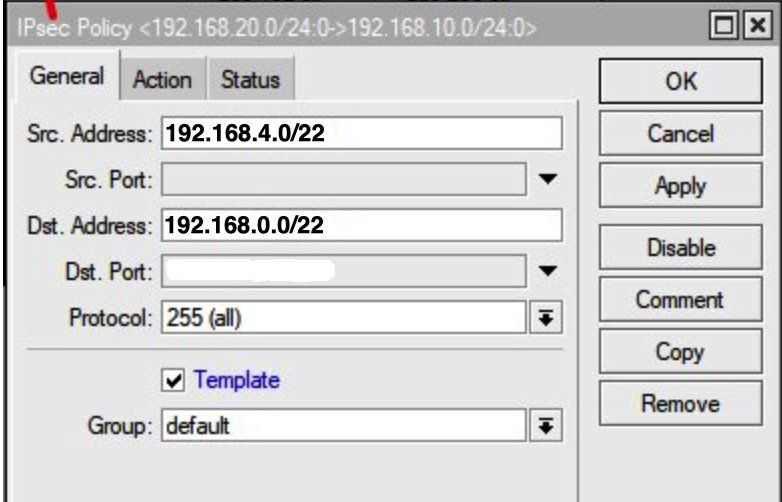

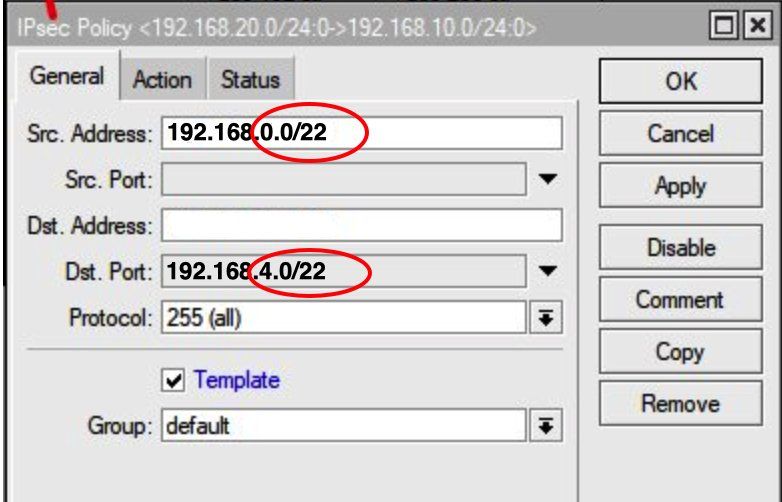

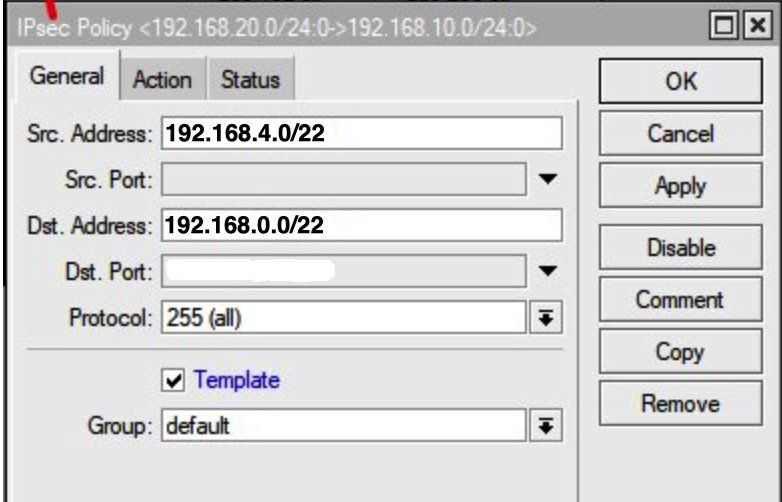

Das Subnetting ist natürlich nicht wirklich optimal gewählt. Das kann man etwas sinnvoller gestalten damit man die Phase 2 SAs (Policies) im IPsec sinnvoller setzen kann um alle remoten IP Netze mit einem einzigen Eintrag zu erfassen !

Erheblich besser wäre z.B.:

Policies Standort A:

Policies Standort B:

Die lokalen Interface IP Adressen und Netz bzw. DHCP muss man natürlich anpassen.

Dann routet Standort A alles in den Tunnel was als Ziel IP 192.168.4.0 bis 192.168.7.254 hat und Standort B alles was 192.168.0.0 bis 192.168.3.254 hat.

Auch die statischen Routen in der FritzBox reduzieren sich dann natürlich.

A.)

192.168.2.0 /24 Gateway: 192.168.1.254

192.168.4.0 /22 Gateway: 192.168.1.254

B.)

192.168.5.0 /24 Gateway: 192.168.4.254

192.168.0.0 /22 Gateway: 192.168.4.254

Vereinfacht die Konfig dann erheblich !

Erheblich besser wäre z.B.:

- Standort A = 192.168.1.0 /24 und 192.168.2.0 /24

- Standort B = 192.168.4.0 /24 und 192.168.5.0 /24

Policies Standort A:

Policies Standort B:

Die lokalen Interface IP Adressen und Netz bzw. DHCP muss man natürlich anpassen.

Dann routet Standort A alles in den Tunnel was als Ziel IP 192.168.4.0 bis 192.168.7.254 hat und Standort B alles was 192.168.0.0 bis 192.168.3.254 hat.

Auch die statischen Routen in der FritzBox reduzieren sich dann natürlich.

A.)

192.168.2.0 /24 Gateway: 192.168.1.254

192.168.4.0 /22 Gateway: 192.168.1.254

B.)

192.168.5.0 /24 Gateway: 192.168.4.254

192.168.0.0 /22 Gateway: 192.168.4.254

Vereinfacht die Konfig dann erheblich !

für die Zukunft einfacher gestalten können, wenn ich wirklich mal auf die Idee kommen würde an die Mikrotik Geräte anzuschließen.

Richtig ! Dann müsste ich denke folgendes machen:

Auch richtig !Du musst hier nur etwas intelligent Subnetten so das du die Netzranges Innerhalb einer gemeinsamen IPsec Phase 2 SA Maske zusammenfassen kannst.

Du siehst ja wie das geht oben mit den /22er Masken.

Genausogut kannst du auch z.B. ein /17er (255.255.128.0) nehmen. Damit "teilst" du den 192.168er Bereich dann.

- Standort A = Alle IP Netze von 192.168.0.0 bis 192.168.127.254

- Standort B = Alle IP Netze von 192.168.128.0 bis 192.168.255.254

Hat den großen Vorteil das du sehr flexibel bist bei Adress Erweiterungen und zugrleich die Konfig sehr einfach hälst wenn du auf beiden Seiten durch Segmentierung einmal weitere IP Netze, VLANs etc. dazubekommen solltest.

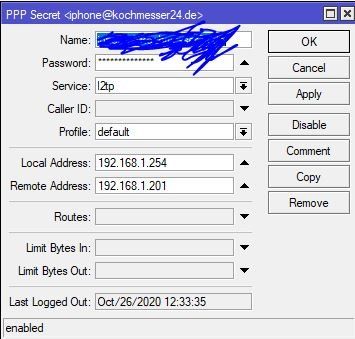

Jetzt werde ich mal schauen, das ich auch das iphone und anderes per IPSec anbinden kann.

Das wird nicht klappen !Das oben ist eine dedizierte Site-to-Site VPN Konfig also das Koppeln 2er Standorte. Ein VPN Client Dialin wird damit nicht klappen.

Aber löse es ganz einfach indem du auf einem oder beiden (Redundanz !) Mikrotik noch einen L2TP VPN Dialin Server konfigurierst.

Dann kannst du dich mit jedem beliebigen Betriebssystem oder beliebigen Smartphone auch immer mit den Onboard VPN Clients ohne extra Software einwählen und hast Zugriff auf beide IP Netze.

Guckst du dazu hier:

L2TP VPN Server mit Mikrotik

Habe mir schon gedacht das ich das über L2TP usw lösen muss.

Musst du nicht, ist aber am einfachsten und macht bei Mikrotik am wenigstens Aufwand wenn man keine extra VPN Software nutzen möchte und immer mit den Onboard VPN Clients arbeiten möchte.Windows supportet ab Win 10 nur noch IKEv2 als VPN Client. Apple kann (noch) beides. Viele Androiden aber nur IKEv1 so das du dann dort wieder mit externen Software und Apps (z.B. StrongSwan) arbeiten musst.

Du könntest also auch das Site to Site oben auf IKEv2 umstellen und damit dann arbeiten, deckst aber dann auch nicht immer alles mit onboard ab (Android).

All das umgehst du mit L2TP....

Gibt es Einschränkungen beim Pre-Shared Key in Sinne von Länge oder zeichen

Nein ! Ausnahme ist das du keine Sonderzeichen wie äöüß verwenden solltest.Test123 und andere Banalkennwörter sind dann auch wenig sicher, weisst du auch selber was bei Preshared Keys wichtig ist !

ich kann es auch anpingen aber keine Seiten zum Beispiel vom NAS öffnen.

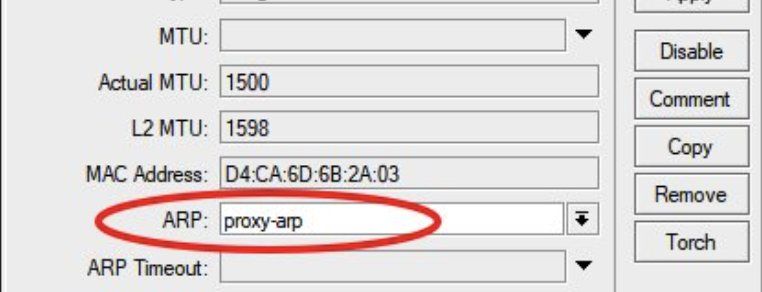

Was kannst du anpingen ?? Das NASHast du Proxy ARP auf deinem lokalen LAN Interface zu den Clients aktiviert ? Das wird gerne mal vergessen !

ich vermute mal das IKEv2 sicherer ist.

IKEv2 hat nur den Vorteil das du ein Server Zertifikat auf den Endgeräten hast. Damit kann dir keiner einen "fremden" VPN Server unterschieben. Ansonsten ist es identisch, da L2TO im Backend auch IPsec nutzt.gegen lange und komplizierte

Macht immer Sinn. Wenn's das denn war

Wie kann ich einen Beitrag als gelöst markieren?

nicht vergessen.

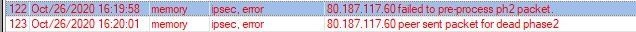

Der IPSec Site-to-Site bleibt ja immer aufgebaut wenn ich das richtig verstehe.

Richtig !der Tunnel abgebaut wird wenn er für xx Minuten keine Daten hatte

Nein, das macht wenig Sinn. Die SAs timen so oder so immer automatisch aus wenn es keinen Phase 2 relevanten Traffic gibt. Das kannst du also so lassen wie es ist.

Da stimmt was nicht... Das ist so nicht normal. Nach einem o.a. Reset ist der komplett nackig. Das ist genau das gleiche als ob man den Hardware Reset macht.

GGf. flasht du die Fimrware nochmal drüber und lädst auch den Bootcoder über System --> Routerboard neu.

Bedenke auch das du etwas warten musst nach dem Reset in der WinBox bis der Router in der Auswahl sichtbar ist.

Sinnvoll ist es immer die WinBox zu schliessen und nach dem Reboot erst wenn die Link LEDs wieder leuchten dann neu zu starten.

Die Hello Broadcasts des Routers (Neigbor Discovery) die die Winbox dann zur Anzeige bringt kommt nur alle paar Sekunden.

GGf. flasht du die Fimrware nochmal drüber und lädst auch den Bootcoder über System --> Routerboard neu.

Bedenke auch das du etwas warten musst nach dem Reset in der WinBox bis der Router in der Auswahl sichtbar ist.

Sinnvoll ist es immer die WinBox zu schliessen und nach dem Reboot erst wenn die Link LEDs wieder leuchten dann neu zu starten.

Die Hello Broadcasts des Routers (Neigbor Discovery) die die Winbox dann zur Anzeige bringt kommt nur alle paar Sekunden.

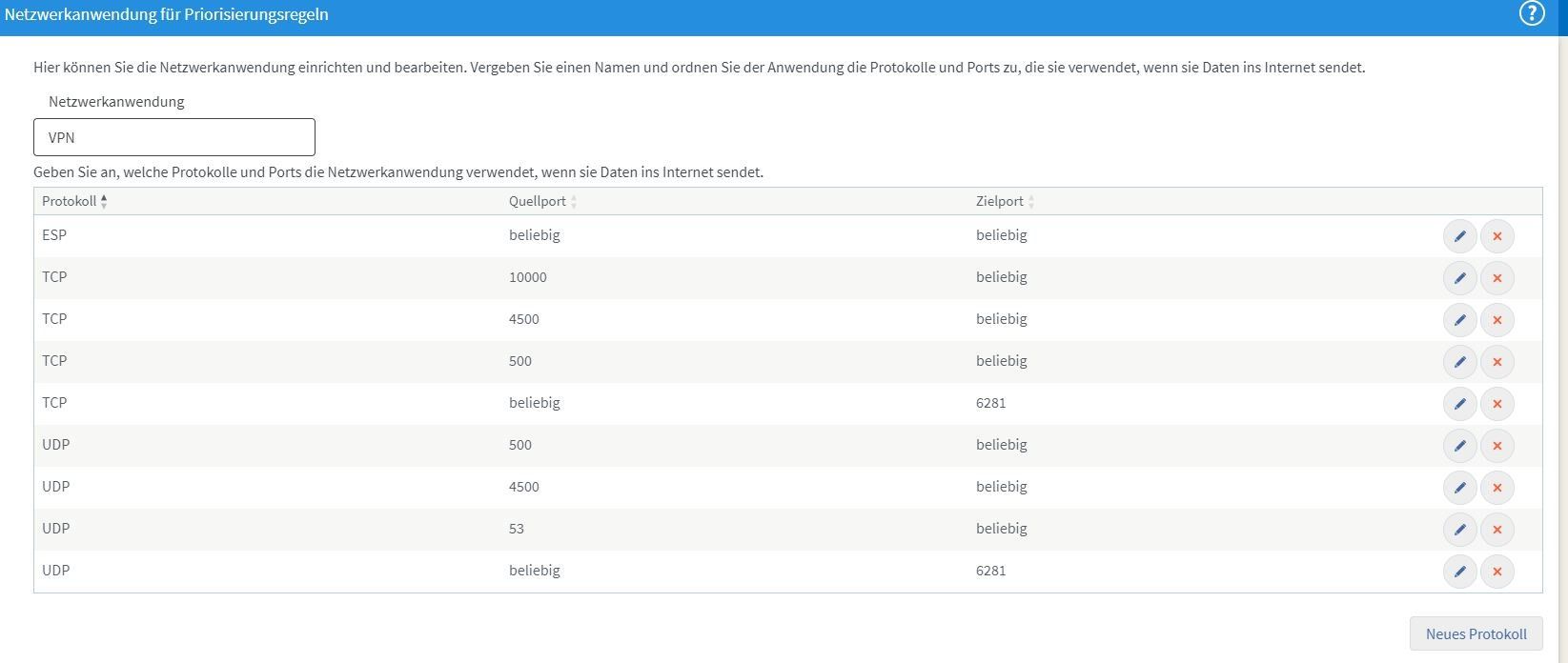

Was soll "TCP 10000" sein ! Der Port hat mit keinem einzigen VPN Protokoll etwas zu tun !

Ebenso ist TCP 4500 und TCP 500 völliger Blödsinn. Jeder Netzwerk Laie weiss doch (oder kann es über Google erfahren) das IPsec lediglich UDP 500, 4500 und das ESP Protokoll ist !!

https://de.wikipedia.org/wiki/IPsec

Was sollen dort also diese anderen unsinnigen Ports alle in der Liste ?!

Abgesehen davon ist es sonst richtig.

Ebenso ist TCP 4500 und TCP 500 völliger Blödsinn. Jeder Netzwerk Laie weiss doch (oder kann es über Google erfahren) das IPsec lediglich UDP 500, 4500 und das ESP Protokoll ist !!

https://de.wikipedia.org/wiki/IPsec

Was sollen dort also diese anderen unsinnigen Ports alle in der Liste ?!

Abgesehen davon ist es sonst richtig.