VPN Server Konfiguration zwischen 2 Rechenzentren

Guten Tag zusammen,

es geht hier mal nicht um eine Vernetzung im Business Bereich wegen der Corona Panik, ich möchte lediglich meine eigenen Server einfacher vernetzen.

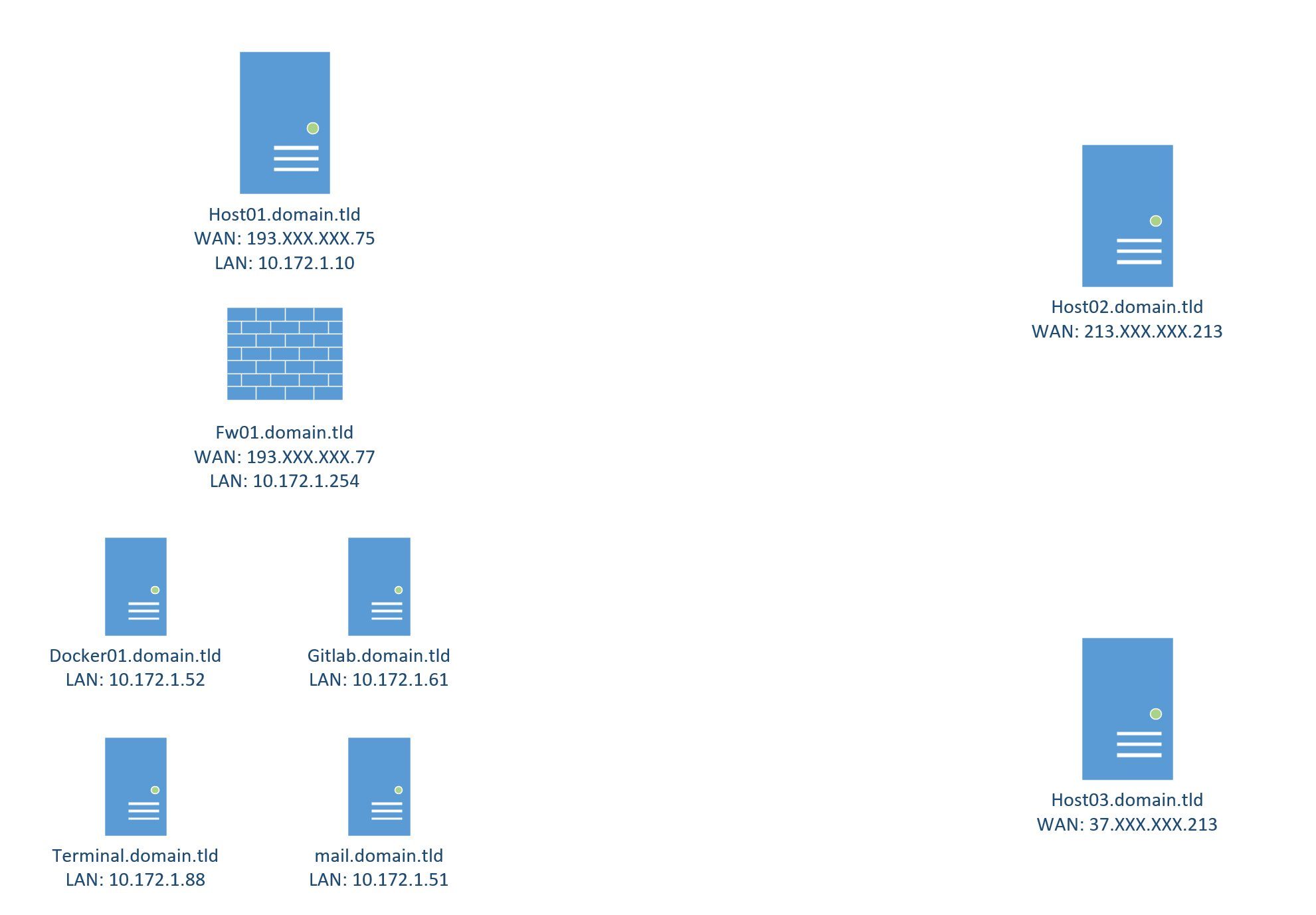

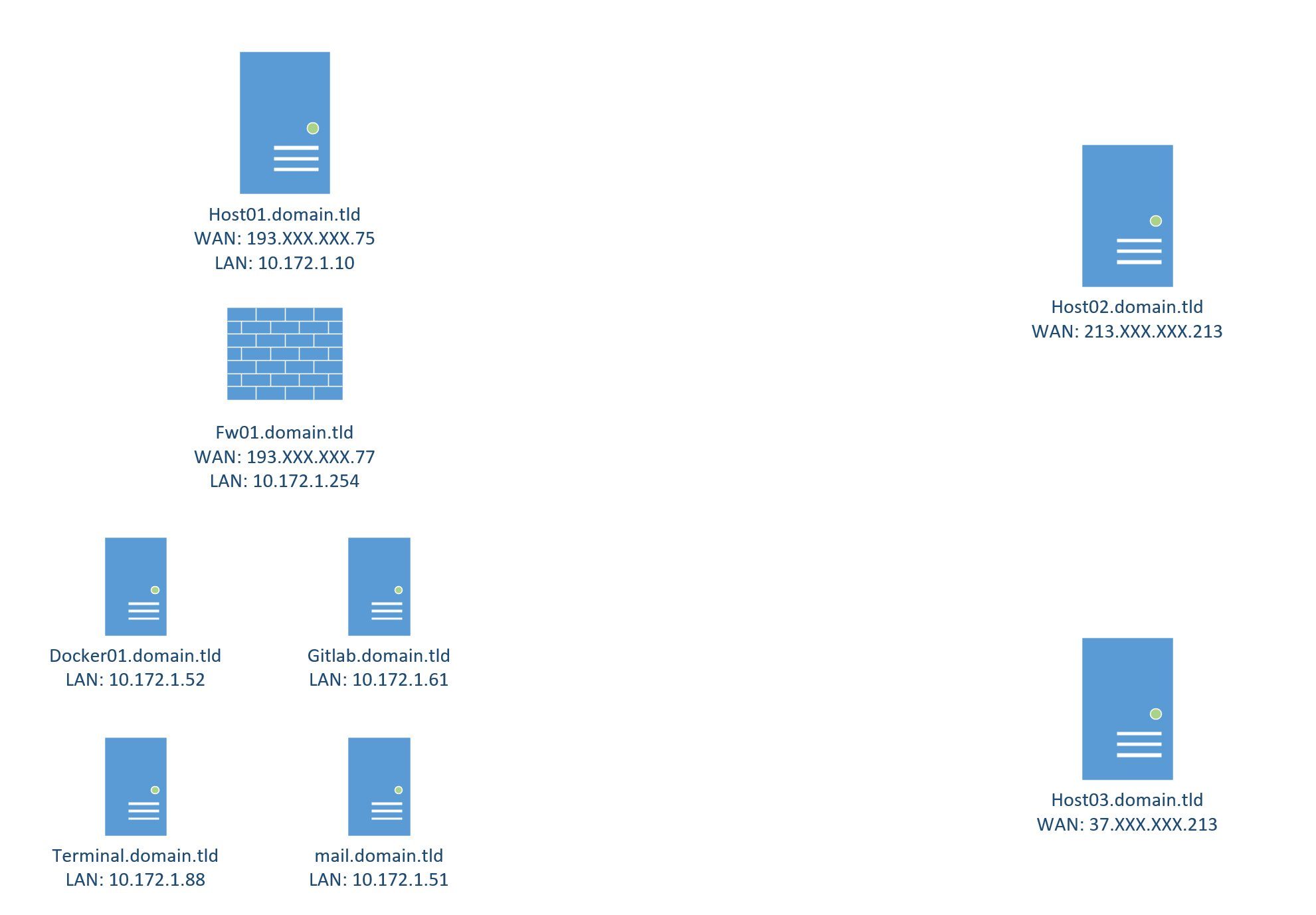

Gegeben sind z.B 3 Server (jeweils mit fixer IPv4-Adresse)

Rechenzentrum 1= Host01 (Dedicated Hardware als Colocation)

Rechenzentrum 2 = Host02 (Root-Server Netcup)

Rechenzentrum 2 = Host03 (Root-Server Netcup)

Anbei einmal eine kleine Zeichnung der Systeme:

Aktuell betreibe ich folgende Dienste auf den Maschinen:

Host01 -> Hypervisior auf Basis von Server 2016 mit Hyper-V

[virtualisierte PFSense Firewall, welche als Gateway für die anderen VM Instanzen auf diesem Host dient)

RDP, SMB, PING etc. vom Hostserver ist abgeschaltet!, da er sonst mit dem nackten Arsch im Netz hängt.

Host02 -> Cent OS 7 Server mit installierten Docker und Apache Webserver

Hier sind ext. nur Port 80/443 frei, der Rest erfolgt über einen OpenVPN Tunnel direkt auf die Maschine.

Host03 -> Cent OS 8 Server mit installierten Docker und Apache Webserver

Hier sind ext. nur Port 80/443 frei, der Rest erfolgt über einen OpenVPN Tunnel direkt auf die Maschine.

Mein geplantes vorhaben:

Die Maschinen (Host02 und Host03) sollen eine permante VPN Verbindung zu der PFSense auf Host01 aufbauen.

Ich scheitere aber gerade schon daran, mich für ein VPN Protokoll zu entscheiden....OpenVPN, IPSec oder L2TP

So Ad Hoc hätte ich mich jetzt für OpenVPN entschieden, da ich damit bereits Erfahrung sammeln konnte und es genügend Tutorials gibt.

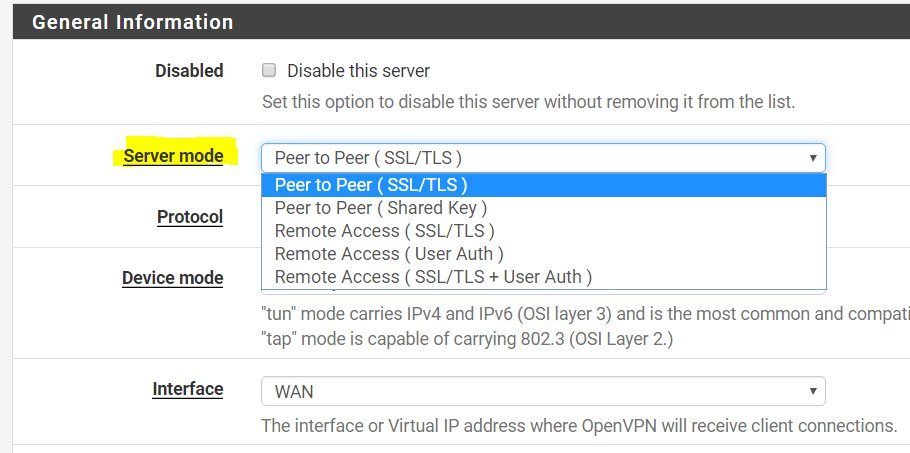

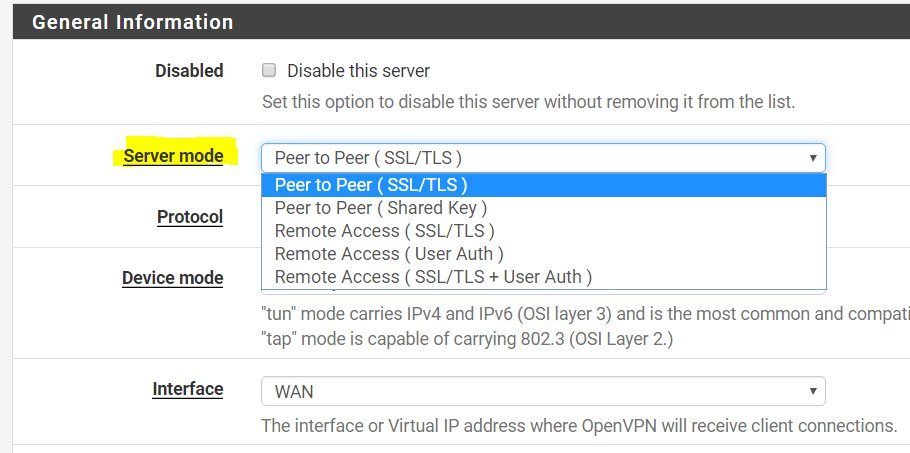

Wenn ich nun Open VPN wähle erhalte ich auf der PFsense die folgende Auswahl:

Für was entscheide ich mich hier?

Ich hätte jetzt gesagt Peer to Peer (SSL/TLS)

Ziel des ganzen:

Ich verbinde mich von daheim oder Unterwegs nur noch auf die PFSense via VPN und kann dann auf meine Maschinen zugreifen. (SSH, SCP, RDP, etc)

Des weiteren sollen die Server "Host02 & 03" Backups via SCP auf die interne IPv4 einer "NAS" VM auf Host01 schieben.

Wie gehe ich das ganze am besten an, wie entscheide ich mich für das richtige VPN Protkoll?

Ich bedanke mich für das Lesen des Beitrages und Hoffe auf eure guten Erfahrungswerte und wünsche ein schönes Wochenende.

es geht hier mal nicht um eine Vernetzung im Business Bereich wegen der Corona Panik, ich möchte lediglich meine eigenen Server einfacher vernetzen.

Gegeben sind z.B 3 Server (jeweils mit fixer IPv4-Adresse)

Rechenzentrum 1= Host01 (Dedicated Hardware als Colocation)

Rechenzentrum 2 = Host02 (Root-Server Netcup)

Rechenzentrum 2 = Host03 (Root-Server Netcup)

Anbei einmal eine kleine Zeichnung der Systeme:

Aktuell betreibe ich folgende Dienste auf den Maschinen:

Host01 -> Hypervisior auf Basis von Server 2016 mit Hyper-V

[virtualisierte PFSense Firewall, welche als Gateway für die anderen VM Instanzen auf diesem Host dient)

RDP, SMB, PING etc. vom Hostserver ist abgeschaltet!, da er sonst mit dem nackten Arsch im Netz hängt.

Host02 -> Cent OS 7 Server mit installierten Docker und Apache Webserver

Hier sind ext. nur Port 80/443 frei, der Rest erfolgt über einen OpenVPN Tunnel direkt auf die Maschine.

Host03 -> Cent OS 8 Server mit installierten Docker und Apache Webserver

Hier sind ext. nur Port 80/443 frei, der Rest erfolgt über einen OpenVPN Tunnel direkt auf die Maschine.

Mein geplantes vorhaben:

Die Maschinen (Host02 und Host03) sollen eine permante VPN Verbindung zu der PFSense auf Host01 aufbauen.

Ich scheitere aber gerade schon daran, mich für ein VPN Protokoll zu entscheiden....OpenVPN, IPSec oder L2TP

So Ad Hoc hätte ich mich jetzt für OpenVPN entschieden, da ich damit bereits Erfahrung sammeln konnte und es genügend Tutorials gibt.

Wenn ich nun Open VPN wähle erhalte ich auf der PFsense die folgende Auswahl:

Für was entscheide ich mich hier?

Ich hätte jetzt gesagt Peer to Peer (SSL/TLS)

Ziel des ganzen:

Ich verbinde mich von daheim oder Unterwegs nur noch auf die PFSense via VPN und kann dann auf meine Maschinen zugreifen. (SSH, SCP, RDP, etc)

Des weiteren sollen die Server "Host02 & 03" Backups via SCP auf die interne IPv4 einer "NAS" VM auf Host01 schieben.

Wie gehe ich das ganze am besten an, wie entscheide ich mich für das richtige VPN Protkoll?

Ich bedanke mich für das Lesen des Beitrages und Hoffe auf eure guten Erfahrungswerte und wünsche ein schönes Wochenende.

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 558002

Url: https://administrator.de/forum/vpn-server-konfiguration-zwischen-2-rechenzentren-558002.html

Ausgedruckt am: 17.07.2025 um 03:07 Uhr

4 Kommentare

Neuester Kommentar

Für was entscheide ich mich hier?

Wow, das war jetzt aber schwer ... (hat da jemand das Datum um einen Tag zurückgedreht?)Site-to-Site Example

Oder guckst du hier:

IPsec:

IPsec VPN Praxis mit Standort Vernetzung Cisco, Mikrotik, pfSense, FritzBox u.a

(Peer to Peer Preshared Key wäre hier richtig !)

OpenVPN:

OpenVPN Server installieren auf pfSense Firewall, Mikrotik. DD-WRT oder GL.inet Router

(Peer to Peer TLS ist hier richtig wenn du die OVPN übliche Installation mit Keys machst !)

OpenVPN Site to Site Beispiel:

OpenVPN - Erreiche Netzwerk hinter Client nicht

IPsec:

IPsec VPN Praxis mit Standort Vernetzung Cisco, Mikrotik, pfSense, FritzBox u.a

(Peer to Peer Preshared Key wäre hier richtig !)

OpenVPN:

OpenVPN Server installieren auf pfSense Firewall, Mikrotik. DD-WRT oder GL.inet Router

(Peer to Peer TLS ist hier richtig wenn du die OVPN übliche Installation mit Keys machst !)

OpenVPN Site to Site Beispiel:

OpenVPN - Erreiche Netzwerk hinter Client nicht