VPN Verbindung bei kaskadierten Routern

Hallo an die Gemeinde

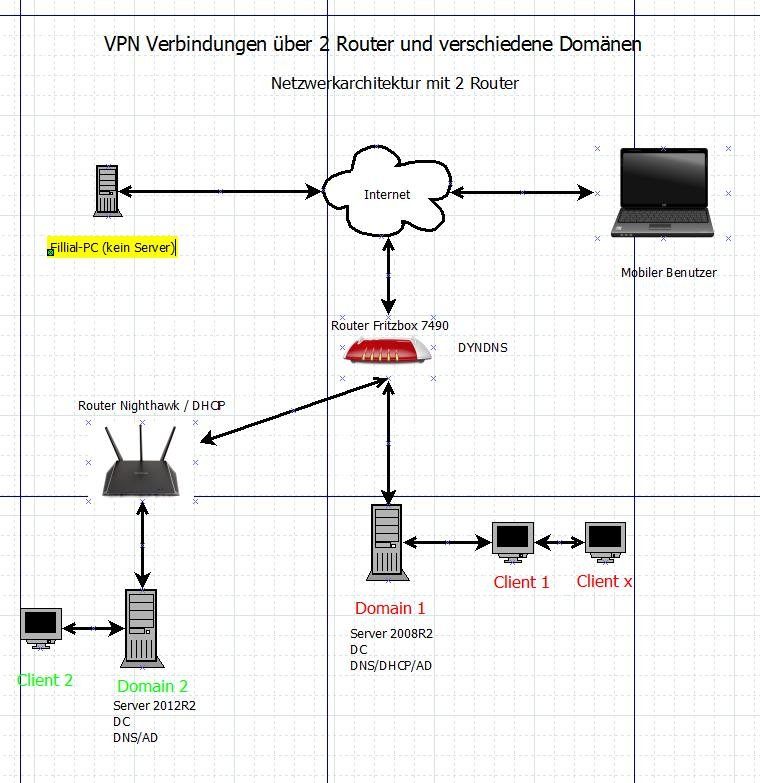

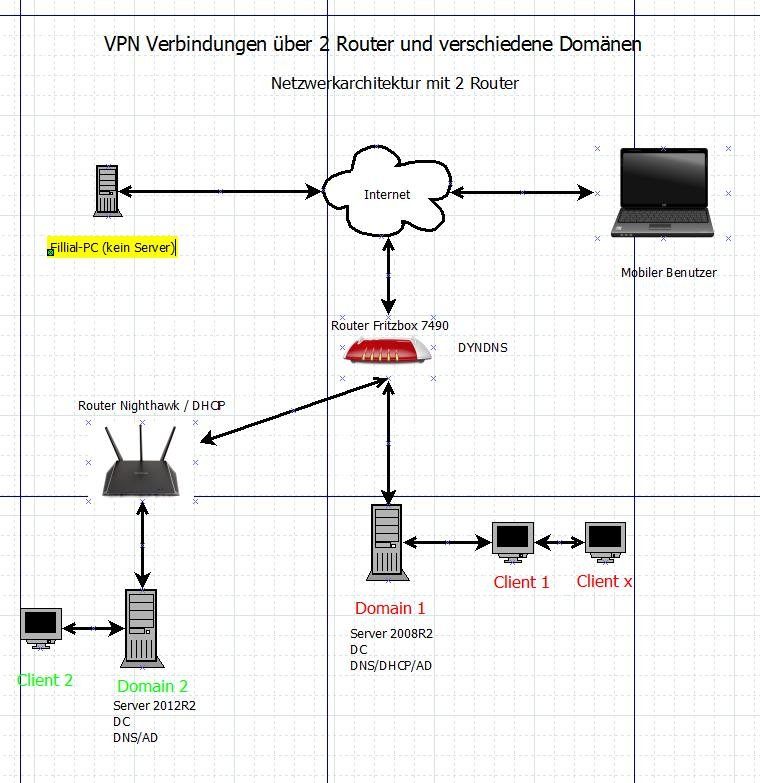

Ich hoffe hier auf ein paar Spezialisten für VPN Verbindungen zu treffe, die mir mit der Konfiguration der Fritzbox und seinen

nachfolgenden Router helfen können. Dazu nachfolgend eine Skizze, die die Netzarchitektur zeigt.

Für diese VPN- Verbindungen werden keine Tools der Fritzbox oder dem Nigthawk verwenden. Die Server sind für

diese Aufgabe zuständig. Das Problem an der Geschichte ist, dass ich den Server hinter dem 2. Router mit VPN

nicht erreiche. Den ersten Server hat keine Probleme mit der VPN-Verbindung

Die nötigen Ports sind sowohl am 1. wie auch 2. Server alle offen

Wie kann ich auf der Fritzbox die Ports für den Sekundären Router öffnen ohne das die

Fritzbox meckert, dass Sie diesen Port schon offen hat?

Dasselbe Problem betrifft auch den Remotedesktop!

Wäre für ein paar Lösungsansätze dankbar.

MrNight

Ich hoffe hier auf ein paar Spezialisten für VPN Verbindungen zu treffe, die mir mit der Konfiguration der Fritzbox und seinen

nachfolgenden Router helfen können. Dazu nachfolgend eine Skizze, die die Netzarchitektur zeigt.

Für diese VPN- Verbindungen werden keine Tools der Fritzbox oder dem Nigthawk verwenden. Die Server sind für

diese Aufgabe zuständig. Das Problem an der Geschichte ist, dass ich den Server hinter dem 2. Router mit VPN

nicht erreiche. Den ersten Server hat keine Probleme mit der VPN-Verbindung

Die nötigen Ports sind sowohl am 1. wie auch 2. Server alle offen

Wie kann ich auf der Fritzbox die Ports für den Sekundären Router öffnen ohne das die

Fritzbox meckert, dass Sie diesen Port schon offen hat?

Dasselbe Problem betrifft auch den Remotedesktop!

Wäre für ein paar Lösungsansätze dankbar.

MrNight

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 324151

Url: https://administrator.de/forum/vpn-verbindung-bei-kaskadierten-routern-324151.html

Ausgedruckt am: 17.07.2025 um 23:07 Uhr

9 Kommentare

Neuester Kommentar

Hallo,

erstmal schlage ich vor, dass du deine Skizze um deine IP Adressierung erweiterst und deine Devices dann mit IP Adressen ansprichst im Text.

Woher sollen wir wissen was Router 2 und Server 1 oder Server 2 ist?

Als 2. bist du ev so nett und verrätst uns welches VPN Protokoll du im Einsatz hast und was du unter alle nötigen Ports verstehst. Hier wären Port Nr. und Protokolle sehr hilfreich

Dann schauen wir weiter...

Gruß

erstmal schlage ich vor, dass du deine Skizze um deine IP Adressierung erweiterst und deine Devices dann mit IP Adressen ansprichst im Text.

Woher sollen wir wissen was Router 2 und Server 1 oder Server 2 ist?

Als 2. bist du ev so nett und verrätst uns welches VPN Protokoll du im Einsatz hast und was du unter alle nötigen Ports verstehst. Hier wären Port Nr. und Protokolle sehr hilfreich

Dann schauen wir weiter...

Gruß

avm.de/service/fritzbox/fritzbox-7490/wissensdatenbank/publicati ...

Mene Kristallkugel sagt, daß Du noch zusätzlich Ports und Protokolle verwechselst.

Nenn also erstmal ross und reiter (protokolle und ports) damit wir dir helfen können.

Wenn Kollege aqui hier auftaucht, gibt es sonst erstmal ein Zäpfchen für Dich.

Und das Archiv solltest Du Dir auch mal anschauen.

lks

Mene Kristallkugel sagt, daß Du noch zusätzlich Ports und Protokolle verwechselst.

Nenn also erstmal ross und reiter (protokolle und ports) damit wir dir helfen können.

Wenn Kollege aqui hier auftaucht, gibt es sonst erstmal ein Zäpfchen für Dich.

Und das Archiv solltest Du Dir auch mal anschauen.

lks

Moin,

also du hast hier anscheinend noch Nachholbedarf was Routing und NAT-Szenarien betrifft.

Wie du gerade selbst feststellen kannst ist das DST-NATing eines Ports auf mehrere Devices im Netz nicht möglich. Wenn du also auf den Servern ein VPN Protokoll wie L2TP o. IPsec, PPTP oder SSTP fährst bei denen sich die Ports aus Prinzip nicht abändern lassen wird so etwas nie und nimmer funktionieren.

Ein VPN terminiert man immer auf einer Firewall bzw. Borderrouter. Die Fritzbox ist in dieser Hinsicht natürlich Plaste-Elaste und für vernünftigen Firmeneinsatz nicht zu gebrauchen da unter anderem VLAN-Fähigkeit und andere essentielle Dinge vermissen lässt.

Normalerweise löst man so etwas in folgender Art und Weise:

Variante A:

Man hat ein öffentliches Subnetz oder zwei oder mehr öffentliche IP-Adressen. Bei dieser Variante schleift man die Ports jeder IP 1 zu 1 (1to1 NAT) auf den Router an die entsprechende VPN Gegenstelle der jeweiligen Domain.

Variante B:

Man terminiert das VPN erneut auf dem Borderrouter (diesmal aber einen vernünftigen, Fritzbox kannst du hier vergessen), und weist den VPN-Usern jeweils das richtige VLAN zu in dem dieser zu arbeiten hat, oder jeweils separate Subnetze welche durch Firewall-Regeln nur entsprechenden Zugriff auf die eigene Domain haben.

Aber das VPN auf den Servern zu terminieren ist die denkbar schlechteste Idee!! Typischer Anfängerfehler, sowas lässt man immer dedizierte Router bzw. VPN-Appliances tun, denn so baust du dir quasi eine Autobahn direkt durch dein Wohnzimmer und beschäftigst die Server zusätzlich mit der Abwehr von Angreifern.

Gruß mik

also du hast hier anscheinend noch Nachholbedarf was Routing und NAT-Szenarien betrifft.

Wie du gerade selbst feststellen kannst ist das DST-NATing eines Ports auf mehrere Devices im Netz nicht möglich. Wenn du also auf den Servern ein VPN Protokoll wie L2TP o. IPsec, PPTP oder SSTP fährst bei denen sich die Ports aus Prinzip nicht abändern lassen wird so etwas nie und nimmer funktionieren.

Ein VPN terminiert man immer auf einer Firewall bzw. Borderrouter. Die Fritzbox ist in dieser Hinsicht natürlich Plaste-Elaste und für vernünftigen Firmeneinsatz nicht zu gebrauchen da unter anderem VLAN-Fähigkeit und andere essentielle Dinge vermissen lässt.

Normalerweise löst man so etwas in folgender Art und Weise:

Variante A:

Man hat ein öffentliches Subnetz oder zwei oder mehr öffentliche IP-Adressen. Bei dieser Variante schleift man die Ports jeder IP 1 zu 1 (1to1 NAT) auf den Router an die entsprechende VPN Gegenstelle der jeweiligen Domain.

Variante B:

Man terminiert das VPN erneut auf dem Borderrouter (diesmal aber einen vernünftigen, Fritzbox kannst du hier vergessen), und weist den VPN-Usern jeweils das richtige VLAN zu in dem dieser zu arbeiten hat, oder jeweils separate Subnetze welche durch Firewall-Regeln nur entsprechenden Zugriff auf die eigene Domain haben.

Aber das VPN auf den Servern zu terminieren ist die denkbar schlechteste Idee!! Typischer Anfängerfehler, sowas lässt man immer dedizierte Router bzw. VPN-Appliances tun, denn so baust du dir quasi eine Autobahn direkt durch dein Wohnzimmer und beschäftigst die Server zusätzlich mit der Abwehr von Angreifern.

Gruß mik

Zitat von @Lochkartenstanzer:

Nunja, es gibt Szenarien, bei denen das IPSEC der Fritzbüx vollkommen ausreicht.

Da stimme ich dir natürlich zu, aber bei der begrenzten Kapazität welche die Hardware hier bietet sind dann auch nicht mehr wie 10 parallele Verbindungen drin. Zudem sind die VPN-User erst mal alle im selben Subnetz und lassen sich nicht mehr vernünftig trennen, man bräuchte also wieder zusätzliche Hardware Für seinen Einsatz also vollkommen ungeeignet. Mit vernünftiger Hardware (welche auch Multi-Firmentauglich ist) hätte er dieses Gefrikkel mit Routerkaskaden erst gar nicht. Das gehört IMHO in die Kategorie Netzwerk des Grauens Zitat von @131381:

Man terminiert das VPN erneut auf dem Borderrouter (diesmal aber einen vernünftigen, Fritzbox kannst du hier vergessen),

Man terminiert das VPN erneut auf dem Borderrouter (diesmal aber einen vernünftigen, Fritzbox kannst du hier vergessen),

Nunja, es gibt Szenarien, bei denen das IPSEC der Fritzbüx vollkommen ausreicht.

Den Begriff "Netzarchitektur" hat das Schaubild oben nie und nimmer verdient, das hat kein Architekt sondern ein Arschitekt verbockt.

Leider wie immer sehr oberflächlich beschrieben und es wurde wie immer vergessen anzugeben WELCHES VPN Protokoll denn verwendet wurde

So oder so ist das technisch aber nicht zu realsisieren, da hier mit 2 VPN Servern hinter dem zentralen NAT Router (FritzBox) gearbeitet wird.

Bei Port Forwarding ist dies technisch nicht möglich.

Man muss sich also entscheiden ob das VPN auf Server 1 oder Server 2 terminiert wird !!

OK, bei Server 1 funktioniert es, damit ist dann Server 2 unmöglich zu erreichen sofern das Port Forwarding dann nicht auf Server 2 umgebogen wird, denn man kann niemals die gleichen TCP/UDP Port bzw. VPN Protokolle auf 2 Hosts hinter dem NAT forwarden...klar.

Also gesetzt den Fall es soll Server 2 werden kann man davon ausgehen das der "Nachtfalke" auch als NAT Router arbeitet (also IP Adress Translation auf dem WAN Port zur FB macht)

Leider ist die Beschreibung des TOs hier wieder sehr oberflächlich.

In einer Kaskade mit doppeltem NAT muss die FB also die VPN Ports und Protokolle logischerweise per Port Forwarding and den WAN Port des Nighthawk forwarden, dieser wiederum muss dann genau diese Ports und Protokolle per Port Forwarding an die Hostadresse des Servers forwarden.

Dann klappts auch.

Wie gesagt es kann aber technisch bedingt per Port Forwarding immer nur ein einziger Server hinter dem Konstrukt erreicht werden niemals beide.

Es sei denn man benützt unterschiedliche VPN Protokolle auf den Servern. Unterschiedliche Protokollports kann man ntürlich auch auf unterschiedliche IPs forwarden.

Das und auch die Frickelei des Port Forwarding zeigt schon das gesamte kranke und laienhafte Design dieses VPN Netzes.

Es ist eigentlich fatal VPN Tunnel durch ein doppelt gesichertes Netz zu transportieren indem an Löcher in die Firewall bohrt und eigentlich will man ja genau das verhindern.

Ein VPN Server gehört immer in den Perimeter, sprich also an den Rand des Netzes. In diesem Falle die FritzBox.

Minimal aber sollte hinter der FritzBox dann eine zentrale VPN Firewall stehen wie z.B. diese hier:

Preiswerte, VPN fähige Firewall im Eigenbau oder als Fertiggerät

Die dann zentral für beide Server das VPN terminiert und gleichzeitig die beiden Netze separiert.

Das wäre ein sinnvolles VPN Konstrukt und nicht diese Frickelei mit einem weiteren NAT Router in einer Kaskade.

Nichtsdestotrotz funktioniert dieses Frickeldesign auch wenn man es denn richtig konfiguriert.

So oder so ist das technisch aber nicht zu realsisieren, da hier mit 2 VPN Servern hinter dem zentralen NAT Router (FritzBox) gearbeitet wird.

Bei Port Forwarding ist dies technisch nicht möglich.

Man muss sich also entscheiden ob das VPN auf Server 1 oder Server 2 terminiert wird !!

OK, bei Server 1 funktioniert es, damit ist dann Server 2 unmöglich zu erreichen sofern das Port Forwarding dann nicht auf Server 2 umgebogen wird, denn man kann niemals die gleichen TCP/UDP Port bzw. VPN Protokolle auf 2 Hosts hinter dem NAT forwarden...klar.

Also gesetzt den Fall es soll Server 2 werden kann man davon ausgehen das der "Nachtfalke" auch als NAT Router arbeitet (also IP Adress Translation auf dem WAN Port zur FB macht)

Leider ist die Beschreibung des TOs hier wieder sehr oberflächlich.

In einer Kaskade mit doppeltem NAT muss die FB also die VPN Ports und Protokolle logischerweise per Port Forwarding and den WAN Port des Nighthawk forwarden, dieser wiederum muss dann genau diese Ports und Protokolle per Port Forwarding an die Hostadresse des Servers forwarden.

Dann klappts auch.

Wie gesagt es kann aber technisch bedingt per Port Forwarding immer nur ein einziger Server hinter dem Konstrukt erreicht werden niemals beide.

Es sei denn man benützt unterschiedliche VPN Protokolle auf den Servern. Unterschiedliche Protokollports kann man ntürlich auch auf unterschiedliche IPs forwarden.

Das und auch die Frickelei des Port Forwarding zeigt schon das gesamte kranke und laienhafte Design dieses VPN Netzes.

Es ist eigentlich fatal VPN Tunnel durch ein doppelt gesichertes Netz zu transportieren indem an Löcher in die Firewall bohrt und eigentlich will man ja genau das verhindern.

Ein VPN Server gehört immer in den Perimeter, sprich also an den Rand des Netzes. In diesem Falle die FritzBox.

Minimal aber sollte hinter der FritzBox dann eine zentrale VPN Firewall stehen wie z.B. diese hier:

Preiswerte, VPN fähige Firewall im Eigenbau oder als Fertiggerät

Die dann zentral für beide Server das VPN terminiert und gleichzeitig die beiden Netze separiert.

Das wäre ein sinnvolles VPN Konstrukt und nicht diese Frickelei mit einem weiteren NAT Router in einer Kaskade.

Nichtsdestotrotz funktioniert dieses Frickeldesign auch wenn man es denn richtig konfiguriert.

Hi,

Du solltest Dein Konstrukt hier schon ein "wenig" nachbessern, dazu haben die Kollegen eigentlich alles gesagt. Wie das @aqui hier schon verlinkt hat, nach der Fritte ein ALIX/APU als Firewall (z.B. pfSense). Hier die VPN-Server terminieren, entsprechendes Portforwarding auf der Fritte und das war es eigentlich auch schon. Zum einen bist Du zu Deinen remoten Clients flexibler, (evtl. Verbindung untereinander) zum anderen kannst Du, wenn es die örtlichen Gegebenheiten ermöglichen, sogar auf Deinen WLAN-Router verzichten, denn alles was der kann, bringt das ALIX/APU locker auch.

Gruß orcape

Du solltest Dein Konstrukt hier schon ein "wenig" nachbessern, dazu haben die Kollegen eigentlich alles gesagt. Wie das @aqui hier schon verlinkt hat, nach der Fritte ein ALIX/APU als Firewall (z.B. pfSense). Hier die VPN-Server terminieren, entsprechendes Portforwarding auf der Fritte und das war es eigentlich auch schon. Zum einen bist Du zu Deinen remoten Clients flexibler, (evtl. Verbindung untereinander) zum anderen kannst Du, wenn es die örtlichen Gegebenheiten ermöglichen, sogar auf Deinen WLAN-Router verzichten, denn alles was der kann, bringt das ALIX/APU locker auch.

Gruß orcape