VPN Verbindung über WAN zu LAN in ein Netz

Grüß euch,

versuche seit einigen Tagen eine VPN-Verbindung (mit ShrewSoft VPN Client) über m0n0wall in ein Netz herzustellen.

Leider erfolglos. Ich versteh nicht, was ich falsch mache...

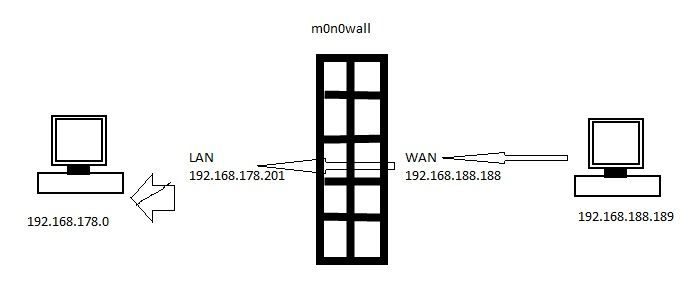

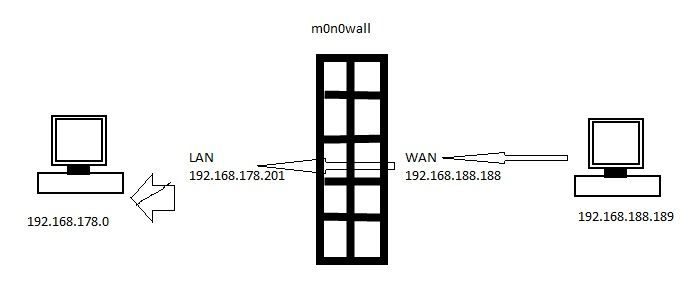

Das ganze sieht so aus:

Also ich möchte vom PC mit der IP 192.168.188.189 auf das Netz 192.168.178.0 zugreifen. Wenn ich einen Host aus 192.168.178.0 anpingen will bekomme ich immer nur "Zeitüberschreitung der Anforderung".

Was muss ich bei der m0n0wall einstellen? Was hab ich falsch gemacht?

Schon mal vielen Dank im Voraus...

Das sind die ShrewSoft VPN Client Einstellungen:

n:network-ike-port:500

n:network-natt-port:4500

n:network-natt-rate:30

n:network-frag-size:540

n:network-dpd-enable:1

n:client-banner-enable:0

n:network-notify-enable:1

n:client-wins-used:0

n:client-wins-auto:1

n:client-dns-used:0

n:client-dns-auto:0

n:client-splitdns-used:0

n:client-splitdns-auto:0

n:phase1-dhgroup:2

n:phase1-life-secs:54600

n:phase1-life-kbytes:0

n:phase2-life-secs:28800

n:phase2-life-kbytes:0

n:policy-list-auto:0

n:client-addr-auto:1

n:version:2

n:network-mtu-size:1380

n:policy-nailed:0

s:client-saved-username:

n:vendor-chkpt-enable:0

s:network-host:192.168.188.188

s:client-auto-mode:pull

s:client-iface:direct

s:network-natt-mode:enable

s:network-frag-mode:disable

s:auth-method:mutual-psk

s:ident-client-type:ufqdn

s:ident-server-type:address

s:ident-client-data:name@email.de

b:auth-mutual-psk:MTIzNDU2Nzg=

s:phase1-exchange:aggressive

s:phase1-cipher:3des

s:phase1-hash:sha1

s:phase2-transform:esp-3des

s:phase2-hmac:sha1

s:ipcomp-transform:disabled

n:phase2-pfsgroup:-1

s:policy-level:auto

s:policy-list-include:192.168.178.0 / 255.255.255.0

versuche seit einigen Tagen eine VPN-Verbindung (mit ShrewSoft VPN Client) über m0n0wall in ein Netz herzustellen.

Leider erfolglos. Ich versteh nicht, was ich falsch mache...

Das ganze sieht so aus:

Also ich möchte vom PC mit der IP 192.168.188.189 auf das Netz 192.168.178.0 zugreifen. Wenn ich einen Host aus 192.168.178.0 anpingen will bekomme ich immer nur "Zeitüberschreitung der Anforderung".

Was muss ich bei der m0n0wall einstellen? Was hab ich falsch gemacht?

Schon mal vielen Dank im Voraus...

Das sind die ShrewSoft VPN Client Einstellungen:

n:network-ike-port:500

n:network-natt-port:4500

n:network-natt-rate:30

n:network-frag-size:540

n:network-dpd-enable:1

n:client-banner-enable:0

n:network-notify-enable:1

n:client-wins-used:0

n:client-wins-auto:1

n:client-dns-used:0

n:client-dns-auto:0

n:client-splitdns-used:0

n:client-splitdns-auto:0

n:phase1-dhgroup:2

n:phase1-life-secs:54600

n:phase1-life-kbytes:0

n:phase2-life-secs:28800

n:phase2-life-kbytes:0

n:policy-list-auto:0

n:client-addr-auto:1

n:version:2

n:network-mtu-size:1380

n:policy-nailed:0

s:client-saved-username:

n:vendor-chkpt-enable:0

s:network-host:192.168.188.188

s:client-auto-mode:pull

s:client-iface:direct

s:network-natt-mode:enable

s:network-frag-mode:disable

s:auth-method:mutual-psk

s:ident-client-type:ufqdn

s:ident-server-type:address

s:ident-client-data:name@email.de

b:auth-mutual-psk:MTIzNDU2Nzg=

s:phase1-exchange:aggressive

s:phase1-cipher:3des

s:phase1-hash:sha1

s:phase2-transform:esp-3des

s:phase2-hmac:sha1

s:ipcomp-transform:disabled

n:phase2-pfsgroup:-1

s:policy-level:auto

s:policy-list-include:192.168.178.0 / 255.255.255.0

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 165476

Url: https://administrator.de/forum/vpn-verbindung-ueber-wan-zu-lan-in-ein-netz-165476.html

Ausgedruckt am: 02.07.2025 um 13:07 Uhr

5 Kommentare

Neuester Kommentar

Eigentlich ist das ein Kinderspiel und funktioniert auf Anhieb wenn du dich an die entsprechenden Tutorials hälst:

http://www.shrew.net/support/wiki/HowtoMonowall

und auch

IPsec VPNs einrichten mit Cisco, Mikrotik, pfSense Firewall, FritzBox, Smartphone sowie Shrew Client Software

Zu 90% ist immer eine fehlende Firewall Regel auf dem WAN Port die Falle in die getappt wird ! Das Firewall Log zeigt dir das dann auch problemlos an.

Du musst hier zwingend die folgenden Protokolle für IPsec freigeben:

UDP 500

UDP 4500

ESP Protokoll

Siehe:

IPsec VPNs einrichten mit Cisco, Mikrotik, pfSense Firewall, FritzBox, Smartphone sowie Shrew Client Software

am Ende des Kapitels !

http://www.shrew.net/support/wiki/HowtoMonowall

und auch

IPsec VPNs einrichten mit Cisco, Mikrotik, pfSense Firewall, FritzBox, Smartphone sowie Shrew Client Software

Zu 90% ist immer eine fehlende Firewall Regel auf dem WAN Port die Falle in die getappt wird ! Das Firewall Log zeigt dir das dann auch problemlos an.

Du musst hier zwingend die folgenden Protokolle für IPsec freigeben:

UDP 500

UDP 4500

ESP Protokoll

Siehe:

IPsec VPNs einrichten mit Cisco, Mikrotik, pfSense Firewall, FritzBox, Smartphone sowie Shrew Client Software

am Ende des Kapitels !

Klappt hier sofort auf Mausklick !! Irgendwo hast du also einen Fehler eingebaut. Wie probierst du das aus mit einem Testaufbau ??

Vermutlich, denn du hast ja einen RFC 1918 IP Adresse 192.168.188.0 /24 am WAN Port !

Wichtig: Hast du den Default Firewall Filter für RFC 1918 IP Netze entfernt am WAN Port "Interfaces --> WAN " und dort am Ende bei Block private Networks ??

Ggf. mal die WAN Regeln hier posten und den Output des Firewall Logs wenn du die Verbindung initiierst !

Vermutlich, denn du hast ja einen RFC 1918 IP Adresse 192.168.188.0 /24 am WAN Port !

Wichtig: Hast du den Default Firewall Filter für RFC 1918 IP Netze entfernt am WAN Port "Interfaces --> WAN " und dort am Ende bei Block private Networks ??

Ggf. mal die WAN Regeln hier posten und den Output des Firewall Logs wenn du die Verbindung initiierst !

Bedenke das die Firewall Regeln immer eingehend als incoming wirken und du das ebenfalls für das VPN Interface bzw. die entsprechenden IP Netze auch erlauben musst ! (Remote Subnet)

Deine Firewall Regel oben gilt ausschliesslich für den WAN Port um den Tunnel zuzulassen. Kannst du denn im System Log sehen das der Tunnel sauber aufgebaut wird ?? Wenigstens das sollte ja sauber klappen !

Sie immer in das Firewall Log ob dort irgendwas geblockt wird. Das sagt dir immer sofort wo ein Regelproblem ist !

Deine Firewall Regel oben gilt ausschliesslich für den WAN Port um den Tunnel zuzulassen. Kannst du denn im System Log sehen das der Tunnel sauber aufgebaut wird ?? Wenigstens das sollte ja sauber klappen !

Sie immer in das Firewall Log ob dort irgendwas geblockt wird. Das sagt dir immer sofort wo ein Regelproblem ist !