Wie sichert ihr euer WLAN gegen Schlüsselweitergabe?

Hallo zusammen,

mich würde interessieren, wie ihr in kleinen Netzen das Teilen des WLAN-Schlüssels verhindert.

Mein konkretes Anwendungsbeispiel:

Ich habe eine kleine Firma, die 3 verschiedene Standorte in einer Stadt hat. Pro Standort sind es 7-10 Mitarbeiter, jeweils ausgestattet mit Smartphone und Notebook.

Das Netzwerk ist recht simpel, in jedem Standort gibt es eine Fritzbox (für uns reicht eigentlich die Fritzboxvariante bislang vollkommen aus, sie kann alles was wir benötigen). Alle Standorte sind per VPN über die Fritzboxen verbunden und es gibt ein internes- sowie Gäste-WLAN. Da die Mitarbeiter ab und zu zwischen den Standorten wechseln, habe ich bei jeder Fritzbox den gleichen internen WLAN-Namen und das gleiche WLAN-Passwort eingerichtet.

Den internen WLAN-Schlüssel habe gebe ich nicht raus. Kommt ein neues Gerät hinzu, richte ich es WLAN-mäßig am jeweiligen Standort ein.

Nun ist es allerdings so, dass man ja z.B. bei Android über "WLAN teilen" das Netz per QR-Code teilen kann und dort auch gleich noch das WLAN-Passwort angezeigt bekommt. Das macht meine tolle Geheimhaltung des Schlüssel natürlich vollkommen sinnlos.

Ich könnte nun in der Fritzbox, das Ganze über den MAC-Adressfilter einschränken, was natürlich ein ganz schöner Aufwand ist, da ich dies für jedes Gerät an jeder Fritzbox einrichten müsste. Eventuell soll noch ein weiterer Standort hinzukommen, irgendwann wird es kaum noch sinnvoll händelbar. Zumal bei 128 MAC-Einträgen in der Fritzbox Feieraband ist.

Grundsätzlich betrifft dieser Spaß ja eigentlich auch jeden Privatnutzer. Man versucht das WLAN dicht zu halten und dann kann jeder durch Teilen die Sicherheit problemlos umgehen.

Meine Frage an euch, wie handhabt ihr das? Greift ihr im Firmenumfeld immer zu Radius-Servern oder habt ihr andere Lösungen?

Würde mich über ein Feedback freuen!

mich würde interessieren, wie ihr in kleinen Netzen das Teilen des WLAN-Schlüssels verhindert.

Mein konkretes Anwendungsbeispiel:

Ich habe eine kleine Firma, die 3 verschiedene Standorte in einer Stadt hat. Pro Standort sind es 7-10 Mitarbeiter, jeweils ausgestattet mit Smartphone und Notebook.

Das Netzwerk ist recht simpel, in jedem Standort gibt es eine Fritzbox (für uns reicht eigentlich die Fritzboxvariante bislang vollkommen aus, sie kann alles was wir benötigen). Alle Standorte sind per VPN über die Fritzboxen verbunden und es gibt ein internes- sowie Gäste-WLAN. Da die Mitarbeiter ab und zu zwischen den Standorten wechseln, habe ich bei jeder Fritzbox den gleichen internen WLAN-Namen und das gleiche WLAN-Passwort eingerichtet.

Den internen WLAN-Schlüssel habe gebe ich nicht raus. Kommt ein neues Gerät hinzu, richte ich es WLAN-mäßig am jeweiligen Standort ein.

Nun ist es allerdings so, dass man ja z.B. bei Android über "WLAN teilen" das Netz per QR-Code teilen kann und dort auch gleich noch das WLAN-Passwort angezeigt bekommt. Das macht meine tolle Geheimhaltung des Schlüssel natürlich vollkommen sinnlos.

Ich könnte nun in der Fritzbox, das Ganze über den MAC-Adressfilter einschränken, was natürlich ein ganz schöner Aufwand ist, da ich dies für jedes Gerät an jeder Fritzbox einrichten müsste. Eventuell soll noch ein weiterer Standort hinzukommen, irgendwann wird es kaum noch sinnvoll händelbar. Zumal bei 128 MAC-Einträgen in der Fritzbox Feieraband ist.

Grundsätzlich betrifft dieser Spaß ja eigentlich auch jeden Privatnutzer. Man versucht das WLAN dicht zu halten und dann kann jeder durch Teilen die Sicherheit problemlos umgehen.

Meine Frage an euch, wie handhabt ihr das? Greift ihr im Firmenumfeld immer zu Radius-Servern oder habt ihr andere Lösungen?

Würde mich über ein Feedback freuen!

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 61002084847

Url: https://administrator.de/forum/wie-sichert-ihr-euer-wlan-gegen-schluesselweitergabe-61002084847.html

Ausgedruckt am: 16.07.2025 um 18:07 Uhr

19 Kommentare

Neuester Kommentar

Hi.

Ja, tatsächlich Radiusserver oder Turnschuhnetzwerken -> regelmäßig prüfen, wer connected ist. Wenn unbekannt -> blockieren.

Bin sehr gespannt, was die Kollegen hier dazu noch meinen.

Gruß

Ja, tatsächlich Radiusserver oder Turnschuhnetzwerken -> regelmäßig prüfen, wer connected ist. Wenn unbekannt -> blockieren.

Bin sehr gespannt, was die Kollegen hier dazu noch meinen.

Gruß

Mit WPA-Enterprise (802.1x) wie es jeder Private macht dem seine WLAN Sicherheit etwas wert ist und es bei Firmennetzen seit Jahren üblicher Standard ist aus den von dir genannten Gründen!

Freeradius Management mit WebGUI

Freeradius Management mit WebGUI

Zitat von @aqui:

Mit WPA-Enterprise (802.1x) wie es jeder Private macht und es bei Firmennetzen seit Jahren üblicher Standard ist!

Freeradius Management mit WebGUI

Mit WPA-Enterprise (802.1x) wie es jeder Private macht und es bei Firmennetzen seit Jahren üblicher Standard ist!

Freeradius Management mit WebGUI

Genau so wie @aqui es sagt. Wir haben ein RADIUS WiFi mit Zertifikaten. Nur "erlaubte" Geräte dürfen da rein, alle anderen bekommen kein Zertifikat ausgestellt.

Gruß

Kommt schon ein wenig auf die Umstände an, ich halte es genau so. Es gibt ein Passwort für das Gastnetz, es steht aber auch für die Gäste auf Schildern. Es gibt des weiteren einige Einschränkungen und natürlich keinen Zugriff auf irgendwelche produktiven Netze. Wenn ich hier außerhalb des Gebäudes stehe, ist das WLAN nicht zu gebrauchen. Das Restrisiko für Haftungen ist schon überschaubar.

Zitat von @aqui:

dass nur Internet geht und ignorieren.

Ziemlich naiver Ansatz und als Server- und Netzwerkspezialist sicher wohl (hoffentlich) nicht ernst gemeint, denn als Anschlussinhaber bist du juristisch haftbar und aufklärungspflichtig wenn Straftaten über den Anschluss begangen werden.Es geht um Internet für Gäste und Mitarbeiter.

Nachdem ich mir den Mund mehrfach fusselig geredet habe, habe ich mir das schriftlich bestätigen lassen und so läuft es nun. Die haben mehrfach pro Tag Geschäftskunden die alle WLAN haben wollen

Realität meets Konzept

Stefan

- Gäste-WLAN ist IMO nur über ein Portal akzeptabel. Es muss Nutzungsbedingungen geben und die müssen abgehakt werden. Sonst gibt es vielschichtige juristische Probleme für den Anschlussinhaber. Mittel der Wahl: (Z.B.) PfSense oder Mikrotik.

- (Reines) Mitarbeiter-WLAN (für deren Handys) mache ich in kleinen Butzen ebenso wie @StefanKittel. Da gibt es natürlich eine Dienstanweisung, das WLAN nur für Mitarbeiter ist - und fertig. Da gibt es dann auch juristisch keine weiter gehenden Probleme. Ist dann wie zuhause, wo man die Kinder ordentlich einweisen muss und gut ist.

- Betriebsnotwendiges internes WLAN: Die Schlüssel sind ausschließlich bei mir und der Geschäftsleitung.

Viele Grüße, commodity

Es geht um Internet für Gäste und Mitarbeiter.

Kollege @commodity hat es schon gesagt. Das spielt juristisch keine Rolle. Läd einer von denen KiPo oder anderen strafbaren Inhalt hoch bist du haftbar als Anschlussinhaber und zur Aufklärung verpflichtet. Das erfordert dann zumindestens ein Captive Portal und ein User Tracking auch wenns nur die Mac Adressen sind. Es hat also immer ein juristisches Nachspiel mit unangehmen Folgen für eine Firma und auch Privatanwendern. Jede seriöse Firma hat deswegen immer ein Captive Portal mit Einmal Gastvouchern. Sowas gehört längst zum Standard Featureset jeder WLAN Lösung. Alles andere wäre Roulette.Bleibt also ein recht naives und laienhaftes Unterfangen das so lösen zu wollen was du hoffentlich nicht wirklich ernst meinst. Zumindestens für ein Firmennetz. Gilt aber letztlich auch für Privatanschlüsse.

Jede seriöse Firma hat

na ja, wie immer sehen die Realitäten anders aus. Seit die Störerhaftung gefallen ist, sowieso.Jede seriöse Firma sollte das haben - wenn sie juristische Spielchen vermeiden möchte.

Ich wehre solche komischen Gästenetzwünsche meist erfolgreich mit dem Hinweis auf die Haftung ab. Dann sieht man auch gleich, ob der Wunsch ernstgemeint ist oder nur so eine aus Langeweile und Pseudomarketing entstandene Idee. Ist es ernst, gibt's ein Portal.

Zu den Haftungsfragen - ganz hübsch zusammen gefasst hier: wlanport.de/information/news-co/rechtssicheres-wlan-fuer-gaeste- ...

Das ganze ist aber immer in Bewegung, man siehe z.b. hier zum Thema Eltern/Kinder bzw. Darlegungslast.

Im professionellen Umfeld besser also gleich richtig machen.

Viele Grüße, commodity

Moin

Man sollte im Hinterkopf behalten, dass jeder normale User den WLAN-Schlüssel (PSK) auslesen kann und dieses bei der Risiko-Abschätzung berücksichtigen - oder gleich auf RADIUS setzen.

Bei einem üblichen Windows-Client

[Ergänzung]

Mal davon abgesehen, dass mit festem Schlüssel streng genommen bei jedem Ausscheiden eines Mitarbeiters oder gerade auch eines Praktikanten aus dem Unternehmen der Schlüssel geändert werden müsste. Hängt von der Größe und der Fluktuation der Mitarbeiter ab, aber den Stress macht sich sich doch keiner gerne.

Grüße

TA

Zitat von @ry08142:

(...) und es gibt ein internes- sowie Gäste-WLAN. Da die Mitarbeiter ab und zu zwischen den Standorten wechseln, habe ich bei jeder Fritzbox den gleichen internen WLAN-Namen und das gleiche WLAN-Passwort eingerichtet.

Den internen WLAN-Schlüssel habe gebe ich nicht raus. Kommt ein neues Gerät hinzu, richte ich es WLAN-mäßig am jeweiligen Standort ein.

[Hervorhebung durch durch TA]

(...) und es gibt ein internes- sowie Gäste-WLAN. Da die Mitarbeiter ab und zu zwischen den Standorten wechseln, habe ich bei jeder Fritzbox den gleichen internen WLAN-Namen und das gleiche WLAN-Passwort eingerichtet.

Den internen WLAN-Schlüssel habe gebe ich nicht raus. Kommt ein neues Gerät hinzu, richte ich es WLAN-mäßig am jeweiligen Standort ein.

[Hervorhebung durch durch TA]

Man sollte im Hinterkopf behalten, dass jeder normale User den WLAN-Schlüssel (PSK) auslesen kann und dieses bei der Risiko-Abschätzung berücksichtigen - oder gleich auf RADIUS setzen.

Bei einem üblichen Windows-Client

netsh wlan export profil key=clearMeine Frage an euch, wie handhabt ihr das? Greift ihr im Firmenumfeld immer zu Radius-Servern oder habt ihr andere Lösungen?

- internes WLAN (Firmen-Clients) über RADIUS,

- private Geräte über RADIUS in einem separatem Netzwerk (nur Internet-Zugang),

- Gäste-WLAN offen mit Portal und Nutzungsbedingungen

[Ergänzung]

Mal davon abgesehen, dass mit festem Schlüssel streng genommen bei jedem Ausscheiden eines Mitarbeiters oder gerade auch eines Praktikanten aus dem Unternehmen der Schlüssel geändert werden müsste. Hängt von der Größe und der Fluktuation der Mitarbeiter ab, aber den Stress macht sich sich doch keiner gerne.

Grüße

TA

Man sollte im Hinterkopf behalten, dass jeder normale User den WLAN-Schlüssel (PSK) auslesen kann und dieses bei der Risiko-Abschätzung berücksichtigen

was nicht stimmt. Windows mag blöd sein, so blöd aber auch nicht. Wenn Du lokaler Admin bist, dann kannst du es immer auslesen, normale Nutzer nur dann, wenn sie es selbst eingegeben haben.

@DerWoWusste

Ok, dann habe ich Windows wohl unterschätzt.

Damit relativiert sich die Notwendigkeit zum Schlüsselwechsel bei Mitarbeiteraustritt auf die Frage, ob dem Ausgeschiedenen möglicherweise der Schlüssel bekannt sein könnte. Wenn das ausgeschlossen ist, ok.

Ok, dann habe ich Windows wohl unterschätzt.

Damit relativiert sich die Notwendigkeit zum Schlüsselwechsel bei Mitarbeiteraustritt auf die Frage, ob dem Ausgeschiedenen möglicherweise der Schlüssel bekannt sein könnte. Wenn das ausgeschlossen ist, ok.

Primär Ruckus (Unleashed oder Controller), Rest Cisco (Controller oder Standalone). Auf alle Fälle kein UBQT!

AVM/Fritzbox unterstützt ja leider kein WPA-Enterprise (802.1x)

Consumer Plaste Geräte haben auch in einem Firmennetzwerk nichts zu suchen! Abgesehen davon supporten eine Menge der Chinesen Billo Geräte aber auch durch die Bank Dot1x. MAB und .1x ist heutzutage eigentlich Standard.Zitat von @ry08142:

Wow danke für eure vielen Rückmeldungen, es hat mir einige gute Gedankenanstöße gegeben!

Im privaten Umfeld ist mir die Radiuslösung noch nie begegnet, vielleicht ist mein Umfeld da auch zu wenig technikaffin.

Was mich noch konkret bei euren Radiuslösungen interessieren würde ( @aqui @killtec @9697748851 @TwistedAir ), welche WLAN-Hardware (Hersteller) für Router, Accesspoints usw. setzt ihr ein, die mit einem Radiusserver zusammenarbeiten können? AVM/Fritzbox unterstützt ja leider kein WPA-Enterprise (802.1x).

Wow danke für eure vielen Rückmeldungen, es hat mir einige gute Gedankenanstöße gegeben!

Im privaten Umfeld ist mir die Radiuslösung noch nie begegnet, vielleicht ist mein Umfeld da auch zu wenig technikaffin.

Was mich noch konkret bei euren Radiuslösungen interessieren würde ( @aqui @killtec @9697748851 @TwistedAir ), welche WLAN-Hardware (Hersteller) für Router, Accesspoints usw. setzt ihr ein, die mit einem Radiusserver zusammenarbeiten können? AVM/Fritzbox unterstützt ja leider kein WPA-Enterprise (802.1x).

Mein Radius gliedert sich ein wenig.

Ich habe hier einen Server für die Zertifikatsverwaltung auf Basis Windows Server 2022.

Dazu gesellt sich ein Windows Server 2022 mit den "Netzwerkrichtlinienserver" (NPS) Diensten. Hier werden dann die Clients konfiguriert.

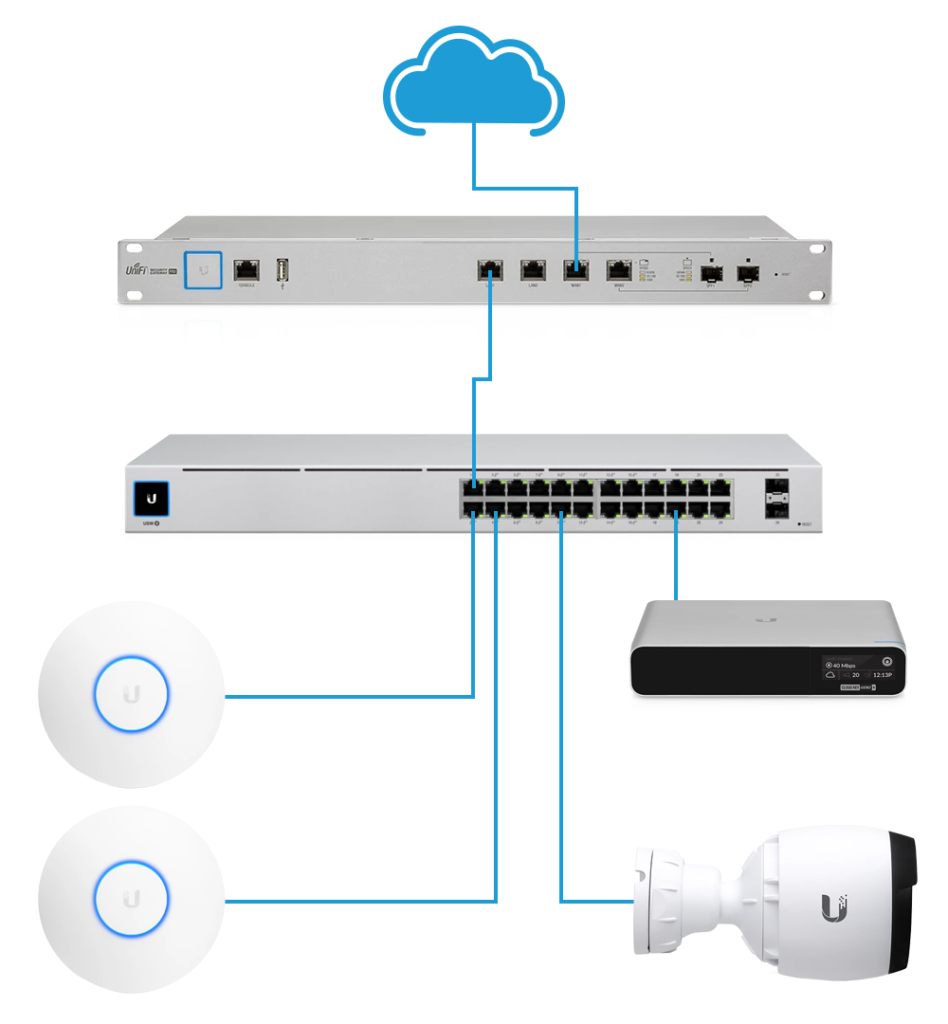

Wir setzen hier UniFi Accesspoints ein, diese müssen halt einzeln im NPS angelegt werden. Hier sind auch die Richtlinien definiert.

Ich kann z.B. definieren, dass Rechner einer bestimmten Gruppe Zugriff bekommen oder auch User einer bestimmten Gruppe.

Gruß

Zitat von @ry08142:

Was mich noch konkret bei euren Radiuslösungen interessieren würde ( @aqui @killtec @9697748851 @TwistedAir ), welche WLAN-Hardware (Hersteller) für Router, Accesspoints usw. setzt ihr ein, die mit einem Radiusserver zusammenarbeiten können? AVM/Fritzbox unterstützt ja leider kein WPA-Enterprise (802.1x).

Was mich noch konkret bei euren Radiuslösungen interessieren würde ( @aqui @killtec @9697748851 @TwistedAir ), welche WLAN-Hardware (Hersteller) für Router, Accesspoints usw. setzt ihr ein, die mit einem Radiusserver zusammenarbeiten können? AVM/Fritzbox unterstützt ja leider kein WPA-Enterprise (802.1x).

Derzeit haben wir APs von Extreme Networks verbaut - könnte mir aber zukünftig auch gut Ruckus oder Cisco vorstellen. Weniger wegen der Technik (da nehmen sich die etablierten Enterprise-Netzwerkhersteller wohl nicht so viel), eher aufgrund der Preis- und Lizenzpolitik. Da setzen sich (meiner Ansicht nach) leider immer mehr Abo-Modelle und Cloud-Anbindung durch.

Bei deinen drei Standorten mit jeweils einer FritzBox (die bzgl. der WLAN-Funktion 1:1 gegen einen vernünftigen AP getauscht werden könnte) könntest du auf einen Controller verzichten. Ob du Cloud-Management brauchst, würde ich auch mal so dahinstellen - von daher wärst du wohl bei Ruckus gut aufgehoben.

Wer dann den RADIUS stellt, ist dann noch mal eine Diskussion für sich. Da ist vieles denkbar.

Grüße

TA

Zitat von @killtec:

Mein Radius gliedert sich ein wenig.

Ich habe hier einen Server für die Zertifikatsverwaltung auf Basis Windows Server 2022.

Dazu gesellt sich ein Windows Server 2022 mit den "Netzwerkrichtlinienserver" (NPS) Diensten. Hier werden dann die Clients konfiguriert.

Wir setzen hier UniFi Accesspoints ein, diese müssen halt einzeln im NPS angelegt werden. Hier sind auch die Richtlinien definiert.

Die Unifi Prof 6 kannst zentral steuern da gibts VM oder eine Hardware dazu.Zitat von @ry08142:

Wow danke für eure vielen Rückmeldungen, es hat mir einige gute Gedankenanstöße gegeben!

Im privaten Umfeld ist mir die Radiuslösung noch nie begegnet, vielleicht ist mein Umfeld da auch zu wenig technikaffin.

Was mich noch konkret bei euren Radiuslösungen interessieren würde ( @aqui @killtec @9697748851 @TwistedAir ), welche WLAN-Hardware (Hersteller) für Router, Accesspoints usw. setzt ihr ein, die mit einem Radiusserver zusammenarbeiten können? AVM/Fritzbox unterstützt ja leider kein WPA-Enterprise (802.1x).

Wow danke für eure vielen Rückmeldungen, es hat mir einige gute Gedankenanstöße gegeben!

Im privaten Umfeld ist mir die Radiuslösung noch nie begegnet, vielleicht ist mein Umfeld da auch zu wenig technikaffin.

Was mich noch konkret bei euren Radiuslösungen interessieren würde ( @aqui @killtec @9697748851 @TwistedAir ), welche WLAN-Hardware (Hersteller) für Router, Accesspoints usw. setzt ihr ein, die mit einem Radiusserver zusammenarbeiten können? AVM/Fritzbox unterstützt ja leider kein WPA-Enterprise (802.1x).

Mein Radius gliedert sich ein wenig.

Ich habe hier einen Server für die Zertifikatsverwaltung auf Basis Windows Server 2022.

Dazu gesellt sich ein Windows Server 2022 mit den "Netzwerkrichtlinienserver" (NPS) Diensten. Hier werden dann die Clients konfiguriert.

Wir setzen hier UniFi Accesspoints ein, diese müssen halt einzeln im NPS angelegt werden. Hier sind auch die Richtlinien definiert.

Gruß

Wenn es das denn nun war bitte nicht vergessen deinen Thread als erledigt zu schliessen!

Wie kann ich einen Beitrag als gelöst markieren?

Wie kann ich einen Beitrag als gelöst markieren?