Windows 7 host kann über EAP-MD5 den Switch nicht erreichen

Guten Tag,

ich versuche mich seit neuestem mit 802.1x und wollte eine Radius Server Lösung auf Linux ausprobieren.

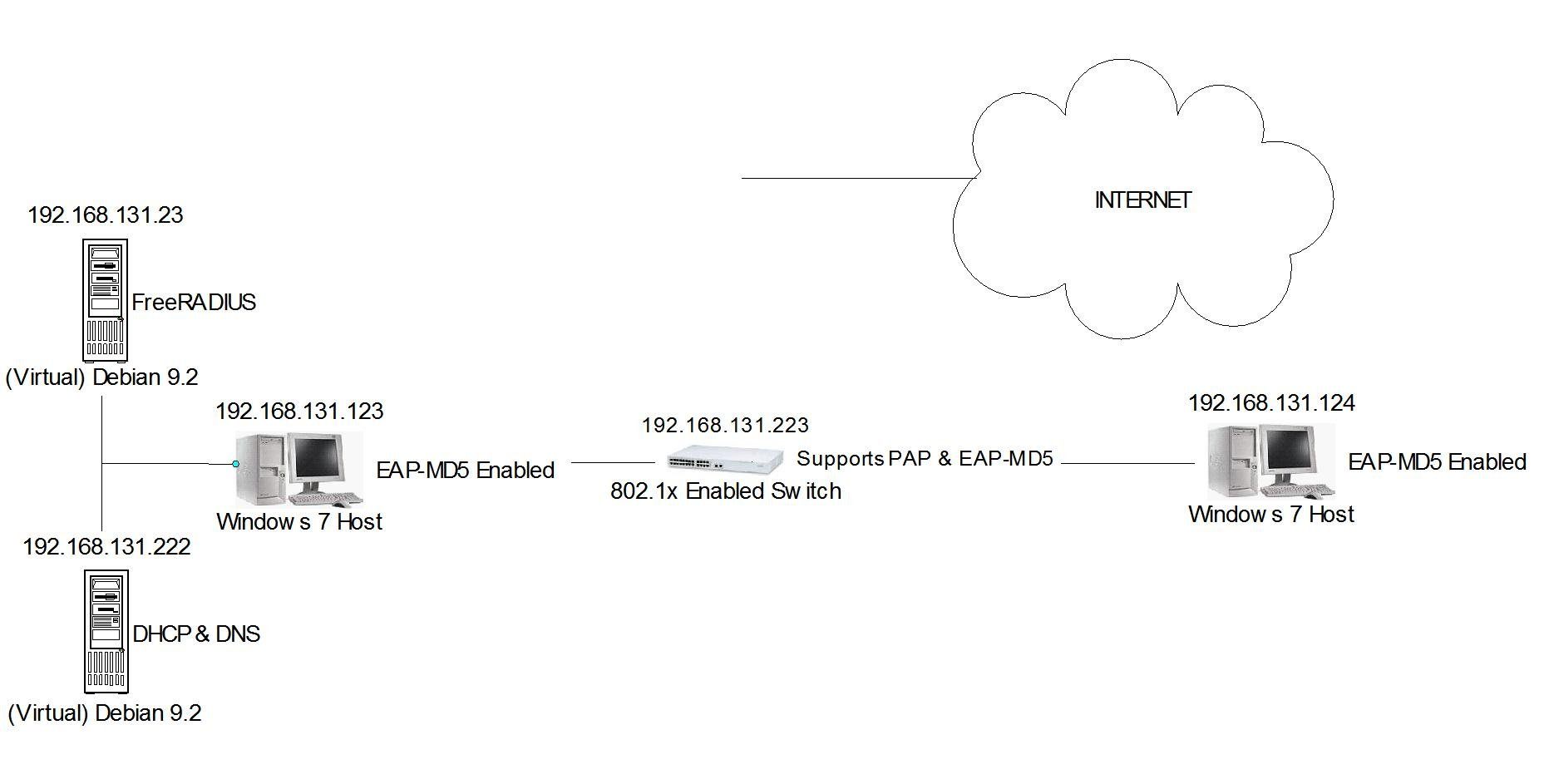

Mein Netzwerklayout sieht derzeit so aus:

Die beiden Linux Server sind auf dem Windows 7 Host Virtualisiert (Netzwerkbrücke), dieser ist mit dem managbaren Switch verbunden, an diesem ist auch der Host (rechts) verbunden, dessen Netzwerkzugriff ich authorisieren möchte.

Leider kommt, nachdem ich für die Authentifizierung EAP-MD5 ausgewählt habe, das altbekannte Fenster für die Bernutzername/Passwort-Eingabe nicht, was mich ahnen lässt, dass keiner der Hosts auf den RADIUS Server zugreifen kann. Beide virtuelle Linux-Server lassen sich jedoch untereinander anpingen und können den Switch erreichen. Leider steht mir nur EAP-MD5 und PAP zur Verfügung, da der Switch nur diese beiden Authentifizierungsmöglichkeiten kennt.

Hat bereits jemand Erfahrung mit so einer Konfiguration gemacht? Wäre für alle Tipps dankbar.

ich versuche mich seit neuestem mit 802.1x und wollte eine Radius Server Lösung auf Linux ausprobieren.

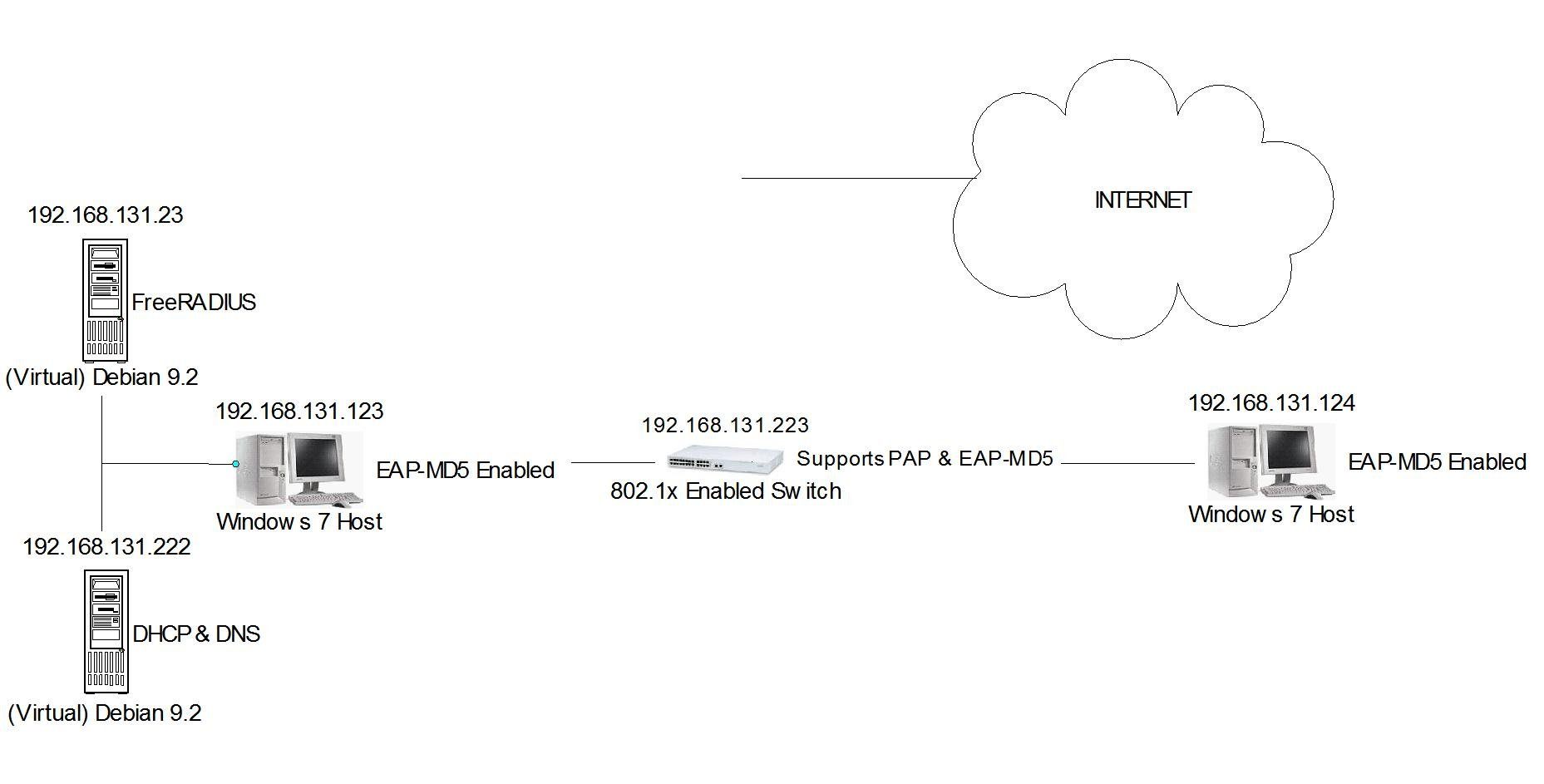

Mein Netzwerklayout sieht derzeit so aus:

Die beiden Linux Server sind auf dem Windows 7 Host Virtualisiert (Netzwerkbrücke), dieser ist mit dem managbaren Switch verbunden, an diesem ist auch der Host (rechts) verbunden, dessen Netzwerkzugriff ich authorisieren möchte.

Leider kommt, nachdem ich für die Authentifizierung EAP-MD5 ausgewählt habe, das altbekannte Fenster für die Bernutzername/Passwort-Eingabe nicht, was mich ahnen lässt, dass keiner der Hosts auf den RADIUS Server zugreifen kann. Beide virtuelle Linux-Server lassen sich jedoch untereinander anpingen und können den Switch erreichen. Leider steht mir nur EAP-MD5 und PAP zur Verfügung, da der Switch nur diese beiden Authentifizierungsmöglichkeiten kennt.

Hat bereits jemand Erfahrung mit so einer Konfiguration gemacht? Wäre für alle Tipps dankbar.

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 355531

Url: https://administrator.de/forum/windows-7-host-kann-ueber-eap-md5-den-switch-nicht-erreichen-355531.html

Ausgedruckt am: 20.07.2025 um 20:07 Uhr

7 Kommentare

Neuester Kommentar

Bitte lasse den Unsinn mit externen Bilderlinks und dortiger Zwangswerbung hier im Forum !

Das Forum hat selber eine wunderbare Bilder Upload Funktion. Die kann dir nicht entgangen sein beim Erstellen deines Beitrags, es sei denn du hast Tomaten auf Selbigen ?!

Ein Klick auf das kleinen Kamerasymbol link vom Eingabefeld hätte uns das leben leichter gemacht.

Das kann man übrigens mit dem "Bearbeiten" Button zu deinem beitrag auch noch nachträglich korrigieren und "schön" machen.

Zurück zum Thema...

Die Erfahrung einer solchen Konfig hat jeder Netzwerker gemacht, da sowas heutzutage Standard ist. Wenigstens in sicheren Firmennetzen sei es LAN oder WLAN.

Das hiesige Tutorial zum Aufsetzen eines solchen Designs hast du genau gelesen ??

Netzwerk Zugangskontrolle mit 802.1x und FreeRadius am LAN Switch

oder auch hier:

Netzwerk Management Server mit Raspberry Pi

Dort sind eigentlich alle Schritte im Detail erklärt das fehlerlos umzusetzen.

Die Abfrage nach Usernamen und Passwort ist vollkommen normal wenn du den .1x Client auf dem Endgerät nicht explizit auf eine Zertifikatsabfrage umgestellt hast. Oder, sofern du mit den Login Credentials arbeitest, deren automatische Übermittlung beim Starten bzw. Aktivieren der .1x Authentisierung.

Desweiteren fehlen so gut wie alle grundlegenden Troubleshooting Schritte wie sie auch in den o.a. Tutorials genau beschrieben sind als da wären:

So ist natürlich eine zielführende Hilfe für uns hier nicht gerade einfach ohne in wilde Raterei abzugleiten.

Wozu auch brauchst du zwei Server wo doch ein einziger vollkommen ausreichend ist ??

Fazit: Ein paar mehr Infos bitte !!

Das Forum hat selber eine wunderbare Bilder Upload Funktion. Die kann dir nicht entgangen sein beim Erstellen deines Beitrags, es sei denn du hast Tomaten auf Selbigen ?!

Ein Klick auf das kleinen Kamerasymbol link vom Eingabefeld hätte uns das leben leichter gemacht.

Das kann man übrigens mit dem "Bearbeiten" Button zu deinem beitrag auch noch nachträglich korrigieren und "schön" machen.

Zurück zum Thema...

Die Erfahrung einer solchen Konfig hat jeder Netzwerker gemacht, da sowas heutzutage Standard ist. Wenigstens in sicheren Firmennetzen sei es LAN oder WLAN.

Das hiesige Tutorial zum Aufsetzen eines solchen Designs hast du genau gelesen ??

Netzwerk Zugangskontrolle mit 802.1x und FreeRadius am LAN Switch

oder auch hier:

Netzwerk Management Server mit Raspberry Pi

Dort sind eigentlich alle Schritte im Detail erklärt das fehlerlos umzusetzen.

Die Abfrage nach Usernamen und Passwort ist vollkommen normal wenn du den .1x Client auf dem Endgerät nicht explizit auf eine Zertifikatsabfrage umgestellt hast. Oder, sofern du mit den Login Credentials arbeitest, deren automatische Übermittlung beim Starten bzw. Aktivieren der .1x Authentisierung.

Desweiteren fehlen so gut wie alle grundlegenden Troubleshooting Schritte wie sie auch in den o.a. Tutorials genau beschrieben sind als da wären:

- Check der Management Connectivity zw. Radius und Switch. Kann man mit der Switch Management IP den Radius Server pingen und auch vom Radius Server die Switch Mangement IP ?

- Klappt der Radius Zugriff a.d. Server generell z.B. mit dem Radius Testtool NTRadPing wie es hier: Sichere 802.1x WLAN-Benutzer Authentisierung über Radius beschrieben ist ??

- Was sagt das Switch Log bei einer Radius Abfrage ?

- Da du vermutlich mit FreeRadius arbeitest hast du den FreeRadius mal mit ./radiusd -X im Debugging Mode gestartet und dir mal die vom Switch eingehenden Radius Requests angesehen ?

- Zusätzlich diese Requests mal mit dem Wireshark angesehen

So ist natürlich eine zielführende Hilfe für uns hier nicht gerade einfach ohne in wilde Raterei abzugleiten.

Wozu auch brauchst du zwei Server wo doch ein einziger vollkommen ausreichend ist ??

Fazit: Ein paar mehr Infos bitte !!

das sollte nun gefixt sein.

Perfekt ! eine Software für Clients eigens für das Authentifizieren am 802.1x Netzwerk anbietet.

Was natürlich völliger Quatsch ist, denn das haben ja alle modernen Betriebssysteme heutzutage per Default an Bord und lässt sich mit einem simplen Mausklick aktivieren (siehe Tutorial).Warum sollte man also nochmal das gleiche dazu installieren ? Wäre ja ziemlich sinnfrei. Birgt eher die massive Gefahr das sich die 2 Clients dann bekriegen und gar nix mehr geht.

Sinn macht das dann nur bei uralt Client wie Windows 98 oder XP was keinen Servicepack 3 hat. Aber sowas setzt ja keiner ernsthaft mehr ein.

Ohne diese rejectet der Switch jegliche Anmeldeversuche.

Das kann unmöglich sein ! Würde ja bedeuten das sich entweder der Switch oder der Radius nicht Standard konform verhält. Beim FreeRadius kann man das klar verneinen. Das die China Billigware anbetrifft bleiben da immer Zweifel. Bekanntlich sind deren Firmwares immer mit glühendheiser Nadel gestrikt und oft falsch implementiert.Hier zahlt es sich aus den Switch natürlich mit der aktuellsten Firmware geflasht zu haben, was man nur hoffen kann das du das auch gemacht hast.

Was sagt denn der FreeRadius Debugger bei dem Vorgang ??

Übrigens rejected niemals der Switch selber. Der ist nur "Durchlauferhitzer". Wenn überhaupt, dann rejectet der Radius Server und das sieht man am FreeRadius immer im Log oder eben wenn man ihn als mit Debug Output startet.

Hier also nochmal Grundelgendes zum .1x Standard lesen !

de.wikipedia.org/wiki/IEEE_802.1X

Die große Frage bleibt was denn nun dein wirkliches Problem war ?! Das Märchen mit der Chinesen Software glaubt dir kein Netzwerk Admin.

Eins sollte natürlich auch klar sein:

Der Switchport an dem dein VM Hypervisor mit dem gebridgten Radius Server angeschlossen ist, darf natürlich NICHT für 802.1x aktiviert sein !!

Logisch, denn sonst sperrst du den Radius Server selber vom Netz aus und dann geht nix mehr !

aut logs immer nach ~20 Sekunden ein Acct-Status-Type stop Paket an Freeradius geschickt.

Hast du denn automatische Reauthentication auf dem Switch aktiviert ? Deaktiviere das sonst mal.Sehr Vertrauenserregend ist mir TP-Link jedenfalls nicht nach der ganzen Geschichte.

Da sprichst du ein wahres Wort !! Muss man auch nicht weiter kommentieren, aber was will man auch von einem China Böller erwarten ?!Was auch immer der da installiert hat auf dem Rechner. Normal ist das wenigstens nicht. Bei keinem .1x Switch muss man einen Client installieren. Wozu haben die auch sonst alle so einen Client an Bord ?!

Aber egal...

Aktuellste Firmware hattest du auf den Switch geflasht ??