Windows Firewall Endpunkt 1 und Endpunkt 2

Hallo Kolleginnen und Kollegen,

ich habe heute mal eine, ich denke für euch, sehr schnell zu beantwortende Frage.

Ich hätte mir gern die Antwort selbst gesucht nur leider finde ich dazu nix im Netz. Vielleicht suche ich auch einfach nur falsch.

Naja. Ich habe einen WinServer angemietet und bekomme im Servermanager angezeigt dass versucht wird sich von "fremden" Zugang zu verschaffen.

Jetzt habe ich mir über Powershell das EventLog einmal auslesen lassen und festgestellt dass es sich hier immer um die selben Subnetze handelt.

Diese habe ich jetzt in der Windows Firewall geblockt. Jetzt sind aber Fragen die ich mir stelle.

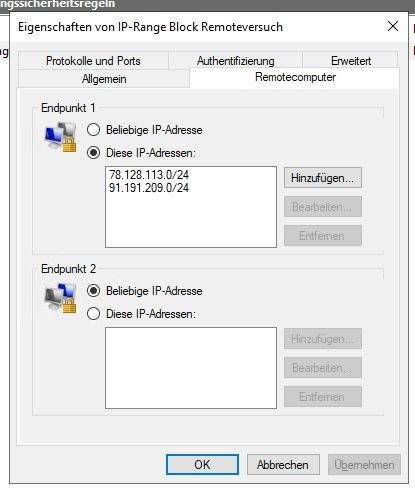

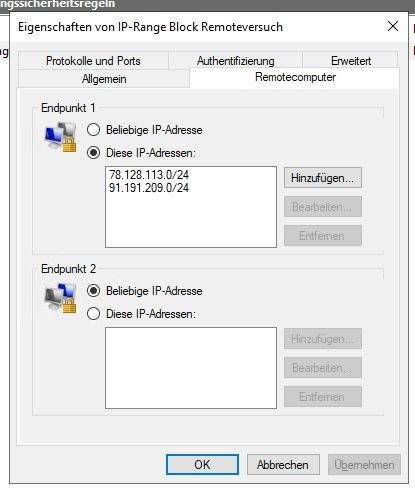

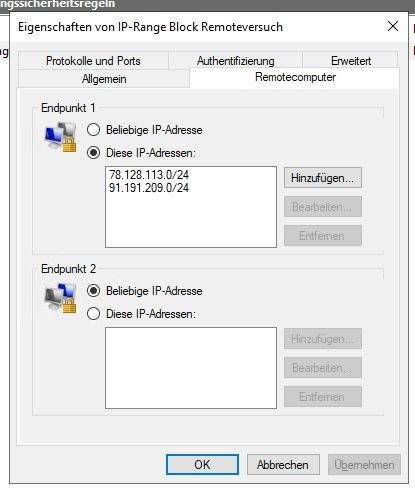

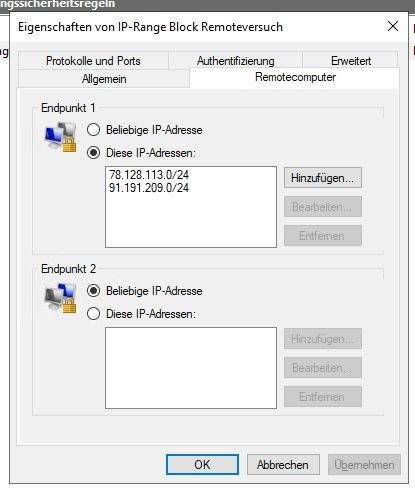

Was bedeutet denn Endpunkt 1 und Endpunkt 2? Siehe Bild.

Ist es möglich IPs die sich versuchen mit falschen Benutzern anzumelden auf soetwas wie ein Blacklist zu setzen sodass ich das nicht manuell in der Firewall machen muss?

Ist es möglich IPs die nicht aus Deutschland stammen grundsätzlich zu blocken? Im Bild angezeigt sind Bulgarien und Frankreich.

Vielen Dank euch schon einmal.

Grüße Marcel

ich habe heute mal eine, ich denke für euch, sehr schnell zu beantwortende Frage.

Ich hätte mir gern die Antwort selbst gesucht nur leider finde ich dazu nix im Netz. Vielleicht suche ich auch einfach nur falsch.

Naja. Ich habe einen WinServer angemietet und bekomme im Servermanager angezeigt dass versucht wird sich von "fremden" Zugang zu verschaffen.

Jetzt habe ich mir über Powershell das EventLog einmal auslesen lassen und festgestellt dass es sich hier immer um die selben Subnetze handelt.

Diese habe ich jetzt in der Windows Firewall geblockt. Jetzt sind aber Fragen die ich mir stelle.

Was bedeutet denn Endpunkt 1 und Endpunkt 2? Siehe Bild.

Ist es möglich IPs die sich versuchen mit falschen Benutzern anzumelden auf soetwas wie ein Blacklist zu setzen sodass ich das nicht manuell in der Firewall machen muss?

Ist es möglich IPs die nicht aus Deutschland stammen grundsätzlich zu blocken? Im Bild angezeigt sind Bulgarien und Frankreich.

Vielen Dank euch schon einmal.

Grüße Marcel

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 3030310121

Url: https://administrator.de/forum/windows-firewall-endpunkt-1-und-endpunkt-2-3030310121.html

Ausgedruckt am: 17.07.2025 um 19:07 Uhr

13 Kommentare

Neuester Kommentar

Da haben es wohl bulgarische Hacker auf deine Windows Möhre abgesehen:

whois.com/whois/91.191.209.0

whois.com/whois/78.128.113.0

Die üblichen Angriffe im Subsekundentakt...

Ziemlich dumm wenn nicht fahrlässig ein Windows OS mit nacktem Ar...ins Internet zu exponieren ohne Firewall davor. Sowas machen nichtmal mehr Laien heutzutage.

Bist du wirklich sicher das du der Richtige zur Administrierung dieses Systems bist? Mit dieser haarstäubenden und naiven Sicherheitseinstellung von dir möchte man wahrlich niemals User auf diesem Server sein.

whois.com/whois/91.191.209.0

whois.com/whois/78.128.113.0

Die üblichen Angriffe im Subsekundentakt...

Ziemlich dumm wenn nicht fahrlässig ein Windows OS mit nacktem Ar...ins Internet zu exponieren ohne Firewall davor. Sowas machen nichtmal mehr Laien heutzutage.

Ich denke dass die von sich auch noch eine davor haben.

Traumtänzer...wach mal auf. Seit wann ist es Aufgabe von Providern für die Sicherheit seiner Kundensystem zu sorgen. Siehe @Njord90 unten.Bist du wirklich sicher das du der Richtige zur Administrierung dieses Systems bist? Mit dieser haarstäubenden und naiven Sicherheitseinstellung von dir möchte man wahrlich niemals User auf diesem Server sein.

Moin,

so wie du das schilderst ist es also ein vServer und bei denen ist man, soweit mir bekannt ist, selbst für die Absicherung verantwortlich.

Demnach, ohne genauere Informationen zum konfigurierten Umfeld zu haben, hört sich dass so an als wenn der WinServer aktuell mit blankem Ar*** im Internet hängt.

Wenn das kein produktiv genutzter Server ist erstmal runter fahren, vServer absichern und dann kannste die Kiste wieder hochfahren und damit dann weiter arbeiten.

so wie du das schilderst ist es also ein vServer und bei denen ist man, soweit mir bekannt ist, selbst für die Absicherung verantwortlich.

Demnach, ohne genauere Informationen zum konfigurierten Umfeld zu haben, hört sich dass so an als wenn der WinServer aktuell mit blankem Ar*** im Internet hängt.

Wenn das kein produktiv genutzter Server ist erstmal runter fahren, vServer absichern und dann kannste die Kiste wieder hochfahren und damit dann weiter arbeiten.

Moin...

Ich hätte mir gern die Antwort selbst gesucht nur leider finde ich dazu nix im Netz. Vielleicht suche ich auch einfach nur falsch.

oha..

Naja. Ich habe einen WinServer angemietet und bekomme im Servermanager angezeigt dass versucht wird sich von "fremden" Zugang zu verschaffen.

was und wie verstehst du unter "fremden" Zugang " ?

RDP... SMB.... was für ports sind den überhaubt offen, und wie ist die Kiste den gesichert?

RDP sollte nur über VPN genutzt werden... und NEIN nur den port zu ändern, bringt keine sicherheit!

Jetzt habe ich mir über Powershell das EventLog einmal auslesen lassen und festgestellt dass es sich hier immer um die selben Subnetze handelt.

Diese habe ich jetzt in der Windows Firewall geblockt. Jetzt sind aber Fragen die ich mir stelle.

du hast auslesen lassen?!?!?!?

ok, die frage, was für erfahrung mit dem Sicheren Umgang eines Root Server ist auch beantwortet!

Was bedeutet denn Endpunkt 1 und Endpunkt 2? Siehe Bild.

Ist es möglich IPs die sich versuchen mit falschen Benutzern anzumelden auf soetwas wie ein Blacklist zu setzen sodass ich das nicht manuell in der Firewall machen muss?

ja... mit einer Firewall vor deinem Root Server... und am besten keine offenen ports... zugang nur über VPN!

Ist es möglich IPs die nicht aus Deutschland stammen grundsätzlich zu blocken? Im Bild angezeigt sind Bulgarien und Frankreich.

ja...

das Ding ist bei Host Europe gehostet. Ich denke dass die von sich auch noch eine davor haben. Sicher bin ich mir da aber nicht.

da nix vor... deine windows büx ist voll im Internet!

Zitat von @MarFra:

Hallo Kolleginnen und Kollegen,

ich habe heute mal eine, ich denke für euch, sehr schnell zu beantwortende Frage.

jo..Hallo Kolleginnen und Kollegen,

ich habe heute mal eine, ich denke für euch, sehr schnell zu beantwortende Frage.

Ich hätte mir gern die Antwort selbst gesucht nur leider finde ich dazu nix im Netz. Vielleicht suche ich auch einfach nur falsch.

Naja. Ich habe einen WinServer angemietet und bekomme im Servermanager angezeigt dass versucht wird sich von "fremden" Zugang zu verschaffen.

RDP... SMB.... was für ports sind den überhaubt offen, und wie ist die Kiste den gesichert?

RDP sollte nur über VPN genutzt werden... und NEIN nur den port zu ändern, bringt keine sicherheit!

Jetzt habe ich mir über Powershell das EventLog einmal auslesen lassen und festgestellt dass es sich hier immer um die selben Subnetze handelt.

Diese habe ich jetzt in der Windows Firewall geblockt. Jetzt sind aber Fragen die ich mir stelle.

ok, die frage, was für erfahrung mit dem Sicheren Umgang eines Root Server ist auch beantwortet!

Was bedeutet denn Endpunkt 1 und Endpunkt 2? Siehe Bild.

Ist es möglich IPs die sich versuchen mit falschen Benutzern anzumelden auf soetwas wie ein Blacklist zu setzen sodass ich das nicht manuell in der Firewall machen muss?

Ist es möglich IPs die nicht aus Deutschland stammen grundsätzlich zu blocken? Im Bild angezeigt sind Bulgarien und Frankreich.

das Ding ist bei Host Europe gehostet. Ich denke dass die von sich auch noch eine davor haben. Sicher bin ich mir da aber nicht.

Habe den übernommen und bekomme die Zugangsdaten für HE erst noch.

bist du sicher, das du der richtige bist, für solche aufgaben?Vielen Dank euch schon einmal.

Grüße Marcel

FrankGrüße Marcel

Moin...

wenn dein Kollege, der sich Hauptberuflich mit Ethical Haking und Datenschutz beschäftigt, mehr wissen hat, als seinen Titel, hätte er dir die kiste mit VPN übergeben.....

sorry, aber das ist lächerlich!

Ich frag mich echt was du dich hier gleich so reinsteigerst!

recht hat er aber!

Danke für diesen, mir absolut nichts bringenden, Beitrag zu meiner Frage?!

immer gerne...

lerne doch erst mal etwas über sicherheit, dann darfst du gerne über andere urteilen!

Frank

Zitat von @MarFra:

Chill doch mal. Die VM wurde von einem Kollegen aufgesetzt der sich Hauptberuflich mit Ethical Haking und Datenschutz beschäftigt.

was natürlich ein Garant für Sicherheit ist Zitat von @148523:

Da haben es wohl bulgarische Hacker auf deine Windows Möhre abgesehen:

whois.com/whois/91.191.209.0

whois.com/whois/78.128.113.0

Die üblichen Angriffe im Subsekundentakt...

Ziemlich dumm wenn nicht fahrlässig ein Windows OS mit nacktem Ar...ins Internet zu exponieren ohne Firewall davor. Sowas machen nichtmal mehr Laien heutzutage.

Bist du wirklich sicher das du der Richtige zur Administrierung dieses Systems bist? Mit dieser haarstäubenden und naiven Sicherheitseinstellung von dir möchte man wahrlich niemals User auf diesem Server sein.

Da haben es wohl bulgarische Hacker auf deine Windows Möhre abgesehen:

whois.com/whois/91.191.209.0

whois.com/whois/78.128.113.0

Die üblichen Angriffe im Subsekundentakt...

Ziemlich dumm wenn nicht fahrlässig ein Windows OS mit nacktem Ar...ins Internet zu exponieren ohne Firewall davor. Sowas machen nichtmal mehr Laien heutzutage.

Ich denke dass die von sich auch noch eine davor haben.

Traumtänzer...wach mal auf. Seit wann ist es Aufgabe von Providern für die Sicherheit seiner Kundensystem zu sorgen. Siehe @Njord90 unten.Bist du wirklich sicher das du der Richtige zur Administrierung dieses Systems bist? Mit dieser haarstäubenden und naiven Sicherheitseinstellung von dir möchte man wahrlich niemals User auf diesem Server sein.

Chill doch mal. Die VM wurde von einem Kollegen aufgesetzt der sich Hauptberuflich mit Ethical Haking und Datenschutz beschäftigt.

wenn dein Kollege, der sich Hauptberuflich mit Ethical Haking und Datenschutz beschäftigt, mehr wissen hat, als seinen Titel, hätte er dir die kiste mit VPN übergeben.....

sorry, aber das ist lächerlich!

Ich habe doch geschrieben dass ich die VM übernommen habe.

jo... (leider) ohne wissen, was du da tust!Ich vertraue ihm da absolut dass er sich darum schon gekümmert hat, näheres werde ich noch mit ihm Besprechen.

vertrauen ist gut, kontrolle ist besser.....Das System steht seit über 2 Jahren ohne Probleme im Netz. Habe ich IRGENDWO geschrieben dass das ein Kundensystem ist?

oha...Traumtänzer...wach mal auf. Seit wann ist es Aufgabe von Providern für die Sicherheit seiner Kundensystem zu sorgen. Siehe @Njord90 unten.

Ich frag mich echt was du dich hier gleich so reinsteigerst!

Danke für diesen, mir absolut nichts bringenden, Beitrag zu meiner Frage?!

lerne doch erst mal etwas über sicherheit, dann darfst du gerne über andere urteilen!

Frank

Die Antwort des TO spricht ja auch für sich. Muss man sicher auch nicht weiter kommentieren soviel Blauäugigkeit. Aber chillen wir mal...

Moin,

privalnetworx.de/windows-server-country-geoblocking-windows-fire ...

Je nachdem was der Server für Aufgaben hat, reicht es evtl. den Zugriff für RDP über Whitelist zugänglich zu machen. Wichtig ist auch als Firewall Profil nicht Privat sondern Public nutzt.

Gruß,

Dani

Ist es möglich IPs die nicht aus Deutschland stammen grundsätzlich zu blocken? Im Bild angezeigt sind Bulgarien und Frankreich.

Ja, nennt sich GeoIP Blocking. ISt aus einer Kombi von Windows Defender + PowerShell + WHOIS möglich. Hier ein einfaches Beispiel:privalnetworx.de/windows-server-country-geoblocking-windows-fire ...

Ist es möglich IPs die sich versuchen mit falschen Benutzern anzumelden auf soetwas wie ein Blacklist zu setzen sodass ich das nicht manuell in der Firewall machen muss?

Fail2Ban fü Windows: github.com/devnulli/EvlWatcherJe nachdem was der Server für Aufgaben hat, reicht es evtl. den Zugriff für RDP über Whitelist zugänglich zu machen. Wichtig ist auch als Firewall Profil nicht Privat sondern Public nutzt.

Gruß,

Dani

Eine weitere Methode, das Grundrauschen gut abzustellen ist, IPsec für bestimmte Dienste zu enforcen, die man nur selbst nutzt.

Das geht bei Windows auf beiden Seiten mit Bordmitteln mit der Windows-Firewall:

Auf dem Client machst du im Prinzip das selbe, als Vorinstallierten Schlüssel benutzt du das, was du auf dem Server konfiguriert hast.

Als Protokolltyp gibst du an: TCP, Port für Endpunkt 1: Alle, Port für Endpunkt 2: 3389.

Die Firewall des Servers sollte dann so konfiguriert werden, dass Verbindungen auf Port 3389 nur noch erlaubt sind, wenn sie gesichert ist.

In der entsprechenden Regel: Allgemein -> Aktion -> Verbindung zulassen, wenn sie sicher ist -> Anpassen -> Verbindung zulassen, wenn sie authentifiziert und integritätsgeschützt ist.

Mit den Einstellungen, speziell auf dem Client, wird dann automatisch bei einer Verbindung auf deinen Server zum RDP-Port ein IPsec-Transport aufgebaut, der über den vergebenen Schlüssel authentifiziert ist.

Daran werden die Bots erstmal zerschellen - und das ganze kann natürlich auch auf andere Ports und Protokolle ausgeweitet werden.

(Disclaimer: Ich habe das so aus einer Anleitung entnommen, die ich mal unter Windows 7 erstellt habe - kann aber aktuell nicht testen, ob das unter Windows 10 noch so funktioniert)

Das geht bei Windows auf beiden Seiten mit Bordmitteln mit der Windows-Firewall:

- Firewall aufrufen -> Verbindungssicherheitsregeln

- Neue Regel anlegen, Typ "Benutzerdefiniert" -> Weiter

- Endpunkt 1: Beliebige IP-Adresse, Endpunkt 2: Die IPv4 und IPv6-Adresse(n) deines Servers -> Weiter

- "Authentifizierung für eingehende und ausgehende Verbindungen anfordern" -> Weiter

- Authenfizierungsmethode: "Erweitert" -> Anpassen

- Erste Authentifizierungsmethode: Vorinstallierter Schlüssel -> Hier ein halbwegs komplexes "Kennwort" hinterlegen

- Im nächsten Schritt: Protokolltyp: Alle, Port für Endpunkt 1: Alle, Port für Endpunkt 2: Alle

- Regel anwenden: Da kannst du alles auswählen, theoretisch reicht es, "Öffentlich" zu wählen

Auf dem Client machst du im Prinzip das selbe, als Vorinstallierten Schlüssel benutzt du das, was du auf dem Server konfiguriert hast.

Als Protokolltyp gibst du an: TCP, Port für Endpunkt 1: Alle, Port für Endpunkt 2: 3389.

Die Firewall des Servers sollte dann so konfiguriert werden, dass Verbindungen auf Port 3389 nur noch erlaubt sind, wenn sie gesichert ist.

In der entsprechenden Regel: Allgemein -> Aktion -> Verbindung zulassen, wenn sie sicher ist -> Anpassen -> Verbindung zulassen, wenn sie authentifiziert und integritätsgeschützt ist.

Mit den Einstellungen, speziell auf dem Client, wird dann automatisch bei einer Verbindung auf deinen Server zum RDP-Port ein IPsec-Transport aufgebaut, der über den vergebenen Schlüssel authentifiziert ist.

Daran werden die Bots erstmal zerschellen - und das ganze kann natürlich auch auf andere Ports und Protokolle ausgeweitet werden.

(Disclaimer: Ich habe das so aus einer Anleitung entnommen, die ich mal unter Windows 7 erstellt habe - kann aber aktuell nicht testen, ob das unter Windows 10 noch so funktioniert)