Windows Firewall: Verhindern dass Anwendungen Regeln anlegen

Guten Abend,

ich habe heute mal wieder feststellen dürfen, dass es Software gibt die es sich heraus nimmt, einfach eigenmächtig Firewall-Regeln anzulegen und dadurch kritische Dienste weltweit exponiert. Und das ohne den Nutzer zu informieren und ohne dass das für den Betrieb überhaupt nötig wäre.

Ich checke zwar normal die Firewall-Regeln wenn ich neue Software installiere, aber ich könnte das ja auch mal übersehen. Oder aber die Software macht ein Update und legt dann die Regeln einfach nochmal neu an - dann bekomme ich es ganz sicher nicht mit.

So oder so: Ich möchte das verhindern.

Kann ich Windows Server 2012 (keine Domäne) irgendwie beibringen, dass nur ich mit ganz altmodischen Mausklicks Regeln anlegen darf?

Besten Dank!

ich habe heute mal wieder feststellen dürfen, dass es Software gibt die es sich heraus nimmt, einfach eigenmächtig Firewall-Regeln anzulegen und dadurch kritische Dienste weltweit exponiert. Und das ohne den Nutzer zu informieren und ohne dass das für den Betrieb überhaupt nötig wäre.

Ich checke zwar normal die Firewall-Regeln wenn ich neue Software installiere, aber ich könnte das ja auch mal übersehen. Oder aber die Software macht ein Update und legt dann die Regeln einfach nochmal neu an - dann bekomme ich es ganz sicher nicht mit.

So oder so: Ich möchte das verhindern.

Kann ich Windows Server 2012 (keine Domäne) irgendwie beibringen, dass nur ich mit ganz altmodischen Mausklicks Regeln anlegen darf?

Besten Dank!

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 376547

Url: https://administrator.de/forum/windows-firewall-verhindern-dass-anwendungen-regeln-anlegen-376547.html

Ausgedruckt am: 18.07.2025 um 04:07 Uhr

75 Kommentare

Neuester Kommentar

moin...

An sich sollte ich die Frage überhaupt nicht stellen müssen, weil ich es schlimm genug finde, dass "professionelle" Software überhaupt solche Regeln kommentarlos anlegt.

kommentarlos... nein, glaube ich nicht!

was für dienste?

Frank

Zitat von @RoterFruchtZwerg:

Weil mein Hosting Paket hald keine zusätzliche Firewall davor mitbringt (was jetzt nicht unüblich ist).

nur weil es nicht unüblich ist, ist es richtig?Weil mein Hosting Paket hald keine zusätzliche Firewall davor mitbringt (was jetzt nicht unüblich ist).

Ich bin ein kleiner Privatmensch, keine Firma.

auch wenn du privat bist, sollte dein Windows blech nicht mit der nackten rückseite im netz stehen...Und in einer Firma fände ich es auch schon schlimm wenn sich durch den Dreck etwas ins intranet exponiert.

was ja in der regel von solchen servern, wie deinen kommt!An sich sollte ich die Frage überhaupt nicht stellen müssen, weil ich es schlimm genug finde, dass "professionelle" Software überhaupt solche Regeln kommentarlos anlegt.

An sich sollte ich die Frage überhaupt nicht stellen müssen,

richtig...ich habe heute mal wieder feststellen dürfen, dass es Software gibt die es sich heraus nimmt, einfach eigenmächtig Firewall-Regeln anzulegen und dadurch kritische Dienste weltweit exponiert..

sag mal, kannst du das mal deutlicher formulieren?was für dienste?

Frank

Zitat von @RoterFruchtZwerg:

PRTG ... Hat nicht nur eine Firewall-Ausnahme hinzugefügt, sondern lässt das Admin-Interface

PRTG.... hm...und du bist sicher das du ahnung von alle dem hast?PRTG ... Hat nicht nur eine Firewall-Ausnahme hinzugefügt, sondern lässt das Admin-Interface

natürlich auch direkt auf 0.0.0.0 horchen und kommt mit Standard-Zugangsdaten daher...

was ja deine schuld ist...Meine Einschätzung zur Professionalität ist dadurch natürlich schon etwas gesunken ...

deine Professionalität ist gesunken, den du hast es verbrochen... du bist für deinen server verantworlich...ich bin für den Server Führerschein, mit nicht jeder hans und franz windows bleche ins netzt stellt, und sich wundert, das etwas schief geht...

mach dich doch bitte erst mal im heimnetzwerk vertraut!

Frank

Glaub doch was du denkst. PRTG hat mich weder gefragt, noch hat es mich explizit darauf hingewiesen... Während der Installation stand aber mal im Protokoll das da durch läuft kurz "Konfiguriere Firewall". Das würde ich aber nicht als Hinweis werten. Hast du mal zwei Sekunden nicht auf den Installer gestarrt, ist das nämlich an dir vorüber gegangen.

Dann lies die Bedienungsanleitung oder können das heutige Studenten nicht mehr?

Zitat von @RoterFruchtZwerg:

Okay, du erwartest also dass ich vor meinen Windows Server eine extra Firewall setze (vermutlich Linux, oder)?

ich erwarte nix...auch wenn du privat bist, sollte dein Windows blech nicht mit der nackten rückseite im netz stehen...

Okay, du erwartest also dass ich vor meinen Windows Server eine extra Firewall setze (vermutlich Linux, oder)?

Vermutlich muss ich das dann auch vor meinem privaten Windows 10 Rechner zuhause, der ja eine öffentliche IPv6 IP hat?

Und vor meinem Notebook auch, wenn ich in der Uni bin, weil ich dort im Netz auch eine öffentliche IP bekomme?

du bekommst in der uni eine öffentliche IP für dein Notebook? was ja in der regel von solchen servern, wie deinen kommt!

Ist klar. Auch im Intranet muss aso vor jeden Server eine Firewall.

Hab kapiert was deine Meinung ist, danke.

kommentarlos... nein, glaube ich nicht!

Glaub doch was du denkst. PRTG hat mich weder gefragt, noch hat es mich explizit darauf hingewiesen... Während der Installation stand aber mal im Protokoll das da durch läuft kurz "Konfiguriere Firewall". Das würde ich aber nicht als Hinweis werten. Hast du mal zwei Sekunden nicht auf den Installer gestarrt, ist das nämlich an dir vorüber gegangen.

du weißt nicht was du da tust, und andere sollen es schuld sein...

sag mal, kannst du das mal deutlicher formulieren?

was für dienste?

was für dienste?

Das PRTG Admin Interface, das jeder mit den Zugangsdaten prtgadmin / prtgadmin direkt aufrufen kann. Die Daten stehen sogar schon vorausgefüllt in der Login-Box, man muss nichtmal danach suchen...

lern doch erst mal etwas...

Frank

Moin...

Frank

Zitat von @RoterFruchtZwerg:

Schlau daher reden könnt ihr gut, was? Was hätte ich denn besser machen sollen?

erst mal lesen und üben!Schlau daher reden könnt ihr gut, was? Was hätte ich denn besser machen sollen?

Ich habe PRTG installiert, und dann DANACH die Firewall-Regeln wieder deaktiviert, das Binding des Sockets von 0.0.0.0 auf 127.0.0.1 geändert und das Standard-Passwort geändert.

Ich wüsste nicht was ich hätte besser machen können, denn vor der Installation kann man das alles nicht beeinflussen.

Also was genau bitte war mein Fehler?

nicht zu wissen was du tust... lesen und üben... aber im heimnetz- nicht im I-Net!Ich wüsste nicht was ich hätte besser machen können, denn vor der Installation kann man das alles nicht beeinflussen.

Also was genau bitte war mein Fehler?

Frank

Zitat von @RoterFruchtZwerg:

Und die Bedienungsanleitung hätte dafür gesorgt dass der Installer mir plötzlich andere Optionen angezeigt hätte?

Dann lies die Bedienungsanleitung oder können das heutige Studenten nicht mehr?

Und die Bedienungsanleitung hätte dafür gesorgt dass der Installer mir plötzlich andere Optionen angezeigt hätte?

Nein, aber du wüsstest, was das System anpasst und worauf du *danach* achten musst. Vorausgesetzt, man kapiert, was man liest.

Abgesehen davon, wie gesagt, ist PRTG nicht das System, das du willst laut deiner Beschreibung.

Zitat von @RoterFruchtZwerg:

Und die Bedienungsanleitung hätte dafür gesorgt dass der Installer mir plötzlich andere Optionen angezeigt hätte?

nein... du hättest alles prüfen müssen, das hast du nicht getan, und das war dein fehler!Dann lies die Bedienungsanleitung oder können das heutige Studenten nicht mehr?

Und die Bedienungsanleitung hätte dafür gesorgt dass der Installer mir plötzlich andere Optionen angezeigt hätte?

du kannst nicht einfach so mal software installieren, und nicht wissen, wass dein server macht!

Frank

Moin..

sorry, du heulst im falschen forum... da kannst du dich austoben...

Und auf der Website von PRTG habe ich nicht wirklich etwas dazu gefunden... Kein Hinweis dass die Firewall geändert wird oder das Admin-Panel überall aus dem Netz erreichbar ist.

sowas testet man.... das ist dein server, nicht der von peassler....

Ich hab überhaupt nicht gesagt was ich will... Aber ja, vermutlich werde ich PRTG nicht lange nutzen.

stimmt... das werden dann andere tun, auf deinem Server

so... gute nacht

Frank

Zitat von @RoterFruchtZwerg:

Und das hätte genau was an der Situation geändert?

du hättest es gewusst...Nein, aber du wüsstest, was das System anpasst und worauf du *danach* achten musst. Vorausgesetzt, man kapiert, was man liest.

Und das hätte genau was an der Situation geändert?

Ich hab keine 5 Minuten gebraucht um zu kapieren was der Installer verbrochen hat. Gut, hätte ich es vorher gewusst, hätte ich alle Einstellungen innerhalb einer Minute korrigieren können.

jo... normal!Trotzdem - ob nun 1min, 5min oder eine Stunde, weil vielleicht grade jemand an ruft während der Installer läuft, es ist einfach ein Unding dass sowas per default ausgeliefert wird.

wissen ist macht... nix wissen, macht auch nix sorry, du heulst im falschen forum... da kannst du dich austoben...

Und auf der Website von PRTG habe ich nicht wirklich etwas dazu gefunden... Kein Hinweis dass die Firewall geändert wird oder das Admin-Panel überall aus dem Netz erreichbar ist.

Abgesehen davon, wie gesagt, ist PRTG nicht das System, das du willst laut deiner Beschreibung.

Ich hab überhaupt nicht gesagt was ich will... Aber ja, vermutlich werde ich PRTG nicht lange nutzen.

so... gute nacht

Frank

Zitat von @RoterFruchtZwerg:

Ich habe alles geprüft - nur deshalb bin ich doch überhaupt hier

du bist hier um zu moppern? nein... du hättest alles prüfen müssen, das hast du nicht getan, und das war dein fehler!

Ich habe alles geprüft - nur deshalb bin ich doch überhaupt hier

Frank

Moin,

um mal die Frage zu beantworten: Nein, denn als was installierst Du? Als Admin. Was hat also die Installationsroutine? Adminrechte. Was kann sie also? Alles, auch FW-Regeln ändern. Das ist es ja gerade, warum eine solche auf dem zu schützenden System installierte FW so zweilhaft ist.

Liebe Grüße

Erik

um mal die Frage zu beantworten: Nein, denn als was installierst Du? Als Admin. Was hat also die Installationsroutine? Adminrechte. Was kann sie also? Alles, auch FW-Regeln ändern. Das ist es ja gerade, warum eine solche auf dem zu schützenden System installierte FW so zweilhaft ist.

Liebe Grüße

Erik

Hallo,

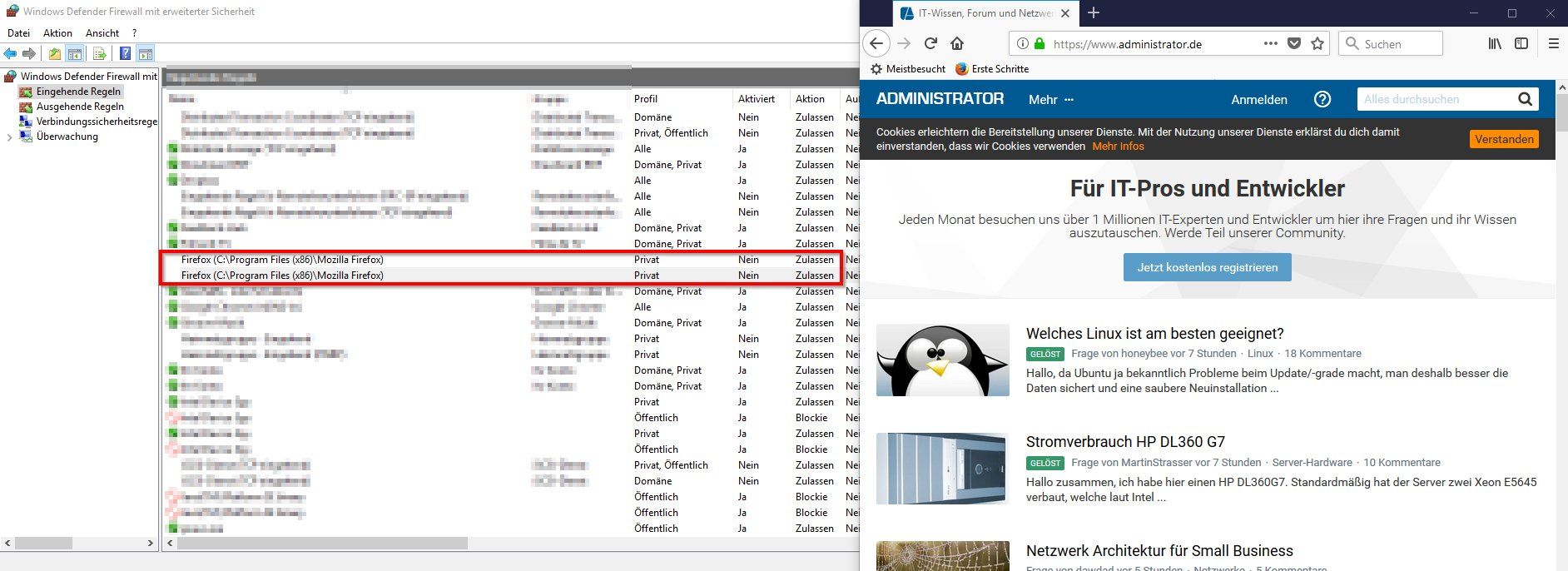

schreibt denn das Setup die Regeln für das öffentliche Profil oder bist du mit einem anderen Profil unterwegs?

Ansonsten kann man da kaum Abhilfe schaffen, denn die einzige Priorisierung, die die Windows-Firewall kennt, ist Blockierregeln über Freigaberegeln über Block-All. Wenn man eine überschaubare Zahl von Diensten anbietet, ist es eingehend vielleicht noch praktikabel, die freien Ports dazwischen zu blockieren.

Grüße

Richard

schreibt denn das Setup die Regeln für das öffentliche Profil oder bist du mit einem anderen Profil unterwegs?

Ansonsten kann man da kaum Abhilfe schaffen, denn die einzige Priorisierung, die die Windows-Firewall kennt, ist Blockierregeln über Freigaberegeln über Block-All. Wenn man eine überschaubare Zahl von Diensten anbietet, ist es eingehend vielleicht noch praktikabel, die freien Ports dazwischen zu blockieren.

Grüße

Richard

moin..

Die ganze Diskussion mit der extra Firewall will ich nicht weiter führen. Mir geht es auch nicht explizit um meinen Server. Ich will möglichst Kontrolle über meine Firewall. Egal ob auf meinem Server, Desktop zuhause oder Laptop der Tante.

tja...der Desktop, und der laptop der Tante sitzen ja auch hinter NAT.... dein Server nicht!

und das ist das problem! wenn du da etwas offen lässt, kommt auch jeder rein!

du gehst da etwas zu leichtfertig mit um, und wenn du dich ärgern willst, dann über dich.

Frank

Zitat von @RoterFruchtZwerg:

Danke,

ich weiss dass ich es als Admin ausführe und daher die Software vermutlich immer die Regel einfügen kann, wenn sie es drauf anlegt.

nicht nur vermutlich....Danke,

ich weiss dass ich es als Admin ausführe und daher die Software vermutlich immer die Regel einfügen kann, wenn sie es drauf anlegt.

Aber wir sprechen ja nicht von Maleware sondern einer dafür vorgesehenen Server-Anwendung die wohl vermutlich passende Windows-APIs verwendet um die Regeln zu erzeugen. Und dafür könnte es ja ggf. schon eine Option zum Abschalten geben...

nein, wir reden über server software, die du weder ausreichend getestet hast, verstehst, noch dammit vertraut bist...Die ganze Diskussion mit der extra Firewall will ich nicht weiter führen. Mir geht es auch nicht explizit um meinen Server. Ich will möglichst Kontrolle über meine Firewall. Egal ob auf meinem Server, Desktop zuhause oder Laptop der Tante.

und das ist das problem! wenn du da etwas offen lässt, kommt auch jeder rein!

du gehst da etwas zu leichtfertig mit um, und wenn du dich ärgern willst, dann über dich.

Frank

Nochmal Hallo,

hast Du das Handbuch gelesen? PRTG bietet da eine gute Dokumentation und auf deren Website sind jede Menge Artikel zur Konfiguration in speziellen Situationen. PRTG ist keine Anwendungssoftware. Es ist ein Systemadministrations- und Überwachungssystem Tool. Da macht es schon Sinn, vor der Installation diese zu planen.

Übrigens hat PRTG auch einen Support.

Wenn Du allerdings so misstrauisch bist...

Nach meiner Erfahrung ist PRTG ziemlich transparent und konsequent dabei, Sicherheitslücken zu beheben. Immerhin speichert der PRTG Server die Zugangsdaten der überwachten Systeme. Das Sicherheitsrisiko, das Nicht-Handbuchlesende Administratoren mit sich bringen, kann PRTG jedenfalls nicht minimieren.

Bilde Dich doch mal hier weiter: bsi.bund.de/DE/Themen/ITGrundschutz/ITGrundschutzKataloge/Inhalt ...

Grüße

lcer

Zitat von @RoterFruchtZwerg:

Dass das PRTG Admin-Interface standardmäßig nach der Installation völlig offen ist und mit Standard-Credentials daher kommt, finde ich echt schwach.

Dass das PRTG Admin-Interface standardmäßig nach der Installation völlig offen ist und mit Standard-Credentials daher kommt, finde ich echt schwach.

hast Du das Handbuch gelesen? PRTG bietet da eine gute Dokumentation und auf deren Website sind jede Menge Artikel zur Konfiguration in speziellen Situationen. PRTG ist keine Anwendungssoftware. Es ist ein Systemadministrations- und Überwachungssystem Tool. Da macht es schon Sinn, vor der Installation diese zu planen.

Übrigens hat PRTG auch einen Support.

Wenn Du allerdings so misstrauisch bist...

- wieso nimmst Du nicht Nagios

- wieso vertraust Du Deinem Hosting-Anbieter?

- wieso überhaupt ein Cloud-Dienst?

Nach meiner Erfahrung ist PRTG ziemlich transparent und konsequent dabei, Sicherheitslücken zu beheben. Immerhin speichert der PRTG Server die Zugangsdaten der überwachten Systeme. Das Sicherheitsrisiko, das Nicht-Handbuchlesende Administratoren mit sich bringen, kann PRTG jedenfalls nicht minimieren.

Bilde Dich doch mal hier weiter: bsi.bund.de/DE/Themen/ITGrundschutz/ITGrundschutzKataloge/Inhalt ...

Grüße

lcer

Ich finds amüsant, dass du dich hier nun schon 1,5 Tage darüber beschwerst, dass das Setup dieser Administrationssoftware so unsicher ist, deinen Windowsserver allerdings mit voller Breitseite selbst im Internet hängen hast - Faktum ist doch, du siehst, wie einfach man Löcher in die Firewall bohren kann - warum nutzt es dann, wenn du wirklich auf Sicherheit aus bist ist das doch hahnebüchen.

Ich hab des weiteren das Gefühl, dass du eine Leicht zu bedienende SW suchst, gleichzeitig aber Hochsicherheit erwartest, das schliesst sich i.d.R aus.

Ich hab des weiteren das Gefühl, dass du eine Leicht zu bedienende SW suchst, gleichzeitig aber Hochsicherheit erwartest, das schliesst sich i.d.R aus.

Moin,

Ernsthaft jetzt, damit ich weiß, dass diese Software auf 0.0.0.0 horcht, brauche ich nur diese Website anzugucken - angucken, nicht lesen - um das zu wissen. Das ist eine Software zur FERNüberwachung meiner Server. Und da wahrscheinlich 99% aller Admins, die das nutzen, genau das innerhalb eines nach außen abgesicherten Netzwerkes tun, ist das vollkommen in Ordnung, dass diese Software sich dafür die Ports freischaltet und auf 0.0.0.0 im Standard horcht. So what? Works as designed.

Ansonsten kann ich nur den anderen recht geben, die da sagen, dass, wenn man einen Windows-Server nackt ins Internet stellt, man sich über Sicherheit keine Gedanken mehr machen muss. Denn, egal was man tut, früher oder später wird er gehackt.

Liebe Grüße

Erik

Zitat von @RoterFruchtZwerg:

Also, ihr "Lies das Handbuch" Leute. Zitiert mir bitte die Passage und nennt mir die Seite in der steht, dass der Installer die Firewall öffnet und der Server standardmäßig auf 0.0.0.0 horcht. Ich sehe sie nicht.

Also, ihr "Lies das Handbuch" Leute. Zitiert mir bitte die Passage und nennt mir die Seite in der steht, dass der Installer die Firewall öffnet und der Server standardmäßig auf 0.0.0.0 horcht. Ich sehe sie nicht.

Ernsthaft jetzt, damit ich weiß, dass diese Software auf 0.0.0.0 horcht, brauche ich nur diese Website anzugucken - angucken, nicht lesen - um das zu wissen. Das ist eine Software zur FERNüberwachung meiner Server. Und da wahrscheinlich 99% aller Admins, die das nutzen, genau das innerhalb eines nach außen abgesicherten Netzwerkes tun, ist das vollkommen in Ordnung, dass diese Software sich dafür die Ports freischaltet und auf 0.0.0.0 im Standard horcht. So what? Works as designed.

Ansonsten kann ich nur den anderen recht geben, die da sagen, dass, wenn man einen Windows-Server nackt ins Internet stellt, man sich über Sicherheit keine Gedanken mehr machen muss. Denn, egal was man tut, früher oder später wird er gehackt.

Liebe Grüße

Erik

Hallo,

ich glaube Du gehst von völlig falschen Voraussetzungen aus. Fangen wir mal damit an:

Wo ist das Problem? de.wikipedia.org/wiki/Inbetriebnahme

Alternative: Wähle ein anderes Produkt Deiner Wahl. Du musst ja nicht PRTG nehmen. Wenn Du den Windows-Server für andere Dinge benötigst, dann hoste doch einen zusätzlichen Linux-Server für Nagios.

Nach kurzem Nachdenken sollte man doch darauf kommen, dass eine Netzwerk-Monitoring-Software Zugang zum Netzwerk braucht - also an einer Adresse lauscht und freie Ports benötigt. Das muss man dann halt nach der Installation überprüfen.

Grüße

lcer

ich glaube Du gehst von völlig falschen Voraussetzungen aus. Fangen wir mal damit an:

Diese Grundregeln kenne ich. Die Frage "Werden Standardpasswörter durch ausreichend starke Passwörter ersetzt und vordefinierte Logins geändert, bevor IT -Systeme in Betrieb genommen werden?" Muss mit "Ist bei PRTG technisch nicht möglich" verneint werden.

Wenn ich mich also daran halte, kann PRTG auf keinem Server installiert werden. Ich kann immer erst nachdem die Anwendung bereits läuft das Passwort ändern.

Wenn ich mich also daran halte, kann PRTG auf keinem Server installiert werden. Ich kann immer erst nachdem die Anwendung bereits läuft das Passwort ändern.

bevor IT -Systeme in Betrieb genommen werden?

Das meint natürlich, dass bevor das IT-System in den produktiven Betrieb geht. Im falle eines gehosteten Server sollte das folgendermaßen ablaufen:- Das Server wird nach der Betriebssystem-Installation nicht mit dem externen Netzwerk verbunden. Der Zugriff erfolgt über die - wie auch immer gestaltetet - Administrationsoberfläche direkt auf die Maschine.

- Du installiert die Software (hier PRTG)

- Du passt die Sicherheitseinstellungen der Software an Deine Bedürfnisse an (Ports, Zugangsberechtigungen etc.).

- Erst dann verbindet Du den Server mit dem externen Netzwerk - Dies erst ist der Schritt der "Inbetriebnahme".

Wo ist das Problem? de.wikipedia.org/wiki/Inbetriebnahme

Alternative: Wähle ein anderes Produkt Deiner Wahl. Du musst ja nicht PRTG nehmen. Wenn Du den Windows-Server für andere Dinge benötigst, dann hoste doch einen zusätzlichen Linux-Server für Nagios.

mal davon abgesehen dass dafür auch kein passender Internetanschluss existiert? Oder was wäre denn dein Vorschlag?

Für PRTG brauchst Du keine große Bandbreite. Natürlich geht das von einem lokalen PC. Und wenn Du von dem mal nicht ins Internet kommst - weil der Bagger ein Telekomkabel kaputtgemacht hat - würdest Du auch nicht auf Deinen Hosted-PRTG-Server zugreifen können.Zitiert mir bitte die Passage und nennt mir die Seite in der steht, dass der Installer die Firewall öffnet und der Server standardmäßig auf 0.0.0.0 horcht. Ich sehe sie nicht.

Is ja schick! Schau mal, ob im Handbuch Deiner Waschmaschine steht, dass man Haustiere nicht darin waschen darf.Nach kurzem Nachdenken sollte man doch darauf kommen, dass eine Netzwerk-Monitoring-Software Zugang zum Netzwerk braucht - also an einer Adresse lauscht und freie Ports benötigt. Das muss man dann halt nach der Installation überprüfen.

Ich weiss, das habe ich vorher schon herausgefunden. Daher hatte ich "Keine Domäne" in meinen Beitrag geschrieben.

Wenn man Profi-Features will, aber keine Profi-Infrastruktur implementieren will - tja, was dann? Der Linux-Quellcode ist doch offen, Da kannst Du gerne Deinen persönlichen Clone erzeugen der alles ganz genauso macht, wie Du es möchtest. Wenn Du das technisch nicht hinbekommst, musst Du halt eine vorgefertigte Lösung verwenden / kaufen und mit Kompromissen leben. Das Leben ist voll davon.Grüße

lcer

Moin,

JEDE Software ist von vornherein als unsicher anzusehen. Wäre das nicht so, wären die meisten hier arbeitslos. ;)

So? Wer sagt das?

So? Dann tippe man auf einem beliebigen Windowsrechner ein und schau einmal, was da alles so auf 0.0.0.0 horcht. Und mit dem entsprechenden Passwörtern habe ich dann auch Adminrechte.

Das macht jeder Browser, jede Software, die Internetzugang braucht. Das wäre ja auch richtig doof, wenn ich jedesmal sagen müsste, dass FF oder Chrome oder *Emailprogramm oder, oder, oder nicht nur auf der LAN-, sondern auch auf der WLAN-Karte funktionieren soll.

Liebe Grüße

Erik

Zitat von @RoterFruchtZwerg:

Ich finde es ehrlich gesagt erschreckend, dass hier niemand auch nur den Bruchteil eines Fehlers beim Hersteller sieht, der ein Produkt ausliefert, das "by default insecure" ist.

Ich finde es ehrlich gesagt erschreckend, dass hier niemand auch nur den Bruchteil eines Fehlers beim Hersteller sieht, der ein Produkt ausliefert, das "by default insecure" ist.

JEDE Software ist von vornherein als unsicher anzusehen. Wäre das nicht so, wären die meisten hier arbeitslos. ;)

Es ist nunmal best practice, keine Standard Admin Credentials auszuliefern

So? Wer sagt das?

Es ist best best practice, ein Admin interface nicht ohne Hinweis an 0.0.0.0 zu binden

So? Dann tippe man

netstat -anUnd, ich habe das zwar noch nie jemand sagen hören, aber ich bin auch sicher dass es nicht best practice ist, durch Umschreiben der Firewall dafür zu sorgen dass die Software auch wirklich von jedem Interface erreichbar ist.

Das macht jeder Browser, jede Software, die Internetzugang braucht. Das wäre ja auch richtig doof, wenn ich jedesmal sagen müsste, dass FF oder Chrome oder *Emailprogramm oder, oder, oder nicht nur auf der LAN-, sondern auch auf der WLAN-Karte funktionieren soll.

Liebe Grüße

Erik

Wegen, entschuldige, Admin-Pfeiffen wie dir, muss jeder kompetente Administrator seit gefühlt 10 Jahren+ ein "wollen Sie wirklich..:" bei der täglichen Arbeit zig-Mal abnicken. Es führt nicht zu mehr Sicherheit, wenn der "Admin" in seiner Inkompetenz bestätigt durch "vor-ab-Hilfe bestätigt wird. Abgesehen widerspricht es auch dem Zweck eines PRTG, dass es sich selbst blockiert. Von einem Webserver erwarte ich schliesslich in erster Linie auch, dass er sich publiziert.

Entweder du eignest dir das Know How an, oder du lässt es (vielleicht besser).

Nein, du beschwerst dich implizit seit dem ersten Beitrag.

Viele Grüße,

Christian

Entweder du eignest dir das Know How an, oder du lässt es (vielleicht besser).

Nein, du beschwerst dich implizit seit dem ersten Beitrag.

Viele Grüße,

Christian

Zitat von @lcer00:

Is ja schick! Schau mal, ob im Handbuch Deiner Waschmaschine steht, dass man Haustiere nicht darin waschen darf.

Is ja schick! Schau mal, ob im Handbuch Deiner Waschmaschine steht, dass man Haustiere nicht darin waschen darf.

ROFLOL ymmd

Somit ist eine Inbetriebnahme eines gehosteten virtuellen Servers bei den üblichen Verdächtigen technisch völlig ausgeschlossen.

KVM Konsole???Ich sehe da eine Software die mir anbietet per Remote Monitoring zu betreiben.

Wenn Du eine Waschmaschine kaufst, bietet die Dir an, Wäsche zu waschen.Daraus zu schließen dass die Software das erzwingt, ist aber völlig daneben.

Na einschalten musst Du die Waschmaschine natürlich nicht.ich bin hier raus,

Schönen Sonntag noch.

lcer

Moin....

Ich finde es ehrlich gesagt erschreckend, dass hier niemand auch nur den Bruchteil eines Fehlers beim Hersteller sieht, der ein Produkt ausliefert, das "by default insecure" ist.

das mit dem Hersteller Fehler sehe ich nicht so, erschreckend für mich ist nur das du deinen Server nicht im griff hast, und du meinst, du kannst dich auf deinen server und deine setup´s verlassen.....

best practice ist zu wissen was man tut!

Leicht zu bedienende Software kann bei der Installation übrigens einfach nach Zugangsdaten für den Admin-Account fragen. Sie kann auch fragen ob ich möchte dass die Software die Firewall so konfiguriert dass der Port von jedem Interface zugänglich ist. Das NICHT zu tun hat nichts mit einfach zu bedienender Software zu tun.

Hört hört....da spricht ja der Fachmann!

was studierst du, Informatik?.. Computer Bild?

du möchtest eigentlich nicht einsehen, das du dich einfach nicht auf diese aufgabe vorbereitet hast- du warst es ja, der die software installiert hat, nicht MS noch Paessler, noch dein Hoster... also ist es deine aufgabe, für die sicherheit zu sorgen, deine aufgabe vorher alles darüber zu lesen, und am besten vorher im heimnetz alles zu testen, und dich mit der funktionsweise vertraut zu machen!

unwissenheit schützt nicht vor fehlkonfiguration....

Frank

Zitat von @RoterFruchtZwerg:

Also, es sind nicht 1,5 Tage, es sind 0,5 Tage. Und beschwert habe ich mich erst auf Nachfrage - eigentlich hatte ich nur eine ganz andere Frage.

warum hast du deine eigentliche frage nicht gestellt?Also, es sind nicht 1,5 Tage, es sind 0,5 Tage. Und beschwert habe ich mich erst auf Nachfrage - eigentlich hatte ich nur eine ganz andere Frage.

Ich finde es ehrlich gesagt erschreckend, dass hier niemand auch nur den Bruchteil eines Fehlers beim Hersteller sieht, der ein Produkt ausliefert, das "by default insecure" ist.

Es ist nunmal best practice, keine Standard Admin Credentials auszuliefern

sagt wer, du der keine ahnung hat?best practice ist zu wissen was man tut!

Es ist best best practice, ein Admin interface nicht ohne Hinweis an 0.0.0.0 zu binden

best practice ist es sowas nach dem setup zu kontrollieren zu ändern....Und, ich habe das zwar noch nie jemand sagen hören, aber ich bin auch sicher dass es nicht best practice ist, durch Umschreiben der Firewall dafür zu sorgen dass die Software auch wirklich von jedem Interface erreichbar ist.

ich bin mir sicher, du hast noch nie jemanden über IT reden hören.....Leicht zu bedienende Software kann bei der Installation übrigens einfach nach Zugangsdaten für den Admin-Account fragen. Sie kann auch fragen ob ich möchte dass die Software die Firewall so konfiguriert dass der Port von jedem Interface zugänglich ist. Das NICHT zu tun hat nichts mit einfach zu bedienender Software zu tun.

was studierst du, Informatik?.. Computer Bild?

Somit ist eine Inbetriebnahme eines gehosteten virtuellen Servers bei den üblichen Verdächtigen technisch völlig ausgeschlossen.

eigentlich sollte dir das sogar verboten sein, bist du die nötige sicherheit hast, und das fachwissen!Aber gut, ich sehe es ein. Ich bin Dumm und habe von IT und Sicherheit keine Ahnung.

selbsterkenntnis ist der beste weg zur besserungdu möchtest eigentlich nicht einsehen, das du dich einfach nicht auf diese aufgabe vorbereitet hast- du warst es ja, der die software installiert hat, nicht MS noch Paessler, noch dein Hoster... also ist es deine aufgabe, für die sicherheit zu sorgen, deine aufgabe vorher alles darüber zu lesen, und am besten vorher im heimnetz alles zu testen, und dich mit der funktionsweise vertraut zu machen!

unwissenheit schützt nicht vor fehlkonfiguration....

Frank

Moin,

Klar... Ich hab's ja ne? Hoste ich für jedes Software-Produkt das ich mir mal ansehen möchte einen eigenen Server. Kost ja nix... 10 Eur im Monat. Da kann man sich schonmal 10-20 Server leisten, so als Student oder Normalverdiener, was?

Für Software, die man sich mal ansehen will, hat man eine virtuelle Maschine bzw. ein kleines virtuelles Netz. Bei sicherheitskritischer Software hat dieses Netz keinen Zugang zum Internet. Erst wenn man sich die Software angesehen hat, installiert man sowas auf einem Livesystem.

Aha, woraus schließt du das?

Ich sehe da eine Software die mir anbietet per Remote Monitoring zu betreiben. Daraus zu schließen dass die Software das erzwingt, ist aber völlig daneben.

Ich sehe da ein Auto, das mir anbietet von Hamburg nach München zu fahren. Daraus zu schließen, dass das das Benutzen von Straßen erzwingt, ist aber völlig daneben. Merkst Du es endlich?

Keiner greift Dich persönlich an. Hier versuchen Dir nur gestandene Administratoren klar zu machen, dass Du mit Deiner Meinung vollkommen daneben liegst. Nochmal: Du betreibst einen Windows-Server ohne externe Firewall im Internet. Du greifst auf diesen Server per Remote Access zu und installierst Software. Da brauchst Du Dir über die Sicherheit der Monitoringsoftware keine Sorgen zu machen.

Das lasse ich mal so stehen. ;)

Also ich fand den Vergleich mit der Waschmaschine einfach nur witzig. Ein bisschen Spaß muss sein.

Liebe Grüße

Erik

Alternative: Wähle ein anderes Produkt Deiner Wahl. Du musst ja nicht PRTG nehmen. Wenn Du den Windows-Server für andere Dinge benötigst, dann hoste doch einen zusätzlichen Linux-Server für Nagios.

Klar... Ich hab's ja ne? Hoste ich für jedes Software-Produkt das ich mir mal ansehen möchte einen eigenen Server. Kost ja nix... 10 Eur im Monat. Da kann man sich schonmal 10-20 Server leisten, so als Student oder Normalverdiener, was?

Für Software, die man sich mal ansehen will, hat man eine virtuelle Maschine bzw. ein kleines virtuelles Netz. Bei sicherheitskritischer Software hat dieses Netz keinen Zugang zum Internet. Erst wenn man sich die Software angesehen hat, installiert man sowas auf einem Livesystem.

Nach kurzem Nachdenken sollte man doch darauf kommen, dass eine Netzwerk-Monitoring-Software Zugang zum Netzwerk braucht - also an einer Adresse lauscht und freie Ports benötigt. Das muss man dann halt nach der Installation überprüfen.

Aha, woraus schließt du das?

Ich sehe da eine Software die mir anbietet per Remote Monitoring zu betreiben. Daraus zu schließen dass die Software das erzwingt, ist aber völlig daneben.

Ich sehe da ein Auto, das mir anbietet von Hamburg nach München zu fahren. Daraus zu schließen, dass das das Benutzen von Straßen erzwingt, ist aber völlig daneben. Merkst Du es endlich?

Es ist ganz schön krass wie man hier persönlich angegriffen wird, nur weil man feststellt dass ein Software-Produkt unsicher ausgeliefert wird.

Keiner greift Dich persönlich an. Hier versuchen Dir nur gestandene Administratoren klar zu machen, dass Du mit Deiner Meinung vollkommen daneben liegst. Nochmal: Du betreibst einen Windows-Server ohne externe Firewall im Internet. Du greifst auf diesen Server per Remote Access zu und installierst Software. Da brauchst Du Dir über die Sicherheit der Monitoringsoftware keine Sorgen zu machen.

Aber gut, ich sehe es ein. Ich bin Dumm und habe von IT und Sicherheit keine Ahnung.

Das lasse ich mal so stehen. ;)

Klar dass ihr mit sowas zu bespaßen seid. Eine wahrlich sehr fachliche Diskussion hier.

Also ich fand den Vergleich mit der Waschmaschine einfach nur witzig. Ein bisschen Spaß muss sein.

Liebe Grüße

Erik

Mann, dein Geheule nervt. Wende Dich an den Hersteller der Software. Die haben auch ein gutes Forum.

Selbst meine kleine Tochter heult nicht so rum, wie Du es machst. Mann Mann Mann.

Was passiert erst, wenn Du einen Webserver installierst ? Das Gleiche Geheule, weil er auch auf Port 80 offen für alles ist ?

PS: Freitag ist rum

Selbst meine kleine Tochter heult nicht so rum, wie Du es machst. Mann Mann Mann.

Was passiert erst, wenn Du einen Webserver installierst ? Das Gleiche Geheule, weil er auch auf Port 80 offen für alles ist ?

PS: Freitag ist rum

Hallo,

@RoterFruchtZwerg

ich glaube Du hast es nicht verstanden, oder willst es nicht verstehen.

Es gibt etliche Softwareprodukte, welche mit Default Credentials (Admin Passwörter) installiert werden. Der Administrator hat diese dann sinngemäß anzupassen. Schau Dir die Mutlifunktionsgeräte an, welche über Webinterfaces konfiguriert werden. Diese haben Default Credentials, wie admin / admin, oder admin00 / admin 00, usw.

Nach der Installation, hat der Administrator diese Default Credentials anzupassen, oder er läßt es bleiben.

Das PRTG nun Firewallregeln anlegt, liegt im Sinn der Software. Da es ein Monitoring Tool ist. Da hast Du als Administrator Dich NACH der Installation zu kümmern. Und ich meine, bei HP OpenView ist es ähnlich.

Wenn Du das nicht willst, dann darfst Du die Software halt nicht installieren. Oder musst Dich vorher um die Informationen kümmern.

Gruss Penny

@RoterFruchtZwerg

ich glaube Du hast es nicht verstanden, oder willst es nicht verstehen.

Es gibt etliche Softwareprodukte, welche mit Default Credentials (Admin Passwörter) installiert werden. Der Administrator hat diese dann sinngemäß anzupassen. Schau Dir die Mutlifunktionsgeräte an, welche über Webinterfaces konfiguriert werden. Diese haben Default Credentials, wie admin / admin, oder admin00 / admin 00, usw.

Nach der Installation, hat der Administrator diese Default Credentials anzupassen, oder er läßt es bleiben.

Das PRTG nun Firewallregeln anlegt, liegt im Sinn der Software. Da es ein Monitoring Tool ist. Da hast Du als Administrator Dich NACH der Installation zu kümmern. Und ich meine, bei HP OpenView ist es ähnlich.

Wenn Du das nicht willst, dann darfst Du die Software halt nicht installieren. Oder musst Dich vorher um die Informationen kümmern.

Gruss Penny

Moin,

Dann darfst Du nie wieder einen Browser installieren oder eine Antivirensoftware oder ein Officepaket oder ... All diese Software schaltet sich ungefragt für den Internetzugriff in der Windows-Firewall frei. Die einzig sichere Software, die es gibt, ist die, die unausgepackt im Regal liegt. Dessen sollte man sich bewusst sein. Wie schon gesagt: Hier wären sehr viele arbeitslos, wenn das nicht so wäre.

Liebe Grüße

Erik

Zitat von @RoterFruchtZwerg:

Übrigens ist die Tatsache dass es ein Server ist für mich eigentlich irrelevant. Ich fände das Verhalten der Software genauso kontraproduktiv wenn ich es auf einem Desktop im Intranet ausprobieren würde, oder auf einem Rechner z.B. in einem Studentenwohnheim. Tolerierbar wäre das verhalten ausschließlich in einem LAN in dem nicht mehr als ein einziger Client existiert. Davon kann ein Softwarehersteller aber eigentlich nicht ausgehen.

Übrigens ist die Tatsache dass es ein Server ist für mich eigentlich irrelevant. Ich fände das Verhalten der Software genauso kontraproduktiv wenn ich es auf einem Desktop im Intranet ausprobieren würde, oder auf einem Rechner z.B. in einem Studentenwohnheim. Tolerierbar wäre das verhalten ausschließlich in einem LAN in dem nicht mehr als ein einziger Client existiert. Davon kann ein Softwarehersteller aber eigentlich nicht ausgehen.

Dann darfst Du nie wieder einen Browser installieren oder eine Antivirensoftware oder ein Officepaket oder ... All diese Software schaltet sich ungefragt für den Internetzugriff in der Windows-Firewall frei. Die einzig sichere Software, die es gibt, ist die, die unausgepackt im Regal liegt. Dessen sollte man sich bewusst sein. Wie schon gesagt: Hier wären sehr viele arbeitslos, wenn das nicht so wäre.

Liebe Grüße

Erik

Zitat von @RoterFruchtZwerg:

Danke. Völlig korrekt und das habe ich auch nie bestritten. Und genau danach habe ich gehandelt. Ich habe nur ergänzt dass ich es persönlich nicht so gut finde dass PRTG die Firewall-Regeln erzeugt und habe daher ergänzend gefragt, ob ich das schon hätte vorab unterbinden können.

Es gibt auch Software, die ohne Standard Zugangsdaten daher kommt. Die finde ich persönlich besser.

Konnte ja keiner ahnen dass man für diese Aussage hier so angegriffen wird.

Es gibt etliche Softwareprodukte, welche mit Default Credentials (Admin Passwörter) installiert werden. Der Administrator hat diese dann sinngemäß anzupassen. Schau Dir die Mutlifunktionsgeräte an, welche über Webinterfaces konfiguriert werden. Diese haben Default Credentials, wie admin / admin, oder admin00 / admin 00, usw.

Nach der Installation, hat der Administrator diese Default Credentials anzupassen, oder er läßt es bleiben.

Das PRTG nun Firewallregeln anlegt, liegt im Sinn der Software. Da es ein Monitoring Tool ist. Da hast Du als Administrator Dich NACH der Installation zu kümmern. Und ich meine, bei HP OpenView ist es ähnlich.

Wenn Du das nicht willst, dann darfst Du die Software halt nicht installieren. Oder musst Dich vorher um die Informationen kümmern.

Gruss Penny

Nach der Installation, hat der Administrator diese Default Credentials anzupassen, oder er läßt es bleiben.

Das PRTG nun Firewallregeln anlegt, liegt im Sinn der Software. Da es ein Monitoring Tool ist. Da hast Du als Administrator Dich NACH der Installation zu kümmern. Und ich meine, bei HP OpenView ist es ähnlich.

Wenn Du das nicht willst, dann darfst Du die Software halt nicht installieren. Oder musst Dich vorher um die Informationen kümmern.

Gruss Penny

Danke. Völlig korrekt und das habe ich auch nie bestritten. Und genau danach habe ich gehandelt. Ich habe nur ergänzt dass ich es persönlich nicht so gut finde dass PRTG die Firewall-Regeln erzeugt und habe daher ergänzend gefragt, ob ich das schon hätte vorab unterbinden können.

Es gibt auch Software, die ohne Standard Zugangsdaten daher kommt. Die finde ich persönlich besser.

Konnte ja keiner ahnen dass man für diese Aussage hier so angegriffen wird.

Dann hättest Du Deinen Beitrag / Frage anders formulieren können / sollen. Im ersten Moment habe ich Deine Frage / Beitrag auch nicht verstanden. Um es kurz zu sagen, Du wirst möglicherweise öfters Software sehen, welche Firewallregeln anlegt / ändert. Das wirst Du nicht verhindern können, es sei denn Du installierst die Software nicht.

Aus diesem Grunde sollte man nachfragen, welche Konfigurationsänderungen nimmt Software xy vor, die NICHT in der Dokumentation steht. Dazu können hier im Forum genug Mitgleider eine Antwort geben, sofern sie diese Software im Einsatz haben.

Ansonsten bleibt halt bei Installation, danach eine umfassende Kontrolle der Konfiguration. Dazu kannst Du beispielsweise auch RegShot nehmen, welches die Änderungen protokolliert.

Gruss Penny

Nein, das stimmt nicht so ganz. Es ist halt nur so, daß man schon gewisse Grundkenntnisse voraussetzt. Und da hapert es leider bei manchen Fragestellern. Wir geben schon Hilfestellungen. Manche Fragesteller erweisen sich aber als leseresistent bzw. beratungsresistent.

Und im nach hinein kann man seine Frage immer noch bearbeiten.

Gruss Penny

Und im nach hinein kann man seine Frage immer noch bearbeiten.

Gruss Penny

Moin,

Nee, Du hast keinerlei Ahnung. Ein kurzer Blick in die Regeln zu den eingehenden Verbindungen verrät mir, dass da FF, Edge, IExplorer, Outlook, OneNote und noch allerlei mehr drin steht. Und zwar alle Ports sind für eingehende Pakete frei gegeben. Müssen sie ja auch, denn sonst würde zwar das Paket, das sie als Anforderung abschicken, beim Server ankommen, aber die eingehende Antwort würde blockiert werden.

Du verwechselst hier was ganz Entscheidendes. Diese Programme lauschen nicht auf einem Port. Offene Ports für eingehende Pakete brauchen sie aber sehr wohl.

Und dann noch die Ports für die Datei- und Druckerfreigabe. Die sind auch, ohne dass Windows Dich vorher gefragt hat, offen. Und da lauscht die Software, sofern Du das nicht abgeschaltet hast.

So kann ich noch eine ganze Weile weiter machen.

Liebe Grüße

Erik

Zitat von @RoterFruchtZwerg:

Eingehende Verbindungen brauchen diese drei Produkte überhaupt nicht und sie müssen daher auch keine Ports dafür frei schalten.

Du bist leider am Thema vorbei.

Eingehende Verbindungen brauchen diese drei Produkte überhaupt nicht und sie müssen daher auch keine Ports dafür frei schalten.

Du bist leider am Thema vorbei.

Nee, Du hast keinerlei Ahnung. Ein kurzer Blick in die Regeln zu den eingehenden Verbindungen verrät mir, dass da FF, Edge, IExplorer, Outlook, OneNote und noch allerlei mehr drin steht. Und zwar alle Ports sind für eingehende Pakete frei gegeben. Müssen sie ja auch, denn sonst würde zwar das Paket, das sie als Anforderung abschicken, beim Server ankommen, aber die eingehende Antwort würde blockiert werden.

Du verwechselst hier was ganz Entscheidendes. Diese Programme lauschen nicht auf einem Port. Offene Ports für eingehende Pakete brauchen sie aber sehr wohl.

Und dann noch die Ports für die Datei- und Druckerfreigabe. Die sind auch, ohne dass Windows Dich vorher gefragt hat, offen. Und da lauscht die Software, sofern Du das nicht abgeschaltet hast.

So kann ich noch eine ganze Weile weiter machen.

Liebe Grüße

Erik

Zitat von @erikro:

Moin,

Nee, Du hast keinerlei Ahnung. Ein kurzer Blick in die Regeln zu den eingehenden Verbindungen verrät mir, dass da FF, Edge, IExplorer, Outlook, OneNote und noch allerlei mehr drin steht. Und zwar alle Ports sind für eingehende Pakete frei gegeben. Müssen sie ja auch, denn sonst würde zwar das Paket, das sie als Anforderung abschicken, beim Server ankommen, aber die eingehende Antwort würde blockiert werden.

Du verwechselst hier was ganz Entscheidendes. Diese Programme lauschen nicht auf einem Port. Offene Ports für eingehende Pakete brauchen sie aber sehr wohl.

Und dann noch die Ports für die Datei- und Druckerfreigabe. Die sind auch, ohne dass Windows Dich vorher gefragt hat, offen. Und da lauscht die Software, sofern Du das nicht abgeschaltet hast.

So kann ich noch eine ganze Weile weiter machen.

Liebe Grüße

Erik

Moin,

Zitat von @RoterFruchtZwerg:

Eingehende Verbindungen brauchen diese drei Produkte überhaupt nicht und sie müssen daher auch keine Ports dafür frei schalten.

Du bist leider am Thema vorbei.

Eingehende Verbindungen brauchen diese drei Produkte überhaupt nicht und sie müssen daher auch keine Ports dafür frei schalten.

Du bist leider am Thema vorbei.

Nee, Du hast keinerlei Ahnung. Ein kurzer Blick in die Regeln zu den eingehenden Verbindungen verrät mir, dass da FF, Edge, IExplorer, Outlook, OneNote und noch allerlei mehr drin steht. Und zwar alle Ports sind für eingehende Pakete frei gegeben. Müssen sie ja auch, denn sonst würde zwar das Paket, das sie als Anforderung abschicken, beim Server ankommen, aber die eingehende Antwort würde blockiert werden.

Du verwechselst hier was ganz Entscheidendes. Diese Programme lauschen nicht auf einem Port. Offene Ports für eingehende Pakete brauchen sie aber sehr wohl.

Und dann noch die Ports für die Datei- und Druckerfreigabe. Die sind auch, ohne dass Windows Dich vorher gefragt hat, offen. Und da lauscht die Software, sofern Du das nicht abgeschaltet hast.

So kann ich noch eine ganze Weile weiter machen.

Liebe Grüße

Erik

Hör auf, sonst fragt er noch, warum sein Ger#t auf nen ARP-Request ungefragt antwortet, obwohl die Firewall das verbietet

Zitat von @RoterFruchtZwerg:

Ein Gerät das ungefragt auf ein ARP Request antwortet ist offensichtlich fehlerhaft.

Ein Gerät das ungefragt auf ein ARP Request antwortet ist offensichtlich fehlerhaft.

Sorry, fang bitte nochmal ganz unten an. Am besten bei 1 und 0.

JEGLICHES Gerät mit einer IP-Verbindung wird IMMER auf einen ARP-Request antworten. Ausser Du ziehst das Kabel.

Egal welche Firewall da oben drauf installiert ist. Das passiert in den untersten ISO-Schichten.

Moin,

ehrlich jetzt, hör auf! Du blamierst Dich mit jedem Deiner Posts auf's Neue.

Das Verfahren, das Du meinst nennt sich Stateful Packet Inspection. Dabei wird in einer dynamischen FW, wie sie z. B. gerne in NAT-Routern implementiert ist, der Port, auf dem der NAT-Router die Antwort erwartet, freigeschaltet, so lange die Verbindung besteht. Danach wird er wieder geschlossen. Kann die Windows-FW das? Nein. Kann sie nicht. Die Windows-FW ist eine statische FW. Sind hier die eingehenden Ports nicht geöffnet, dann wird das Paket nicht durchgelassen. Wenn es also bei eingeschalteter FW keine Regel gibt, die Firefox eingehende Verbindungen erlaubt, dann ist es Essig mit Surfen.

Nein, Windows fragt Dich bei jeder neuen Netzwerkverbindung, ob es sich um ein öffentliches, ein Heim- oder ein Arbeitsplatznetzwerk handelt. Wählst Du "öffentlich", dann geht kaum was. In unserer Firma kommst Du dann noch nicht einmal mehr auf den WLAN-AP, wenn Du Dich das nächste Mal verbinden willst. Wählst Du Heim- oder Arbeitsplatznetzwerk, sind die Ports offen. Die Regeln in der FW sind aber im Standard immer vorhanden.

Liebe Grüße

Erik

ehrlich jetzt, hör auf! Du blamierst Dich mit jedem Deiner Posts auf's Neue.

Zitat von @RoterFruchtZwerg:

Antworten auf ausgehende Verbindungen lässt die Firewall selbstverständlich durch, ohne dass dafür eine Regel existieren muss. Ausser du hast den Standard für ausgehende Verbindungen in deinem Firewall-Profil auf "Blockieren" gestellt. Dann bräuchtest du auch eine Regel um ausgehende Verbindungen aufzubauen.

Antworten auf ausgehende Verbindungen lässt die Firewall selbstverständlich durch, ohne dass dafür eine Regel existieren muss. Ausser du hast den Standard für ausgehende Verbindungen in deinem Firewall-Profil auf "Blockieren" gestellt. Dann bräuchtest du auch eine Regel um ausgehende Verbindungen aufzubauen.

Das Verfahren, das Du meinst nennt sich Stateful Packet Inspection. Dabei wird in einer dynamischen FW, wie sie z. B. gerne in NAT-Routern implementiert ist, der Port, auf dem der NAT-Router die Antwort erwartet, freigeschaltet, so lange die Verbindung besteht. Danach wird er wieder geschlossen. Kann die Windows-FW das? Nein. Kann sie nicht. Die Windows-FW ist eine statische FW. Sind hier die eingehenden Ports nicht geöffnet, dann wird das Paket nicht durchgelassen. Wenn es also bei eingeschalteter FW keine Regel gibt, die Firefox eingehende Verbindungen erlaubt, dann ist es Essig mit Surfen.

Windows frägt dich sinngemäß ob man möchte dass der Rechner im Netz für andere sichtbar ist. Wählt man da nein, ist die Dateifreigabe im Netz normal nicht aktiv.

Nein, Windows fragt Dich bei jeder neuen Netzwerkverbindung, ob es sich um ein öffentliches, ein Heim- oder ein Arbeitsplatznetzwerk handelt. Wählst Du "öffentlich", dann geht kaum was. In unserer Firma kommst Du dann noch nicht einmal mehr auf den WLAN-AP, wenn Du Dich das nächste Mal verbinden willst. Wählst Du Heim- oder Arbeitsplatznetzwerk, sind die Ports offen. Die Regeln in der FW sind aber im Standard immer vorhanden.

Liebe Grüße

Erik

Moin,

Achja, das gesunde Halbwissen. NAT und SPI sind zwei vollkommen verschiedene Dinge, die nichts miteinander zu tun haben. NAT/PAT ist eine Routingtechnik. SPI ist eine Firewalltechnik. SPI ist keineswegs in allen NAT/PAT-Routern implementiert. Und ebensowenig benötigt man für SPI einen NAT/PAT-Router.

Zum Nachlesen:

de.wikipedia.org/wiki/Netzwerkadress%C3%BCbersetzung

de.wikipedia.org/wiki/Stateful_Packet_Inspection

So, nun muss ich arbeiten.

Liebe Grüße

Erik

Zitat von @RoterFruchtZwerg:

Und bei NAT nennt man das übrigens nicht Stateful-Packet-Injection und es wird auch nicht nur "gerne" implementiert sondern immer.

Port-basiertes NAT, das in allen Heimroutern zum Einsatz kommt, macht genau das. Es merkt sich zu ausgehenden Paketen von welcher internen IP+Port das Paket kam und über welchen Port es es ins Internet geschickt hat, damit es anhand des Ports bei einer Antwort aus dem Internet diese wieder an die richtige IP+Port weiterleiten kann.

Und bei NAT nennt man das übrigens nicht Stateful-Packet-Injection und es wird auch nicht nur "gerne" implementiert sondern immer.

Port-basiertes NAT, das in allen Heimroutern zum Einsatz kommt, macht genau das. Es merkt sich zu ausgehenden Paketen von welcher internen IP+Port das Paket kam und über welchen Port es es ins Internet geschickt hat, damit es anhand des Ports bei einer Antwort aus dem Internet diese wieder an die richtige IP+Port weiterleiten kann.

Achja, das gesunde Halbwissen. NAT und SPI sind zwei vollkommen verschiedene Dinge, die nichts miteinander zu tun haben. NAT/PAT ist eine Routingtechnik. SPI ist eine Firewalltechnik. SPI ist keineswegs in allen NAT/PAT-Routern implementiert. Und ebensowenig benötigt man für SPI einen NAT/PAT-Router.

Zum Nachlesen:

de.wikipedia.org/wiki/Netzwerkadress%C3%BCbersetzung

de.wikipedia.org/wiki/Stateful_Packet_Inspection

So, nun muss ich arbeiten.

Liebe Grüße

Erik

Moin,

Und das ist wieder einmal schlicht und ergreifend falsch. Siehe altlasten.lutz.donnerhacke.de/mitarb/lutz/usenet/Firewall.html#N ...

Und tschüss

Zitat von @RoterFruchtZwerg:

Das NAT eines handelsüblichen Consumer-Routers erfüllt bereits per Definition die Eigenschaften einer hinreichend guten Firewall. Alle Pakete die rein kommen, für die kein Eintrag in der NAT Tabelle existiert, verwirft er nämlich zwangsweise, weil er schlichtweg nicht weiss an welches interne Gerät er sie zustellen sollte.

Das NAT eines handelsüblichen Consumer-Routers erfüllt bereits per Definition die Eigenschaften einer hinreichend guten Firewall. Alle Pakete die rein kommen, für die kein Eintrag in der NAT Tabelle existiert, verwirft er nämlich zwangsweise, weil er schlichtweg nicht weiss an welches interne Gerät er sie zustellen sollte.

Und das ist wieder einmal schlicht und ergreifend falsch. Siehe altlasten.lutz.donnerhacke.de/mitarb/lutz/usenet/Firewall.html#N ...

Und tschüss