Windows Server 2003 - DNS, Routing und VLANs

Hallo zusammen.

Ich hoffe ich bin hier im richtigen Forum, denn meine Frage betrifft sowohl die Netzwerkstruktur als auch die Serverkonfiguration.

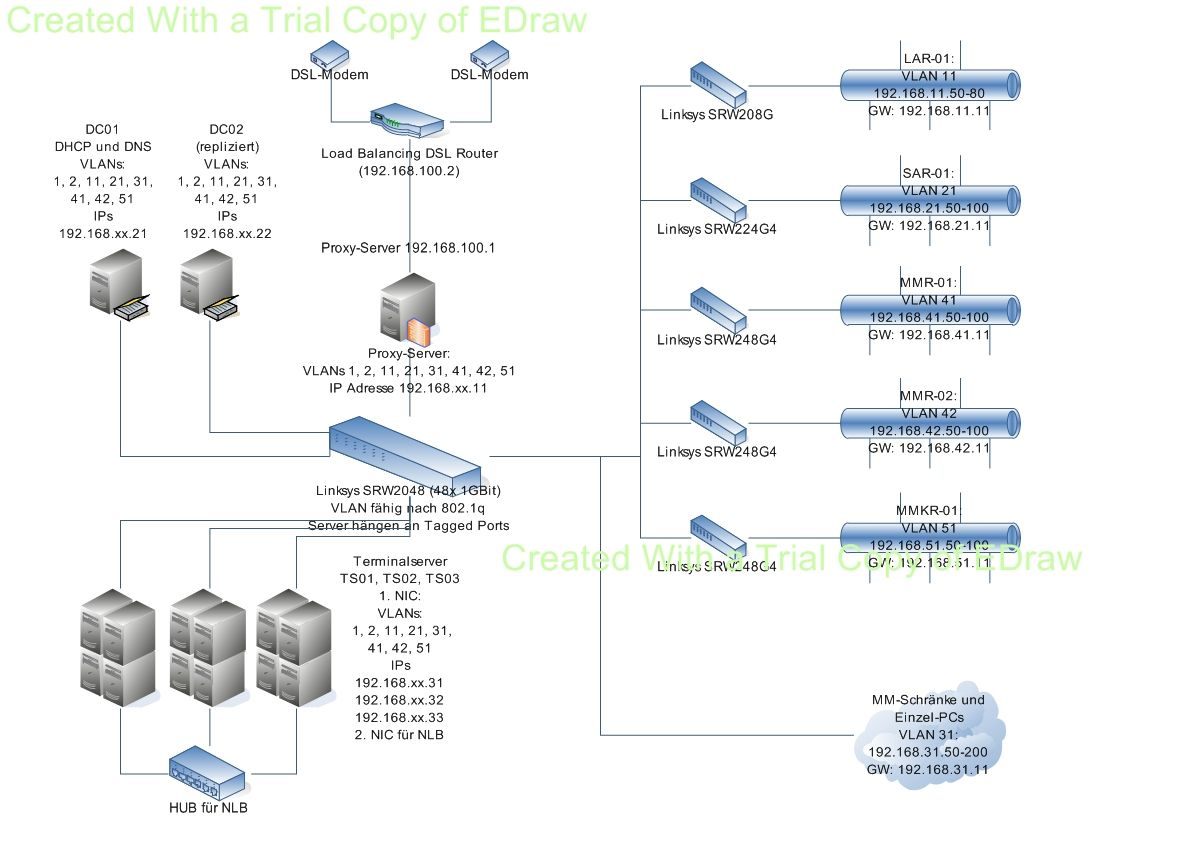

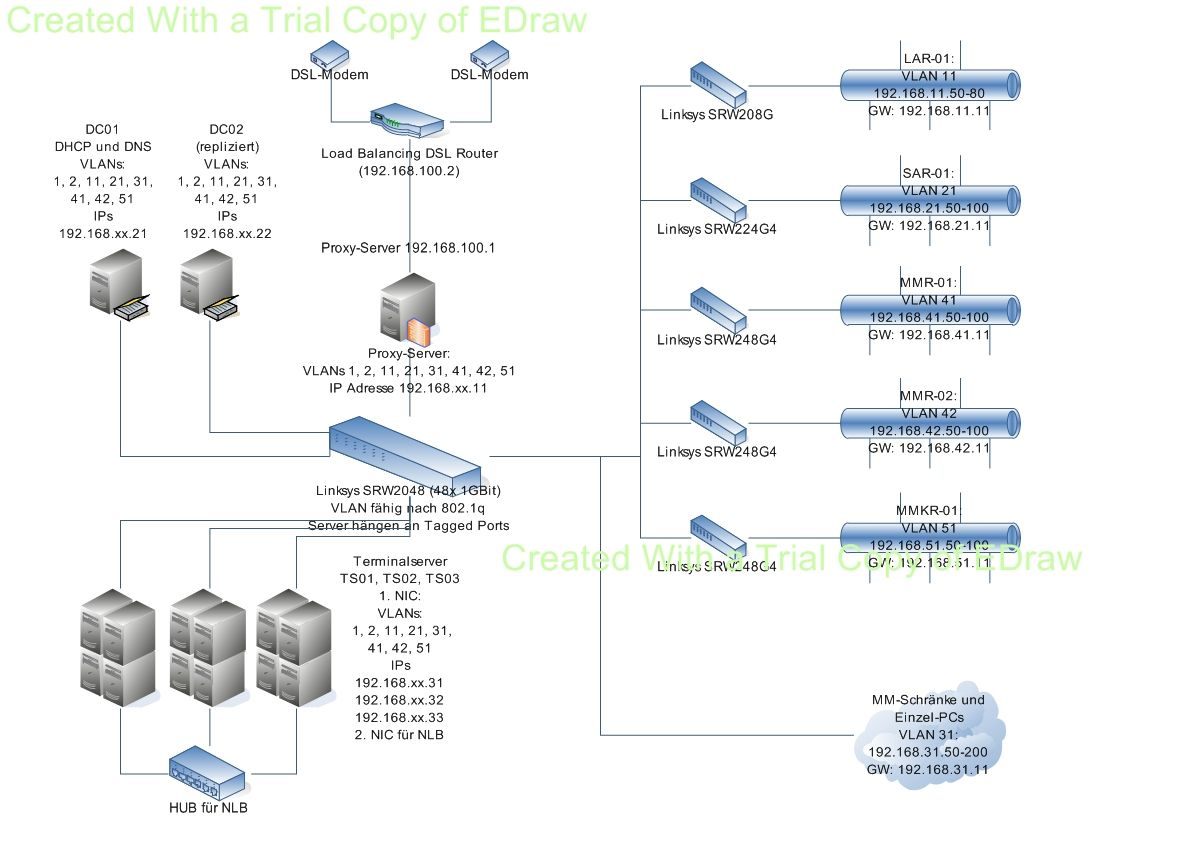

In unserem Schulungsnetz gibt es derzeit 3 Computerräume mit etwa 30 Rechnern zwei zwei kleinere Arbeitsräume. Da die Anzahl der Computer in nächster Zeit erhöht werden soll (ca. 60 PCs) und um die Räume von einander zu tretten sollen VLANs eingerichte werden. Alle Räume sollen auf das Internet zugreifen können. Um den Internetzugang zu entlasten und um ungewünschte Seiten herausfiltern zu können soll ein Proxy-Server in das Netz gestellt werden, über den dann der Zugriff aus INternet erfolgt. Das folgende BIld zeigt die angedachte Netzwerkstruktur:

Alle Sitches unterstützen VLANs nach 802.1Q (also Port-Based und Tagged VLANs), sind aber KEINE Layer 3 Switches, sprich sie können nicht routen (was aber auch nicht schlimm sein sollte, da zwischen den VLANs kein Austausch stattfinden soll). Die NICs in den Servern sind ebenfalls 802.1Q kompatibel.

Die Idee ist nun folgende: Jedes VLAN erhält einen eigenen IP Adressebereich der Form 192.168.xx.0, wobei XX die ID des VLANs ist. D. h. auf den Servern existert für jedes VLAN "virtuelle" NIC mit der entsprechenden statischen IP. Auf dem DC wird am DHCP-Server für jedes VLAN ein entsprechender Adressbereich eingerichtet. Dieser übergibt an die Clients auch die DNS-Server Adresse und eine Standard-Gateway. Als DNS Server wird der DC, als Gateway der Proxy-Server angegeben. Der DNS Server muss daher natürlich an alle NIC gebunden sein.

Nach der Befragung einiger "Fachleute" habe ich nun verschiedene Meinungen von "das ist OK so" bis hin zu "das geht gar nicht". Als ein Argument kam, dass es Probleme bei der Namesauflöung geben kann, wenn per DNS eine Anfrage kommt und der DNS Server eine Adresse zurücksendet, die nicht im IP-Bereich des Clients liegt. Den der DCist ja unter mehreren Adressen im DNS verfügbar (multihomed DC).

Frage 1: Dazu gibt es aber doch eine Option im DNS Server, die festlegt, dass die Adressen nur aus dem Bereich der Anfrage zurückgegeben werden, oder? Oder kann man das nicht Steuern?

Ein andere Punkt betrifft das Routing. Einige sagen der DC müsste routen. Ich meine, der DC muss nicht routen, den schließlich sollen die VLANs untereinander nicht kommunizieren.

Frage 2: Muss der DC als Router fungieren?

Frage 3: Inwieweit muss der Proxy-Server routen und wie sollte er dies falls nötig am Besten machen?

Ich hoffe natürlich, dass ihr mir noch ein wenig Feedback geben könnt, damit sich eine Meinung herausstellt.

Danke schon mal im Voraus an alle, die eine Antwort geben.

Ich hoffe ich bin hier im richtigen Forum, denn meine Frage betrifft sowohl die Netzwerkstruktur als auch die Serverkonfiguration.

In unserem Schulungsnetz gibt es derzeit 3 Computerräume mit etwa 30 Rechnern zwei zwei kleinere Arbeitsräume. Da die Anzahl der Computer in nächster Zeit erhöht werden soll (ca. 60 PCs) und um die Räume von einander zu tretten sollen VLANs eingerichte werden. Alle Räume sollen auf das Internet zugreifen können. Um den Internetzugang zu entlasten und um ungewünschte Seiten herausfiltern zu können soll ein Proxy-Server in das Netz gestellt werden, über den dann der Zugriff aus INternet erfolgt. Das folgende BIld zeigt die angedachte Netzwerkstruktur:

Alle Sitches unterstützen VLANs nach 802.1Q (also Port-Based und Tagged VLANs), sind aber KEINE Layer 3 Switches, sprich sie können nicht routen (was aber auch nicht schlimm sein sollte, da zwischen den VLANs kein Austausch stattfinden soll). Die NICs in den Servern sind ebenfalls 802.1Q kompatibel.

Die Idee ist nun folgende: Jedes VLAN erhält einen eigenen IP Adressebereich der Form 192.168.xx.0, wobei XX die ID des VLANs ist. D. h. auf den Servern existert für jedes VLAN "virtuelle" NIC mit der entsprechenden statischen IP. Auf dem DC wird am DHCP-Server für jedes VLAN ein entsprechender Adressbereich eingerichtet. Dieser übergibt an die Clients auch die DNS-Server Adresse und eine Standard-Gateway. Als DNS Server wird der DC, als Gateway der Proxy-Server angegeben. Der DNS Server muss daher natürlich an alle NIC gebunden sein.

Nach der Befragung einiger "Fachleute" habe ich nun verschiedene Meinungen von "das ist OK so" bis hin zu "das geht gar nicht". Als ein Argument kam, dass es Probleme bei der Namesauflöung geben kann, wenn per DNS eine Anfrage kommt und der DNS Server eine Adresse zurücksendet, die nicht im IP-Bereich des Clients liegt. Den der DCist ja unter mehreren Adressen im DNS verfügbar (multihomed DC).

Frage 1: Dazu gibt es aber doch eine Option im DNS Server, die festlegt, dass die Adressen nur aus dem Bereich der Anfrage zurückgegeben werden, oder? Oder kann man das nicht Steuern?

Ein andere Punkt betrifft das Routing. Einige sagen der DC müsste routen. Ich meine, der DC muss nicht routen, den schließlich sollen die VLANs untereinander nicht kommunizieren.

Frage 2: Muss der DC als Router fungieren?

Frage 3: Inwieweit muss der Proxy-Server routen und wie sollte er dies falls nötig am Besten machen?

Ich hoffe natürlich, dass ihr mir noch ein wenig Feedback geben könnt, damit sich eine Meinung herausstellt.

Danke schon mal im Voraus an alle, die eine Antwort geben.

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 70706

Url: https://administrator.de/forum/windows-server-2003-dns-routing-und-vlans-70706.html

Ausgedruckt am: 14.07.2025 um 02:07 Uhr

11 Kommentare

Neuester Kommentar

Generell ist das Design so nicht falsch und auch machbar bzw. auch Standard in segmentierten Netzen.

Das du allerdings keinen zentralen L3 Switch einsetzt macht dir das Design komplizierter. Besser wäre es in jedem Falle der zentrale Switch SRW2048 wäre Layer 3 fähig. Damit ist eine feinere vor allem aber zentrale Steuerung der L3 Kommunikation besser möglich.

Die Gefahr bei Servern besteht dann doch immer das einer mal Routing aktiviert auf der Maschine und dann hast du doch ein Kommunikation. Beim Switch ist das nicht so ohne weiteres möglich.

Klar kann man man dann die Serverkarten auch mit einem .1q Trunk in alle oder einige VLANs virtuell hängen wie es z.B. dies Tutorial beschreibt:

Besse rist es aber in einem Design wie dem deinigen die Server in ein separates Server VLAN zu legen und dort über den L3 Switch mit Access Control Listen zentral den Zugang zu regeln.

Das gleiche gilt für deinen Internetzugang. Alle VLAN müssen zwangsweise L3 technisch zusammenkommen um den gemeinsamen Internetzugang zu sharen. Dort muss also zwangsläufig ein Router zum Einsatz kommen.

Besser auch hier am zentralen L3 Switch ein Internet VLAN einzurichten, dort Proxy und Internetzugang zu plazieren und auch hier zentral mit ACLs den Zugang steuern. Die Feinsteuerung übernimmt dann der Proxy.

Das bei kompletter Trennung der VLANs der DNS Server auch nur IPs aus diesem Segment zurückgibt ist ja Sache der Einrichtung des DNS Servers im jeweiligen VLAN, hat aber mit dem Netzdesign als solches gar nichts zu tun.

Fazit: Design ist gut und machbar... Besser wäre in jedem Falle ein L3 fähiger Switch im Zentrum. Der Preisunterschied ist minimal und sollte im Hinblick auf ein so optimales Design eigentlich keine Rolle spielen !

Besser aufgehoben wäre der Thread auch im Bereich Netzwerk... als unter Windows

Das du allerdings keinen zentralen L3 Switch einsetzt macht dir das Design komplizierter. Besser wäre es in jedem Falle der zentrale Switch SRW2048 wäre Layer 3 fähig. Damit ist eine feinere vor allem aber zentrale Steuerung der L3 Kommunikation besser möglich.

Die Gefahr bei Servern besteht dann doch immer das einer mal Routing aktiviert auf der Maschine und dann hast du doch ein Kommunikation. Beim Switch ist das nicht so ohne weiteres möglich.

Klar kann man man dann die Serverkarten auch mit einem .1q Trunk in alle oder einige VLANs virtuell hängen wie es z.B. dies Tutorial beschreibt:

Besse rist es aber in einem Design wie dem deinigen die Server in ein separates Server VLAN zu legen und dort über den L3 Switch mit Access Control Listen zentral den Zugang zu regeln.

Das gleiche gilt für deinen Internetzugang. Alle VLAN müssen zwangsweise L3 technisch zusammenkommen um den gemeinsamen Internetzugang zu sharen. Dort muss also zwangsläufig ein Router zum Einsatz kommen.

Besser auch hier am zentralen L3 Switch ein Internet VLAN einzurichten, dort Proxy und Internetzugang zu plazieren und auch hier zentral mit ACLs den Zugang steuern. Die Feinsteuerung übernimmt dann der Proxy.

Das bei kompletter Trennung der VLANs der DNS Server auch nur IPs aus diesem Segment zurückgibt ist ja Sache der Einrichtung des DNS Servers im jeweiligen VLAN, hat aber mit dem Netzdesign als solches gar nichts zu tun.

Fazit: Design ist gut und machbar... Besser wäre in jedem Falle ein L3 fähiger Switch im Zentrum. Der Preisunterschied ist minimal und sollte im Hinblick auf ein so optimales Design eigentlich keine Rolle spielen !

Besser aufgehoben wäre der Thread auch im Bereich Netzwerk... als unter Windows

Um zwischen den VLANs zu routen haben die L3 Switches die Option, das du pro VLAN denen eine IP Adresse vergibst. Diese IP Adresse ist dann immer das default Gateway im VLAN und so routet der Switch dazwischen. Das ist sehr einfach in der Konfig.

DHCP ist auch kein Problem. Generell hast du Recht, denn DHCP ist UDP Broadcast, was normalerweise ohne Hilfe nicht in andere Segmente geforwardet wird. Jeden L3 Switch kann man aber helfen und ihn als "DHCP Forwarder bzw. DHCP Relay Agent" konfigurieren. Er nimmt dann diese DHCP Broadcasts und forwardet sie an einen dedizierten Server, z.B. im Server VLAN, der den DHCP Dienst im Netz Hostet.

Hier hast du jetzt deine ganzen Segmente eingerichtet und der DHCP Server kann mit dem richtigen DHCP Offer antworten auf diese Requests. So bleibt DHCP in einem VLAN segmentierten Netzwerk problemlos konsistent.

Was die Preise anbetrifft gibt es auch erheblich günstigere Angebote. Die allbekannten Consumer Hersteller wie HP, NetGear, ASUS, Linksys, Longshine und wie sie alle heissen haben auch Angebote die weit unter dem von dir genannten liegen !

DHCP ist auch kein Problem. Generell hast du Recht, denn DHCP ist UDP Broadcast, was normalerweise ohne Hilfe nicht in andere Segmente geforwardet wird. Jeden L3 Switch kann man aber helfen und ihn als "DHCP Forwarder bzw. DHCP Relay Agent" konfigurieren. Er nimmt dann diese DHCP Broadcasts und forwardet sie an einen dedizierten Server, z.B. im Server VLAN, der den DHCP Dienst im Netz Hostet.

Hier hast du jetzt deine ganzen Segmente eingerichtet und der DHCP Server kann mit dem richtigen DHCP Offer antworten auf diese Requests. So bleibt DHCP in einem VLAN segmentierten Netzwerk problemlos konsistent.

Was die Preise anbetrifft gibt es auch erheblich günstigere Angebote. Die allbekannten Consumer Hersteller wie HP, NetGear, ASUS, Linksys, Longshine und wie sie alle heissen haben auch Angebote die weit unter dem von dir genannten liegen !

Rubrik Auf dem Switch:

Konfig Beispiel ist soweit richtig was du gepostet hast !

Antwort Frage1:

Nein ein Routing brauchst du generell nicht zu aktivieren. Wozu denn auch ??? Dein L3 Switch kennja über die konfigurierten IP Adressen pro VLAN alle IP Netze und kann also so problemlos alle Packete von VLAN zu VLAN routen. Irgendwelche Routing Einträge sind nicht erforderlich. Einzig und allein ein default Gateway musst du angeben auf den Endgeräten und wahrscheinlich auch noch nichtmal das, da sie das vom DHCP Server bekommen

Antwort Frage2:

Der Switch bekommt eine default route ala ip route 0.0.0.0 0.0.0.0 <ip_adresse_internetrouter> damit werden dann alle Packte an den (DSL) Internetrouter geforwardet.

Proxy Server werden niemals auf Routern konfiguriert sondern immer in der Applikation (Firefox / IE) selber), haben also mit der Wegefindung von Packeten im Netzwerk nichts zu tun. DNS Adressen kommen ja auch vom DHCP Server oder statisch..

Rubrik: Der DC in VLAN 02 mit DHCP und DNS:

"Im DHCP Dienst richte ich eine Bereich 192.168.21.50-100 ein..." Mmmhhh das ist ja unvollständig und reicht bei dir nicht. Gemäss deinem eigenen Beispiel von oben musst du hier mindestens ja auch die 192.168.2.50-100 und 192.168.5.50-100 einrichten oder willst du in den Segmenten .5.0/24 und .2.0/24 deine IP Adressen nicht per DHCP verteilen ???

Antwort Frage3:

Ja, das reicht. Er könnte auch tagged arbeiten aber das muss nicht sein !

Antwort Frage4:

Für jedes VLAN Segment ist der DNS Eintrag natürlich dein DNS Server 192.168.2.11 und das Standardgateway ist IMMER die lokale LAN IP des Layer 3 Switches (.x.1) in dem jeweiligen VLAN in dem der Client sich befindet !!!

Deine Proxy Adresse machst du ja über die Browser Applikation bekannt. Wichtig ist nur das diese gefunden wird, was aber kein Problem ist, da der L3 Switch das natürlich weiss, denn alle Netze sind ja an ihm dran so das er problemlos routen kann !!!

Antwort Frage5:

Wie gesagt der lokale DNS Server ist natürlich dein DNS Server mit der IP 192.168.2.11 der für alle Internet Adressen bzw. Adressen die NICHT in deinem lokalen Netzwerk liegen eine Weiterleitung auf die Router IP hat (der meistens Proxy DNS fürs Internet ist) oder eben gibst du hier den Root DNS Server (IP) deines Internetproviders an. Dein interner DNS Server wird dann alle Adressen die er lokal nicht auflösen kann an diesen weiterreichen.

Antwort Frage6:

Der Client in VLAN-21 bekommt folgende Einstellungen vom DNS Server:

IP: 192.168.21.50

Maske: 255.255.255.0

Gateway: 192.168.21.1

DNS: 192.168.2.11

Dein L3 Switch muss lediglich zwingend eine DHCP Relay Funktion haben, da du mit einem zentralen DHCP Server arbeitest. Da das aber eine Standardanwendung in heutigen L3 Switches ist haben das so gut wie alle Hersteller (auch die Billigheimer) implementiert ! Bevor du kaufst solltest du das aber sicher prüfen, denn das ist ein Schlüsselfeature für dich bzw. dein Netz !

Warum nimmst du denn immer gleich 48 Port Switches ?? Nimm doch einen 24 Porter, so viel Ports hast du ja gar nicht. Bei deiner Skizze von oben kommt man auf maximal 12 Ports im L3 Core. Die sind meist erheblich preiswerter.

Der Linksys kann wenigstens alles (DHCP Relay ist wie du selber im Reference Handbuch vom Web , Seite 124 nachlesen kannst supportet) Beim HP ebenfalls !

Es gibt auch nocht NetGear, D-Link, ASUS etc.

(Wenn ich genervt wäre, wäre ich kein Mitglied dieses Forums !!)

Konfig Beispiel ist soweit richtig was du gepostet hast !

Antwort Frage1:

Nein ein Routing brauchst du generell nicht zu aktivieren. Wozu denn auch ??? Dein L3 Switch kennja über die konfigurierten IP Adressen pro VLAN alle IP Netze und kann also so problemlos alle Packete von VLAN zu VLAN routen. Irgendwelche Routing Einträge sind nicht erforderlich. Einzig und allein ein default Gateway musst du angeben auf den Endgeräten und wahrscheinlich auch noch nichtmal das, da sie das vom DHCP Server bekommen

Antwort Frage2:

Der Switch bekommt eine default route ala ip route 0.0.0.0 0.0.0.0 <ip_adresse_internetrouter> damit werden dann alle Packte an den (DSL) Internetrouter geforwardet.

Proxy Server werden niemals auf Routern konfiguriert sondern immer in der Applikation (Firefox / IE) selber), haben also mit der Wegefindung von Packeten im Netzwerk nichts zu tun. DNS Adressen kommen ja auch vom DHCP Server oder statisch..

Rubrik: Der DC in VLAN 02 mit DHCP und DNS:

"Im DHCP Dienst richte ich eine Bereich 192.168.21.50-100 ein..." Mmmhhh das ist ja unvollständig und reicht bei dir nicht. Gemäss deinem eigenen Beispiel von oben musst du hier mindestens ja auch die 192.168.2.50-100 und 192.168.5.50-100 einrichten oder willst du in den Segmenten .5.0/24 und .2.0/24 deine IP Adressen nicht per DHCP verteilen ???

Antwort Frage3:

Ja, das reicht. Er könnte auch tagged arbeiten aber das muss nicht sein !

Antwort Frage4:

Für jedes VLAN Segment ist der DNS Eintrag natürlich dein DNS Server 192.168.2.11 und das Standardgateway ist IMMER die lokale LAN IP des Layer 3 Switches (.x.1) in dem jeweiligen VLAN in dem der Client sich befindet !!!

Deine Proxy Adresse machst du ja über die Browser Applikation bekannt. Wichtig ist nur das diese gefunden wird, was aber kein Problem ist, da der L3 Switch das natürlich weiss, denn alle Netze sind ja an ihm dran so das er problemlos routen kann !!!

Antwort Frage5:

Wie gesagt der lokale DNS Server ist natürlich dein DNS Server mit der IP 192.168.2.11 der für alle Internet Adressen bzw. Adressen die NICHT in deinem lokalen Netzwerk liegen eine Weiterleitung auf die Router IP hat (der meistens Proxy DNS fürs Internet ist) oder eben gibst du hier den Root DNS Server (IP) deines Internetproviders an. Dein interner DNS Server wird dann alle Adressen die er lokal nicht auflösen kann an diesen weiterreichen.

Antwort Frage6:

Der Client in VLAN-21 bekommt folgende Einstellungen vom DNS Server:

IP: 192.168.21.50

Maske: 255.255.255.0

Gateway: 192.168.21.1

DNS: 192.168.2.11

Dein L3 Switch muss lediglich zwingend eine DHCP Relay Funktion haben, da du mit einem zentralen DHCP Server arbeitest. Da das aber eine Standardanwendung in heutigen L3 Switches ist haben das so gut wie alle Hersteller (auch die Billigheimer) implementiert ! Bevor du kaufst solltest du das aber sicher prüfen, denn das ist ein Schlüsselfeature für dich bzw. dein Netz !

Warum nimmst du denn immer gleich 48 Port Switches ?? Nimm doch einen 24 Porter, so viel Ports hast du ja gar nicht. Bei deiner Skizze von oben kommt man auf maximal 12 Ports im L3 Core. Die sind meist erheblich preiswerter.

Der Linksys kann wenigstens alles (DHCP Relay ist wie du selber im Reference Handbuch vom Web , Seite 124 nachlesen kannst supportet) Beim HP ebenfalls !

Es gibt auch nocht NetGear, D-Link, ASUS etc.

(Wenn ich genervt wäre, wäre ich kein Mitglied dieses Forums !!)

Ich bin immer davon ausgegangen, dass die L3-Switch jede Kommunikation zwischen den VLANs unterbindet....

Eine falsche Annahme, denn genau das Gegenteil ist der Fall, jedenfalls was Layer 3 (routing) fähige Switches anbetrifft !

Obwohl du sicher im ersten Denkansatz von einem Layer 2 Switch ausgegangen bist, und dann stimmt deine Annahme wieder ! Ein Layer 2 Switch der wie du ja selber weisst nur auf Mac Adressbasis arbeitet, separiert natürlich VLANs komplett voneinander (was ein L3 Switch so natürlich auch macht) und die verhalten sich dann wie völlig getrennte VLANs. Könnern aber ohne externe Geräte nie zwischen einander kommunizieren, denn ein L2 Switch lässt keine VLAN übergreifende Kommunikation zu ! Dafür ist er ja nur L2 Switch der nur Mac Adressen kennt und keine IP Netze.

Das gleiche passiert auch auf einem Layer 3 Switch wenn du diesem in einem seiner VLANs keine IP Adresse gibst in der Konfig, dann kann der Switch natürlich nicht routen und behandelt dieses VLAN so wie auf einem Layer 2 only Switch oben beschrieben !

Sowie er aber eine IP hat routet oder "layer3switchet" dieser Switch und stellt so die Kommunikation zwischen den VLANs auf IP Ebene zur Verfügung.

Das deinw Portanzahl anbetrifft kannst du dieses VLAN 31 ja auch auf einem vorgeschalteten Switch konzentrieren und gehtst mit einem GiG Link oder einem aggregierten GiG Link aus mehreren parallelen GiG Links zur Bandbreitenerhöhung (Trunk) auf deinen zentralen Layer 3 Switch um hier Ports zu sparen.

Eine falsche Annahme, denn genau das Gegenteil ist der Fall, jedenfalls was Layer 3 (routing) fähige Switches anbetrifft !

Obwohl du sicher im ersten Denkansatz von einem Layer 2 Switch ausgegangen bist, und dann stimmt deine Annahme wieder ! Ein Layer 2 Switch der wie du ja selber weisst nur auf Mac Adressbasis arbeitet, separiert natürlich VLANs komplett voneinander (was ein L3 Switch so natürlich auch macht) und die verhalten sich dann wie völlig getrennte VLANs. Könnern aber ohne externe Geräte nie zwischen einander kommunizieren, denn ein L2 Switch lässt keine VLAN übergreifende Kommunikation zu ! Dafür ist er ja nur L2 Switch der nur Mac Adressen kennt und keine IP Netze.

Das gleiche passiert auch auf einem Layer 3 Switch wenn du diesem in einem seiner VLANs keine IP Adresse gibst in der Konfig, dann kann der Switch natürlich nicht routen und behandelt dieses VLAN so wie auf einem Layer 2 only Switch oben beschrieben !

Sowie er aber eine IP hat routet oder "layer3switchet" dieser Switch und stellt so die Kommunikation zwischen den VLANs auf IP Ebene zur Verfügung.

Das deinw Portanzahl anbetrifft kannst du dieses VLAN 31 ja auch auf einem vorgeschalteten Switch konzentrieren und gehtst mit einem GiG Link oder einem aggregierten GiG Link aus mehreren parallelen GiG Links zur Bandbreitenerhöhung (Trunk) auf deinen zentralen Layer 3 Switch um hier Ports zu sparen.

1.) Sind dann die Default Route und die DNS-Weiterleitung des DC01 korrekt gesetzt (auf den IPCop unter 192.168.3.11)?

A.: Ja das ist richtig, denn der IPcop ist ja dein default Gateway ins Internet ! Auch der Switch bekommt einen default Route ala ip route 0.0.0.0 0.0.0.0 192.168.3.11 auf ihn. Bei der DNS weiterleitung ist es die Frage ob der IPCop DNS Proxy ist. Ist er das nicht setzt du als Weiterleitungs IP einfach die DNS IP deinen Providers ein !

2.) Muss ich beim grünen Interface des IPCops (lokales Netzwerk) noch einen Gateway festlegen (in der Form 192.168.3.1)?

A.: Ja, in jedem Fall !!! Der IPCop muss sämtliche internen Netze kennen und als Gateway dann auf die IP des Switches in seinem Segment verweisen. 192.168.3.1 !

3.) Werden alle DNS Anfragen sowohl intern als auch ins Web korrekt aufgelöst?

A.: Wenn du deinen DNS Server richtig konfiguriert hast kann man wohl davon ausgehen !? Das ist keine Frage des Netzwerks und des Routings sondern deines DNS Servers !!!

A.: Ja das ist richtig, denn der IPcop ist ja dein default Gateway ins Internet ! Auch der Switch bekommt einen default Route ala ip route 0.0.0.0 0.0.0.0 192.168.3.11 auf ihn. Bei der DNS weiterleitung ist es die Frage ob der IPCop DNS Proxy ist. Ist er das nicht setzt du als Weiterleitungs IP einfach die DNS IP deinen Providers ein !

2.) Muss ich beim grünen Interface des IPCops (lokales Netzwerk) noch einen Gateway festlegen (in der Form 192.168.3.1)?

A.: Ja, in jedem Fall !!! Der IPCop muss sämtliche internen Netze kennen und als Gateway dann auf die IP des Switches in seinem Segment verweisen. 192.168.3.1 !

3.) Werden alle DNS Anfragen sowohl intern als auch ins Web korrekt aufgelöst?

A.: Wenn du deinen DNS Server richtig konfiguriert hast kann man wohl davon ausgehen !? Das ist keine Frage des Netzwerks und des Routings sondern deines DNS Servers !!!