Wireguard VPN durch Fritzbox - Mikrotik - Unraid will nicht

Hallo Ich bekomme meine VPN Verbindung nach meinem Netzwerkumbau nicht mehr zum laufen.

Ausgangslage:

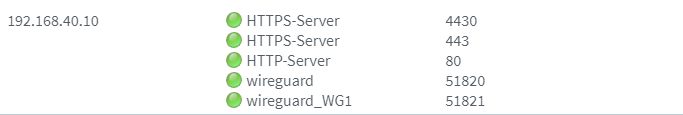

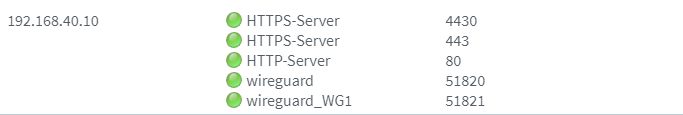

An meiner Fritzbox hängt ein Unraid Server. Auf dem Server läuft Wireguard.

Wenn die VPN Verbindung aktiv war ging der komplette Traffic durch den Unraidserver und somit hatte ich zugriff auf meine Dienste.

Ein 2. Peer lief im LAN Hub modus.

Ich hatte auf meiner Fritzbox 4 portfreigaben eingerichtet:

1 - PLEX

2 - Wireguard

3 - 443

4 - 80

Dann musste ich noch das Routing einstellen das die Fritzbox anfragen an die Ip-Adresssen der Wireguard clients an den Unraid server weiterleitet.

Was habe ich jetzt gemacht das es nicht mehr Funktioniert:

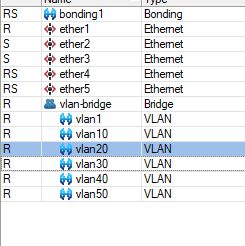

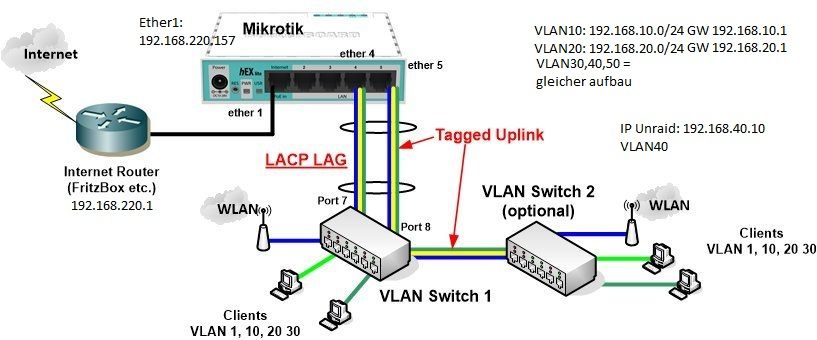

Ich habe mein Netzwerk in Vlans aufgeteilt und zwischen Fritzbox und switch einen Mikrotik hex gehangen.

Der mikrotik ist genau so wie in dieser Anleitung konfiguriert. Danke @aqui

Mein Unraid server befindet sich jetzt im VLAN 40.

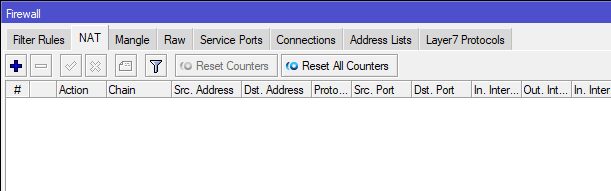

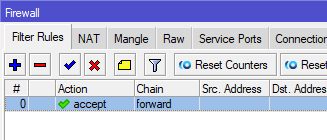

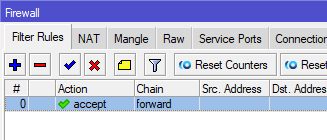

An der Firewall des Mikrotik Routers habe ich noch nix eingestellt. (ich gehe deswegen davon aus das ohne konfigurierte Firewall erstmal alle Teilnehmer in allen Vlans miteinander reden können. Natürlich unter der vorraussetzung das das routing stimmt). Die Firewall werde ich später einstellen.

In der Fritzbox habe ich jetzt meine portfreigaben auf die neue Ip-Adresse des Unraid servers gemacht und die Routingtabelle angepasst.

Wenn ich mich mit dem Handy über die VPN einwählen würde bekommt es je nachdem welchen Tunnel ich benutze die IP 10.253.0.0/24 oder halt 1.0/24

Danach war mein Server wieder von außen erreichbar. (Plex, 443, 80)

Danach war mein Server wieder von außen erreichbar. (Plex, 443, 80)

Aber die VPN Verbindung will nicht starten.

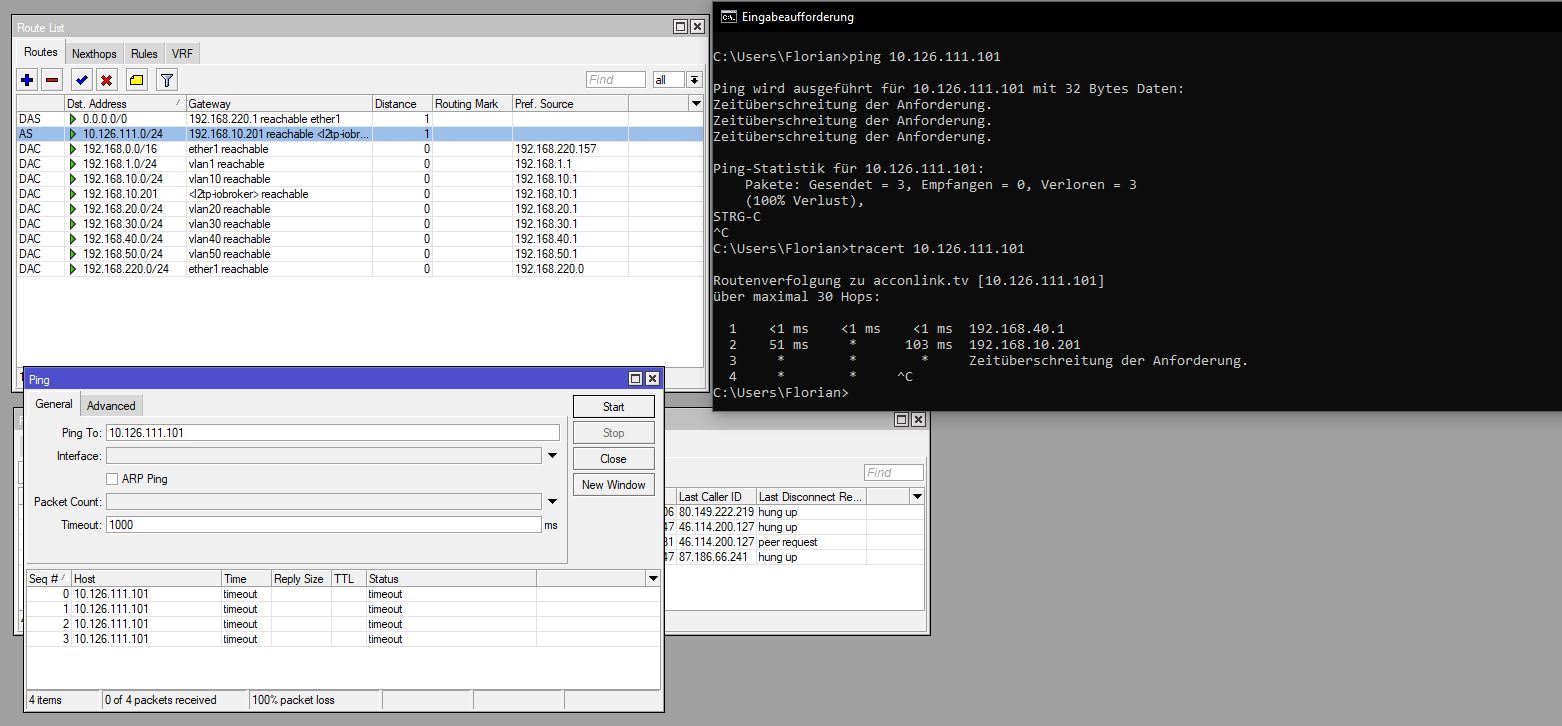

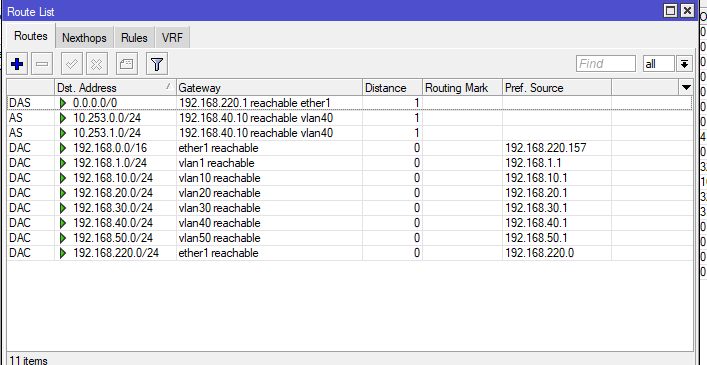

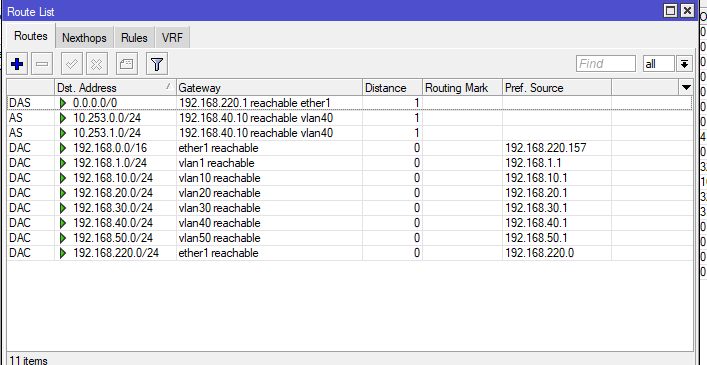

Dann habe ich weiter rumprobiert und die 2 Routen im Mikrotik ergänzt.

Aber das hat auch nix gebracht. Deswegen habe ich dann einfach mal eine Firewall regel erstellt die alles akteptiert.

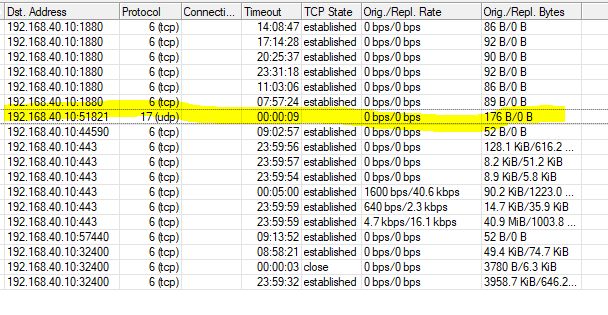

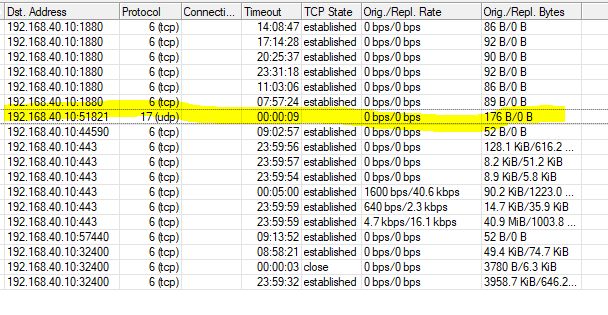

Das hat auch nicht geholfen. mir ist nur aufgefallen das man in dem reiter "Connections" zu sehen ist das die UDP verbindung ankommt aber anscheinend nicht starten kann/will.

Was mache ich Falsch?

Ausgangslage:

An meiner Fritzbox hängt ein Unraid Server. Auf dem Server läuft Wireguard.

Wenn die VPN Verbindung aktiv war ging der komplette Traffic durch den Unraidserver und somit hatte ich zugriff auf meine Dienste.

Ein 2. Peer lief im LAN Hub modus.

Ich hatte auf meiner Fritzbox 4 portfreigaben eingerichtet:

1 - PLEX

2 - Wireguard

3 - 443

4 - 80

Dann musste ich noch das Routing einstellen das die Fritzbox anfragen an die Ip-Adresssen der Wireguard clients an den Unraid server weiterleitet.

Was habe ich jetzt gemacht das es nicht mehr Funktioniert:

Ich habe mein Netzwerk in Vlans aufgeteilt und zwischen Fritzbox und switch einen Mikrotik hex gehangen.

Der mikrotik ist genau so wie in dieser Anleitung konfiguriert. Danke @aqui

Mein Unraid server befindet sich jetzt im VLAN 40.

An der Firewall des Mikrotik Routers habe ich noch nix eingestellt. (ich gehe deswegen davon aus das ohne konfigurierte Firewall erstmal alle Teilnehmer in allen Vlans miteinander reden können. Natürlich unter der vorraussetzung das das routing stimmt). Die Firewall werde ich später einstellen.

In der Fritzbox habe ich jetzt meine portfreigaben auf die neue Ip-Adresse des Unraid servers gemacht und die Routingtabelle angepasst.

Wenn ich mich mit dem Handy über die VPN einwählen würde bekommt es je nachdem welchen Tunnel ich benutze die IP 10.253.0.0/24 oder halt 1.0/24

Aber die VPN Verbindung will nicht starten.

Dann habe ich weiter rumprobiert und die 2 Routen im Mikrotik ergänzt.

Aber das hat auch nix gebracht. Deswegen habe ich dann einfach mal eine Firewall regel erstellt die alles akteptiert.

Das hat auch nicht geholfen. mir ist nur aufgefallen das man in dem reiter "Connections" zu sehen ist das die UDP verbindung ankommt aber anscheinend nicht starten kann/will.

Was mache ich Falsch?

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 3318875486

Url: https://administrator.de/forum/wireguard-vpn-durch-fritzbox-mikrotik-unraid-will-nicht-3318875486.html

Ausgedruckt am: 03.08.2025 um 06:08 Uhr

34 Kommentare

Neuester Kommentar

Nur mal OT:

Warum legst du das VPN nicht auf den Mikrotik oder die FritzBox wie es am sinnigsten wäre. Ungeschützten VPN Traffic ins lokale LAN zu lassen und dann auch noch auf einen solch zentrale Komponenten ist kein besonders intelligentes VPN Design.

Schon gar nicht wenn man mit der FritzBox und dem Mikrotik doch fix und fertige VPN Router hat die das allemal besser und vor allem sicherer können. Warum also so ein Design?

Das Wireguard Tutorial hast du genau gelesen und entsprechend auch umgesetzt?

Warum legst du das VPN nicht auf den Mikrotik oder die FritzBox wie es am sinnigsten wäre. Ungeschützten VPN Traffic ins lokale LAN zu lassen und dann auch noch auf einen solch zentrale Komponenten ist kein besonders intelligentes VPN Design.

Schon gar nicht wenn man mit der FritzBox und dem Mikrotik doch fix und fertige VPN Router hat die das allemal besser und vor allem sicherer können. Warum also so ein Design?

Das Wireguard Tutorial hast du genau gelesen und entsprechend auch umgesetzt?

ich würde dir ohnehin raten, die FB als „Modem“ zu konfigurieren.

Geht das denn (wieder)? Oder meinst Du nicht eher nur den MT als "exposed host"?Hatte so ein Unraid-Setup früher mal. Würde aber auch empfehlen das jetzt gleich über die Fritze zu machen. Benötigst allerdings ein Modell, welches die Beta-FW unterstützt. Alternativ der MT, das macht ja auch Sinn, wenn der die vLANs aufspannt und am Ende womöglich exposed host wird!

VG

Zitat von @Visucius:

Ich muss gestehen, ich weiß nicht ob das mit aktuellen Fritzboxen „verhindert“ wird. Wenn das allerdings so ist, würde ich ohnehin ein eigenes Modem beschaffen um komplett unabhängig zu sein.ich würde dir ohnehin raten, die FB als „Modem“ zu konfigurieren.

Geht das denn (wieder)? Oder meinst Du nicht eher nur den MT als "exposed host"?weil ich es nicht anders wusste.

Keine wirklich gute Grundlage... nach meinem Netzwerkumbau

Eine Topologie Skizze des aktuellen Designs würde allen helfen!Aber das muss ich mir nochmal genau durchlesen.

Besser ist das! Vor allem das Verstehen!Was wäre denn für mich das am besten geeignete Design?

VPNs gehören bekanntlich immer in die Peripherie.Einfach ein VPN also statt auf einem internen Server auf die FritzBox:

avm.de/service/vpn/uebersicht/

Oder noch besser....

Einen VPN Server der alle bordeigenen VPN Clients jeglicher Endgeräte bedient auf deinem Mikrotik:

Scheitern am IPsec VPN mit MikroTik

Einfacher und vor allem sicherer gehts nicht...

Ich muss gestehen, ich weiß nicht ob das mit aktuellen Fritzboxen „verhindert“ wird.

Meines Wissens, geht das seit einigen Jahren nicht mehr, wird hier im Forum aber immer wieder mal gerne "kolportiert". Schade, ich dachte, jemand hätte ne aktuelle Lösung Wie gesagt ... "exposed host" löst aber einige Probleme! Evtl. auch das, dass Du weiterhin auf Deinen gewohnten DynDNS zurückgreifen kannst. MT unterstützt da ja nur sein Eigengewächs.

Zitat von @Visucius:

Wie gesagt ... "exposed host" löst aber einige Probleme! Evtl. auch das, dass Du weiterhin auf Deinen gewohnten DynDNS zurückgreifen kannst. MT unterstützt da ja nur sein Eigengewächs.

Wie gesagt ... "exposed host" löst aber einige Probleme! Evtl. auch das, dass Du weiterhin auf Deinen gewohnten DynDNS zurückgreifen kannst. MT unterstützt da ja nur sein Eigengewächs.

Naja, nicht nur. Ich hatte auch schon ein Script laufen auf dem MT welches meinen Cloudflare Dyndns updatete.

Aber ist auch gar nicht nötig mMn.

Für den MT eigenen IP -> Cloud DynDNS Namen habe ich einfach bei meiner TLD einen CNAME Record erstellt, dann muss ich mir die Seriennummer nicht merken und habe dennoch immer Zugriff drauf.

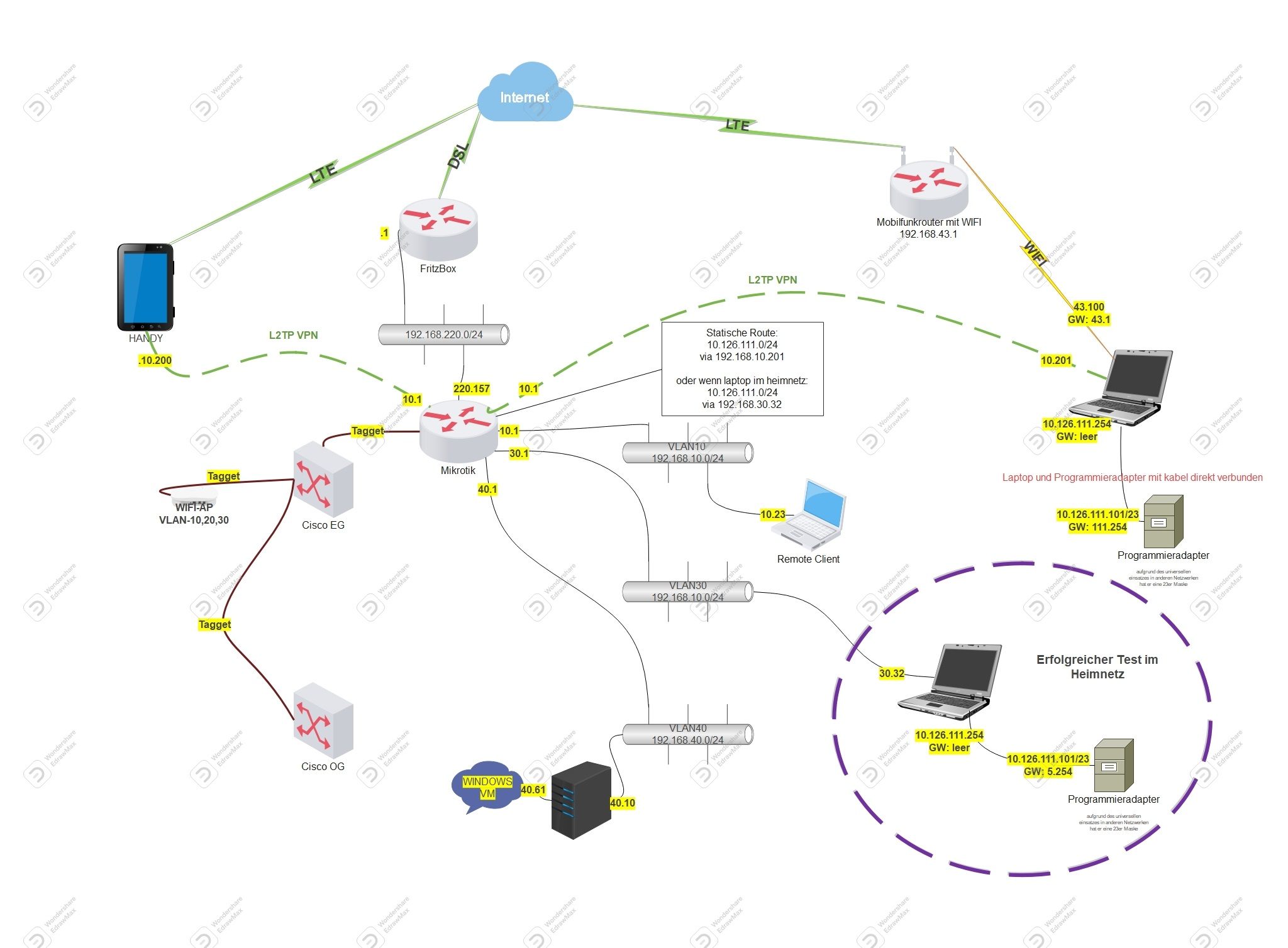

Der TO betreibt beide Router ja in einer Kaskade. Die Kardinalsfrage ist jetzt WIE er den kaskadierten Mikrotik konfiguriert hat??

Da kann man jetzt also nur kristallkugeln...

Sinnvoller (und sicherer) wäre in jedem Fall die VPN Einwahl auf FB oder Mikrotik zu realisieren. Letzterer bevorzugt) Damit stellt sich die gesamte o.a. Problematik dann gar nicht mehr.

- Als kaskadierten Router ohne NAT Adress Translation und mit statischer Route in der FB. Oder...

- Als kaskadierten Router mit NAT Adress Translation und damit dann doppeltem NAT und doppeltem Firewalling

Da kann man jetzt also nur kristallkugeln...

Sinnvoller (und sicherer) wäre in jedem Fall die VPN Einwahl auf FB oder Mikrotik zu realisieren. Letzterer bevorzugt) Damit stellt sich die gesamte o.a. Problematik dann gar nicht mehr.

Ich habe auf meinem Mikrotik keinen nat angelegt.

Das ist schon mal gut! Dann brauchst du dort auch kein Port Forwarding. Sonst würden ja die ports 443 und 80 auch nicht gehen.

Das ist richtig bzw. kommt immer darauf an WO diese PFW Zieladressen liegen!Wenn diese natürlich in dem Koppelnetz deiner Kaskade liegen welches die FB und den MT verbindet hat der MT mit der Erreichbarkeit dieser Ports auch gar nichts zu tun. Eine kleinen Skizze würde wie gesagt helfen, da du zum IP Adressdesign keinerlei Aussagen machst.

Liegen sie aber in einem gerouteten lokalen IP Netz des MT dann muss der MT diese routen.

Letztlich hast du aber Recht, zeigt dann das das PFW auf der FB diese Zieladressen dann auch erreichen kann.

um mein Netzwerk in Vlans aufteilen zu können

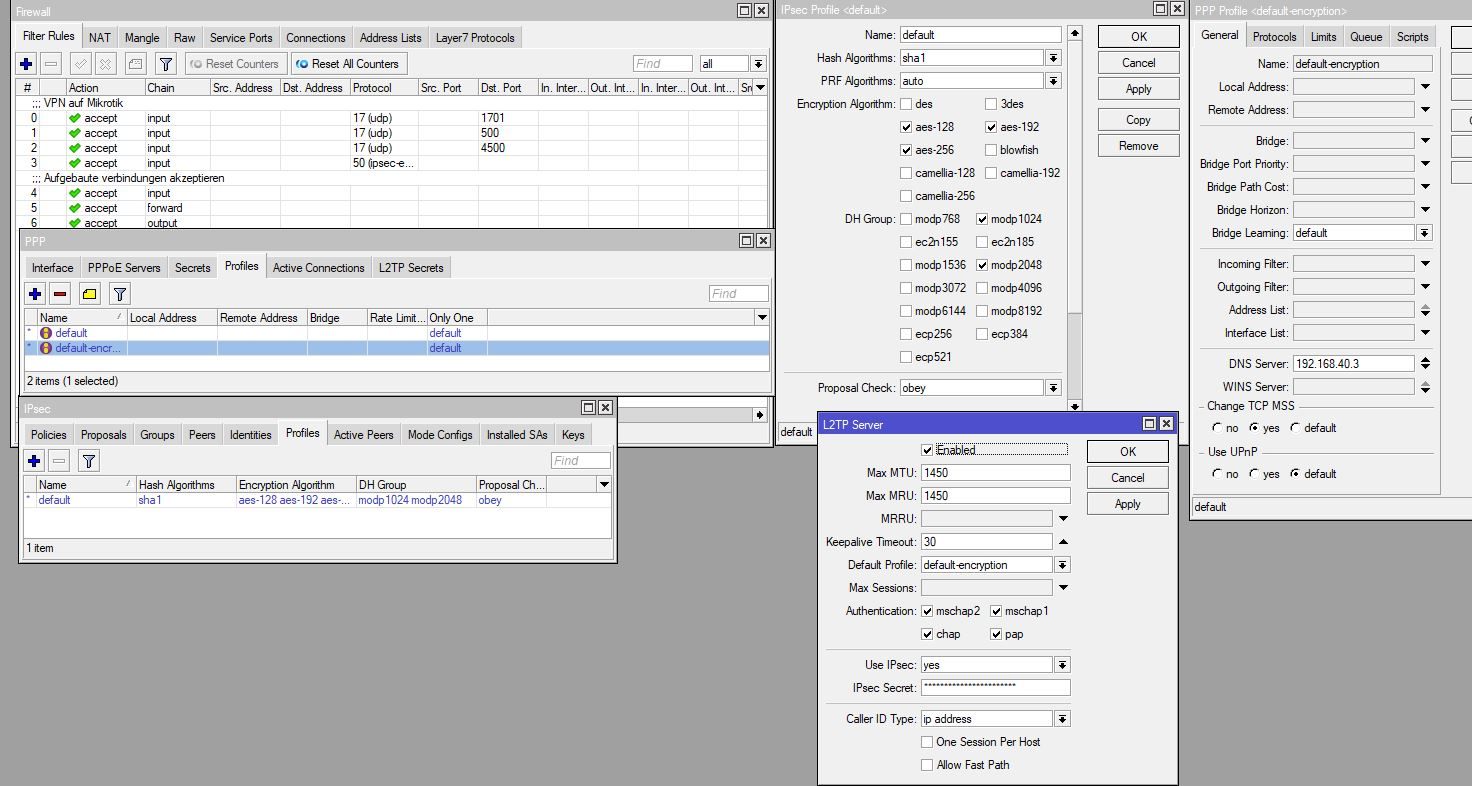

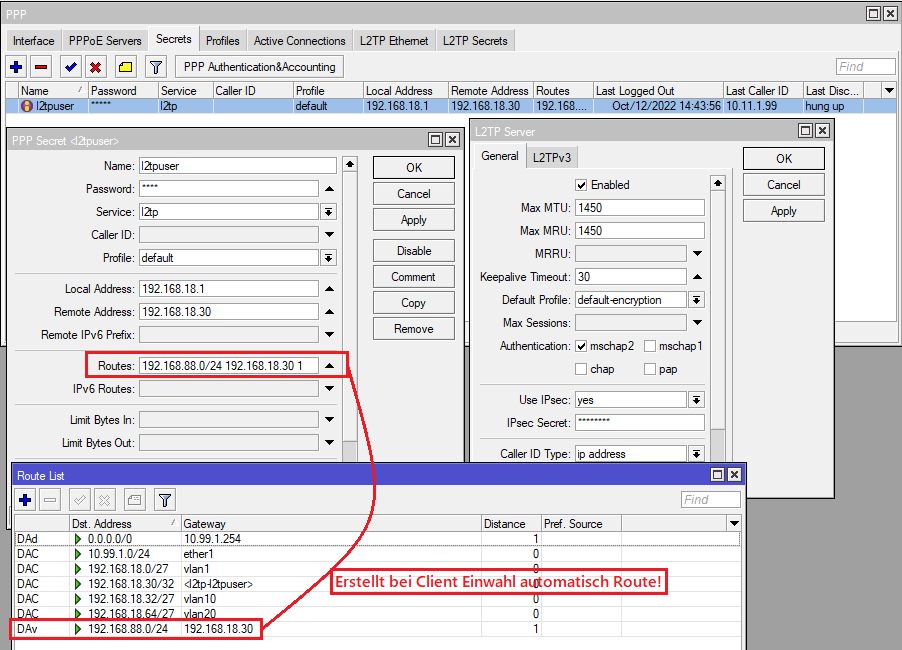

Was ja abslut OK und auch richtig ist!Ich versuche jetzt die VPN Einwahl auf den Mikrotik zu realisieren.

Ist in jedem Falle der bessere und richtigere Weg!Achtung:

Denke dran das du dann auf der FB die Ports

- UDP 500

- UDP 4500

- ESP

Siehe dazu die Hinweise zum PFW im Kaskadenbetrieb! (Die dortige FW entspricht deinem MT)

Das Ziel für deine VPN Clients ist dann immer die öffentliche WAN Port IP der FB oder wenn du DynDNS nutzt z.B. mit MyFritz der Hostname der darauf zeigt.

Das ist nicht anders als du es vorab mit Wireguard gemacht hast.

Wenn das rennt mit L2TP solltest du den PFW Eintrag in der FB für Wireguard natürlich entfernen!

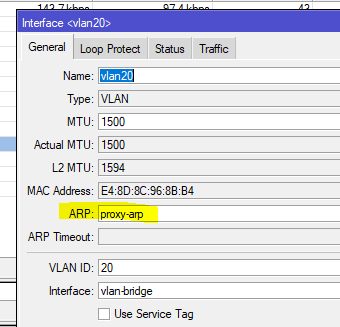

muss ich da jetzt die vlan-bridge oder das Vlan gemeint in dem die VPN verbindung landen soll. (in meinem fall VLAN20)

Wenn du das hiesige MT VLAN Tutorial wirklich gelesen und verstanden hast müsstest du diese Frage gar nicht stellen!! Im Tutorial wird mehrfach darauf hingewiesen das in einem MT VLAN Setup auf dem Bridge Interface selber keine IP Adresse definiert werden darf, sondern ausschliesslich nur auf den VLAN IP Interfaces!

Du nimmst also das vlan20 IP Interface wie du es oben schon richtig beschrieben hast.

Ich hoffe ich darf das

Na klar, da jibbet keene Urheberrechte drauf. 😉das ich zwischen den beiden switchen auch ein LAG habe

Was ja auch absolut sinnvoll ist.aber das ist ja bei dem Problem nicht wirklich wichtig

So ist es... Layer 2 was bei Layer 3 Routing keine Rolle spielt.muss ich im Mikrotik Router noch was einstellen das das geht?

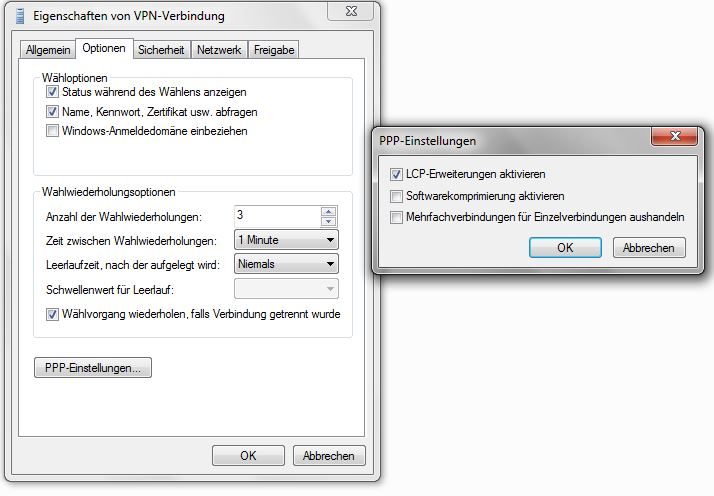

Nein, musst du nicht wenn du dich genau an die Konfig Schritte des Mikrotik L2TP Tutorials gehalten hast!!Typische Fehler die gemacht werden beim Setup:

- Wenn der Mikrotik mit Firewall am WAN Port arbeitet wurde vergessen das L2TP Regelwerk vor die Fastpath Regel zu setzen

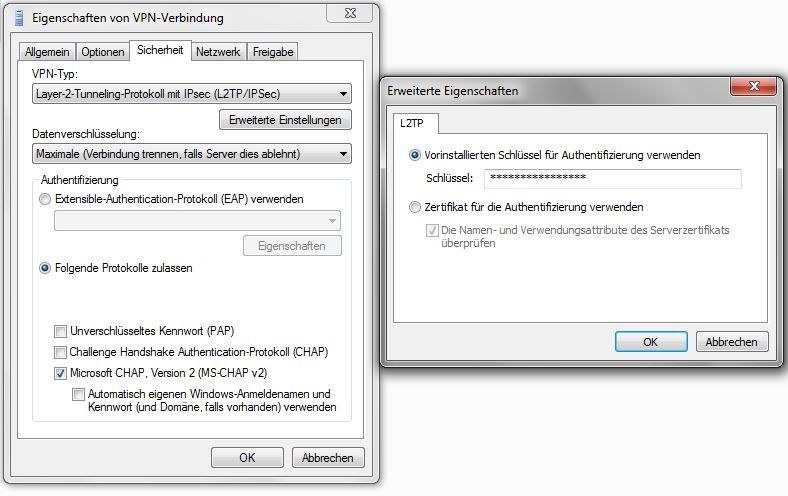

- Windows supportet ausschliesslich nur SHA1 im Hashing und DH Group 2. Das muss in den IPsec Credentials entsprechend eingestellt werden wie im Tutorial beschrieben sonst scheitert die Einwahl. (Siehe dazu auch hier)

Das Problem mit dem Windows Update gilt ja nur bei Windows 10 oder?

Du meinst den KB Patch?? Gilt für Win 10 und Win 11Aktuell verifiziert mit dem L2TP Client unter Win 10 und Win 11 und rennt mit der Stable 7.5 absolut fehlerlos wie dieser Thread ja unmissverständlich zeigt!

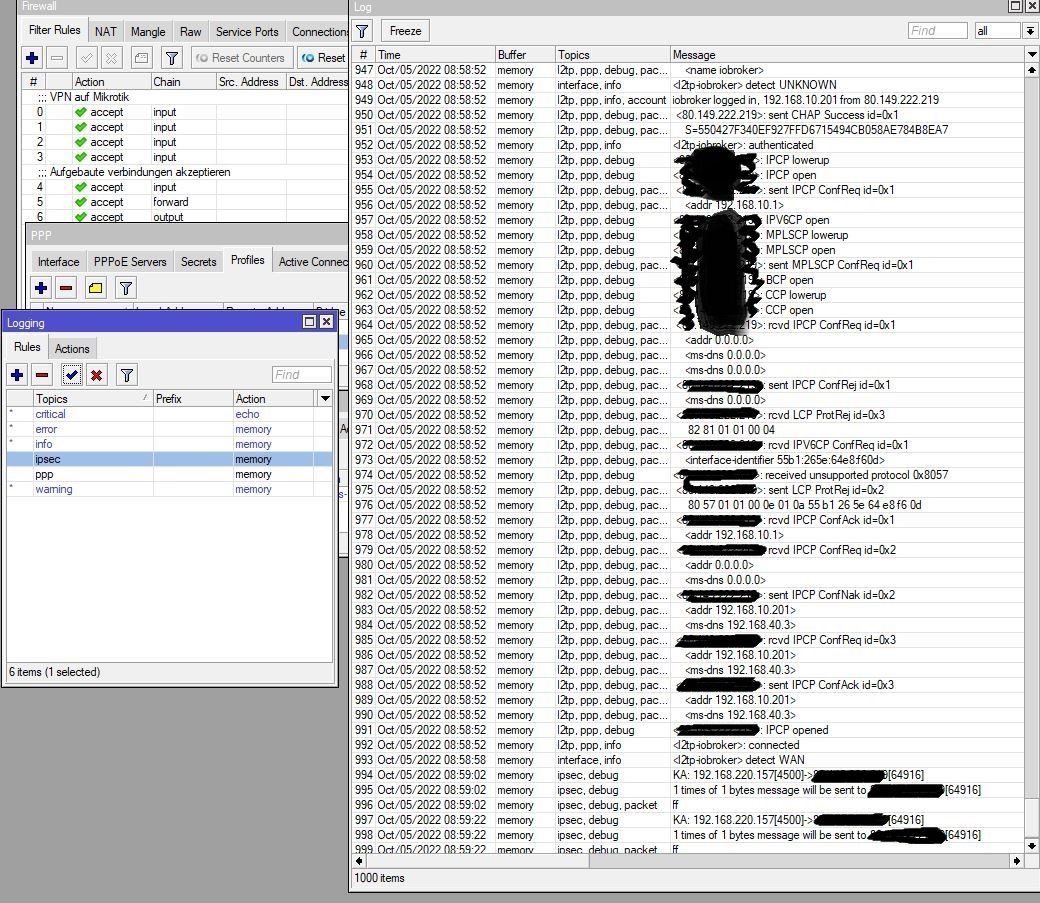

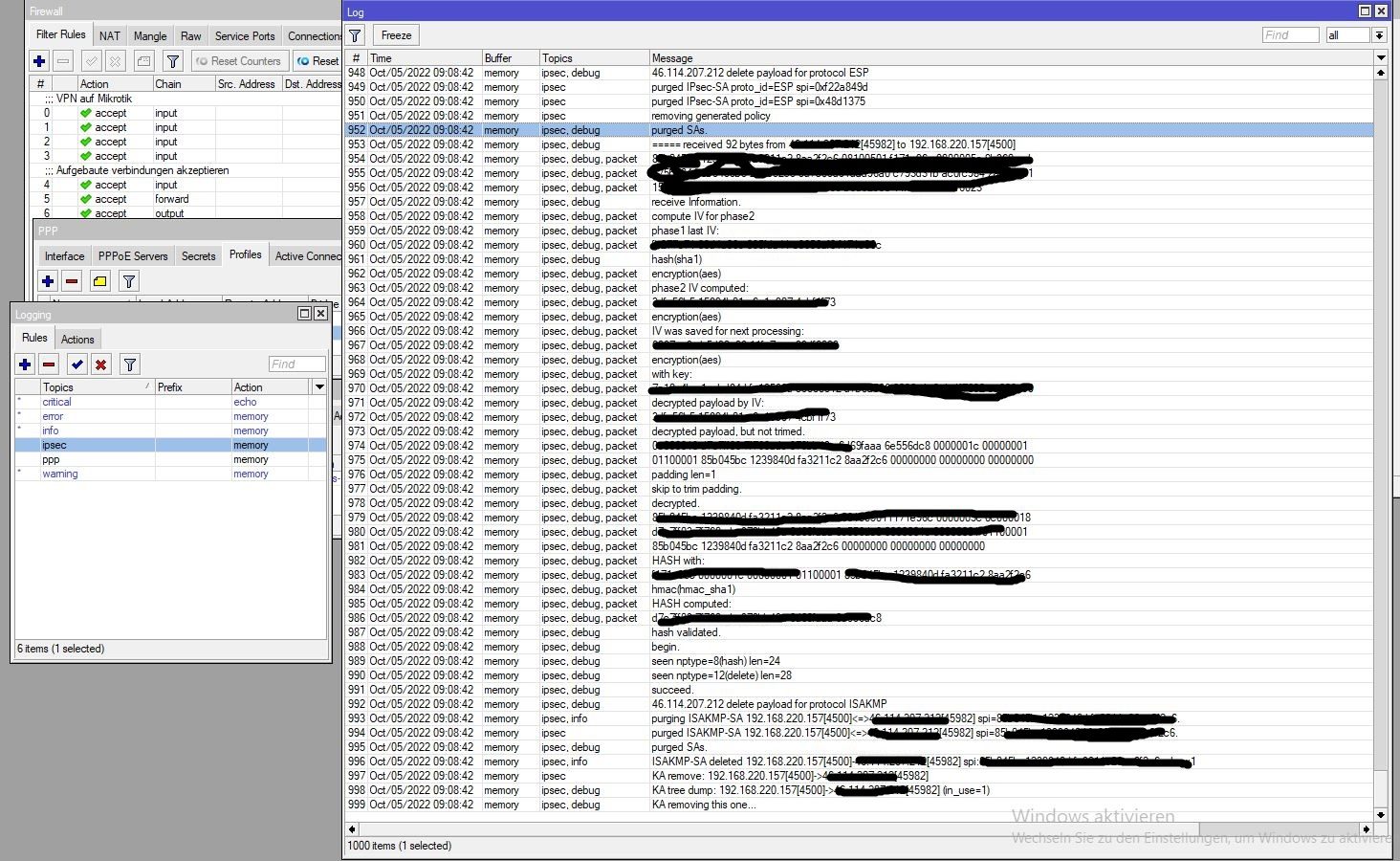

Tip:

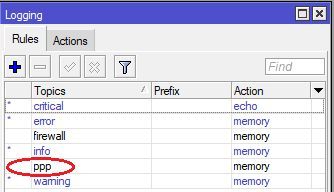

Siehe einmal in dein Mikrotik Log wenn du versuchst mit dem Windows Client zuzugreifen oder für detailiertere Logs aktiviere das Logging einmal temporär für PPP und IPsec:

Dadurch das der Fehler nur bei Windows auftritt zeugt das auch das du primär am Setup des Windows Clients etwas falsch gemacht hast.

Hier wird meist vergessen das PSK Passwort zu setzen oder die Authentisierung auf MSChapv2 usw. Genau DAS ist in der Portunity Anleitung falsch!

Es sollte NUR der Haken bei MSChapv2 gesetzt sein!! (Security). Unverschlüsselte Passwörter wie bei PAP sind ein absolutes NoGo bei VPN! Es sei denn deine Datensicherheit ist dir völlig egal.

Client Screenshots bzw. die des L2TP Setups wären hier ggf. ebenso hilfreich.

kommt nur ein log zustande wenn ich anstatt meiner .myfritz Adresse die öffentliche IP Adresse verwende.

Komisch ist das keineswegs, es zeigt an das der MyFritz DynDNS Eintrag eine falsche Host IP liefert. nslookup oder dig sind hier wie immer deine besten Freunde!Hast du denn überhaupt einmal geprüft ob deine MyFritz Adresse denn auch auf deine derzeit aktuelle WAN IP an der FB gebunden ist? Das geht mit nslookup <myfritz.adresse>

Wenn du das remote mit dem Smartphone machst nimmt man dazu idealerweise die bekannten HE.net Tools:

apps.apple.com/de/app/he-net-network-tools/id858241710

play.google.com/store/apps/details?id=net.he.networktools&hl ...

Hier stimmt vermutlich die DynDNS Hostadresse NICHT mit der wirklichen IP Adresse überein!

Das die VPN Connection dann mit falscher IP ins Nirwana gehen muss weiss auch ein blutiger Laie.

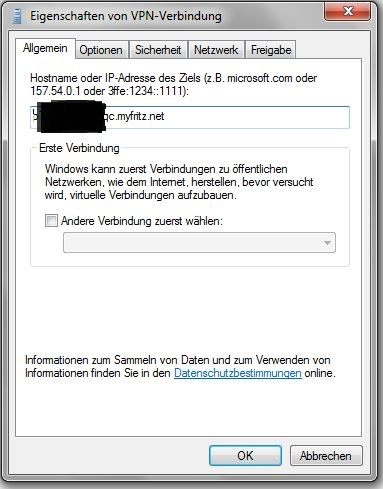

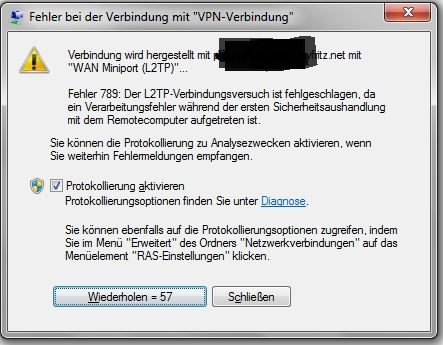

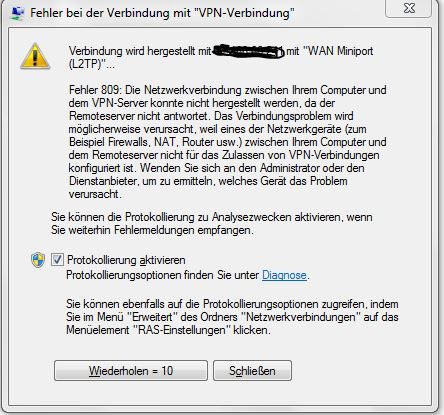

Thema L2TP Setup bei Win 7...

Du hattest gesagt das du einen alten Windows 7 L2TP Client benutzt, richtig?

Der kann out of the Box kein IPsec NAT-Traversal, bzw. er kann es, es ist aber bei Win 7 (und nur da) nicht aktiviert im Default was viele übersehen!

Hier musst du zwingend eine Änderung in der Registry machen, damit es mit aktuellem L2TP funktioniert. (Parameter: HKEY_LOCAL_MACHINE/SYSTEM/CurrentControlSet/Services/PolicyAgent dort dem neuen 32Bit DWORD AssumeUDPEncapsulationContextOnSendRule den Wert 2 zuweisen)

Siehe dazu auch den Eintrag in der Microsoft Knowledgebase:

learn.microsoft.com/en-US/troubleshoot/windows-server/networking ...

Die genauen ToDos für Windows 7 (und nur für Windows 7, denn bei 10 und 11 ist das per Default aktiviert!) findest du hier:

adeoclouds.eu/vpnWin7-l2tp-en.php

Danach sollte es fehlerlos klappen.

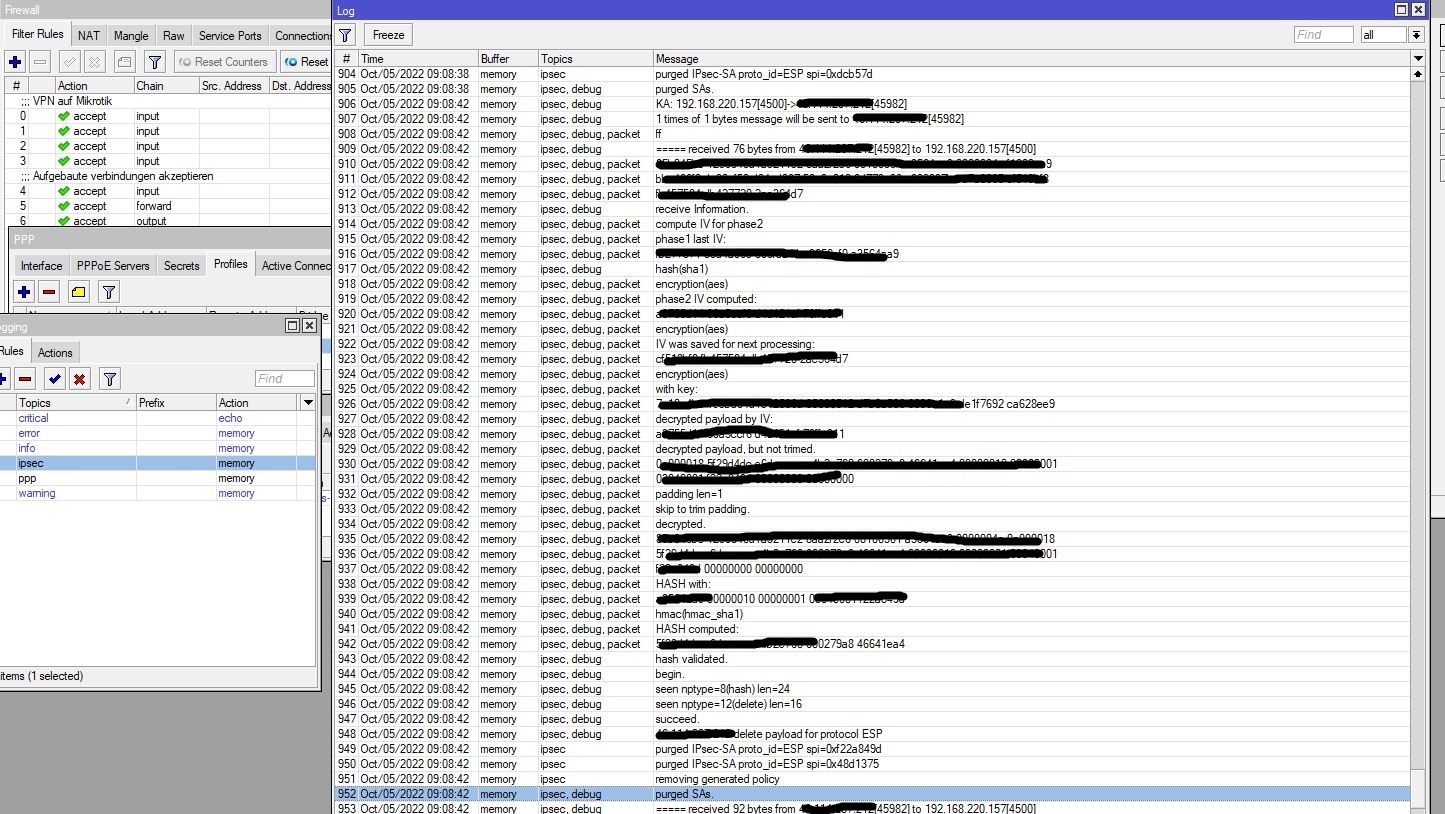

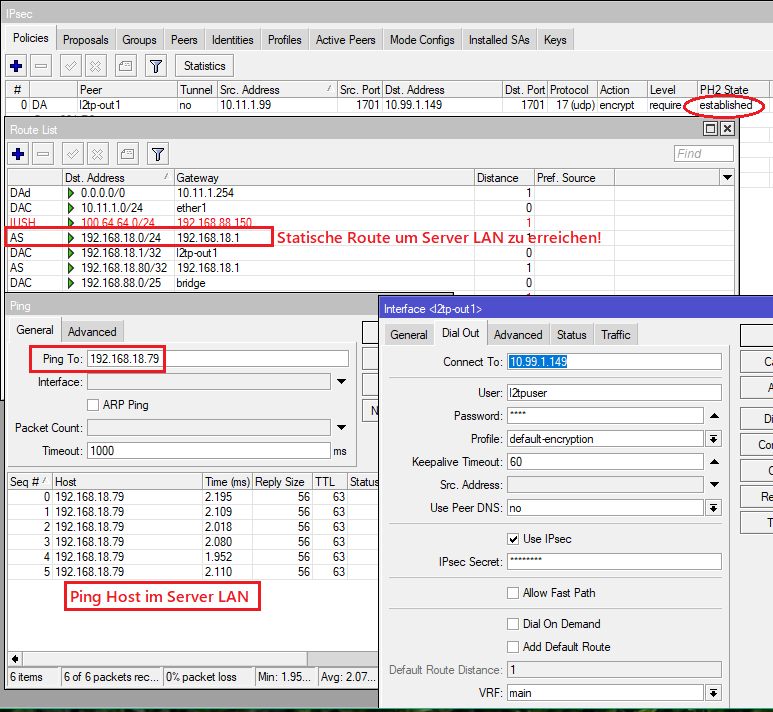

Anhand der Logs oben kannst du ja auch als Netzwerk Profi selber sehen das die PPP Authentisierung fehlerlos klappt bei dir und nur die IPsec Negotiation scheitert, was an der fehlenden NAT-Traversal Encapsulation mit UDP 4500 liegt!!

Wenn ich dich noch ein wenig weiter beschäftigen darf.

Kostet aber extra! 🤣Eigentlich muss ich ja nur im Windows das Routen aktivieren und im Router die Route ergänzen.

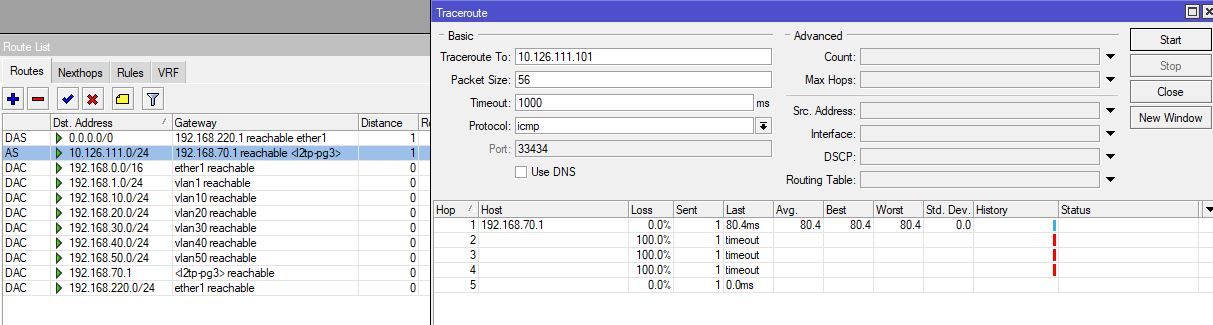

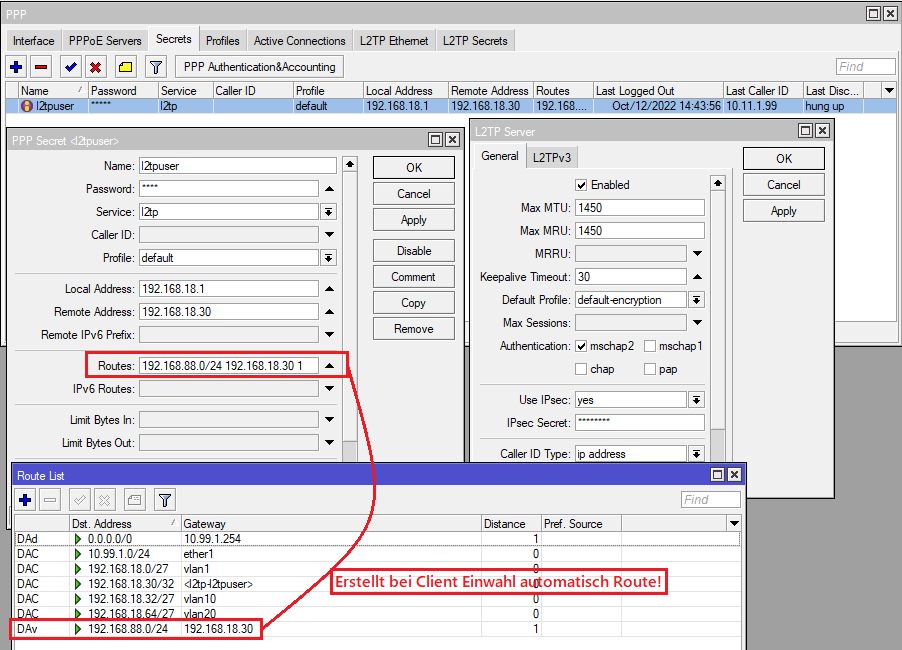

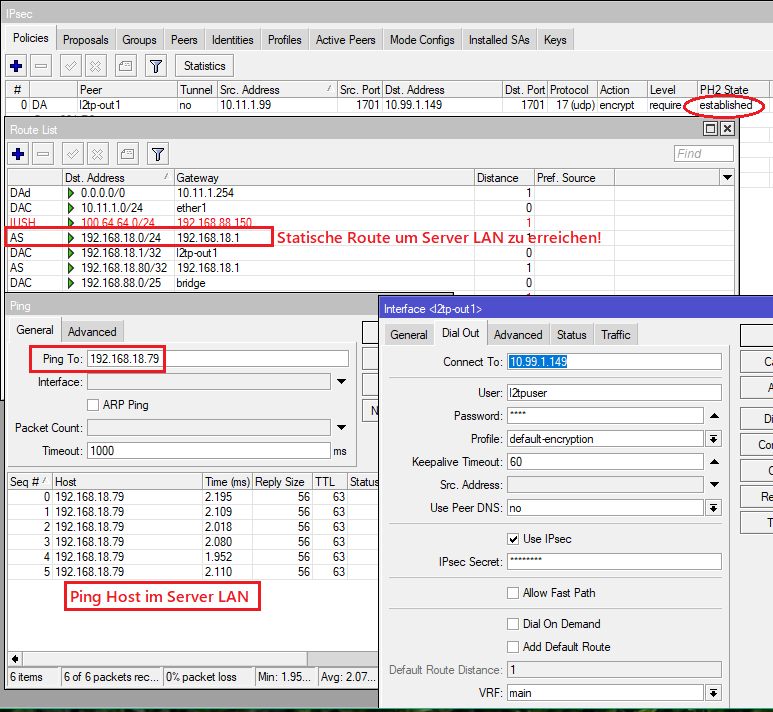

Jepp, das ist genau richtig. Die Route auf der MT Seite natürlich nicht zu vergessen sonst scheitert die Rückroute!Wichtige Infos dazu gibt dir auch das L2TP Site-2-Site Tutorial!

Aber leider fehlanzeige.

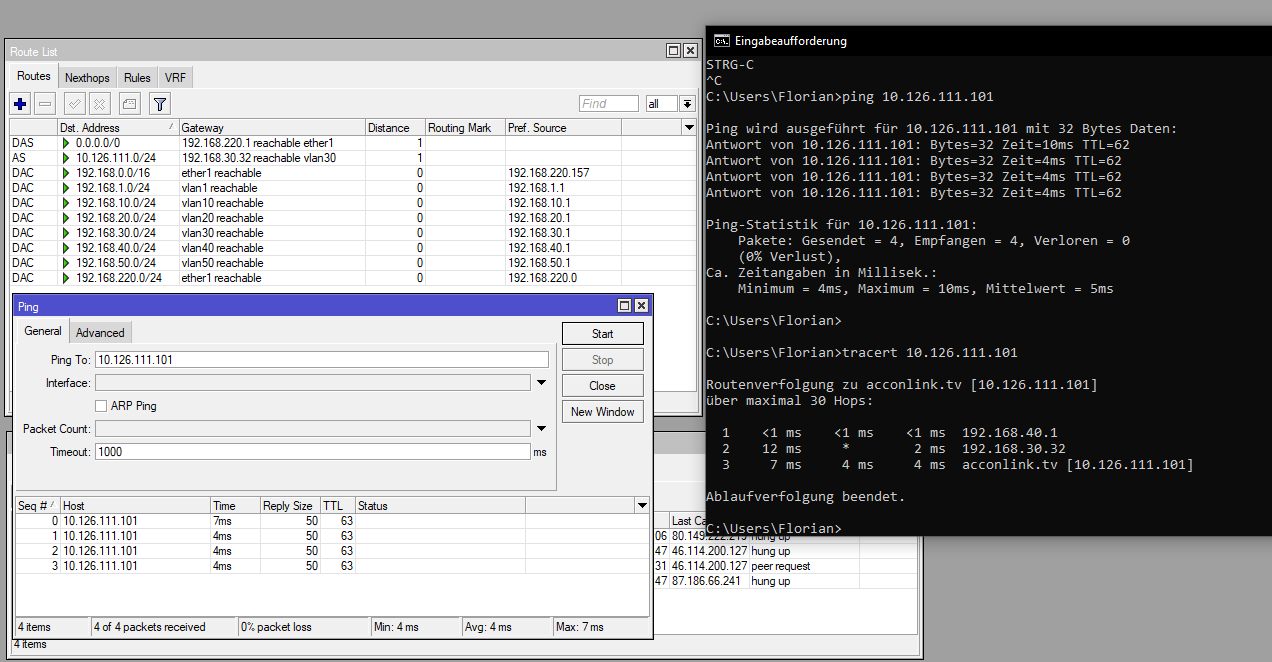

Da solltest du mehrere Dingen beachten- Windows hat in der Firewall ICMP deaktiviert. Besonders wenn es aus fremden IP Netzen kommt. Das musst du also im Firewall Setup anpassen!

- Entscheident ist immer die Absender IP mit der du pingst!! Die muss in einem Netz liegen wo auch die Rückroute aktiv ist. Gibst du die bei VPNs nicht an nimmt der Client die mit der niedrigsten IP und das ist dann oft dich Falsche. Nutze also immer zuerst das Ping Tool des Mikrotik wo du unter Advanced die Absender IP definieren kannst!

Ist so ein vorhaben mit windows überhaupt umsetzbar?

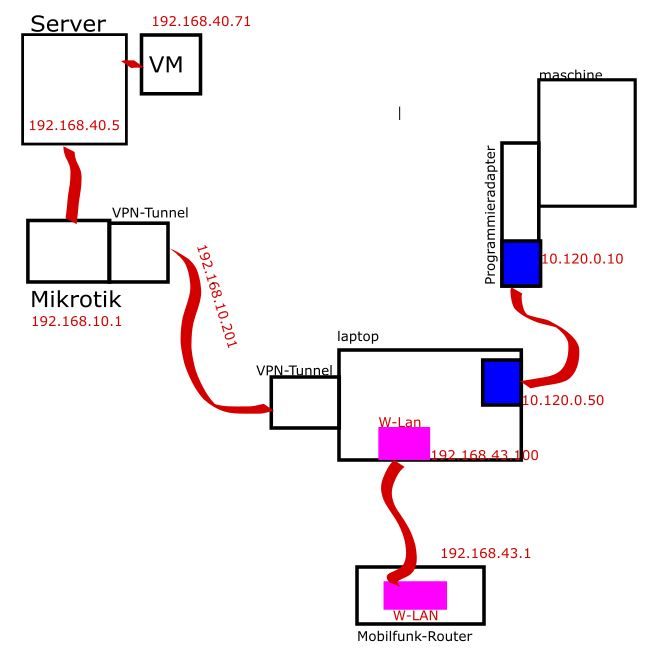

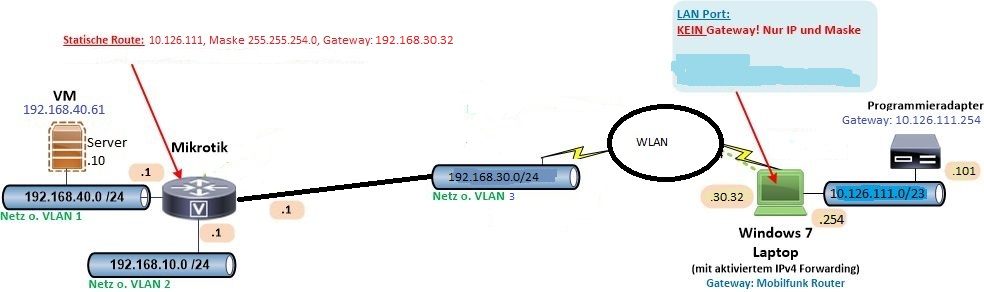

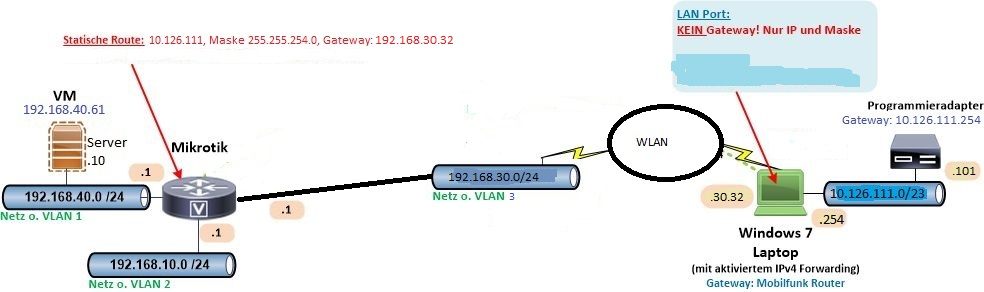

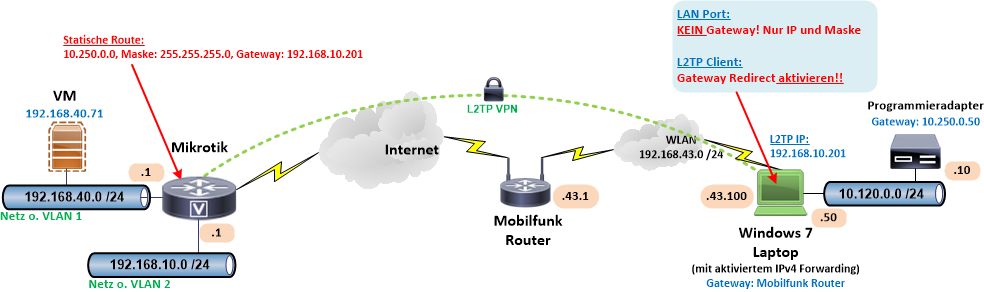

Ja, klappt problemlos wenn man dessen lokale Firewall und das IPv4 Forwarding immer auf dem Radar hat!! Statische Routen immer mit einem "-p" final setzen sonst sind die nach dem Rebbot weg. Will man sie nicht permanent haben, dann eine Batch Datei verwenden die diese temorär per Mausklick setzt.Der Aufbau war dann so :

Etwas wirr und versteht man leider nicht weil es eher einem "Wimmelbild" ähnelt. 🤔der unterschied ist halt nur das bei mir kein Mikrotik als VPN Client im einsatz ist sondern einfach nur mein Windows 7 Laptop.

Das ist völlig egal, denn L2TP ist ein weltweiter Standard. Gut das olle Win 7 ist da nicht ganz standarkonform was man aber ja mit dem Eingriff in die Registry problemlos glattgezogen bekommt.Dann konnte dein Win 7 Client ja auch erfolgreich connecten.

Ein Nachstellen genau deines Setups mit einem Win 10 Client und L2TP hat hier auf Anhieb und ohne Probleme funktioniert.

Generell klapp es also und sollte nix mit dem ollen Winblows an sich zu tun haben.

Irgendwo hast du also noch einen Kinken drin?!

Gehe doch einfach mal strategisch und schrittweise vor und kläre diese Fragen wenn der VPN Tunnel steht zum Win7 Laptop:

- Nutze die Ping Punktion des lokalen Mikrotik Routers und setze dort unter "Advanced" die Absender IP auf die lokale 10er Interface IP 192.168.10.1

- Damit pingst du dann als Allererstes die zu erreichende VM .40.71 im .40er Netz. Klappt das?

- Dann pingst du den per VPN angebundenen Windows Rechner auf seiner PPP VPN Adresse 192.168.10.201 (check mit ipconfig). Klappt das?

- Dann pingst du den per VPN angebundenen Windows Rechner auf seiner lokalen LAN Adresse 10.250.0.50 Klappt das?

Diese Ergebnisse würden erstmal sicherstellen das das grundsätzliche VPN Setup sauber und richtig ist.

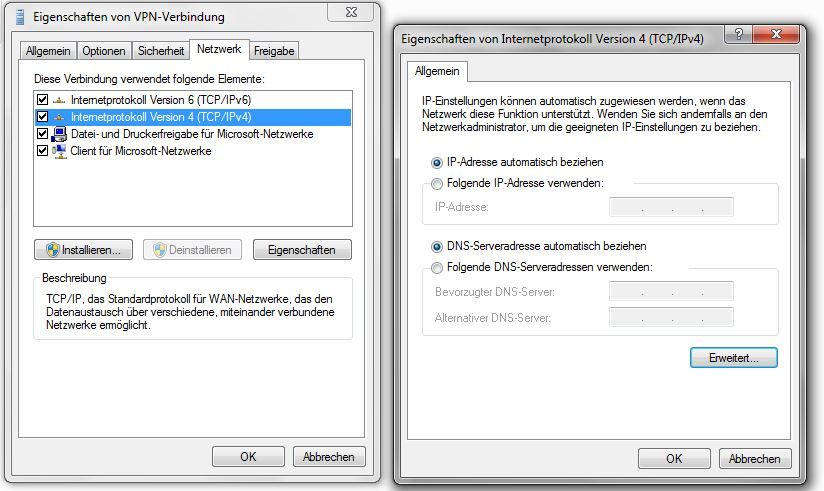

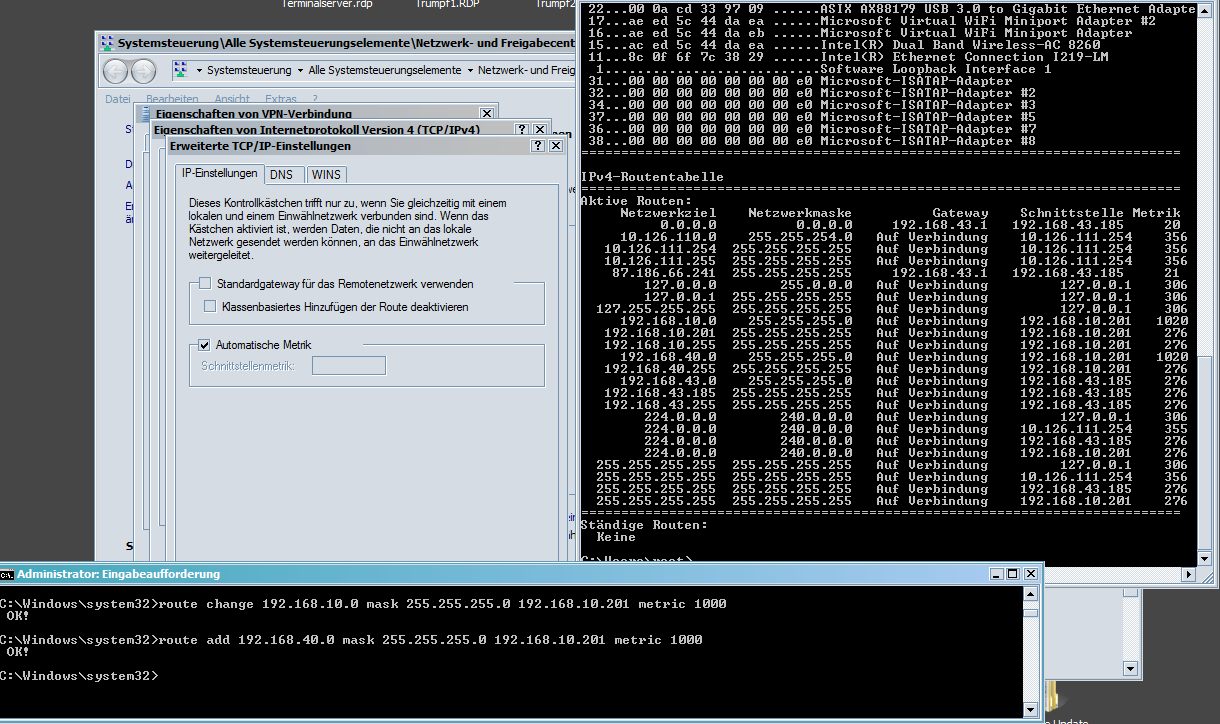

Achtung: Kläre wie du den L2TP Client im Windows Rechner vom Routing her eingestellt hast. Siehe dazu diesen Thread:

Mikrotik input rule for l2tp vpn

bzw. auch

Mikrotik input rule for l2tp vpn

Davon ist das Routing Verhalten des Windows Rechners abhängig. Ggf. ist dort je nach Client Einstellung noch eine statische Route auf dem Windows Rechner erforderlich!

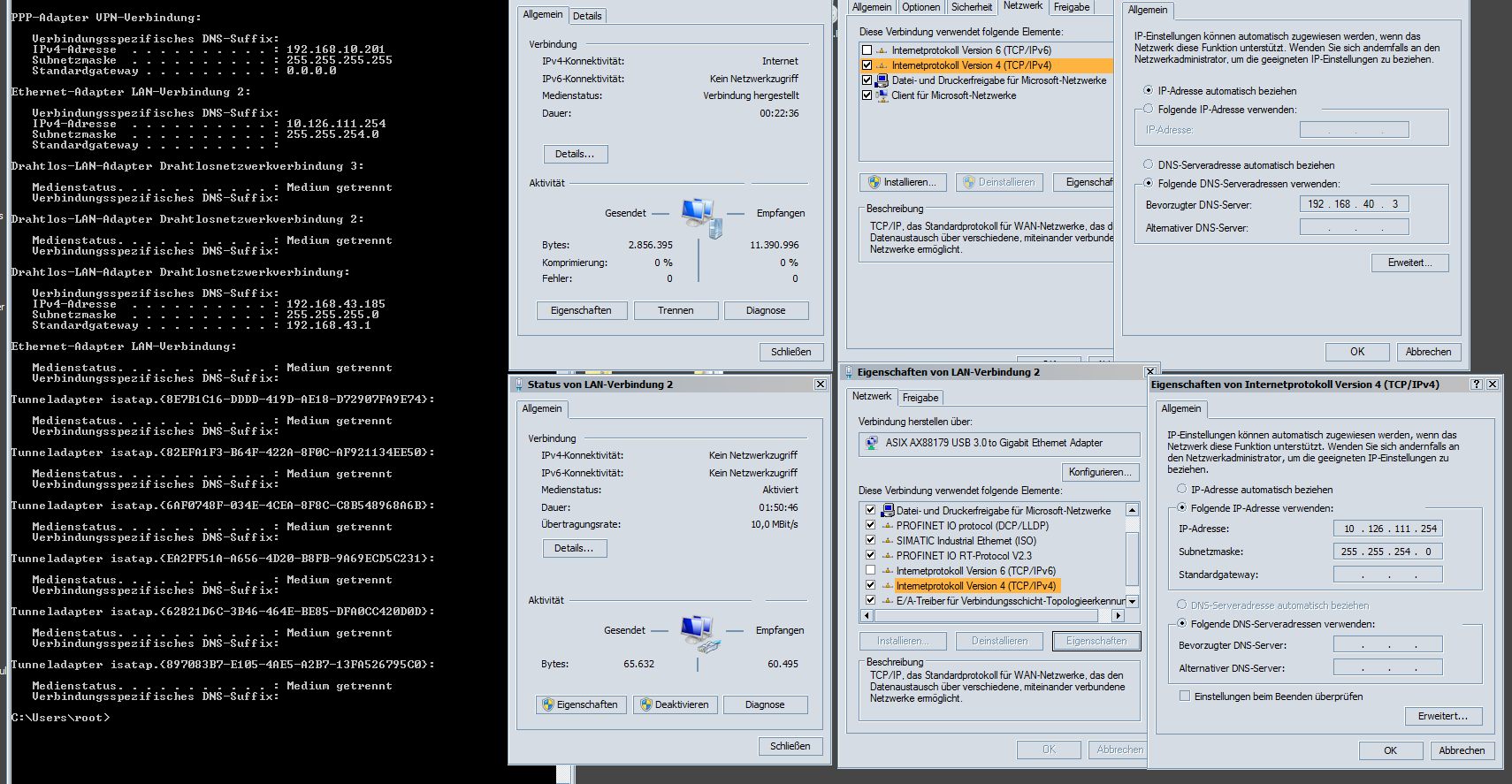

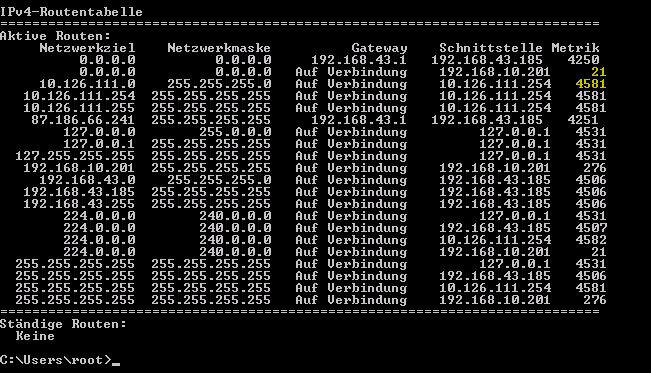

Die aktuelle IPv4 Routing Tabelle unter Windows wird dir mit route print -4 angezeigt!

Und...

Verwende bitte sinnvolle Grafiken aus denen dein Setup und Design auch klar verständlich ist! Alles andere erschwert hier nur unnötig das Troubleshooting weil zigmal zur Klärung nachgefragt werden muss! 🧐

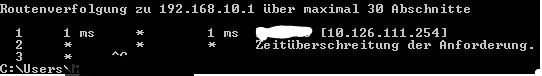

Versteht man deine "Wimmelbilder" richtig sollte das alles aus Layer 3 (Routing) Sicht ungefähr so aussehen, richtig?!

Erstmal vorab: Bitte lasse ein Leerzeichen zw. ">" und der zu zitierenden Zeile. Wie du oben ja selber sehen kannst wird es dann nicht farblich abgesetzt dargestellt sondern als reiner Text was das lesen massiv erschwert.

Eigentlich fällt einem das auch sofort selber auf wenn man seinen Text Korrektur liest. Dann ist der "Bearbeiten" Button dafür da sowas schnell zu korrigieren. Warum du das nicht machst bleibt schleierhaft...aber nundenn.... Zurück zum Thema...

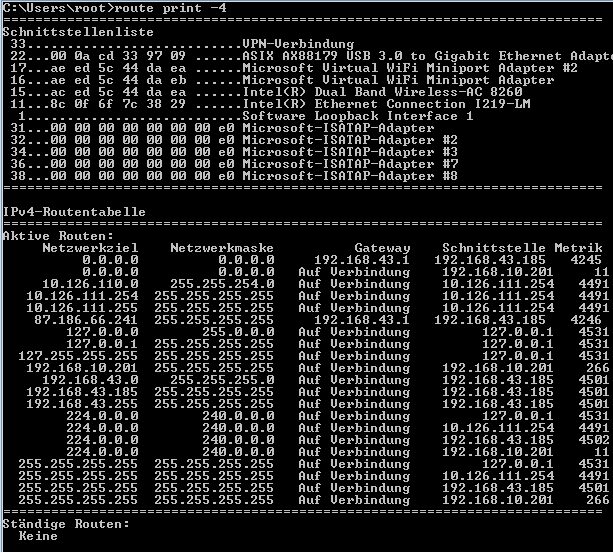

Du siehst es oben schön am Beispiel der beiden Default Routen bei aktivem VPN Tunnel im Gateway Redirect Mode.

Einmal die über das WLAN mit "4245" und einmal die über das L2TP VPN mit "11". 11 gewinnt und alle v4 Pakete werden über das VPN als Default Gateway geroutet, was dir ein Traceroute (tracert bei Winblows) dann auch zeigt.

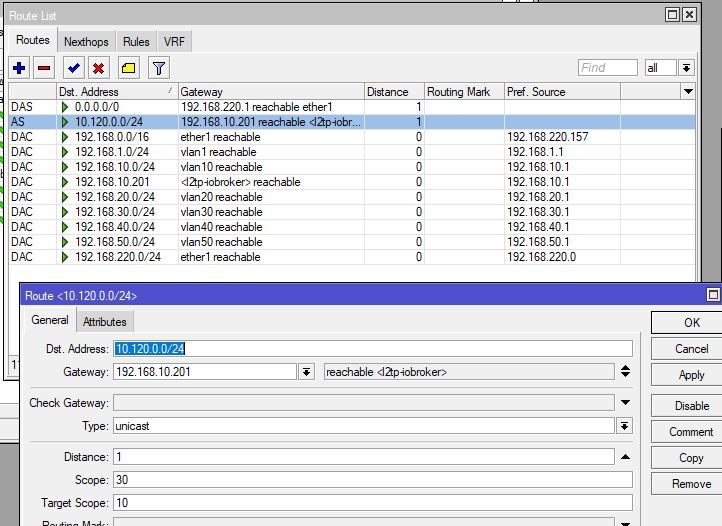

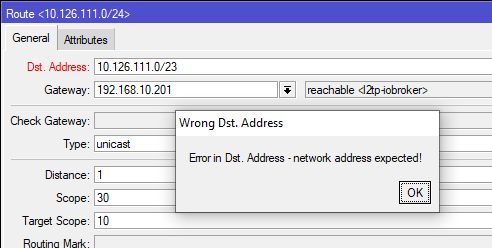

Du gibst dort fälschlicherweise 10.126.111.0 mit einem 24er Prefix an was es aber gar nicht gibt. Logisch das das scheitert, denn real nutzt du da einen anderen Prefix. Richtig wäre:

10.126.110.0/23 Gateway: 192.168.10.201

Alle Bilder die hochgeladen sind aber im Text nicht mit "+" hinzugefügt wurden zeigt er dann immer am Schluss des Posts! FAQs lesen hilft!!

Eigentlich fällt einem das auch sofort selber auf wenn man seinen Text Korrektur liest. Dann ist der "Bearbeiten" Button dafür da sowas schnell zu korrigieren. Warum du das nicht machst bleibt schleierhaft...aber nundenn.... Zurück zum Thema...

Ich habe dann mal versucht die Gateway Redirect Umstellung zu deaktivieren.

Kann man machen, ist aber umständlicher weil du dann alle Routen im Laptop statisch nachtragen musst. Hat aber den Vorteil das dann nur das ins VPN geht was remote an Netzen definiert ist und nicht alles (Split Tunneling). Ist Geschmackssache was man macht.Wie ist das eigentlich mit der Metrik ?

Die Metrik entscheidet welche Route für das IPv4 Forwarding ausgewählt wird. Dabei gilt je kleiner der Wert, desto besser die Metrik und desto priorisierter die Route.Du siehst es oben schön am Beispiel der beiden Default Routen bei aktivem VPN Tunnel im Gateway Redirect Mode.

Einmal die über das WLAN mit "4245" und einmal die über das L2TP VPN mit "11". 11 gewinnt und alle v4 Pakete werden über das VPN als Default Gateway geroutet, was dir ein Traceroute (tracert bei Winblows) dann auch zeigt.

Dann pingst du den per VPN angebundenen Windows Rechner auf seiner lokalen LAN Adresse 10.126.111.254 Klappt das? Nein das geht nicht....

Das scheitert weil deine statische Route im Mikrotik in das 10.126.110.0 /23 Netz falsch ist bei dir!Du gibst dort fälschlicherweise 10.126.111.0 mit einem 24er Prefix an was es aber gar nicht gibt. Logisch das das scheitert, denn real nutzt du da einen anderen Prefix. Richtig wäre:

10.126.110.0/23 Gateway: 192.168.10.201

leider weiß ich nicht wieso es jetzt nochmal die beiden Bilder hier einfügt

Weil du ein Bild nicht mit "+" im Kontext hinzugefügt hast!!Alle Bilder die hochgeladen sind aber im Text nicht mit "+" hinzugefügt wurden zeigt er dann immer am Schluss des Posts! FAQs lesen hilft!!

Du hast scheinbar Recht. Microsoft routet das lokale LAN nicht in den Tunnel. Das ist auch kein Problem der lokalen Firewall. Vermutlich sind die PPP Interfaces vom IP Forwarding ausgenommen.

Das müsste mal ein Windows Profi hier kommentieren.

Gut, dann musst du halt 25 Euro Taschengeld investieren und einen hAP Lite beschaffen der die Tunnelverbindung realsiert. Da er WLAN gleich an Bord hat ist das ideal. Natürlich kannst du auch gleich einen LTE Router von Mikrotik nehmen dann hast du alles in einem. 😉

Setup entspricht dem L2TP Site-to-Site Tutorial.

So hast du eine universelle Routerbox im Taschenformat die, egal wo immer du bist, dir eine Tunnelverbindung ins Heimnetz öffnet.

Das müsste mal ein Windows Profi hier kommentieren.

Gut, dann musst du halt 25 Euro Taschengeld investieren und einen hAP Lite beschaffen der die Tunnelverbindung realsiert. Da er WLAN gleich an Bord hat ist das ideal. Natürlich kannst du auch gleich einen LTE Router von Mikrotik nehmen dann hast du alles in einem. 😉

Setup entspricht dem L2TP Site-to-Site Tutorial.

So hast du eine universelle Routerbox im Taschenformat die, egal wo immer du bist, dir eine Tunnelverbindung ins Heimnetz öffnet.