Netzwerkerkennung VLAN übergreifend - Mikrotik

Hallo ich habe mal eine Frage.

In der Vergangenheit bin ich immer wieder auf das Problem gestoßen das meine Geräte aus anderen VLANs nicht vom Handy oder PC erkannt werden.

z.b. kann ich von meinem Client VLAN nicht die SMB Freigaben im Server VLAN sehen.

Das hatte mich eigentlich auch bis jezt nicht wirklich gestört da man ja einfach nur die IP-Adresse eingeben muss und fertig.

Jetzt sind aber 2 sachen aufgetreten wo ich um die netzwerkerkennung nich drum herum komme.

Szenario 1:

Iphone App "Apple Homekit"

mein Handy befindet sich im VLAN 10 -> 192.168.10.0/26

die Apple Homekit bridge läuft auf meinem Automationsserver im VLAN40 ->192.168.40.0/26

könnte man in der App die IP Adresse eintragen würde es funktionieren. aber leider sucht die app ihren server selber.

Szenario 2:

mein Laptop befindet wieder im VLAN10

meine ESP32 Boards sind im VLAN30 -> 192.168.30.0/24

möchte ich jetzt per wlan ein programm uploaden habe ich wieder das problem das mein laptop die geräte nicht finden kann. Eine möglichkeit der Addresseingabe ist in dem Programm auch nicht vorhanden.

Ich vermute mal die Netzwerkerkennung funktioniert so das jede IP im Subnetz (im bsp Homekit 10.1 - 10.62) auf dem passenden port angepingt wird und da der server ja in einem anderen netzwerk liegt nicht angepingt wird und somit nicht gefunden werden kann.

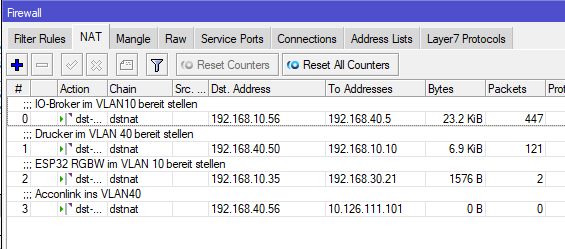

jetzt hatte ich gedacht das ich das Problem in den griff bekomme wenn ich in der Firewall meines Mikrotik routers eine NAT regel anlege die auf den Server zeigt.

Ich hatte eigentlich gedacht wenn ich jetzt die IP Adresse 192.168.10.56 aufrufe öffnet sich die Seite des servers der eigentlich unter 192.168.40.10 erreichbar ist.

Das funktioniert auch aber auch nicht.

ich erkläre mir das so:

da die IP adresse 10.56 ja im selben subnet liegt muss nicht geroutet werden und somit geht das packet auch nicht über den router sondern direkt. Da das packet nicht über den Router geht kann die nat regel nicht greifen. Ändere ich die IP adresse von 10.56 auf 10.71 (außerhalb des Subnetz der DHCP clients) kann ich die seite aufrufen da das packet den Router passieren muss.

Jetzt weiß ich leider nicht mehr weiter wie ich das sonst hinbekommen könnte.

In der Vergangenheit bin ich immer wieder auf das Problem gestoßen das meine Geräte aus anderen VLANs nicht vom Handy oder PC erkannt werden.

z.b. kann ich von meinem Client VLAN nicht die SMB Freigaben im Server VLAN sehen.

Das hatte mich eigentlich auch bis jezt nicht wirklich gestört da man ja einfach nur die IP-Adresse eingeben muss und fertig.

Jetzt sind aber 2 sachen aufgetreten wo ich um die netzwerkerkennung nich drum herum komme.

Szenario 1:

Iphone App "Apple Homekit"

mein Handy befindet sich im VLAN 10 -> 192.168.10.0/26

die Apple Homekit bridge läuft auf meinem Automationsserver im VLAN40 ->192.168.40.0/26

könnte man in der App die IP Adresse eintragen würde es funktionieren. aber leider sucht die app ihren server selber.

Szenario 2:

mein Laptop befindet wieder im VLAN10

meine ESP32 Boards sind im VLAN30 -> 192.168.30.0/24

möchte ich jetzt per wlan ein programm uploaden habe ich wieder das problem das mein laptop die geräte nicht finden kann. Eine möglichkeit der Addresseingabe ist in dem Programm auch nicht vorhanden.

Ich vermute mal die Netzwerkerkennung funktioniert so das jede IP im Subnetz (im bsp Homekit 10.1 - 10.62) auf dem passenden port angepingt wird und da der server ja in einem anderen netzwerk liegt nicht angepingt wird und somit nicht gefunden werden kann.

jetzt hatte ich gedacht das ich das Problem in den griff bekomme wenn ich in der Firewall meines Mikrotik routers eine NAT regel anlege die auf den Server zeigt.

Ich hatte eigentlich gedacht wenn ich jetzt die IP Adresse 192.168.10.56 aufrufe öffnet sich die Seite des servers der eigentlich unter 192.168.40.10 erreichbar ist.

Das funktioniert auch aber auch nicht.

ich erkläre mir das so:

da die IP adresse 10.56 ja im selben subnet liegt muss nicht geroutet werden und somit geht das packet auch nicht über den router sondern direkt. Da das packet nicht über den Router geht kann die nat regel nicht greifen. Ändere ich die IP adresse von 10.56 auf 10.71 (außerhalb des Subnetz der DHCP clients) kann ich die seite aufrufen da das packet den Router passieren muss.

Jetzt weiß ich leider nicht mehr weiter wie ich das sonst hinbekommen könnte.

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 4342242983

Url: https://administrator.de/forum/netzwerkerkennung-vlan-uebergreifend-mikrotik-4342242983.html

Ausgedruckt am: 03.08.2025 um 23:08 Uhr

13 Kommentare

Neuester Kommentar

kann ich von meinem Client VLAN nicht die SMB Freigaben im Server VLAN sehen.

Das ist generell bei gerouteten Netzwerken auch völlig normal. Bekanntlich basiert das Bekanntmachen von SMB/CIFS Shares in einem Netz ohne zentralen DNS Server auf Broadcasts.Wie du als guter Netzwerker ja auch selber weisst werden Broadcasts prinzipbedingt in gerouteten IP Netzen nicht über die Routergrenzen geforwardet. Ein Grund auch warum man Segmentiert und die Broadcast Belastung in L2 Segmenten niedrig hält.

Folglich "sieht" man VLAN übergreifend an Clients auch keine freigegebenen Shares.

Man kann aber solche Server mit ihren Namen auch lokal in die hosts oder lmhosts Datei statisch eintragen um zumindestens die Share Namen weiterzuverwenden. Siehe dazu auch hier.

Ein weiterer Punkt ist mDNS (Bonjour) was sehr wahrscheinlich deine Apple Komponenten verwenden. Auch damit machen sich Endgeräte automatisch in L2 Segmenten bekannt.

mDNS basiert aber im Gegensatz zu den obigen SMB/CIFS Shares nicht auf Broadcasts sondern auf Multicasts. Speziell einer Link Local Multicast Adresse 224.0.0.251. Diese hat Protokoll bedingt einen festen TTL von 1 und ist damit nicht routebar. Auch nicht über das bordeigenen PIM Multicast Routing weil die TTL 1 ein Forwarding verhindert.

Alles simple Binsenweisheiten in einem Netzwerk. Leide rmachst du sehr wenig Angaben zu den verwendeten Protokolle so das man hier kristallkugeln muss.

Mit einem simplen [ Wireshark] Trace könntest du schnell und wasserdicht erkennen WIE sich deine Endgeräte bekannt machen und einfach und schnell eine Lösung implementieren.

Für mDNS macht man das mit einem Proxy der ggf. schon in deinem Router oder Accesspoint enthalten ist. Ansonsten erledigt das ein 10 Euro Raspberry Pi.

Netzwerk Management Server mit Raspberry Pi

Bonjour an Subnetz weiterleiten

Stichwort IGMP Proxy und MDNS (häufig genutzt von Apple und anderen Geräten), sind beides nicht routbare Protokolle die ihre Subnetzgrenzen per Default nicht verlassen und auf Broadcasts/MultiCasts basieren.

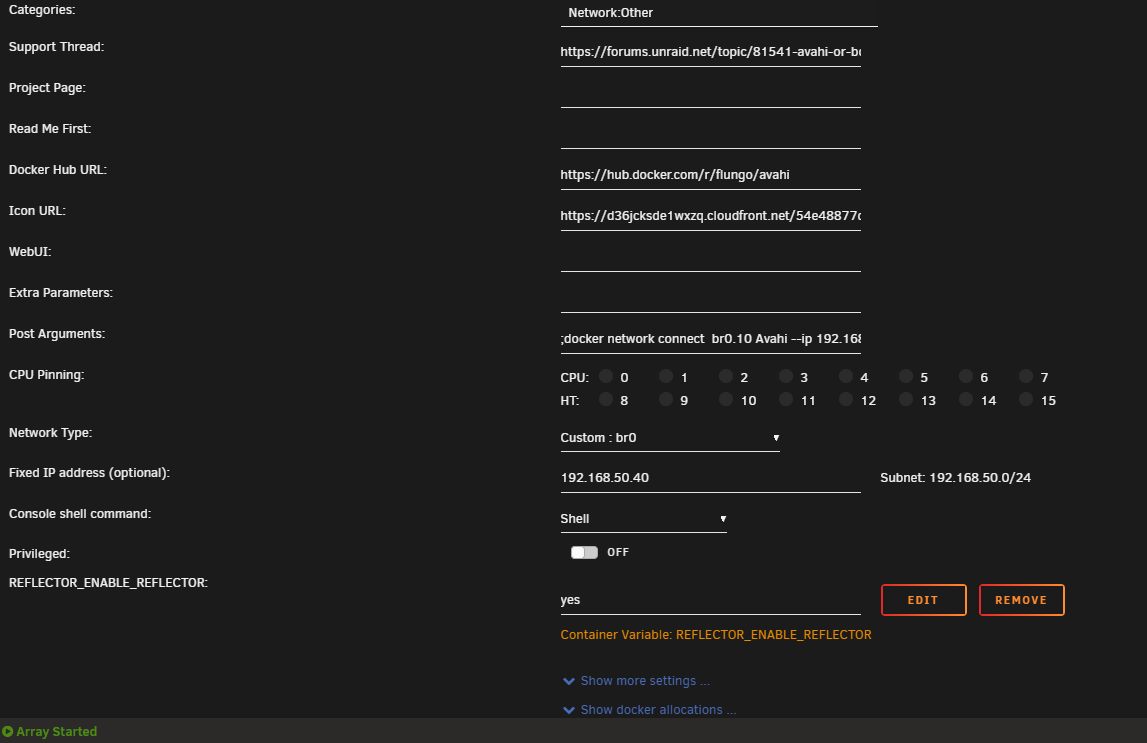

IGMP Proxy für uPnP hat Mikrotik an Board, mDNS hat er nicht da musst du bspw. einen Raspi oder ne VM anklemmen der mDNS zwischen den VLANs vermittelt (avahi)

IGMP Proxy für uPnP hat Mikrotik an Board, mDNS hat er nicht da musst du bspw. einen Raspi oder ne VM anklemmen der mDNS zwischen den VLANs vermittelt (avahi)

Mit einer Firewall an sich hat sein Anliegen ja nichts zu tun. Es ist das Propagieren von SMB/CIFS Namen per Broadcast (Stickwort Helper Adressen) oder dessen statische Konfig.

mDNS/Bonjour ist wieder eine gesonderte Baustelle für Multicasts. Der von dir gepostete Link nutzt den mDNS Daemon (AVAHI) dafür. Ob man den auf einem Router, Firewall oder einem 10€ Raspberry Pi laufen lässt ist dabei unerheblich für eine Lösung. 😉

forum.mikrotik.com/viewtopic.php?t=174354

mDNS/Bonjour ist wieder eine gesonderte Baustelle für Multicasts. Der von dir gepostete Link nutzt den mDNS Daemon (AVAHI) dafür. Ob man den auf einem Router, Firewall oder einem 10€ Raspberry Pi laufen lässt ist dabei unerheblich für eine Lösung. 😉

forum.mikrotik.com/viewtopic.php?t=174354

Hier steht's detailliert wie das mit dem Mikrotik für mDNS und avahi gemacht wird

Step by Step: Mikrotik mDNS (Bonjour) reflector between different VLANs with avahi daemon and a linux machine on a tagged trunk port

Step by Step: Mikrotik mDNS (Bonjour) reflector between different VLANs with avahi daemon and a linux machine on a tagged trunk port

Wenns das denn nun war bitte dann auch nicht vergessen deinen Thread hier als erledigt zu schliessen!

Hier findet ihr auch eine Lösung zum mDNS Repeating direkt auf einem MIkrotik Router

Mikrotik: mDNS Repeater als Docker-Container auf dem Router (ARM,ARM64,X86)

Grüße Uwe

Mikrotik: mDNS Repeater als Docker-Container auf dem Router (ARM,ARM64,X86)

Grüße Uwe