Yubikey 5 NFC - passende NFC-Reader gesucht

Moin Kollegen.

Ich suche preiswerte NFC Reader um damit den Yubikey 5 NFC zu benutzen.

Yubicos Support empfiehlt den Omnikey 5022 CL (80 Euro, 30 Euro teurer als der Yubikey selbst), obwohl andere auch gehen müssten - Wortlaut Support:

Frage: nutzt jemand den Yubikey 5 mittels NFC und weiß aus eigener Erfahrung, dass sein NFC-Reader alle Slots lesen kann? Wenn ja, welches Modell ist das?

Ich suche preiswerte NFC Reader um damit den Yubikey 5 NFC zu benutzen.

Yubicos Support empfiehlt den Omnikey 5022 CL (80 Euro, 30 Euro teurer als der Yubikey selbst), obwohl andere auch gehen müssten - Wortlaut Support:

ACS NFC ACR122U is known to work well with the YubiKey as well (acs.com.hk/en/products/3/acr122u-usb-nfc-reader/)

Leider liest dieser günstige Reader ACR122u (25€) nicht alle Slots des Yubikeys aus und ist somit für mich unbrauchbar, während der Omnikey das tut.Frage: nutzt jemand den Yubikey 5 mittels NFC und weiß aus eigener Erfahrung, dass sein NFC-Reader alle Slots lesen kann? Wenn ja, welches Modell ist das?

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 666885

Url: https://administrator.de/forum/yubikey-5-nfc-passende-nfc-reader-gesucht-666885.html

Ausgedruckt am: 03.08.2025 um 01:08 Uhr

26 Kommentare

Neuester Kommentar

Es gibt Administratoren, die Yubikeys benutzen???

Nein, Scherz! Der Yubikey ist großartig. Ist das Tool, das ich definitiv am meisten einsetze (und auch meinen Kunden zur Sicherung der Passwort-DB aufdrücke)

Die zurückhaltende Beteiligung in diesem Thread lässt mich aber befürchten, dass die Verbreitung unter den Forumskollegen geringer ist, als es das Teil verdient hätte.

Leider kann ich zu Deinem konkreten Anliegen nichts beitragen, die NFC-Funktion setze ich nur am Handy ein. Interessehalber: Was möchtest Du erreichen? Da, wo Du nen USB-NFC-Reader stecken kannst, kannst Du doch auch gleich den Yubikey stecken? Rein zum Komfort?

Nein, Scherz! Der Yubikey ist großartig. Ist das Tool, das ich definitiv am meisten einsetze (und auch meinen Kunden zur Sicherung der Passwort-DB aufdrücke)

Die zurückhaltende Beteiligung in diesem Thread lässt mich aber befürchten, dass die Verbreitung unter den Forumskollegen geringer ist, als es das Teil verdient hätte.

Leider kann ich zu Deinem konkreten Anliegen nichts beitragen, die NFC-Funktion setze ich nur am Handy ein. Interessehalber: Was möchtest Du erreichen? Da, wo Du nen USB-NFC-Reader stecken kannst, kannst Du doch auch gleich den Yubikey stecken? Rein zum Komfort?

Hallo,

ich denke es geht ihm darum dass sich der USB Port am Endgerät abnutzt wenn man das ständig benutzt. Wir bringen unseren Kunden immer bei einfach ein USB Verlängerungskabel zu benutzen das irgendwo am Monitorfuss festgemacht wird., oder einen USB Hub zu benutzen. Weil man beides ohne Probleme austauschen kann. Dagegen sind USB Ports an Geräten eher schlecht bis gar nicht zu reparieren. Ein NFC Reader ist eben Kontaktlos.

ich denke es geht ihm darum dass sich der USB Port am Endgerät abnutzt wenn man das ständig benutzt. Wir bringen unseren Kunden immer bei einfach ein USB Verlängerungskabel zu benutzen das irgendwo am Monitorfuss festgemacht wird., oder einen USB Hub zu benutzen. Weil man beides ohne Probleme austauschen kann. Dagegen sind USB Ports an Geräten eher schlecht bis gar nicht zu reparieren. Ein NFC Reader ist eben Kontaktlos.

Ja, das ist wohl richtig - und danke für den Blickwinkel: Ich stecke täglich ca. 3-5 Mal, seit 1,5 Jahren. Die Buchse lebt noch, aber der Ansatz vom Kollegen @Snagless (Danke!) dürfte sicherer sein. Die Spezifikation für USB-A gibt nur 1500 Steckungen (2.0) bis 5000 (3.0) vor. Das ist dann natürlich schnell erreicht. Und die Buchse ist wahrscheinlich deutlich empfindlicher als der Stecker.

Jedes Mal abziehen ist allerdings meist nicht nötig - wahrscheinlich je nach Anwendungsfall und Diebstahlrisiko. Ich nutze ihn meist für SSH und 2FA: Keepass, Nextcloud u.ä. Da kann er stecken bleiben, da diese Anwendungen entweder einen zweiten Faktor brauchen oder die Abfrage PIN-geschützt ist. Bei Nutzung des reinen Passwort-Logins (eh unsicher) ist das natürlich anders. Da muss man dann schon aufpassen, selbst bei geteiltem Passwort, wie von Yubico empfohlen will man ja nicht, dass die eine Hälfte des Passworts schon bekannt ist.

Gib mal gern weiter, wenn Du noch einen Reader gefunden hast. Vielleicht braucht es noch jemand.

Jedes Mal abziehen ist allerdings meist nicht nötig - wahrscheinlich je nach Anwendungsfall und Diebstahlrisiko. Ich nutze ihn meist für SSH und 2FA: Keepass, Nextcloud u.ä. Da kann er stecken bleiben, da diese Anwendungen entweder einen zweiten Faktor brauchen oder die Abfrage PIN-geschützt ist. Bei Nutzung des reinen Passwort-Logins (eh unsicher) ist das natürlich anders. Da muss man dann schon aufpassen, selbst bei geteiltem Passwort, wie von Yubico empfohlen will man ja nicht, dass die eine Hälfte des Passworts schon bekannt ist.

Gib mal gern weiter, wenn Du noch einen Reader gefunden hast. Vielleicht braucht es noch jemand.

In drei Jahren mit ca. 30 YubiKey-Nutzern hatte ich kein Problem mit den USB-Ports (ohne Kabel, die meisten nutzen wegen der Arbeitsplatzaufteilung auch an der Docking-Station den Geräteport). Auch bei Projekten mit anderen Token mit vollwertigen USB-Steckern war das nie ein Problem. An ca. 10 Jahre alten privaten Geräten kann ich die eine oder andere wackelige Buchse darauf zurückführen. Die einfache Leiterplatte bzw. der Kunststoff des YK ist nochmal schonender.

Zu Schäden kam es, wenn der eingesteckte Token anstieß. Wobei ein YubiKey dabei abbrach, ohne das Gerät wirklich zu beschädigen.

Per NFC funktionieren leider weder Touch-Policy noch OTP.

Grüße

Richard

Zu Schäden kam es, wenn der eingesteckte Token anstieß. Wobei ein YubiKey dabei abbrach, ohne das Gerät wirklich zu beschädigen.

Per NFC funktionieren leider weder Touch-Policy noch OTP.

Grüße

Richard

Ei Wei, das hatte ich fast befürchtet. Die von @Snagless beschriebene Kabel-Lösung (alternativ gibts ja auch so kleine schreibtischtaugliche single-USB-Docks) ist dann wohl (vorsorglich) die sinnigste Lösung. Zumal die Keys ja oft an Schlüsselbünden hängen - und das macht sich an PC-Buchsen nicht wirklich toll.

Ich hatte bislang kein NFC im Einsatz, weil es bis vor ~5 Jahren im regulierten Umfeld nicht für Pin-Eingabe zulässig war, und immer noch kritisch gesehen wird. Eine Support-Anfrage, ob bzw. unter welchen Umständen der YK 5 NFC Secure Messaging/VCI erzwingt oder das von der Middleware abhängt, ist noch unbeantwortet.

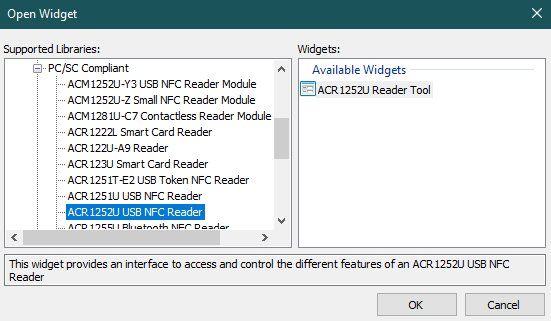

Anlässlich deiner Frage dachte ich, dass das bei mir privat eine nette Idee wäre und habe den Omnikey 5022 CL gekauft (die 30 Nutzer jetzt haben keine hohen Sicherheitsanforderungen, aber da wäre es auch kostenmäßig nicht zu rechtfertigen). Ich hatte überlegt, noch einen zweiten zu nehmen, das wäre dann der ACR1252U gewesen. Also unter 50-60 Euro wird das meines Erachtens nichts. Zwei Slots ist schon eine ungewöhnliche Einschränkung, ich hätte zumindest die ersten 4 erwartet. Benutzt Du trotzdem den Yubico Minidriver dafür?

Vor der Bestellung hatte ich schon irgendwo gelesen, dass Touch nicht funktionieren soll, weil "die LED keinen Strom erhalte", also mehr ein Usability-Thema. Es stellte sich heraus, dass die PIV-Touch-Policy per NFC ignoriert wird - dachte ich.

Wegen deines Links habe ich es nochmal getestet: Es ist so zu verstehen, dass der Touch innerhalb von 20 Sekunden übersprungen wird. Wartet man länger bis zur PIN-Eingabe, schlägt die Verwendung der Smartcard fehl, d.h. Touch-Policy greift, aber Touch funktioniert nicht.

OTP über NFC funktioniert ja generell per NDEF, d.h. man legt einen der beiden Slots dafür fest, der das OTP dann per NDEF einem Tag-Reader bereitstellt (ohne Touch). Separat, z.B. auf dem Smartphone, funktioniert das. Aber ein PC/SC-Reader liest wiederum keine NDEF-Messages. Wenn es einen Reader gäbe, der beides vereint, bezweifle ich, dass das gleichzeitig geht, also z.B. die Removal-Policy erfüllt bleibt. Ich habe keinen Tag-Reader für den PC zur Hand, aber ich glaube, dass auch keine Desktop-Software von Yubico NDEF-Messages abfängt. Da müsste man Drittanbietertools nehmen: tools.nfc21.de/

Anlässlich deiner Frage dachte ich, dass das bei mir privat eine nette Idee wäre und habe den Omnikey 5022 CL gekauft (die 30 Nutzer jetzt haben keine hohen Sicherheitsanforderungen, aber da wäre es auch kostenmäßig nicht zu rechtfertigen). Ich hatte überlegt, noch einen zweiten zu nehmen, das wäre dann der ACR1252U gewesen. Also unter 50-60 Euro wird das meines Erachtens nichts. Zwei Slots ist schon eine ungewöhnliche Einschränkung, ich hätte zumindest die ersten 4 erwartet. Benutzt Du trotzdem den Yubico Minidriver dafür?

Vor der Bestellung hatte ich schon irgendwo gelesen, dass Touch nicht funktionieren soll, weil "die LED keinen Strom erhalte", also mehr ein Usability-Thema. Es stellte sich heraus, dass die PIV-Touch-Policy per NFC ignoriert wird - dachte ich.

Wegen deines Links habe ich es nochmal getestet: Es ist so zu verstehen, dass der Touch innerhalb von 20 Sekunden übersprungen wird. Wartet man länger bis zur PIN-Eingabe, schlägt die Verwendung der Smartcard fehl, d.h. Touch-Policy greift, aber Touch funktioniert nicht.

OTP über NFC funktioniert ja generell per NDEF, d.h. man legt einen der beiden Slots dafür fest, der das OTP dann per NDEF einem Tag-Reader bereitstellt (ohne Touch). Separat, z.B. auf dem Smartphone, funktioniert das. Aber ein PC/SC-Reader liest wiederum keine NDEF-Messages. Wenn es einen Reader gäbe, der beides vereint, bezweifle ich, dass das gleichzeitig geht, also z.B. die Removal-Policy erfüllt bleibt. Ich habe keinen Tag-Reader für den PC zur Hand, aber ich glaube, dass auch keine Desktop-Software von Yubico NDEF-Messages abfängt. Da müsste man Drittanbietertools nehmen: tools.nfc21.de/

Ich habe ihn jetzt überall installiert, aber hätte gewettet, ohne wären es vier (9a - 9e). Die Einschränkung ist mir beim allerersten Testing erst mit CLI-Tools aufgefallen, und schon per GUI kann man ja vier Slots beschreiben.

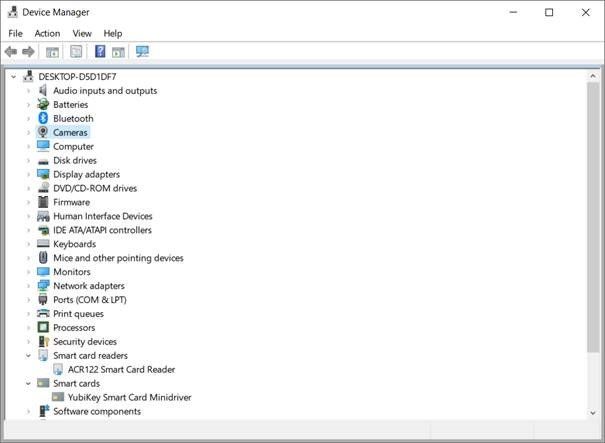

Hast Du den Treiber nach Anschluss über den NFC-Reader nochmal installiert? Habe ich mit dem Omnikey auch gemacht, weil der Key, der nur die Slots 82 ff. belegt hat, nicht funktionierte. Wahrscheinlich war ich etwas ungeduldig und es hätte auch ein Neustart getan, aber ganz reibungslos war es trotz des vorinstallierten Treibers nicht.

Zitat von @DerWoWusste:

Schade, ich hatte gehofft, dass wenigstens irgendjemand NFC wirklich nutzt. Solltest Du den anderen ACR anschaffen, gib bitte Feedback.

Schade, ich hatte gehofft, dass wenigstens irgendjemand NFC wirklich nutzt. Solltest Du den anderen ACR anschaffen, gib bitte Feedback.

Ja, habe ich jetzt bestellt, weil mir das mit dem NDEF-Tag keine Ruhe lässt. Der Onmikey sollte das auch können, aber tut es aus irgendeinem Grund nicht.

Zitat von @c.r.s.:

Anlässlich deiner Frage dachte ich, dass das bei mir privat eine nette Idee wäre und habe den Omnikey 5022 CL gekauft

Das nenne ich mal Forumsengagement! Anlässlich deiner Frage dachte ich, dass das bei mir privat eine nette Idee wäre und habe den Omnikey 5022 CL gekauft

Also der ACR1251 liest alle Slots, ist aber ggü. dem HID nicht empfehlenswert. Mit klassischen Karten liegt die Karte vielleicht etwas hübscher in der Schale, ansonsten ist die Anmutung durch den weißen Aufdruck billiger. Außerdem piepst er beim Auflegen und Abnehmen, was man wohl mit keinem kostenlosen Tool abstellen kann (selbst was schreiben oder SDK kaufen).

Das OTP habe ich ihm auch damit nicht am PC entlocken können.

Das OTP habe ich ihm auch damit nicht am PC entlocken können.

Ja. An sich reicht mir certutil -scinfo als Bestätigung, aber ich habe es nochmal auf dem Login-Screen getestet. Mit mehr als zwei Zertifikaten habe ich zur Zeit nur einen Key 1, der die Slots 9a-9d belegt hat, und einen Key 2 mit sechs Zertifikaten in 9a, 9c und 82 ff.

Die drei Zertifkate von Key 1 werden korrekt auf der Anmeldemaske angezeigt. Bei Key 2 kann ich das nicht ausprobieren, weil sie nicht alle für Login und außerdem abgelaufen sind. Aber certutil -scinfo gibt alle sechs aus.

Die drei Zertifkate von Key 1 werden korrekt auf der Anmeldemaske angezeigt. Bei Key 2 kann ich das nicht ausprobieren, weil sie nicht alle für Login und außerdem abgelaufen sind. Aber certutil -scinfo gibt alle sechs aus.

Das habe ich inzwischen gefunden (nicht beim Produkt gelistet): acs.com.hk/en/utility-tools/

Mit dem ACS Smart Card and Reader Tool kann man den Buzzer abschalten.

Mit dem ACS Smart Card and Reader Tool kann man den Buzzer abschalten.