Zertifikat für Exchange 2013

Hallo zusammen,

unser Chef plant die Anschaffung eines Servers 2012 Standard plus Exchange 2013.

In einer Testumgebung wollte ich das Szenario schon mal durchspielen und der Exchange läuft auch soweit.

Jetzt bin ich aber an dem Punkt, dass ein Client, der Outlook öffnet und eine Verbindung mit dem Exchange herstellt, eine Zertifikatswarnung bekommt. Diese kann man mit Vorgang fortsetzen bestätigen und man kann auch mit dem Programm dann normal arbeiten, aber die Sicherheitsmeldung sollte ja erst gar nicht kommen.

Ich muss also wohl in dem Exchange ein passendes Zertifikat erstellen.

Unsere interne Domain heißt: hansen.local, unsere echte Domain bei dem Provider heißt hansen.de und dementsprechend auch die Email Adressen @hansen.de

Der Server ist über das Internet über hansen.dyndns.org erreichbar

„hansen“ ist nur fiktiv

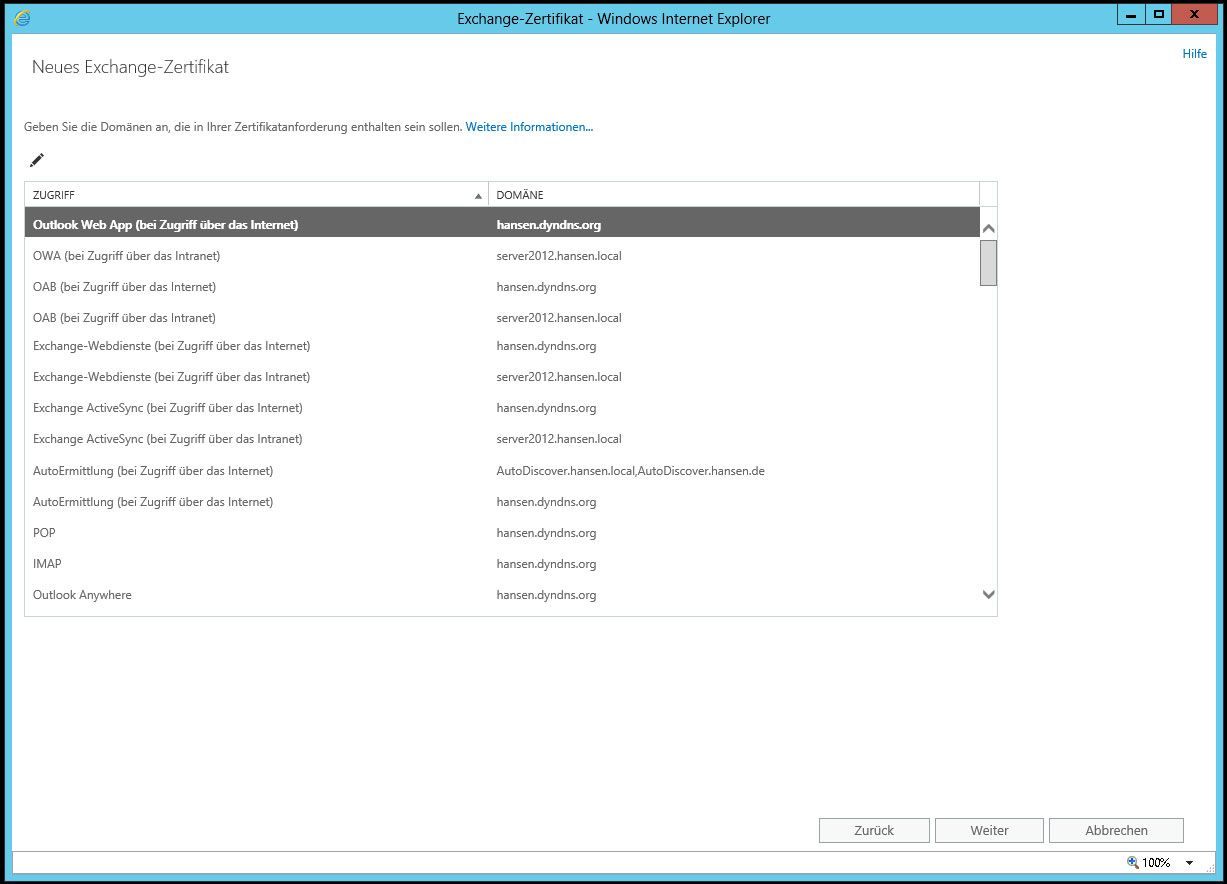

Könnte sich mal bitte jemand die Einstellung des Zertifikates in dem Bild anschauen und seinen Senf dazu geben, ob das so richtig ist?!

Wenn es denn so richtig ist, bzw. wenn das Zertifikat mal im Exchange hinterlegt ist und mit den entsprechenden Diensten verknüpft ist, kommt dann diese Zertifikatsmeldung in Outlook nicht mehr, oder muss man das Zertifikat auf jedem Client manuell einmalig importiert werden?

Ich warte mal auf Antworten bevor ich es abspeichere.

Danke für Eure Unterstützung und noch einen schönen Wahl-Sonntag

LG Thomas

unser Chef plant die Anschaffung eines Servers 2012 Standard plus Exchange 2013.

In einer Testumgebung wollte ich das Szenario schon mal durchspielen und der Exchange läuft auch soweit.

Jetzt bin ich aber an dem Punkt, dass ein Client, der Outlook öffnet und eine Verbindung mit dem Exchange herstellt, eine Zertifikatswarnung bekommt. Diese kann man mit Vorgang fortsetzen bestätigen und man kann auch mit dem Programm dann normal arbeiten, aber die Sicherheitsmeldung sollte ja erst gar nicht kommen.

Ich muss also wohl in dem Exchange ein passendes Zertifikat erstellen.

Unsere interne Domain heißt: hansen.local, unsere echte Domain bei dem Provider heißt hansen.de und dementsprechend auch die Email Adressen @hansen.de

Der Server ist über das Internet über hansen.dyndns.org erreichbar

„hansen“ ist nur fiktiv

Könnte sich mal bitte jemand die Einstellung des Zertifikates in dem Bild anschauen und seinen Senf dazu geben, ob das so richtig ist?!

Wenn es denn so richtig ist, bzw. wenn das Zertifikat mal im Exchange hinterlegt ist und mit den entsprechenden Diensten verknüpft ist, kommt dann diese Zertifikatsmeldung in Outlook nicht mehr, oder muss man das Zertifikat auf jedem Client manuell einmalig importiert werden?

Ich warte mal auf Antworten bevor ich es abspeichere.

Danke für Eure Unterstützung und noch einen schönen Wahl-Sonntag

LG Thomas

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 217576

Url: https://administrator.de/forum/zertifikat-fuer-exchange-2013-217576.html

Ausgedruckt am: 04.06.2025 um 03:06 Uhr

2 Kommentare

Neuester Kommentar

Hallo,

wie du schon festgestellt hast, geht es bei der Warnmeldung um zwei Themen:

a) der verwendete Name muss auf dem Zertifikat enthalten sein

b) der Client muss dem Zertifikat vertrauen

a) das sieht auf dem Screenshot nicht schlecht aus. Ich würde mich erstmal darauf verlassen, dass Exchange auch die verschiedenen internen URLs (bzw. FQDNS) korrekt übernommen hat. Schlimmstenfalls musst du das Zertifikat nochmal neu machen - was ja aber nicht so tragisch ist, wenn es ein selbstgeneriertes ist. Ein "offizielles", sprich eines von einer CA, der die Clients per Default vertrauen, wirst du für diese Domänen (dyndns.org, hansen.local) eh nicht bekommen.

b) Der Client muss dazu gebracht werden, dem Zertifikat zu trauen. "Auf jedem Client manuell einmalig importieren" ist eine Möglichkeit. Alternativ kann man Zertifikate auch über AD verteilen (z.B. http://technet.microsoft.com/en-us/library/cc772491.aspx). Ich finde es nicht ganz ungeschickt, sich eine "root-ca" einzurichten. Geht z.B. mit openssl (gibt es auch für Windows). Damit kannst du dir ein eigenes CA-Zertifikat erstellen. Diese publizierst du im Internet, und signierst später alle intern benötigten Zertifikate per openssl damit. Dann musst du nicht immer Zertifikate auf die Clients Pushen, sondern nur einmal. Natürlich solltest du deine Root-CA sicher "lagern".

Grüße

Filipp

wie du schon festgestellt hast, geht es bei der Warnmeldung um zwei Themen:

a) der verwendete Name muss auf dem Zertifikat enthalten sein

b) der Client muss dem Zertifikat vertrauen

a) das sieht auf dem Screenshot nicht schlecht aus. Ich würde mich erstmal darauf verlassen, dass Exchange auch die verschiedenen internen URLs (bzw. FQDNS) korrekt übernommen hat. Schlimmstenfalls musst du das Zertifikat nochmal neu machen - was ja aber nicht so tragisch ist, wenn es ein selbstgeneriertes ist. Ein "offizielles", sprich eines von einer CA, der die Clients per Default vertrauen, wirst du für diese Domänen (dyndns.org, hansen.local) eh nicht bekommen.

b) Der Client muss dazu gebracht werden, dem Zertifikat zu trauen. "Auf jedem Client manuell einmalig importieren" ist eine Möglichkeit. Alternativ kann man Zertifikate auch über AD verteilen (z.B. http://technet.microsoft.com/en-us/library/cc772491.aspx). Ich finde es nicht ganz ungeschickt, sich eine "root-ca" einzurichten. Geht z.B. mit openssl (gibt es auch für Windows). Damit kannst du dir ein eigenes CA-Zertifikat erstellen. Diese publizierst du im Internet, und signierst später alle intern benötigten Zertifikate per openssl damit. Dann musst du nicht immer Zertifikate auf die Clients Pushen, sondern nur einmal. Natürlich solltest du deine Root-CA sicher "lagern".

Grüße

Filipp