Zugriff über WAN einrichten

Hallo zusammen, ich benötige Hilfe bei der Einrichtung einer weiterleitung von meinem Router zu der Sophos XG bzw. zu einem Dienst welcher auf Proxmox läuft.

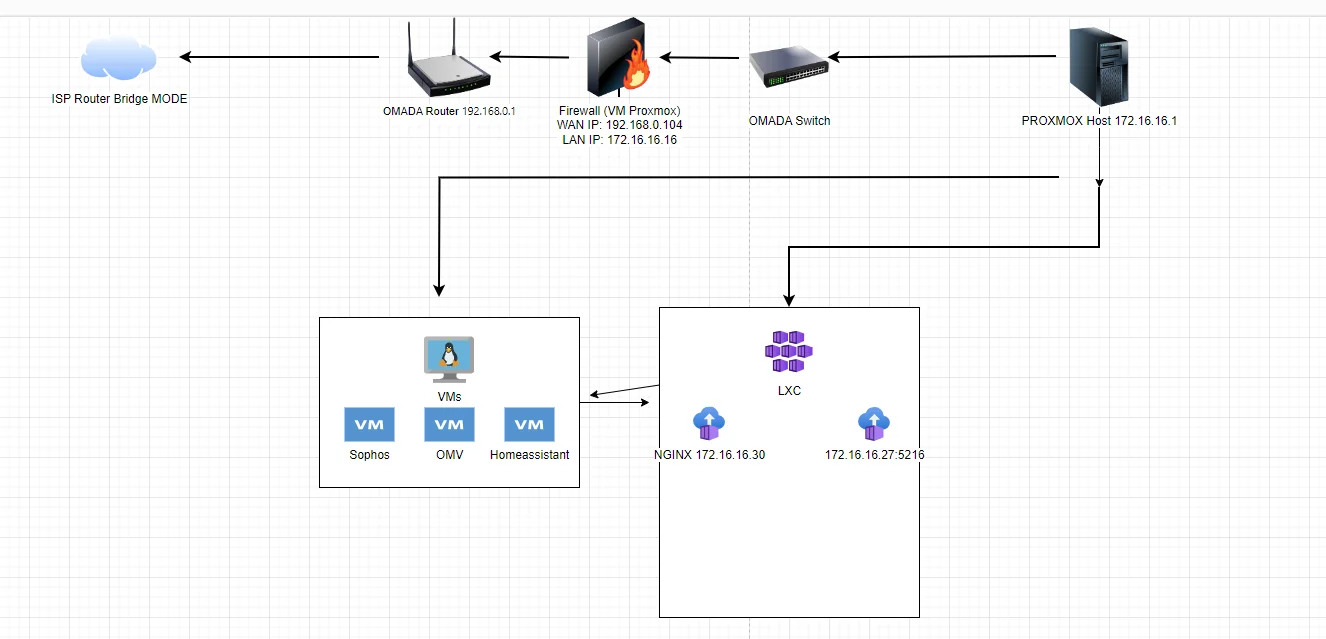

Kurz zur Netzwerk Konfig:

- ISP Router im Bridge Modus

- TP-LINK ER605 Router in welchem auch die ISP Zugangsdaten hinterlegt sind IP:192.168.0.1

- Sophos Firewall als VM in Proxmox Sophos WAN IP: 192.168.0.104 LAN IP: 172.16.16.16:4444

- Proxmox IP 172.16.16.1:8006

- IP des Containers auf welchen Zugriff über das Internet kommen soll: 172.16.16.27:5216

- DynDNS ist eingerichtet auf der Sophos. Auch ist ein Eintrag beim Hoster all-inkl. eingerichtet bzgl. DynDNS

- zusätzlich habe ich auch einen NGINX als LXC mit der IP: 172.16.16.30

Nun zum Problem:

Wenn ich im Router die Ports freigebe kann ich die IP wählen an welche diese weitergeleitet werden sollen.

Wenn ich die WAN IP des Routers eingebe, komme ich über das Internet auf die Login Seite des Routers, was aber nicht das Ziel ist.

Wenn ich die WAN IP der Sophos eingebe mit den selben Ports passiert nix, kein Zugriff über das Internet möglich.

Ich habe auch versucht eine Regel in der FW zu erstellen das der Zugriff über WAN auf den NGINX erlaubt wird aber auch da tut sich nix.

Es ist auch leider nicht möglich die öffentliche IP zu Pingen, es kommt keine Antwort.

Ziel ist das ich von aussen über DynDNS Zugriff auf den LXC mit der IP 172.16.16.27:5216 bekomme.

Sollten noch Infos benötigt werden, stelle ich diese gerne rein. Danke euch im Voraus.

Kurz zur Netzwerk Konfig:

- ISP Router im Bridge Modus

- TP-LINK ER605 Router in welchem auch die ISP Zugangsdaten hinterlegt sind IP:192.168.0.1

- Sophos Firewall als VM in Proxmox Sophos WAN IP: 192.168.0.104 LAN IP: 172.16.16.16:4444

- Proxmox IP 172.16.16.1:8006

- IP des Containers auf welchen Zugriff über das Internet kommen soll: 172.16.16.27:5216

- DynDNS ist eingerichtet auf der Sophos. Auch ist ein Eintrag beim Hoster all-inkl. eingerichtet bzgl. DynDNS

- zusätzlich habe ich auch einen NGINX als LXC mit der IP: 172.16.16.30

Nun zum Problem:

Wenn ich im Router die Ports freigebe kann ich die IP wählen an welche diese weitergeleitet werden sollen.

Wenn ich die WAN IP des Routers eingebe, komme ich über das Internet auf die Login Seite des Routers, was aber nicht das Ziel ist.

Wenn ich die WAN IP der Sophos eingebe mit den selben Ports passiert nix, kein Zugriff über das Internet möglich.

Ich habe auch versucht eine Regel in der FW zu erstellen das der Zugriff über WAN auf den NGINX erlaubt wird aber auch da tut sich nix.

Es ist auch leider nicht möglich die öffentliche IP zu Pingen, es kommt keine Antwort.

Ziel ist das ich von aussen über DynDNS Zugriff auf den LXC mit der IP 172.16.16.27:5216 bekomme.

Sollten noch Infos benötigt werden, stelle ich diese gerne rein. Danke euch im Voraus.

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 668913

Url: https://administrator.de/forum/zugriff-ueber-wan-einrichten-668913.html

Ausgedruckt am: 26.07.2025 um 08:07 Uhr

14 Kommentare

Neuester Kommentar

Moin,

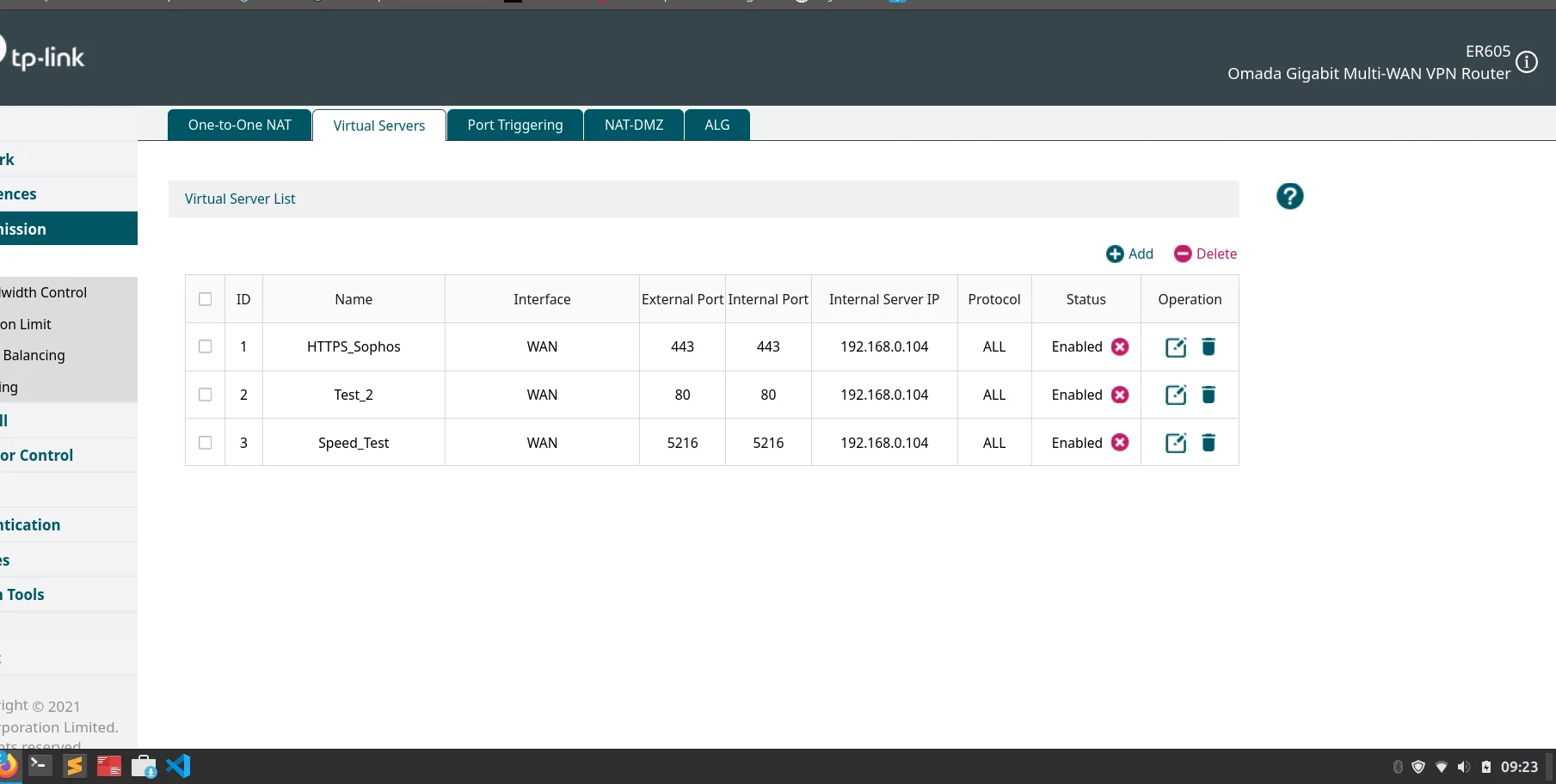

Bild vom Portforwarding des Routers könntest du mal hier reinkippen.

Virtual Server Settings z.B., wenn du die geutzt hast. Oder sowas wie 1:1 NAT? DMZ gibt es ja auch noch. Das Sophos Gateway auf Proxmox filtert ja auch Traffic.

DMZ oder Exposed Host würde hier auch gehen. Normal kann man aber bei Virtual Server nur bestimmte Ports weiterleiten. Alles hinter der Sophos kennt der Router ja nicht.

2. Ziel wäre also Sophos, die dann die Pakete an den Server weiterleitet.

Poste mal Bild der Router Einstellungen

Bild vom Portforwarding des Routers könntest du mal hier reinkippen.

Virtual Server Settings z.B., wenn du die geutzt hast. Oder sowas wie 1:1 NAT? DMZ gibt es ja auch noch. Das Sophos Gateway auf Proxmox filtert ja auch Traffic.

DMZ oder Exposed Host würde hier auch gehen. Normal kann man aber bei Virtual Server nur bestimmte Ports weiterleiten. Alles hinter der Sophos kennt der Router ja nicht.

2. Ziel wäre also Sophos, die dann die Pakete an den Server weiterleitet.

Poste mal Bild der Router Einstellungen

Management Port? Normal poppt doch da eine Warnmeldung auf wenn 80 für den Router reserviert ist.

tp-link.com/de/support/faq/1379/

Je nach Modell!!! Muss bei dir nicht kommen. Normal sollten alle "freien Ports" über die Konfig einstellbar sein. Wenn der Router errecihbar ist könnte es am Managment Port liegen, der den Rest das Wasser abgräbt.

Wie @NordicMike schon sagte kommt es auf den Fall an! Nur kleine Benutzergruppe, die unter deiner Kontrolle ist: VPN und dann die Dienste rein intern zur Verfügugn stellen.

Im Prinzip ist Firewall, Firewall. Stimmt das Konzept, kann die auch nach außen öffnen. Sonst würden Ja weltweit Server sofort gehackt werden oder es aber alle mit VPN.

Du musst nur wissen, was du tust.

tp-link.com/de/support/faq/1379/

A) If you want to open port 80 for a local device, please change the router’s remote management port (service port) number first since its default number is 80. As for the internal port, 80 is reserved for the local management and cannot be modified although the remote management port has changed.

Je nach Modell!!! Muss bei dir nicht kommen. Normal sollten alle "freien Ports" über die Konfig einstellbar sein. Wenn der Router errecihbar ist könnte es am Managment Port liegen, der den Rest das Wasser abgräbt.

Wie @NordicMike schon sagte kommt es auf den Fall an! Nur kleine Benutzergruppe, die unter deiner Kontrolle ist: VPN und dann die Dienste rein intern zur Verfügugn stellen.

Im Prinzip ist Firewall, Firewall. Stimmt das Konzept, kann die auch nach außen öffnen. Sonst würden Ja weltweit Server sofort gehackt werden oder es aber alle mit VPN.

Du musst nur wissen, was du tust.

In den normalen Einstellungen musst du mal schauen.

Bei OPNsense z.B. auch so. Management und "interne" Ports für die Kiste/ Stück Software direkt vor dir wird meist global in den Einstellungen hinterlegt!

Da muss man nix in der Firewall bocken oder weiterleiten. Bei vielen kann man das pauschal mit einen Knopfdruck ändern/ abschalten.

Oben im Link ist doch Hersteller Handbuch! Lies es dir mal durch.

Bei OPNsense z.B. auch so. Management und "interne" Ports für die Kiste/ Stück Software direkt vor dir wird meist global in den Einstellungen hinterlegt!

Da muss man nix in der Firewall bocken oder weiterleiten. Bei vielen kann man das pauschal mit einen Knopfdruck ändern/ abschalten.

Oben im Link ist doch Hersteller Handbuch! Lies es dir mal durch.

Für den Anfang weg von den Standard Ports. Dafür ist ja auch Virtual Server da.

47180 -> 80

z.B. so sollte sich dann nix "vor" dem Ziel melden.

tp-link.com/de/support/faq/1379/

Da stand das doch mit dem Webmanagement Port auch drin!

Normal wie gesagt macht das eher mit VPN an der Stelle. Nach außen hin braucht man eine Fw zum Konfigurieren nciht öffnen.

Wenn du hier ka 1280 einträgst sollten man auch Port 80 forwarden können.

47180 -> 80

z.B. so sollte sich dann nix "vor" dem Ziel melden.

tp-link.com/de/support/faq/1379/

Da stand das doch mit dem Webmanagement Port auch drin!

Go to Security->Remote Management, and then change the Web Management Port to other ports such as 8080 and Save.

Normal wie gesagt macht das eher mit VPN an der Stelle. Nach außen hin braucht man eine Fw zum Konfigurieren nciht öffnen.

Wenn du hier ka 1280 einträgst sollten man auch Port 80 forwarden können.

Mach zunächst etwas einfaches, danach mach es komplizierter...der Router hat bereit eine Firewall, wozu wird noch eine Firewall dahinter richtung LAN geschaltet? Also, erstmal diese Firewall entfernen, dann normal den Portforwading mit Dydns ausprobieren, so daß alle Ziel Hosts von außen erreichbar sind.

Wenn das funktioniert hat, wissen wir was das Problem ist.

Wenn das funktioniert hat, wissen wir was das Problem ist.