Zugriffsversuche aus dem Internet?

Hallo in die Runde,

Logeinträge meines Switch deuten darauf hin, das ein Zugriff aus dem Internet in mein lokales Netz stattfinden.

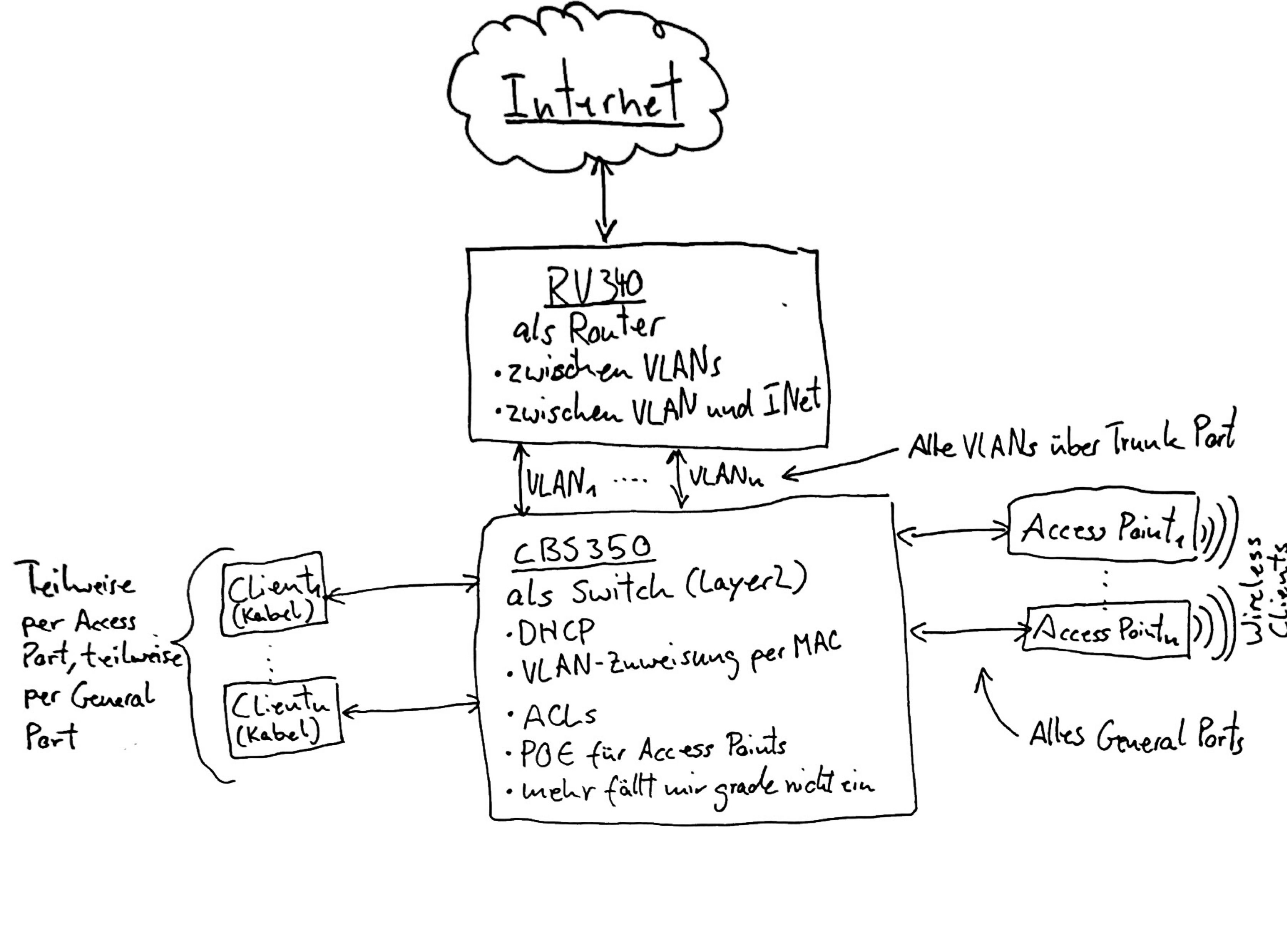

Erst mal grob mein Setup:

Logeinträge meines Switch deuten darauf hin, das ein Zugriff aus dem Internet in mein lokales Netz stattfinden.

Erst mal grob mein Setup:

- Internet <=> Router RV340 <=> Switch CBS350 <=> alle Clients

- Router RV340 (ja ich weiß, der muss weg und ist hier vlt. auch das Problem?. Neue Hardware ist auf dem Weg.)

- Standard Firewall-Regeln (der Prio nach Absteigend):

- Allowed "All Traffic" from "VLAN", "Any IP" to "WAN", "Any IP"

- Denied "All Traffic" from "WAN", "Any IP" to "VLAN", "Any IP"

- Diverse VLANs (inkl. VLAN X und Y, die spielen später eine Rolle)

- Statische Routen:

- Für IPs ins VLAN X gehen an Switch auf Interface VLAN X

- Für IPs ins VLAN Y gehen an Switch auf Interface VLAN Y

- Administration: Soweit ich das sehe sind alle Wege zur Administration nur über das lokale Netzwerk erreichbar.

- Switch CBS350

- Management Access: Erlaubt sind nur Zugriffe von VLAN Z

- Diverse VLANs (inkl. VLAN X und Y)

- IPv4 Interfaces für jedes VLAN

- DHCP-Pools für jedes VLAN

- Default Gateway für alle VLANs außer X und Y ist der RV340

- Default Gateway für VLANs X und Y ist der CBS350

- IPv4 Static Routes

- 0.0.0.0, mask: 0.0.0.0, next hop: RV340 Interface für VLAN X

- 0.0.0.0, mask: 0.0.0.0, next hop: RV340 Interface für VLAN Y

Hintergrund zu den VLANs X und Y: Diese beiden VLANs und die oben beschriebene Konfiguration habe ich verwendet, um zu testen, ob ich auf dem richtigen Weg bin, das Routing zwischen den VLANs vom Switch übernehmen zu lassen und nur noch die Verbindung ins Internet über den RV340 zu schicken. Die Statischen Routen zwischen CBS350 und RV340 dienen der Kommunikation mit der Außenwelt. Mein Test war soweit erfolgreich.

Nun zu meinem Problem: Nach einiger Zeit habe ich dann regelmäßig Zugriffs-Versuche von Internet-IPs auf die IP des Switch in einem der VLANs (X/Y) gesehen. Diese Versuche gingen teils über mehrere Stunden im 2-4 Sekundentakt, dann war wieder eine Zeit lang Ruhe, bevor die Zugriffs-Versuche wieder anfingen. Die Versuche wurden von zwei IPs durchgeführt. Die IPs haben sich auch nach mehr als 24 Std. nicht geändert. Die IPs fangen mit 52.205.x.x bzw. 18.205.x.x an und sehen für mich nicht nach lokalen Adressen aus. Die Logmeldungen sehen wie folgt aus:

MNGINF: Management ACL drop packet received on interface Vlan <X> port <Trunk Port zu Router>

from <Internet-IP> to <Switch IP in VLAN X> protocol 6 service HttpsMeine Vermutung ist, dass es sich um eine Schwachstelle im RV340 handelt, die es ermöglicht an den Firewall-Regeln des RV340 vorbei zu kommen und dann über die statischen Routen in eines der VLANs x/Y zu gelangen. Allerdings müssten die Pakete dann auch entsprechend getaggt sein. Keine Ahnung, wie ein Angreifer das realisieren würde. Vielleicht ist es aber auch ein Konfigurationsproblem von meiner Seite. Auch bin ich mir nicht 100% sicher, ob es sich wirklich um einen unberechtigten Zugriff handelt, aber Dauer und Menge der Zugriffs-Versuche + Aufbau der Source-IPs, hinterlassen bei mir das ungute Gefühl, dass etwas nicht stimmt.

Im Log des RV340 kann ich nichts ungewöhnliches erkennen

Könnt Ihr mir eure Einschätzung dazu geben? Das würde mir sehr helfen.

Vielen Dank und Grüße

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 61662950219

Url: https://administrator.de/forum/zugriffsversuche-aus-dem-internet-61662950219.html

Ausgedruckt am: 17.07.2025 um 02:07 Uhr

30 Kommentare

Neuester Kommentar

Permit "All Traffic" from "WAN", "Any IP" to "VLAN", "Any IP"

Permit bedeutet: Erlaube

In der Firmware des RV340 gibt es dieses Wort jedoch nicht.

Da sollte "Denied" stehen.

cisco.com/c/en/us/support/docs/smb/routers/cisco-rv-series-small ...

Beachte auch den Zeitplan (Anytime)

Moin,

Ich würde ja erst einmal komplett offline gehen und mein ganze ganze Infrastruktur checken. Wer weiß, was die sonst noch gemacht haben oder von wo die Daten wegkopiert haben.

Wobei es nicht nur an der o.g. Regel liegen dürfte. Denn der RV340 macht ja eigentlich auch noch NAT von LAN->WAN. Das muss ja auch noch „überwunden“ werden…

Vielleicht läuft auf irgendeinem Server unbemerkt ein VPN Client/Server, der einen Tunnel nach innen aufmacht.

Viel Erfolg!

Permit "All Traffic" from "WAN", "Any IP" to "VLAN", "Any IP"

Klasse, ein FreifahrtsscheinIch würde ja erst einmal komplett offline gehen und mein ganze ganze Infrastruktur checken. Wer weiß, was die sonst noch gemacht haben oder von wo die Daten wegkopiert haben.

Wobei es nicht nur an der o.g. Regel liegen dürfte. Denn der RV340 macht ja eigentlich auch noch NAT von LAN->WAN. Das muss ja auch noch „überwunden“ werden…

Vielleicht läuft auf irgendeinem Server unbemerkt ein VPN Client/Server, der einen Tunnel nach innen aufmacht.

Viel Erfolg!

moin, ernsthaft? Deine Firewall ist nix anderes als ne elektrische Heizung (und dafür noch sehr ungeeignet, soviel wärme macht so nen ding auch nich).

Wenn dein regelwerk wirklich so ist dann würde ich ebenfalls mal alles offline nehmen, den Router stumpf komplett neu einrichten und von da aus auch den rest. Denn wenn du so ne "Any Any"-Regel hast ist zu vermuten das dein Router ähnlich gut gesichert ist. Und wenn hinter dem NAT bereits Zugriffe auf deinen Switch sichtbar sind liegt die Vermutung nahe das jemand deinen Router bereits hat...

Wenn dein regelwerk wirklich so ist dann würde ich ebenfalls mal alles offline nehmen, den Router stumpf komplett neu einrichten und von da aus auch den rest. Denn wenn du so ne "Any Any"-Regel hast ist zu vermuten das dein Router ähnlich gut gesichert ist. Und wenn hinter dem NAT bereits Zugriffe auf deinen Switch sichtbar sind liegt die Vermutung nahe das jemand deinen Router bereits hat...

Firewall-Regeln werden Top-Down verarbeitet, also wenn oben keine Regel greift, die ein "Allow WAN, Any Host to LAN..." enthält, dann greift automatisch die letzte Regel die oft "Drop All" heißt.

Dies bedeutet, dass man explizit eine WAN-to-LAN Regel erstellt haben muss, um den Zugriff von Außen zu gewähren.

Dies bedeutet, dass man explizit eine WAN-to-LAN Regel erstellt haben muss, um den Zugriff von Außen zu gewähren.

Diese Logeinträge habe ich erst seitdem ich diese statische Route von RV340 zu CBS350 hatte

Beschreibe das bitte genau!Ich hoffe, du hast neben der statischen Route (warum eigentlich?) kein Portforwarding für den Port 22 (SSH) oder „Any“ vom WAN zum Switch eingerichtet!

Das erklärt dann nämlich das Verhalten.

Wird das WAN nach Port 22 gescannt, findet es deinen Router, welcher die Anfragen ungehindert zum Switch weiterleitet….

Lass doch da bitte jemanden dran, der Ahnung hat und schaue dem zu, stelle dem Fragen!

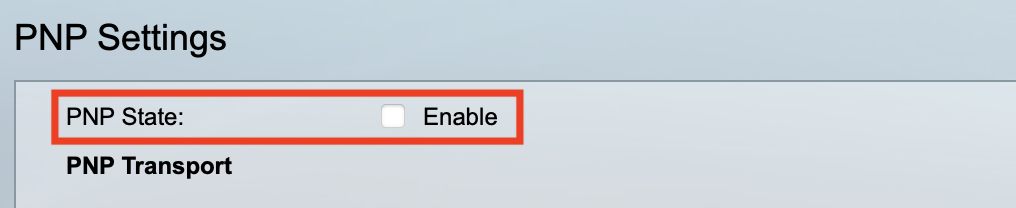

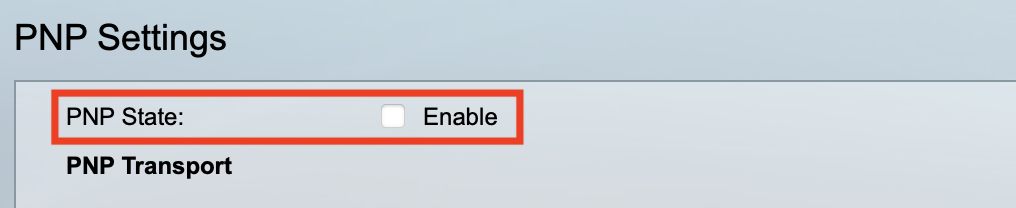

Zu beachten ist auch immer die PNP Funktion des CBS Switches. Wenn diese nicht deaktiviert wurde auf dem Switch telefoniert der immer "nach Hause" was natürlich auch "Internet Adressen" involviert!

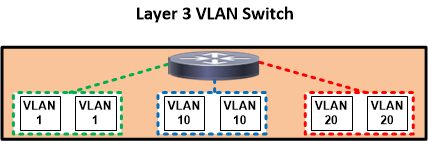

Wie man routingtechnisch ein Layer 3 VLAN Routing (Layer 3 VLAN Switch) richtig aufsetzt erklärt dir dieses Tutorial.

Wie man routingtechnisch ein Layer 3 VLAN Routing (Layer 3 VLAN Switch) richtig aufsetzt erklärt dir dieses Tutorial.

@chonetone Wenn auf dem Router die VLANs mit IPv4 Adressen eingerichtet sind, dann sind durch die Interfaces die jeweiligen Routen schon definiert (lokales Routing). Sind es aber nur VLAN IDs auf einem physischen oder logischen Interface, dann sind statische Routen erforderlich.

Auf dem CBS, sollte eigentlich eine Default Route 0.0.0.0/0.0.0.0 ausreichend sein aber scheinbar hast du hier ein statisches VLAN Routing? Macht auch keinen Sinn, wenn alle internen VLANs ein eigenes IP-Interface auf dem Switch haben.

Auf dem CBS, sollte eigentlich eine Default Route 0.0.0.0/0.0.0.0 ausreichend sein aber scheinbar hast du hier ein statisches VLAN Routing? Macht auch keinen Sinn, wenn alle internen VLANs ein eigenes IP-Interface auf dem Switch haben.

Ja und nein, das kommt auf den Fall an. Dein RV muss entweder die VLAN Interfaces haben (jedes VLAN eigene IP-Adresse) oder stattdessen die statische Route zum jeweiligen VLAN kennen. RV hat dann z.B. ein VLAN100 für die Verbindung zum CBS350 und statische Routen für die VLANs.

Auf der CBS350 Seite haben bereits alle VLANs ein IP-Interface, von daher ist nur eine Default Route 0.0.0.0/0.0.0.0 zum RV notwendig. Direkter Zugriff auf VLAN100 kann man dann auf einen Port/IP/VLAN begrenzen.

In deinem Beispiel hat aber X und Y den RV als GW. Ich kann mir kein Szenario vorstellen wo man den Routing-Switch dafür umgehen müsste aber wenn es sein muss

Auf der CBS350 Seite haben bereits alle VLANs ein IP-Interface, von daher ist nur eine Default Route 0.0.0.0/0.0.0.0 zum RV notwendig. Direkter Zugriff auf VLAN100 kann man dann auf einen Port/IP/VLAN begrenzen.

In deinem Beispiel hat aber X und Y den RV als GW. Ich kann mir kein Szenario vorstellen wo man den Routing-Switch dafür umgehen müsste aber wenn es sein muss

die Rückantwort müsste auch ohne die statische Route zurück sowieso schon funktionieren

Nein! Nicht wenn wir hier von einem Layer 3 Konzept reden also der VLAN Switch deine VLANs zentral routet!Dann braucht der Switch logischerweise eine Default Route auf den Internet Router. Der wiederum eine der die VLAN IP Netze auf den Switch routet. Einfachste Routing Grundlagen wie sie auch im o.a. Tutorial stehen!

Lesen hilft!

Anders sieht es aus wenn du wider deiner Schilderung im Thread ein Layer 2 Konzept umgesetzt hast. Also ein Layer 2 VLAN der per se nicht routen kann und das einem externen Router oder Firewall überlässt wie es in diesem L2 Tutorial beschrieben ist.

Da entfällt jegliches Routing weil der Router bzw. Firewall der zentrale Routing Knoten ist der ja alle Netze "kennt". Da sind Routen natürlich obsolet sofern man von der Route zum Provider mal absieht.

Wir können aber nur raten da wir ja immer noch nicht so ganz genau wissen welches der Konzepte du denn nun umgesetzt hast?!

Wir können aber nur raten da wir ja immer noch nicht so ganz genau wissen welches der Konzepte du denn nun umgesetzt hast?!

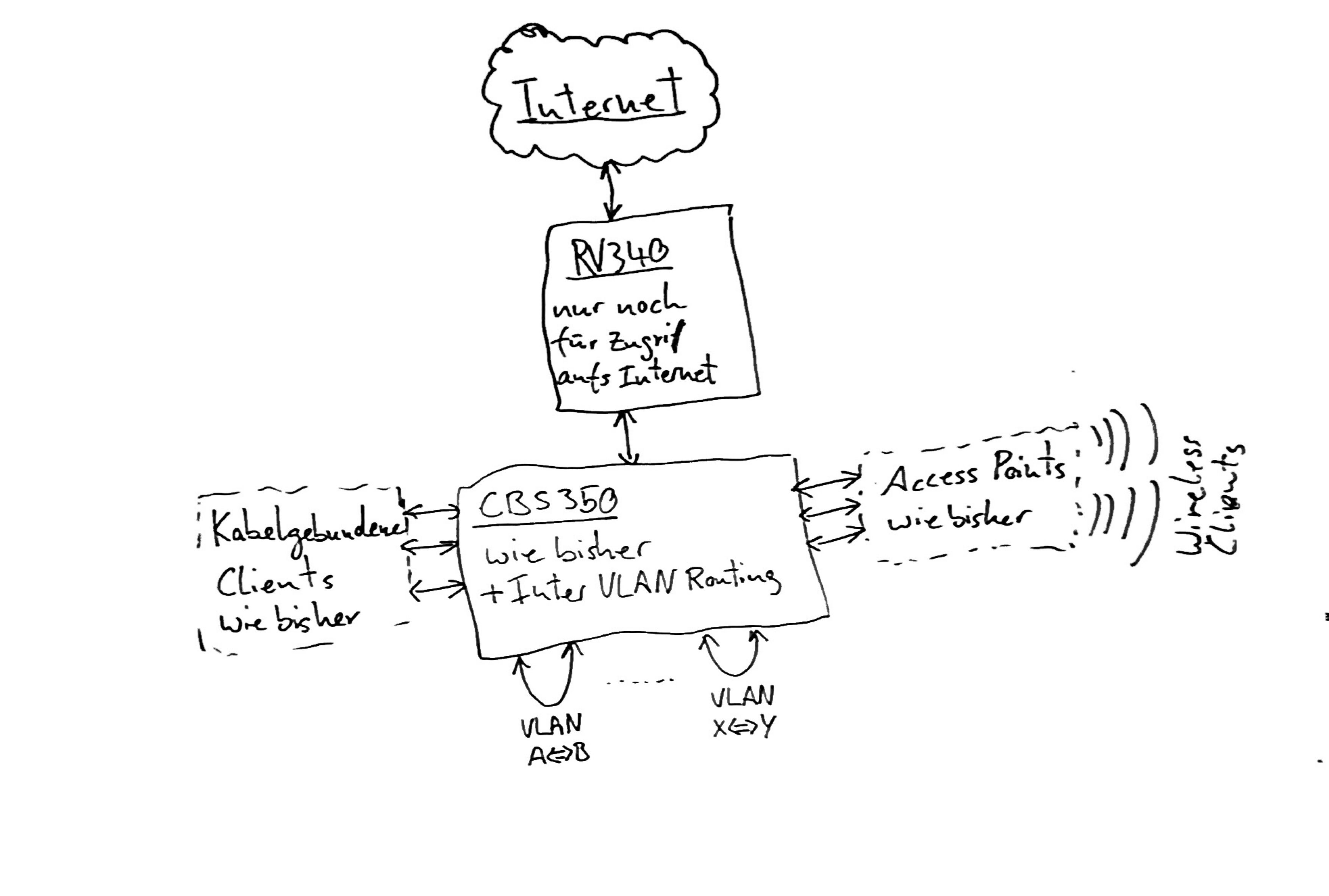

Da hilft eigentlich nur mal eine Zeichnung des TO aus der hervorgeht, was welche Netze routet (oder routen soll). Das hab ich nämlich noch immer nicht so recht verstanden. Ist DER Router der RV oder der CBS oder halb halb…

...und "Zeichnung2" bzw. der Zielzustand ist jetzt aktiv??

Das was du da aufgezeichnet hast ist einmal das klassische Layer 2 Design mit einem externen Router und einmal das klassische Layer 3 Design mit einem routingfähigen VLAN Switch.

Alle ToDos sind in diesem Tutorial dafür explizit und Schritt für Schritt erklärt!! Wurde dir aber auch schon mehrfach gesagt.

Jetzt musst DU das nur noch umsetzen!

Das was du da aufgezeichnet hast ist einmal das klassische Layer 2 Design mit einem externen Router und einmal das klassische Layer 3 Design mit einem routingfähigen VLAN Switch.

ob ich den Zielzustand mit den gegebenen Mitteln überhaupt erreichen kann.

Ja, völlig problemlos!!Alle ToDos sind in diesem Tutorial dafür explizit und Schritt für Schritt erklärt!! Wurde dir aber auch schon mehrfach gesagt.

Jetzt musst DU das nur noch umsetzen!

Moin,

Wenn du alle VLANs über den CBS routen lassen willst, dann folgendes Setting:

Am RV die statische Route: 10.254.0.0/ 16 -> 172.16.100.1

Solltest du einzelne VLANs am RV terminieren lassen wollen, so gibst du denen am RV eine IP nicht aus den Netzen 10.254.0.0/ 16 bzw. 172.16.100.0/ 24. Z.B.

Wenn du alle VLANs über den CBS routen lassen willst, dann folgendes Setting:

- Am CBS legst du deine x VLANs an.

- Der CBS erhält aus jedem VLAN eine IP, z.B.

- VLAN 10: 10.254.10.1/ 24

- VLAN 11: 10.254.11.1/ 24

- VLAN 19: 10.254.19.1/ 24

- dann wählst du noch ein Transfer VLAN zwischen CBS und RV und definierst die folgenden IPs

- CBS: VLAN 100: 172.16.100.1/ 30

- RV: VLAN 100: 172.16.100.2/ 30

- die Netzwerk-Ports dabei auf beiden Seiten untagged setzen.

Am RV die statische Route: 10.254.0.0/ 16 -> 172.16.100.1

Solltest du einzelne VLANs am RV terminieren lassen wollen, so gibst du denen am RV eine IP nicht aus den Netzen 10.254.0.0/ 16 bzw. 172.16.100.0/ 24. Z.B.

- VLAN200: 172.16.200.1/ 24

- VLAN201: 172.16.201.1/ 24

War aber wohl nicht so,

Warum? Woran ist es denn gescheitert? Fehlkonfiguration deinerseits?weil alle Ports auf Layer 2 eingestellt sind.

Das kann es ganz sicher nicht sein, denn das ist ja bei einem Layer 3 Switch auch immer so. Du willst ja sicher mehrere Ports auch zusammen in einem Layer 2 VLAN betreiben und niemals als dedizierte Router Ports nutzen. Das ist also üblich und niemals die Ursache.Ports als reine Routing Ports zu konfigurieren wie du es fälschlicherweise oben gemacht hast ist logischerweise ein Irrweg in deinem Konzept! Das sagt einem aber auch der gesunde IT Verstand.

IP Adressen vergibt man auf einem Layer 3 Switch immer auf VLAN Basis. Man kann sich das wie einen internen Router vorstellen dessen Routing Interfaces die VLANs bzw. VLAN Interface sind.

Im o.a. Layer 3 Konzept kann man das auch ganz deutlich an der Cisco Konfig sehen! Kollege @em-pie hat es oben ja auch schon richtig erklärt.

Routing auf dem CBS zwischen den VLANs X und Y dann funktioniert hat, verstehe ich allerdings nicht.

Weil du sehr wahrscheinlich den VLAN Interfaces IP Adressen vergeben hast und dann routet der Switch natürlich. Leider hast du es ja versäumt hier einmal mit show run deine Switch Konfig zu posten ansonsten hätte dir helfen können und sagen können wo genau du Fehler gemacht hast! Du machst vermutlich einen fatalen Denkfehler was das Routing in deinem netz anbetrifft.

oder gibt es einen anderen Weg, wie ich bei einem Layer 3 Switching einen Port für mehrere VLANs nutzen kann?

Ja, natürlich. Der Weg den der Kollege @em-pie oben schon genau beschrieben hat und wie er dir im geposteten Layer 3 Tutorial auch schon mehrfach genannt wurde. Lesen und verstehen muss man das natürlich selber.- VLANs erstellen

- Ports den VLANs zuordennen wie üblich

- IP Adressen auf die VLANs setzen. (Das sind die Gateway IPs der Endgeräte in den VLANs!)

- Default Route auf den Internet Router im Koppel VLAN setzen

- Alle VLAN settings usw. vom Internet Router entfernen, der hat nur noch das Koppelnetz OHNE jegliche VLANs

- Routing auf die Switch VLAN Netze setzen

- Fertisch

Immer gerne!

Wenn es das denn war bitte nicht vergessen deinen Thread dann auch als erledigt zu schliessen!

Wie kann ich einen Beitrag als gelöst markieren?

Wenn es das denn war bitte nicht vergessen deinen Thread dann auch als erledigt zu schliessen!

Wie kann ich einen Beitrag als gelöst markieren?