Zyxel USG WAN1 mit T-DSL und WAN2 mit Glasfaser

Hallo,

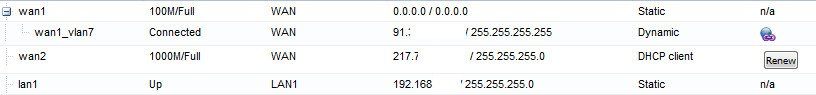

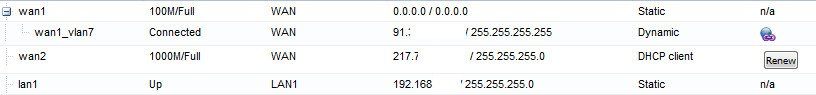

an der Zyxel USG 50 hatten wir bislang auf dem WAN1 Port den kostenlosen Telekom@School TDSL-Anschluss laufen (VLAN ID 7).

Nun haben wir seit ein paar Tagen einen 100 MBit Glasfaseranschluss. Plan war, diesen an WAN2 anzuschließen und beide Internetanschlüsse parallel zu betreiben (z.B. weighted round robin).

Leider funktioniert das überhaupt nicht.

Bin für jede Hilfe dankbar und kann natürlich auch weitere Infos liefern, nur will ich jetzt nicht gleich die ganze Konfi hier posten.

Danke.

Gruß

Tobias

an der Zyxel USG 50 hatten wir bislang auf dem WAN1 Port den kostenlosen Telekom@School TDSL-Anschluss laufen (VLAN ID 7).

Nun haben wir seit ein paar Tagen einen 100 MBit Glasfaseranschluss. Plan war, diesen an WAN2 anzuschließen und beide Internetanschlüsse parallel zu betreiben (z.B. weighted round robin).

Leider funktioniert das überhaupt nicht.

Bin für jede Hilfe dankbar und kann natürlich auch weitere Infos liefern, nur will ich jetzt nicht gleich die ganze Konfi hier posten.

Danke.

Gruß

Tobias

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 419313

Url: https://administrator.de/forum/zyxel-usg-wan1-mit-t-dsl-und-wan2-mit-glasfaser-419313.html

Ausgedruckt am: 27.07.2025 um 14:07 Uhr

13 Kommentare

Neuester Kommentar

und beide Internetanschlüsse parallel zu betreiben

Wäre ja auch das Sinnvollste wenn man schon 2 Provider hat !Leider funktioniert das überhaupt nicht.

Die USG kann das aber !Hast du wohl vermutlich grundsätzlich im Setup der USG was falsch gemacht...?!

misc.nybergh.net/pub/doc/manuals_hardware/zyxel-usg-docs/USG%20D ...

Oder generell:

bfy.tw/MN9n

Wenn alle Stricke reissen alternative Hardware kann das mit Links:

heise.de/select/ct/2016/24/1479992026108405

bzw.

Preiswerte, VPN fähige Firewall im Eigenbau oder als Fertiggerät

Es reichen Screenshots des WAN Setups. Das andere ist uninteressant !

Wichtig:

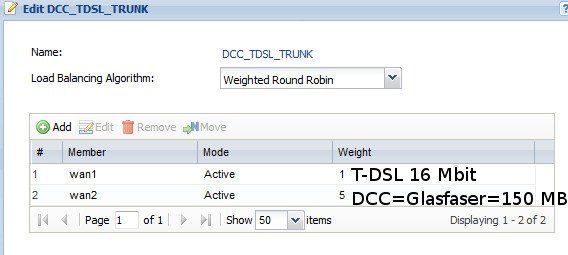

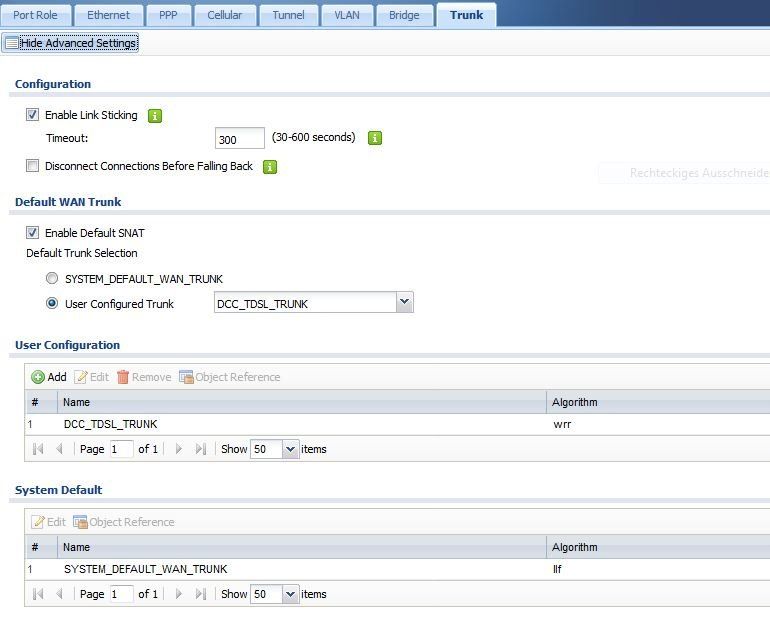

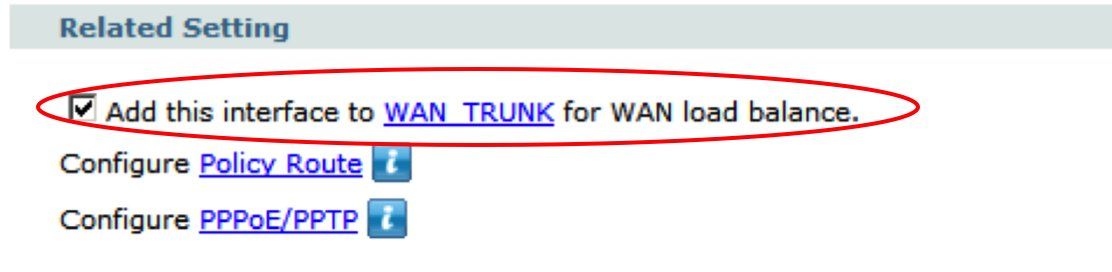

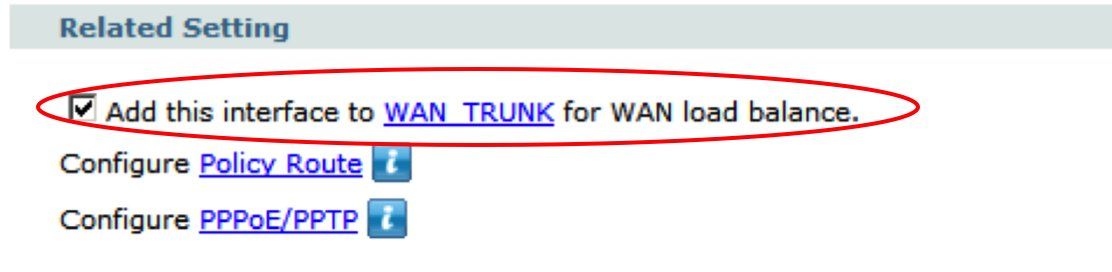

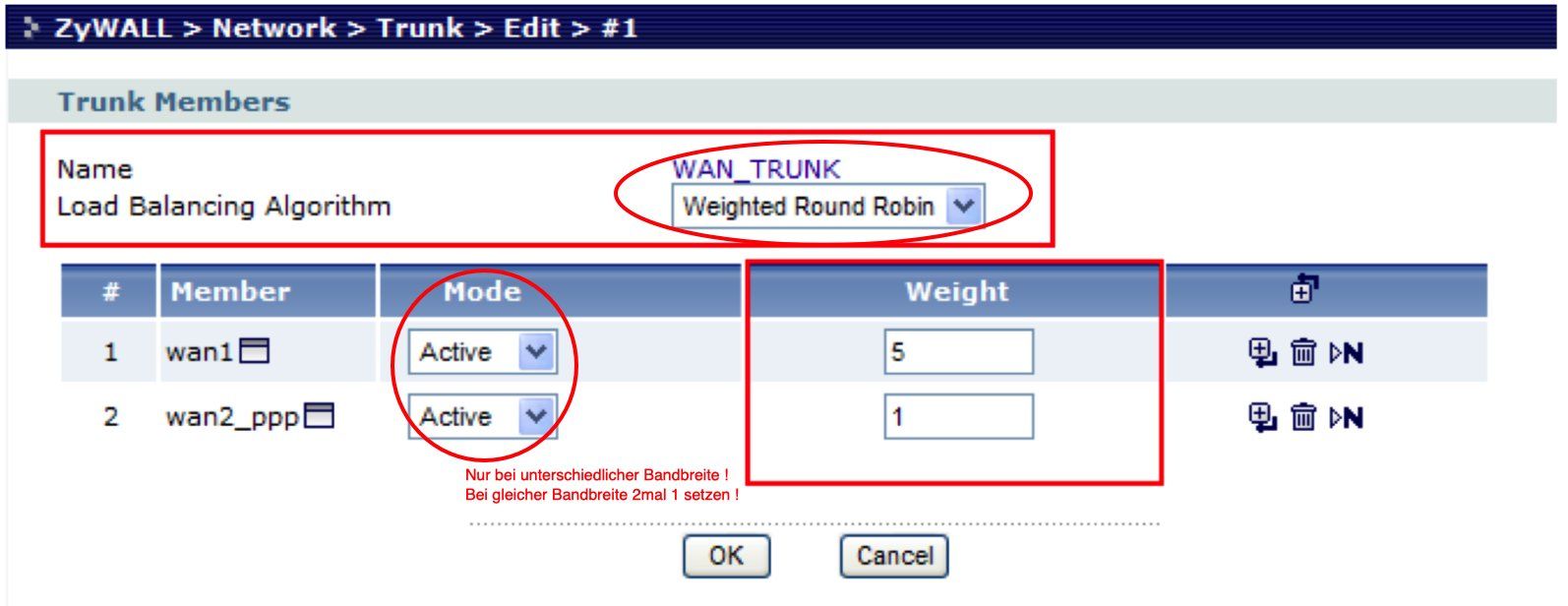

1.) Haken bei "Add this interface to WAN Trunk !" setzen !

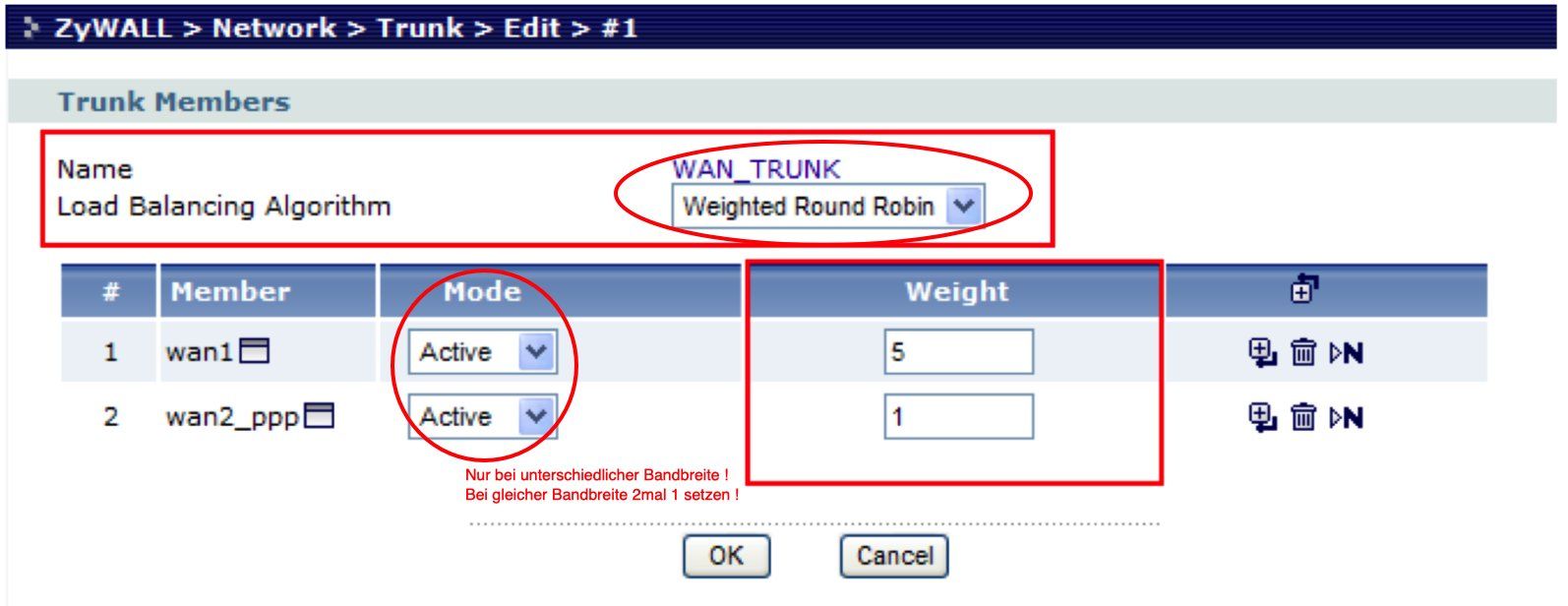

2.) WAN Trunk Interface mit den beiden Member Interfaces customizen:

Fertisch !

Sind VOR den beiden WAN Ports der USG noch irgendwelche Router oder Modems bzw. hast du Kaskaden dort wie hier beschrieben ?

IPsec IKEv2 VPN für mobile Benutzer auf der pfSense oder OPNsense Firewall einrichten

Wichtig:

1.) Haken bei "Add this interface to WAN Trunk !" setzen !

2.) WAN Trunk Interface mit den beiden Member Interfaces customizen:

Fertisch !

Sind VOR den beiden WAN Ports der USG noch irgendwelche Router oder Modems bzw. hast du Kaskaden dort wie hier beschrieben ?

IPsec IKEv2 VPN für mobile Benutzer auf der pfSense oder OPNsense Firewall einrichten

@aqui:

Vorsicht vor der Verwendung von Anleitungen für Systeme, die man selbst nicht kennt. Das macht es schwer einzuschätzen, ob die Anleitungen noch aktuell sind. Im vorliegenden Fall ist dies nämlich nicht gegeben. Die Screenshots der Anleitung stammen von einer Firmware vor Version 2.20. Die hier verwendete USG50 kam aber bereits mit ZLD2.21 auf den Markt (und wurde bis ZLD3.30 unterstützt).

Mit ZLD2.20 wurde der gesamte interne Paket-Flow grundlegend neu designt. Seither ist vieles anders (und das meiste auch besser) geworden. Insbesondere kann man seither weitgehend auf explizite Policyrouten verzichten. Zuvor waren diese wesentlich häufiger erforderlich.

Abwärtkompatibilität zu alten Konfigurationsweisen ist zwar im Regelfall gegeben, aber man tut sich selbst einen Gefallen, wenn man die "neue" Funktionsweise nutzt.

@tobivan:

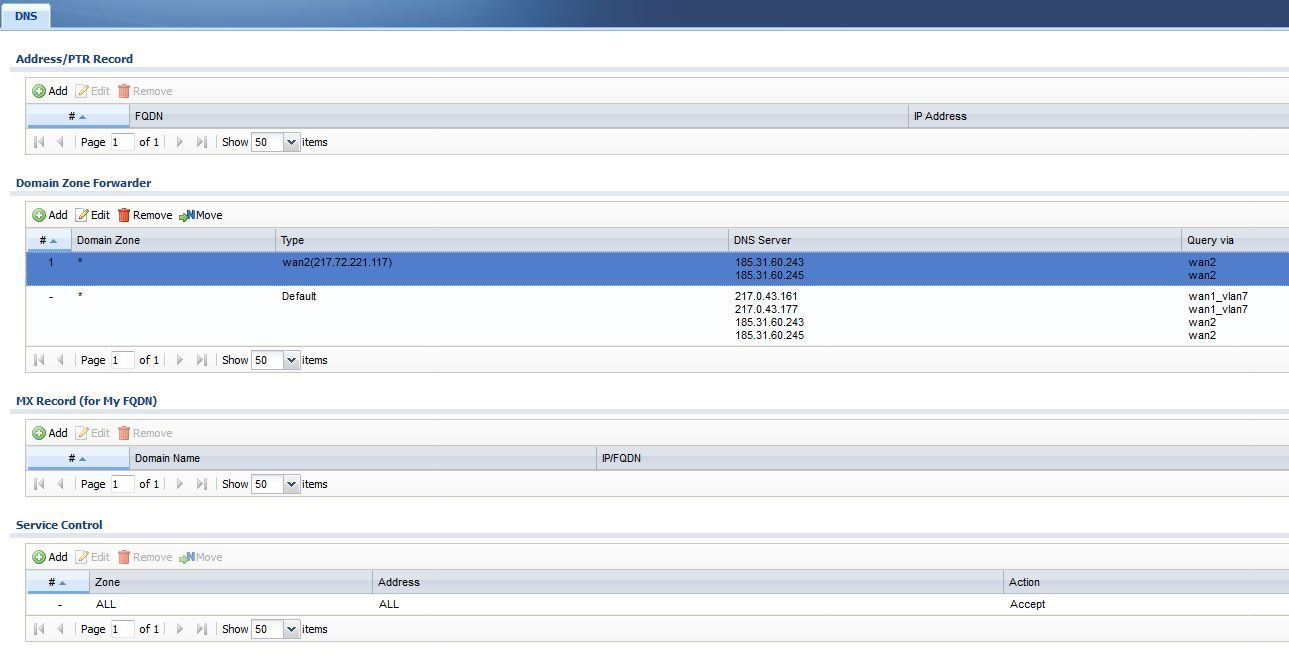

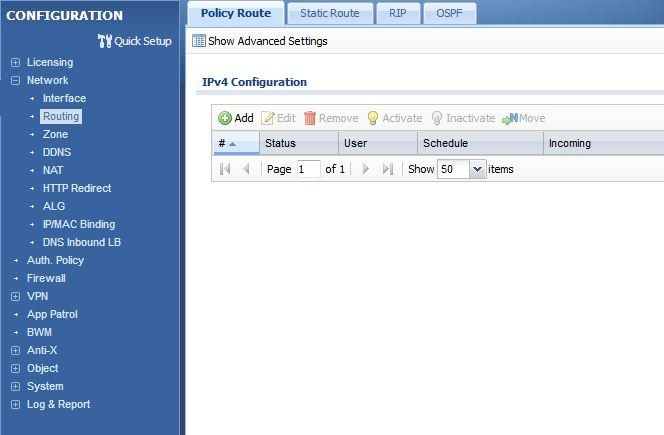

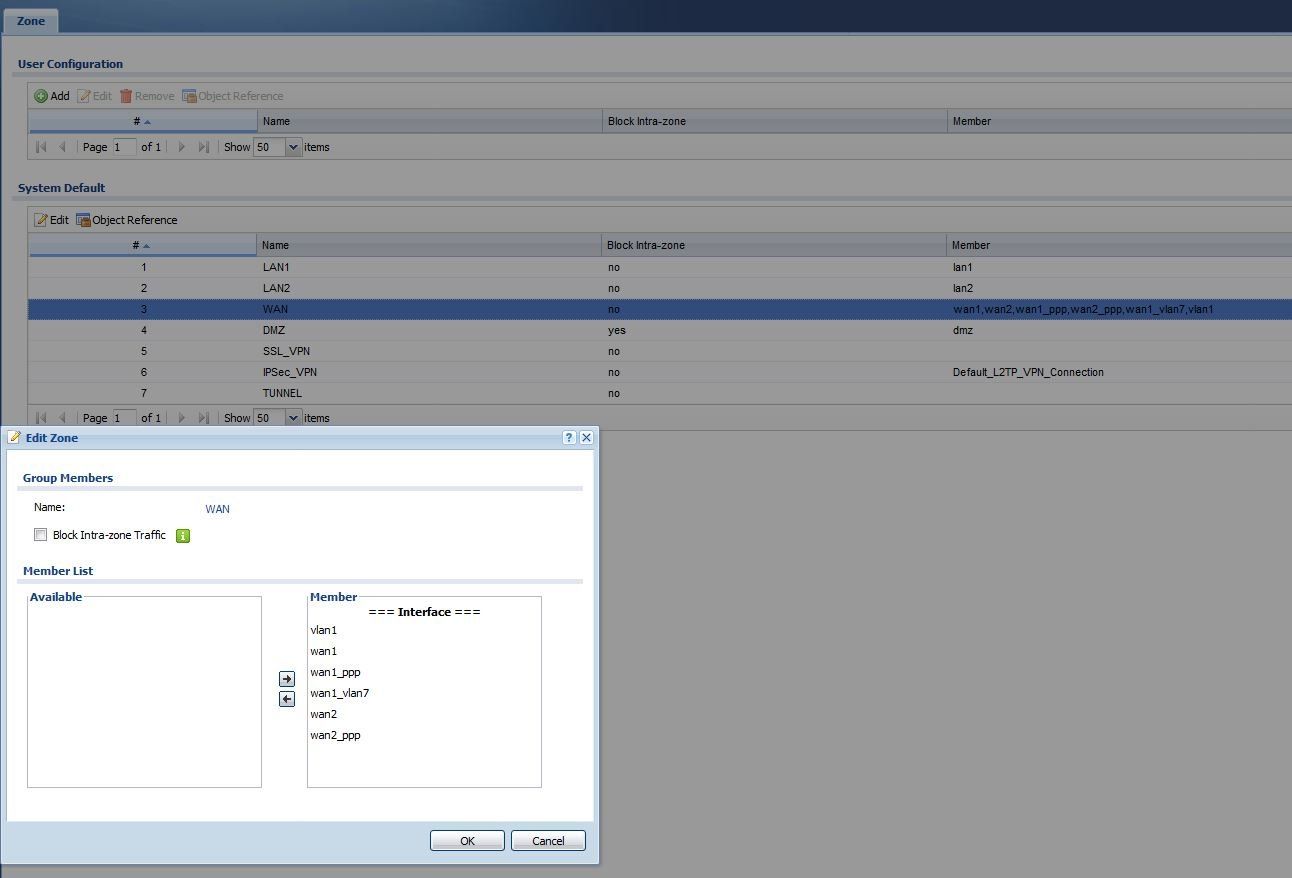

Poste mal bitte einen Screenshot Deiner Policyrouten sowie zusätzlich einen Screenshot von Network>Interface>Trunk

Objektnamen bitte erläutern.

Gruß

sk

Vorsicht vor der Verwendung von Anleitungen für Systeme, die man selbst nicht kennt. Das macht es schwer einzuschätzen, ob die Anleitungen noch aktuell sind. Im vorliegenden Fall ist dies nämlich nicht gegeben. Die Screenshots der Anleitung stammen von einer Firmware vor Version 2.20. Die hier verwendete USG50 kam aber bereits mit ZLD2.21 auf den Markt (und wurde bis ZLD3.30 unterstützt).

Mit ZLD2.20 wurde der gesamte interne Paket-Flow grundlegend neu designt. Seither ist vieles anders (und das meiste auch besser) geworden. Insbesondere kann man seither weitgehend auf explizite Policyrouten verzichten. Zuvor waren diese wesentlich häufiger erforderlich.

Abwärtkompatibilität zu alten Konfigurationsweisen ist zwar im Regelfall gegeben, aber man tut sich selbst einen Gefallen, wenn man die "neue" Funktionsweise nutzt.

@tobivan:

Poste mal bitte einen Screenshot Deiner Policyrouten sowie zusätzlich einen Screenshot von Network>Interface>Trunk

Objektnamen bitte erläutern.

Gruß

sk

Kann es evtl. sein, dass das "LAN-Kabel mit dem Internetsignal" (ich nenn' das jetzt mal so trivial) im WAN-Port der Zyxel überhaupt

nicht funktionieren kann, weil die Zyxel an diesem Port z.B. eine PPPoE erwartet?

nicht funktionieren kann, weil die Zyxel an diesem Port z.B. eine PPPoE erwartet?

Selbstverständlich erfordert die Zywall nicht zwingend PPPoE am WAN-Interface. Es sei denn, der Admin hat es so eingestellt...

Habe ich probiert, vielen Dank. Ging aber leider auch nicht.

Was genau hast Du probiert?

Hast Du beachtet, dass meine Antwort zwei Aspekte beinhaltete? Auch wenn der Trunk richtig definiert ist, greift er nicht, so lange er nicht angesteuert wird!

Man kann je nach Modell eine unterschiedliche Anzahl verschiedener Trunks definieren und per Policyroute auf Traffic mit bestimmten Merkmalen (z.B. Quell- oder Ziel-IPs) anwenden. Ein typischer Anwendungsfall in einer Schule wäre beispielsweise, dass das Netz der Schulverwaltung regulär immer über WAN1 geschickt wird und das pädagogische Netz regulär immer über WAN2. Fällt jedoch einer der Internetzugänge aus oder tritt eine Überlastsituation auf, wird der betreffende Traffic automatisch auf den jeweils anderen Link umgeleitet.

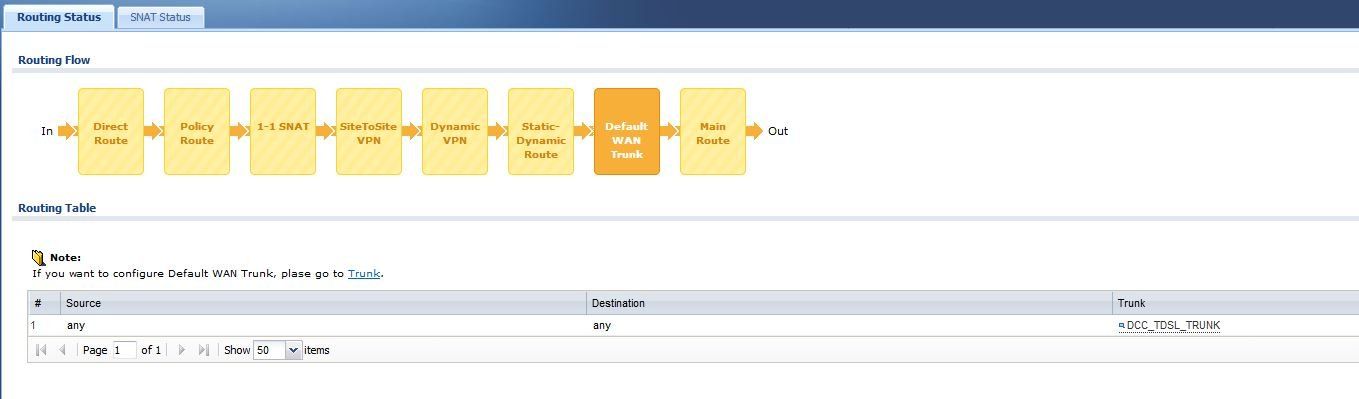

Wenn man wie in vorliegenden Fall (mangels Policyrouten) keine explizite Zuordnung des Traffics zu Trunks trifft, dann sollte der als Default definierte Trunk genutzt werden. Deshalb war meine Vermutung, dass der von Dir gepostete (nicht korrekte) Trunk evtl. nicht als Default-Trunk ausgewählt ist, denn die dargestellte Trunk-Konfiguration widerspricht dem von Dir berichteten Verhalten der Box. Also bitte das als nächstes überprüfen!

Darüber hinaus gibt es allerdings auch noch andere Konfigurations-Optionen, die zu einem Übersteuern des dargestellten Trunk-Konfiguration führen können - oder anders ausgedrückt: andere Gründe für ein Nichtfunktionieren.

In Betracht kommen beispielsweise die VPN-Konfiguration, die Virtual-Server/NAT-Konfiguration, das Heraufstufen der Wertigkeit von statischen Routen und noch einiges mehr. Es gibt sogar Konfigurationsoptionen, die nur auf dem CLI verfügbar sind und das Paketflow-Verhalten der Box komplett ändern. Bei einem Upgrade von ZLD vor 2.20 nach 2.20 und höher werden diese teilweise automatisch gesetzt, um die Abwärtskompatibiliät sicherzustellen. Da die 50er bereits mit ZLD2.21 auf den Markt kam, sollte das bei Euch eigentlich kaum das Problem sein. Ich hatte jedoch auch schon Fälle, da wurden Konfigs von älteren USGs auf eine neu gekaufte Box mitgeschleppt... insofern kann man sich darauf auch nicht wirklich verlassen.

Nicht zuletzt kann auch eine ungeeignete Konfiguration der Firewall-Regeln ein gewünschtes Muli-WAN-Verhalten unterbinden.

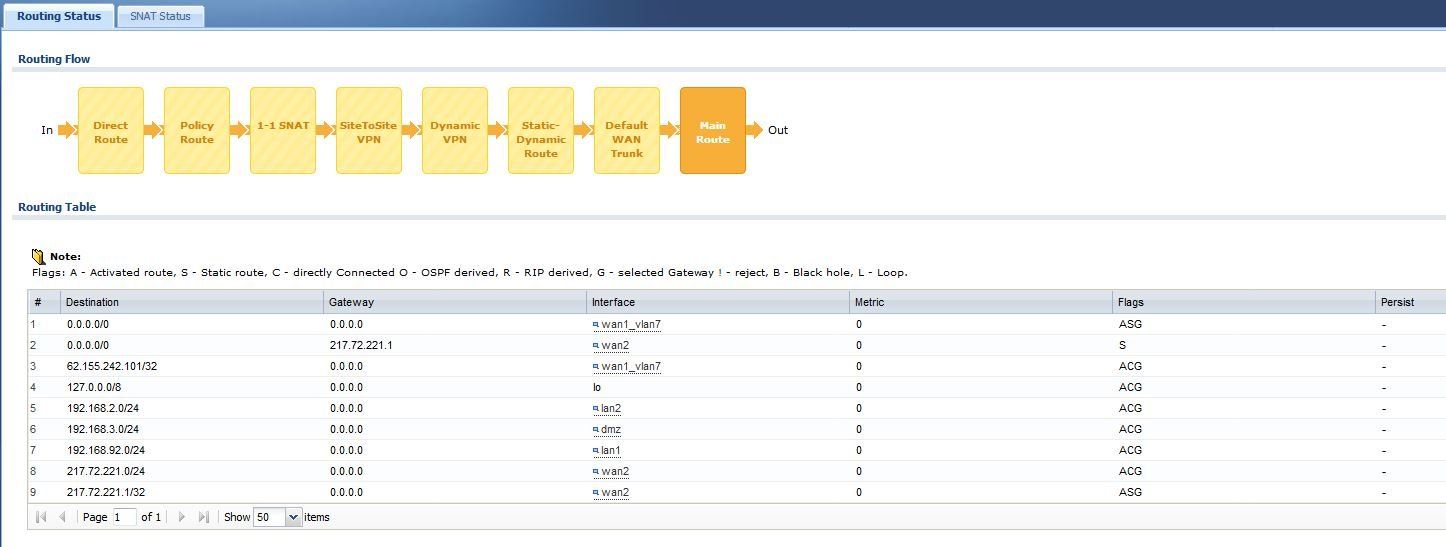

Wenn es tatsächlich nicht - wie oben vermutet - an der Festlegung des Default-WAN-Trunks liegt, dann poste bitte noch folgende Screenshots von Maintenance->Paket Flow Explore:

1) Routing-Status

2) SNAT-Status

Damit sollten wir klarer sehen. Wenn auch daraus der Fehler nicht erkennbar wird, dann biete ich Dir an, per Teamviewer gemeinsam einen Blick auf Deine Konfig zu werfen.

Gruß

sk