MS-Netzwerke absichern - Tipps

Nicht erschrecken, ich bin da nicht der richtige Ansprechpartner ... aber Golem hat hier ne lustige Liste mit einigen MS-eigenen Tools und Tricks:

golem.de/news/microsoft-netzwerke-das-grosse-security-desaster-i ...

Microsoft-Netzwerke sind leider inhärent unsicher. Es gibt eine Lösung, wie man sich vor Angriffen schützen kann. Warum sie so gut versteckt ist, weiß wohl nur Microsoft allein.(Zitat aus dem Artikel-Anriss)

(Natürlich nur für Foren-Newbies und Externe ... die Hautevolee des Forums kennt das selbstredend schon alles)

😉

golem.de/news/microsoft-netzwerke-das-grosse-security-desaster-i ...

Microsoft-Netzwerke sind leider inhärent unsicher. Es gibt eine Lösung, wie man sich vor Angriffen schützen kann. Warum sie so gut versteckt ist, weiß wohl nur Microsoft allein.(Zitat aus dem Artikel-Anriss)

(Natürlich nur für Foren-Newbies und Externe ... die Hautevolee des Forums kennt das selbstredend schon alles)

😉

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 61649476230

Url: https://administrator.de/knowledge/ms-netzwerke-absichern-tipps-61649476230.html

Ausgedruckt am: 25.07.2025 um 03:07 Uhr

16 Kommentare

Neuester Kommentar

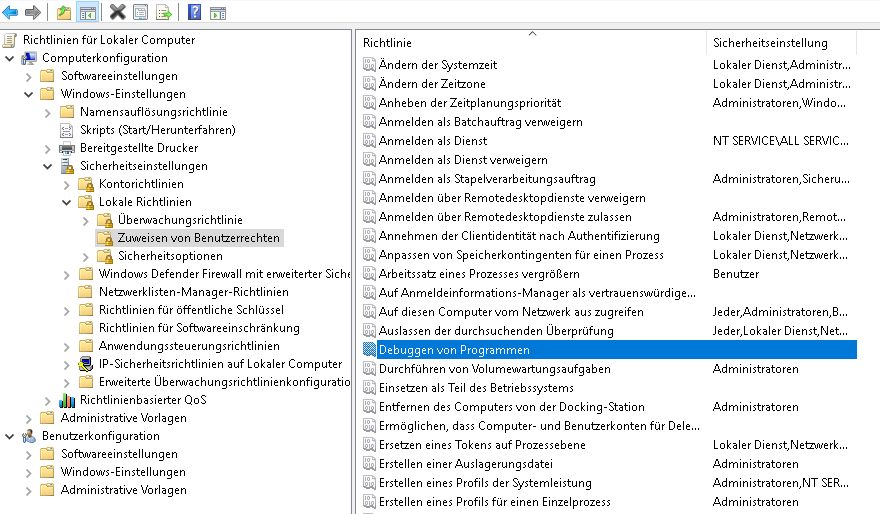

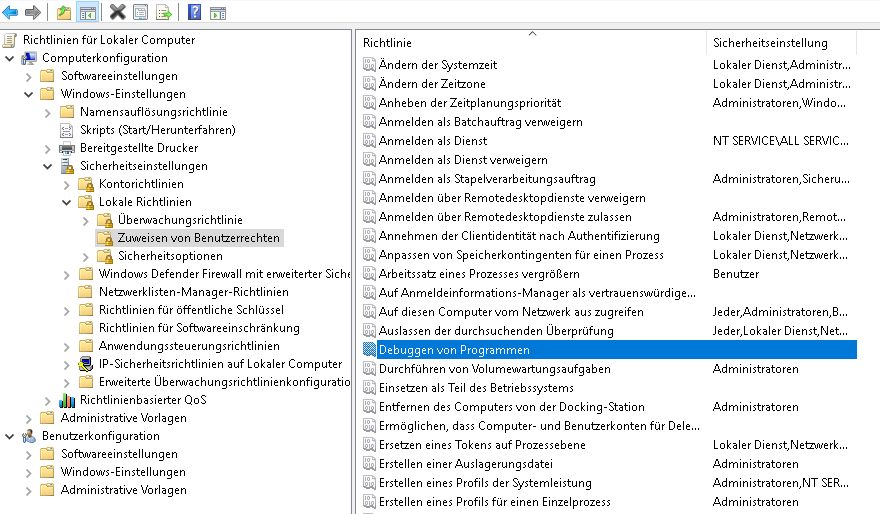

Ein kleiner Sicherheitstipp auch von mir:

Per default immer das „Debuggen von Programmen“ deaktivieren bzw. alle Benutzer hier aus der Liste rausnehmen. Fast alle Tools die Hashes auslesen benötigen dieses Privileg, ist debuggen nicht möglich dann gibt es auch kein abgreifen vom Arbeitsspeicher, per RDP etc.

Probiert es einfach mal selber aus z.B. mit so eine Werkzeug wie. „mimikatz“ ...das auslesen wird danach nicht mehr funktionieren.

Per default immer das „Debuggen von Programmen“ deaktivieren bzw. alle Benutzer hier aus der Liste rausnehmen. Fast alle Tools die Hashes auslesen benötigen dieses Privileg, ist debuggen nicht möglich dann gibt es auch kein abgreifen vom Arbeitsspeicher, per RDP etc.

Probiert es einfach mal selber aus z.B. mit so eine Werkzeug wie. „mimikatz“ ...das auslesen wird danach nicht mehr funktionieren.

Zitat von @watIsLos:

Ein kleiner Sicherheitstipp auch von mir:

Per default immer das „Debuggen von Programmen“ deaktivieren bzw. alle Benutzer hier aus der Liste rausnehmen. Fast alle Tools die Hashes auslesen benötigen dieses Privileg, ist debuggen nicht möglich dann gibt es auch kein abgreifen vom Arbeitsspeicher, per RDP etc.

Probiert es einfach mal selber aus z.B. mit so eine Werkzeug wie. „mimikatz“ ...das auslesen wird danach nicht mehr funktionieren.

Ein kleiner Sicherheitstipp auch von mir:

Per default immer das „Debuggen von Programmen“ deaktivieren bzw. alle Benutzer hier aus der Liste rausnehmen. Fast alle Tools die Hashes auslesen benötigen dieses Privileg, ist debuggen nicht möglich dann gibt es auch kein abgreifen vom Arbeitsspeicher, per RDP etc.

Probiert es einfach mal selber aus z.B. mit so eine Werkzeug wie. „mimikatz“ ...das auslesen wird danach nicht mehr funktionieren.

Das hält einen Angreifer aber nicht wirklich auf. Für Debugging braucht er lokale Adminrechte. Wenn er Admin ist, kann er auch zum System werden. Und dem System kannst du die Debugging Rechte nicht wegnehmen. Von daher ja: Schadet nicht das zu nutzen (mache ich auch), aber wirklich was bringen tut das nicht.

Ich sehe noch eine Nebenwirkung der MS-Misere:

Wer sich entschließt, Microsoft den Rücken zu kehren, ist bei einem existierenden MS-Netzwerk schlichtweg gezwungen, sukzessive zu Linux zu migrieren - hundertprozentig ist das wegen unverzichtbarer, aber nur für Windows verfügbarer Software (z.B. Administration von Peripheriegeräten) ohnehin nicht möglich und erhöht das Kopfzerbrechen bei der Suche nach dem/den passenden Migrationsweg(en). Deswegen wird es regelmäßig so sein, dass das bisherige Windows-AD weiterhin fortbesteht und nunmehr "lediglich" auf Samba-DC's gehostet wird. Die im verlinkten Artikel beschriebenen Angriffsvektoren bleiben also vollauf bestehen und es ist die große Frage, inwieweit die von Microsoft unter Windows vorgesehenen Sicherheitsmaßnahmen äquivalent unter Linux umsetzbar sind. Immerhin geht Linux bei den originären/lokalen Benutzer-/Gruppenkonten einen anderen Weg, der sich nicht direkt über das Active Directory steuern lässt - das unter anderem deshalb, weil es (bisher) keine direkte GPO-Funktionalität unter Linux in diesem Sinne gibt. Vielmehr werden per Winbind die AD-Konten nach Linux "portiert/gemappt" ...

Freilich: Ein Berechtigungssystem, das ein Client-/Server-Hopping für einen Angreifer erschwert, hat im ersten Ansatz nichts mit Microsoft zu tun, sondern mit dessen vernünftiger Ausgestaltung.

Viele Grüße

HansDampf06

Wer sich entschließt, Microsoft den Rücken zu kehren, ist bei einem existierenden MS-Netzwerk schlichtweg gezwungen, sukzessive zu Linux zu migrieren - hundertprozentig ist das wegen unverzichtbarer, aber nur für Windows verfügbarer Software (z.B. Administration von Peripheriegeräten) ohnehin nicht möglich und erhöht das Kopfzerbrechen bei der Suche nach dem/den passenden Migrationsweg(en). Deswegen wird es regelmäßig so sein, dass das bisherige Windows-AD weiterhin fortbesteht und nunmehr "lediglich" auf Samba-DC's gehostet wird. Die im verlinkten Artikel beschriebenen Angriffsvektoren bleiben also vollauf bestehen und es ist die große Frage, inwieweit die von Microsoft unter Windows vorgesehenen Sicherheitsmaßnahmen äquivalent unter Linux umsetzbar sind. Immerhin geht Linux bei den originären/lokalen Benutzer-/Gruppenkonten einen anderen Weg, der sich nicht direkt über das Active Directory steuern lässt - das unter anderem deshalb, weil es (bisher) keine direkte GPO-Funktionalität unter Linux in diesem Sinne gibt. Vielmehr werden per Winbind die AD-Konten nach Linux "portiert/gemappt" ...

Freilich: Ein Berechtigungssystem, das ein Client-/Server-Hopping für einen Angreifer erschwert, hat im ersten Ansatz nichts mit Microsoft zu tun, sondern mit dessen vernünftiger Ausgestaltung.

Viele Grüße

HansDampf06

@SeaStorm

Grundsätzlich sollte man trotzdem alles deaktivieren was man nicht braucht, wie in meinem Beispiel.

Das heißt, dem Eindringling so schwer wie möglich machen, auch wenn es nur eine Frage der Zeit ist, bis er schließlich weiterkommt...

Solange der Angreifer nur den User infiltriert ist noch alles offen, sobald er lokale Admin-Rechte hat wird es schon blöd. Aber spätestens wenn der Supporter mit einem Domain-Admin kommt um Frau Müller zu helfen ist das Spiel vorbei.

Grundsätzlich sollte man trotzdem alles deaktivieren was man nicht braucht, wie in meinem Beispiel.

Das heißt, dem Eindringling so schwer wie möglich machen, auch wenn es nur eine Frage der Zeit ist, bis er schließlich weiterkommt...

Solange der Angreifer nur den User infiltriert ist noch alles offen, sobald er lokale Admin-Rechte hat wird es schon blöd. Aber spätestens wenn der Supporter mit einem Domain-Admin kommt um Frau Müller zu helfen ist das Spiel vorbei.

@Visucius

Nicht unverdient, oder? Die Punkte sind ja nicht von der Hand zu weisen.

Grundsätzlich, meine Meinung: Gegen automatisierten Kram kann man sich noch relativ gut schützen. Wenn es aber ein Angreifer direkt auf ein Ziel abgesehen hat oder gar staatliche Stellen dahinter stecken, sind wir mal ehrlich, haben die allerwenigsten bis niemand wirklich eine Chance. Hab mal gelesen, dass es sogar bei größeren Unternehmen bis zu 9 Monate (!) dauert, bis die entdecken, dass sich da jemand im Netzwerk rumtreibt, der da nix zu suchen hat. Und das hat nicht immer etwas mit gravierender Inkompetenz zu tun.

Problematisch an der Sache ist neben dem Knowhow auch die (Wo-)Manpower. Wir bräuchten mittlerweile eigentlich eine volle Stelle für jemanden, der sich nur um Netzwerk und Sicherheit kümmert. Ist aber nicht drin, was ich aus Sicht der Geschäftsführung sogar verstehen kann, jemand, der das wirklich beherrscht ist teuer / nicht verfügbar / hat auch mal Urlaub / ist auch mal krank.

So bleiben Mädchen für alles mit Spezialkenntnissen an der einen oder anderen Ecke, nicht immer alles optimal umgesetzt, anders geht's für uns nicht.

Zum eigentlichen Thema, aus meiner Sicht die wichtigsten Dinge:

Gruß

Fand ich auch, bis ich feststellte, dass die Liste ja sooo lang gar nicht ist, sondern sich eher an MS abarbeitet.

Nicht unverdient, oder? Die Punkte sind ja nicht von der Hand zu weisen.

Grundsätzlich, meine Meinung: Gegen automatisierten Kram kann man sich noch relativ gut schützen. Wenn es aber ein Angreifer direkt auf ein Ziel abgesehen hat oder gar staatliche Stellen dahinter stecken, sind wir mal ehrlich, haben die allerwenigsten bis niemand wirklich eine Chance. Hab mal gelesen, dass es sogar bei größeren Unternehmen bis zu 9 Monate (!) dauert, bis die entdecken, dass sich da jemand im Netzwerk rumtreibt, der da nix zu suchen hat. Und das hat nicht immer etwas mit gravierender Inkompetenz zu tun.

Problematisch an der Sache ist neben dem Knowhow auch die (Wo-)Manpower. Wir bräuchten mittlerweile eigentlich eine volle Stelle für jemanden, der sich nur um Netzwerk und Sicherheit kümmert. Ist aber nicht drin, was ich aus Sicht der Geschäftsführung sogar verstehen kann, jemand, der das wirklich beherrscht ist teuer / nicht verfügbar / hat auch mal Urlaub / ist auch mal krank.

So bleiben Mädchen für alles mit Spezialkenntnissen an der einen oder anderen Ecke, nicht immer alles optimal umgesetzt, anders geht's für uns nicht.

Zum eigentlichen Thema, aus meiner Sicht die wichtigsten Dinge:

- Patchen! Windows Updates mache ich, sobald verfügbar. Ja, mögliche Probleme sind mir bekannt, weil MS sich keine QM mehr leisten kann. Andere eingesetzte Software dabei im Blick behalten.

- Antivirus mit EDR / XDR

- Monitoring

- Wer es abdecken kann, SIEM, was natürlich auch gewartet und kontrolliert werden muss

- VLANs

- Geoblocking, wo immer möglich. "Schurkenstaaten" rigoros blocken. Hat bei uns die Zahl der (sichtbaren) ungewünschten Kontaktanfragen deutlich verringert

- Anwendersensibilisierung

Gruß

@Coreknabe

"Wir bräuchten mittlerweile eigentlich eine volle Stelle für jemanden, der sich nur um Netzwerk und Sicherheit kümmert. Ist aber nicht drin, was ich aus Sicht der Geschäftsführung sogar verstehen kann,"

Jo, genau das Gleiche bei uns auch!

Wenn du jemanden findest, der wirklich Ahnung von der Materie hat, dann musst du tief in die Tasche greifen.

Also bilde Dich lieber selber weiter, zumindest meine Meinung,

"Wir bräuchten mittlerweile eigentlich eine volle Stelle für jemanden, der sich nur um Netzwerk und Sicherheit kümmert. Ist aber nicht drin, was ich aus Sicht der Geschäftsführung sogar verstehen kann,"

Jo, genau das Gleiche bei uns auch!

Wenn du jemanden findest, der wirklich Ahnung von der Materie hat, dann musst du tief in die Tasche greifen.

Also bilde Dich lieber selber weiter, zumindest meine Meinung,

@Coreknabe

Ich sehe es inzwischen selten, dass direkt Systeme angegriffen werden, die im Internet erreichbar sind. In den meisten Fällen bei uns im Haus, hat vorher jemand schlampige Arbeit gemacht, was dann das vermeidliche Einfalltor ist.

Gruß,

Dani

Wir bräuchten mittlerweile eigentlich eine volle Stelle für jemanden, der sich nur um Netzwerk und Sicherheit kümmert. Ist aber nicht drin, was ich aus Sicht der Geschäftsführung sogar verstehen kann, jemand, der das wirklich beherrscht ist teuer / nicht verfügbar / hat auch mal Urlaub / ist auch mal krank.

Das ist immer die selbe Schleife. Teuer wird es doch, wenn wochenlang nichts geht, eine Vielzahl von Spezialisten erforderlich ist um den Schaden zu beheben. Von einem Image Verlust möchte ich gar nicht sprechen.Zum eigentlichen Thema, aus meiner Sicht die wichtigsten Dinge:

Patchen! Windows Updates mache ich, sobald verfügbar. Ja, mögliche Probleme sind mir bekannt, weil MS sich keine > QM mehr leisten kann. Andere eingesetzte Software dabei im Blick behalten.

Antivirus mit EDR / XDR

Monitoring

Wer es abdecken kann, SIEM, was natürlich auch gewartet und kontrolliert werden muss

VLANs

Geoblocking, wo immer möglich. "Schurkenstaaten" rigoros blocken. Hat bei uns die Zahl der (sichtbaren) > > ungewünschten Kontaktanfragen deutlich verringert

Anwendersensibilisierung

Damit erschlägst du aber nicht die notwendigen Themen rund um das Härten eines AD + Services. Denn viele Angriffsvektoren, können mit der Anpassung von Services und Server vermieden werden. Das ist auch nichts was in wenigen Wochen erledigt ist. Das ist eine Daueraufgabe, welche wiederkehrend bearbeitet werden muss. Weil wie du selbst schreibst, werden Updates oder sogar neue Programmversionen installiert, welche evtl. neue Funktionen mit sich bringen.Patchen! Windows Updates mache ich, sobald verfügbar. Ja, mögliche Probleme sind mir bekannt, weil MS sich keine > QM mehr leisten kann. Andere eingesetzte Software dabei im Blick behalten.

Antivirus mit EDR / XDR

Monitoring

Wer es abdecken kann, SIEM, was natürlich auch gewartet und kontrolliert werden muss

VLANs

Geoblocking, wo immer möglich. "Schurkenstaaten" rigoros blocken. Hat bei uns die Zahl der (sichtbaren) > > ungewünschten Kontaktanfragen deutlich verringert

Anwendersensibilisierung

Ich sehe es inzwischen selten, dass direkt Systeme angegriffen werden, die im Internet erreichbar sind. In den meisten Fällen bei uns im Haus, hat vorher jemand schlampige Arbeit gemacht, was dann das vermeidliche Einfalltor ist.

Gruß,

Dani

@Dani

Das ist aus Sicht der Leitung so lange ein theoretisches Konstrukt, bis es wirklich knallt. Wenn dann noch absolute, technische Ahnungslosigkeit in der Führungsebene dazu kommt... Nichtsdestotrotz die Quadratur des Kreises: Ich muss das nötige Budget für so jemanden haben. Eigentlich bräuchte ich anderthalb Leute dafür (Krankheit / Urlaub). Ich muss erstmal jemanden finden, der das auch wirklich beherrscht. Und es geht hier nicht nur um fachliche Kompetenz. Ich muss diese Person auch halten können (ach übrigens, ich verdiene bei XY mehr, wie sieht's aus?). In meinem Fall würde der mehr verdienen wollen, als ich als IT-Leitung bekomme. Würde ich das toll finden? Ich spreche hier für mich und unseren Laden, letztlich können sich aber so ein Konstrukt nur große Unternehmen leisten und auch die werden Schwierigkeiten haben, die Leute zu finden / zu halten. In einigen Jahren wahrscheinlich egal, weil KI

Klar, es ist ja auch nicht immer mit der Installation des Patches getan, da braucht's ja oft noch Nacharbeit. Und wie das bei einem "lebenden System" eben ist, das ist nicht einmal gemacht und danach ist ewig Ruhe.

Glaube auch nicht, dass Profis Interesse an jedem Pillepalle-System haben. Natürlich suchen die nach Kronjuwelen.

Gruß

Das ist immer die selbe Schleife. Teuer wird es doch, wenn wochenlang nichts geht, eine Vielzahl von Spezialisten erforderlich ist um den Schaden zu beheben. Von einem Image Verlust möchte ich gar nicht sprechen.

Das ist aus Sicht der Leitung so lange ein theoretisches Konstrukt, bis es wirklich knallt. Wenn dann noch absolute, technische Ahnungslosigkeit in der Führungsebene dazu kommt... Nichtsdestotrotz die Quadratur des Kreises: Ich muss das nötige Budget für so jemanden haben. Eigentlich bräuchte ich anderthalb Leute dafür (Krankheit / Urlaub). Ich muss erstmal jemanden finden, der das auch wirklich beherrscht. Und es geht hier nicht nur um fachliche Kompetenz. Ich muss diese Person auch halten können (ach übrigens, ich verdiene bei XY mehr, wie sieht's aus?). In meinem Fall würde der mehr verdienen wollen, als ich als IT-Leitung bekomme. Würde ich das toll finden? Ich spreche hier für mich und unseren Laden, letztlich können sich aber so ein Konstrukt nur große Unternehmen leisten und auch die werden Schwierigkeiten haben, die Leute zu finden / zu halten. In einigen Jahren wahrscheinlich egal, weil KI

Damit erschlägst du aber nicht die notwendigen Themen rund um das Härten eines AD + Services. Denn viele Angriffsvektoren, können mit der Anpassung von Services und Server vermieden werden. Das ist auch nichts was in wenigen Wochen erledigt ist. Das ist eine Daueraufgabe, welche wiederkehrend bearbeitet werden muss. Weil wie du selbst schreibst, werden Updates oder sogar neue Programmversionen installiert, welche evtl. neue Funktionen mit sich bringen.

Klar, es ist ja auch nicht immer mit der Installation des Patches getan, da braucht's ja oft noch Nacharbeit. Und wie das bei einem "lebenden System" eben ist, das ist nicht einmal gemacht und danach ist ewig Ruhe.

Ich sehe es inzwischen selten, dass direkt Systeme angegriffen werden, die im Internet erreichbar sind. In den meisten Fällen bei uns im Haus, hat vorher jemand schlampige Arbeit gemacht, was dann das vermeidliche Einfalltor ist.

Glaube auch nicht, dass Profis Interesse an jedem Pillepalle-System haben. Natürlich suchen die nach Kronjuwelen.

Gruß

Moin,

Grüße,

Dani

Wenn dann noch absolute, technische Ahnungslosigkeit in der Führungsebene dazu kommt

eine FK muss heute keine Fachkompetenz mehr haben, Sozialkompetenz ist wichtig. Soweit die Theorie... ab einer gewissen Führungsebene ist das so. Ich muss diese Person auch halten können (ach übrigens, ich verdiene bei XY mehr, wie sieht's aus?).

Erst vor wenigen Tagen gab es einen Thread zum Thema Benefits. Glaube auch nicht, dass Profis Interesse an jedem Pillepalle-System haben. Natürlich suchen die nach Kronjuwelen.

Ja/Nein. Oftmals werden ja Schnittstellen von Pillepalle-Systeme zu den wichtigen Systemen weniger geschützt bzw. nicht aktiv überwacht. Um oftmals werden dann Daten gesammelt und ausgewertet. So gelangen neue Informationen an die Hand und somit neue Angriffsvektoren.Grüße,

Dani

Zitat von @Dani:

Glaube auch nicht, dass Profis Interesse an jedem Pillepalle-System haben. Natürlich suchen die nach Kronjuwelen.

Ja/Nein. Oftmals werden ja Schnittstellen von Pillepalle-Systeme zu den wichtigen Systemen weniger geschützt bzw. nicht aktiv überwacht. Um oftmals werden dann Daten gesammelt und ausgewertet. So gelangen neue Informationen an die Hand und somit neue Angriffsvektoren.Dann hat derjenige, der die Risikoabschätzung über die Wichtigkeit der Systeme gemacht hat, geschlampt. Denn wenn da Daten drauf sind, die zur Kompromittierung der "wichtigen" Systeme führen können, ist das nämlich kein ",pillepalle-System".

lks