Heimnetzwerk neu strukturieren und ganz viele weitere Fragen

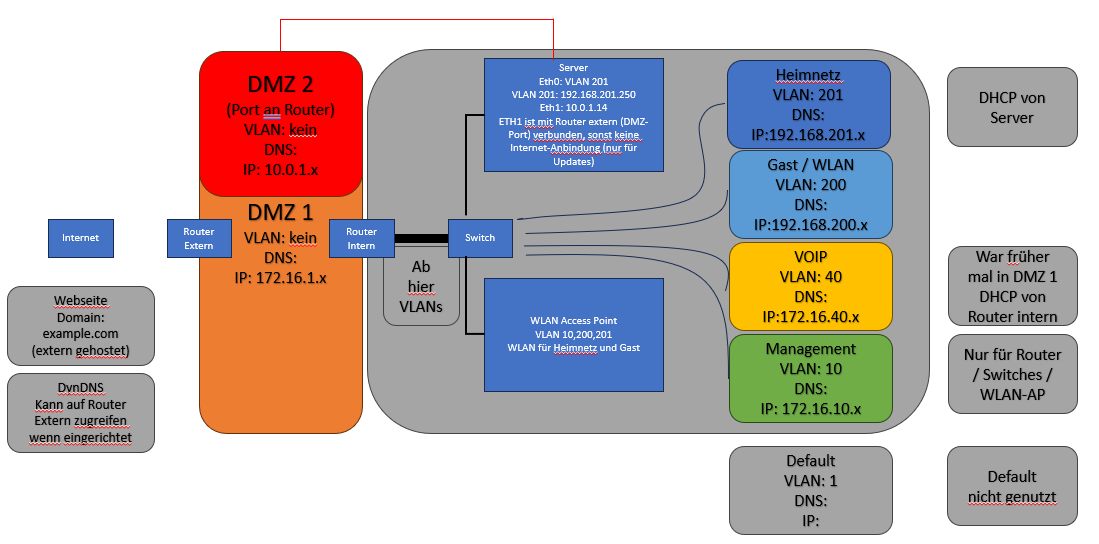

Mein Netzwerk zu Hause ist im Laufe der letzten beiden Jahrzehnte ziemlich gewachsen und sieht derzeit in etwa so aus wie in der Grafik dargestellt.

Ich habe mir nie wirklich Gedanken zur Struktur gemacht, sondern immer nur erweitert und hinzugebastelt. Ich denke mal die Unterteilung mit den VLAN geht so weit in Ordnung bin mir aber nicht sicher über die Unterteilung der IP-Adressräume der Subnetze. Ich habe Class A, B, C gemischt, von allem ein Bisschen. Was macht mehr Sinn, vor allem, um es einheitlich zu halten und der späteren Erweiterbarkeit?

Dann, warum habe ich zwei Router DMZs? Keine Ahnung, hat sich auch so ergeben. Ob die beiden Router wirklich notwendig sind, sei mal dahingestellt, aber eine zusätzliche Pufferzone ist sicherlich nicht nachteilig. Spricht da irgendetwas gravierendes dagegen oder kann ich das im Zweifel so lassen?

Der Grund, weshalb ich mir darüber Gedanken mache ist, ich möchte für das Netzwerk verschiedene DNS-Zonen vergeben. Also Subnetze und DNS-Zonen sollten irgendwie auch Sinn machen und nicht wahllos oder überlappend zugeteilt sein. Vermutlich ist es erstmal sogar egal und würde auch irgendwie funktionieren, will es aber dann gleich von Anfang an richtig machen.

Jetzt die Frage, wie mache ich das am besten. Ich habe einen Domain-Namen registriert für eine Webseite, die ich betreibe (example.com). Grundsätzlich kann ich diesen Namen auch privat nutzen. Zumindest als Sub-Domain, welche es nach außen hin nicht gibt (intern.example.com). Soweit hab ich es auch schon zum Laufen bekommen und mein interner Webserver ist über diesen Namen ansprechbar. Nun stellten sich mir zwei Fragen: Soll ich das jetzt weiter unterteilen (heimnetz/voip…intern.example.com) oder alles in eine Zone stopfen. Damit werde ich aber vermutlich Probleme mit der Reverse-Lookup-Zone bekommen, wenn die Subnetze verschieden sind. Auch wo ich den DNS-Server am besten platziere. Die zweite Frage baut auf die Erste auf und ich habe vor, meine Webseite um zwei Sub-Domains zu erweitern (a.example.com und b.example.com) und diese auf meinem Server zu hosten, statt bei meinem bisherigen Hoster. Die Hauptseite bleibt nach wie vor dort und die beiden Unterseiten sind auch nichts großes sollen nur zeitweise online sein, daher erstmal keine gravierenden Sicherheitsbedenken, aber über den Namen ansprechbar sein. Eine Seite umleiten ist über DynDNS kein Problem, aber wie mache ich es mit Zweien, wenn ich nur eine IP nach außen hin habe?

Habe ich dann noch allgemein etwas vergessen zu bedenken?

PS: War mir nicht sicher in welchem Bereich ich das posten sollte, da Themenübergreifend. Im Zweifel einfach verschieben oder anpassen.

Und danke schon mal für eure Hilfe.

Ich habe mir nie wirklich Gedanken zur Struktur gemacht, sondern immer nur erweitert und hinzugebastelt. Ich denke mal die Unterteilung mit den VLAN geht so weit in Ordnung bin mir aber nicht sicher über die Unterteilung der IP-Adressräume der Subnetze. Ich habe Class A, B, C gemischt, von allem ein Bisschen. Was macht mehr Sinn, vor allem, um es einheitlich zu halten und der späteren Erweiterbarkeit?

Dann, warum habe ich zwei Router DMZs? Keine Ahnung, hat sich auch so ergeben. Ob die beiden Router wirklich notwendig sind, sei mal dahingestellt, aber eine zusätzliche Pufferzone ist sicherlich nicht nachteilig. Spricht da irgendetwas gravierendes dagegen oder kann ich das im Zweifel so lassen?

Der Grund, weshalb ich mir darüber Gedanken mache ist, ich möchte für das Netzwerk verschiedene DNS-Zonen vergeben. Also Subnetze und DNS-Zonen sollten irgendwie auch Sinn machen und nicht wahllos oder überlappend zugeteilt sein. Vermutlich ist es erstmal sogar egal und würde auch irgendwie funktionieren, will es aber dann gleich von Anfang an richtig machen.

Jetzt die Frage, wie mache ich das am besten. Ich habe einen Domain-Namen registriert für eine Webseite, die ich betreibe (example.com). Grundsätzlich kann ich diesen Namen auch privat nutzen. Zumindest als Sub-Domain, welche es nach außen hin nicht gibt (intern.example.com). Soweit hab ich es auch schon zum Laufen bekommen und mein interner Webserver ist über diesen Namen ansprechbar. Nun stellten sich mir zwei Fragen: Soll ich das jetzt weiter unterteilen (heimnetz/voip…intern.example.com) oder alles in eine Zone stopfen. Damit werde ich aber vermutlich Probleme mit der Reverse-Lookup-Zone bekommen, wenn die Subnetze verschieden sind. Auch wo ich den DNS-Server am besten platziere. Die zweite Frage baut auf die Erste auf und ich habe vor, meine Webseite um zwei Sub-Domains zu erweitern (a.example.com und b.example.com) und diese auf meinem Server zu hosten, statt bei meinem bisherigen Hoster. Die Hauptseite bleibt nach wie vor dort und die beiden Unterseiten sind auch nichts großes sollen nur zeitweise online sein, daher erstmal keine gravierenden Sicherheitsbedenken, aber über den Namen ansprechbar sein. Eine Seite umleiten ist über DynDNS kein Problem, aber wie mache ich es mit Zweien, wenn ich nur eine IP nach außen hin habe?

Habe ich dann noch allgemein etwas vergessen zu bedenken?

PS: War mir nicht sicher in welchem Bereich ich das posten sollte, da Themenübergreifend. Im Zweifel einfach verschieben oder anpassen.

Und danke schon mal für eure Hilfe.

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 84248746272

Url: https://administrator.de/en/heimnetzwerk-neu-strukturieren-und-ganz-viele-weitere-fragen-84248746272.html

Ausgedruckt am: 05.02.2025 um 12:02 Uhr

6 Kommentare

Neuester Kommentar

Auch kein Hallo.

Lass das nicht @aqui lesen

Die Bezeichnung der Netzklassen sind schon einige Zeit nicht mehr gebräuchlich.

Aber prinzipiell ist das Mischen von unterschiedlichen Subnetzen unproblematisch, wenn ein geeigneter Router den Verkehr dazwischen entsprechend behandelt und Firewall Regeln für die Sicherheit sorgen.

Die "Füllung" einer Broadcast Domain sollte man beobachten und nicht unbedingt mehr als 150 Clients in einem Subnetz unterbringen.

Das wird bei dir ja erstmal nicht passieren.

Was meinst du damit im Detail? Kommt ein Active Directory zum Einsatz oder kannst du mit der uns unbekannten Router Hard-/Software mehrere Domains intern abbilden?

Entweder du setzt für jedes Subnetz einen eigenen DNS Server (Unbound oder Adguard beispielsweise) oder lässt DNS von einer Maschine erledigen.

Viele Clients sind zu erwarten und wie "stark" ausgestattet sind deine Komponenten?

Reverse Proxy ist hier deine "Rettung". Das erhöht die Sicherheit und ermöglicht dir mehrere Websites von Außen anhand der angesprochenen Domain mittels HTTPS zu veröffentlichen.

Damit die Leserlichkeit etwas besser wird wären Absätze in deinem Text hilfteich.

Auch macht es keinen Sinn lokale, private Adressen zu anonymisieren. Mit denen kann niemand etwas anfangen. Eine externe IP sollte man nicht öffentlich breittreten.

Gruß

Marc

Zitat von @michaeldd888:

Ich habe Class A, B, C gemischt, von allem ein Bisschen. Was macht mehr Sinn, vor allem, um es einheitlich zu halten und der späteren Erweiterbarkeit?

Ich habe Class A, B, C gemischt, von allem ein Bisschen. Was macht mehr Sinn, vor allem, um es einheitlich zu halten und der späteren Erweiterbarkeit?

Lass das nicht @aqui lesen

Die Bezeichnung der Netzklassen sind schon einige Zeit nicht mehr gebräuchlich.

Aber prinzipiell ist das Mischen von unterschiedlichen Subnetzen unproblematisch, wenn ein geeigneter Router den Verkehr dazwischen entsprechend behandelt und Firewall Regeln für die Sicherheit sorgen.

Die "Füllung" einer Broadcast Domain sollte man beobachten und nicht unbedingt mehr als 150 Clients in einem Subnetz unterbringen.

Das wird bei dir ja erstmal nicht passieren.

Also Subnetze und DNS-Zonen sollten irgendwie auch Sinn machen und nicht wahllos oder überlappend zugeteilt sein.

Was meinst du damit im Detail? Kommt ein Active Directory zum Einsatz oder kannst du mit der uns unbekannten Router Hard-/Software mehrere Domains intern abbilden?

Entweder du setzt für jedes Subnetz einen eigenen DNS Server (Unbound oder Adguard beispielsweise) oder lässt DNS von einer Maschine erledigen.

Viele Clients sind zu erwarten und wie "stark" ausgestattet sind deine Komponenten?

Eine Seite umleiten ist über DynDNS kein Problem, aber wie mache ich es mit Zweien, wenn ich nur eine IP nach außen hin habe?

Reverse Proxy ist hier deine "Rettung". Das erhöht die Sicherheit und ermöglicht dir mehrere Websites von Außen anhand der angesprochenen Domain mittels HTTPS zu veröffentlichen.

Damit die Leserlichkeit etwas besser wird wären Absätze in deinem Text hilfteich.

Auch macht es keinen Sinn lokale, private Adressen zu anonymisieren. Mit denen kann niemand etwas anfangen. Eine externe IP sollte man nicht öffentlich breittreten.

Gruß

Marc

Auch kein Hallo...

https://de.wikipedia.org/wiki/Classless_Inter-Domain_Routing

Netzklassen im Jahr 2022

Ich habe Class A, B, C gemischt

Du lebst scheinbar noch in der Netzwerk Steinzeit. Klassen sind seit über 30 Jahren Geschichte.https://de.wikipedia.org/wiki/Classless_Inter-Domain_Routing

Netzklassen im Jahr 2022

Zitat von @michaeldd888:

Quote from @radiogugu:

Aber prinzipiell ist das Mischen von unterschiedlichen Subnetzen unproblematisch, wenn ein geeigneter Router den Verkehr dazwischen entsprechend behandelt und Firewall Regeln für die Sicherheit sorgen.

So wird es ja aktuell gemacht und funktioniert soweit auch problemlos. Die Frage ist nur, soll ich es so lassen oder habe ich dadurch einen Vorteil, wenn ich es umstelle?Aber prinzipiell ist das Mischen von unterschiedlichen Subnetzen unproblematisch, wenn ein geeigneter Router den Verkehr dazwischen entsprechend behandelt und Firewall Regeln für die Sicherheit sorgen.

Prinzipiell ist das in Ordnung.

Quote from @radiogugu:

Die "Füllung" einer Broadcast Domain sollte man beobachten und nicht unbedingt mehr als 150 Clients in einem Subnetz unterbringen.

Das wird bei dir ja erstmal nicht passieren.

In einem Netz kommen wir dem langsam schon recht nahe, aber ich habe noch etwas Luft nach oben. Im Netz „Heimnetz“ ist so ziemlich alles drinnen. Aber ein eigenes Netz für nur 3-4 Drucker halte ich dann aber auch für übertrieben.Die "Füllung" einer Broadcast Domain sollte man beobachten und nicht unbedingt mehr als 150 Clients in einem Subnetz unterbringen.

Das wird bei dir ja erstmal nicht passieren.

Du kommst auf über 100 Clients daheim? Hat jede Lampe eine IP bei dir

Quote from @radiogugu:

Was meinst du damit im Detail? Kommt ein Active Directory zum Einsatz oder kannst du mit der uns unbekannten Router Hard-/Software mehrere Domains intern abbilden?

Entweder du setzt für jedes Subnetz einen eigenen DNS Server (Unbound oder Adguard beispielsweise) oder lässt DNS von einer Maschine erledigen.

Habe aktuell kein AD und ist erstmal auch nicht geplant, würde mir aber trotzdem gerne die Option offen halten. Die Idee dazu (auch wenn es für mich nicht unbedingt viel Sinn macht) habe ich schon seit Ewigkeiten aber nie umgesetzt.Was meinst du damit im Detail? Kommt ein Active Directory zum Einsatz oder kannst du mit der uns unbekannten Router Hard-/Software mehrere Domains intern abbilden?

Entweder du setzt für jedes Subnetz einen eigenen DNS Server (Unbound oder Adguard beispielsweise) oder lässt DNS von einer Maschine erledigen.

Als Server würde ich gerne nur einen einzigen und meinen bisherigen einsetzen.

Dem steht auch nix im Wege. Wahrscheinlich wäre es am Sinnvollsten, wenn du die einzelnen Dienste virtualisierst. Spendiere deinem Server ein bisschen mehr RAM (so insgesamt 128 GB), dann hast du Luft in jede Richtung.

Ab dem Übergabepunkt „Router Intern“ habe ich ja nur noch VLAN und kann diesen Mitglied in jedem Netz machen. Dann wäre DNS und DHCP grundsätzlich von einer Stelle zentral möglich.

Ist zu präferieren.

Aktuell habe ich eine bunte Mischung aus fester IP, DHCP von Server oder Router und auch DNS mal so und mal so, wenn überhaupt und dann auch wahllos irgendwas eingetragen.

Wahllos sollte aber nichts eingetragen sein. Daher wäre es sinnvoll sich um einen zentralen DNS Server zu kümmern, welcher im besten Fall von einem zentralen DHCP Server verteilt wird. Dort können dann ja auch statische Reservierungen für Server oder Ähnliches definiert werden.

Quote from @radiogugu:

Reverse Proxy ist hier deine "Rettung". Das erhöht die Sicherheit und ermöglicht dir mehrere Websites von Außen anhand der angesprochenen Domain mittels HTTPS zu veröffentlichen.

Ich werde mich dazu mal etwas einlesen. Mein Anfangsgedanke war mit Apache VHOSTs einzurichten, welche ich IP, Port oder Namensbasierend ansprechen kann. Daher die Idee mein DNS mal vernünftig einzurichten.Reverse Proxy ist hier deine "Rettung". Das erhöht die Sicherheit und ermöglicht dir mehrere Websites von Außen anhand der angesprochenen Domain mittels HTTPS zu veröffentlichen.

Die vHosts gehen, ist aber etwas umständlicher als ein Reverse Proxy. Zumal du dich dann auch am Reverse Proxy zentral um Zertifikate kümmern kannst. Eventuell auch ein Wildcard für alle Dienste, wenn die Domäne identisch ist.

Quote from @radiogugu:

Auch macht es keinen Sinn lokale, private Adressen zu anonymisieren. Mit denen kann niemand etwas anfangen. Eine externe IP sollte man nicht öffentlich breittreten.

Ich habe nichts anonymisiert. Habe bei 192.168.0.x lediglich gemeint, dass das x die variable in der Adresse ist.Auch macht es keinen Sinn lokale, private Adressen zu anonymisieren. Mit denen kann niemand etwas anfangen. Eine externe IP sollte man nicht öffentlich breittreten.

Ich weiß nicht, wie ich es besser kennzeichnen kann, damit es für jeden verständlich ist.

Am besten ist, wenn du Netzwerke in der CIDR Notation angibst > 192.168.0.0/24. Dann weiß jeder Bescheid was Sache ist.

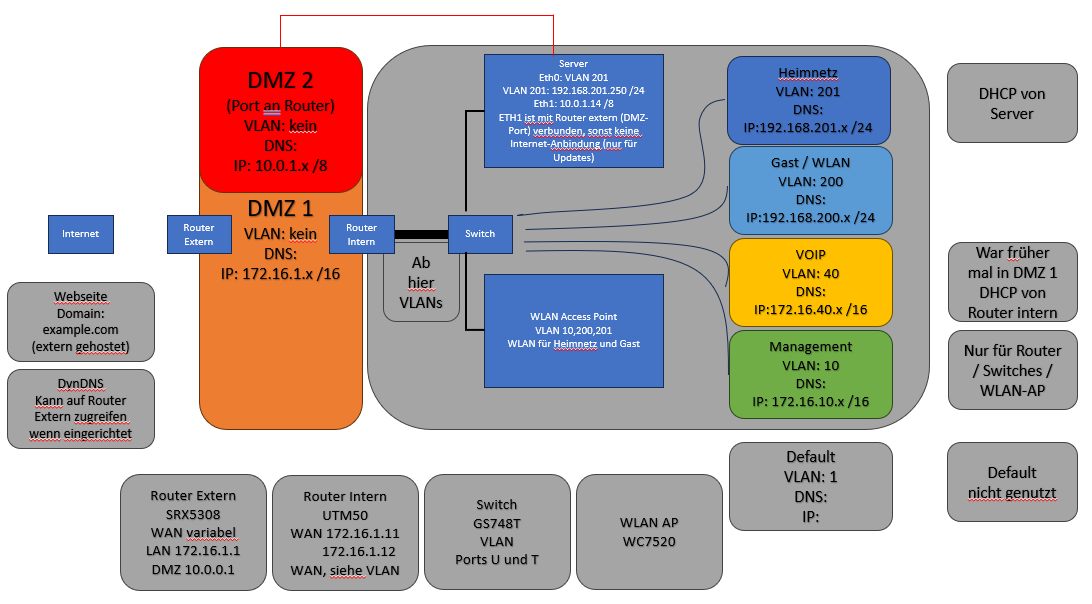

Als Zusatz dann noch.

Hardware verwende ich hauptsächlich Netgear (auch wenn Viele nichts davon halten).

Manches davon ist schon etwas älter, bin da aber günstig rangekommen und es erfüllt seinen Zweck, auch wenn für den Privatgebrauch etwas Overkill. Die Wichtigsten habe ich in der Zeichnung ergänzt.

Hardware verwende ich hauptsächlich Netgear (auch wenn Viele nichts davon halten).

Manches davon ist schon etwas älter, bin da aber günstig rangekommen und es erfüllt seinen Zweck, auch wenn für den Privatgebrauch etwas Overkill. Die Wichtigsten habe ich in der Zeichnung ergänzt.

Was du einsetzt muss deinen Zweck erfüllen, daher ist es am Ende egal. Netgear habe ich auch jahrelang eingesetzt und war immer zufrieden bei den vorhandenen Einsatzgebieten.

Momentan habe ich alles in Excel Tabellen, Power Point oder handgeschriebenen Skizzen dokumentiert und verliere regelmäßig den Überblick.

Was wäre da eine halbwegs brauchbare Lösung, ohne auf hochprofessionelle Software zurückgreifen zu müssen?

Was wäre da eine halbwegs brauchbare Lösung, ohne auf hochprofessionelle Software zurückgreifen zu müssen?

Netbox eignet sich wunderbar als Dokumentation. Anfangs etwas viel Arbeit, da alles angelegt werden muss (Hersteller, Modell, Gerät), aber es lohnt sich.

Für Kennwörter und sonstige Zugangsdaten nutze ich seit einiger Zeit den Remote Desktop Manager von Devolutions in der kostenfreien Variante. Damit hat man Verbindungen und Zugangsdaten schön zentral verwaltet und kann das Ganze auch mittels MFA absichern, wenn man möchte.

Gruß

Marc

Zitat von @michaeldd888:

Quote from @radiogugu:

Aber prinzipiell ist das Mischen von unterschiedlichen Subnetzen unproblematisch, wenn ein geeigneter Router den Verkehr dazwischen entsprechend behandelt und Firewall Regeln für die Sicherheit sorgen.

So wird es ja aktuell gemacht und funktioniert soweit auch problemlos. Die Frage ist nur, soll ich es so lassen oder habe ich dadurch einen Vorteil, wenn ich es umstelle?Quote from @radiogugu:

Aber prinzipiell ist das Mischen von unterschiedlichen Subnetzen unproblematisch, wenn ein geeigneter Router den Verkehr dazwischen entsprechend behandelt und Firewall Regeln für die Sicherheit sorgen.

Prinzipiell ist das in Ordnung.

Das überrascht mich jetzt ein wenig aber ich glaube ich fange erstmal hier an mit den Optimierungen und arbeite mich dann Schritt für Schritt vor.

Warum genau?

Werde mich mal mit Netbox beschäftigen. Wenn ich es richtig gesehen habe, ist es keine kleine lokale Installation sondern etwas umfangreicheres. In der Online-Demo kann man jedenfalls nicht viel machen.

Die Installation ist in nicht mal 15 Minuten abgeschlossen und ab dann heißt es: "Fleißarbeit".

Habe auch alle möglichen Kombinationen an Routen eingetragen aber bestimmt war die eine, die ich brauche nicht dabei. Zurück auf NAT geht wieder alles.

Jemand eine Idee?

Jemand eine Idee?

Welche Routen sind denn wo eingetragen? Bei der UTM hätte ich gesagt, dass man keine statischen Routen braucht, solange das Interface des Transfernetzes entsprechend konfiguriert ist.

Noch eine weitere Frage, so aus theoretischer Überlegung heraus.

Man benötigt zwei Subnetze und teilt einfach eines dazu.

Netz A 192.168.1.0 /25 und Netz B 192.168.1.128 /25.

Man benötigt zwei Subnetze und teilt einfach eines dazu.

Netz A 192.168.1.0 /25 und Netz B 192.168.1.128 /25.

Hier würde ich nicht mit Subnetting anfangen, sondern dedizierte Subnetze (Netz A 172.24.211.0/24 / Netz B 172.24.212.0/24) erstellen.

Damit bekommt man auf jeden fall gute 150 Clients pro Netzwerk untergebracht.

Gruß

Marc