1 Internet Anschluss 3 Netzwerke

Hallo zusammen,

ich bin mal wieder dabei etwas zu basteln, nachdem wir etwas Hardware übernommen und unsere familiären Geschäftsräume/Tätigkeiten separieren, siehe VMWare VLANs Kommunkationsproblem , bin ich leider auf ein Thema gestoßen bei dem mir leider auch das lesen große Fragezeichen in den Kopf setzt.

Vorher war es so, dass eine Internetleitung für Bäcker, Versicherung und Privathaushalt genutzt wurde. Auch das interne Netzwerk war alles zusammen.

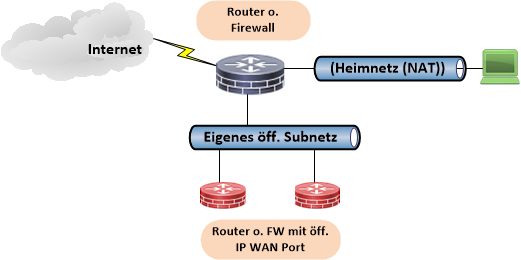

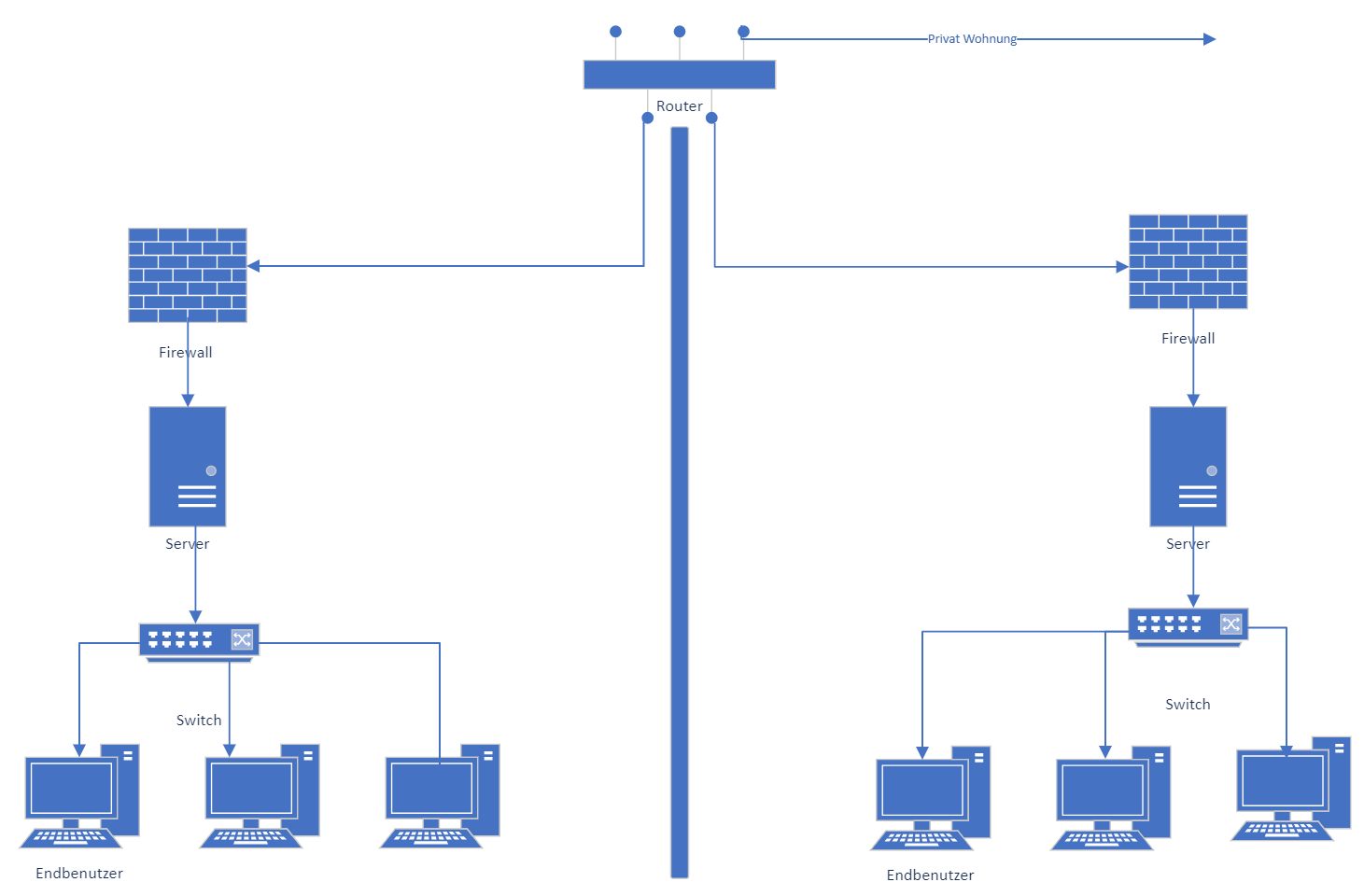

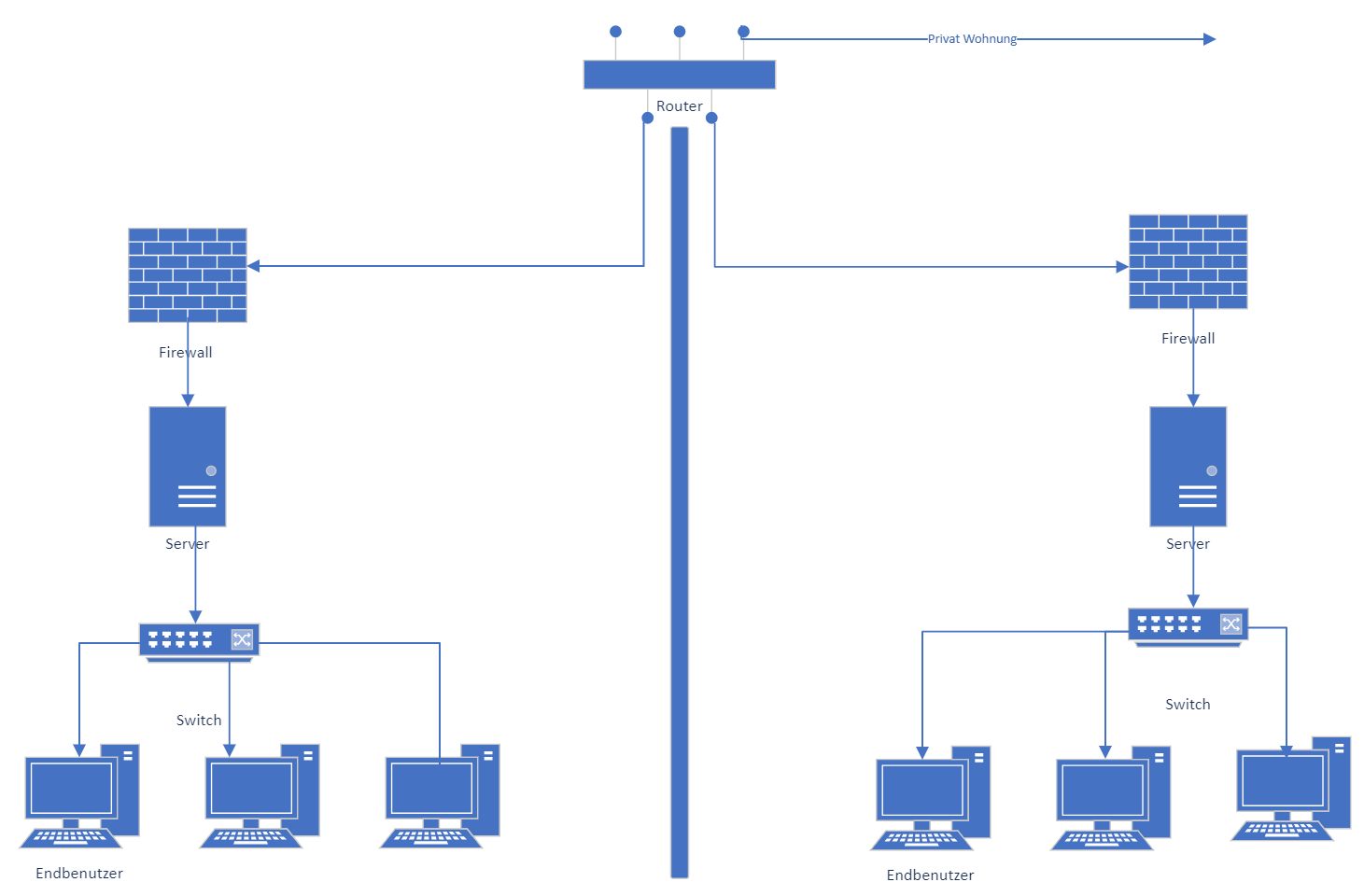

Die Struktur soll am Ende auf Wunsch meiner Eltern so aussehen, sehr vereinfachte Form:

Das meiste habe ich auch umsetzen können, von VLANs, über Firewall, bis zu WLAN und Guest WLAN, DHCP, DNS und VPN habe ich alles, auch mit einiger Hilfe von Euch, umsetzen können.

Wir haben bis dato nur eine Koxial Internetleitung von Vodafone gehabt, die einfach mal mehr als 30% Ausfallquote im Jahr hat. Das möchten wir dann mit der neuen Struktur und Hardware natürlich ändern.

Wir haben nur die Möglichkeit eine FTTH-Leitung der Telekom, über einen anderen Provider zu beziehen. Das haben wir jetzt auch gemacht.

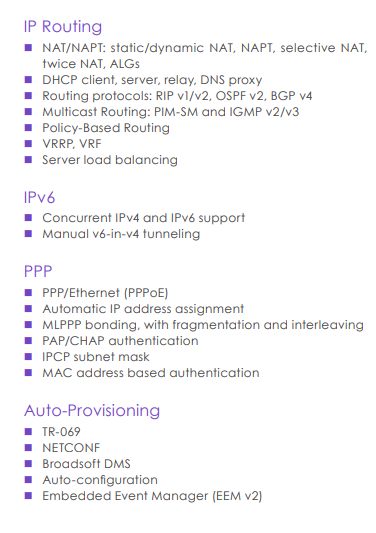

Der Provider legt uns eine Glasfaser in das Haus, bis zum Rack installiert ein Patchpanel, von da wird es in ein Gerät des Providers angeschlossen. Das Gerät heißt ONE2515. Das Datasheet habe ich auf der Hersteller Seite gefunden: ekinops.com/images/resources/datasheets/03ds-one2515-ekinops.pdf

Wir bekommen vom Provider 8 IPs bereitgestellt, die erste IP bekommt der ONE2515 Router bereitgestellt, die restlichen sind frei verfügbar. Jetzt stelle ich mir die Frage wie ich kann den Geschäften jeweils über die Firewall eine eigene IP zustellen und wie „route“ ich das.

Ich habe mir dazu einige Beiträge im Forum angeschaut, auch die Anleitung von @aqui wo dieses Problem mit einem MikroTik Routerboard gelöst wird. Leider werde ich nicht schlau aus der Geschichte.

Folgende Fragen sind bei mir im Kopf:

Bei dem Thema stehe ich auf dem Schlauch, ich hoffe jemand von Euch kann etwas Licht ins Dunkle bringen. Ich habe mich zwar nach 10 Jahren hobbymäßig hier wiedergefunden, allerdings sind meine Berührungspunkte immer noch recht wenig aber bin eigentlich recht stolz darauf was ich dennoch umsetzen konnte.

Vielen lieben Dank an Euch.

ich bin mal wieder dabei etwas zu basteln, nachdem wir etwas Hardware übernommen und unsere familiären Geschäftsräume/Tätigkeiten separieren, siehe VMWare VLANs Kommunkationsproblem , bin ich leider auf ein Thema gestoßen bei dem mir leider auch das lesen große Fragezeichen in den Kopf setzt.

Vorher war es so, dass eine Internetleitung für Bäcker, Versicherung und Privathaushalt genutzt wurde. Auch das interne Netzwerk war alles zusammen.

Die Struktur soll am Ende auf Wunsch meiner Eltern so aussehen, sehr vereinfachte Form:

Das meiste habe ich auch umsetzen können, von VLANs, über Firewall, bis zu WLAN und Guest WLAN, DHCP, DNS und VPN habe ich alles, auch mit einiger Hilfe von Euch, umsetzen können.

Wir haben bis dato nur eine Koxial Internetleitung von Vodafone gehabt, die einfach mal mehr als 30% Ausfallquote im Jahr hat. Das möchten wir dann mit der neuen Struktur und Hardware natürlich ändern.

Wir haben nur die Möglichkeit eine FTTH-Leitung der Telekom, über einen anderen Provider zu beziehen. Das haben wir jetzt auch gemacht.

Der Provider legt uns eine Glasfaser in das Haus, bis zum Rack installiert ein Patchpanel, von da wird es in ein Gerät des Providers angeschlossen. Das Gerät heißt ONE2515. Das Datasheet habe ich auf der Hersteller Seite gefunden: ekinops.com/images/resources/datasheets/03ds-one2515-ekinops.pdf

Wir bekommen vom Provider 8 IPs bereitgestellt, die erste IP bekommt der ONE2515 Router bereitgestellt, die restlichen sind frei verfügbar. Jetzt stelle ich mir die Frage wie ich kann den Geschäften jeweils über die Firewall eine eigene IP zustellen und wie „route“ ich das.

Ich habe mir dazu einige Beiträge im Forum angeschaut, auch die Anleitung von @aqui wo dieses Problem mit einem MikroTik Routerboard gelöst wird. Leider werde ich nicht schlau aus der Geschichte.

Folgende Fragen sind bei mir im Kopf:

- Welche Funktion benötigt der Router überhaupt, um diese Funktionalität abzubilden und wie ist die Begrifflichkeit dafür.

- Kann der ONE2515 das auch? da ich die Begrifflichkeit nicht kenne, weiß ich nicht wonach ich im Datasheet schauen soll.

- Wenn man die Verteilung mit dem ONE2515 oder mit einem anderen Gerät gelöst hat, wie konfiguriert man das in der Firewall, gibt man dem WAN Interface eine der freien IPs mit der richtigen Submask und routet alles über das vom Provider gelieferte Gateway oder bekommt die Firewall auf dem WAN Inteface eine private IP und routet alles zu dem ONE2515 oder Router von einem anderen Hersteller, der es dann in das Internet sendet.

Bei dem Thema stehe ich auf dem Schlauch, ich hoffe jemand von Euch kann etwas Licht ins Dunkle bringen. Ich habe mich zwar nach 10 Jahren hobbymäßig hier wiedergefunden, allerdings sind meine Berührungspunkte immer noch recht wenig aber bin eigentlich recht stolz darauf was ich dennoch umsetzen konnte.

Vielen lieben Dank an Euch.

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 72344298388

Url: https://administrator.de/forum/1-internet-anschluss-3-netzwerke-72344298388.html

Ausgedruckt am: 31.07.2025 um 01:07 Uhr

17 Kommentare

Neuester Kommentar

Moin,

den vorgeschalteten Router kannst Du Dir sparen.

Wenn Du das sauber trennen willst, nutze eine Firewall mit min. 4 Ethernet-Ports.

1x WAN

3x LAN (1x privat, 1x Vers., 1x Bäckerei)

Dann musst Du nicht zwingend mit VLANs arbeiten. Wenn doch gewünscht, kannst Du die VLANs je LAN-Bereich separieren.

Du könntest hier z.B. eine pfSense auf einem APU-Board nutzen. Das sollte genug Leistung zur Verfügung stellen.

Der Vorteil ist, dass Du nur 1 Firewall warten musst und alle Bereiche sauber trennen kannst.

Gruß

Looser

Nachtrag:

Mit dem Board machst Du da nichts falsch: PC Engines APU.4D4 Board (4 GByte, 4xLAN)

Nachtrag 2:

Wie willst Du denn Telefonie lösen?

den vorgeschalteten Router kannst Du Dir sparen.

Wenn Du das sauber trennen willst, nutze eine Firewall mit min. 4 Ethernet-Ports.

1x WAN

3x LAN (1x privat, 1x Vers., 1x Bäckerei)

Dann musst Du nicht zwingend mit VLANs arbeiten. Wenn doch gewünscht, kannst Du die VLANs je LAN-Bereich separieren.

Du könntest hier z.B. eine pfSense auf einem APU-Board nutzen. Das sollte genug Leistung zur Verfügung stellen.

Der Vorteil ist, dass Du nur 1 Firewall warten musst und alle Bereiche sauber trennen kannst.

Gruß

Looser

Nachtrag:

Mit dem Board machst Du da nichts falsch: PC Engines APU.4D4 Board (4 GByte, 4xLAN)

Nachtrag 2:

Wie willst Du denn Telefonie lösen?

Die Kardinalsfrage ist WIE der Provider dir die 8 Adressen bereitstellt. v4 oder v6 oder beides (Dual Stack)? Das hast du leider nicht beantwortet.

Wenn es ein eigenes Subnetz ist, dann machst du an der Router/Firewall eben ein Segment auf was dieses IP Netz hält und vergibst dort deinen Geräten diese entsprechenden IPs aus dem Netz als WAN IPs.

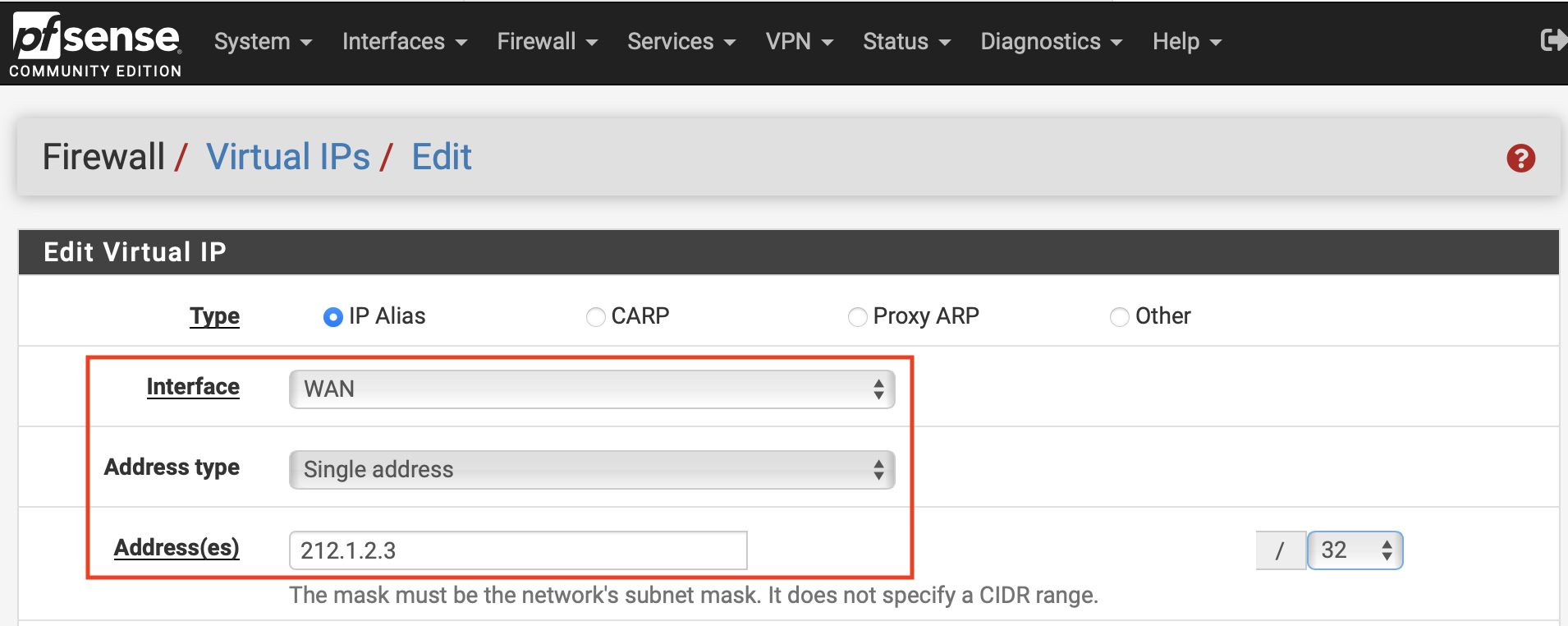

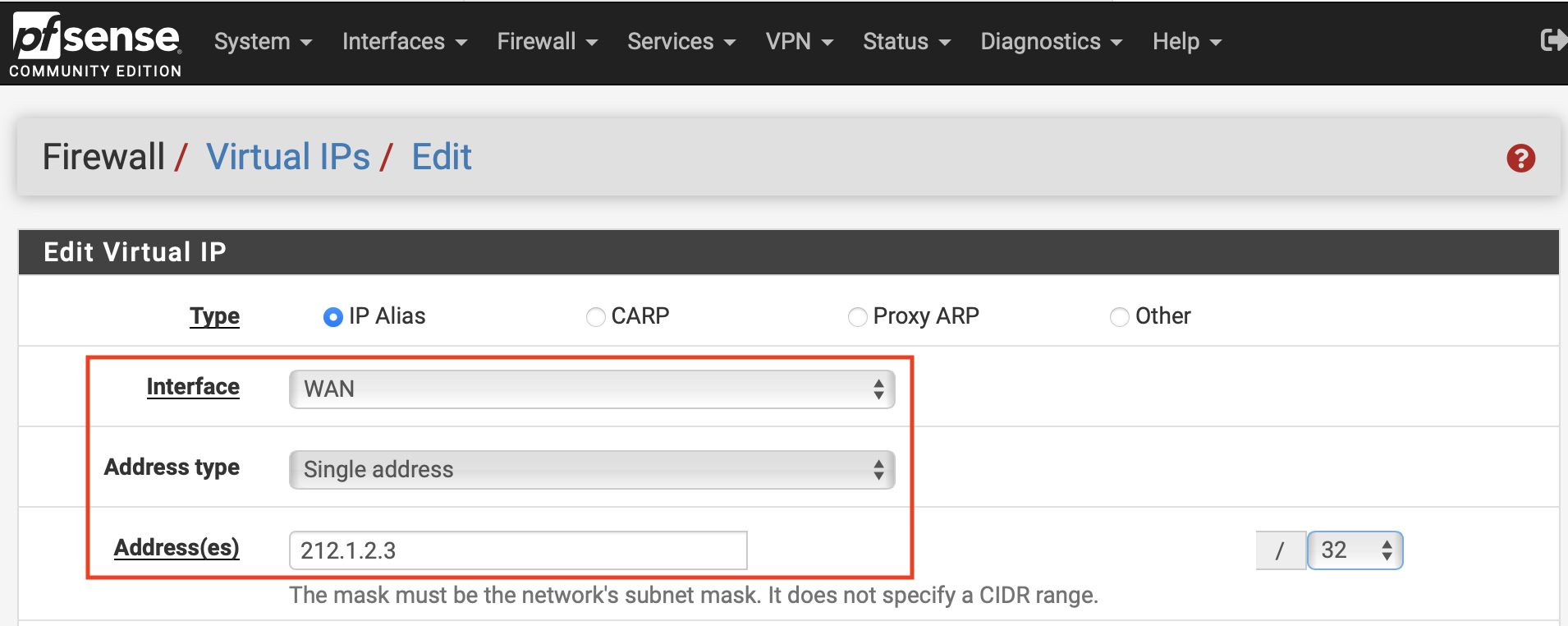

Ist es nur ein Haufen IP Adressen im Providernetz selber, dann arbeitest du mit Virtual IPs (Secondary IPs) auf dem Router oder Firewall und NAT Mapping die diese Adressen dann auf interne IPs mappen.

pfSense und OPNsense haben dafür z.B. die "Virtual IP" Funktion.

Wenn es ein eigenes Subnetz ist, dann machst du an der Router/Firewall eben ein Segment auf was dieses IP Netz hält und vergibst dort deinen Geräten diese entsprechenden IPs aus dem Netz als WAN IPs.

Ist es nur ein Haufen IP Adressen im Providernetz selber, dann arbeitest du mit Virtual IPs (Secondary IPs) auf dem Router oder Firewall und NAT Mapping die diese Adressen dann auf interne IPs mappen.

pfSense und OPNsense haben dafür z.B. die "Virtual IP" Funktion.

Moin,

Das Problem ist eigentlich trivial zu lösen:

Fall1 1: Alle Teilnehmer wollen unabhängig voneinander sein:

Gib jedem einen eigenen Router (zur Not eine Fritte), verpaß dem am WAN-Port eine IP-Adrese ausp dem /29-er Bereich. und sorg dafür, daß die LANs getrennt bleiben (Notfalls durch VLAN-Infrastruktur).

Fall 2: Der Borderrouter wird gemeinsam verwaltet.

Variante 1:

Nim einen Router (oder gleich eine Firewall), der getrennte LAN-Segmente verwalten kann (Cisco, LanCom, bintec, pfsene, etc). Damit gibst Du jeder "Firma" eine eigens IP-netz. Hier kannst Du ggf noch einstellen, ob jede Firma ihre eigene NAT-IP-Adresse hat oder alle durch die gleiche IP-Adresse genattet werden.

Variante 2:

Wie bei Fall 1 gibst Du jedem trotzdem jedem seinen eigenen Router

LAN-Infrastruktur

Wenn die eizelnen bereich getrennt sind, mußt Du natürlich nichts weiter machen. Sollten hingegen gleiche Kabel gemeinsam genutzt werden müssen, legst Du da mehrere VLANs drauf, für jede firma eines und tauscht ggf die weitche gegen VLABN-fähige aus. Sorg dann druch passende beschriftung an den switchen dafür, daß da keiner "aus versehen" im faschen Netz landet.

lks

Das Problem ist eigentlich trivial zu lösen:

Fall1 1: Alle Teilnehmer wollen unabhängig voneinander sein:

Gib jedem einen eigenen Router (zur Not eine Fritte), verpaß dem am WAN-Port eine IP-Adrese ausp dem /29-er Bereich. und sorg dafür, daß die LANs getrennt bleiben (Notfalls durch VLAN-Infrastruktur).

Fall 2: Der Borderrouter wird gemeinsam verwaltet.

Variante 1:

Nim einen Router (oder gleich eine Firewall), der getrennte LAN-Segmente verwalten kann (Cisco, LanCom, bintec, pfsene, etc). Damit gibst Du jeder "Firma" eine eigens IP-netz. Hier kannst Du ggf noch einstellen, ob jede Firma ihre eigene NAT-IP-Adresse hat oder alle durch die gleiche IP-Adresse genattet werden.

Variante 2:

Wie bei Fall 1 gibst Du jedem trotzdem jedem seinen eigenen Router

LAN-Infrastruktur

Wenn die eizelnen bereich getrennt sind, mußt Du natürlich nichts weiter machen. Sollten hingegen gleiche Kabel gemeinsam genutzt werden müssen, legst Du da mehrere VLANs drauf, für jede firma eines und tauscht ggf die weitche gegen VLABN-fähige aus. Sorg dann druch passende beschriftung an den switchen dafür, daß da keiner "aus versehen" im faschen Netz landet.

lks

...und von dir

Von mir?? 🤔in den WAN Anschluss von dem Router ONE2515

OK, und der hat dann jetzt auch Internet Zugang usw. sprich ist online?An diesem Router habe ich weitere RJ45 Anschlüsse

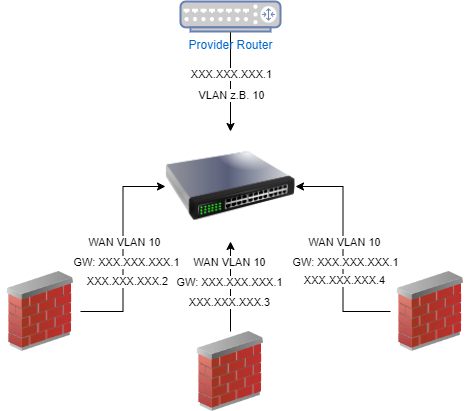

Was schonmal gut ist. Einen davon separierst du dann und setzt den auf dein neues Subnetz und fertig ist der Lack.wie sage ich dem Router vom Provider, sende Pakete mit der IP A an Firewall A und Pakete mit der IP B an Firewall B

Das hast du aber nicht gesagt das der Router ein Providerroute ist... OK, dann ist die Sache ja noch viel trivialer, denn hängt das Subnetz ja direkt am Providerrouter dran.

Dann konfigurierst du deinen eigenen Firewalls und Routern die da dran drannhängen einfach IP Adressen aus diesem Subnetz und fertisch.

Wie Kollege @lks schon richtig sagt: Eigentlich das was der Azubi in 10 Minuten erledigt hat und dafür hätte es keinen Thread in einem Administrator Forum gebraucht.

Hilfreich wäre auch gewesen diese Missverständnisse zu vermeiden wenn du das in deiner Zeichnung klar gekennzeichent hättest was Provider Hardware ist und was nicht.

Im ersten Post steht allerdings

Sorry! Ich nehme alles zurück und behaupte das Gegenteil... 😉dass es ich komplizierter mache als es ist.

Ja, das stimmt. Einfach die Router/Firewall mit einer statischen IP aus diesem Netz am WAN Port versehen und das Default Gateway auf den Provider Router.DNS auch auf den Provider Router... Fertisch!

Dadurch das du dann öffentliche Adressen an deinen Komponenten hast kannst du dann auch von außen direkt darauf zugreifen! Einfache Sache.

einfach verkabeln und den Firewalls eine IP aus dem Subnetz geben.

Bingo! 👍Wie kann ich einen Beitrag als gelöst markieren?

Muss ja auch auf demselben VLAN sein, weil das Subnetz ja innerhalb einer Layer 2 Broadcast Domain liegen muss. Wenn man Any to Any Kommunikation in dem VLAN vermeiden will setzt man das als Private- oder Isolated VLAN auf. Fragt sich ob die Switch HW des TOs sowas supportet, ist aber nicht zwingend.

Die generelle Frage ist ob man es überhaupt über ein VLAN schickt wenn auf dem Switch noch andere, gesicherte bzw. private VLANs werkeln. Ein Konfig Fehler kann da schnell mal böse enden.

Wenn man aber sicher im Umgang damit ist, ist das völlig korrekt so.

Alternativ nimmt man sonst einen separaten getrennten Switch (kann unmanaged sein) und trennt es physisch. Es führen viele Wege nach Rom...

Die generelle Frage ist ob man es überhaupt über ein VLAN schickt wenn auf dem Switch noch andere, gesicherte bzw. private VLANs werkeln. Ein Konfig Fehler kann da schnell mal böse enden.

Wenn man aber sicher im Umgang damit ist, ist das völlig korrekt so.

Alternativ nimmt man sonst einen separaten getrennten Switch (kann unmanaged sein) und trennt es physisch. Es führen viele Wege nach Rom...

Zitat von @elix2k:

Ja landet ja so wie so alles am selben Gateway. Das VLAN ist für die WAN-Schnittstellen der Firewalls gedacht.

Mit getrennten VLANs wärst du immer noch im selben Netz.

Ja landet ja so wie so alles am selben Gateway. Das VLAN ist für die WAN-Schnittstellen der Firewalls gedacht.

Mit getrennten VLANs wärst du immer noch im selben Netz.

Sorry, habe übersehen, daß das das VLAN für das WAN ist. Dachte das wäre für das LAN.

lks