4 Vlans auf Cisco AP

Nachdem der Hexx und der switch soweit mit Vlan lauft, sind nun die Ciscos dran. Habe anhand der vorhanden Configs versucht es hinzubekommen. Leider ohne Erfolg.

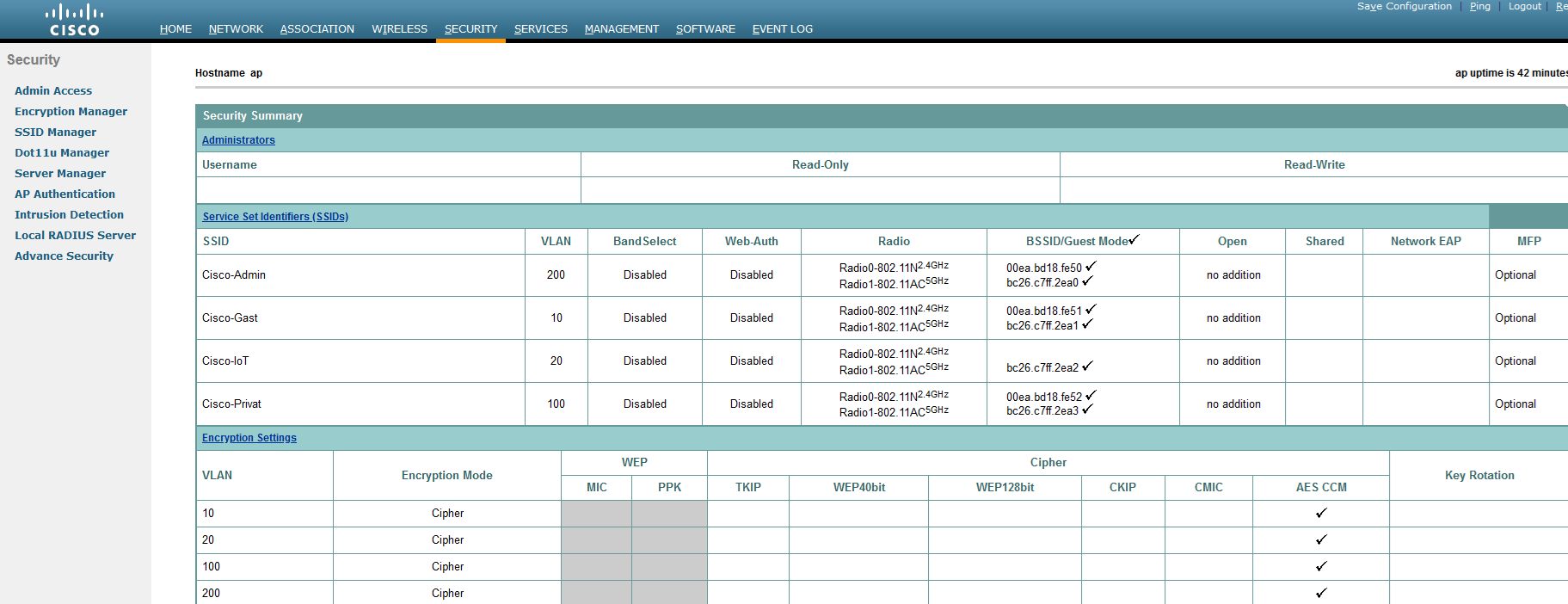

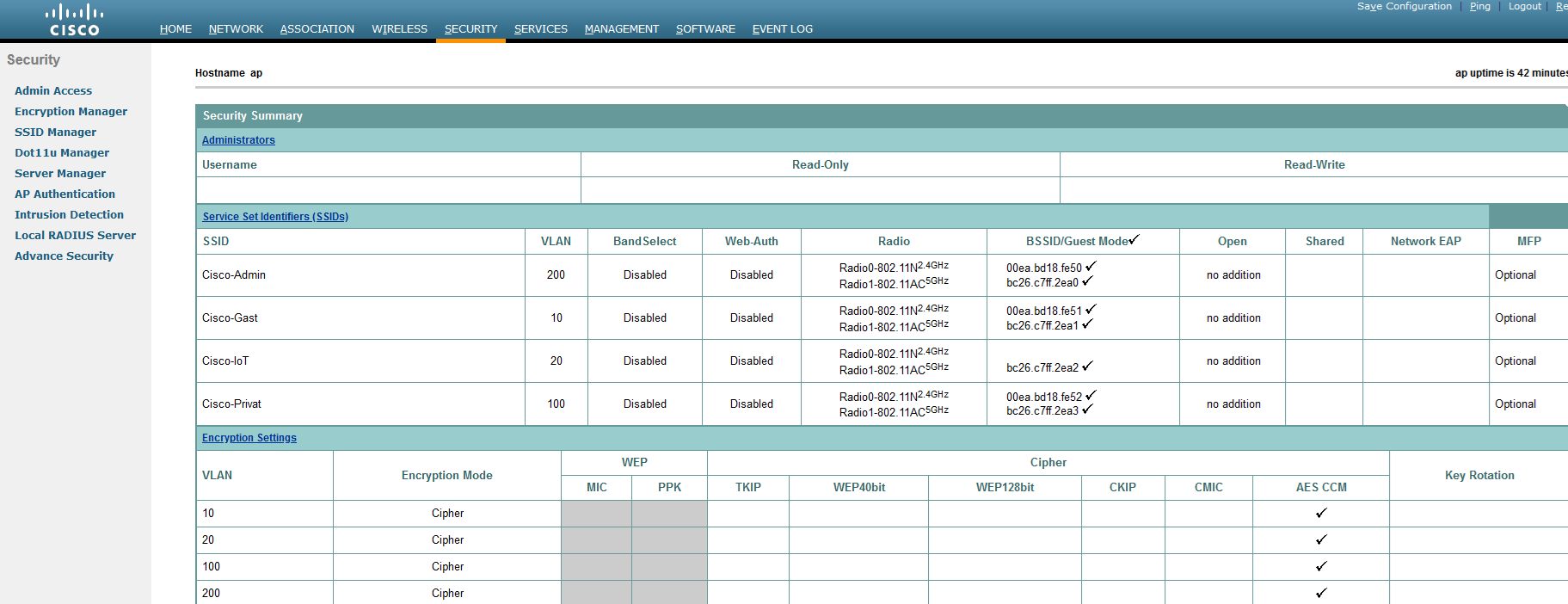

Ich sehe alle 4 Netze als 2,4/5Ghz kann mich aber nur in10 oder 100 einwählen. Das scheint problemlos zu funktionieren.

Im Netz 200 werde ich verbunden aber bekomme keine IP

Im Netz 20 kommt Netzwerkschüssel nicht korrekt. Außerdem sieht man im UI das wohl die 2.4Ghz nicht funktionieren.

Ach ja ... wird automatisch entschieden welches der beiden Netze benutzt wird ? Ist das gut so ? #thx

Bitte schaut mal drüber ... Danke!

Ich sehe alle 4 Netze als 2,4/5Ghz kann mich aber nur in10 oder 100 einwählen. Das scheint problemlos zu funktionieren.

Im Netz 200 werde ich verbunden aber bekomme keine IP

Im Netz 20 kommt Netzwerkschüssel nicht korrekt. Außerdem sieht man im UI das wohl die 2.4Ghz nicht funktionieren.

Ach ja ... wird automatisch entschieden welches der beiden Netze benutzt wird ? Ist das gut so ? #thx

Bitte schaut mal drüber ... Danke!

!Vlans

dot11 vlan-name VLAN-10-Gast vlan 10

dot11 vlan-name VLAN-100-LAN vlan 100

dot11 vlan-name VLAN-20-IoT vlan 20

dot11 vlan-name VLAN-200-Admin vlan 200

!SSIDs (bound to the VLANs):

dot11 ssid Cisco-Admin

vlan 200

authentication open

authentication key-management wpa version 2

mbssid guest-mode

wpa-psk ascii 7 1aaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaa

!

dot11 ssid Cisco-Gast

vlan 10

authentication open

authentication key-management wpa version 2

mbssid guest-mode

wpa-psk ascii 7 bbbbbbbbbbbbbbbbbbbbbbbbb

!

dot11 ssid Cisco-IoT

vlan 20

authentication open

authentication key-management wpa version 2

mbssid guest-mode

wpa-psk ascii 7 cccccccccccccccccccccccccc

!

dot11 ssid Cisco-Privat

vlan 100

authentication open

authentication key-management wpa version 2

mbssid guest-mode

wpa-psk ascii 7 ddddddddddddddddddddddddddd

configuration of the 2.4 GHz interface

interface Dot11Radio0

no ip address

!

encryption mode ciphers aes-ccm

! aes-ccm is for WPA2:

encryption vlan 10 mode ciphers aes-ccm

!

encryption vlan 100 mode ciphers aes-ccm

!

encryption vlan 20 mode ciphers aes-ccm

!

encryption vlan 200 mode ciphers aes-ccm

!

ssid Cisco-Admin

!

ssid Cisco-Gast

!

ssid Cisco-IoT

!

ssid Cisco-Privat

antenna gain 0

stbc

beamform ofdm

mbssid

station-role root

!Sub-interfaces for VLAN-tagging:

interface Dot11Radio0.10

encapsulation dot1Q 10 native

bridge-group 10

bridge-group 10 subscriber-loop-control

bridge-group 10 spanning-disabled

bridge-group 10 block-unknown-source

no bridge-group 10 source-learning

no bridge-group 10 unicast-flooding

!

interface Dot11Radio0.20

encapsulation dot1Q 200

bridge-group 20

bridge-group 20 subscriber-loop-control

bridge-group 20 spanning-disabled

bridge-group 20 block-unknown-source

no bridge-group 20 source-learning

no bridge-group 20 unicast-flooding

!

interface Dot11Radio0.100

encapsulation dot1Q 100

bridge-group 100

bridge-group 100 subscriber-loop-control

bridge-group 100 spanning-disabled

bridge-group 100 block-unknown-source

no bridge-group 100 source-learning

no bridge-group 100 unicast-flooding

!

interface Dot11Radio0.200

encapsulation dot1Q 200

bridge-group 200

bridge-group 200 subscriber-loop-control

bridge-group 200 spanning-disabled

bridge-group 200 block-unknown-source

no bridge-group 200 source-learning

no bridge-group 200 unicast-flooding

!the same configuration for the 5 GHz interface:

interface Dot11Radio1

no ip address

!

encryption mode ciphers aes-ccm

encryption vlan 10 mode ciphers aes-ccm

!

encryption vlan 100 mode ciphers aes-ccm

!

encryption vlan 20 mode ciphers aes-ccm

!

encryption vlan 200 mode ciphers aes-ccm

!

!

ssid Cisco-Admin

!

ssid Cisco-Gast

!

ssid Cisco-IoT

!

ssid Cisco-Privat

!

antenna gain 0

no dfs band block

stbc

beamform ofdm

mbssid

channel dfs

station-role root

!

interface Dot11Radio1.100

encapsulation dot1Q 100

bridge-group 100

bridge-group 100 subscriber-loop-control

bridge-group 100 spanning-disabled

bridge-group 100 block-unknown-source

no bridge-group 100 source-learning

no bridge-group 100 unicast-flooding

!

interface Dot11Radio1.10

encapsulation dot1Q 10

bridge-group 10

bridge-group 10 subscriber-loop-control

bridge-group 10 spanning-disabled

bridge-group 10 block-unknown-source

no bridge-group 10 source-learning

no bridge-group 10 unicast-flooding

!

interface Dot11Radio1.20

encapsulation dot1Q 20

bridge-group 20

bridge-group 20 subscriber-loop-control

bridge-group 20 spanning-disabled

bridge-group 20 block-unknown-source

no bridge-group 20 source-learning

no bridge-group 20 unicast-flooding

!

interface Dot11Radio1.200

encapsulation dot1Q 200

bridge-group 200

bridge-group 200 subscriber-loop-control

bridge-group 200 spanning-disabled

bridge-group 200 block-unknown-source

no bridge-group 200 source-learning

no bridge-group 200 unicast-flooding

!now we need to bridge the wireless data to our cable-network:

interface GigabitEthernet0.10

encapsulation dot1Q 10

bridge-group 10

bridge-group 10 spanning-disabled

no bridge-group 10 source-learning

!

interface GigabitEthernet0.100

encapsulation dot1Q 100

bridge-group 100

bridge-group 100 spanning-disabled

no bridge-group 100 source-learning

!

interface GigabitEthernet0.20

encapsulation dot1Q 20

bridge-group 20

bridge-group 20 spanning-disabled

no bridge-group 20 source-learning

!

interface GigabitEthernet0.200

encapsulation dot1Q 200

bridge-group 200

bridge-group 200 spanning-disabled

no bridge-group 200 source-learning

!the configuration ip address will be configured to the bridge interface:

interface BVI1

ip address 192.168.1.50 255.255.255.0

description LAN-WLAN Bridge

mac-address 50asdasdasdasdasdsadasdsdasd

ip address dhcp client-id GigabitEthernet0

ipv6 address dhcp

ipv6 address autoconfig

ipv6 enable

!Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 43573928918

Url: https://administrator.de/forum/4-vlans-auf-cisco-ap-43573928918.html

Ausgedruckt am: 16.07.2025 um 13:07 Uhr

3 Kommentare

Neuester Kommentar

Nabend.

Zeile 78 sieht mir komisch aus

Gruß

Marc

Zeile 78 sieht mir komisch aus

interface Dot11Radio0.20

encapsulation dot1Q 200 < Hier sollte 20 stehen

bridge-group 20

bridge-group 20 subscriber-loop-control

bridge-group 20 spanning-disabled

bridge-group 20 block-unknown-source

no bridge-group 20 source-learning

no bridge-group 20 unicast-floodingGruß

Marc

Komplette Anleitung zur Lösung findest du auch HIER.

Allerdings ist die im o.a. Tutorial beschriebene Lösung eine 802.1x Lösung mit dynamischen Client VLANs über den Mikrotik Radius Server.

Das musst du dir dann halt wegdenken bei einer statischen MSSID AP Konfig. Das Basis Setup ist aber gleich!

Außerdem solltest du dein Acesspoint Setup noch etwas optimieren wenn du alles aus den APs rausholen willst. Guckst du HIER.

Weitere Fehler in deiner Konfig:

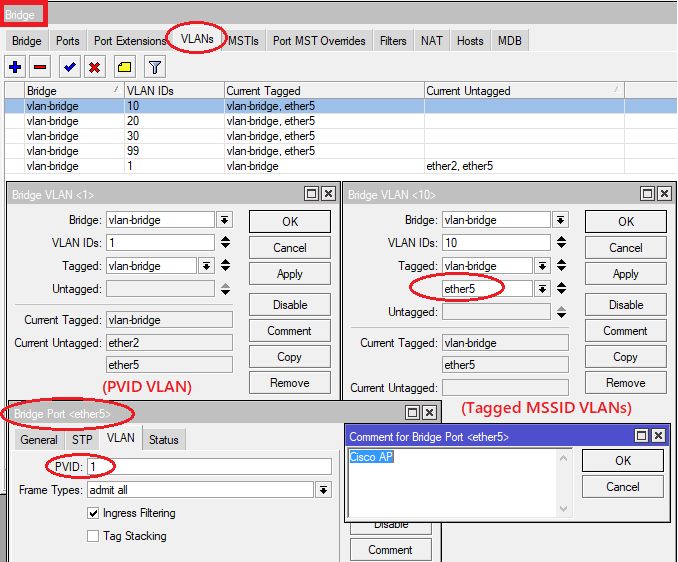

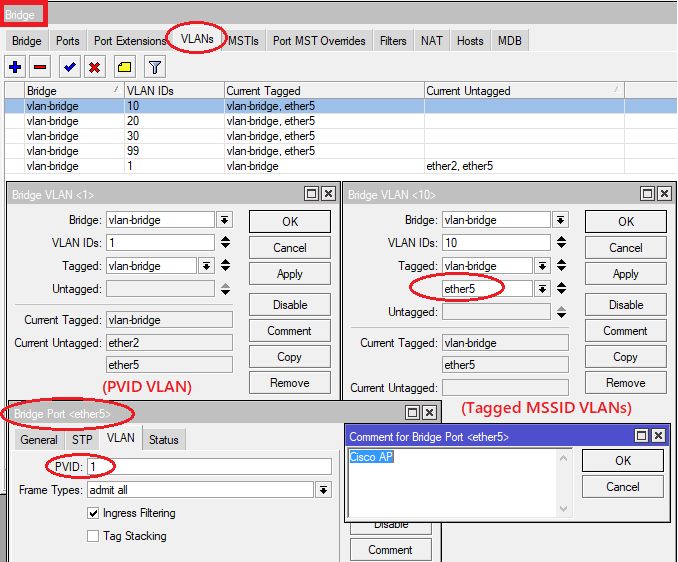

Hier müssen alle MSSID VLANs tagged anliegen (siehe VLAN Bridge Konfig auf dem MT). Der Cisco AP bezieht seine Mamnagement IP Adresse immer in dem IP Netz das als UNtagged VLAN, sprich PVID VLAN an seinem Port anliegt. Vermutlich hast du also dort fälschlicherweise das VLAN 200 als PVID gesetzt?! 🤔

Der Anschlussport 5 für den Cisco WLAN Accesspoint am Mikrotik im o.a. Beispiel sieht z.B. so aus:

Allerdings ist die im o.a. Tutorial beschriebene Lösung eine 802.1x Lösung mit dynamischen Client VLANs über den Mikrotik Radius Server.

Das musst du dir dann halt wegdenken bei einer statischen MSSID AP Konfig. Das Basis Setup ist aber gleich!

Außerdem solltest du dein Acesspoint Setup noch etwas optimieren wenn du alles aus den APs rausholen willst. Guckst du HIER.

Weitere Fehler in deiner Konfig:

- encapsulation dot1Q 10 native ist falsch. Hier sollte encapsulation dot1Q 10 stehen

- encryption mode ciphers aes-ccm Dieses Kommando sollte in einem MSSID Setup niemals ohne eine VLAN Zuweisung auf beiden Radios stehen, denn das Management VLAN (1) sollte man niemals als WLAN SSID exponieren sondern immer nur rein per Kupfer im Zugriff haben!

das der AP seine IP im 200er netz bezieht.

Wenn das der Fall ist hast du den Mikrotik Port an dem der Cisco AP hängt falsch ober fehlerhaft konfiguriert!Hier müssen alle MSSID VLANs tagged anliegen (siehe VLAN Bridge Konfig auf dem MT). Der Cisco AP bezieht seine Mamnagement IP Adresse immer in dem IP Netz das als UNtagged VLAN, sprich PVID VLAN an seinem Port anliegt. Vermutlich hast du also dort fälschlicherweise das VLAN 200 als PVID gesetzt?! 🤔

Der Anschlussport 5 für den Cisco WLAN Accesspoint am Mikrotik im o.a. Beispiel sieht z.B. so aus: