AD join nicht möglich mit delegierten Rechten

Hallo zusammen,

ich habe vor einiger Zeit die Einstellung geändert, dass jeder authentifizierte User einen Computer zum AD hinzufügen darf.

Ich habe dazu in der Default Domain Policy "Local Policies/User Rights Assignment" aktiviert und die User eingetragen, die weiterhin AD-join machen sollen.

Das hat nicht funktioniert. Es konnte trotzdem jeder authentifizierte Benutzer einen Rechner ins AD joinen.

Also habe ich im ADSI Editor "ms-DS-MachineAccountQuota " auf 0 gesetzt.

Authentifizierte User konnten danach keinen Computer mehr joinen.

Jetzt hat sich ein Kollege gemeldet, der angeblich keinen Rechner mehr ins AD joinen kann.

Ich habe die Einstellungen noch einmal geprüft. Er ist per "User Rights Assignment" berechtigt.

Ich habe weiter gesucht und habe noch die Möglichkeit der Delegierung gefunden.

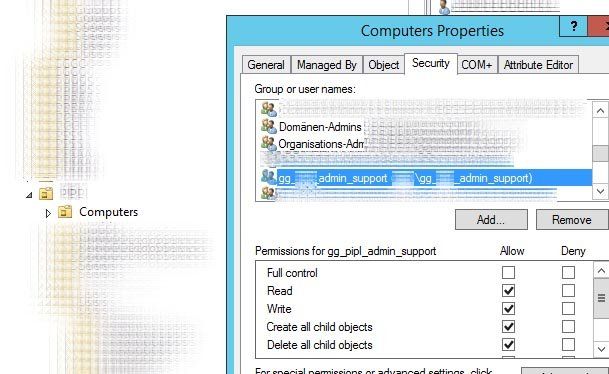

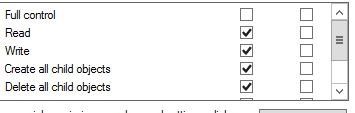

Also habe ich in der OU "Computers" dem User die Rechte gegeben, neue Objekte anzulegen. Dazu habe ich eine Delegierung mit diesen Settings erstellt.

Auch das greift nicht. Er kann angeblich keinen Rechner der Domäne hinzufügen. gpupdate und Reboots wurden laut Kollegen vorgenommen.

Nun zur Frage.

Überschreiben die ADSI Settings alle anderen Einstellungen? Laut dem was ich in den Beschreibungen gelesen habe nicht, aber eigentlich sollte ja auch "User Rights Assignment" ausreichen, um User vom Domain Join abzuhalten. Das hatte ja wie gesagt nicht funktioniert.

Was kann ich noch machen, damit dieser bestimmte User Computer ins AD hieven kann, alle anderen aber nicht (außer natürlich DomAdmin)?

Ich vermute es ist wieder die "10 Mal erlaubt" Regel, die sollte aber eigentlich für "User Rights Assignment" und vorallem die Delegierung nicht greifen.

Es kommt noch besser. Ich habe einen Service User, der ebenfalls über Software-Distribution Domain Joins durchführt. Dieser User ist nur Mitglied der Gruppe "Domänen Benutzer".

Mit diesem User habe ich auf jeden Fall schon mehr als 10 Geräte ins AD gebracht.

Vielleicht könnt ihr mir auf die Sprünge helfen.

Vielen Dank.

Ich wollte vom Kollegen wissen, wie oft er in letzter Zeit ein Gerät ins AD gebracht hat, leider ist die Aussage (wie immer) nicht hilfreich

The last domain was joined from my ID i guess 1 or 2 weeks back even at that time, i've got the same error pop-up message, but what i did, i've just changed the Numbers in the Computer name and then it worked.

(

For eg. We usually gives Laptop as MS-NB98 (Example)

I've changed the last 98 to 108 and that thing worked out.

)

I'm trying that same thing but the error remains the same.

Edit: Typo, Überschrift

ich habe vor einiger Zeit die Einstellung geändert, dass jeder authentifizierte User einen Computer zum AD hinzufügen darf.

Ich habe dazu in der Default Domain Policy "Local Policies/User Rights Assignment" aktiviert und die User eingetragen, die weiterhin AD-join machen sollen.

Das hat nicht funktioniert. Es konnte trotzdem jeder authentifizierte Benutzer einen Rechner ins AD joinen.

Also habe ich im ADSI Editor "ms-DS-MachineAccountQuota " auf 0 gesetzt.

Authentifizierte User konnten danach keinen Computer mehr joinen.

Jetzt hat sich ein Kollege gemeldet, der angeblich keinen Rechner mehr ins AD joinen kann.

Ich habe die Einstellungen noch einmal geprüft. Er ist per "User Rights Assignment" berechtigt.

Ich habe weiter gesucht und habe noch die Möglichkeit der Delegierung gefunden.

Also habe ich in der OU "Computers" dem User die Rechte gegeben, neue Objekte anzulegen. Dazu habe ich eine Delegierung mit diesen Settings erstellt.

Auch das greift nicht. Er kann angeblich keinen Rechner der Domäne hinzufügen. gpupdate und Reboots wurden laut Kollegen vorgenommen.

Nun zur Frage.

Überschreiben die ADSI Settings alle anderen Einstellungen? Laut dem was ich in den Beschreibungen gelesen habe nicht, aber eigentlich sollte ja auch "User Rights Assignment" ausreichen, um User vom Domain Join abzuhalten. Das hatte ja wie gesagt nicht funktioniert.

Was kann ich noch machen, damit dieser bestimmte User Computer ins AD hieven kann, alle anderen aber nicht (außer natürlich DomAdmin)?

Ich vermute es ist wieder die "10 Mal erlaubt" Regel, die sollte aber eigentlich für "User Rights Assignment" und vorallem die Delegierung nicht greifen.

Es kommt noch besser. Ich habe einen Service User, der ebenfalls über Software-Distribution Domain Joins durchführt. Dieser User ist nur Mitglied der Gruppe "Domänen Benutzer".

Mit diesem User habe ich auf jeden Fall schon mehr als 10 Geräte ins AD gebracht.

Vielleicht könnt ihr mir auf die Sprünge helfen.

Vielen Dank.

Ich wollte vom Kollegen wissen, wie oft er in letzter Zeit ein Gerät ins AD gebracht hat, leider ist die Aussage (wie immer) nicht hilfreich

The last domain was joined from my ID i guess 1 or 2 weeks back even at that time, i've got the same error pop-up message, but what i did, i've just changed the Numbers in the Computer name and then it worked.

(

For eg. We usually gives Laptop as MS-NB98 (Example)

I've changed the last 98 to 108 and that thing worked out.

)

I'm trying that same thing but the error remains the same.

Edit: Typo, Überschrift

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 582023

Url: https://administrator.de/forum/ad-join-nicht-moeglich-mit-delegierten-rechten-582023.html

Ausgedruckt am: 20.06.2025 um 10:06 Uhr

8 Kommentare

Neuester Kommentar

Zitat von @sickofsociety:

Hallo zusammen,

ich habe vor einiger Zeit die Einstellung geändert, dass jeder authentifizierte User einen Computer zum AD hinzufügen darf.

Ich habe dazu in der Default Domain Policy "Local Policies/User Rights Assignment" aktiviert und die User eingetragen, die weiterhin AD-join machen sollen.

Das hat nicht funktioniert. Es konnte trotzdem jeder authentifizierte Benutzer einen Rechner ins AD joinen.

Also habe ich im ADSI Editor "ms-DS-MachineAccountQuota " auf 0 gesetzt.

Authentifizierte User konnten danach keinen Computer mehr joinen.

Jetzt hat sich ein Kollege gemeldet, der angeblich keinen Rechner mehr ins AD joinen kann.

Ich habe die Einstellungen noch einmal geprüft. Er ist per "User Rights Assignment" berechtigt.

Ich habe weiter gesucht und habe noch die Möglichkeit der Delegierung gefunden.

Also habe ich in der OU "Computers" dem User die Rechte gegeben, neue Objekte anzulegen. Dazu habe ich eine Delegierung mit diesen Settings erstellt.

Auch das greift nicht. Er kann angeblich keinen Rechner der Domäne hinzufügen. gpupdate und Reboots wurden laut Kollegen vorgenommen.

Nun zur Frage.

Überschreiben die ADSI Settings alle anderen Einstellungen? Laut dem was ich in den Beschreibungen gelesen habe nicht, aber eigentlich sollte ja auch "User Rights Assignment" ausreichen, um User vom Domain Join abzuhalten. Das hatte ja wie gesagt nicht funktioniert.

Was kann ich noch machen, damit dieser bestimmte User Computer ins AD hieven kann, alle anderen aber nicht (außer natürlich DomAdmin)?

Ich vermute es ist wieder die "10 Mal erlaubt" Regel, die sollte aber eigentlich für "User Rights Assignment" und vorallem die Delegierung nicht greifen.

Es kommt noch besser. Ich habe einen Service User, der ebenfalls über Software-Distribution Domain Joins durchführt. Dieser User ist nur Mitglied der Gruppe "Domänen Benutzer".

Mit diesem User habe ich auf jeden Fall schon mehr als 10 Geräte ins AD gebracht.

Vielleicht könnt ihr mir auf die Sprünge helfen.

Vielen Dank.

Ich wollte vom Kollegen wissen, wie oft er in letzter Zeit ein Gerät ins AD gebracht hat, leider ist die Aussage (wie immer) nicht hilfreich

The last domain was joined from my ID i guess 1 or 2 weeks back even at that time, i've got the same error pop-up message, but what i did, i've just changed the Numbers in the Computer name and then it worked.

(

For eg. We usually gives Laptop as MS-NB98 (Example)

I've changed the last 98 to 108 and that thing worked out.

)

I'm trying that same thing but the error remains the same.

Edit: Typo, Überschrift

Hallo zusammen,

ich habe vor einiger Zeit die Einstellung geändert, dass jeder authentifizierte User einen Computer zum AD hinzufügen darf.

Ich habe dazu in der Default Domain Policy "Local Policies/User Rights Assignment" aktiviert und die User eingetragen, die weiterhin AD-join machen sollen.

Das hat nicht funktioniert. Es konnte trotzdem jeder authentifizierte Benutzer einen Rechner ins AD joinen.

Also habe ich im ADSI Editor "ms-DS-MachineAccountQuota " auf 0 gesetzt.

Authentifizierte User konnten danach keinen Computer mehr joinen.

Jetzt hat sich ein Kollege gemeldet, der angeblich keinen Rechner mehr ins AD joinen kann.

Ich habe die Einstellungen noch einmal geprüft. Er ist per "User Rights Assignment" berechtigt.

Ich habe weiter gesucht und habe noch die Möglichkeit der Delegierung gefunden.

Also habe ich in der OU "Computers" dem User die Rechte gegeben, neue Objekte anzulegen. Dazu habe ich eine Delegierung mit diesen Settings erstellt.

Auch das greift nicht. Er kann angeblich keinen Rechner der Domäne hinzufügen. gpupdate und Reboots wurden laut Kollegen vorgenommen.

Nun zur Frage.

Überschreiben die ADSI Settings alle anderen Einstellungen? Laut dem was ich in den Beschreibungen gelesen habe nicht, aber eigentlich sollte ja auch "User Rights Assignment" ausreichen, um User vom Domain Join abzuhalten. Das hatte ja wie gesagt nicht funktioniert.

Was kann ich noch machen, damit dieser bestimmte User Computer ins AD hieven kann, alle anderen aber nicht (außer natürlich DomAdmin)?

Ich vermute es ist wieder die "10 Mal erlaubt" Regel, die sollte aber eigentlich für "User Rights Assignment" und vorallem die Delegierung nicht greifen.

Es kommt noch besser. Ich habe einen Service User, der ebenfalls über Software-Distribution Domain Joins durchführt. Dieser User ist nur Mitglied der Gruppe "Domänen Benutzer".

Mit diesem User habe ich auf jeden Fall schon mehr als 10 Geräte ins AD gebracht.

Vielleicht könnt ihr mir auf die Sprünge helfen.

Vielen Dank.

Ich wollte vom Kollegen wissen, wie oft er in letzter Zeit ein Gerät ins AD gebracht hat, leider ist die Aussage (wie immer) nicht hilfreich

The last domain was joined from my ID i guess 1 or 2 weeks back even at that time, i've got the same error pop-up message, but what i did, i've just changed the Numbers in the Computer name and then it worked.

(

For eg. We usually gives Laptop as MS-NB98 (Example)

I've changed the last 98 to 108 and that thing worked out.

)

I'm trying that same thing but the error remains the same.

Edit: Typo, Überschrift

Warum einfach wenn es auch kompliziert geht .

Und hättest lediglich im AD manager auf die OU "Computers" gehen müssen und dort unter Sicherheit den Join-Benutzer eintragen und dem die 4 Berechtigungen geben müssen.

Gruss

The last domain was joined from my ID i guess 1 or 2 weeks back even at that time, i've got the same error pop-up message, but what i did, i've

just changed the Numbers in the Computer name and then it worked.

just changed the Numbers in the Computer name and then it worked.

(

For eg. We usually gives Laptop as MS-NB98 (Example)

I've changed the last 98 to 108 and that thing worked out.

)

I'm trying that same thing but the error remains the same.

Moin zusammen

benutzt ihr irgendein Tool, mit dem ihr die PC-Namen automatisch generiert?

Das von dem User beschriebene Problem hört sich für mich bekannt an.

Ich kann, obwohl ich ie Rechte dazu grundsätzlich habe, keinen PC in die AD einfügen, für welche von unserem zweiten Admin mit seinem Namen die Erstellung des PC-Namens angestoßen wurde und auch das Imaging angestoßen wurde.

Sprich, es kann nur der Admin einen Rechner zur Domain hinzufügen, der auch das Imaging und die Namenserstellung für dieses Gerät gemacht hat.

Kann da bei euch auch irgend sowas dahinterstecken?

Die Fehlermeldung, die ausgegeben wird wäre auch interessant zu wissen. Die erklärt nämlich in der Regel, warum ein Admin/User einen Client nicht zur Domain hinzufügen kann. Wenn es wirklich fehlende Rechte sind, dann bekommt der User das ja direkt als Rückmeldung, wenn er seine Credentials für die Anmeldung an der AD benutzt....Windows verlangt dann ja nochmals andere Credentials...

In diesem Sinne

Uwe

Zitat von @sickofsociety:

Ich habe jetzt testweise einem anderen Account die Rechte für AD-join unter Default Domain Policy "Local Policies/User Rights Assignment" gegeben.

Auch hier bekomme ich die Fehlermeldung, dass die maximale Anzahl überschritten ist.

Sobald ich die ms-DS-MachineAccountQuota im ADSI Editor auf 100 stelle, funktionert es wieder, allerdings für alle AD-Accounts.

Ziel wäre es aber den AD-Join allen zu verbieten, außer sie sind explizit unter "Local Policies/User Rights Assignment" aufgeführt.

Vielleicht hat ja noch jemand ein Idee.

Danke.

Ich habe jetzt testweise einem anderen Account die Rechte für AD-join unter Default Domain Policy "Local Policies/User Rights Assignment" gegeben.

Auch hier bekomme ich die Fehlermeldung, dass die maximale Anzahl überschritten ist.

Sobald ich die ms-DS-MachineAccountQuota im ADSI Editor auf 100 stelle, funktionert es wieder, allerdings für alle AD-Accounts.

Ziel wäre es aber den AD-Join allen zu verbieten, außer sie sind explizit unter "Local Policies/User Rights Assignment" aufgeführt.

Vielleicht hat ja noch jemand ein Idee.

Danke.

Kannst du die User in einer neuen Gruppe zusammenfassen und dieser dann entsprechend die Berechtigungen geben? Nur so als Idee...ich glaube auch nicht, dass du hier untern den "Local Policies" etwas in der Art verändern kannst...denn diese Regeln besagen doch nur, was der User local an dem Rechner darf, an dem er sich befindet, nicht was er in der AD bzw. innerhalb der Domain alles darf...und darum geht's doch, oder?

Du kannst mich gerne berichtigen, wenn ich da was falsch verstanden habe...

Ich verstehe folgendes:

Du möchtest einem ausgewähltem Kreis an Usern das Recht einräumen, PC's der Domain hinzufügen zu können.

Das ist, meines Wissens nach, eine Berchtigung, die nicht über die Local Policies abgewickelt werden kann, weil die Local Policies nur die Rechte für Vorgänge gewähren, die auf der lokalen Maschiene passieren, wie z.B. das Installieren von Software auf dem Rechner.

Dafür gibt es ja den Domain-Admin, der, im Gegenatz zum Local-Admin, auf der übergeordneten Ebene Rechte hat und Dinge ausführen/löschen/verändern darf.

Was du möchtest betrifft aber die AD, und da gibt es einen anderen bereich, wo diese Rechte verwaltet werden....

Wie gesagt, kannst mich gerne berichtigen, wenn ich da jetzt total auf dem Holzweg bin....

Grüße

Uwe

Zitat von @sickofsociety:

Du verstehst die Anforderung richtig.

Allerdings sind das keine "lokalen Settings", sondern Settings auf der Default Domain Policy. Wenn ich einen Domain-Join mache, bin ich in keiner Domäne, also müssen lokale Richtlinien das erlauben.

Du verstehst die Anforderung richtig.

Allerdings sind das keine "lokalen Settings", sondern Settings auf der Default Domain Policy. Wenn ich einen Domain-Join mache, bin ich in keiner Domäne, also müssen lokale Richtlinien das erlauben.

Das ist richtig und falsch...genauer gesagt brauchst du beides. Zuerst benötigt man den lokalen Admin, der dazu berechtigt ist, Veränderungen an der lokalen Maschiene vorzunehmen. Im zweiten Schritt, wenn ich von Arbeitsgruppe auf Domain wechsle, brauch ich den Domain-Admin, also hier begebe ich mich dann in die Ebene drüber...auch wenn der Rechner ad hoc noch nicht in der Domain ist, so wird doch dort abgefragt, ob der Rechner in die Domain darf und ob derjenenige, der das grad einrichtet, überhaupt dazu berechtigt ist.

Es sind also die Berechtigungen für eide Ebenen notwendig.

Standard ist, jeder authentifizierte Domänen-Benutzer darf insgesamt 10 Geräte zur Domäne hinzufügen.

Ich will, dass User 0 Geräte zur Domäne hinzufügen dürfen.

Dazu gibt es die Settings "Add workstation to domain". Dort kann ich Benutzer oder Gruppen berechtigen. Ich habe es über eine Gruppe eingestellt.

Mit dieser Einstellung sollten alle Gruppenmitglieder unbegrenzt Workstations zur Domäne hinzufügen können.

https://docs.microsoft.com/en-us/windows/security/threat-protection/secu ...

Das funktioniert aber nicht, deshalb habe ich per ADSI Editor die Anzahl möglicher Domain-joins von 10 auf 0 gestellt.

Ergebnis --> Kein User darf mehr eine Workstation hinzufügen, außer die definierten unter "Add workstation to domain".

Ich will, dass User 0 Geräte zur Domäne hinzufügen dürfen.

Dazu gibt es die Settings "Add workstation to domain". Dort kann ich Benutzer oder Gruppen berechtigen. Ich habe es über eine Gruppe eingestellt.

Mit dieser Einstellung sollten alle Gruppenmitglieder unbegrenzt Workstations zur Domäne hinzufügen können.

https://docs.microsoft.com/en-us/windows/security/threat-protection/secu ...

Das funktioniert aber nicht, deshalb habe ich per ADSI Editor die Anzahl möglicher Domain-joins von 10 auf 0 gestellt.

Ergebnis --> Kein User darf mehr eine Workstation hinzufügen, außer die definierten unter "Add workstation to domain".

Und genau das ist ja das Ziel, so weit ich das verstehe. Zuerst mal soll ja mal niemand PC's in die Domain einfügen können.

Ein Serviceuser funktioniert damit prima, ein echter User aber nicht. Die bekommen immer die Fehlermeldung, dass sie die maximale Anzahl an Domain-joins überschritten haben. Aufgrund der Einstellung "0" in ms-DS-MachineAccountQuota.

Was passiert, wenn du den Serviceuser kopierst und die Kopie umbenennst? Kann der User dann, was er soll und alle anderen können genau das nicht?

Grüße

Uwe