Administrationsclient für mehrere VLANs

Hallo zusammen,

Aktuell baue ich mein Homelab ein wenig um. Folgendes ist vorhanden

- pfSense mit zwei physisch separaten LANs

- Switch mit zwei untagged VLANs (Jeweils eines pro LAN Interface der pfSense)

- Server1 in LAN1

- Server2 in LAN2

- Netzwerkclients alle in LAN1

Das LAN2 wir benutzt, um einen getrennten Server zu betreiben, welcher vom LAN1 isoliert ist. Nun sollen beide Server von einem einzigen Client, der sich in LAN1 befindet, administriert werden. Server1 ist dabei kein Problem. Meine Frage ist nun, was der optimale Weg ist, damit ich mit meinem Administrationsclient aus LAN1, den Server2 in LAN2 administrieren kann?

Falls ich zu wenig Details genannt habe, ergänze ich das natürlich sehr gerne.

Freundliche Grüsse

Aktuell baue ich mein Homelab ein wenig um. Folgendes ist vorhanden

- pfSense mit zwei physisch separaten LANs

- Switch mit zwei untagged VLANs (Jeweils eines pro LAN Interface der pfSense)

- Server1 in LAN1

- Server2 in LAN2

- Netzwerkclients alle in LAN1

Das LAN2 wir benutzt, um einen getrennten Server zu betreiben, welcher vom LAN1 isoliert ist. Nun sollen beide Server von einem einzigen Client, der sich in LAN1 befindet, administriert werden. Server1 ist dabei kein Problem. Meine Frage ist nun, was der optimale Weg ist, damit ich mit meinem Administrationsclient aus LAN1, den Server2 in LAN2 administrieren kann?

Falls ich zu wenig Details genannt habe, ergänze ich das natürlich sehr gerne.

Freundliche Grüsse

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 62406505863

Url: https://administrator.de/forum/administrationsclient-fuer-mehrere-vlans-62406505863.html

Ausgedruckt am: 19.07.2025 um 22:07 Uhr

15 Kommentare

Neuester Kommentar

Moin,

sind beide Server virtualisiert auf einem Host? Dann nutze doch die Verwaltungskonsole der Virtualisierung.

Ansonsten:

Erlaube von PC1 (aus LAN 1) -> Server 2 Port 389 (RDP) (Quelle und Ziel jeweils mit IP eintragen, damit Du nicht auf das gesamte LAN 2 zugreifen kannst)

Du kannst anstelle des Ports auch einen Alias für Ports verwenden, damit Du, falls erforderlich, dem Alias mehrere Ports geben kannst ohne die Regel anpassen zu müssen.

Gruß

Looser

sind beide Server virtualisiert auf einem Host? Dann nutze doch die Verwaltungskonsole der Virtualisierung.

Ansonsten:

Erlaube von PC1 (aus LAN 1) -> Server 2 Port 389 (RDP) (Quelle und Ziel jeweils mit IP eintragen, damit Du nicht auf das gesamte LAN 2 zugreifen kannst)

Du kannst anstelle des Ports auch einen Alias für Ports verwenden, damit Du, falls erforderlich, dem Alias mehrere Ports geben kannst ohne die Regel anpassen zu müssen.

Gruß

Looser

Ich sehe noch gar keine Internet Regel...

Kollege @NordicMike war sicher etwas verwirrt weil deine obige Beschreibung der Regeln nicht mit dem Source Namen in Bezug auf die Interfaces übereinstimmt und so in die Irre führt. 3 Grundregeln musst du immer beachten bei der Regelerstellung:

- Regeln sind immer stateful

- Regeln greifen immer nur INbound, also VOM Netzwerkdraht INS Interface rein

- Es gilt: "First match wins!". Bedeutet beim ersten positiven Hit im Regelwerk wird der Rest der Regeln NICHT mehr abgearbeitet. Reihenfolge zählt also!

Das Regelwerk, wenn niemand gegenseitig zugreifen darf außer der Management Client in LAN1 auf den Server in LAN2, lautet dann so:

LAN-1:

PERMIT Protokoll: IPv4 Source: <IP_adresse_client> Destination: <IP_adresse_server2>

DENY Protokoll: IPv4 Source: <LAN1_net> Destination: <LAN2_net>

PERMIT Protokoll: IPv4 Source: <LAN1_net> Destination: Any

LAN-2:

DENY Protokoll: IPv4 Source: <LAN2_net> Destination: <LAN1_net>

PERMIT Protokoll: IPv4 Source: <LAN2_net> Destination: Any

Wenn du mit IPv6 arbeitest (Dual Stack) musst du das ggf. entsprechend für IPv6 wiederholen.

Das recht banale Regelwerk ist selbsterklärend.

Einen kleinen Haken hat die ganze Sache aber...

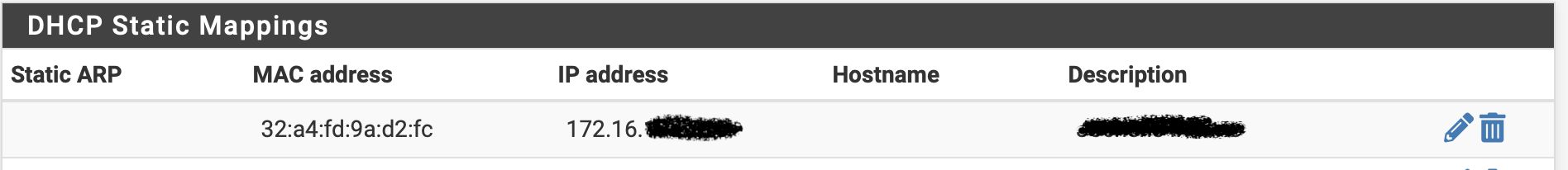

Das FW Regelwerk ist IP Adress basierend und geht davon aus das Client und Server2 immer feste IP Host Adressen haben.

Gut, für Server ist es natürlich bekannte best Practise diesen feste, statische IPs zu geben da ist das also kein Thema.

Anders sieht es aber für den Management Client aus...

Die Firewall geht mit ihrer LAN1 Regel davon aus der Client in LAN 1 immer eine feste IP Adresse hat. Nutzt du für den üblicherweise DHCP und sollte einmal durch die Dynamik von DHCP sich diese IP ändern, greift die Client Regel nicht mehr und aus ist's mit dem Zugriff auf Server2.

Hier ist also eine feste IP Adress Reservierung auf Basis der Hardware Adresse (Mac) für den Client im DHCP Server essentiell wichtig!

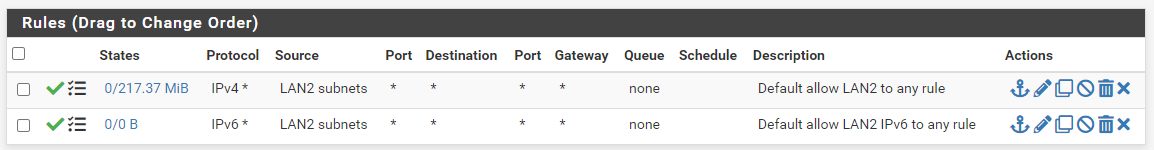

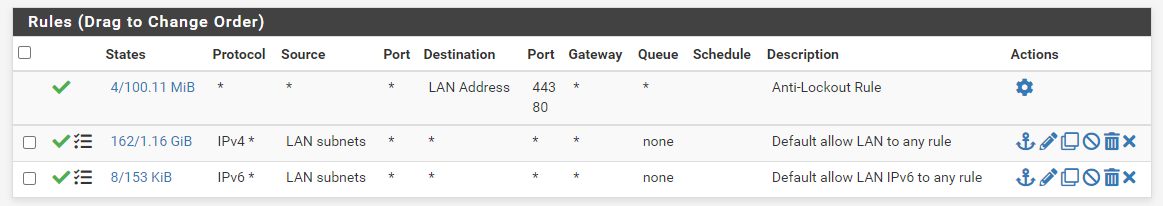

Nicht ganz, denn "LAN_subnet" bedeutet ja immer das ganze IP Netzwerk (Alias). Die beiden Regeln sind also die klassischen "Scheunentorregeln" und erlauben das gesamte jeweilige IPv4 und IPv6 Netz an den LAN Ports nach überall hin (Any, *)

Er hat die so oder so vorhandene Default Regel von LAN1 einfach auf LAN2 kopiert was ja per se erstmal korrekt ist. 2mal Scheunentor eben...

Die erste Regel die er fälschliserweise mit "LAN2" statt LAN1 bezeichnete hat (siehe Anmerkung oben) ist die Antilockout Rule der Firewall an LAN1 die ja auch Default ist.

Er hat die so oder so vorhandene Default Regel von LAN1 einfach auf LAN2 kopiert was ja per se erstmal korrekt ist. 2mal Scheunentor eben...

Die erste Regel die er fälschliserweise mit "LAN2" statt LAN1 bezeichnete hat (siehe Anmerkung oben) ist die Antilockout Rule der Firewall an LAN1 die ja auch Default ist.

Aber damit sollte doch eine Kommunikation zwischen Administrationsclient und Server doch schon möglich sein. Der Client im LAN1 (bzw LAN_subnet) darf überall hin, also auch zu Server im LAN2. Vermutlich macht nur die Firewall auf dem Server selbst dicht, da der Client aus einem anderen Subnetz kommt.

eine Kommunikation zwischen Administrationsclient und Server doch schon möglich sein.

Ja, natürlich! Das Scheunentor öffnet ja alles mit jedem. (Zitat des TO):"Aktuell sind nur die Standard-Rules drin in beiden LANs der pfSense, heisst so kann natürlich Traffic zwischen den beiden Netzen fliessen. Bisher war das egal, da sich in LAN2 nichts weiter befand."

Aktuell kann also jeder mit jedem was er aber im Endausbau natürlich nicht will wenn die beiden Netze vollkommen getrennt sein sollen. Dann muss er das obige Ruleset umsetzen plus Mac Reservierung des Admin Clients.