Aruba Switch 8100 SVI Interface Vlan 1?

Hallo zusammen,

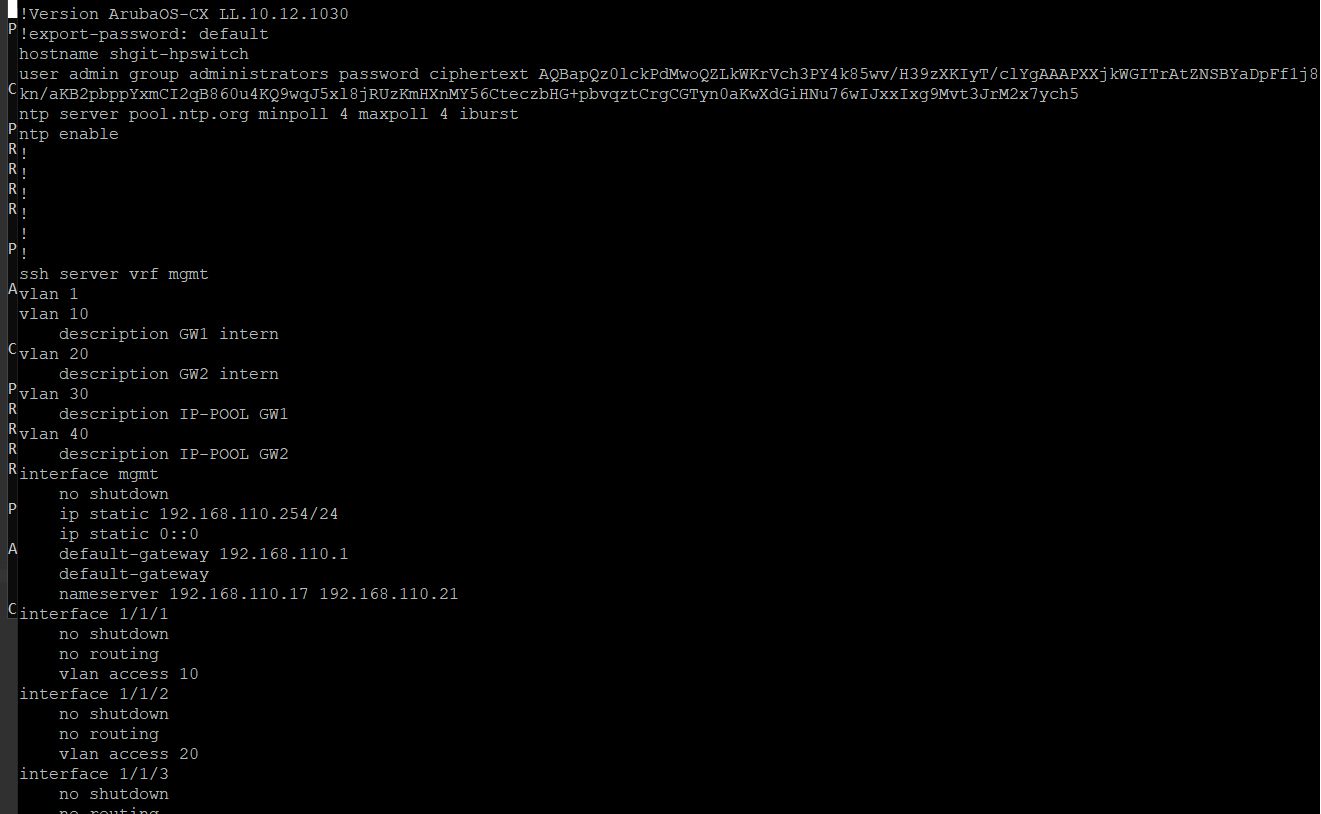

ich habe ein Aruba 8100 switch und habe 4 Vlans erstellt. d.h im endeffekt habe ich 5 Vlans . Vlan 1, Vlan10, Vlan20, VLan 30 und Vlan40 . Ich habe auch gleichzeitig die Interface Schnittstellen auf allen 5 Vlans erstellt. Das Problem ist ich kann aus einem Vlan 1 Rechner nicht auf die VLan 10 Rechner anpingen. Das seltsame ist die Interface v. Vlan 10 ist anpingbar. Ich dachte svi Interface Schnittstelle wäre eine Routerschnittstelle und würde die Pakete an die entsprechende Port weiterleiten. Hätte ich die Vlan 1 Interface nicht erstellen sollen oder Wo könnte der Fehler liegen.? Danke im voraus

ich habe ein Aruba 8100 switch und habe 4 Vlans erstellt. d.h im endeffekt habe ich 5 Vlans . Vlan 1, Vlan10, Vlan20, VLan 30 und Vlan40 . Ich habe auch gleichzeitig die Interface Schnittstellen auf allen 5 Vlans erstellt. Das Problem ist ich kann aus einem Vlan 1 Rechner nicht auf die VLan 10 Rechner anpingen. Das seltsame ist die Interface v. Vlan 10 ist anpingbar. Ich dachte svi Interface Schnittstelle wäre eine Routerschnittstelle und würde die Pakete an die entsprechende Port weiterleiten. Hätte ich die Vlan 1 Interface nicht erstellen sollen oder Wo könnte der Fehler liegen.? Danke im voraus

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 33270752401

Url: https://administrator.de/forum/aruba-switch-8100-svi-interface-vlan-1-33270752401.html

Ausgedruckt am: 31.07.2025 um 08:07 Uhr

16 Kommentare

Neuester Kommentar

Pingst du mit Winblows Rechnern?? 🤔

Wenn ja hast du sicher auf dem Radar das die lokale Winblows Firewall im Default immer ICMP Pakete (Ping, Echo Request) blockiert. Ganz besonders dann wenn sie aus fremden IP Netzen kommen (Source IP).

windowspro.de/wolfgang-sommergut/ping-windows-10-erlauben-gui-po ...

Das du das VLAN IP Interface des Switches pingen kannst zeigt das dein VLAN L3 Setup generell richtig ist. (Siehe dazu auch hier und hier)

Wenn ja hast du sicher auf dem Radar das die lokale Winblows Firewall im Default immer ICMP Pakete (Ping, Echo Request) blockiert. Ganz besonders dann wenn sie aus fremden IP Netzen kommen (Source IP).

windowspro.de/wolfgang-sommergut/ping-windows-10-erlauben-gui-po ...

Das du das VLAN IP Interface des Switches pingen kannst zeigt das dein VLAN L3 Setup generell richtig ist. (Siehe dazu auch hier und hier)

OK, also ein klasssicher Ping über 2 IP Netze. Gut, wenn du wirklich sicherstellen kannst das die FW aus ist und nicht noch andere (überflüssige) Security Programme wüten auf den beiden beteiligten Rechnern sind es nur 3 Fehler die möglich sind:

Das kannst du aber ganz einfach testen:

Sollte es dann wider Erwarten weiter nicht klappen ist es dann doch noch irgendwas Firewall artiges auf einem oder beiden beteiligten PCs.

Zusätzlich darf das VLAN 1 IP Netz aus dem du pingst keinesfalls irgendwo als VPN IP Netz existieren.

Sollte das VPN Gateway eine Firewall etc. sein musst diese dann natürlich auch ein Regelwerk haben was eingehende ICMP Pakete aus dem VLAN 1 IP Netz erlaubt. Das solltest du prüfen!

Wenn du vom Switch CLI etwas in VLAN 10 oder 20 pingen willst, möchtest aber das der Switch als Absender IP für den Ping seine VLAN 1 IP nimmt, dann gibst du immer ein: ping 172.16.20.20 source vlan1

So nimmt der Switch immer seine VLAN1 IP statt die des VLANs 10 oder 20.

- Default Gateway IP auf Vlan1 PC01 fehlt auf die Vlan1 IP des Switches

- Default Gateway IP auf Vlan10 PC02 fehlt auf die Vlan10 IP des Switches

- Default Gateway IP fehlt auf beiden PCs auf die jeweilige Switch VLAN IP. (ipconfig -all ist dein Freund)

Das kannst du aber ganz einfach testen:

- Vlan1 PC01 muss die Switch IP in VLAN 10 pingen können.

- Vlan10 PC02 muss die Switch IP in VLAN 1 pingen können.

Sollte es dann wider Erwarten weiter nicht klappen ist es dann doch noch irgendwas Firewall artiges auf einem oder beiden beteiligten PCs.

Oder im VLAn 20 habe ich ein Vpn-Gateway stehen der lässt sich auch nicht anpingen.

Das VPN Gateway System MUSS dann aber natürlich auch sein Default Gateway auf die VLAN 20 Switch IP eingestellt haben! Ist das der Fall?Zusätzlich darf das VLAN 1 IP Netz aus dem du pingst keinesfalls irgendwo als VPN IP Netz existieren.

Sollte das VPN Gateway eine Firewall etc. sein musst diese dann natürlich auch ein Regelwerk haben was eingehende ICMP Pakete aus dem VLAN 1 IP Netz erlaubt. Das solltest du prüfen!

Aber die VLan Interface 10 und Vlan 20 kann ich komicher anpingen.

Zeigt erstmal das routingtechnisch zumindestens auf dem Switch selber soweit alles OK ist. Der Fehler liegt in den Endgeräten!aber vom Switch Konsole kann ich überall anpingen.

OK, das ist klar das solche Banalpings klappen wenn du einfach nur pingst ohne eine Source IP anzugeben!!Wenn du vom Switch CLI etwas in VLAN 10 oder 20 pingen willst, möchtest aber das der Switch als Absender IP für den Ping seine VLAN 1 IP nimmt, dann gibst du immer ein: ping 172.16.20.20 source vlan1

So nimmt der Switch immer seine VLAN1 IP statt die des VLANs 10 oder 20.

eine Frage standardmäßig ist doch im Aruba Switch VLan1 eingestellt.

Ja, das ist das Default VLAN wie bei Millionen anderer Switches aller Hersteller auf der Welt auch. mit der selben IP erstellt kann das das Problem sein?

Doppelte IP Netze?? 😱 Muss man in einem Administrator Forum sicher nicht weiter kommentieren...ich habe die als Routing Interface konfiguriert. funktioniert Leider immer noch nicht

Das ist auch vollkommen falsch wenn du VLANs routen willst! Das geht mit Routing Interfaces direkt auf den Ports bekanntlich gar nicht, denn so ein Port ist dann automatisch vom Switching ausgenommen und kein Member Port eines VLANs mehr.Du musst ein IP Interface in das VLAN hängen! Dann wird auch ein Schuh draus. Siehe L3 VLAN Setup oben!

aqui 21.03.2024 aktualisiert um 18:39:48 Uhr

ich habe die als Routing Interface konfiguriert. funktioniert Leider immer noch nicht

Das ist auch vollkommen falsch wenn du VLANs routen willst! Das geht mit Routing Interfaces direkt auf den Ports bekanntlich gar nicht, denn so ein Port ist dann automatisch vom Switching ausgenommen und kein Member Port eines VLANs mehr.

ich habe die als Routing Interface konfiguriert. funktioniert Leider immer noch nicht

Das ist auch vollkommen falsch wenn du VLANs routen willst! Das geht mit Routing Interfaces direkt auf den Ports bekanntlich gar nicht, denn so ein Port ist dann automatisch vom Switching ausgenommen und kein Member Port eines VLANs mehr.

Nach der Aussage wäre unser Setup hier gar nicht möglich 🤔

Deshalb ja auch der Hinweis an den TO.

Man kann natürlich mischen auf dem L3 Switch. Auch ein dedizierter Routing Port routet natürlich IP Traffic in ein VLAN was mit einem VLAN IP Interface arbeitet. Sowas klappt natürlich. Nur ist so ein Port natürlich dann nicht Teil eines VLANs.

Letztlich ist das eine Designfrage. Leider fehlt da einen kurze Skizze des TOs und ein Konfig Auszug um das wasserdicht zu klären. Deshalb müssen wir hier ja leider etwas planlos kristallkugeln...

Man kann natürlich mischen auf dem L3 Switch. Auch ein dedizierter Routing Port routet natürlich IP Traffic in ein VLAN was mit einem VLAN IP Interface arbeitet. Sowas klappt natürlich. Nur ist so ein Port natürlich dann nicht Teil eines VLANs.

Letztlich ist das eine Designfrage. Leider fehlt da einen kurze Skizze des TOs und ein Konfig Auszug um das wasserdicht zu klären. Deshalb müssen wir hier ja leider etwas planlos kristallkugeln...

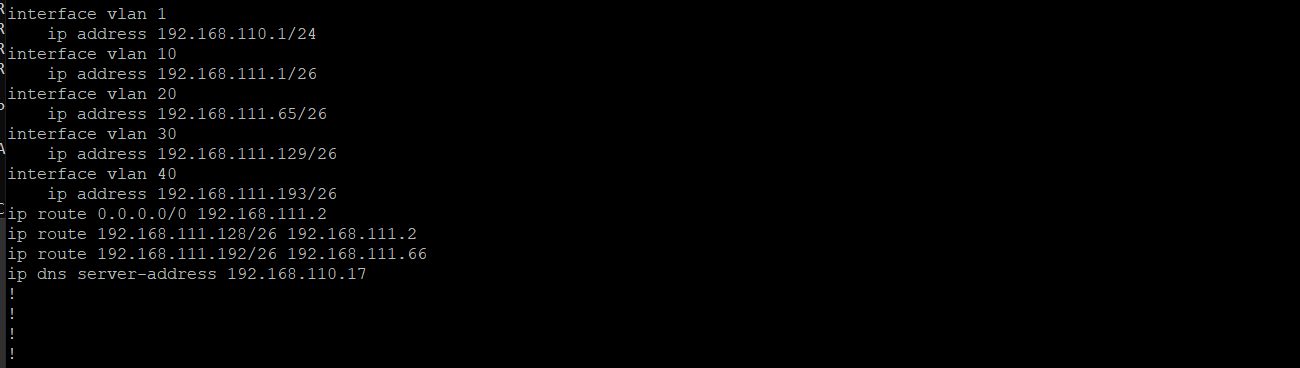

Na ja mindestens 2 gravierende Kardinalsfehler sind da schon drin:

Das verursacht sicher den Fehler.

Das verursacht sicher den Fehler.

- Das OOB Management Interface kollidiert IP technisch mit dem VLAN 1 (Doppelte Netze)

- Die 2 statischen Routen sind völliger Quatsch denn das sind eigene Netze die ja am Switch selber dran sind! (VLAN-30 und VLAN-40) Die kennt der Switch, da direkt angeschlossen. Wozu also der Unsinn diese eigenen Netze dann statisch an völlig wirre Gateways zu routen?!

👏 👍

Man muss es eben nur richtig machen!

Der VPN Pool kann ja niemals im gleichen IP Bereich liegen wie deine lokal angeschlossenen IP Netze. Mal abgesehen das VPNs mit Routing wenig zu tun haben. Da machst du vermutlich irgendwo einen fatalen Denkfehler...aber nundenn erstmal klappt ja alles!

Man muss es eben nur richtig machen!

Die 2 statischen Routen ,die sind für die VPN-Gateway als IP-Pool gedacht.

Den tieferen Sinn diesen Satzes verstehst wohl nur du?! 🤔Der VPN Pool kann ja niemals im gleichen IP Bereich liegen wie deine lokal angeschlossenen IP Netze. Mal abgesehen das VPNs mit Routing wenig zu tun haben. Da machst du vermutlich irgendwo einen fatalen Denkfehler...aber nundenn erstmal klappt ja alles!