Browser-Client-Zertifikate sollen nicht zu sichern oder exportieren sein

Hallo,

mal eine Frage.

Ein Kunde von mir betreibt für eine Anwendung ein Web-Portal welches im RZ läuft.

Die Benutzer im Home-Office greifen mit den Home-Office-PCs oder Notebooks darauf mit Benutzernamen+Kennwort+2FA zu.

Nun haben einige Benutzer, trotz Verbot, begonnen mit privaten Geräten darauf zuzugreifen.

Jetzt soll ich eine technische Lösung konzipieren.

Es wurde bereits eine Lösung mittels VPN realisiert, aber die User haben einfach die VPN-Software mit der Config-Datei auf dem privaten Endgerät installiert.

Kann man Client-Zertifikate so in einem Browser (am besten Firefox) installieren, man diese weder sichern noch exportieren oder kopieren kann? Hat da Jemand Erfahrungswerte.

Stefan

mal eine Frage.

Ein Kunde von mir betreibt für eine Anwendung ein Web-Portal welches im RZ läuft.

Die Benutzer im Home-Office greifen mit den Home-Office-PCs oder Notebooks darauf mit Benutzernamen+Kennwort+2FA zu.

Nun haben einige Benutzer, trotz Verbot, begonnen mit privaten Geräten darauf zuzugreifen.

Jetzt soll ich eine technische Lösung konzipieren.

Es wurde bereits eine Lösung mittels VPN realisiert, aber die User haben einfach die VPN-Software mit der Config-Datei auf dem privaten Endgerät installiert.

Kann man Client-Zertifikate so in einem Browser (am besten Firefox) installieren, man diese weder sichern noch exportieren oder kopieren kann? Hat da Jemand Erfahrungswerte.

Stefan

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 91351843243

Url: https://administrator.de/forum/browser-client-zertifikate-sollen-nicht-zu-sichern-oder-exportieren-sein-91351843243.html

Ausgedruckt am: 26.07.2025 um 17:07 Uhr

30 Kommentare

Neuester Kommentar

Moin,

kenne mich mit Websites nicht aus.

Wir nutzen für unseren VPN ein Zertifikat, das per GPO an Domänenclients verteilt wird.

Damit stellen wir sicher, dass private Geräte den VPN Tunnel nicht aufbauen können, da sie das Zertifikat nicht haben. Export und Import geht auch nicht, weil PK nicht exportierbar.

Ansonsten ist das ein Unding, dass die Mitarbeiter den VPN auf den privaten Clients importieren.

Welche VPN Lösung habt ihr?

Würde im Betrieb klarstellen, dass sowas nicht geht und die Kollegen dafür "Probleme" bekommen können / werden.

Thema Sicherheit usw.

VG

kenne mich mit Websites nicht aus.

Wir nutzen für unseren VPN ein Zertifikat, das per GPO an Domänenclients verteilt wird.

Damit stellen wir sicher, dass private Geräte den VPN Tunnel nicht aufbauen können, da sie das Zertifikat nicht haben. Export und Import geht auch nicht, weil PK nicht exportierbar.

Ansonsten ist das ein Unding, dass die Mitarbeiter den VPN auf den privaten Clients importieren.

Welche VPN Lösung habt ihr?

Würde im Betrieb klarstellen, dass sowas nicht geht und die Kollegen dafür "Probleme" bekommen können / werden.

Thema Sicherheit usw.

VG

Ehrlich gesagt würde ich das ganze anders angehen -> denn so hast du ja immernoch die privaten geräte im VPN und wenn die da irgendwelchen Müll machen ggf. ein Problem.

Ich würde einfach die Authentifikation am VPN bereits entweder per Zertifikat machen (was du natürlich dem Anwender nicht aushändigst sondern eben dort installierst oder per AD verteilen lässt) -> somit sind die privaten Geräte da schon raus... Alternativ halt per PSK -> dann eben ähnlich, das einmal für den Anwender installieren, fertig.

Den anderen Weg über irgendwelche Plugins/Würg-Arounds den Client zu identifizieren würde ich direkt wieder verwerfen. Das nächste Update bei des OS, des Browesers,... und du stehst ggf. wieder da und hast die pappnase auf. Oder der Anwender erzählt dir dann das er/sie/es nicht mit Firefox arbeiten kann und du hast plötzlich div. Browser zu verwalten (und dann kommen die das es ja aufm privaten IPad mit IOS 3.0alpha immer noch nich läuft ;) ).

Falls das alles nicht gewünscht ist würde ich das ganze simpel über RDP lösen -> irgendwo nen Terminal-Server und nur von da können die dann arbeiten. DA hast du dann ne möglichkeit über die Quell-IP schon zu filtern und es kann dir relativ egal sein ob die nu vom Firmen-Laptop oder vom privaten die TS-Session öffnen (sofern Datenübertragung usw. verboten ist).

Und wenn der Chef am Ende die technische Lösung will die aber keinerlei Veränderung im Ablauf erzeugt ist die Antwort auch einfach: Kannst du nicht anbieten, geht halt nicht. Das ist was viele auch gerne vergessen: "NEIN" ist auch eine valide Antwort.

Ich würde einfach die Authentifikation am VPN bereits entweder per Zertifikat machen (was du natürlich dem Anwender nicht aushändigst sondern eben dort installierst oder per AD verteilen lässt) -> somit sind die privaten Geräte da schon raus... Alternativ halt per PSK -> dann eben ähnlich, das einmal für den Anwender installieren, fertig.

Den anderen Weg über irgendwelche Plugins/Würg-Arounds den Client zu identifizieren würde ich direkt wieder verwerfen. Das nächste Update bei des OS, des Browesers,... und du stehst ggf. wieder da und hast die pappnase auf. Oder der Anwender erzählt dir dann das er/sie/es nicht mit Firefox arbeiten kann und du hast plötzlich div. Browser zu verwalten (und dann kommen die das es ja aufm privaten IPad mit IOS 3.0alpha immer noch nich läuft ;) ).

Falls das alles nicht gewünscht ist würde ich das ganze simpel über RDP lösen -> irgendwo nen Terminal-Server und nur von da können die dann arbeiten. DA hast du dann ne möglichkeit über die Quell-IP schon zu filtern und es kann dir relativ egal sein ob die nu vom Firmen-Laptop oder vom privaten die TS-Session öffnen (sofern Datenübertragung usw. verboten ist).

Und wenn der Chef am Ende die technische Lösung will die aber keinerlei Veränderung im Ablauf erzeugt ist die Antwort auch einfach: Kannst du nicht anbieten, geht halt nicht. Das ist was viele auch gerne vergessen: "NEIN" ist auch eine valide Antwort.

Der User darf es lesen und im Web nutzen aber nicht speichern oder exportieren.

Wenn so etwas überhaupt geht.

Jemand eine Idee?

Wenn so etwas überhaupt geht.

Jemand eine Idee?

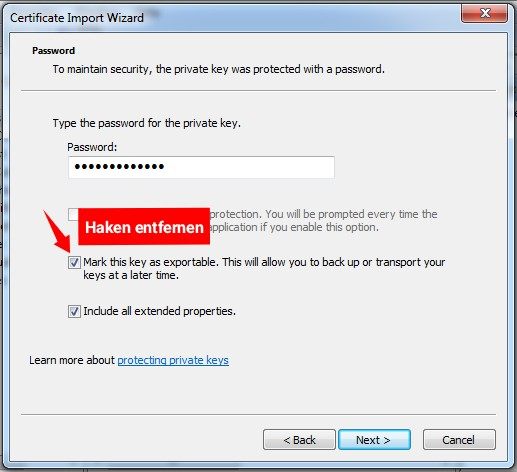

Ja, beim Import des Zertifikates in den Windows Store kannst du das Häkchen bei "Mark the private key as exportable" deaktivieren , dann kann man den private Key auch nicht wieder exportieren, und ohne den kann man es nirgendwo anders nutzen.

Den Firefox und Chrome kannst du ja auch anweisen den Certificate Store von Windows zu benutzen.

Gruß

Quote from @13034433319:

Ja, beim Import des Zertifikates in den Windows Store kannst du das Häkchen bei "Mark the private key as exportable" deaktivieren , dann kann man den private Key auch nicht wieder exportieren, und ohne den kann man es nirgendwo anders nutzen.

Ja, beim Import des Zertifikates in den Windows Store kannst du das Häkchen bei "Mark the private key as exportable" deaktivieren , dann kann man den private Key auch nicht wieder exportieren, und ohne den kann man es nirgendwo anders nutzen.

Das hilft nur bedingt, es gibt duzende Anleitungen wie man das Zertifikat inkl. Private Key per Registry exportieren kann.

/Thomas

@Th0mKa

Wollte gerade ähnliches schreiben. Das ist nun wirklich das einfachste, ein Zertifikat trotzdem zu exportieren.

Am Ende möchte man eben nur die Geräte und die Benutzer im Netz haben, die bestimmte Voraussetzungen erfüllen.

Dann kommt man um eine etwas breitere Lösung nicht umhin.

Wollte gerade ähnliches schreiben. Das ist nun wirklich das einfachste, ein Zertifikat trotzdem zu exportieren.

Am Ende möchte man eben nur die Geräte und die Benutzer im Netz haben, die bestimmte Voraussetzungen erfüllen.

Dann kommt man um eine etwas breitere Lösung nicht umhin.

Zitat von @Th0mKa:

Das hilft nur bedingt, es gibt duzende Anleitungen wie man das Zertifikat inkl. Private Key per Registry exportieren kann.

/Thomas

Das hilft nur bedingt, es gibt duzende Anleitungen wie man das Zertifikat inkl. Private Key per Registry exportieren kann.

/Thomas

Wenn man den Usern Admin-Rechte auf den Maschinen vergibt klar, dann hast du aber noch ganz andere Probleme ...

Netter Versuch, aber für den Machine Store in dem die verschl. p. Keys liegen schon ...

und auf ihren privaten Devices werden sie diese vermutlich haben.

Dachte es geht nur um Geräte die unter Kontrolle des RMM des Unternehmens sind.Es wurde bereits eine Lösung mittels VPN realisiert, aber die User haben einfach die VPN-Software mit der Config-Datei auf dem privaten Endgerät installiert.

--> Das öffnet vermutlich ganz andere Baustellen als nur die Browseranwendung. Kannst du übers RMM die öffentlichen IP's erfassen? So könnte man die Benutzer eventuell erfassen und entsprechend organisatorische Schritte (Er-/Abmahnung) einleiten.

Bezüglich technischer Lösungen:

Wenn die User es schaffen die VPN Config zu übernehmen, schaffen sie sicherlich auch Zertifikate zu exportieren. Ist dann ein Katz und Maus Spiel.

Du könntest das Spiel technisch wie folgt weiter treiben: Auf den von dir verwalteteten Geräten installierst du heimlich eine Browser-Extension (natürlich irgendwie getarnt), diese Extension setzt einfach nur einen zusätzlichen, unauffälligen Cookie. Diesen Cookie prüfst du dann am Webserver und leitest die "Experten" einfach auf eine weiße Seite. Sofern sie nicht diesen Thread finden, dürften sie ziemlich lange brauchen, das zu finden

Moin

Imho hilft in solchen Fällen wirklich nur Cat9. Wenn die Mitarbeiter sich nicht an die Anweisungen des Chefs halten, helfen keine technischen Lösungen.

Ich würde eher versuchen zu ergründen, warum sie gegen die Anweisungen verstoßen und dann mit Zuckerbrot und Cat9 die Richtlinien durchzusetzen.

lks

Imho hilft in solchen Fällen wirklich nur Cat9. Wenn die Mitarbeiter sich nicht an die Anweisungen des Chefs halten, helfen keine technischen Lösungen.

Ich würde eher versuchen zu ergründen, warum sie gegen die Anweisungen verstoßen und dann mit Zuckerbrot und Cat9 die Richtlinien durchzusetzen.

lks

Moin,

folgendes Tool klärt das auf jeden Fall über den organisatorischen Weg.

getdigital.de/lart-netzwerkpeitsche-cat5-o-nine-tails.html

Trommel

folgendes Tool klärt das auf jeden Fall über den organisatorischen Weg.

getdigital.de/lart-netzwerkpeitsche-cat5-o-nine-tails.html

Trommel

Wo ist dann das Problem. Wenn er das so durchwinkt, muß er auch die Konsequenzen (er)tragen.

lks

die Nutzer haben keine Admin-Rechte und die SSDs sind per Bitlocker verschlüsselt.

Dann machst du schon am VPN eine Computer Authentisierung mit Zertifikaten via Radius!Die Computer Zertifikate kann man nur als Admin auslesen was den Usern dann nicht gelingen wird wenn sie diese Rechte nicht haben. Der übliche Weg bei Firmennetzen...

Folglich hast du damit eine feste, gerätespezifische Authentisierung die nicht mehr auf firmenfremde Endgeräte klonbar ist!

Die Chefaussage steht dazu natürlich im krassen Widerspruch. Das zu sagen und etwas völlig anderes zu fordern ist natürlich laienhaft naiv. Muss man sicher auch nicht weiter kommentieren so einen Unsinn.

Hallo,

Gruss,

Peter

Zitat von @aqui:

Die Chefaussage steht dazu natürlich im krassen Widerspruch. Das zu sagen und etwas völlig anderes zu fordern ist natürlich laienhaft naiv. Muss man sicher auch nicht weiter kommentieren so einen Unsinn.

Viele Chefs haben ein Raumschiff Enterprise vor Augen wenn es um IT geht. Da geht ja auch alles und nichts gleichzeitig. Warum also nicht in der jetzigen IT. Sonst ein Leut. Worf abstellen der die nicht vorhandenen Firmenrichtlinien durchpeitscht. Die Chefaussage steht dazu natürlich im krassen Widerspruch. Das zu sagen und etwas völlig anderes zu fordern ist natürlich laienhaft naiv. Muss man sicher auch nicht weiter kommentieren so einen Unsinn.

Gruss,

Peter

Moin,

Gruß,

Dani

Alternativ wäre noch eine Möglichkeit eine kleine Anwendung zu programmieren welche die Seriennummer des Gerätes mit anderen Merkmalen verknüpft, signiert, den Browser startet und einen ID-Parameter mitgibt.

wir haben bei uns den User Agent des Browser erweitert. Sozusagen um eine UID. Das haben die meisten nicht auf dem Schirm. Diese UID wechselt auch regelmäßig. Damit wir auch diejenigen finden, die meinen kreativ werden. Der Wechsel erfolgt über unsere UEM.Gruß,

Dani

Nun ja da ich nicht weiss welches RMM im Einsatz ist würde ich hier was in der Richtung Conditional Access vorschlagen.

Heißt Gerät nicht im MDM oder RMM kein Zugriff selbst wenn Benutzername/Kennwort/ MFA und Zertifikat vorhanden sind. Anmeldung im RMM natürlich dann entsprechend gestalten bzw. dafür sorgen das sich nicht jeder mit jedem Gerät anmelden kann ( im RMM )

Problem gelöst.

Problem bei den Zertifikaten ist u.U. das man solche Tools wie MIMIKATZ einsetzen kann um die Key´s bzw. Zertifikate zu exportieren auch wenn es eigentlich auf direktem Wege nicht geht.

Bitlocker ist da schon mal ein guter Freund damit keiner einfach einen neuen lokalen Admin installieren mit dem er dann System Rechte bekommt und mit denen dann an die Key´s kommt.

Jaaaa jetzt werden einige sagen dass das für manche zu kompliziert sein wird mit MIMIKATZ usw..... Aber wer es schaft Zertifikate von einem System zum anderen zu Übertragen der schafft das bisschen mit MIMIKATZ auch noch.

Aber eventuell hilft ja auch ein anderer Ansatz:

Vielleicht fragt der Chefe mal warum seine Mitarbeiter lieber von Ihren Privatgeräten arbeiten bzw. arbeiten wollen.

Wir hatten da irgendwann mal ein ähnliches Problem was sich mit einer Dockingstation und einem 27" Monitor im HO lösen lies.

Hintergrund war das den Entwicklern und manchen Software Eng. die Bildschirme des Notebooks zu klein waren, die Notebooks angeblich nicht genug Leistung hatten usw......

Immer dran denken: Benutzer sind kreativ

Heißt Gerät nicht im MDM oder RMM kein Zugriff selbst wenn Benutzername/Kennwort/ MFA und Zertifikat vorhanden sind. Anmeldung im RMM natürlich dann entsprechend gestalten bzw. dafür sorgen das sich nicht jeder mit jedem Gerät anmelden kann ( im RMM )

Problem gelöst.

Problem bei den Zertifikaten ist u.U. das man solche Tools wie MIMIKATZ einsetzen kann um die Key´s bzw. Zertifikate zu exportieren auch wenn es eigentlich auf direktem Wege nicht geht.

Bitlocker ist da schon mal ein guter Freund damit keiner einfach einen neuen lokalen Admin installieren mit dem er dann System Rechte bekommt und mit denen dann an die Key´s kommt.

Jaaaa jetzt werden einige sagen dass das für manche zu kompliziert sein wird mit MIMIKATZ usw..... Aber wer es schaft Zertifikate von einem System zum anderen zu Übertragen der schafft das bisschen mit MIMIKATZ auch noch.

Aber eventuell hilft ja auch ein anderer Ansatz:

Vielleicht fragt der Chefe mal warum seine Mitarbeiter lieber von Ihren Privatgeräten arbeiten bzw. arbeiten wollen.

Wir hatten da irgendwann mal ein ähnliches Problem was sich mit einer Dockingstation und einem 27" Monitor im HO lösen lies.

Hintergrund war das den Entwicklern und manchen Software Eng. die Bildschirme des Notebooks zu klein waren, die Notebooks angeblich nicht genug Leistung hatten usw......

Immer dran denken: Benutzer sind kreativ

Moin,

Gruß,

Dani

Wo kann/muss ich ein Client-Zertifikat installieren damit der Benutzer es im Browser verwenden kann?

Du legst das Zertifikat im Zertifikatsspeicher des jeweiligen Benutzers ab. Damit ist es aber nicht getan. Es muss seitens Webserver auch angefordert werden. Was kommt für ein Webserver zum Einsatz? Wie sieht dort deine Konfiguration aus?Gruß,

Dani

Moin,

Unabhängig davon wie erstellst bzw. rufst du das jeweilige Zertifikat für die Nutzer ab, wenn du kein VPN o.ä. hast?

Gruß,

Dani

Ich würde es aber gerne per RMM und Powershell hinmzufügen

was hast du denn da für ein RMM im Einsatz? Bei ACMP kann man den Job jeweils in Benutzerkontext laufen. Meistens in Verbindung mit der Anmeldung.Unabhängig davon wie erstellst bzw. rufst du das jeweilige Zertifikat für die Nutzer ab, wenn du kein VPN o.ä. hast?

Gruß,

Dani

Zitat von @StefanKittel:

Oder wie kann ich mittels PS das Zertifikat zu einem bestimmten Benutzer hinzuzügen?

Als Administrator und ich kenne das Kennwort des Benutzers nicht.

Oder wie kann ich mittels PS das Zertifikat zu einem bestimmten Benutzer hinzuzügen?

Als Administrator und ich kenne das Kennwort des Benutzers nicht.

Mittels Impersonation kann sich ein Skript das mit System-Rechten läuft das Token eines angemeldeten Users holen und Skripte in seinem Kontext ausführen:

Powershell: Aufgabe im Hintergrund MsgBox in Vordergrund

Alternativ per RMM ein Login-Skript anlegen lassen was den Import beim User erledigt.

Für beide kann man das hier in der PS für den Import nutzen

$store = [System.Security.Cryptography.X509Certificates.X509Store]::new('My','CurrentUser')

$store.Open('ReadWrite')

$store.Add([X509Certificate]::new('C:\temp\test.p12','Passwort'))

$store.Close()Hatte vorhin auch erst gesehen das die aktuellen Browser keine Computer-Zertifikate zur Auswahl für die Auth an Webseiten anbieten. Dann wirst du den Export der private Keys wohl nicht verhindern können.