Cisco ASA 5506 zusätzliches IPv4 Subnet

Hallo zusammen,

ich bin noch sehr neu in der Materie Cisco ASA 5506 und habe eine Frage zu einem zusätzlichen Subnet.

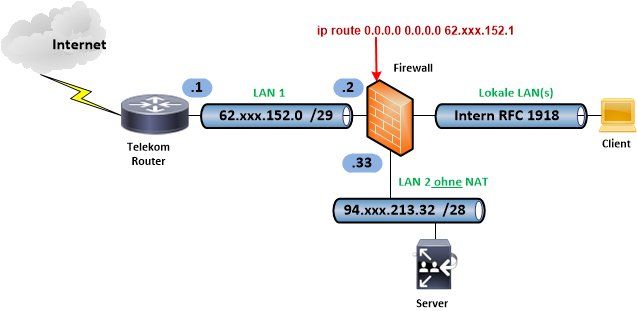

Die Firewall ist sehr einfach konfiguriert und hat nur 1 Inside und 1 Outside Interface. Der Telekom Router ist per Patchkabel entsprechend mit dem Outside Interface verbunden. Wir haben ein /29 Netz von der Telekom zugeteilt bekommen und letzte Woche zusätzlich ein /28 Netz.

Die Telekom hat das /28 Netz bereits auf Ihrem Router hinterlegt und das Gateway ist von der ASA zu erreichen.

/29 Netz

Network Address: 62.XXX.152.0

Telekom Router: 62.XXX.152.1

ASA Outside Interface: 62.XXX.152.2

IP Route 0.0.0.0 0.0.0.0 62.XXX.152.1

/28 Netz

Network Address: 94.XXX.213.32

Telekom Router: 94.XXX.213.33

Mit stellt sich jetzt die Frage muss ich das /28 Netz auch irgendwo auf der ASA hinterlegen z.B als Network Object? Ich würde gerne das /28 Netz für Exchange OWA / Anywhere verwenden.

Viele Grüße

ich bin noch sehr neu in der Materie Cisco ASA 5506 und habe eine Frage zu einem zusätzlichen Subnet.

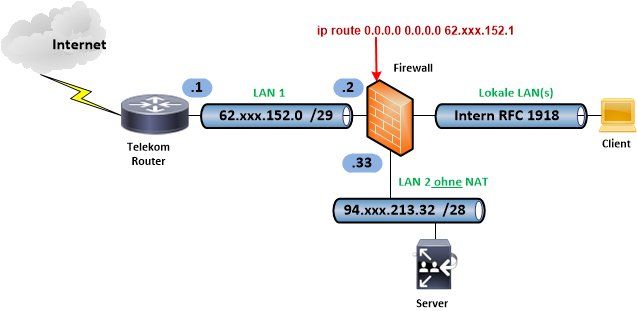

Die Firewall ist sehr einfach konfiguriert und hat nur 1 Inside und 1 Outside Interface. Der Telekom Router ist per Patchkabel entsprechend mit dem Outside Interface verbunden. Wir haben ein /29 Netz von der Telekom zugeteilt bekommen und letzte Woche zusätzlich ein /28 Netz.

Die Telekom hat das /28 Netz bereits auf Ihrem Router hinterlegt und das Gateway ist von der ASA zu erreichen.

/29 Netz

Network Address: 62.XXX.152.0

Telekom Router: 62.XXX.152.1

ASA Outside Interface: 62.XXX.152.2

IP Route 0.0.0.0 0.0.0.0 62.XXX.152.1

/28 Netz

Network Address: 94.XXX.213.32

Telekom Router: 94.XXX.213.33

Mit stellt sich jetzt die Frage muss ich das /28 Netz auch irgendwo auf der ASA hinterlegen z.B als Network Object? Ich würde gerne das /28 Netz für Exchange OWA / Anywhere verwenden.

Viele Grüße

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 667420

Url: https://administrator.de/forum/cisco-asa-5506-zusaetzliches-ipv4-subnet-667420.html

Ausgedruckt am: 26.07.2025 um 02:07 Uhr

2 Kommentare

Neuester Kommentar

Die Telekom hat das /28 Netz bereits auf Ihrem Router hinterlegt und das Gateway ist von der ASA zu erreichen.

Das deute ich mal so, dass das /28 einfach parallel zum /29 auf die Kundenseite des Telekomrouter "gekippt" wurde.Dann wirst du entsprechende NAT-Objekte anlegen und mit Policy Based Routing arbeiten müssen, weil du ja jetzt zwei verschiedene Gateways hast. Das wird schon etwas mehr Magic benötigen.

Ich kenne es so, dass zusätzliche Subnetze weitergeroutet werden, so dass der Kundenrouter im Endeffekt dafür verantwortlich ist.

Im Grunde ein ganz simples Design:

Den Telekomikern musst du dann mitteilen das sie das 94.xxx Netz dann via 62.xxx.152.2 als Gateway eintragen was sie aber vermutlich eh gemacht haben. Ansonsten schickst du ihnen das o.a. Bild !!

Allerdings liegt so alles was am /29er Segment (LAN 1) angeschlossen ist dann vollkommen ungeschützt im offenen Internet. Sowas ist immer fatal.

Es wäre sinnvoller das /29er Segment ebenso auf die Firewall zu legen.

Den Telekomikern musst du dann mitteilen das sie das 94.xxx Netz dann via 62.xxx.152.2 als Gateway eintragen was sie aber vermutlich eh gemacht haben. Ansonsten schickst du ihnen das o.a. Bild !!

Allerdings liegt so alles was am /29er Segment (LAN 1) angeschlossen ist dann vollkommen ungeschützt im offenen Internet. Sowas ist immer fatal.

Es wäre sinnvoller das /29er Segment ebenso auf die Firewall zu legen.