DNSSEC - KSK und ZKS - Thema - unbeantwortet

Hallo, Ich habe da vor einiger Zeit ein Thema eröffnet nun suche ich immer noch nach jemandem der sich mit DNSSEC auskennt und mir bei der Frage weiterhelfen kann. Siehe Beitrag:

DNSSEC - KSK und ZKS

DNSSEC - KSK und ZKS

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 414842

Url: https://administrator.de/forum/dnssec-ksk-und-zks-thema-unbeantwortet-414842.html

Ausgedruckt am: 20.07.2025 um 06:07 Uhr

22 Kommentare

Neuester Kommentar

Eigentlich überflüssig wenn man sich dieses Tutorial dazu durchliest (sogar mit Bildchen, wow!)

cloudflare.com/dns/dnssec/how-dnssec-works/

Lies dir das so lange durch bis du es kapiert hast und deine Fragen lösen sich in Luft auf.

cloudflare.com/dns/dnssec/how-dnssec-works/

Lies dir das so lange durch bis du es kapiert hast und deine Fragen lösen sich in Luft auf.

heise.de/ct/artikel/Domain-Name-System-absichern-mit-DNSSEC-9033 ...

Übrigens gibt es für peinliche Fehler in Überschriften hier immer den "Bearbeiten" Button !

Übrigens gibt es für peinliche Fehler in Überschriften hier immer den "Bearbeiten" Button !

Habe ich da etwas falsch verstanden?

Ja. Hier wird nicht entschlüsselt sondern der Absender einer Signatur überprüft, das geschieht grob gesagt indem man den Hash der Signatur mit dem Hash des Public-Keys vergleichtzimuel.it/blog/sign-and-verify-a-file-using-openssl

raymii.org/s/tutorials/Sign_and_verify_text_files_to_public_keys ...

Versteh bereits das nicht...

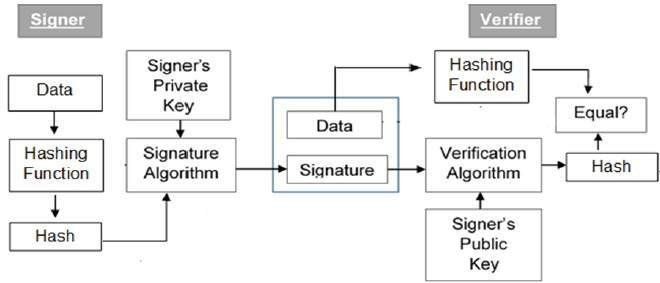

Dann bist du eigentlich falsch hier und solltest dich erst nochmal mit den Grundlagen beschäftigen:Signatur-Verification läuft anders ab:

de.wikipedia.org/wiki/Hashfunktion

en.wikipedia.org/wiki/Digital_signature

##### Schritte der digitalen Signatur #######

=> Signatur-Prozess

1. Signierer generiert einen Hash von den zu signierenden Daten

2. Private Key des Signierers und der Hash werden mit dem Signaturalgorithmus gefüttert und ergeben die eigentliche Signatur die zusätzlich zu den eigentlichen Daten übermittelt wird.

=> Verifikation einer Signatur

3. Empfänger generiert ebenfalls einen Hash der eigentlichen Daten

4. Aus dem Public Key des Signierers und der Signatur der Daten wird ebenfalls ein Hash erstellt

5. Wenn der Hash aus Schritt 3 mit dem aus Schritt 4 übereinstimmt, ist die Signatur gültig und die übermittelten Daten unverändert

1.)

Guckst du hier:

de.wikipedia.org/wiki/Asymmetrisches_Kryptosystem

bsi-fuer-buerger.de/BSIFB/DE/Empfehlungen/Verschluesselung/Versc ...

2.)

Wireshark ist kostenlos ! Warum also probierst du es nicht ganz einfach mal selber aus ???

Starte den Wireshark auf deinem Rechner, surfe zu deiner Banking Seite und schneide den Traffic mit. Dann suchst du im Datenstrom mal nach deiner Kontonummer.

Ein Bild sagt doch mehr als 1000 Worte hier also selber checken !

Guckst du hier:

de.wikipedia.org/wiki/Asymmetrisches_Kryptosystem

bsi-fuer-buerger.de/BSIFB/DE/Empfehlungen/Verschluesselung/Versc ...

2.)

Wireshark ist kostenlos ! Warum also probierst du es nicht ganz einfach mal selber aus ???

Starte den Wireshark auf deinem Rechner, surfe zu deiner Banking Seite und schneide den Traffic mit. Dann suchst du im Datenstrom mal nach deiner Kontonummer.

Ein Bild sagt doch mehr als 1000 Worte hier also selber checken !

1. Blödsinn wenn man sich an bewährte Algorithmen hält die dokumentiert sind.

2. Kann man nur in dem man als ManInTheMiddle und SSL Interception den Traffic aufbricht. Ein Client wird das aber sehr schnell merken sofern sich dieser nicht ganz dämlich anstellt.

2. Kann man nur in dem man als ManInTheMiddle und SSL Interception den Traffic aufbricht. Ein Client wird das aber sehr schnell merken sofern sich dieser nicht ganz dämlich anstellt.

Zitat von @nicuhu:

- Zu Punkt eins. Aber in der Tatsache würde die Möglichkeit bestehen, einen Schlüssel für dritte zu kopieren um danach einer Behörde zu ermöglichen mit zulauschen?

Wenn du private Key auf dem Küchentisch liegen lässt dann ja ansonsten, nein.- Zu Punkt eins. Aber in der Tatsache würde die Möglichkeit bestehen, einen Schlüssel für dritte zu kopieren um danach einer Behörde zu ermöglichen mit zulauschen?

- Punkt 2, also meine Firewall kann das dadurch lässt sich SSL Traffic auch nach Malware filtern?

Ja.Wie merkt der Client das? Vermute mal dadurch, dass der Browser mir meldet, dass die Verbindung nicht sicher sei oder? Korrigiere mich wenn ich falsch liege...

Normalerweise muss man wenn man SSL Verbindungen aufbrechen will ein Root-Zertifikat der Firewall auf dem Client installieren damit dieser den Vorgang nicht bemerkt wird, ansonsten erhält der Client die Nachricht das das präsentierte Zertifikat von einer nicht vertrauenswürdigen Zertifizierungsstelle ausgestellt wurde.Aber wie ist den das Technisch möglich SSL Traffic aufzubrechen wenn man keinen dazu benötigten Schlüssel hat (vermute SSL, Website braucht asymetrische Kryographie)? Wobei mir noch in den Sinn kommt, dass HTTPS SSL verwendet was ja durch TLS abgelöst wurde und SSL nicht mehr als "sicher" betrachtet werden kann.

Die FW hängt sich also dazwischen und kann dadurch alles mitlesen, weil sie ja eine vertrauenswürdige Instanz am Client ist, sofern er das Root-Zertifikat der FW installiert, das ist die Bedingung.

Belese dich zu MitM ...

Zitat von @nicuhu:

Das heisst einfach jemand der zwischen beiden kommunikationspunkten bersteht... Meine Fragen klärt das ja trotzdem nicht

Doch das tut es!Zitat von @138810:

Belese dich zu MitM ...

Belese dich zu MitM ...

Das heisst einfach jemand der zwischen beiden kommunikationspunkten bersteht... Meine Fragen klärt das ja trotzdem nicht

Kannst du mir diese bitte beantworten?

Könnte ich, mache ich aber nicht da du das alles zum Thema MitM nachlesen kannst. Wieso sollte ich das hier nochmal wiederholen wenn du es sowieso nicht verstehst, denn wenn du das detailliert nachgelesen hättest erübrigen sich diese Fragen nämlich.Außerdem ist das inzwischen so Off-Topic das das eh niemand mehr findet...

Tschö.