Endgeräte im Heimnetz aufsplitten sinnvoll?

Hallo.

Ich habe ein grundlegendes Netzwerk ...

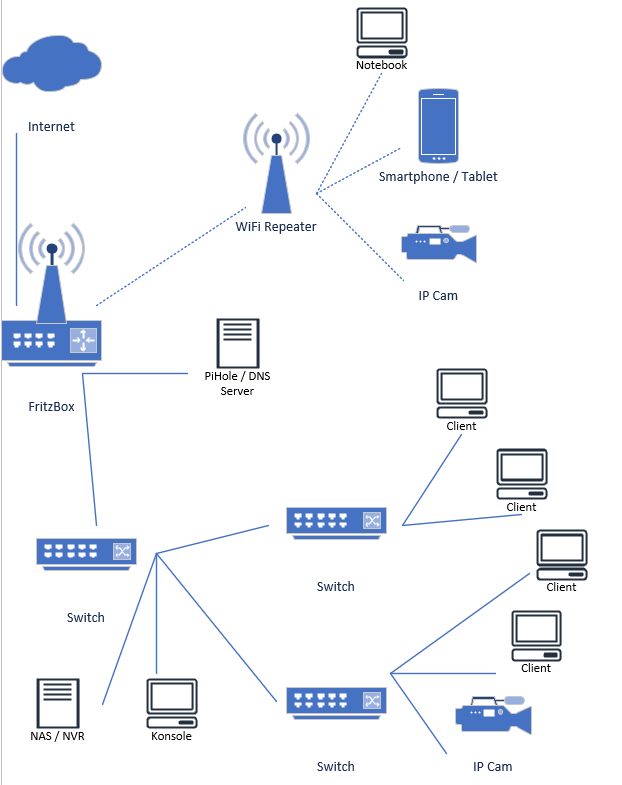

FritzBox als Router 192.168.178.1 / 24 mit DHCP-, ohneDNS-Server.

Verkabelt und kaskadiert daran 3 managable Switche (Endkunden-Klasse). Die Kaskadierung ist aufgrund des Aubaus vor Ort leider nicht anders machbar.

Auch 3 Wlan Repeater ebenfalls alle von AVM und im Mesh-Modus.

Im Netzwerk sind viele Endgeräte ...

Neben dem typischen "Zeug", wie Smartphone, Tablet, Laptop, PC etc. unter anderem ein separater DNS-Server (PiHole), Spiele-Konsolen, IP-Kameras und ein Synology NAS, welches gleichzeitig die Daten für Rechner bereit stellt, aber auch für die Surveillance Station von den Kameras aufzeichnet.

Nun ist mir vor allem in letzter Zeit und ohne, dass ich bewusst etwas geändert habe, aufgefallen, dass bei Spielen an der Konsole häufiger (etwa alle 10 Sekunden) Ping-Spikes auftreten und zwischendurch immer wieder massiver Paketverlust angezeigt wird. Das geht inzwischen sogar so weit, dass die Konsole die Verbindung zum Spiele-Server verliert.

Was ich mich nun frage ist (offensichtlich): was stimmt da nicht?

Klar ist mir auch: das ist nahezu unmöglich das aus der Ferne zu beantworten. ^^

Ich habe mich gefragt, ob es Sinn macht die Kameras in ein eigenes (Sub-)Netz auszugliedern, da diese ja permanenten Traffic verursachen? Aber da die NAS ja gleichzeitig für die PCs im "primären" Netz verfügbar sein muss, aber auch die Kameras aufzeichnet, müsste diese ja "zwischen" den beiden Netzen stehen. Außerdem sehe ich da ein weiteres Problem, weil in meinem Fall die Kameras teils verkabelt sind (was ja gut ist, da man mit VLANs auf den Switchen arbeiten könnte), teilweise aber auch über das WLan laufen ...

Habt ihr da Vorschläge, wie man das Netz sinnvoll aufbauen kann? Oder mache ich mir da zu viele Gedanken und im Endeffekt wäre die Mühe doch vergebens?

Ich habe ein grundlegendes Netzwerk ...

FritzBox als Router 192.168.178.1 / 24 mit DHCP-, ohneDNS-Server.

Verkabelt und kaskadiert daran 3 managable Switche (Endkunden-Klasse). Die Kaskadierung ist aufgrund des Aubaus vor Ort leider nicht anders machbar.

Auch 3 Wlan Repeater ebenfalls alle von AVM und im Mesh-Modus.

Im Netzwerk sind viele Endgeräte ...

Neben dem typischen "Zeug", wie Smartphone, Tablet, Laptop, PC etc. unter anderem ein separater DNS-Server (PiHole), Spiele-Konsolen, IP-Kameras und ein Synology NAS, welches gleichzeitig die Daten für Rechner bereit stellt, aber auch für die Surveillance Station von den Kameras aufzeichnet.

Nun ist mir vor allem in letzter Zeit und ohne, dass ich bewusst etwas geändert habe, aufgefallen, dass bei Spielen an der Konsole häufiger (etwa alle 10 Sekunden) Ping-Spikes auftreten und zwischendurch immer wieder massiver Paketverlust angezeigt wird. Das geht inzwischen sogar so weit, dass die Konsole die Verbindung zum Spiele-Server verliert.

Was ich mich nun frage ist (offensichtlich): was stimmt da nicht?

Klar ist mir auch: das ist nahezu unmöglich das aus der Ferne zu beantworten. ^^

Ich habe mich gefragt, ob es Sinn macht die Kameras in ein eigenes (Sub-)Netz auszugliedern, da diese ja permanenten Traffic verursachen? Aber da die NAS ja gleichzeitig für die PCs im "primären" Netz verfügbar sein muss, aber auch die Kameras aufzeichnet, müsste diese ja "zwischen" den beiden Netzen stehen. Außerdem sehe ich da ein weiteres Problem, weil in meinem Fall die Kameras teils verkabelt sind (was ja gut ist, da man mit VLANs auf den Switchen arbeiten könnte), teilweise aber auch über das WLan laufen ...

Habt ihr da Vorschläge, wie man das Netz sinnvoll aufbauen kann? Oder mache ich mir da zu viele Gedanken und im Endeffekt wäre die Mühe doch vergebens?

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 8076427577

Url: https://administrator.de/forum/endgeraete-im-heimnetz-aufsplitten-sinnvoll-8076427577.html

Ausgedruckt am: 27.07.2025 um 19:07 Uhr

14 Kommentare

Neuester Kommentar

Hallo,

Wie hast du denn den DNS Forwarder (DNServer) aus der Fritte rausbekommen?

Gruß,

Peter

Wie hast du denn den DNS Forwarder (DNServer) aus der Fritte rausbekommen?

Verkabelt und kaskadiert daran 3 managable Switche (Endkunden-Klasse)

Was sind Enkunken-Klasse Switche?an der Konsole häufiger (etwa alle 10 Sekunden) Ping-Spikes auftreten

Was sind denn PING-Spikes? Sowas wie Spike-Reifen?Was ich mich nun frage ist (offensichtlich): was stimmt da nicht?

z.B. Defekter Switch, falsche Konfiguration etc.Klar ist mir auch: das ist nahezu unmöglich das aus der Ferne zu beantworten. ^^

Bist du nun Einstein?in ein eigenes (Sub-)Netz auszugliedern,

Ein echtes Sub.Netz oder doch nur ein vLAN?Habt ihr da Vorschläge, wie man das Netz sinnvoll aufbauen kann? Oder mache ich mir da zu viele Gedanken und im Endeffekt wäre die Mühe doch vergebens?

Bedenke deine FritzBox kann keine vLANs noch versteht sie diese, sonst viel Spass mit deiner uns 100% unbekannte Hardware.Gruß,

Peter

Was da in deinem Netz passiert und wie es zu den Spikes kommt, kann man sich mal mit Wireshark ansehen.

Die Aufteilung des Netzes hängt u.a. auch daran, wie deine Endgeräte Zugang haben. Generell macht es schon Sinn, da z.B. die Kameras in ein anderes Netz als deine Spielekonsole oder dene Smartphones zu hängen.

Wenn die aber alle übers gleiche WLAN-Mesh gehen sollen....

Kann man alles irgendwie machen, ist aber dann z.T. Aufwand (Arbeit und/oder Geld). Und man kann auch die Synology in mehrere VLANs hängen.

Knackpunkt ist momentan eher deine Fritzbox.

Nebenfrage: wie machst du das mit dem DNS?

k.

Die Aufteilung des Netzes hängt u.a. auch daran, wie deine Endgeräte Zugang haben. Generell macht es schon Sinn, da z.B. die Kameras in ein anderes Netz als deine Spielekonsole oder dene Smartphones zu hängen.

Wenn die aber alle übers gleiche WLAN-Mesh gehen sollen....

Kann man alles irgendwie machen, ist aber dann z.T. Aufwand (Arbeit und/oder Geld). Und man kann auch die Synology in mehrere VLANs hängen.

Knackpunkt ist momentan eher deine Fritzbox.

Nebenfrage: wie machst du das mit dem DNS?

k.

Das musst du entscheiden was dir wichtig ist, die Fritzbox bietet dir ein paar Optionen zur Aufteilung:

Wer kein Schnickschnack nutzt braucht auch kein Smartphone im Heimnetz, da passt dann auch das Gast WLAN in welchem sich die Geräte untereinander nicht sehen dürfen und dessen Traffic mit der FB reduzieren kannst. Blöderweise stehen viele Privathaushalte auf Schnickschnack, nicht selten zu Lasten der Sicherheit.

- LAN

- Gast WLAN

- Gast LAN (LAN4), ein "VLAN" wenn man so will

Wer kein Schnickschnack nutzt braucht auch kein Smartphone im Heimnetz, da passt dann auch das Gast WLAN in welchem sich die Geräte untereinander nicht sehen dürfen und dessen Traffic mit der FB reduzieren kannst. Blöderweise stehen viele Privathaushalte auf Schnickschnack, nicht selten zu Lasten der Sicherheit.

Moin,

ob eine Aufteilung Sinn macht kannst am Ende nur du entscheiden. Es wird aber natürlich erstmal nicht viel ändern.

Nehmen wir an du hast den Aufbau:

SW1 <---> SW2 <---> SW3

wobei jedes <---> ein 1 GBit Kabel darstellt. Jetzt senden deine x Kamaras halt permanent Bilder -> die müssen aber ja trotzdem durch dieses Kabel durch. Welches VLAN nun die Bandbreite nimmt ist dem Kabel recht egal. Und ob es nun Port 1 (uplink mal angenommen) mit port 17 in vlan 1, vlan 20 oder vlan 4211 schaltet interessiert auch nicht wirklich. Es wird halt exklusiv geschaltet - selbst wenn du da nur 1 kBit rüberjagst...

Deine Kamaras machen idR. so 3-4 mBit Traffic (oder weniger) pro Sekunde, also auch da ist nicht zu erwarten das du nen GBit auslastet. Würde aber eben sich auch durch VLANs nicht wirklich ändern...

Ob du die VLANs willst hängt somit bei dir.. "Sicherheitstechnisch" wäre es natürlich ggf. durchaus Sinnvoll wenn Gäste nich direkt ins Netz gucken - andersrum kann es ja sein das du da sagst das die eh übers Gäste-Netz der Fritte gehen und ausserhalb deren Reichweite eben nix haben. Oder du sagst das es dir am Ende völlig egal ist weils eh nur deine Bekannten sind - und die sich auch in dein normales Netz hängen dürfen.

Aber deine Ping-Probleme wird das vermutlich nicht wirklich lösen. Da wirst du schon genauer schauen müssen. Und dir sollte auch klar sein das dein Ping nur _INTERN_ für dich eine verlässliche Aussage ist - also wenn du zB. von deinem Laptop den Router anpingst sollte das Ergebnis möglichst konstant sein (am besten übers Kabel machen um Funkstörungen auszuschließen). Gehst du an nen Internet-Server weisst du eben nicht ob nicht unterwegs irgendwo was ist worauf du eh keinen Einfluss hast... Oder gehst du übers WLAN kann es zwar toll funktionieren bis eben neben deinem Gerät im 2.4 GHz Netzwerk jemand kurz die Microwelle anwirft um sich was zu Essen zu machen.

Daher würde ich da mal anfangen zu schauen..

ob eine Aufteilung Sinn macht kannst am Ende nur du entscheiden. Es wird aber natürlich erstmal nicht viel ändern.

Nehmen wir an du hast den Aufbau:

SW1 <---> SW2 <---> SW3

wobei jedes <---> ein 1 GBit Kabel darstellt. Jetzt senden deine x Kamaras halt permanent Bilder -> die müssen aber ja trotzdem durch dieses Kabel durch. Welches VLAN nun die Bandbreite nimmt ist dem Kabel recht egal. Und ob es nun Port 1 (uplink mal angenommen) mit port 17 in vlan 1, vlan 20 oder vlan 4211 schaltet interessiert auch nicht wirklich. Es wird halt exklusiv geschaltet - selbst wenn du da nur 1 kBit rüberjagst...

Deine Kamaras machen idR. so 3-4 mBit Traffic (oder weniger) pro Sekunde, also auch da ist nicht zu erwarten das du nen GBit auslastet. Würde aber eben sich auch durch VLANs nicht wirklich ändern...

Ob du die VLANs willst hängt somit bei dir.. "Sicherheitstechnisch" wäre es natürlich ggf. durchaus Sinnvoll wenn Gäste nich direkt ins Netz gucken - andersrum kann es ja sein das du da sagst das die eh übers Gäste-Netz der Fritte gehen und ausserhalb deren Reichweite eben nix haben. Oder du sagst das es dir am Ende völlig egal ist weils eh nur deine Bekannten sind - und die sich auch in dein normales Netz hängen dürfen.

Aber deine Ping-Probleme wird das vermutlich nicht wirklich lösen. Da wirst du schon genauer schauen müssen. Und dir sollte auch klar sein das dein Ping nur _INTERN_ für dich eine verlässliche Aussage ist - also wenn du zB. von deinem Laptop den Router anpingst sollte das Ergebnis möglichst konstant sein (am besten übers Kabel machen um Funkstörungen auszuschließen). Gehst du an nen Internet-Server weisst du eben nicht ob nicht unterwegs irgendwo was ist worauf du eh keinen Einfluss hast... Oder gehst du übers WLAN kann es zwar toll funktionieren bis eben neben deinem Gerät im 2.4 GHz Netzwerk jemand kurz die Microwelle anwirft um sich was zu Essen zu machen.

Daher würde ich da mal anfangen zu schauen..

Die Kaskadierung ist aufgrund des Aubaus vor Ort leider nicht anders machbar.

Aber, wie immer, ein schlechtes Netzwerk Design mit einer Menge negativer Auswirkungen auf den produktiven Netzwerk Betrieb! Eine Fernanalyse ist bei der oberflächlichen Schilderung in der Tat schwierig. Hast du im Fehlerfalle zumindestens einmal einen Wireshark Trace gezogen um zu sehen was netztechnisch passiert?

also - natürlich kommen sich geräte nicht "in die quere" wenn die in verschiedenen vlans sind - das ist ja als wenn die auf (nicht verbundenen) unterschiedlichen switches klemmen. Soweit schonmal richtig. Aber: Wenn du dir einfach mal nen Fluss vorstellst der 1000 Meter breit ist - und du hast nen paar schiffchen drauf. Mal nen kleinen Frachter mit 50m breite, mal nen ruderboot mit nem meter und ggf. auch mal die kleine fähre mit 20m -> glaubst du die würden sich gegenseitig stören nur weil die aufm selben Fluss sind? Und bei dir is es doch ähnlich: Deine paar "Home-Geräte" in nem GBit-Netzwerk nutzen die Bandbreite ja nicht aus, normal nicht mal ansatzweise...

Anders sieht es eben aus wenn du zB. 50, 100 oder mehr Endgeräte wie Windows hast - bei denen permanent auch ins Netz per Broadcast gerufen wird,... DA macht man das weil eben dieser Traffic schon mal deutlich reduziert wird -> broadcast geht nicht über die VLAN Grenzen. DAS erkaufst du dir aber damit das eben der Router mehr Action hat... Denn der (ob jetzt im Switch oder als eigener Router) muss ja dafür die Pakete von einem VLAN ins andere schieben....

Daher sind VLANs generell ja auch nicht schlecht - nur es muss eben dazu passen. Du KANNST es bei dir mit VLANs etwas strukturieren - klar. Es wird aber dein Problem eher nicht beheben weil ja erstmal egal ist welches Netzwerk grad mal den Switch auslastet, der reagiert halt kurz mal nicht (das ist dein Spike)...

Anders sieht es eben aus wenn du zB. 50, 100 oder mehr Endgeräte wie Windows hast - bei denen permanent auch ins Netz per Broadcast gerufen wird,... DA macht man das weil eben dieser Traffic schon mal deutlich reduziert wird -> broadcast geht nicht über die VLAN Grenzen. DAS erkaufst du dir aber damit das eben der Router mehr Action hat... Denn der (ob jetzt im Switch oder als eigener Router) muss ja dafür die Pakete von einem VLAN ins andere schieben....

Daher sind VLANs generell ja auch nicht schlecht - nur es muss eben dazu passen. Du KANNST es bei dir mit VLANs etwas strukturieren - klar. Es wird aber dein Problem eher nicht beheben weil ja erstmal egal ist welches Netzwerk grad mal den Switch auslastet, der reagiert halt kurz mal nicht (das ist dein Spike)...

Zitat von @shopdawhop:

Zur DNS Frage: Man kann in der FritzBox Manuell ein DNS Server konfigurieren. Da verweist der Eintrag auf mein PiHole. Mein PiHole kennt wiederum den "echten" DNS Server unter 8.8.8.8,

Zur DNS Frage: Man kann in der FritzBox Manuell ein DNS Server konfigurieren. Da verweist der Eintrag auf mein PiHole. Mein PiHole kennt wiederum den "echten" DNS Server unter 8.8.8.8,

Da musste ich jetzt schon schnmunzeln.

Generell würde ich dir raten, die jetzige Netzwerkstruktur mal aufzumalen. Da sieht man dann besser wo und auch wieviel du da machen musst.

Wenn du bei der Fritzbox bleibst, wirst du an die dortigen Grenzen stoßen. Netz und Gast-Netz.

Bei dem DNS musste ich schmunzeln, da du mit PiHole unterwegs bist und jetzt noch sicherheitstechnisch VLAN willst, aber im Hintergrund dann alles explizit zu Google schaufelst.

Anbieten würde sich bei dir VLANs für

Clients

IP Cams

Konsole

Smartphone würde ich wohl auch mit der Konsole ins selbe VLAn hängen (also dort einen AP). Theoretisch kannst du das dann auch über die Fritzbox ins Gastnetz hängen.

Das Notebook enteweder dann auch ins Konsolen-VLAN oder zu den Clients. Das weißt du besser.

Die eine WLAN-Cam kommt dann auch mit einem AP ins VLAN für die IP Cams.

Die Synology kannst du ja in mehrere VLANs hängen.

Hinter die Fritzbox einen hEX oder so von Mikrotick und das hier mal machen

Mikrotik VLAN Konfiguration ab RouterOS Version 6.41

Ach ja, ich würde eventuell auch über Kabelziehen nachdenken. Dann reichen da auch "dumme" Switches, wenn die so in einem VLAN hängen.

Insgesamt stellt sich aber die Frage: brauchts das denn wirklich?

Wenns dir da um das geht, was im LAN los ist und du nicht findest, würde ich mich erstmal da auf die Scuhe machen und mal alle Geräte separat testen. Wird ja im privaten bereich nicht so aufwändig sein, da mal alles abzustöpseln und schrittweise vorzugehen.

Ach ja...fällt mir noch auf...keine Smart-Geräte wie Streaming-Boxen oder dergleichen?

Anbieten würde sich bei dir VLANs für

Clients

IP Cams

Konsole

Smartphone würde ich wohl auch mit der Konsole ins selbe VLAn hängen (also dort einen AP). Theoretisch kannst du das dann auch über die Fritzbox ins Gastnetz hängen.

Das Notebook enteweder dann auch ins Konsolen-VLAN oder zu den Clients. Das weißt du besser.

Die eine WLAN-Cam kommt dann auch mit einem AP ins VLAN für die IP Cams.

Die Synology kannst du ja in mehrere VLANs hängen.

Hinter die Fritzbox einen hEX oder so von Mikrotick und das hier mal machen

Mikrotik VLAN Konfiguration ab RouterOS Version 6.41

Ach ja, ich würde eventuell auch über Kabelziehen nachdenken. Dann reichen da auch "dumme" Switches, wenn die so in einem VLAN hängen.

Insgesamt stellt sich aber die Frage: brauchts das denn wirklich?

Wenns dir da um das geht, was im LAN los ist und du nicht findest, würde ich mich erstmal da auf die Scuhe machen und mal alle Geräte separat testen. Wird ja im privaten bereich nicht so aufwändig sein, da mal alles abzustöpseln und schrittweise vorzugehen.

Ach ja...fällt mir noch auf...keine Smart-Geräte wie Streaming-Boxen oder dergleichen?