Exchange 2007: TLS aktivieren

Hallo zusammen

Die ganze Thematik um Mail-Verschlüsselung ist mir leider nicht geläufig,

ich hoffe Ihr könnt mir helfen.

Wir haben einen Kunden, der hat einen SBS 2008 (mit Exchange 2007) im Einsatz.

Seine Versicherung pocht nun darauf, dass der Mailverkehr zwischen unserem Kunden

und der Versicherung mit TLS verschlüsselt wird.

Die eingehenden Mails werden via einen Mailrelay, der auf Spam/Viren prüft, dann

weiter zum Exchange des Kunden geschickt (normal SMTP Port 25).

Ausgehende Mails werden vom Exchange über den Mailserver der Swisscom verschickt, der als Smarthost dient.

Dazu habe ich ein paar Fragen:

- Welche Voraussetzungen müssen gegeben sein, dass der Exchange ein- und ausgehend TLS akzeptiert / Standardmässig versucht?

- Ist es mit der aktuellen Konfiguration/Konstellation überhaupt möglich?

- Was ist konkret am Exchange zu konfigurieren?

- Wenn der Exchange nun standardmässig die Mails mit TLS verschlüsselt, und die Gegenstelle kann das nicht, was passiert dann?

Danke schon für eure Hilfe.

Beste Grüsse

Thomas

Die ganze Thematik um Mail-Verschlüsselung ist mir leider nicht geläufig,

ich hoffe Ihr könnt mir helfen.

Wir haben einen Kunden, der hat einen SBS 2008 (mit Exchange 2007) im Einsatz.

Seine Versicherung pocht nun darauf, dass der Mailverkehr zwischen unserem Kunden

und der Versicherung mit TLS verschlüsselt wird.

Die eingehenden Mails werden via einen Mailrelay, der auf Spam/Viren prüft, dann

weiter zum Exchange des Kunden geschickt (normal SMTP Port 25).

Ausgehende Mails werden vom Exchange über den Mailserver der Swisscom verschickt, der als Smarthost dient.

Dazu habe ich ein paar Fragen:

- Welche Voraussetzungen müssen gegeben sein, dass der Exchange ein- und ausgehend TLS akzeptiert / Standardmässig versucht?

- Ist es mit der aktuellen Konfiguration/Konstellation überhaupt möglich?

- Was ist konkret am Exchange zu konfigurieren?

- Wenn der Exchange nun standardmässig die Mails mit TLS verschlüsselt, und die Gegenstelle kann das nicht, was passiert dann?

Danke schon für eure Hilfe.

Beste Grüsse

Thomas

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 225215

Url: https://administrator.de/forum/exchange-2007-tls-aktivieren-225215.html

Ausgedruckt am: 30.07.2025 um 11:07 Uhr

3 Kommentare

Neuester Kommentar

Hallo Thomas,

Wenn du das ganze mal testen willst (am besten erst mal in einer VM), installiere also ein Zertifikat in deinem Exchange und weise dieses dem SMTP-Dienst zu (Unter Serverkonfiguration > Zertifikate in der EMC). Dann aktivierst du auf dem Receive-Connector die Option TLS und Domänensicherheit aktivieren(Gegenseitige TLS-Authentifizierung) (zu finden unter Serverkonfiguration > Hub-Transport > Empfangsconnectors). Wenn nun alles korrekt eingestellt ist und das Zertifikat gültig ist, verbindest du dich mal mit Telnet auf den Server.

dann gibst du

ein. Der Server gibt nun die unterstützen Verfahren aus; Wenn dort die Option

Den ausgehenden TLS-Verkehr kannst du in deiner Konstellation bei der Verwendung eines Smarthosts eigentlich nur mit einem zusätzlichen Send-Connector lösen (ich weiß gerade nicht ob der SBS2008 mehrere Send-Connectors unterstützt) welcher die Mails direkt an den Server der Versicherung zustellt, oder einem anderen Mailserver mit öffentlicher IP den du unter deiner Kontrolle hast. Für die erste Lösung erstellst einen neuen Send-Connector der nur den SMTP-Namensraum der Versicherung beinhaltet (z.B. versicherung-yx.de), aktivierst dort das Senden über DNS(via MX) und die Option Domänensicherheit aktivieren(Gegenseitige TLS-Authentifizierung). Dieser Connector springt also nur an wenn Mails an die Versicherung raus gehen, bei anderen wird weiterhin der Smarthost verwendet. Für die direkte Kommunikation mit dem Mailserver der Versicherung benötigst du dann aber normalerweise eine feste externe IP-Adresse damit die Mails am Server der Versicherung nicht abgelehnt werden (dynamische IP-Adressen werden ja meistens geblockt).

Damit aber die Transport-Verschlüsselungskette zur und von der Versicherung vollständig ist muss das genannte Mailrelay ebenfalls die TLS-Option eingehend und ausgehend unterstützen, sonst ist das ganze witzlos. Und noch zu Erinnerung: TLS verschlüsselt nur den Transport nicht aber die Mail selber. Folgender Beitrag klärt auch darüber auf: E-Mail Übertragung zwischen Mailservern verschlüsselt?

Da hat wohl wieder ein Manager der Versicherung Anweisungen an die IT gegeben ohne darüber aufgeklärt worden zu sein

Hoffe das klärt deine Fragen dazu soweit erst mal.

Grüße Uwe

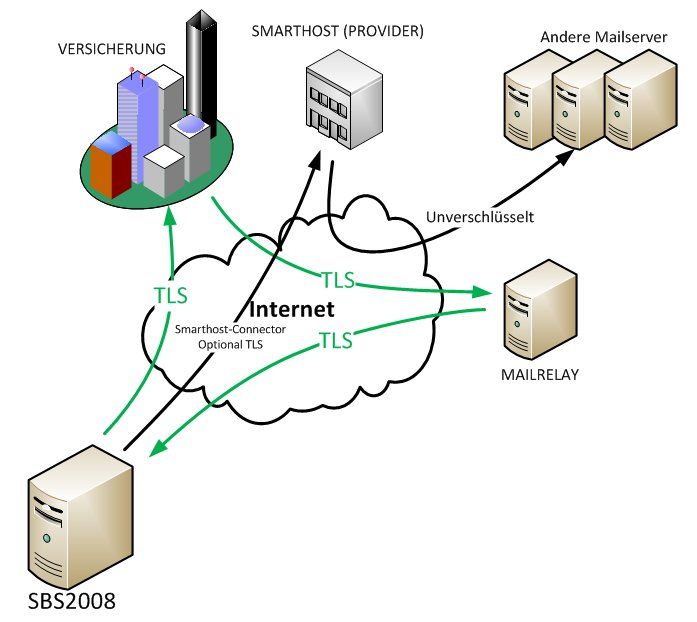

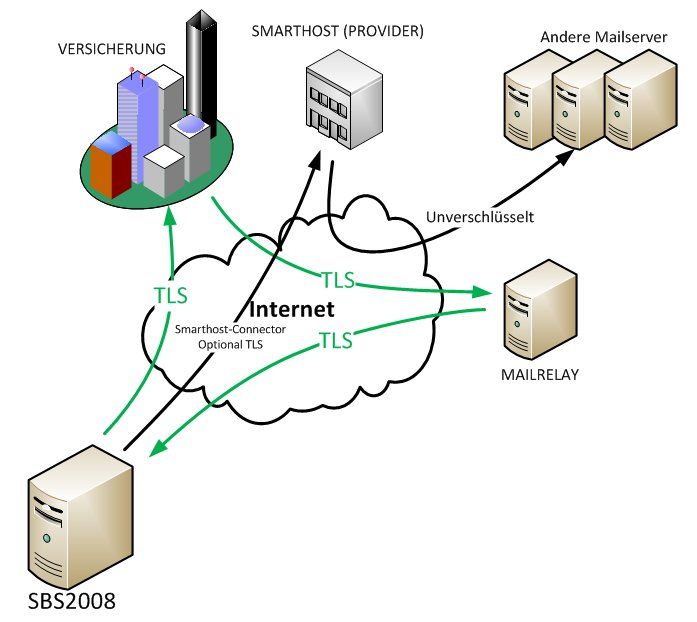

Hier das ganze nochmal grafisch:

Zitat von @thaefliger:

- Welche Voraussetzungen müssen gegeben sein, dass der Exchange ein- und ausgehend TLS akzeptiert / Standardmässig

versucht?

Also, für eingehenden TLS-Verkehr brauchst zu aller erst am besten ein gültiges Zertifikat einer öffentlichen Zertifizierungsstelle das auf den DNS-Namen deines Mailservers ausgestellt ist. Hier liegt es nun an der Gegenstelle ob sie TLS verschlüsselt überträgt oder nicht, das musst du mit dem Mail-Relay abklären das dort die TLS-Option gesetzt wird. Bei Opportunistic TLS (wahlweises TLS) entscheiden beide Mailserver ob Mails verschlüsselt übertragen werden. Bietest du auf deinem Mailserver zusätzlich die Option TLS an und ein anderer Server auf dem ebenfalls die Option TLS gesetzt ist möchte eine Mail bei dir abladen, wird der Transport der Mail verschlüsselt abgewickelt. Kommt ein anderer Mailserver ohne aktivierte TLS-Option, wird unverschlüsselt übertragen. Bei Required TLS muss die Gegenstelle auf jeden Fall TLS unterstützen, diese Option ist bei einem öffentlichen Mailserver im Moment keine Option, denn ein sehr geringer Anteil der Server hat TLS auf SMTP aktiviert.- Welche Voraussetzungen müssen gegeben sein, dass der Exchange ein- und ausgehend TLS akzeptiert / Standardmässig

versucht?

Wenn du das ganze mal testen willst (am besten erst mal in einer VM), installiere also ein Zertifikat in deinem Exchange und weise dieses dem SMTP-Dienst zu (Unter Serverkonfiguration > Zertifikate in der EMC). Dann aktivierst du auf dem Receive-Connector die Option TLS und Domänensicherheit aktivieren(Gegenseitige TLS-Authentifizierung) (zu finden unter Serverkonfiguration > Hub-Transport > Empfangsconnectors). Wenn nun alles korrekt eingestellt ist und das Zertifikat gültig ist, verbindest du dich mal mit Telnet auf den Server.

telnet smtp.mailserver.de 25

ehlo localhost

250-STARTTLS aufgelistet wird steht der optionalen TLS-Übertragung nichts mehr im Wege. Siehe auch hier.Den ausgehenden TLS-Verkehr kannst du in deiner Konstellation bei der Verwendung eines Smarthosts eigentlich nur mit einem zusätzlichen Send-Connector lösen (ich weiß gerade nicht ob der SBS2008 mehrere Send-Connectors unterstützt) welcher die Mails direkt an den Server der Versicherung zustellt, oder einem anderen Mailserver mit öffentlicher IP den du unter deiner Kontrolle hast. Für die erste Lösung erstellst einen neuen Send-Connector der nur den SMTP-Namensraum der Versicherung beinhaltet (z.B. versicherung-yx.de), aktivierst dort das Senden über DNS(via MX) und die Option Domänensicherheit aktivieren(Gegenseitige TLS-Authentifizierung). Dieser Connector springt also nur an wenn Mails an die Versicherung raus gehen, bei anderen wird weiterhin der Smarthost verwendet. Für die direkte Kommunikation mit dem Mailserver der Versicherung benötigst du dann aber normalerweise eine feste externe IP-Adresse damit die Mails am Server der Versicherung nicht abgelehnt werden (dynamische IP-Adressen werden ja meistens geblockt).

Damit aber die Transport-Verschlüsselungskette zur und von der Versicherung vollständig ist muss das genannte Mailrelay ebenfalls die TLS-Option eingehend und ausgehend unterstützen, sonst ist das ganze witzlos. Und noch zu Erinnerung: TLS verschlüsselt nur den Transport nicht aber die Mail selber. Folgender Beitrag klärt auch darüber auf: E-Mail Übertragung zwischen Mailservern verschlüsselt?

Da hat wohl wieder ein Manager der Versicherung Anweisungen an die IT gegeben ohne darüber aufgeklärt worden zu sein

Hoffe das klärt deine Fragen dazu soweit erst mal.

Grüße Uwe

Hier das ganze nochmal grafisch:

Zitat von @thaefliger:

Frage zum Zertifikat: es gibt bereits ein SSL-Zertifikat, welches auf remote.firma.ch ausgestellt ist.

Ich nehme mal nicht an, dass ich dieses gleich dafür verwenden kann, oder? Wäre wohl zu schön...

wenn der FQDN des Zertifikates dem des Servers entspricht und dieser diesen Namen auch in der Rückmeldung über Telnet ausgibt und das Zertifikat folgende Erweiterungen besitzt Frage zum Zertifikat: es gibt bereits ein SSL-Zertifikat, welches auf remote.firma.ch ausgestellt ist.

Ich nehme mal nicht an, dass ich dieses gleich dafür verwenden kann, oder? Wäre wohl zu schön...

Digitale Signatur, Schlüsselverschlüsselung dann schon.Es ist zwar so das viele Mailserver die Zertifikate bei STARTTLS nicht auf Gültigkeit prüfen, aber darauf würde ich mich in Zukunft nicht verlassen, sondern es gleich mit einem gültigen Zertifikat umsetzen.

Und es macht wohl durchaus Sinn, bevor ich grosse Aufwände starte, mal alle beteiligten Server

(also Swisscom Smarthost, Mailrelay) auch mal mit ehlo abzufragen, ob die das überhaupt können?

sicher kannst du das machen, so kannst du aber nur feststellen ob der jeweilige Server auf eingehenden Seite TLS akzeptiert. Auf ausgehender Seite musst du entweder die Verantwortlichen für die Systeme fragen oder testweise den Netzwerkverkehr mit Wireshark mitschneiden, wenn eine Mail vom Relay reinkommt.(also Swisscom Smarthost, Mailrelay) auch mal mit ehlo abzufragen, ob die das überhaupt können?

Fixe öffentliche IP ist natürlich vorhanden, nur den Reverse-DNS Eintrag gibt's glaub noch nicht.

den solltest du dann dort beantragen wo die feste IP bezogen wurde.Grüße Uwe