Frage zu Bitlocker auf Hyper-V

Hallo,

ich beschäftige mich gerade mit Bitlocker für unseren Hyper-V Host. TPM Modul ist verbaut und Bitlocker Feature installiert.

Leider musste ich dann aber feststellen, dass Windows die Datendisks für die VMs (RAID10 Array) aufgrund von Hot Swappable als Wechseldatenträger erkennt. Daher gibt er mir nur die Bitlocker To Go Funktion. Das bedeutet Verschlüsselung nur mit Kennwort(Smart Card nicht vorhanden) und kein automatisches Unlock nach einem Reboot.

Da ich es eigentlich vermeiden will mich nach jedem Reboot auf den Host zu schalten und die Platten zu entsperren da sonst die VMs nicht starten daher hier die Frage, welche Optionen in diesem Fall bleiben bzw. wie ihr das handhabt?

Zweite allgemeine Frage: Wie verhält sich Bitlocker wenn Platten aus dem Array durch z.B. Defekt ausgetauscht werden müssen?

Wäre für Tipps sehr dankbar

Schöne Grüße

ich beschäftige mich gerade mit Bitlocker für unseren Hyper-V Host. TPM Modul ist verbaut und Bitlocker Feature installiert.

Leider musste ich dann aber feststellen, dass Windows die Datendisks für die VMs (RAID10 Array) aufgrund von Hot Swappable als Wechseldatenträger erkennt. Daher gibt er mir nur die Bitlocker To Go Funktion. Das bedeutet Verschlüsselung nur mit Kennwort(Smart Card nicht vorhanden) und kein automatisches Unlock nach einem Reboot.

Da ich es eigentlich vermeiden will mich nach jedem Reboot auf den Host zu schalten und die Platten zu entsperren da sonst die VMs nicht starten daher hier die Frage, welche Optionen in diesem Fall bleiben bzw. wie ihr das handhabt?

Zweite allgemeine Frage: Wie verhält sich Bitlocker wenn Platten aus dem Array durch z.B. Defekt ausgetauscht werden müssen?

Wäre für Tipps sehr dankbar

Schöne Grüße

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 72285482472

Url: https://administrator.de/forum/frage-zu-bitlocker-auf-hyper-v-72285482472.html

Ausgedruckt am: 07.07.2025 um 15:07 Uhr

30 Kommentare

Neuester Kommentar

Moin,

mach kein Bitlocker auf Virtualisierungen wie Hyper-V...

Macht nur ärger und ist unnötig.

Der Server steht ja i.d.R. sowieso hinter verschlossenen Türen mit beschränktem Zugriff?

Sei es der Raum selbst oder der Rack

Daher sollte da kein Fremder Zugriff haben was den Sinn für Bitlocker nichtig machtt

VG

mach kein Bitlocker auf Virtualisierungen wie Hyper-V...

Macht nur ärger und ist unnötig.

Der Server steht ja i.d.R. sowieso hinter verschlossenen Türen mit beschränktem Zugriff?

Sei es der Raum selbst oder der Rack

Daher sollte da kein Fremder Zugriff haben was den Sinn für Bitlocker nichtig machtt

VG

@Vision2015

Gruß,

Dani

Bitlocker auf den Hyper-V ist keine gute idee!

da hast du mich neugierig gemacht... erzähl mal. Gruß,

Dani

computerweekly.com/de/ratgeber/Hyper-V-Wichtige-Sicherheitseinst ....

Also ich benutze es zwar auch nicht, aber grds. soll es unproblematisch sein

Aber ändert aktuell nichts am Problem vom TE.

Also ich benutze es zwar auch nicht, aber grds. soll es unproblematisch sein

Aber ändert aktuell nichts am Problem vom TE.

Hallo,

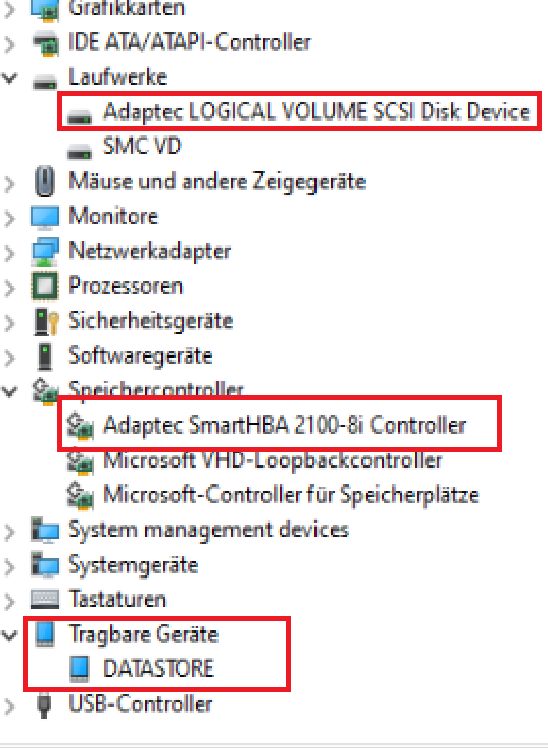

Was für HW wird denn verwendet?

Was ist im BIOS (Version?) eingestellt?

Welchen RAID Kontroller verwendest du?

Was sagt deine Geräteverwaltung?

Noch nie nen MB in den Händen gehabt wo der Hersteller die HDDs über USB Intern gemacht hat?

Vielleicht sind es ja USB HDDs die du da verbastelt hast

Gruss,

Peter

Zitat von @preysa:

Leider musste ich dann aber feststellen, dass Windows die Datendisks für die VMs (RAID10 Array) aufgrund von Hot Swappable als Wechseldatenträger erkennt.

Da deine Hot Swappable als USB auf dein Mainboard angebunden sind, ist es normal.Leider musste ich dann aber feststellen, dass Windows die Datendisks für die VMs (RAID10 Array) aufgrund von Hot Swappable als Wechseldatenträger erkennt.

Was für HW wird denn verwendet?

Was ist im BIOS (Version?) eingestellt?

Welchen RAID Kontroller verwendest du?

Was sagt deine Geräteverwaltung?

Noch nie nen MB in den Händen gehabt wo der Hersteller die HDDs über USB Intern gemacht hat?

Vielleicht sind es ja USB HDDs die du da verbastelt hast

Gruss,

Peter

Was läßt dich denn dieses glauben?

/Thomas

/Thomas

Quote from @preysa:

Leider musste ich dann aber feststellen, dass Windows die Datendisks für die VMs (RAID10 Array) aufgrund von Hot Swappable als Wechseldatenträger erkennt. Daher gibt er mir nur die Bitlocker To Go Funktion. Das bedeutet Verschlüsselung nur mit Kennwort(Smart Card nicht vorhanden) und kein automatisches Unlock nach einem Reboot.

Moin,Leider musste ich dann aber feststellen, dass Windows die Datendisks für die VMs (RAID10 Array) aufgrund von Hot Swappable als Wechseldatenträger erkennt. Daher gibt er mir nur die Bitlocker To Go Funktion. Das bedeutet Verschlüsselung nur mit Kennwort(Smart Card nicht vorhanden) und kein automatisches Unlock nach einem Reboot.

Was hast du denn für einen RAID Controller?

Zweite allgemeine Frage: Wie verhält sich Bitlocker wenn Platten aus dem Array durch z.B. Defekt ausgetauscht werden müssen?

Für den RAID Controller ist die Verschlüsselung dahingehend nicht relevant./Thomas

Moin....

erfahrung... nur erfahrung und heulende admins, weil mal eben die VMs vom einem zum anderen host verschoben werden müssen, was dann natürlich fehlte brauche ich wohl nicht zu erwähnen!

es kommt sicher auch auf das Sicherheitsbedürfnis an....

/Thomas

Frank

erfahrung... nur erfahrung und heulende admins, weil mal eben die VMs vom einem zum anderen host verschoben werden müssen, was dann natürlich fehlte brauche ich wohl nicht zu erwähnen!

es kommt sicher auch auf das Sicherheitsbedürfnis an....

/Thomas

Frank

Quote from @Vision2015:

erfahrung... nur erfahrung und heulende admins, weil mal eben die VMs vom einem zum anderen host verschoben werden müssen, was dann natürlich fehlte brauche ich wohl nicht zu erwähnen!

Wenn du VMs von einem verschlüsselten Volume auf ein anderes verschiebst passiert gar nichts, das ist völlig transparent. Du sprichst vermutlich von Bitlocker verschlüsselten VMs? Das will der TO aber gar nicht machen.erfahrung... nur erfahrung und heulende admins, weil mal eben die VMs vom einem zum anderen host verschoben werden müssen, was dann natürlich fehlte brauche ich wohl nicht zu erwähnen!

es kommt sicher auch auf das Sicherheitsbedürfnis an....

Natürlich/Thomas

Zitat von @Th0mKa:

wo wäre dann der sinn, nicht beides zu machen?Quote from @Vision2015:

erfahrung... nur erfahrung und heulende admins, weil mal eben die VMs vom einem zum anderen host verschoben werden müssen, was dann natürlich fehlte brauche ich wohl nicht zu erwähnen!

Wenn du VMs von einem verschlüsselten Volume auf ein anderes verschiebst passiert gar nichts, das ist völlig transparent. Du sprichst vermutlich von Bitlocker verschlüsselten VMs? Das will der TO aber gar nicht machen.erfahrung... nur erfahrung und heulende admins, weil mal eben die VMs vom einem zum anderen host verschoben werden müssen, was dann natürlich fehlte brauche ich wohl nicht zu erwähnen!

es kommt sicher auch auf das Sicherheitsbedürfnis an....

Natürlich/Thomas

Die Frage des TO bezog sich auf den Host und Sicherheit ist ein Prozess.

Wenn der TO also erstmal mit "Encryption at rest" auf seinem Hyper-V Host anfangen möchte halte ich das für eine valide Vorgehensweise.

/Thomas

Wenn der TO also erstmal mit "Encryption at rest" auf seinem Hyper-V Host anfangen möchte halte ich das für eine valide Vorgehensweise.

/Thomas

Moin @preysa,

also, wenn du nicht gerade masochistische Neigungen hast, dann würde ich mir das nochmals genau überlegen.

Zum einen geht dir stellenweise gewaltig die Performance flöten und zum anderen läufst du Gefahr, dass nach einem BIOS Update die Daten nicht mehr zugänglich sind. Siehe diverseste Berichte bei Notebooks/Workstation.

Einer unserer Kunden hat selber schon durch BIOS Updates diverseste Notebooks zerschossen, weil auf diesen per Default BitLocker aktiviert war. 😭

Ausserdem mach BitLocker mit einem automatisches Unlock nach einem Reboot überhaupt keinen Sinn und zwar nicht nur bei einem Hyper-V!

Gruss Alex

ich beschäftige mich gerade mit Bitlocker für unseren Hyper-V Host. TPM Modul ist verbaut und Bitlocker Feature installiert.

also, wenn du nicht gerade masochistische Neigungen hast, dann würde ich mir das nochmals genau überlegen.

Zum einen geht dir stellenweise gewaltig die Performance flöten und zum anderen läufst du Gefahr, dass nach einem BIOS Update die Daten nicht mehr zugänglich sind. Siehe diverseste Berichte bei Notebooks/Workstation.

Einer unserer Kunden hat selber schon durch BIOS Updates diverseste Notebooks zerschossen, weil auf diesen per Default BitLocker aktiviert war. 😭

Ausserdem mach BitLocker mit einem automatisches Unlock nach einem Reboot überhaupt keinen Sinn und zwar nicht nur bei einem Hyper-V!

Gruss Alex

Moin @Th0mKa,

ja, es ist transparent, im Vergleich zum Verschieben über unverschlüsselten Volumes, ist das Verschieben zwischen verschlüsselten Volumes jedoch um einiges langsamer und fordert aufgrund der Verschlüsselung auch viel mehr Ressourcen, vor allem von der CPU.

Gruss Alex

Wenn du VMs von einem verschlüsselten Volume auf ein anderes verschiebst passiert gar nichts, das ist völlig transparent.

ja, es ist transparent, im Vergleich zum Verschieben über unverschlüsselten Volumes, ist das Verschieben zwischen verschlüsselten Volumes jedoch um einiges langsamer und fordert aufgrund der Verschlüsselung auch viel mehr Ressourcen, vor allem von der CPU.

Gruss Alex

Quote from @MysticFoxDE:

ja, es ist transparent, im Vergleich zum Verschieben über unverschlüsselten Volumes, ist das Verschieben zwischen verschlüsselten Volumes jedoch um einiges langsamer und fordert aufgrund der Verschlüsselung auch viel mehr Ressourcen, vor allem von der CPU.

ja, es ist transparent, im Vergleich zum Verschieben über unverschlüsselten Volumes, ist das Verschieben zwischen verschlüsselten Volumes jedoch um einiges langsamer und fordert aufgrund der Verschlüsselung auch viel mehr Ressourcen, vor allem von der CPU.

Nur wenn du CPUs aus der IT Steinzeit verwendest, aktuelle Modelle haben AES Encryption Beschleuniger die viel schneller rechnen als die üblichen Plattensysteme schreiben können. Aber wie immer sollte man Konfigurationsänderungen natürlich nicht ungetestet vornehmen.

/Thomas

Ob Bitlocker nötig ist, magst Du selber entscheiden.

Bei Wechseldatenträgern kannst Du ein ellenlages Kennwort setzen und dieses Laufwerk danach per Skript beim Systemstart automatisch mounten lassen.

Womit: Aufgabenplaner.

Wie: als Systemkonto

Befehl:

Randbedingungen: Dieser Befehl sollte zur Sicherheit in eine Batchdatei (oder .ps1) und auf ein gesichertes Netzlaufwerk (lesbar nur von Admins und vom Systemkonto deines Hyper-V) eines physikalisch sicheren Fileservers.

Auch musst Du zwangsläufig den Dienst "VMMS" auf manueller Start ändern und nach dem Unlock-Befehlnoch zwei Zeilen hinzufügen, so dass Du bei

ankommen wirst.

Natürlich wäre es schöner, das eingebaute auto-unlock zu nutzen, aber da hast Du ja derzeit mit zu kämpfen. Dies ist jedoch kein übler Workaround. Er verhindert sogar, dass ein Autounlock nach Diebstahl (mit Trennung vom Netzwerk) möglich wäre.

Bei Wechseldatenträgern kannst Du ein ellenlages Kennwort setzen und dieses Laufwerk danach per Skript beim Systemstart automatisch mounten lassen.

Womit: Aufgabenplaner.

Wie: als Systemkonto

Befehl:

manage-bde -unlock d: -rp 12232-22113-...Beispiel Recoverykey...-125642Auch musst Du zwangsläufig den Dienst "VMMS" auf manueller Start ändern und nach dem Unlock-Befehlnoch zwei Zeilen hinzufügen, so dass Du bei

manage-bde -unlock d: -rp 12232-22113-...Beispiel Recoverykey...-125642

timeout 3

net start vmmsNatürlich wäre es schöner, das eingebaute auto-unlock zu nutzen, aber da hast Du ja derzeit mit zu kämpfen. Dies ist jedoch kein übler Workaround. Er verhindert sogar, dass ein Autounlock nach Diebstahl (mit Trennung vom Netzwerk) möglich wäre.

Zitat von @DerWoWusste:

Hast Du denn auch gelesen, dass es bei ihm um die Datendisk geht? Passt schon.

Hast Du denn auch gelesen, dass es bei ihm um die Datendisk geht? Passt schon.

Nee, hab ich natürlich nicht gelesen. Wie kommste denn auf die absurde Idee :D

*ich hab nichts gesagt**duck und wech*

Bevor ich bitlocker auf nen host aktivier, da überleg ich mir vorher die sicherheitsanforderung.

sprich bevor ich das machen würde, dann lieber ne selbstschuss anlage mit gesichtserkennung an die serverraum tür,

oder ne claymor mine...

wenn da mal ordentlich was crasht wirst du spass haben... aber sowas von...

Ich mein klar gehen geht alles...

Ne ohne spass dann mach ne panzer tür an den serverraum, gas verdampfer anlage...

hab so ne verdampfer anlage live erlebt... da klaut dir keiner mehr was ausm serverraum...

brauchst ne entlüfungsmaschine und selbst damit kommste erst nach paar stunden wieder ran.

dann HDDs entsorgen? dann kauf die nen magnet degauser und anschliessend per shredder (Degausen geht bei SSDs nicht mehr so gut aber das geht), und die kleinen teile nochmal schreddern (2. Maschine), und nen desintegrator (Spass gibts nur für Papier).

sprich bevor ich das machen würde, dann lieber ne selbstschuss anlage mit gesichtserkennung an die serverraum tür,

oder ne claymor mine...

wenn da mal ordentlich was crasht wirst du spass haben... aber sowas von...

Ich mein klar gehen geht alles...

Ne ohne spass dann mach ne panzer tür an den serverraum, gas verdampfer anlage...

hab so ne verdampfer anlage live erlebt... da klaut dir keiner mehr was ausm serverraum...

brauchst ne entlüfungsmaschine und selbst damit kommste erst nach paar stunden wieder ran.

dann HDDs entsorgen? dann kauf die nen magnet degauser und anschliessend per shredder (Degausen geht bei SSDs nicht mehr so gut aber das geht), und die kleinen teile nochmal schreddern (2. Maschine), und nen desintegrator (Spass gibts nur für Papier).

Moin @preysa,

darf ich raten ... diese Vorschläge kamen bestimmt von einer DSBler Seite. 🙃

Gruss Alex

Zum Thema Bitlocker muss ich zugeben, habe ich mich von typischen online Ratschlägen beeinflussen lassen.

darf ich raten ... diese Vorschläge kamen bestimmt von einer DSBler Seite. 🙃

Gruss Alex

Moin @preysa,

ja, den habe ich mir tatsächlich durchgesehen ... leider. 😭

Gleich alles mögliche einzuschalten und zwar ohne auch den entsprechenden Nutzen und auch die Konsequenzen im Vorfeld zu berücksichtigen, halte ich persönlich für nicht wirklich eine sehr unprofessionelle Idee. 😔

Sprich, bis auf den ersten Vorschlag Gen. 2 VM's zu verwenden, kann man den Rest, zumindest bei einer Private-Cloud Umgebung meiner Erfahrung nach auch gleich wieder überspringen, da Nutzen nicht wirklich vorhanden, der Ärger jedoch definitiv mit vorprogrammiert ist.

Gruss Alex

Siehe auch den Link von Xaero1982.

ja, den habe ich mir tatsächlich durchgesehen ... leider. 😭

"Generell ist es empfehlenswert die physischen Datenträger des Hyper-V-Hosts und auch die virtuellen Betriebssysteme mit Bitlocker zu schützen."

Gleich alles mögliche einzuschalten und zwar ohne auch den entsprechenden Nutzen und auch die Konsequenzen im Vorfeld zu berücksichtigen, halte ich persönlich für nicht wirklich eine sehr unprofessionelle Idee. 😔

Sprich, bis auf den ersten Vorschlag Gen. 2 VM's zu verwenden, kann man den Rest, zumindest bei einer Private-Cloud Umgebung meiner Erfahrung nach auch gleich wieder überspringen, da Nutzen nicht wirklich vorhanden, der Ärger jedoch definitiv mit vorprogrammiert ist.

Gruss Alex

Sehe ich etwas anders. Ich habe es zwar auch nirgends aktiv auf Servern, aber ich habe mich da auch eher von denjenigen leiten lassen, die sagten: Machs nicht.

Ob es nun generell unsinnig ist und/oder Probleme macht wage ich da nicht zu beurteilen, aber ich habe hier zumindest noch von keinen Problemen diesbezüglich gelesen.

Ob es nun generell unsinnig ist und/oder Probleme macht wage ich da nicht zu beurteilen, aber ich habe hier zumindest noch von keinen Problemen diesbezüglich gelesen.

Moin @Xaero1982,

na ja, das hängt wahrscheinlich damit zusammen, dass sich mit diesem Thema, also Bitlocker auf Hyper-V und oder in einer VM, bisher so gut wie noch kein Admin wirklich auseinandergesetzt hat. 🙃

Und bei der Erfahrung die ich selbst schon mit Bitlocker auf Clients gemacht habe, werde ich es mir bei einem Server, ganz sicher nicht so schnell freiwillig antun, da ich weder auf Masochismus und auch nicht wirklich auf den Schneckenmodus stehe, sondern eher auf "low latency", sprich, eher Performance und so. 🤪

Gruss Alex

aber ich habe hier zumindest noch von keinen Problemen diesbezüglich gelesen.

na ja, das hängt wahrscheinlich damit zusammen, dass sich mit diesem Thema, also Bitlocker auf Hyper-V und oder in einer VM, bisher so gut wie noch kein Admin wirklich auseinandergesetzt hat. 🙃

Und bei der Erfahrung die ich selbst schon mit Bitlocker auf Clients gemacht habe, werde ich es mir bei einem Server, ganz sicher nicht so schnell freiwillig antun, da ich weder auf Masochismus und auch nicht wirklich auf den Schneckenmodus stehe, sondern eher auf "low latency", sprich, eher Performance und so. 🤪

Gruss Alex

Moin Zusammen,

ähm, ja, das passt glaube ich ganz gut zu diesem Thema ...

golem.de/news/nach-update-panne-microsoft-deaktiviert-patch-fuer ...

"Einige Windows-Systeme können seit den Juli-Updates ohne Eingabe eines Bitlocker-Keys nicht mehr starten. Microsofts "Lösung" dafür scheint gar keine zu sein." 🙃

Gruss Alex

ähm, ja, das passt glaube ich ganz gut zu diesem Thema ...

golem.de/news/nach-update-panne-microsoft-deaktiviert-patch-fuer ...

"Einige Windows-Systeme können seit den Juli-Updates ohne Eingabe eines Bitlocker-Keys nicht mehr starten. Microsofts "Lösung" dafür scheint gar keine zu sein." 🙃

Gruss Alex

Moin @preysa,

noch ja, aber bald vielleicht nicht mehr ...

theverge.com/2024/8/14/24220138/microsoft-bitlocker-device-encry ...

😔😭

Gruss Alex

Ja, hab ich auch gelesen und mich gleich danach gefreut direkt der ersten Katastrophe entkommen zu sein 😅

noch ja, aber bald vielleicht nicht mehr ...

theverge.com/2024/8/14/24220138/microsoft-bitlocker-device-encry ...

😔😭

Gruss Alex