GPO - Kennwortrichtlinie zieht nicht

Hallo zusammen!

Ich habe nun schon auf Foren geschaut und finde leider keine Lösung.

Ich möchte eine GPO verteilen mit den aktuellen Kennwort Richtlinien.

Die GPO ist auf die Domäne verknüpft, die Standard dinge habe ich alle schon probiert.

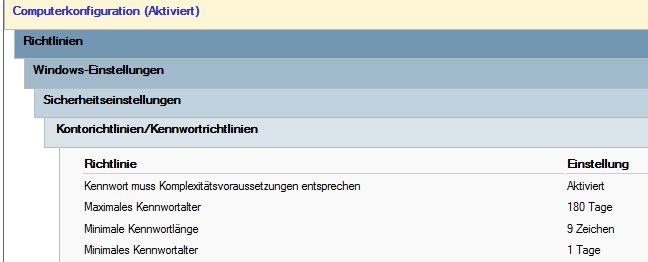

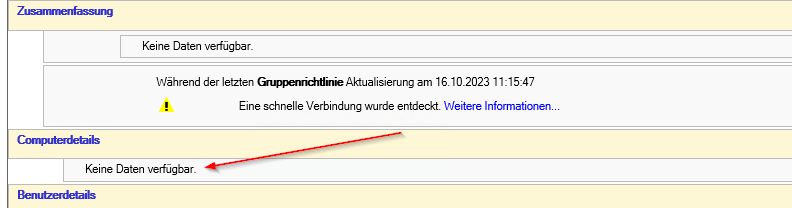

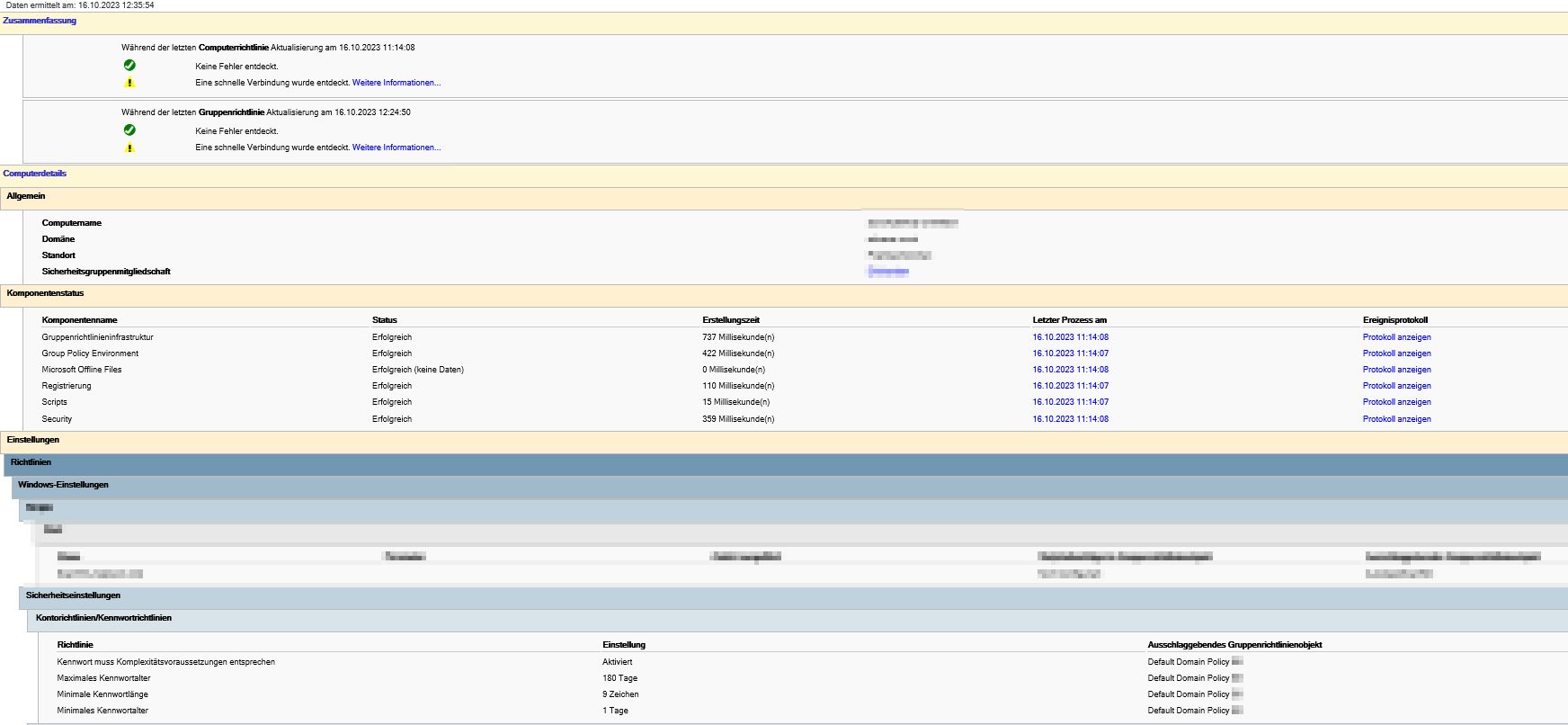

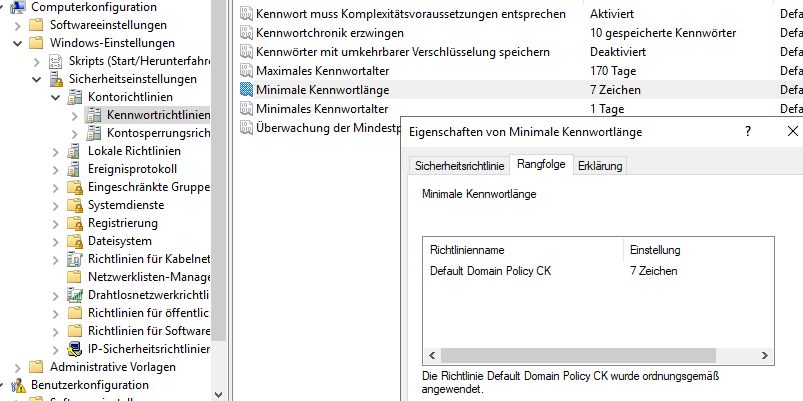

Am client wird mit rsop.msc auch die richtigen einstellungen angezeigt, jedoch nicht angewendet.

Das spannende ist, dass es für lokale Konten zieht (die Richtlinie) - für Domänen User zieht sie jedoch nicht.

Ich habe eine Domain Controller Policy, diese sollte jedoch nicht stören und wird auch nicht auf normale Client PC´s angewendet.

Es gibt auch noch eine 2te Domain Policy für Benutzerkonfig, diese ist auch auf der domäne verknüpft. (jedoch sind hier die CK Config deaktiviert)

Bitte um Hilfe.

Danke!

Ich habe nun schon auf Foren geschaut und finde leider keine Lösung.

Ich möchte eine GPO verteilen mit den aktuellen Kennwort Richtlinien.

Die GPO ist auf die Domäne verknüpft, die Standard dinge habe ich alle schon probiert.

Am client wird mit rsop.msc auch die richtigen einstellungen angezeigt, jedoch nicht angewendet.

Das spannende ist, dass es für lokale Konten zieht (die Richtlinie) - für Domänen User zieht sie jedoch nicht.

Ich habe eine Domain Controller Policy, diese sollte jedoch nicht stören und wird auch nicht auf normale Client PC´s angewendet.

Es gibt auch noch eine 2te Domain Policy für Benutzerkonfig, diese ist auch auf der domäne verknüpft. (jedoch sind hier die CK Config deaktiviert)

Bitte um Hilfe.

Danke!

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 13356334492

Url: https://administrator.de/forum/gpo-kennwortrichtlinie-zieht-nicht-13356334492.html

Ausgedruckt am: 28.07.2025 um 15:07 Uhr

51 Kommentare

Neuester Kommentar

Moin

Kennwortrichtlinie kann direkt ausschließlich auf der Default Domain Policy konfiguriert werden. Somit bist Du da am falschen Ort am konfigurieren.

Für granulare Kennwortrichtlinien musst Du Dich ein wenig weiter aus dem Fenster lehnen. Vgl. z.B. hier:

faq-o-matic.net/2007/05/21/mehrere-kennwortrichtlinien-in-einer- ...

Gruß

Kennwortrichtlinie kann direkt ausschließlich auf der Default Domain Policy konfiguriert werden. Somit bist Du da am falschen Ort am konfigurieren.

Für granulare Kennwortrichtlinien musst Du Dich ein wenig weiter aus dem Fenster lehnen. Vgl. z.B. hier:

faq-o-matic.net/2007/05/21/mehrere-kennwortrichtlinien-in-einer- ...

Gruß

Ich gehe davon aus, dass es technisch egal sein dürfte, wenn man der Policy einen anderen Namen gibt. GPO-Objekte werden immer über ihre SID angesprochen. Ich habe sie aber noch niemals umbenannt.

Ich halte es - gerade bei der Default Domain Policy - für keine gute Idee, diese mit einem anderen Namen zu versehen. Eben gerade weil das eine besondere Policy ist, die man schnell finden und zuordnen können sollte.

Gruß

Ich halte es - gerade bei der Default Domain Policy - für keine gute Idee, diese mit einem anderen Namen zu versehen. Eben gerade weil das eine besondere Policy ist, die man schnell finden und zuordnen können sollte.

Gruß

Moin,

Gruß,

Dani

GPO-Objekte werden immer über ihre SID angesprochen.

ich meine bei GPOs sind es keine SID, sondern eben ID.Ich halte es - gerade bei der Default Domain Policy - für keine gute Idee, diese mit einem anderen Namen zu versehen. Eben gerade weil das eine besondere Policy ist, die man schnell finden und zuordnen können sollte.

Um das finden geht es mir weniger. Meine bedenken geht eher in die Richtung, dass die GPO evtl. mal gelöscht wird und niemand daran denkt, dass es eine Default Policy ist bzw. war.Gruß,

Dani

Hi,

meines Wissens muss es nicht DIE Default Domain Policy sein, aber diese GPO

E.

meines Wissens muss es nicht DIE Default Domain Policy sein, aber diese GPO

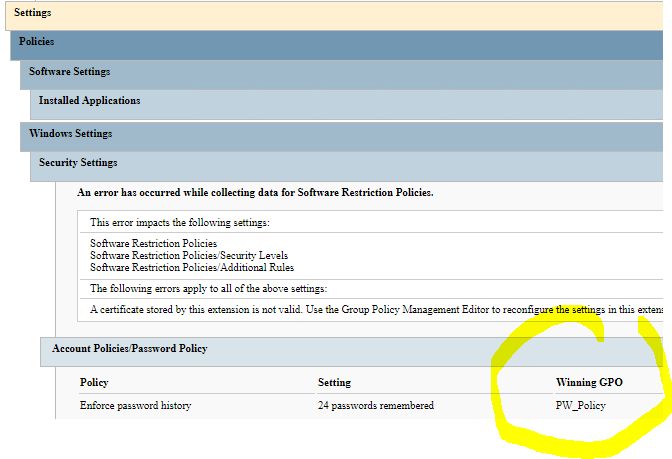

- muss in jedem Fall an der Domäne verlinkt sein und

- sie muss von den DC's angewendet worden sein und

- sie muss gelten, sprich: Es darf keine höherrangige GPO geben, welche ebenfalls an der Domäne verlinkt ist und etwas anderes in der Kennwortrichtlinie regelt

E.

Ja... Stimmt GUIDs...

Ist das eine Live-System oder nur eine Spielwiese?

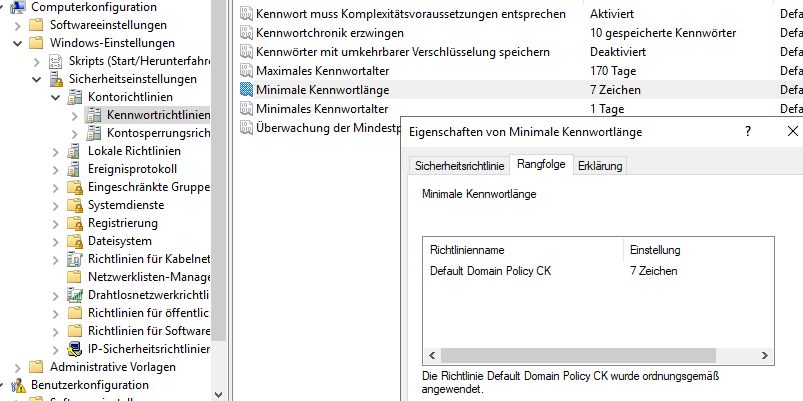

Wie ich schon oben geschrieben habe: Kennwortrichtlinien werden nur in der Default Domain Policy gesetzt und von dort verarbeitet.

Du solltest in einem ersten Schritt mal schauen, was überhaupt die Default Domain Policy ist. Die kannst Du über die GUId identifizieren. Diese ist immer {31B2F340-016D-11D2-945F-00C04FB984F9}

Gruß

Um das finden geht es mir weniger. Meine bedenken geht eher in die Richtung, dass die GPO evtl. mal gelöscht wird und niemand daran denkt, dass es eine Default Policy ist bzw. war.

Da meinen wir aber irgendwie das gleiche und drücken es nur unterschiedlich aus??!!Zitat von @N3wReport:

Hallo,

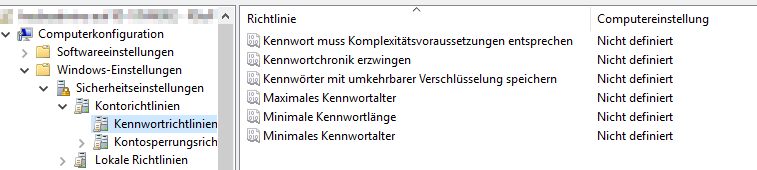

ich habe es nun getestet.. die Änderung zieht noch nicht...

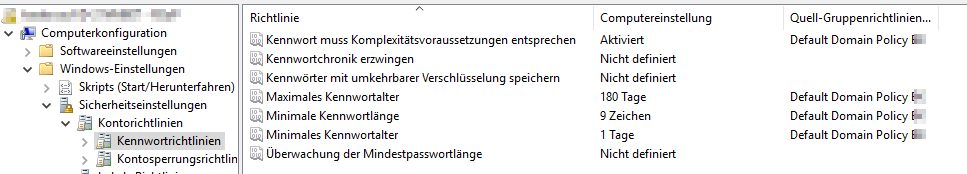

Müssen alle Sicherheitseinstellungen in der gleichen bzw. in der Default Domain Policy eingetragen werden?

Aktuell habe ich die Kennwortrichtlinien in der Default Domain Policy eingetragen, jedoch sind einige Lokale Richtlinien in einer anderen Policy konfiguriert.

Sollte ich zum alles auf die Default Domain Policy umstellen, oder ändert sich hier nichts?

Danke!

Hallo,

ich habe es nun getestet.. die Änderung zieht noch nicht...

Müssen alle Sicherheitseinstellungen in der gleichen bzw. in der Default Domain Policy eingetragen werden?

Aktuell habe ich die Kennwortrichtlinien in der Default Domain Policy eingetragen, jedoch sind einige Lokale Richtlinien in einer anderen Policy konfiguriert.

Sollte ich zum alles auf die Default Domain Policy umstellen, oder ändert sich hier nichts?

Danke!

Ist das eine Live-System oder nur eine Spielwiese?

Wie ich schon oben geschrieben habe: Kennwortrichtlinien werden nur in der Default Domain Policy gesetzt und von dort verarbeitet.

Zitat von @emeriks:

meines Wissens muss es nicht DIE Default Domain Policy sein, aber diese GPO

Das wäre mir jetzt neu. Wenn dem so wäre, dann könnte man ja über eine Sicherheitsfilterung doch diverse Kennwortrichtlinien direkt per GPO produzieren.meines Wissens muss es nicht DIE Default Domain Policy sein, aber diese GPO

- muss in jedem Fall an der Domäne verlinkt sein und

- sie muss von den DC's angewendet worden sein und

- sie muss gelten, sprich: Es darf keine höherrangige GPO geben, welche ebenfalls an der Domäne verlinkt ist und etwas anderes in der Kennwortrichtlinie regelt

Du solltest in einem ersten Schritt mal schauen, was überhaupt die Default Domain Policy ist. Die kannst Du über die GUId identifizieren. Diese ist immer {31B2F340-016D-11D2-945F-00C04FB984F9}

Gruß

@Hubert.N

Edit:

Beim Testen nicht vergessen, an allen DC's ein gpudate auszulösen.

Das wäre mir jetzt neu.

Ich habe mir soeben die Mühe gemacht, das explizit auszuprobieren. Es ist wirklich so. Man muss nur - wie schon von mir geschrieben - dafür sorgen, dass diese GPO höherrangig ist.Edit:

Beim Testen nicht vergessen, an allen DC's ein gpudate auszulösen.

Zitat von @emeriks:

Ich habe mir soeben die Mühe gemacht, das explizit auszuprobieren. Es ist wirklich so. Man muss nur - wie schon vom mir geschrieben - dafür sorgen, dass diese GPO höherrangig ist.

Auch ich habe es gerade eben getestet und muss eingestehen, dass Du richtig liegst Ich habe mir soeben die Mühe gemacht, das explizit auszuprobieren. Es ist wirklich so. Man muss nur - wie schon vom mir geschrieben - dafür sorgen, dass diese GPO höherrangig ist.

Zitat von @DerWoWusste:

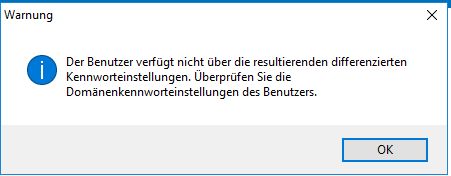

Zusätzlich gibt es die Password Settings objects, die modernere Form der Kennwortrichtlinie

Hatte ich ja schon geschrieben, dass mal das Attribut am User-Objekt überprüft werden sollte.Zusätzlich gibt es die Password Settings objects, die modernere Form der Kennwortrichtlinie

Zitat von @N3wReport:

ich bin mir nicht sicher was du genau meinst..

Der Attribute-Editor wird mir nicht angezeigt auch nicht mit erweiterten Features in der Anzeige..

Das muss in älteren Forest erst explizit aktiviert werden. Also solche, welche ursprünglich mit älteren Windows Versionen aufgesetzt wurden.ich bin mir nicht sicher was du genau meinst..

Der Attribute-Editor wird mir nicht angezeigt auch nicht mit erweiterten Features in der Anzeige..

Beachte auch, dass der Reiter "Attribute-Editor" nicht angezeigt wird, wenn man das Benutzerobjekt über die Suche öffnet. Das ist ein "Feature" der MMC.

Sonst eben über ADSIEDIT.msc gehen.

Es sind nicht die PSO, die wirken. PSOs überstimmen GPOs, ja, aber du hast doch selbst festgestellt, dass das aus secpol.msc zieht.

Du kannst/solltest nun

-anschauen, ob PSOs nicht besser sind und wenn ja, diese einsetzen. Wenn nein, DefDomPol in der Domain konfigurieren - vielleicht klappt es ja dort, wie gewollt.

Oder weg von Kennwörtern. Es wird langsam Zeit.

Du kannst/solltest nun

-anschauen, ob PSOs nicht besser sind und wenn ja, diese einsetzen. Wenn nein, DefDomPol in der Domain konfigurieren - vielleicht klappt es ja dort, wie gewollt.

Oder weg von Kennwörtern. Es wird langsam Zeit.

Die virtuelle SmartCard ist ein Dateicontainer, der unter Zuhilfenahme des TPMs erzeugt wird. Darin ist dann, wie in einer Smartcard, ein Zertifikat enthalten, mit dem man sich anmelden kann. Es ist nur für den Jenigen nutzbar, der die PIN dazu kennt und kann auch nicht auf andere Rechner übertragen werden, was es also vom Kennwort unterscheidet und damit sicherer (aber weniger funktional) macht.

Einzurichten "from scratch" in wenigen Minuten. Anleitungen bei Microsoft, Kosten: Null.

Einzurichten "from scratch" in wenigen Minuten. Anleitungen bei Microsoft, Kosten: Null.

der PIN ist dann auf den User zugewiesen oder kann er denn ganz einfach selber wechseln wie das Passwort?

Kann er selbst wechseln was ist wenn sich ein User bei einem anderen Geräte mit seinen Daten anmelden möchte z.B Besprechungsraum?

Dort muss für ihn eine weitere virtuelle SmartCard eingerichtet werden. Oder aber echte SmartCards kaufen und verwenden. Gibt viele, die gleichzeitig auch als RFID Türkarte verwendet werden können (Safenet ID Prime MD 930 zum Beispiel).Eine frage hätte ich noch zu den PSO, wird das auf allen DC´s synchronisiert?

Ja

Doku zu TPMVSC: download.microsoft.com/download/5/a/b/5abdded2-f56e-427d-88c1-41 ... ->Part 3.

![2023-10-13 11_46_40-konsole mit rsat tools - [konsolenstamm_gruppenrichtlinienverwaltung] - fadd171db7b239bfd8a9365786b7b4e8 2023-10-13 11_46_40-konsole mit rsat tools - [konsolenstamm_gruppenrichtlinienverwaltung]](/images/c/2023/10/13/fadd171db7b239bfd8a9365786b7b4e8.jpg)