Heimnetz mit Fritzbox, SG250-26P und AP

Hallo zusammen,

nach gewisser Recherche vor einiger Zeit habe ich den SG250-26P günstig geschossen und möchte diesen nun in Betrieb nehmen. Daneben läuft bereits eine Fritzbox, sowie 2 AP warten auf den Einsatz.

Folgendes bereits passiert:

- Zugang erfolgt per zufälligen Port (aktuell Port 24) am Laptop

- Vergabe neues Passwort und neuer Hostname

- Anlage der diversen VLAN

- Vergabe feste IP des Switch (192.168.178.100) an der Fritzbox

Es sind folgende Anbindungen zu realisieren:

Dafür vorgesehen sind folgende VLAN:

Port 25 (Switch) ist am Port 1 (Fritzbox) angebunden, quasi als WAN-Port.

VLAN 10 darf Zugriff auf alle anderen VLAN erhalten

Die restlichen VLAN dürfen lediglich Zugriff auf das Internet erhalten.

Nun habe ich einige Erklärungen durchgeackert, habe aber leider nicht den richtigen Faden für mich finden können.

Im Grunde fehlt es mir auch vom Verständnis her vom ordentlichen Zusammenspiel zwischen den einzelnen VLAN und auch der Fritzbox.

Gibt es eine Beispielkonfiguration für meinen Anwendungsfall?

Wieso erhalte ich keinen Zugriff mehr auf den Switch, sobald ich alle Ports auf Layer3 schalte (soweit ich verstanden habe, soll das Routing der Switch übernehmen)?

Danke euch schonmal!

nach gewisser Recherche vor einiger Zeit habe ich den SG250-26P günstig geschossen und möchte diesen nun in Betrieb nehmen. Daneben läuft bereits eine Fritzbox, sowie 2 AP warten auf den Einsatz.

Folgendes bereits passiert:

- Zugang erfolgt per zufälligen Port (aktuell Port 24) am Laptop

- Vergabe neues Passwort und neuer Hostname

- Anlage der diversen VLAN

- Vergabe feste IP des Switch (192.168.178.100) an der Fritzbox

Es sind folgende Anbindungen zu realisieren:

- 2 Kinderzimmer

- Wohnzimmer

- 2x Flur (für AP - je intern WLAN mit GästeWLAN)

- Küche

- Gästezimmer

- Keller

- Garage

Dafür vorgesehen sind folgende VLAN:

- VLAN 1000 (zur Fritzbox)

- VLAN 10 (intern für eigene Rechner und NAS)

- VLAN 20 (Kinder)

- VLAN 30 (Gäste, u.a. für die GästeWLAN der AP)

- VLAN 40 (Garage)

- VLAN 50 (Test bzw. Platzhalter)

Port 25 (Switch) ist am Port 1 (Fritzbox) angebunden, quasi als WAN-Port.

VLAN 10 darf Zugriff auf alle anderen VLAN erhalten

Die restlichen VLAN dürfen lediglich Zugriff auf das Internet erhalten.

Nun habe ich einige Erklärungen durchgeackert, habe aber leider nicht den richtigen Faden für mich finden können.

Im Grunde fehlt es mir auch vom Verständnis her vom ordentlichen Zusammenspiel zwischen den einzelnen VLAN und auch der Fritzbox.

- Lasse ich die Fritzbox alle IPs per DHCP vergeben?

- Reicht die Festlegung von IPs pro VLAN auf dem Switch statisch?

Gibt es eine Beispielkonfiguration für meinen Anwendungsfall?

Wieso erhalte ich keinen Zugriff mehr auf den Switch, sobald ich alle Ports auf Layer3 schalte (soweit ich verstanden habe, soll das Routing der Switch übernehmen)?

Danke euch schonmal!

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 1090813508

Url: https://administrator.de/forum/heimnetz-mit-fritzbox-sg250-26p-und-ap-1090813508.html

Ausgedruckt am: 28.07.2025 um 05:07 Uhr

40 Kommentare

Neuester Kommentar

Hallo,

Bedenke deine Fritte kann nichts mit vLANs anfangen.

Gruß,

Peter

Bedenke deine Fritte kann nichts mit vLANs anfangen.

Wieso erhalte ich keinen Zugriff mehr auf den Switch, sobald ich alle Ports auf Layer3 schalte (soweit ich verstanden habe, soll das Routing der Switch übernehmen)?

Wie ist denn dein Switch nun konfiguriert damit der als L3 Switch deine vLANs Routen kann? Wie sind deine ACLs Konfiguriert? Denke auch an die Rückrouten beim Routing (L3).Gruß,

Peter

Kollege @Pjordorf hat Recht. Die Frage ob du den VLAN Switch im Layer 2 oder Layer 3 Mode betreiben willst stellt sich für dich gar nicht weil die FB nicht mit VLAN umgehen kann, sprich sie auf der AVM Hardware generell nicht supportet ist.

Mit der FritzBox allein kann man maximal 2 VLANs im Layer 2 Mode betreiben. Siehe HIER.

Du musst den SG250 also im Layer 3 Mode betreiben, denn der L2 Mode scheidet durch die FB Hardware aus.

Wie ein solches L3 Design aussieht beschreibt dir das folgende Foren Tutorial im Detail und auch für Laien verständlich, da bebildert:

Verständnissproblem Routing mit SG300-28

Damit sollte eigentlich auch ein Laie sofort den roten Faden finden.

Die IPs auf dem L3 Switch sind immer statisch, wie es für Router allgemein üblich ist. Andernfals bestünde die Gefahr das IP Routen bei dynamischen IP Adressen ins Leere laufen sollten diese sich ändern. Kein verantwortungsvoller Netzwerk Admin gibt einem Router dynamische IPs.

Einzig im Koppel VLAN zur FritzBox könnte man das machen, dann sollte man aber im FritzBox DHCP Server Setup diese IP fest auf die Switch Mac Adresse binden so das der Switch immer fest diese IP bekommt. Sie fungiert damit dann quasi als "feste" IP.

Zu deinen Fragen:

1.) Das kann man so oder so machen. Die FB supportet aber vermutlich keine zentrale DHCP IP Adressvergabe für parallele Netzwerke wie es z.B. Windows DHCP usw. macht. Vermutlich wirst du also den Switch DHCP Server nutzen müssen. Oder du installierst dir einen kleinen eigene DHCP Server mit z.B. einem Raspberry_Pi

2.) Ja, wie sollte der Switch denn sonst IP routen können zw. den VLANs wenn er keine IP hat ?! (Siehe o.a. Tutorial)

3.) Nein das ist falsch, denn dann wäre ein Port ein dediziert Router Port was du niemals willst. Die VLAN IP Adresse MUSS immer an das VLAN Interface gebunden werden und niemals an einen Port ! (Siehe o.a. Tutorial)

4.) Was ist denn kaggen... ?? Du wolltest hier ja sicher nicht in Fäkalsprache abgleiten, oder ?! 🧐

Mit der FritzBox allein kann man maximal 2 VLANs im Layer 2 Mode betreiben. Siehe HIER.

Du musst den SG250 also im Layer 3 Mode betreiben, denn der L2 Mode scheidet durch die FB Hardware aus.

Wie ein solches L3 Design aussieht beschreibt dir das folgende Foren Tutorial im Detail und auch für Laien verständlich, da bebildert:

Verständnissproblem Routing mit SG300-28

Damit sollte eigentlich auch ein Laie sofort den roten Faden finden.

Die IPs auf dem L3 Switch sind immer statisch, wie es für Router allgemein üblich ist. Andernfals bestünde die Gefahr das IP Routen bei dynamischen IP Adressen ins Leere laufen sollten diese sich ändern. Kein verantwortungsvoller Netzwerk Admin gibt einem Router dynamische IPs.

Einzig im Koppel VLAN zur FritzBox könnte man das machen, dann sollte man aber im FritzBox DHCP Server Setup diese IP fest auf die Switch Mac Adresse binden so das der Switch immer fest diese IP bekommt. Sie fungiert damit dann quasi als "feste" IP.

ich benötige mal eine möglichst situationsnahe Beispiel-Konfiguration

Die findest du doch im o.a. Tutorial !Zu deinen Fragen:

1.) Das kann man so oder so machen. Die FB supportet aber vermutlich keine zentrale DHCP IP Adressvergabe für parallele Netzwerke wie es z.B. Windows DHCP usw. macht. Vermutlich wirst du also den Switch DHCP Server nutzen müssen. Oder du installierst dir einen kleinen eigene DHCP Server mit z.B. einem Raspberry_Pi

2.) Ja, wie sollte der Switch denn sonst IP routen können zw. den VLANs wenn er keine IP hat ?! (Siehe o.a. Tutorial)

3.) Nein das ist falsch, denn dann wäre ein Port ein dediziert Router Port was du niemals willst. Die VLAN IP Adresse MUSS immer an das VLAN Interface gebunden werden und niemals an einen Port ! (Siehe o.a. Tutorial)

4.) Was ist denn kaggen... ?? Du wolltest hier ja sicher nicht in Fäkalsprache abgleiten, oder ?! 🧐

Damit VLANs Sinn machen, muss in jedem VLAN ein eigenes IP-Netz vergeben werden.

Diese Netze werden dann geroutet oder eben nicht und ggf. wird noch per ACLs die Kommunikation eingeschränkt.

Weil deine Fritze aber nur max. 2 VLANs mit IP-Adressen versorgen kann ("normales LAN" + Gastnetz), brauchst du für deine 5 VLANs einen DHCP-Server, der 5 verschiedene Netze mit IPs versorgen kann.

Oder du vergibst in 3 davon die IPs fest.

Die meisten L3-Switche haben auch DHCP-Server mit an Bord und könnten das übernehmen.

Wenn Clients in jedem deiner VLANs eine IP von der Fritze bekommen, hat das mit Segmentierung nicht mehr viel zu tun.

Diese Netze werden dann geroutet oder eben nicht und ggf. wird noch per ACLs die Kommunikation eingeschränkt.

Weil deine Fritze aber nur max. 2 VLANs mit IP-Adressen versorgen kann ("normales LAN" + Gastnetz), brauchst du für deine 5 VLANs einen DHCP-Server, der 5 verschiedene Netze mit IPs versorgen kann.

Oder du vergibst in 3 davon die IPs fest.

Die meisten L3-Switche haben auch DHCP-Server mit an Bord und könnten das übernehmen.

Wenn Clients in jedem deiner VLANs eine IP von der Fritze bekommen, hat das mit Segmentierung nicht mehr viel zu tun.

Zitat von @Ongoge:

Wenn ich so länger drüber nachdenke... Wenn die Fritze trotzdem die IPs vergibt scheint das nicht so funktionieren, wie ich mir es vorstelle. Morgen ist auch noch ein Tag zum Probieren und Lernen. :D

Wenn ich so länger drüber nachdenke... Wenn die Fritze trotzdem die IPs vergibt scheint das nicht so funktionieren, wie ich mir es vorstelle. Morgen ist auch noch ein Tag zum Probieren und Lernen. :D

Hast du denn das von @aqui verlinkte Tutorial genau gelesen? Die Fritte kann gar nicht, sofern richtig eingerichtet, Adressen für die VLANs vergeben. Tut sie das bzw. bekommen deine Geräte per DHCP Adressen von der Fritte, dann stimmt was nicht.

Kann man pro Port abgesehen vom VLAN (hier hatte ich nach dem Muster "VLAN 10 = 192.168.10.254" eingereichtet) eine separate IP vergeben? Oder muss ich das am Gerät immer selbst einrichten?

Komm mal bitte von dem Gedanken ab, für einen Port am Switch eine IP-Adresse vergeben zu wollen. Das ist Quatsch.

Wenn du für ein Gerät eine statische IP einrichten möchtest, dann mach das am Gerät selbst.

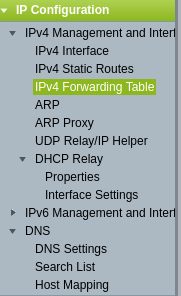

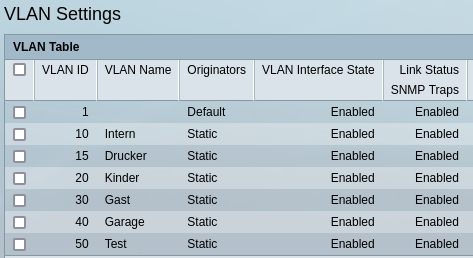

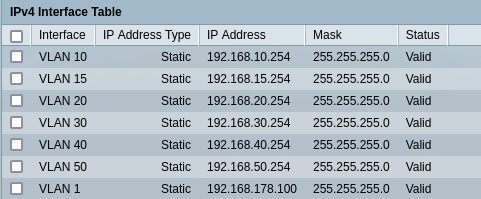

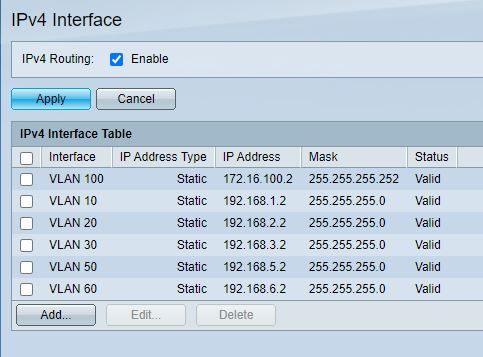

Ich habe dir von mir mal ein paar Beispielbilder eines SG350 angehängt. Zuerst die auf dem Switch angelegten VLANs.

Hier definierst du die einzelnen VLANs.

Hier bekommt jedes VLAN eine IP-Adresse innerhalb des Switches. Diese Adressen entsprechen den Gateway-Adressen der einzelnen VLANs. Wenn du z.B. ein Datenpaket von 192.168.1.10 nach 192.168.5.11 schickst, dann wird dieses Paket bereits im Switch von Quellnetz ins Zielnetz geroutet. Die Fritte ist hier also außen vor.

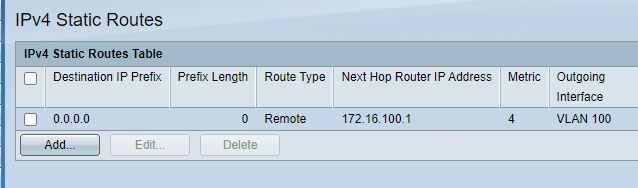

Alle Pakete, die der Switch nicht selbst routen kann, weil er das Zielnetz nicht kennt, schiebt er über die Default-Route an die Fritzbox. Hierzu nutzt er das zwischen Switch und Router (Fritte) definierte Transfernetz. In meinem Fall wäre das 172.16.100.2 (Switch) nach 172.16.100.1 (Router). Die Fritte kennt ja nur am WAN-Port das Netz des Internet-Providers und am LAN-Port dein Transfernetz. Die Netze der VLANs hinter dem Transfernetz, also ab deinem Switch, kenn die Fritzbox nicht. Deshalb brauchst du auf der Fritzbox eine statische Rückroute. Dann schickt die Fritzbox alle Pakete, die eine Adresse in einem der VLANs zum Ziel haben, über das Transfernetz zum Switch. Der kennt deine Netze, weil du diese ja direkt auf dem Switch angelegt hast und schickt das Paket in das entsprechende Netz.

Du brauchst, wenn du Adressen für die Geräte in deinen Netzen per DHCP vergeben möchtest, einen DHCP-Server. Die Fritzbox kann das nicht, weil die nur einen definierbaren DHCP-Scope erlaubt. Also stellst du in eines der Netze einen DHCP-Server, z.B. einen Raspberry Pi oder lässt das idealerweise gleich den Switch erledigen. Der kann das.

Wenn du die VLANs sauber am rennen hast, dann kannst du trotzdem von all deinen Netzen in jedes andere VLAN zugreifen.

Hier benötigst du dann die ACL's (Access Control List), die das begrenzen. Aber nun erstmal die VLANs ans laufen bringen...schön einen Fuß nach dem anderen

Also...lernen, lesen und verstehen. Mit dem Tutorial von @aqui ist das eigentlich kein Problem. Wenn man das Thema VLAN mal verstanden hat, ist es recht simpel.

Gruß NV

Ich werde vermutlich um einen zusätzlichen DHCP Server nicht herumkommen oder?

Das ist richtig ! Oder....Du tauschst den 250er in einen 350er. Der 350er hat einen VLAN fähigen DHCP Server gleich mit an Bord.

Oder...du setzt dir einen DHCP Server mit einem Raspberry Pi oder Orange Pi Zero auf:

Netzwerk Management Server mit Raspberry Pi

Zitat von @Ongoge:

Lieben Dank für euer Verständnis und Geduld.

Wie ich feststellen musste, handhabt die SG250 nur DHCP Relay. Ich werde vermutlich um einen zusätzlichen DHCP Server nicht herumkommen oder?

Hab gerade mal nachgesehen...der SG250 kann im Gegensatz zum SG350 tatsächlich keinen DHCP-Server spielen. Also wirst du wohl um einen DHCP nicht umhin kommen. Ein Raspberry Pi kann das. Kannst natürlich auch die Große Kanone auspacken und auf einem Intel NUC einen Server 2019 Essentials als DC installieren. Dann hast du gleich was zum "Spielen und Lernen" für kalte Winterabende.Lieben Dank für euer Verständnis und Geduld.

Wie ich feststellen musste, handhabt die SG250 nur DHCP Relay. Ich werde vermutlich um einen zusätzlichen DHCP Server nicht herumkommen oder?

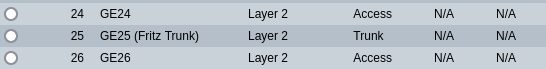

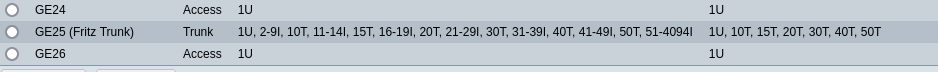

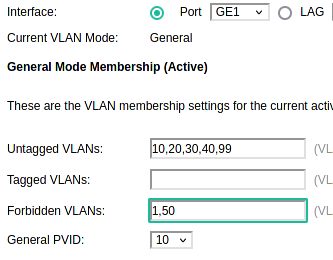

In deinen Bildern hast du die Verbindung vom Switch zur Fritzbox als Trunk konfiguriert. Da bin ich mir nicht sicher ob das richtig ist.

Du hast dann auf der Verbindung VLAN1 untagged und alle anderen VLANs tagged. Die Fritte fängt aber mit den VLANs nichts an, weshalb der Switch-Port, der zur Fritte geht, als Access-Port konfiguriert sein sollte. Oje...jetzt bekomme ich Ahnungsloser von @aqui gleich wieder Mecker

Gruß NV

Edit: Der Meister war schneller

In deinen Bildern hast du die Verbindung vom Switch zur Fritzbox als Trunk konfiguriert.

Das ist natürlich auch falsch denn wie schon mehrfach hier gesagt kann die FritzBox keine VLANs und damit auch kein 802.1q Tagging.Der TO hat vermutlich bei der Konfig wie üblich etwas laienhaft gepfuscht und die Endgeräte Port vergessen als Access Ports im Port Setup einzustellen ?! 🧐

und hoffe, dass mir endlich ein Licht aufgeht

...und wenn nicht dann weisst du ja wo du fragen musst ! P.S.: Die "VLAN Schnellschulung" könnte ebenfalls hilfreich für dein "Licht" sein !

Heimnetzwerk Aufbauen oder auch wie wird ein Longshine LCS-GS8408 eingerichtet

Zitat von @Ongoge:

Also, ich gehe nun erstmal wie folgt vor:

Im ersten Schritt richte ich einen Raspi als DHCP Server ein. Dieser fungiert als Verteiler für alle VLAN-Subnetze, als Nächstes werde ich aqui's Tutorial nochmals genau lesen und hoffe, dass mir endlich ein Licht aufgeht

Also, ich gehe nun erstmal wie folgt vor:

Im ersten Schritt richte ich einen Raspi als DHCP Server ein. Dieser fungiert als Verteiler für alle VLAN-Subnetze, als Nächstes werde ich aqui's Tutorial nochmals genau lesen und hoffe, dass mir endlich ein Licht aufgeht

Mach es anders herum

Zitat von @Ongoge:

Mittlerweile habe ich etwas spielen können:

Ich habe mir einen Raspi eingerichtet mit einem DHCP-Server, welche die Adressvergabe meiner VLAN übernehmen soll. Daneben habe ich die SG250 so eingerichtet, dass diese über 192.168.1.1 erreichbar ist.

Die Fritze ist über 192.168.178.1 erreichbar.

Es gibt insgesamt 7 VLAN:

Am VLAN 99 hängt mithilfe einer statischen Adresse (192.168.99.2) der Raspi als DHCP-Server.

Der Raspi vermittelt erfolgreich innerhalb der VLN dynamisch die IPs, sobald ein Gerät angeschlossen wird.

Soweit bin ich schonmal glücklich

Allerdings habe ich noch Fragen:

Nicht wirklich viel. Dein SG250 kennt ja die Netze, die darauf angelegt sind und routet diese schon von sich aus. Nur die Default-Route ins Internet musst du noch auf dem SG250 anlegen (siehe mein Bild oben -> IPv4 static routes). Die Ziel-IP dort ist die Adresse der Fritzbox. Das bewirkt dann, das der SG250 alles, was er nicht kennt, zur Fritzbox weiter routet.Mittlerweile habe ich etwas spielen können:

Ich habe mir einen Raspi eingerichtet mit einem DHCP-Server, welche die Adressvergabe meiner VLAN übernehmen soll. Daneben habe ich die SG250 so eingerichtet, dass diese über 192.168.1.1 erreichbar ist.

Die Fritze ist über 192.168.178.1 erreichbar.

Es gibt insgesamt 7 VLAN:

- VLAN 1 (192.168.1.1/24) standard

- VLAN 10 (192.168.10.1/24)

- VLAN 20 (192.168.20.1/24)

- VLAN 30 (192.168.30.1/24)

- VLAN 40 (192.168.40.1/24)

- VLAN 50 (192.168.50.1/24)

- VLAN 99 (192.168.99.1/24)

Am VLAN 99 hängt mithilfe einer statischen Adresse (192.168.99.2) der Raspi als DHCP-Server.

Der Raspi vermittelt erfolgreich innerhalb der VLN dynamisch die IPs, sobald ein Gerät angeschlossen wird.

Soweit bin ich schonmal glücklich

Allerdings habe ich noch Fragen:

- Was muss ich noch wo einstellen, was das Routing betrifft? (SG250 // GUI)

Wie verfahre ich mit der Anbindung mit der Fritzbox? Kann das über das VLAN 99 "reinkommen" (Port-Zuweisung für VLAN 99) Wo muss ich das eintragen und wie?  face-smile

face-smile

Nein. Jetzt denk mal nach. Dein Netz zwischen der Fritzbox und dem Switch soll ein separates Netz ein.

Hier hat dein Konstrukt meiner Meinung nach einen Design-Fehler. Wenn deine Fritte unter der 192.168.178.1 erreichbar ist, dann braucht dein Switch ebenfalls in dem Teilnetz zwischen Fritte und Switch eine Adresse aus dem Bereich 192.168.178.0/24.

Ich hätte der Fritzbox einfach die 172.16.1.254 gegeben und dann dort DHCP abgeschaltet. Dann dem Switch auf dem VLAN1-Interface die 172.16.1.1 zuweisen. Das ist zwar auch ein VLAN, aber das Default-VLAN1. Das ist per Default untagged und die Fritzbox juckt das dann nicht. Und wenn der Switch-Port, an dem die Fritte hängt, als Access-Port eingestellt ist, würde das VLAN-Tag eh entfernt.

So bräuchtest du auf dem SG250 nur die Default-Route "Ziel 0.0.0.0 Prefix-Länge 0 Next-Hop-Router 172.16.1.254" und auf der Fritzbox eine statische Rückroute "IP-Netzwerk 192.168.0.0 Maske 255.255.0.0 Gateway 172.16.1.1".

Gruß NV

Die Fritze ist über 192.168.178.1 erreichbar.

Das 192.168.178er VLAN gibt es aber in deinem Setup gar nicht !!! Ergo kann dein Internet Setup ja niemals funktionieren bzw. sollte niemals irgenwelche Internet Connectivity haben denn die FritzBox hat eine völlig falsche IP Adresse !Zu deinen Fragen...

Damit das Routing überhaupt funktioniert benötigt die FritzBox erstmal eine gültige IP Adresse (192.168.99.254 /24) oder du musst die IP Adressierung im VLAN 99 auf .178.0 umstellen mit .1 FriutzBox und .254 Switch IP im VLAN 99. Und.... weil du nun einen separaten DHCP Server hast darf der der FritzBox nicht mehr aktiv sein und muss im Setup deaktiviert werden.

Dann machst du zum Routing die folgenden ToDos:

- DHCP Relay auf die RasPi IP am Switch einschalten auf allen VLAN IP Interfaces außer 99 wo ja der RasPi DHCP werkelt. OK, erledigt und hast du schon richtig gemacht.

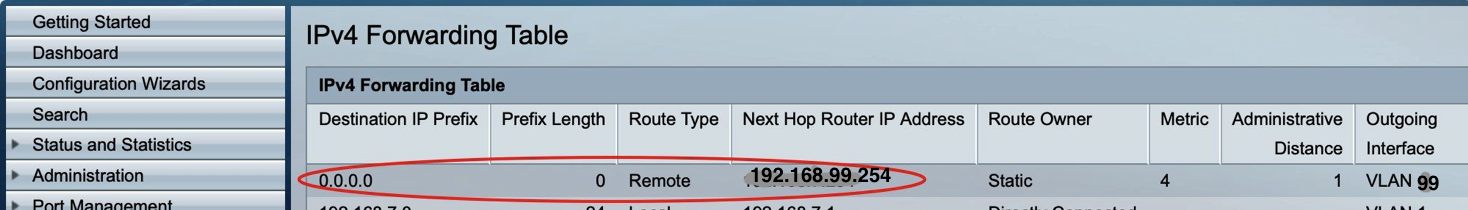

- SG250: Default Route 0.0.0.0/0 Gateway: 192.168.99.254 (FritzBox) eintragen. (Bzw. analog solltest du dort auf die .178.0er Adressierung umschwenken.)

- Statische Route FritzBox: Ziel: 192.168.0.0, Maske: 255.255.192.0, Gateway: 192.168.99.1 (Switch VLAN 99 IP)

- Fertisch !

Bitte wirklich das L3_Tutorial nochmal lesen ! Alle diese Dinge die du hier wiederholt nachfragst sind dort haarklein erklärt !!

Zitat von @Ongoge:

geht

Die IP der Fritzbox habe einer aus dem VLAN 99 zugeordnet (192.168.99.254). Der dortige DHCP Server wurde deaktiviert und seit dem übernimmt der Raspi diesen Job (und das wunderbar). Im nächsten Schritt muss ich die diversen Zugriffsrechte einrichten und ggf. den Raspi noch als DNS Server fungieren (á la Pihole).

Hinzu kommen noch 2 VLAN-fähige AP (Draytek).

geht

Die IP der Fritzbox habe einer aus dem VLAN 99 zugeordnet (192.168.99.254). Der dortige DHCP Server wurde deaktiviert und seit dem übernimmt der Raspi diesen Job (und das wunderbar). Im nächsten Schritt muss ich die diversen Zugriffsrechte einrichten und ggf. den Raspi noch als DNS Server fungieren (á la Pihole).

Hinzu kommen noch 2 VLAN-fähige AP (Draytek).

Na, perfekt. Gratuliere. War doch gar nicht so schwer. Ich muss zugeben, das ich mich seinerzeit schwerer getan habe als du mit dem Thema VLAN:

Ich wollte etwas an den Zeiteinstellungen des Switch vornehmen, damit ist dieser wohl abgestürzt?!

Nur ein Reset brachte wieder eine Verbindung zustande. Wisst ihr woran das liegt?

Nur ein Reset brachte wieder eine Verbindung zustande. Wisst ihr woran das liegt?

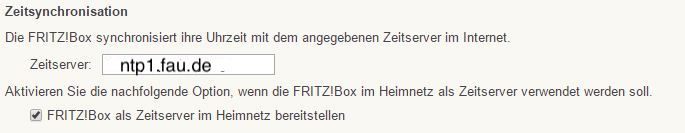

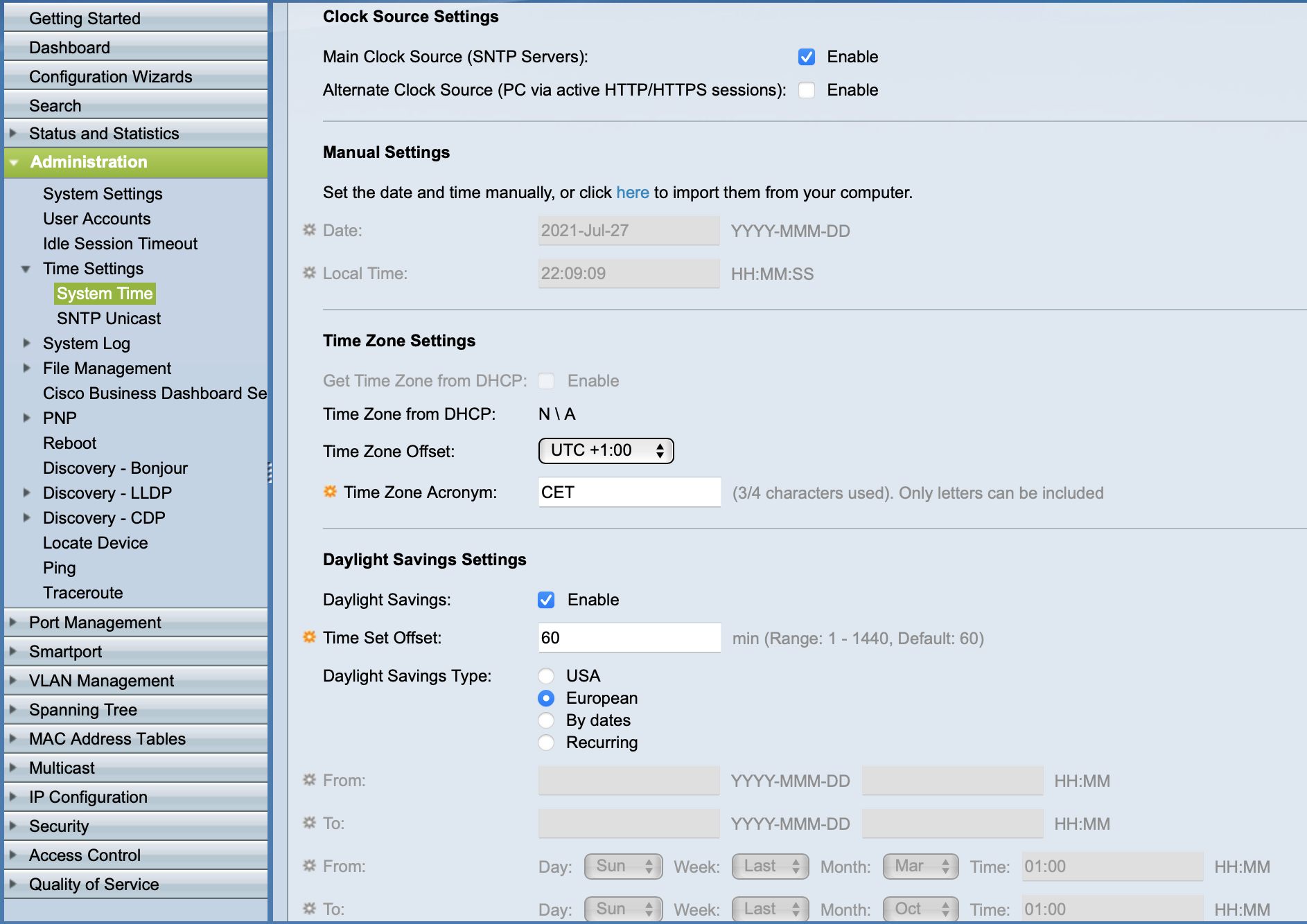

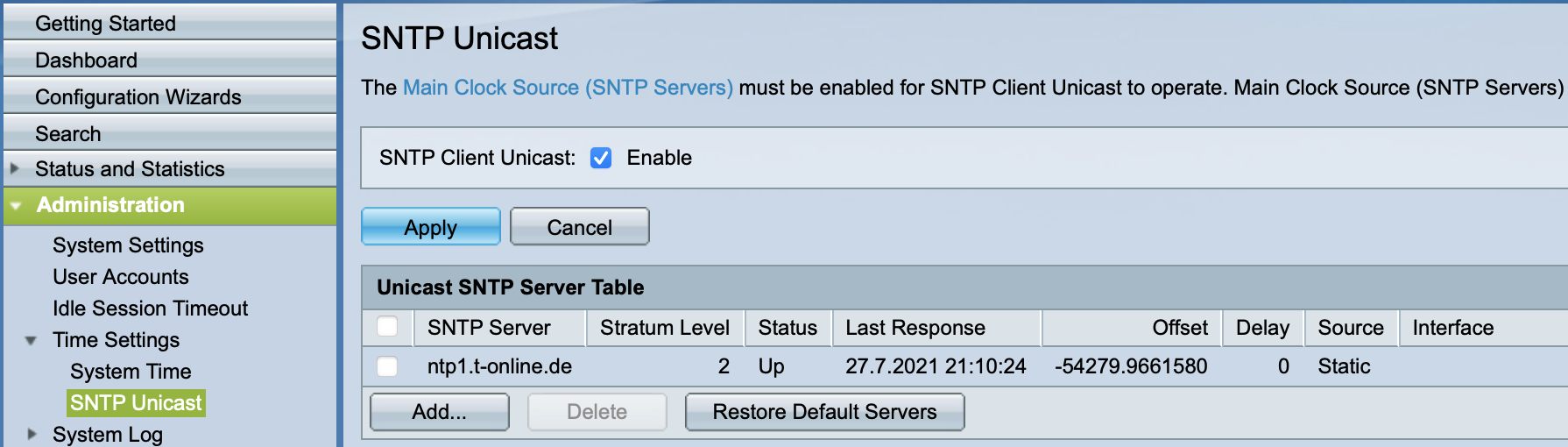

Nope...keine Ahnung. Aber gut, das du auch an das Thema Zeit gedacht hast. Konfiguriere das so, das ein Gerät (z.B. Fritzbox der Pi) sich die Zeit von einem öffentlichen NTP-Server holen, z.B. de.pool.ntp.org. Alle anderen Geräte greifen die Zeit dann von diesem internen Zeitserver ab.

Edit: Du kannst die Config vom Cisco auch wegsichern. Dann musst nicht immer bei 0 anfangen, wenn was nicht geht. Der Cisco hat außerdem 2 Configs...startup und running. Solange du Änderungen nicht speicherst, bleibt die startup-config unverändert. Also...wenn's nicht mehr tut, hilft dann reboot

WLAN von der Fritze scheint auch nicht mehr zu funktionieren... Hmm

Wie denn auch, du hast auf der Fritte ja DHCP deaktiviert und somit gibts über WLAN keine Adressvergabe mehr. Jetzt kannst du Smartphone und Co. nur manuell eine IP geben oder einen Accesspoint kaufen, der VLAN beherrscht und den Pi auch dafür DHCP machen lassen.

Insgesamt möchte ich mich bei euch vielmals für die Hilfe, Unterstützung, Beistand bedanken!

Ich konnte einiges lernen und werde mit Sicherheit wieder auf euch zukommen

Ich konnte einiges lernen und werde mit Sicherheit wieder auf euch zukommen

Sehr gerne...dafür ist dieses Forum ja da.

und ggf. den Raspi noch als DNS Server fungieren (á la Pihole).

Ggf. hilft da auch ein Blick auf das etwas bessere AdGuard:github.com/AdguardTeam/AdGuardHome

Ist aber beides der beste Weg um sein Netzwerk Werbe- und Malware frei zu bekommen !

ch wollte etwas an den Zeiteinstellungen des Switch vornehmen

Solltest du dann auf eins der typischen NTP Server einstellen. heise.de/ct/hotline/Oeffentliche-Zeitquellen-322978.htmlAm Idealsten ist es natürlich wenn du die FritzBox selber zum NTP Server machst und dann deine lokale FritzBox als NTP Server am Switch konfigurierst:

Wisst ihr woran das liegt?

Hast du die aktuellste Firmware auf deinen Switch geflasht ?!!Aktuell ist die 2.5.7.85 Siehe:

cisco.com/c/de_de/support/switches/sg250-26-26-port-gigabit-swit ...

Wenn noch nicht geschehen solltest du das unbedingt nacholen !!

WLAN von der Fritze scheint auch nicht mehr zu funktionieren...

Kann nur daran liegen das du die statische Route zu deinem VLANs auf der FB vergessen hast zu konfigurieren ! Oder du hast das WLAN schlicht und einfach nicht eingerichtet. Clients müssen dort IP Adressen aus dem .99.0er Netz bekommen. (ipconfig)Hinzu kommen noch 2 VLAN-fähige AP (Draytek).

Das sind keine Accesspoints sondern vollständige VPN Router. Nicht besonders toll die nur als dumme Accesspoints zu kastrieren, kann man aber machen wenns denn unbedingt sein soll.Das WIE solltest du aber genau beachten. Dieses_Tutorial erklärt dir genu wie man das richtig und korrekt einrichtet ! Befolge also die dortigen Schritte. Wie man das WLAN optimiert siehe HIER.

und werde mit Sicherheit wieder auf euch zukommen

Immer gerne ! Wenn's das denn gewesen ist bitte dann auch nicht vergessen den Thread zu schliessen !

Wie kann ich einen Beitrag als gelöst markieren?

Ongoge 30.07.2021 aktualisiert um 17:50:49 Uhr

Ich bin mal so frech und frage einfach weiter :D

Hinsichtlich des Routing bzw. der Mitgliedschaften der VLAN scheint etwas nicht zu stimmen...

Beispiel: Port 7 und 8 befinden sich im VLAN 50, sie sollen nur untereinander kommunizieren dürfen.

Trotzdem kann ich Verbindungen zu allen anderen Subnetzen bzw. deren Mitgliedern aufbauen (z.B. 10.3, 99.254)

Als statische Route läuft auf dem Switch 0.0.0.0 zu 192.168.99.254 (Fritze).

Eingerichtet sind VLAN 1 (Standard), 10,20,30,40,50,99.

Im Subnetz 99 befindet sich die Fritze inkl. Raspi als DHCP.

Ich bin mal so frech und frage einfach weiter :D

Hinsichtlich des Routing bzw. der Mitgliedschaften der VLAN scheint etwas nicht zu stimmen...

Beispiel: Port 7 und 8 befinden sich im VLAN 50, sie sollen nur untereinander kommunizieren dürfen.

Trotzdem kann ich Verbindungen zu allen anderen Subnetzen bzw. deren Mitgliedern aufbauen (z.B. 10.3, 99.254)

Als statische Route läuft auf dem Switch 0.0.0.0 zu 192.168.99.254 (Fritze).

Eingerichtet sind VLAN 1 (Standard), 10,20,30,40,50,99.

Im Subnetz 99 befindet sich die Fritze inkl. Raspi als DHCP.

Klar, dafür ist ja ein Forum da. Irgendwo oben hatte ich (oder wollte ich?) geschrieben, das du noch ACL's brauchst, wenn du du die VLANs am Rennen hast. Ohne ACLs kann trotzdem jedes mit jedem VLAN kommunizieren, aber eben auf Layer3, also über den Router oder L3-Switch. Also alles zu ACLs (Access Control List) sammeln und lesen. Keine Sorge, @aqui schlägt bestimmt gleich hier auf und zaubert wieder eines seines Tutorials aus dem Hut. Damit hast du das schnell begriffen

Gruß NV

Huhu NV,

Naja, was passiert wenn @aqui den versteckten Jahresvorrat Aylinger im Kühlraum findet? Bezüglich der Priorität würde ich dann keine Wetten abschließen. 😉

Generell ist es nicht verkehrt, einmal alle Anleitungen von aqui zu empfehlen. Der Produktivität im Alltag schadet es definitiv nicht. 😉

Gruß

C.C.

Naja, was passiert wenn @aqui den versteckten Jahresvorrat Aylinger im Kühlraum findet? Bezüglich der Priorität würde ich dann keine Wetten abschließen. 😉

Generell ist es nicht verkehrt, einmal alle Anleitungen von aqui zu empfehlen. Der Produktivität im Alltag schadet es definitiv nicht. 😉

Gruß

C.C.

Zitat von @148656:

Naja, was passiert wenn @aqui den versteckten Jahresvorrat Aylinger im Kühlraum findet? ...

Vermutlich wird ein Tutorial entstehen, wie man selbst Bier braut Naja, was passiert wenn @aqui den versteckten Jahresvorrat Aylinger im Kühlraum findet? ...

Generell ist es nicht verkehrt, einmal alle Anleitungen von aqui zu empfehlen. Der Produktivität im Alltag, schadet es definitiv nicht. 😉

Das ist immer meine Trumpfkarte, wenn ich mit "Trial and Error" nicht weiterkommen. Muss mir echt angewöhnen, seine Tuts zu Beginn zu lesen und nicht erst, wenn ich nicht weiter weiß Gruß

C.C.

Gruß NV

Zitat von @NixVerstehen:

...

Das ist immer meine Trumpfkarte, wenn ich mit "Trial and Error" nicht weiterkommen. Muss mir echt angewöhnen, seine Tuts zu Beginn zu lesen und nicht erst, wenn ich nicht weiter weiß

...

Das ist immer meine Trumpfkarte, wenn ich mit "Trial and Error" nicht weiterkommen. Muss mir echt angewöhnen, seine Tuts zu Beginn zu lesen und nicht erst, wenn ich nicht weiter weiß

Besser wäre es 😉 immerhin macht @aqui dies freiwillig, neben seinem regulären Job und Privatleben.

Er hatte ja schon einmal seinen Abgang geübt. Und da hatten einige Besserung gelobt 🤫

Gruß

C.C.

Gruß NV

Zitat von @148656:

Besser wäre es 😉 immerhin macht @aqui dies freiwillig, neben seinem regulären Job und Privatleben.

Er hatte ja schon einmal seinen Abgang geübt. Und da hatten einige Besserung gelobt 🤫

Besser wäre es 😉 immerhin macht @aqui dies freiwillig, neben seinem regulären Job und Privatleben.

Er hatte ja schon einmal seinen Abgang geübt. Und da hatten einige Besserung gelobt 🤫

Ich finde es echt toll und beeindruckend, wieviel Mühe er sich hiermit macht und wieviel Geduld er beim Erklären mitbringt. So fundiertes technisches Wissen verdient wirklich Respekt.

Hallo,

Du meinst sicherlich Netze, und da braucht es mehr als nur passende Subnetzmaske damit du eine Unterhaltung stattfinden kann.

Gruß,

Peter

Zitat von @Ongoge:

Hinsichtlich des Routing bzw. der Mitgliedschaften der VLAN scheint etwas nicht zu stimmen...

Beweise?Hinsichtlich des Routing bzw. der Mitgliedschaften der VLAN scheint etwas nicht zu stimmen...

Beispiel: Port 7 und 8 befinden sich im VLAN 50, sie sollen nur untereinander kommunizieren dürfen.

Auch so Konfigurirt?Trotzdem kann ich Verbindungen zu allen anderen Subnetzen bzw. deren Mitgliedern aufbauen (z.B. 10.3, 99.254)

Du weißt schon was ein Subnetz ist? de.wikipedia.org/wiki/SubnetzDu meinst sicherlich Netze, und da braucht es mehr als nur passende Subnetzmaske damit du eine Unterhaltung stattfinden kann.

Gruß,

Peter

Zitat von @Ongoge:

Da sprichst du ein wahres Wort

Zitat von @NixVerstehen:

Ich finde es echt toll und beeindruckend, wieviel Mühe er sich hiermit macht und wieviel Geduld er beim Erklären mitbringt. So fundiertes technisches Wissen verdient wirklich Respekt.

Zitat von @148656:

Besser wäre es 😉 immerhin macht @aqui dies freiwillig, neben seinem regulären Job und Privatleben.

Er hatte ja schon einmal seinen Abgang geübt. Und da hatten einige Besserung gelobt 🤫

Besser wäre es 😉 immerhin macht @aqui dies freiwillig, neben seinem regulären Job und Privatleben.

Er hatte ja schon einmal seinen Abgang geübt. Und da hatten einige Besserung gelobt 🤫

Ich finde es echt toll und beeindruckend, wieviel Mühe er sich hiermit macht und wieviel Geduld er beim Erklären mitbringt. So fundiertes technisches Wissen verdient wirklich Respekt.

Da sprichst du ein wahres Wort

Prima! Dann auf in aquis Tutorials 😉

Lesen und verstehen. Das Wochenende gibt euch 48h

Wie alt sind die? Aquis Anleitungen sind von 6-99 Jahre. Und wenn jünger, zum einschlafen vorlesen.

Zitat von @Ongoge:

Um es nochmal zusammenzufassen:

Ich wünsche mir, dass je VLAN eine Art Zugriffkontrolle geschieht.

Damit möchte ich umsetzen, dass beispielsweise die "Gäste" (VLAN 40) über die AP und Switch eingesammelt und kontrolliert nur Internetzugriff erhalten, von den restlichen VLAN aber abgekappselt sind.

Gehofft hatte ich, dies Mithilfe der VLAN Memberships zu lösen.

Dort kann man ja definieren (VLAN Inferace Mode: "General"), auf welche VLAN ungetaggt wird und welche "forbidden" sind:

Um es nochmal zusammenzufassen:

Ich wünsche mir, dass je VLAN eine Art Zugriffkontrolle geschieht.

Damit möchte ich umsetzen, dass beispielsweise die "Gäste" (VLAN 40) über die AP und Switch eingesammelt und kontrolliert nur Internetzugriff erhalten, von den restlichen VLAN aber abgekappselt sind.

Gehofft hatte ich, dies Mithilfe der VLAN Memberships zu lösen.

Dort kann man ja definieren (VLAN Inferace Mode: "General"), auf welche VLAN ungetaggt wird und welche "forbidden" sind:

Ist klar. Grundsätzlich hast du mit der Segmentierung in VLANs den richtigen Weg eingeschlagen. Allerdings kannst du alleine mit der Segmentierung noch nicht die Zugriffe zwischen den VLANs regeln. Hier können trotzdem noch alle Geräte VLAN-übergreifend miteinander kommunizieren. Hierzu brauchst du die ACL's (Access Control List). Die werden in deinem Fall auf dem SG250 erstellt.

Hier mal ein bisschen was als Wochenend-Lektüre:

Cisco - IP Zugriffslisten konfigurieren

Cisco - häufig verwendete IP-Zugrifflisten konfigurieren

Gruß NV