Hilfe bei Portbasierten VLANs und 802.1Q VLANs

Guten Abend,

ich bräuchte mal Eure Hilfe.

Ausgangsituation:

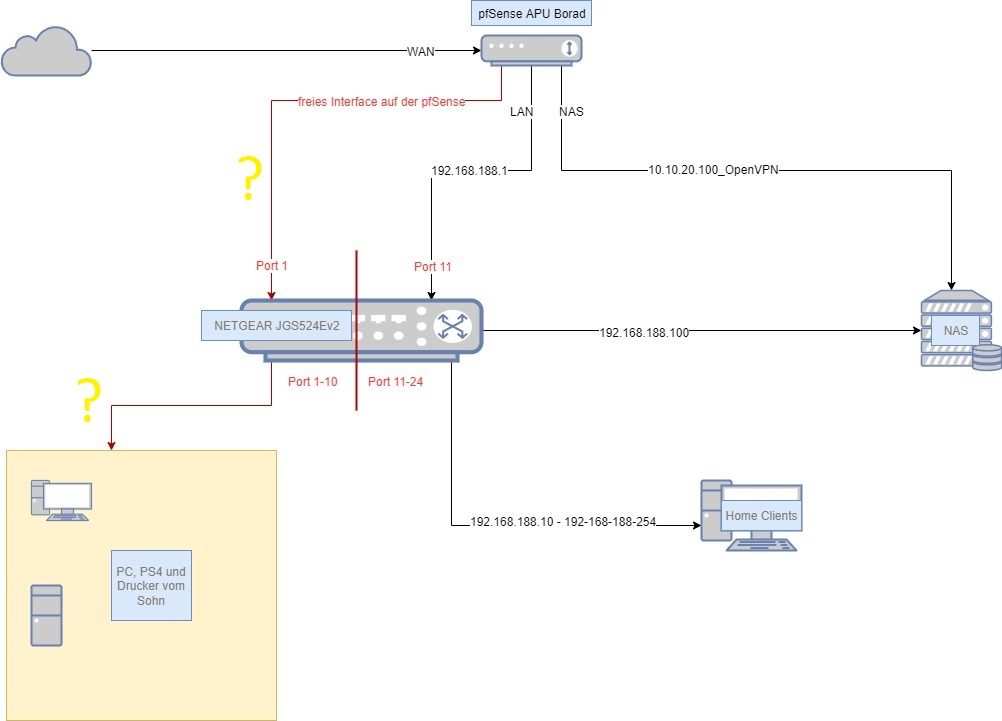

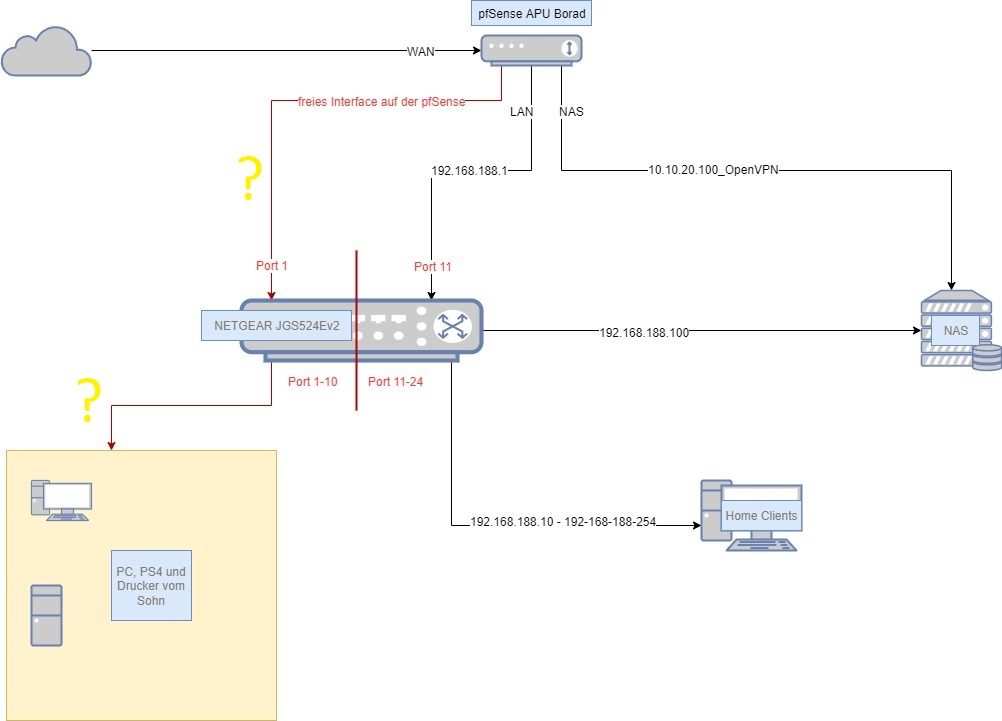

Internet -> APU-Board mit pfSense

pfSense -> Lan Interface geht in den Netgear JGS524Ev2 Switch auf Port 1 | -> Port 2-24 Home Clients

pfSense -> NAS Interface geht auf das NAS (extern über OpenVPN | Intern ist es über den zweiten LAN-Anschluss auch am Netgear JGS524Ev2 Switch

pfSense -> freies Interface -> leer

Ich würde gerne den Switch teilen und meinem Sohn ein eigenes VLAN geben siehe Skizze.

Wäre dieses Vorhaben mit "nur" portbasierenden VLANs möglich?

Also

pfSense -> freies Interface -> Port 1 im Switch -> nutzbar Port 2-10

pfSense -> Lan Interface -> Port 11 im Switch -> Port 12-24 Home Clients

pfSense -> NAS Interface bleibt so | Intern z.B. an Port 24 am Netgear JGS524Ev2 Switch

Ich habe mich hier mal eingelesen, aber sehe ehrlich gesagt nicht durch

Für Hilfe sehr Dankbar!

Gruß (kein Admin) Reamer

ich bräuchte mal Eure Hilfe.

Ausgangsituation:

Internet -> APU-Board mit pfSense

pfSense -> Lan Interface geht in den Netgear JGS524Ev2 Switch auf Port 1 | -> Port 2-24 Home Clients

pfSense -> NAS Interface geht auf das NAS (extern über OpenVPN | Intern ist es über den zweiten LAN-Anschluss auch am Netgear JGS524Ev2 Switch

pfSense -> freies Interface -> leer

Ich würde gerne den Switch teilen und meinem Sohn ein eigenes VLAN geben siehe Skizze.

Wäre dieses Vorhaben mit "nur" portbasierenden VLANs möglich?

Also

pfSense -> freies Interface -> Port 1 im Switch -> nutzbar Port 2-10

pfSense -> Lan Interface -> Port 11 im Switch -> Port 12-24 Home Clients

pfSense -> NAS Interface bleibt so | Intern z.B. an Port 24 am Netgear JGS524Ev2 Switch

Ich habe mich hier mal eingelesen, aber sehe ehrlich gesagt nicht durch

Für Hilfe sehr Dankbar!

Gruß (kein Admin) Reamer

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 3735441684

Url: https://administrator.de/forum/hilfe-bei-portbasierten-vlans-und-802-1q-vlans-3735441684.html

Ausgedruckt am: 16.07.2025 um 15:07 Uhr

5 Kommentare

Neuester Kommentar

Moinsen,

ich hab keinen Netgear Switch, das vorweg zugegeben.

Theoretisch (da du ja nur diesen einen switch zu verwenden scheinst) kannst du von der Warnung im link zur Anleitung von @aqui ja absehen. Es wird dort ja gesagt, dass das zu beachten ist, wenn ein switch einer anderen Firma (nicht Netgear) ebenfalls zum Einsatz kommt. Hab ich jedenfalls so verstanden...

Du kannst dann also (wenn es denn so sein soll) mit portbasierter Unterteilung arbeiten.

Dazu aber noch ein paar Gedanken:

- dein NAS steht mit einem Bein im 192.168.1880/24er Netzbereich. Die IP ist (deinem Bild nach) mitten im DHCP-Pool. Das ist eher unglücklich...

- warum ein Interface extra für VPN?

- warum nicht einfach "tagged" vlans nutzen? Hast du soviel traffic im Heimnetzwerk, dass du einen Engpass fürchtest, wenn zB alles über einen trunk läuft (cisco sprech, trunk hier gleich uplink vlan zur pfsense)?

Ich frag deswegen:

bin selber auch nur Hobbykelleradmin zu Hause, hab vermutlich ein ähnliches setting. Hier aber alles mit einem tagged VLAN nach 802.1q. Wirkliche Engpässe kenne ich eigentlich nicht.

Alles via 6 VLANs unterteilt. Alles mit einem Uplink an eines von drei Interfaces der pfsense angeschlossen.

Selbst wenn du den Engpass fürchtest: dann halt VLAN für den Sohn auf einer Hälfte vom switch, VLAN(s) für deine Geräte, NAS mit beiden Interfaces als Lagged an den switch (falls das wirklich sein muss), VPN sauber via Regeln vom Rest getrennt.

Aber vielleicht hab ich deine Frage auch völlig falsch verstanden...

ich hab keinen Netgear Switch, das vorweg zugegeben.

Theoretisch (da du ja nur diesen einen switch zu verwenden scheinst) kannst du von der Warnung im link zur Anleitung von @aqui ja absehen. Es wird dort ja gesagt, dass das zu beachten ist, wenn ein switch einer anderen Firma (nicht Netgear) ebenfalls zum Einsatz kommt. Hab ich jedenfalls so verstanden...

Du kannst dann also (wenn es denn so sein soll) mit portbasierter Unterteilung arbeiten.

Dazu aber noch ein paar Gedanken:

- dein NAS steht mit einem Bein im 192.168.1880/24er Netzbereich. Die IP ist (deinem Bild nach) mitten im DHCP-Pool. Das ist eher unglücklich...

- warum ein Interface extra für VPN?

- warum nicht einfach "tagged" vlans nutzen? Hast du soviel traffic im Heimnetzwerk, dass du einen Engpass fürchtest, wenn zB alles über einen trunk läuft (cisco sprech, trunk hier gleich uplink vlan zur pfsense)?

Ich frag deswegen:

bin selber auch nur Hobbykelleradmin zu Hause, hab vermutlich ein ähnliches setting. Hier aber alles mit einem tagged VLAN nach 802.1q. Wirkliche Engpässe kenne ich eigentlich nicht.

Alles via 6 VLANs unterteilt. Alles mit einem Uplink an eines von drei Interfaces der pfsense angeschlossen.

Selbst wenn du den Engpass fürchtest: dann halt VLAN für den Sohn auf einer Hälfte vom switch, VLAN(s) für deine Geräte, NAS mit beiden Interfaces als Lagged an den switch (falls das wirklich sein muss), VPN sauber via Regeln vom Rest getrennt.

Aber vielleicht hab ich deine Frage auch völlig falsch verstanden...

Hallo,

also ich denke du hast nur einen Switch? Ich kenne jetzt gerade diesen Netgear nicht, es gibt ggf. eine Sache zu beachten. Port VLAN ID ist meinst als "PVID" bei Netgear zu finden. Wenn man einer Port Range VLANs zuweist, heisst das ggf. nicht nich das sich die PVID mit ändert - Standard PVID 1.

Damit es also wirklich getrennt ist darauf achten, dass die PVID für deinen Sohn an Port X entsprechend ist.

Wollen wir über einen Port mehrere Netze haben ist der Port Tagged. Ansonten wäre also ein Netz am Port Untagged und die VLAN unter "VLANs" stimmt mit der PVID über ein. 6-8 VLAN 40 dann setz auch die PVID auf VLAN 40 für diese 3 Ports.

Ist alles so nur sehr grob skizziert. Tagged nimmst du im sehr kleinen Umfeld von Firewall-zu-Switch. Bzw. vlt. dann noch von Switch-zu-Switch. Bei letzteren könnte man auch Ports bündeln (LAG) und so 2 GBit Uplinks schaffen.

Das wird aber schon wieder zu Komplex.

Eine Firewall hat meist nur sehr wenige Ports - ggf. nur 2. Um am LAN dann alle Netze raus zu bringen würde man diesen Port dann Taggen. Die Port VLAN ID - PVID - kann aber weiterhin auf 1 sein. Dass ist nun das verwirrende.

Am einfachsten wäre folgendes:

- VLAN 1 so lassen - schwingt immer mit

- VLAN 2 - 100 oder was immer den Standard entspricht - Tagged auf den Switch geben

- Switch mit PVID 1 Nimmt Tagged ALLE Netze an.

Ist dein Sohn wie du im VLAN 1 ist es halt komplett falsch - keine Trennug.

- Gib auf den Switch für deinen Sohn Ports mit PVID 2 oder 3 oder 4 oder 5 - halt NICHT tagged an

- Steckt er den PC an einen Port mit PVID 2 ist er im VLAN mit der ID 2

Das wandert über den tagged Port zur Firewall.

pfsense lies dir die Anleitungen durch. Da es ein Extra-Netz ist gelten die gleichen Regeln wie für das normale. DHCP ja oder nein? DHCP DNS Einstellungen, etc. etc. Siehst du dann schon.

Besonderes Augenmerk auf die PVID. Manche Switche stellst du VLAN 2 Untagged ein und PVID wird auch auf 2 gesetzt. Ich meine bei Netgear muss man da noch Hand anlegen - 2 Menüpunkte.

Tagged reicht für die Geräte untereinadner. Endgeräte sollten am besten kein tagged VLAN haben, sondern das Netz einfach "normal" am Port abgreifen. Es gibt Netzwerkkarten die können tagged. Und für jedes Netz wird ein virtueller Adapter erschaffen, der das Netz vorspült. Alles viel zu unschön.

Wenn du ein Endgerät an einen Untagged Port mit der richtigen PVID steckst, dann sollte es über DHCP eine IP aus den Netz bekommen. Hast du keine groben Schnitzer drin, ist dein Netz getrennt.

Würde das erstmla machen und mit Tagged LAN arbeiten.

ACHTUNG: wenn du dich damit aussperrst ggf. schon mal Konsole vorbereiten um auf alte Konfig zurück gehen zu können! Das sind ja nur Settings und binnen 1 Sekunde resetted bei pfsense/ OPNsense.

mfg Crusher

also ich denke du hast nur einen Switch? Ich kenne jetzt gerade diesen Netgear nicht, es gibt ggf. eine Sache zu beachten. Port VLAN ID ist meinst als "PVID" bei Netgear zu finden. Wenn man einer Port Range VLANs zuweist, heisst das ggf. nicht nich das sich die PVID mit ändert - Standard PVID 1.

Damit es also wirklich getrennt ist darauf achten, dass die PVID für deinen Sohn an Port X entsprechend ist.

Wollen wir über einen Port mehrere Netze haben ist der Port Tagged. Ansonten wäre also ein Netz am Port Untagged und die VLAN unter "VLANs" stimmt mit der PVID über ein. 6-8 VLAN 40 dann setz auch die PVID auf VLAN 40 für diese 3 Ports.

Ist alles so nur sehr grob skizziert. Tagged nimmst du im sehr kleinen Umfeld von Firewall-zu-Switch. Bzw. vlt. dann noch von Switch-zu-Switch. Bei letzteren könnte man auch Ports bündeln (LAG) und so 2 GBit Uplinks schaffen.

Das wird aber schon wieder zu Komplex.

Eine Firewall hat meist nur sehr wenige Ports - ggf. nur 2. Um am LAN dann alle Netze raus zu bringen würde man diesen Port dann Taggen. Die Port VLAN ID - PVID - kann aber weiterhin auf 1 sein. Dass ist nun das verwirrende.

Am einfachsten wäre folgendes:

- VLAN 1 so lassen - schwingt immer mit

- VLAN 2 - 100 oder was immer den Standard entspricht - Tagged auf den Switch geben

- Switch mit PVID 1 Nimmt Tagged ALLE Netze an.

Ist dein Sohn wie du im VLAN 1 ist es halt komplett falsch - keine Trennug.

- Gib auf den Switch für deinen Sohn Ports mit PVID 2 oder 3 oder 4 oder 5 - halt NICHT tagged an

- Steckt er den PC an einen Port mit PVID 2 ist er im VLAN mit der ID 2

Das wandert über den tagged Port zur Firewall.

pfsense lies dir die Anleitungen durch. Da es ein Extra-Netz ist gelten die gleichen Regeln wie für das normale. DHCP ja oder nein? DHCP DNS Einstellungen, etc. etc. Siehst du dann schon.

Besonderes Augenmerk auf die PVID. Manche Switche stellst du VLAN 2 Untagged ein und PVID wird auch auf 2 gesetzt. Ich meine bei Netgear muss man da noch Hand anlegen - 2 Menüpunkte.

Tagged reicht für die Geräte untereinadner. Endgeräte sollten am besten kein tagged VLAN haben, sondern das Netz einfach "normal" am Port abgreifen. Es gibt Netzwerkkarten die können tagged. Und für jedes Netz wird ein virtueller Adapter erschaffen, der das Netz vorspült. Alles viel zu unschön.

Wenn du ein Endgerät an einen Untagged Port mit der richtigen PVID steckst, dann sollte es über DHCP eine IP aus den Netz bekommen. Hast du keine groben Schnitzer drin, ist dein Netz getrennt.

Würde das erstmla machen und mit Tagged LAN arbeiten.

ACHTUNG: wenn du dich damit aussperrst ggf. schon mal Konsole vorbereiten um auf alte Konfig zurück gehen zu können! Das sind ja nur Settings und binnen 1 Sekunde resetted bei pfsense/ OPNsense.

mfg Crusher

Das hiesige VLAN Tutorial, was alle deine Fragen zu dem Thema abdeckt, hast du wirklich gelesen und verstanden??

VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern

Wenn du trotz der vielen bunten Bilder dort, die eine VLAN Funktion auch für Laien verständlich beschreiben, es dennoch nicht verstanden hast wird das kein einfaches Unterfangen für dich obwohl es das vom Setup her ist.

Ggf. solltest du dir noch einmal die VLAN Schnellschulung zu der Thematik durchlesen um dein VLAN Verständnis weiter aufzupolieren.

Mit anderen Worten: Die Umsetzung ist kinderleicht. Du segmentierst deinen VLAN Switch in deine beiden VLANs. Das Tutorial hat dort auch ein Beispiel für Netgear.

Dann erzeugst du die 2 VLAN IP Interfaces auf der Firewall und legst diese Interfaces auf einen tagged Uplink zum Switch.

Bildlich gesprochen hast du dann deinen Switch in physisch 2 Switches bzw. 2 Netzwerke getrennt und jeder hat ein Bein in die Firewall. Einfache Logik und ebenso einfach ist die Umsetzung deines Vorhabens mit der vorhandenen Hardware. Die Kollegen oben haben die entsprechenden ToDos ja auch nochmal umfassend beschrieben.

VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern

Wenn du trotz der vielen bunten Bilder dort, die eine VLAN Funktion auch für Laien verständlich beschreiben, es dennoch nicht verstanden hast wird das kein einfaches Unterfangen für dich obwohl es das vom Setup her ist.

Ggf. solltest du dir noch einmal die VLAN Schnellschulung zu der Thematik durchlesen um dein VLAN Verständnis weiter aufzupolieren.

Mit anderen Worten: Die Umsetzung ist kinderleicht. Du segmentierst deinen VLAN Switch in deine beiden VLANs. Das Tutorial hat dort auch ein Beispiel für Netgear.

Dann erzeugst du die 2 VLAN IP Interfaces auf der Firewall und legst diese Interfaces auf einen tagged Uplink zum Switch.

Bildlich gesprochen hast du dann deinen Switch in physisch 2 Switches bzw. 2 Netzwerke getrennt und jeder hat ein Bein in die Firewall. Einfache Logik und ebenso einfach ist die Umsetzung deines Vorhabens mit der vorhandenen Hardware. Die Kollegen oben haben die entsprechenden ToDos ja auch nochmal umfassend beschrieben.